Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

P2S-användar-VPN:er ger möjlighet att tilldela användare IP-adresser från specifika adresspooler baserat på deras identitets- eller autentiseringsuppgifter genom att skapa användargrupper. Den här artikeln hjälper dig att konfigurera användargrupper, gruppmedlemmar och prioritera grupper. Mer information om hur du arbetar med användargrupper finns i Om användargrupper.

Förutsättningar

Kontrollera att du har konfigurerat ett virtuellt WAN som använder en eller flera autentiseringsmetoder innan du börjar. Anvisningar finns i Självstudie: Skapa en VPN P2S-anslutning för Virtual WAN-användare.

Arbetsflöde

Den här artikeln använder följande arbetsflöde för att konfigurera användargrupper och IP-adresspooler för din P2S VPN-anslutning.

Överväg konfigurationskrav

Välj en autentiseringsmekanism

Skapa en användargrupp

Konfigurera gatewayinställningar

Steg 1: Överväg konfigurationskrav

I det här avsnittet visas konfigurationskrav och begränsningar för användargrupper och IP-adresspooler.

Maximalt antal grupper: En enda P2S VPN-gateway kan referera till upp till 90 grupper.

Maximalt antal medlemmar: Det totala antalet princip-/gruppmedlemmar i alla grupper som tilldelats till en gateway är 390.

Flera tilldelningar: Om en grupp tilldelas flera anslutningskonfigurationer på samma gateway räknas den och dess medlemmar flera gånger. Exempel: En principgrupp med 10 medlemmar tilldelade till tre VPN-anslutningskonfigurationer räknas som tre grupper med 30 medlemmar, inte en grupp med 10 medlemmar.

Samtidiga användare: Det totala antalet samtidiga användare bestäms av gatewayens skalningsenhet och antalet IP-adresser som allokeras till varje användargrupp. Det bestäms inte av antalet princip-/gruppmedlemmar som är associerade med gatewayen.

När en grupp har skapats som en del av en VPN-serverkonfiguration kan inte namnet och standardinställningen för en grupp ändras.

Gruppnamnen ska vara distinkta.

Grupper som har lägre numerisk prioritet bearbetas före grupper med högre numerisk prioritet. Om en anslutande användare är medlem i flera grupper anser gatewayen att de är medlemmar i gruppen med lägre numerisk prioritet i syfte att tilldela IP-adresser.

Grupper som används av befintliga punkt-till-plats-VPN-gatewayer kan inte tas bort.

Du kan ändra ordning på prioriteringarna för dina grupper genom att klicka på de uppåtriktade pilknapparna som motsvarar den gruppen.

Adresspooler kan inte överlappa med adresspooler som används i andra anslutningskonfigurationer (samma eller olika gatewayer) i samma virtuella WAN.

Adresspooler kan inte heller överlappa med virtuella nätverksadressutrymmen, virtuella hubbadressutrymmen eller lokala adresser.

Adresspooler får inte vara mindre än /24. Du kan till exempel inte tilldela ett intervall på /25 eller /26.

Steg 2: Välja autentiseringsmekanism

I följande avsnitt visas tillgängliga autentiseringsmekanismer som kan användas när användargrupper skapas.

Microsoft Entra-grupper

Information om hur du skapar och hanterar Active Directory-grupper finns i Hantera Microsoft Entra-grupper och gruppmedlemskap.

- Objekt-ID:t för Microsoft Entra-gruppen (och inte gruppnamnet) måste anges som en del av VPN-konfigurationen för virtual WAN-punkt-till-plats-användare.

- Microsoft Entra-användare kan tilldelas till att ingå i flera Active Directory-grupper, men Virtual WAN anser att användare är en del av användar-/principgruppen för Virtual WAN som har den lägsta numeriska prioriteten.

RADIUS – NPS-leverantörsspecifika attribut

Information om konfigurationsinformation för nätverksprincipserver (NPS) för leverantörsspecifika attribut finns i RADIUS – konfigurera NPS för leverantörsspecifika attribut.

Certifikat

Information om hur du genererar självsignerade certifikat finns i Generera och exportera certifikat för VPN P2S-anslutningar för användare: PowerShell. Om du vill generera ett certifikat med ett specifikt gemensamt namn ändrar du parametern Ämne till lämpligt värde (till exempel xx@domain.com) när du kör New-SelfSignedCertificate PowerShell-kommandot. Du kan till exempel generera certifikat med följande ämne:

| Fält för digitalt certifikat | Värde | beskrivning |

|---|---|---|

| Ämne | CN= cert@marketing.contoso.com | digitalt certifikat för marknadsföringsavdelningen |

| Ämne | CN= cert@sale.contoso.com | digitalt certifikat för försäljningsavdelningen |

| Ämne | CN= cert@engineering.contoso.com | digitalt certifikat för teknikavdelningen |

| Ämne | CN= cert@finance.contoso.com | digitalt certifikat för ekonomiavdelningen |

Kommentar

Funktionen för flera adresspooler med autentisering med digitalt certifikat gäller för en specifik användargrupp baserat på fältet Ämne . Urvalskriterierna fungerar inte med SAN-certifikat (Subject Alternative Name). Om en kund vill ange ett SAN i sina certifikat måste det vara samma som Ämne för att multipoolfunktionen ska fungera korrekt. Avvikelse mellan ämne och SAN resulterar i problem.

Steg 3: Skapa en användargrupp

Använd följande steg för att skapa en användargrupp.

I Azure Portal går du till sidan Virtual WAN –> VPN-konfigurationer för användare.

På sidan Vpn-konfigurationer för användare väljer du den användar-VPN-konfiguration som du vill redigera och väljer sedan Redigera konfiguration.

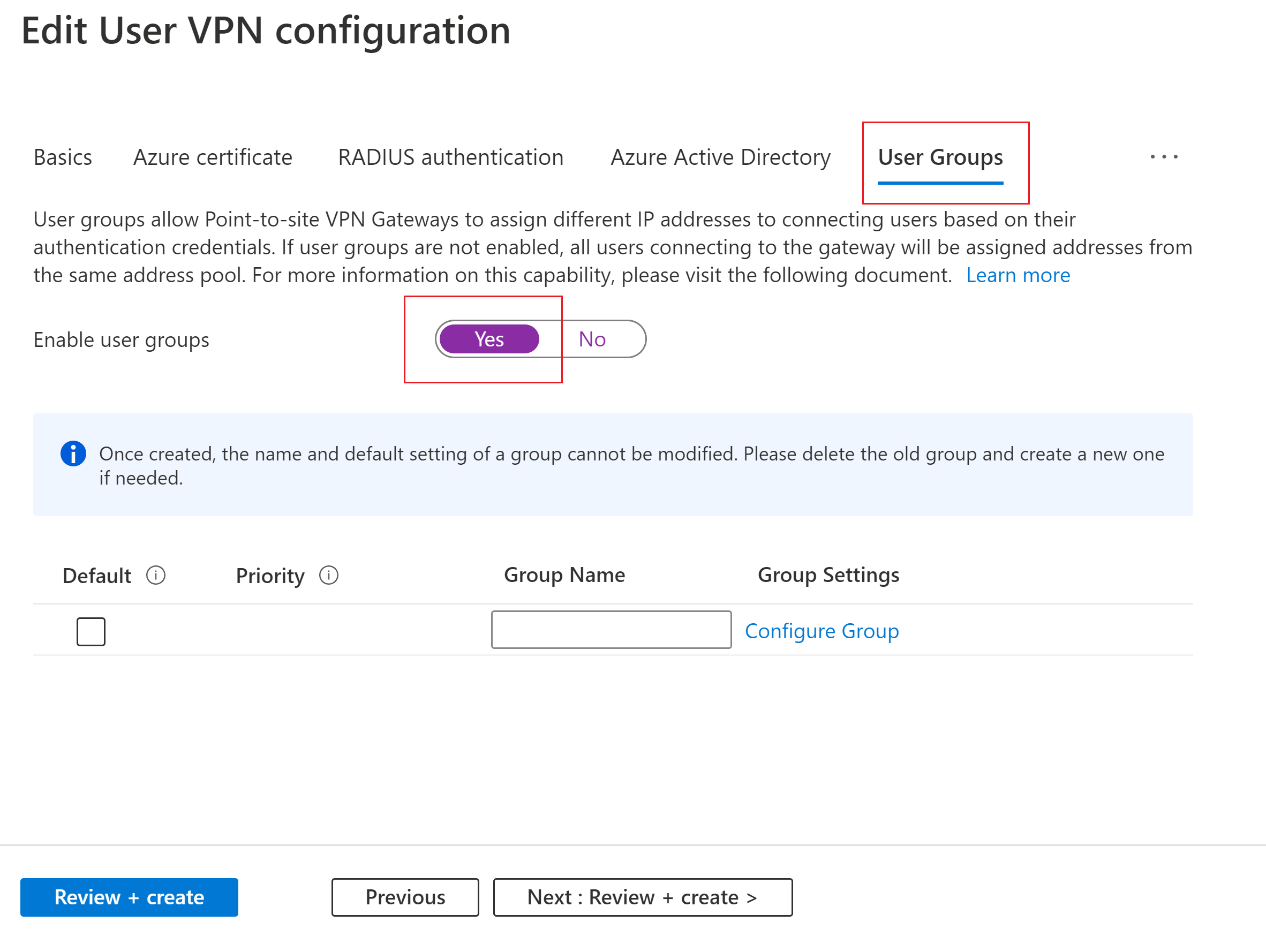

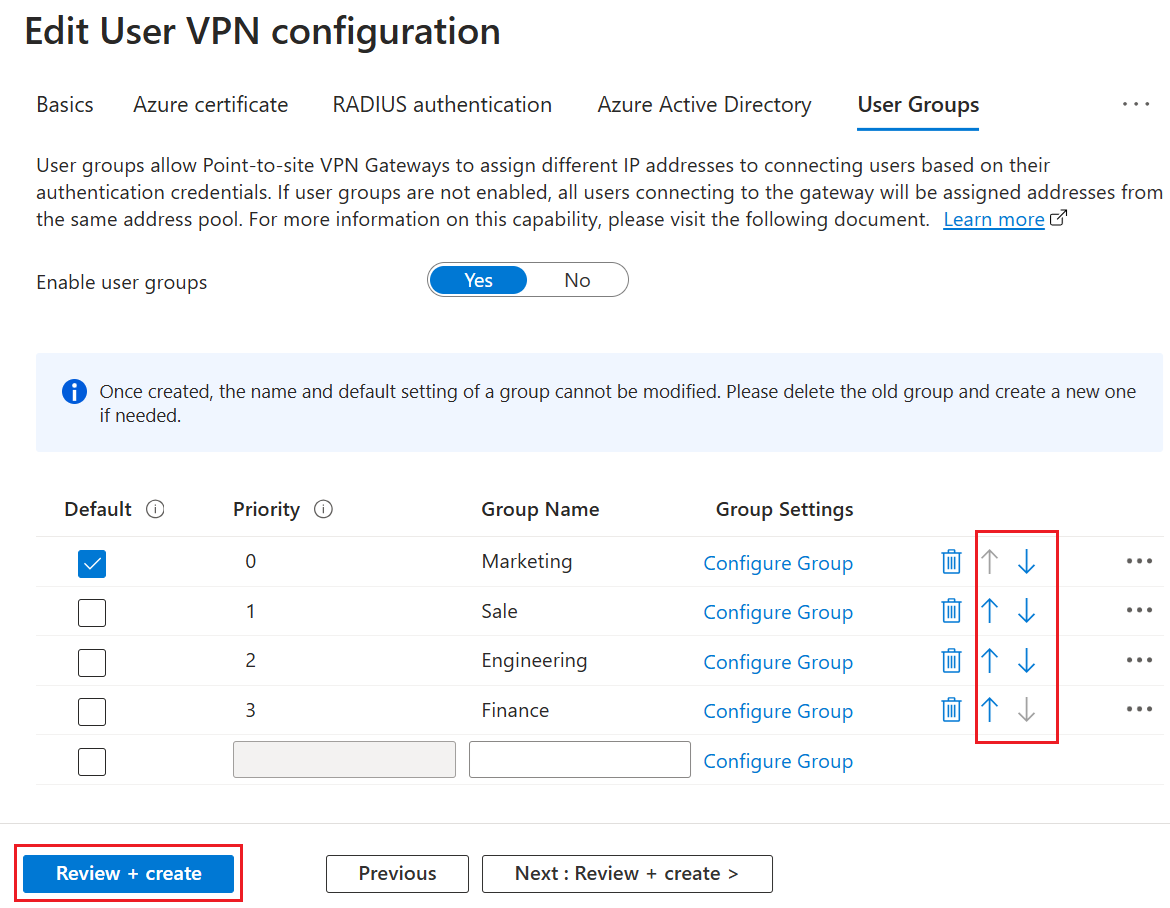

På sidan Redigera VPN-konfiguration för användare öppnar du fliken Användargrupper .

Välj Ja för att aktivera användargrupper. När den här serverkonfigurationen tilldelas till en P2S VPN-gateway tilldelas användare som ingår i samma användargrupper IP-adresser från samma adresspooler. Användare som ingår i olika grupper tilldelas IP-adresser från olika grupper. När du använder den här funktionen måste du välja Standardgrupp för en av de grupper som du skapar.

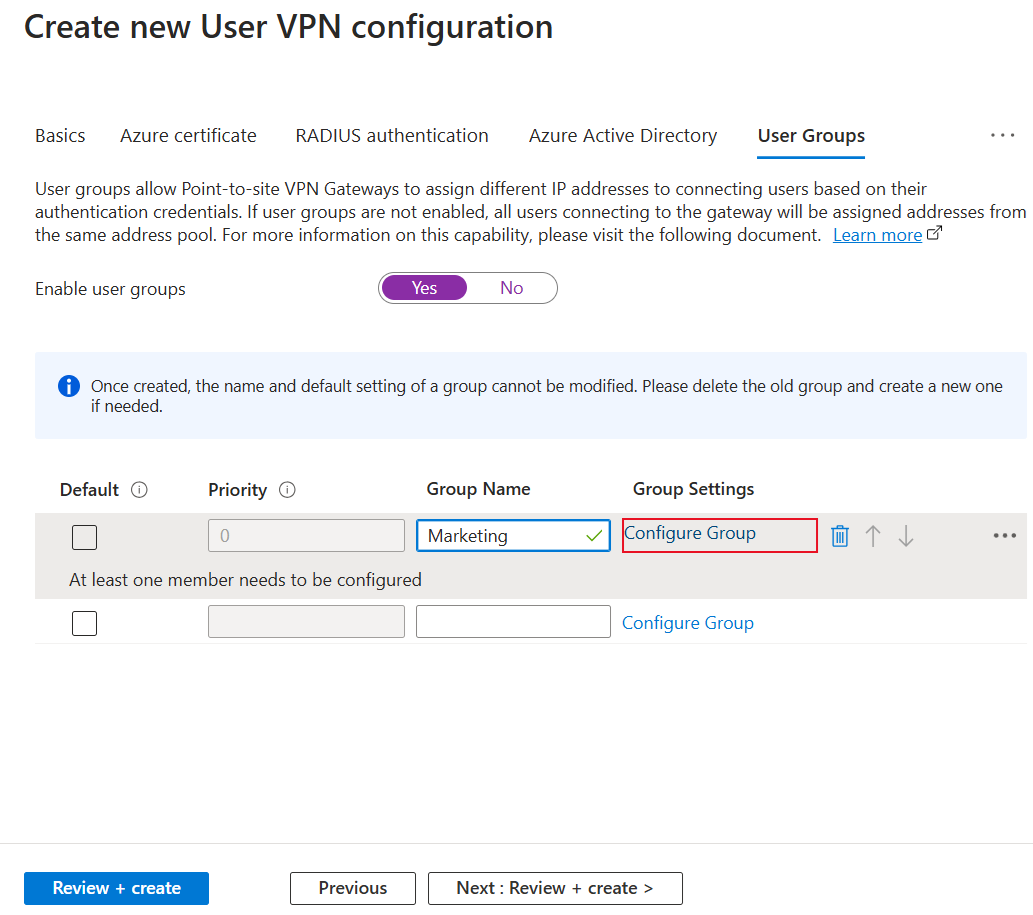

Börja skapa en ny användargrupp genom att fylla i namnparametern med namnet på den första gruppen.

Bredvid Gruppnamn väljer du Konfigurera grupp för att öppna sidan Konfigurera gruppinställningar.

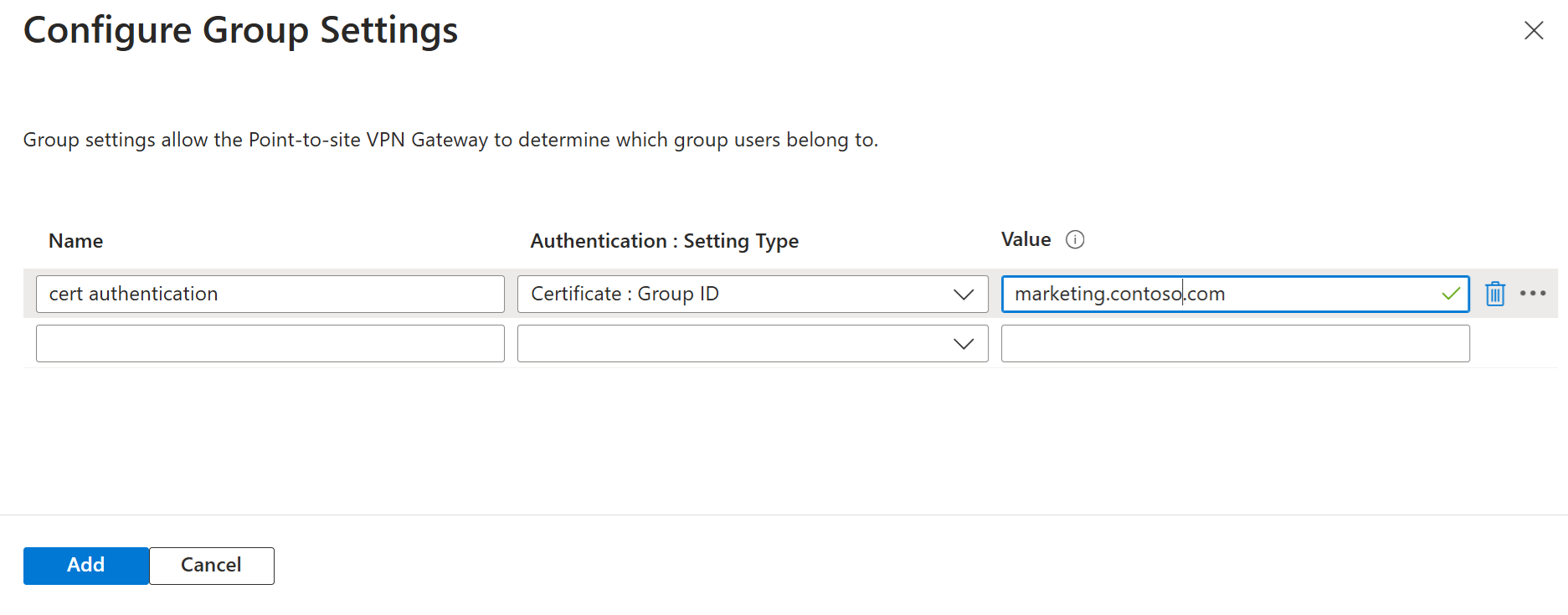

På sidan Konfigurera gruppinställningar fyller du i värdena för varje medlem som du vill inkludera i den här gruppen. En grupp kan innehålla flera gruppmedlemmar.

Skapa en ny medlem genom att fylla i fältet Namn .

Välj Autentisering: Ange typ i listrutan. Listrutan fylls i automatiskt baserat på de valda autentiseringsmetoderna för VPN-konfigurationen för användare.

Skriv värdet. Giltiga värden finns i Om användargrupper.

När du är klar med att skapa inställningarna för gruppen väljer du Lägg till och Okej.

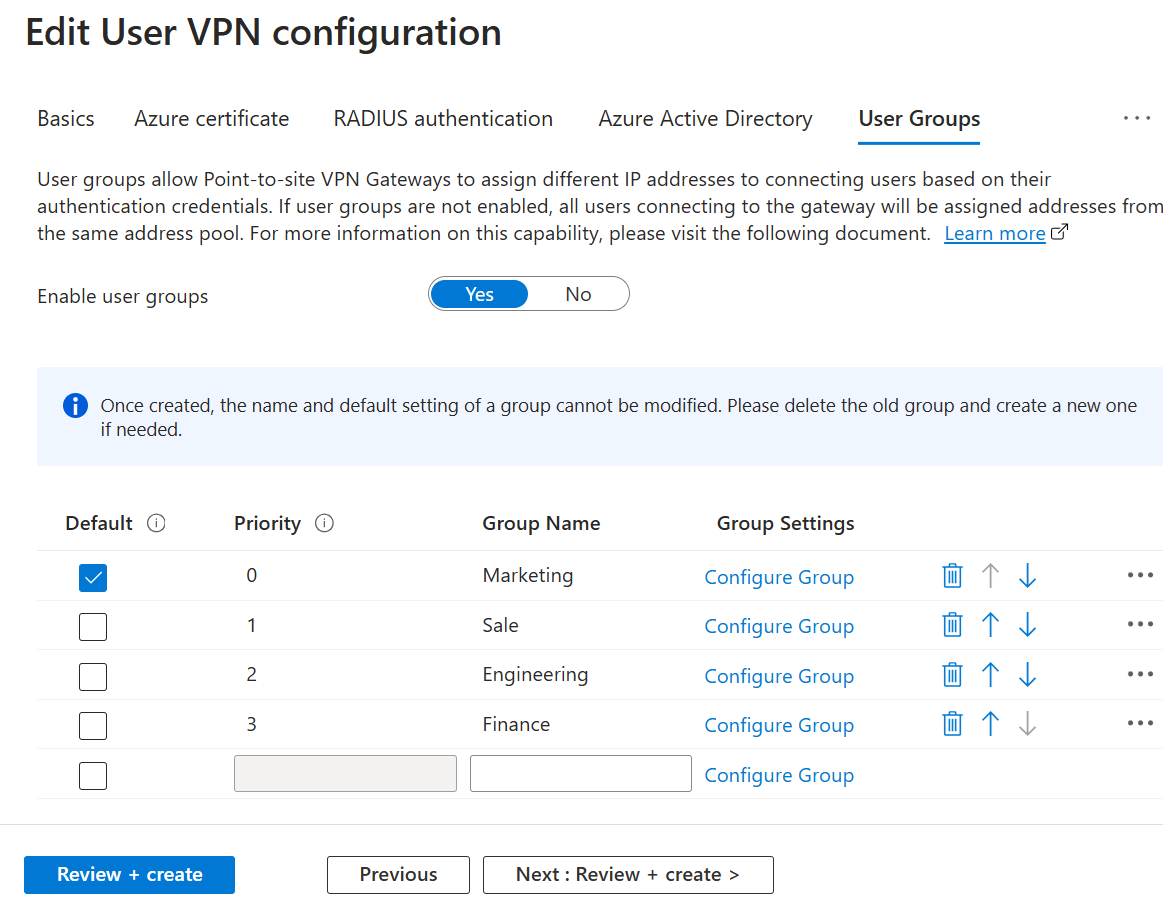

Skapa ytterligare grupper.

Välj minst en grupp som standard. Användare som inte ingår i någon grupp som anges på en gateway tilldelas till standardgruppen på gatewayen. Observera också att du inte kan ändra statusen "standard" för en grupp när gruppen har skapats.

Välj pilarna för att justera gruppens prioritetsordning.

Välj Granska + skapa för att skapa och konfigurera. När du har skapat VPN-konfigurationen för användare konfigurerar du konfigurationsinställningarna för gatewayservern så att funktionen användargrupper används.

Steg 4: Konfigurera gatewayinställningar

I portalen går du till din virtuella hubb och väljer Användar-VPN (punkt-till-plats).

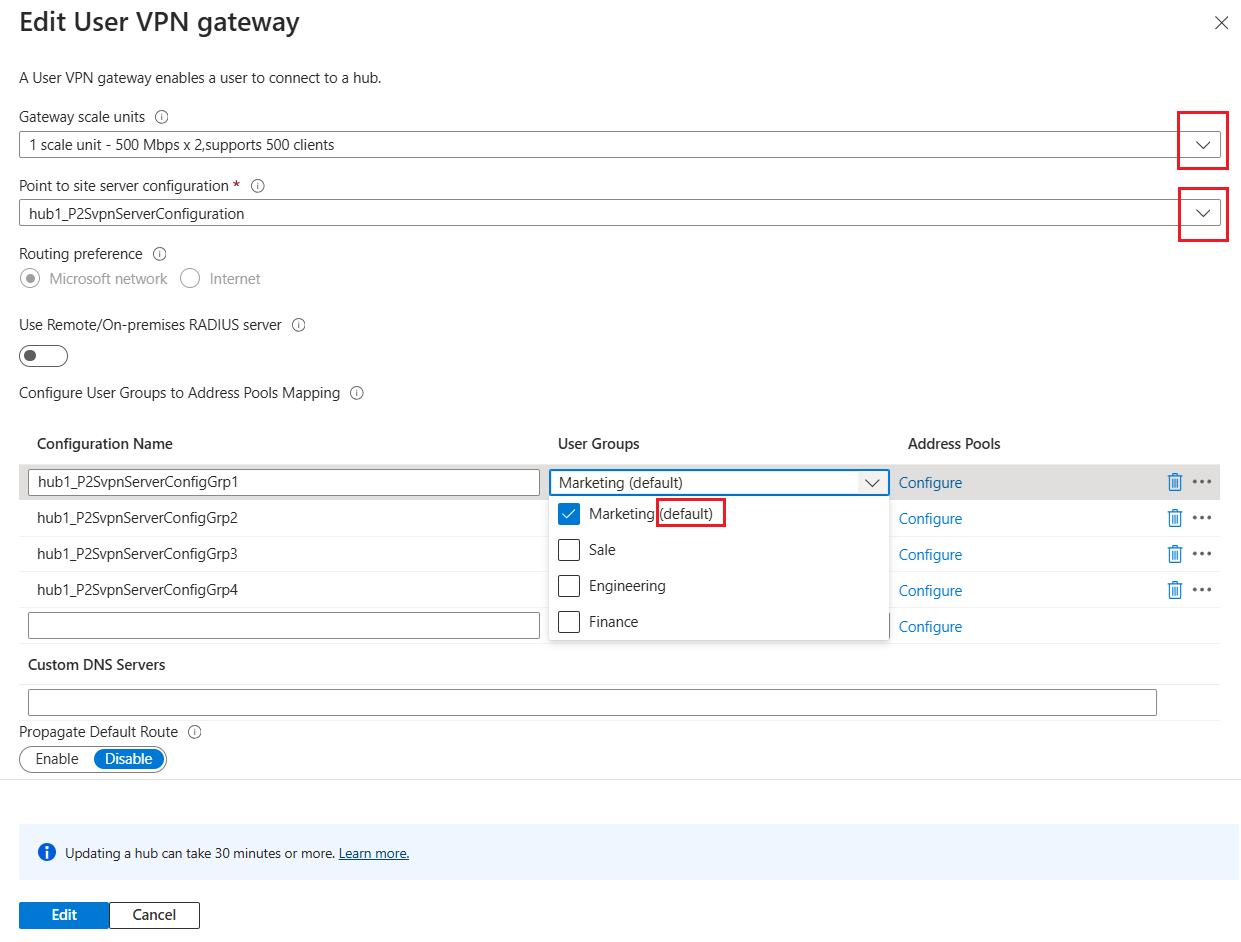

På sidan punkt-till-plats väljer du länken Gateway-skalningsenheter för att öppna Redigera användar-VPN-gateway. Justera värdet för gatewayskalningsenheter från listrutan för att fastställa gatewayens dataflöde.

För Punkt-till-plats-serverkonfiguration väljer du den VPN-konfiguration för användare som du har konfigurerat för användargrupper. Om du ännu inte har konfigurerat de här inställningarna kan du läsa Skapa en användargrupp.

Skapa en ny punkt-till-plats-konfiguration genom att skriva ett nytt konfigurationsnamn.

Välj en eller flera grupper som ska associeras med den här konfigurationen. Alla användare som ingår i grupper som är associerade med den här konfigurationen tilldelas IP-adresser från samma IP-adresspooler.

I alla konfigurationer för den här gatewayen måste du ha exakt en standardanvändargrupp markerad.

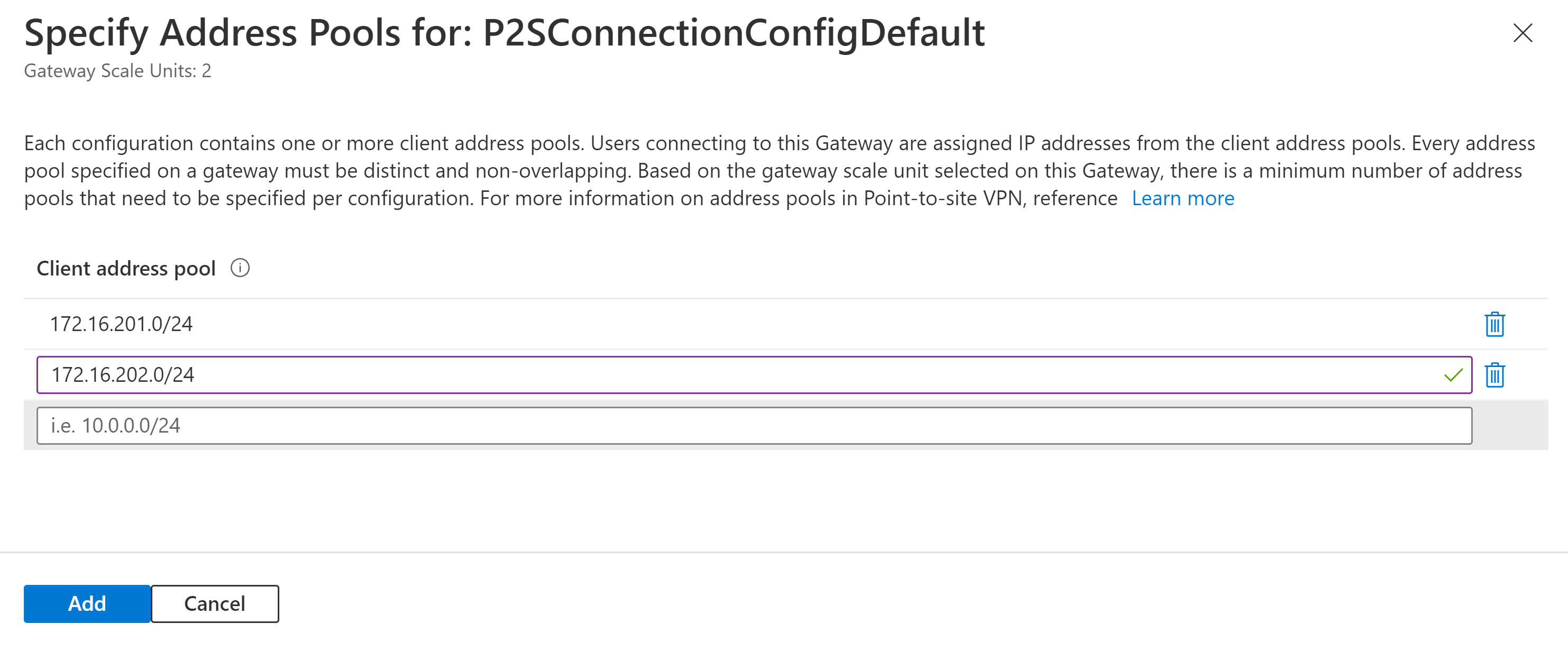

För Adresspooler väljer du Konfigurera för att öppna sidan Ange adresspooler . På den här sidan associerar du nya adresspooler med den här konfigurationen. Användare som är medlemmar i grupper som är associerade med den här konfigurationen tilldelas IP-adresser från de angivna poolerna. Baserat på antalet gatewayskalningsenheter som är associerade med gatewayen kan du behöva ange mer än en adresspool. Adresspooler får inte vara mindre än /24. Du kan till exempel inte tilldela ett intervall på /25 eller /26 om du vill ha ett mindre adresspoolintervall för användargrupperna. Det minsta prefixet är /24. Välj Lägg till och Okej för att spara adresspoolerna.

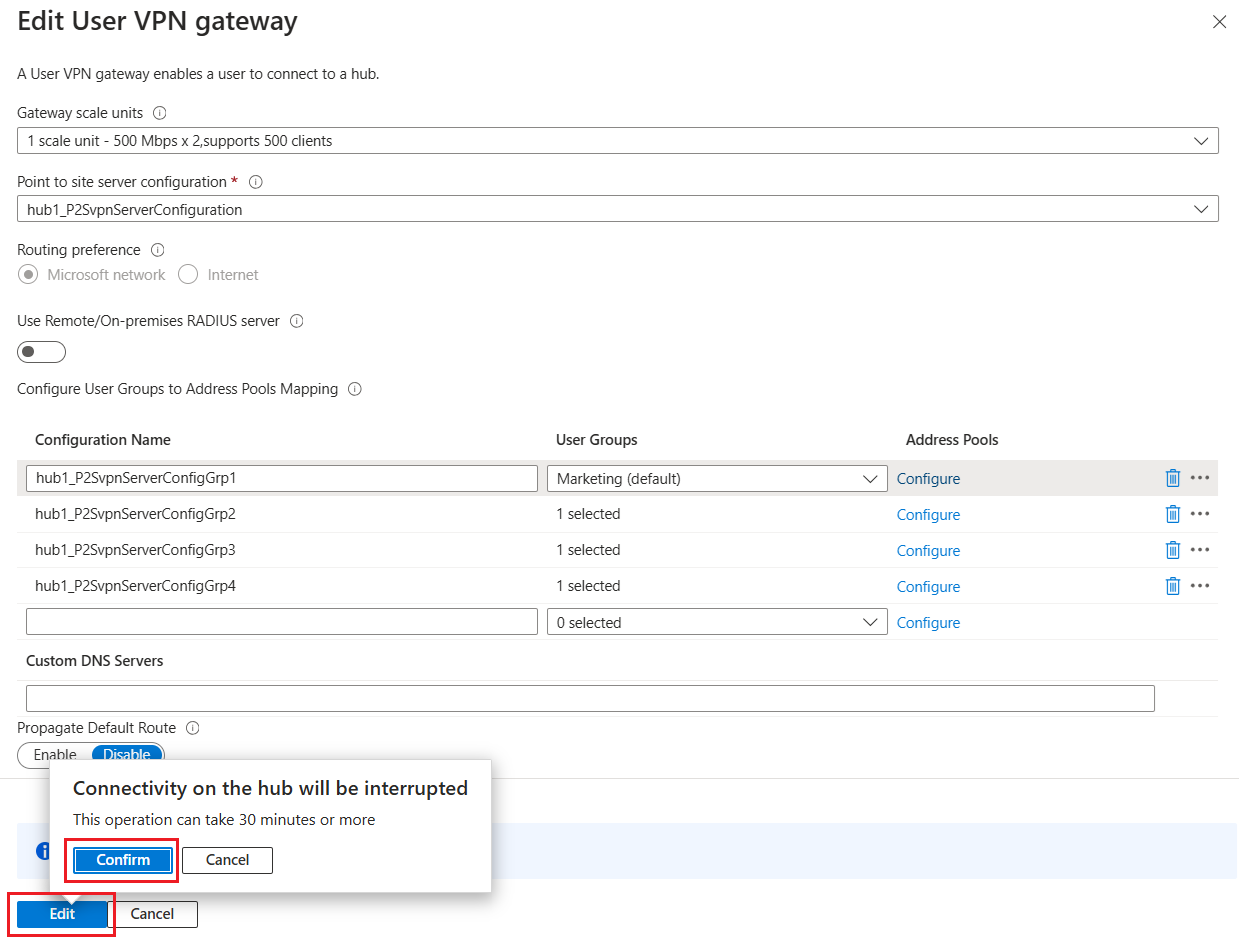

Du behöver en konfiguration för varje uppsättning grupper som ska tilldelas IP-adresser från olika adresspooler. Upprepa stegen för att skapa fler konfigurationer. Se Steg 1 för krav och begränsningar för adresspooler och grupper.

När du har skapat de konfigurationer som du behöver väljer du Redigera och sedan Bekräfta för att spara inställningarna.

Felsökning

- Kontrollera att paket har rätt attribut?: Wireshark eller en annan paketinsamling kan köras i NPS-läge och dekryptera paket med hjälp av delad nyckel. Du kan verifiera att paket skickas från RADIUS-servern till punkt-till-plats-VPN-gatewayen med rätt RADIUS VSA konfigurerad.

- Tilldelas användare fel IP-adress?: Konfigurera och kontrollera NPS-händelseloggning för autentisering oavsett om användarna matchar principer eller inte.

- Har du problem med adresspooler? Varje adresspool anges på gatewayen. Adresspooler delas upp i två adresspooler och tilldelas till varje aktiv-aktiv instans i ett VPN-gatewaypar för punkt-till-plats. Dessa delade adresser bör visas i den effektiva routningstabellen. Om du till exempel anger "10.0.0.0/24" bör du se två "/25"-vägar i den effektiva routningstabellen. Om så inte är fallet kan du prova att ändra adresspoolerna som definierats på gatewayen.

- Kan P2S-klienten inte ta emot rutter? Kontrollera att alla punkt-till-plats VPN-anslutningskonfigurationer är associerade med defaultRouteTable och sprids till samma uppsättning routningstabeller. Detta bör konfigureras automatiskt om du använder portalen, men om du använder REST, PowerShell eller CLI kontrollerar du att alla spridningar och associationer har angetts på rätt sätt.

- Kan du inte aktivera Multipool med hjälp av Azure VPN-klienten? Om du använder Azure VPN-klienten kontrollerar du att Azure VPN-klienten som är installerad på användarenheter är den senaste versionen. Du måste ladda ned klienten igen för att aktivera den här funktionen.

- Alla användare som tilldelas till standardgruppen? Om du använder Microsoft Entra-autentisering kontrollerar du att indata för klient-URL:en i serverkonfigurationen

(https://login.microsoftonline.com/<tenant ID>)inte slutar med .\Om URL:en inmatas att sluta med\kommer gatewayen inte kunna bearbeta Microsoft Entra-användargrupper korrekt, och alla användare tilldelas standardgruppen. Du kan åtgärda problemet genom att ändra serverkonfigurationen för att ta bort efterföljande\och ändra adresspoolerna som konfigurerats på gatewayen för att tillämpa ändringarna på gatewayen. Detta är ett känt problem. - Försöker du bjuda in externa användare att använda funktionen Multipool? Om du använder Microsoft Entra-autentisering och planerar att bjuda in användare som är externa (användare som inte är en del av Microsoft Entra-domänen som konfigurerats på VPN-gatewayen) att ansluta till VPN-gatewayen virtual WAN punkt-till-plats kontrollerar du att användartypen för den externa användaren är "Medlem" och inte "Gäst". Kontrollera också att användarens "namn" är inställt på användarens e-postadress. Om användartypen och namnet på den anslutande användaren inte har angetts korrekt enligt beskrivningen ovan, eller om du inte kan ange att en extern medlem ska vara medlem i din Microsoft Entra-domän, tilldelas den anslutande användaren till standardgruppen och tilldelas en IP-adress från standard-IP-adresspoolen.

Nästa steg

- Mer information om användargrupper finns i Om användargrupper och IP-adresspooler för P2S-användar-VPN.