Självstudie: Skapa en VPN-anslutning för P2S-användare med Hjälp av Azure Virtual WAN

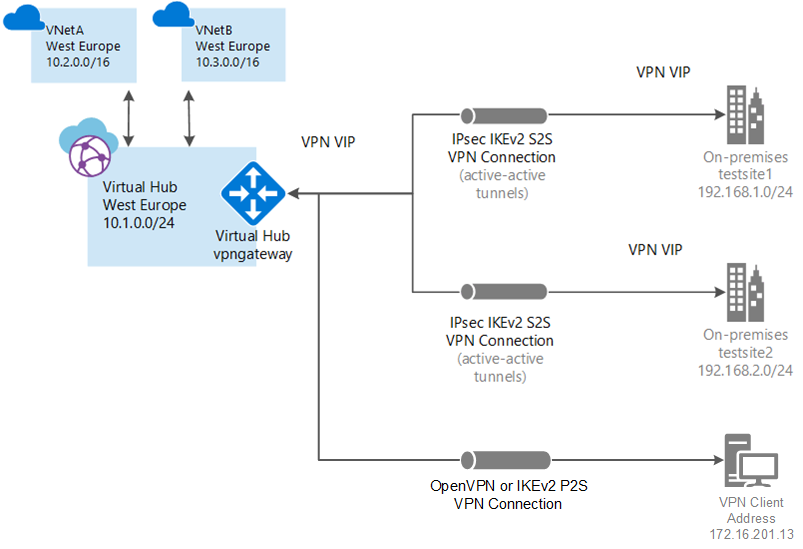

Den här självstudien visar hur du använder Virtual WAN för att ansluta till dina resurser i Azure. I den här självstudien skapar du en punkt-till-plats-anslutning för användar-VPN via OpenVPN eller IPsec/IKE (IKEv2) med hjälp av Azure-portalen. Den här typen av anslutning kräver att den ursprungliga VPN-klienten konfigureras på varje anslutande klientdator.

- Den här artikeln gäller för certifikat- och RADIUS-autentisering. Information om Microsoft Entra-autentisering finns i Konfigurera en VPN-anslutning för användare – Microsoft Entra-autentisering.

- Mer information om virtuella WAN-nätverk finns i översikten om virtuellt WAN.

I den här självstudien lär du dig att:

- Skapa ett virtuellt WAN

- Skapa VPN-konfigurationen för användare

- Skapa den virtuella hubben och gatewayen

- Generera klientkonfigurationsfiler

- Konfigurera VPN-klienter

- Ansluta till ett virtuellt nätverk

- Visa virtuellt WAN

- Ändra inställningar

Förutsättningar

Du har en Azure-prenumeration. Om du inte har någon Azure-prenumeration kan du skapa ett kostnadsfritt konto.

Du har ett virtuellt nätverk som du vill ansluta till.

- Kontrollera att inget av undernäten i dina lokala nätverk överlappar de virtuella nätverk som du vill ansluta till.

- Information om hur du skapar ett virtuellt nätverk i Azure-portalen finns i artikeln Snabbstart .

Det virtuella nätverket får inte ha några befintliga virtuella nätverksgatewayer.

- Om ditt virtuella nätverk redan har gatewayer (VPN eller ExpressRoute) måste du ta bort alla gatewayer innan du fortsätter.

- Den här konfigurationen kräver att virtuella nätverk endast ansluter till virtual WAN-hubbgatewayen.

Bestäm det IP-adressintervall som du vill använda för det privata adressutrymmet för den virtuella hubben. Den här informationen används när du konfigurerar din virtuella hubb. En virtuell hubb är ett virtuellt nätverk som skapas och används av Virtual WAN. Det är kärnan i ditt Virtual WAN-nätverk i en region. Adressutrymmet måste överensstämma med vissa regler:

- Adressintervallet som du anger för hubben kan inte överlappa något av de befintliga virtuella nätverk som du ansluter till.

- Adressintervallet kan inte överlappa de lokala adressintervall som du ansluter till.

- Om du inte känner till IP-adressintervallen som finns i din lokala nätverkskonfiguration kan du samordna med någon som kan ange den informationen åt dig.

Skapa ett virtuellt WAN

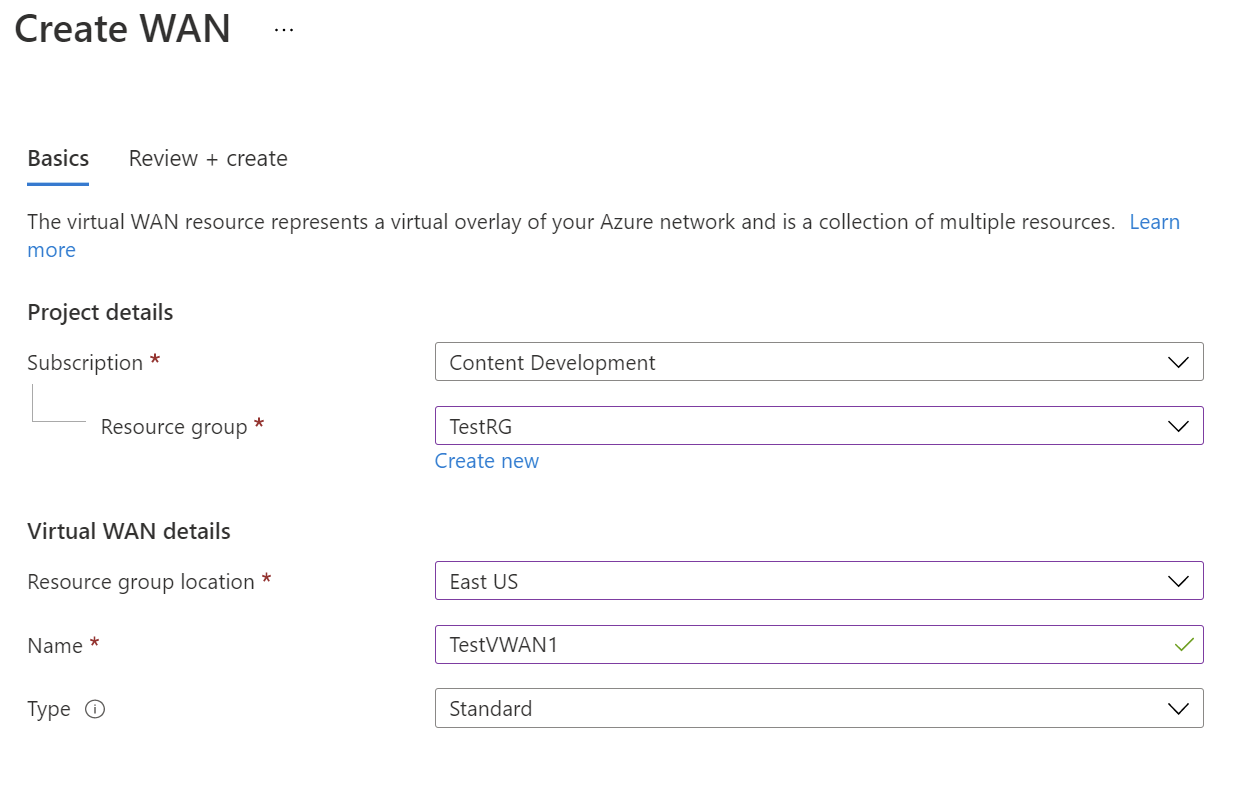

I portalen i fältet Sök efter resurser skriver du Virtual WAN i sökrutan och väljer Retur.

Välj Virtuella WAN:er i resultatet. På sidan Virtuella WAN:er väljer du + Skapa för att öppna sidan Skapa WAN .

På sidan Skapa WAN fyller du i fälten på fliken Grundläggande . Ändra exempelvärdena så att de gäller för din miljö.

- Prenumeration: Välj den prenumeration som du vill använda.

- Resursgrupp: Skapa ny eller använd befintlig.

- Plats för resursgrupp: Välj en resursplats i listrutan. Ett WAN är en global resurs och finns inte i en viss region. Du måste dock välja en region för att kunna hantera och hitta den WAN-resurs som du skapar.

- Namn: Ange det namn som du vill anropa ditt virtuella WAN.

- Typ: Basic eller Standard. Välj Standard. Om du väljer Grundläggande förstår du att grundläggande virtuella WAN:er bara kan innehålla Basic-hubbar. Grundläggande hubbar kan bara användas för plats-till-plats-anslutningar.

När du har fyllt i fälten väljer du Granska +Skapa längst ned på sidan.

När valideringen har slutförts klickar du på Skapa för att skapa det virtuella WAN-nätverket.

Skapa en VPN-konfiguration för användare

Konfigurationen av användar-VPN (P2S) definierar parametrarna för fjärrklienter att ansluta. Du skapar VPN-konfigurationer för användare innan du skapar P2S-gatewayen i hubben. Du kan skapa flera VPN-konfigurationer för användare. När du skapar P2S-gatewayen väljer du den VPN-konfiguration för användare som du vill använda.

Anvisningarna du följer beror på vilken autentiseringsmetod du vill använda. I den här övningen väljer vi OpenVpn och IKEv2 och certifikatautentisering. Andra konfigurationer är dock tillgängliga. Varje autentiseringsmetod har specifika krav.

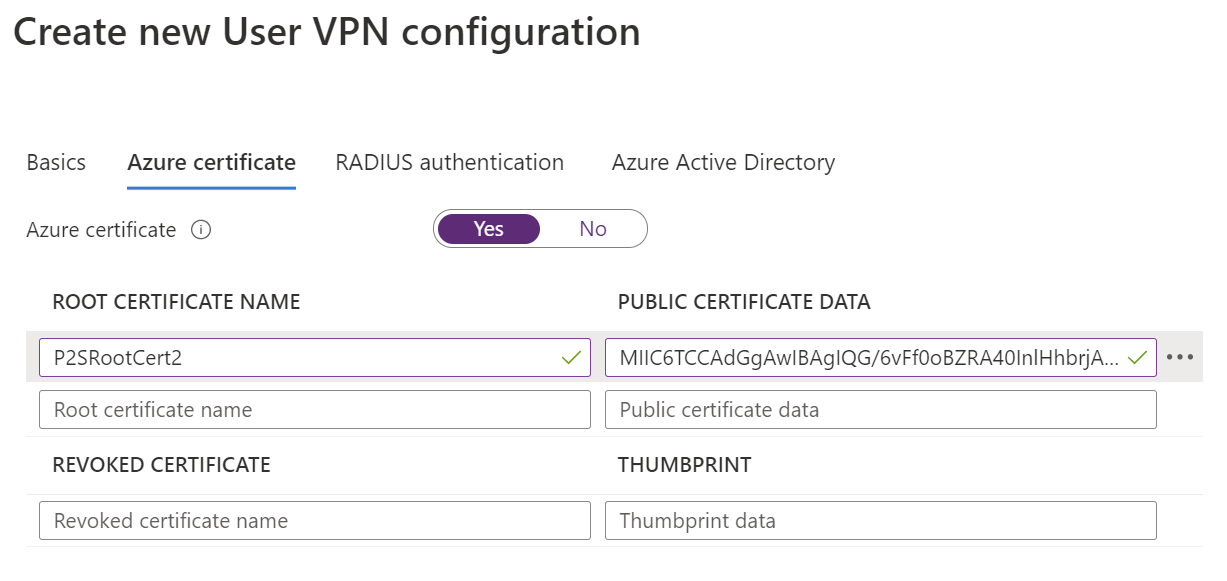

Azure-certifikat: För den här konfigurationen krävs certifikat. Du måste antingen generera eller hämta certifikat. Ett klientcertifikat krävs för varje klient. Dessutom måste rotcertifikatinformationen (offentlig nyckel) laddas upp. Mer information om de certifikat som krävs finns i Generera och exportera certifikat.

Radius-baserad autentisering: Hämta RADIUS-serverns IP-adress, Radius-serverhemlighet och certifikatinformation.

Microsoft Entra-autentisering: Se Konfigurera en VPN-anslutning för användare – Microsoft Entra-autentisering.

Konfigurationssteg

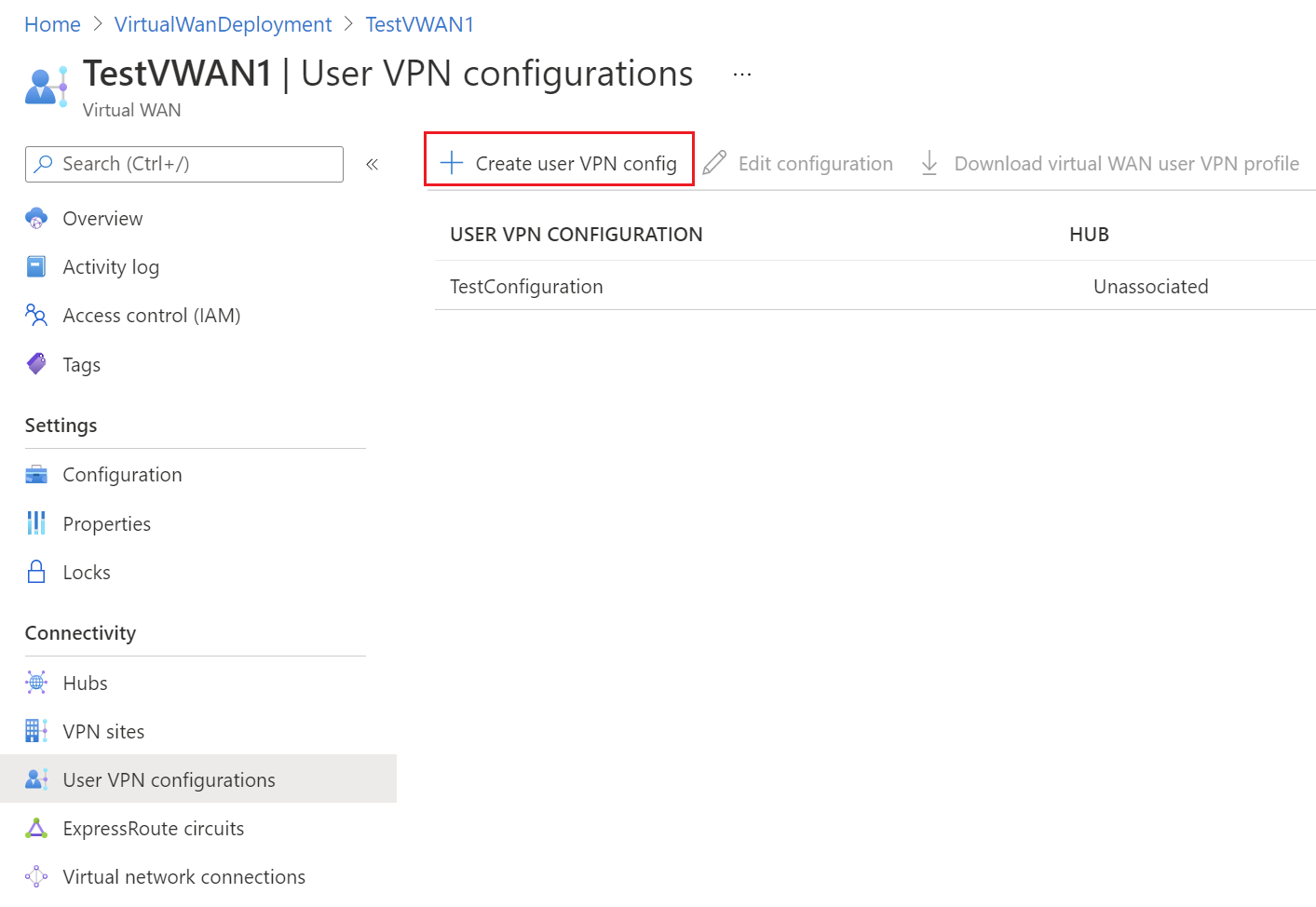

Navigera till det virtuella WAN som du skapade.

Välj Vpn-konfigurationer för användare på menyn till vänster.

På sidan Vpn-konfigurationer för användare väljer du +Skapa vpn-konfiguration för användare.

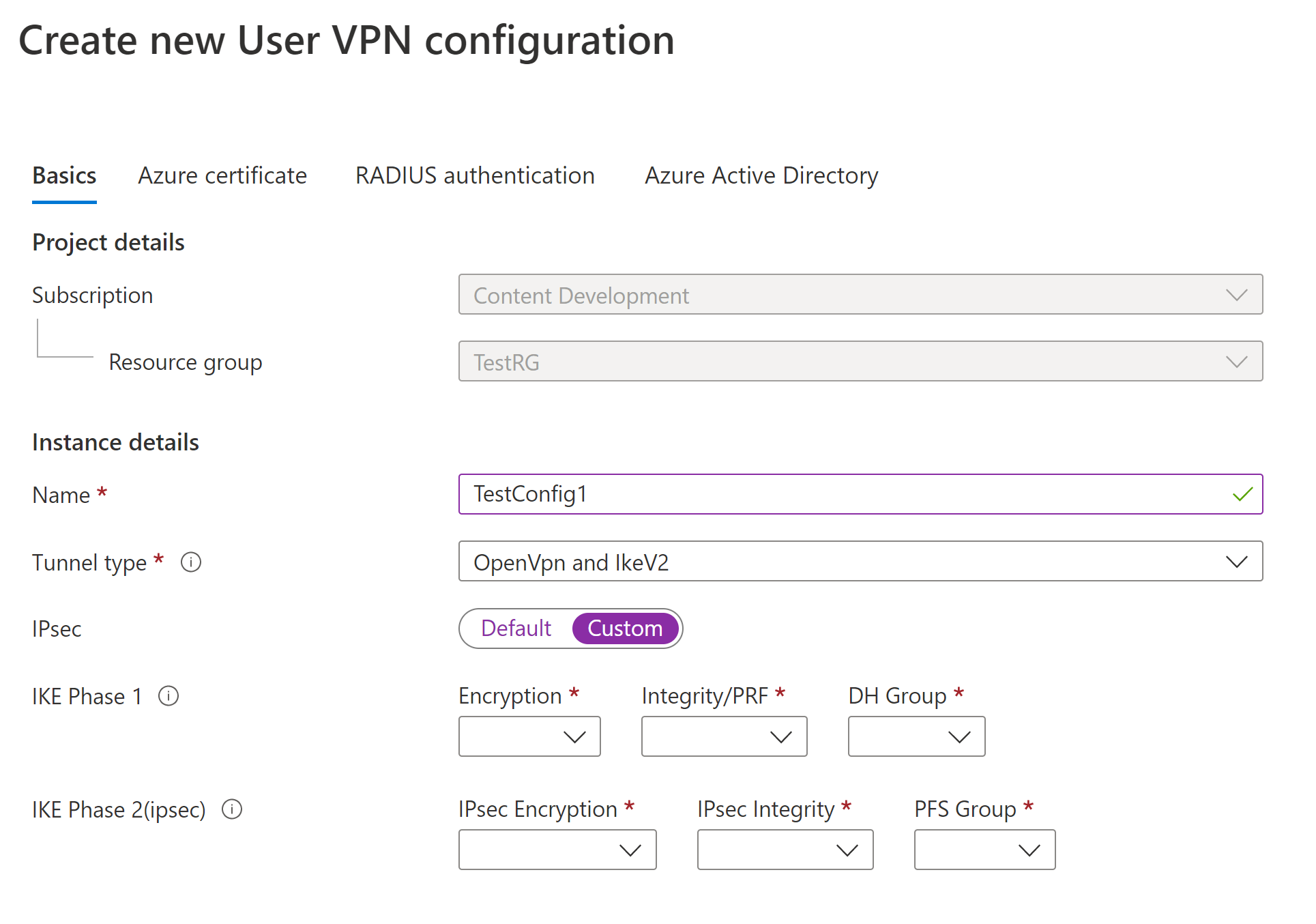

På fliken Skapa ny användar-VPN-konfiguration anger du under Instansinformation det namn som du vill tilldela vpn-konfigurationen.

För Tunneltyp väljer du den tunneltyp som du vill använda i listrutan. Alternativen för tunneltyp är: IKEv2 VPN, OpenVPN och OpenVpn och IKEv2. Varje tunneltyp har specifika inställningar som krävs. Den tunneltyp du väljer motsvarar de tillgängliga autentiseringsalternativen.

Krav och parametrar:

IKEv2 VPN

Krav: När du väljer tunneltypen IKEv2 visas ett meddelande där du uppmanas att välja en autentiseringsmetod. För IKEv2 kan du ange flera autentiseringsmetoder. Du kan välja Azure-certifikat, RADIUS-baserad autentisering eller båda.

Anpassade IPSec-parametrar: Om du vill anpassa parametrarna för IKE Fas 1 och IKE Fas 2 växlar du IPsec-växeln till Anpassad och väljer parametervärdena. Mer information om anpassningsbara parametrar finns i artikeln Anpassad IPsec .

OpenVPN

- Krav: När du väljer Typ av OpenVPN-tunnel visas ett meddelande där du uppmanas att välja en autentiseringsmekanism. Om OpenVPN har valts som tunneltyp kan du ange flera autentiseringsmetoder. Du kan välja valfri delmängd av Azure-certifikat, Microsoft Entra-ID eller RADIUS-baserad autentisering. För RADIUS-baserad autentisering kan du ange en sekundär RADIUS-server-IP-adress och serverhemlighet.

OpenVPN och IKEv2

- Krav: När du väljer tunneltypen OpenVPN och IKEv2 visas ett meddelande där du uppmanas att välja en autentiseringsmekanism. Om OpenVPN och IKEv2 har valts som tunneltyp kan du ange flera autentiseringsmetoder. Du kan välja Microsoft Entra-ID tillsammans med antingen Azure-certifikat eller RADIUS-baserad autentisering. För RADIUS-baserad autentisering kan du ange en sekundär RADIUS-server-IP-adress och serverhemlighet.

Konfigurera de autentiseringsmetoder som du vill använda. Varje autentiseringsmetod finns på en separat flik: Azure-certifikat, RADIUS-autentisering och Microsoft Entra-ID. Vissa autentiseringsmetoder är endast tillgängliga för vissa tunneltyper.

På fliken för den autentiseringsmetod som du vill konfigurera väljer du Ja för att visa de tillgängliga konfigurationsinställningarna.

Exempel – Certifikatautentisering

För att konfigurera den här inställningen kan tunneltypen sidan Grundläggande vara IKEv2, OpenVPN eller OpenVPN och IKEv2.

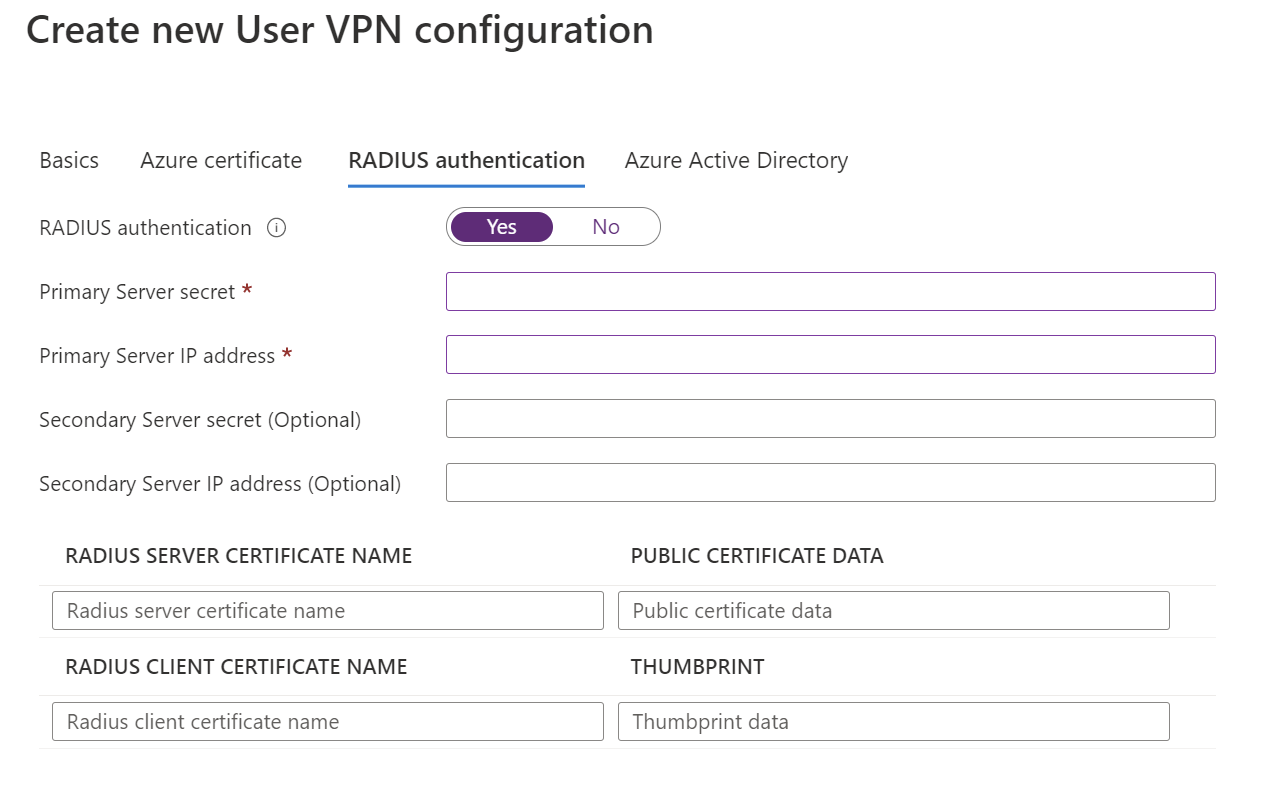

Exempel – RADIUS-autentisering

För att konfigurera den här inställningen kan tunneltypen på sidan Grundläggande vara Ikev2, OpenVPN eller OpenVPN och IKEv2.

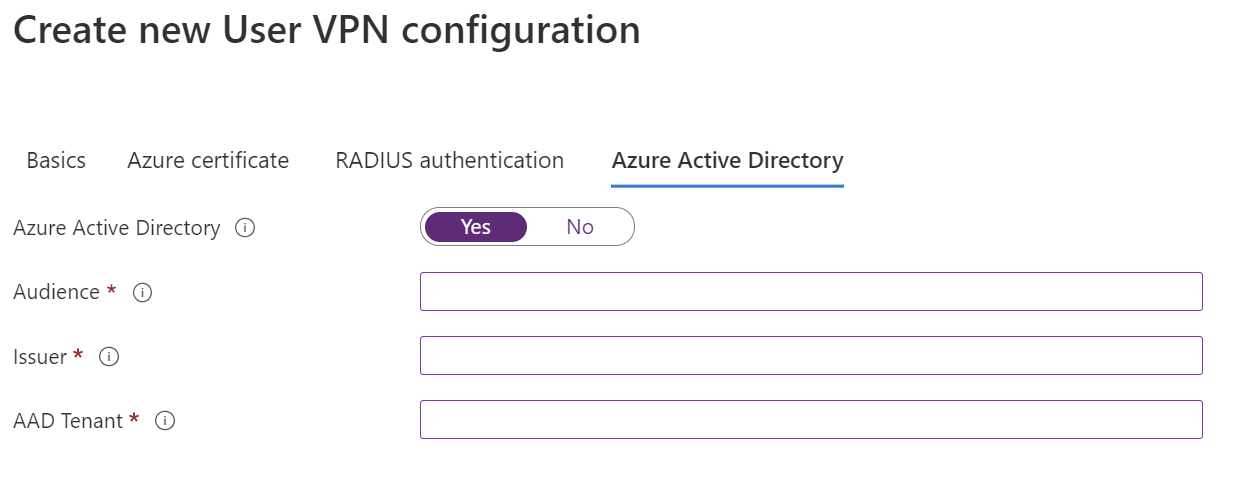

Exempel – Microsoft Entra-autentisering

För att konfigurera den här inställningen måste tunneltypen på sidan Grundläggande vara OpenVPN. Microsoft Entra ID-baserad autentisering stöds endast med OpenVPN.

När du har konfigurerat inställningarna väljer du Granska + skapa längst ned på sidan.

Välj Skapa för att skapa vpn-konfigurationen för användare.

Skapa en virtuell hubb och gateway

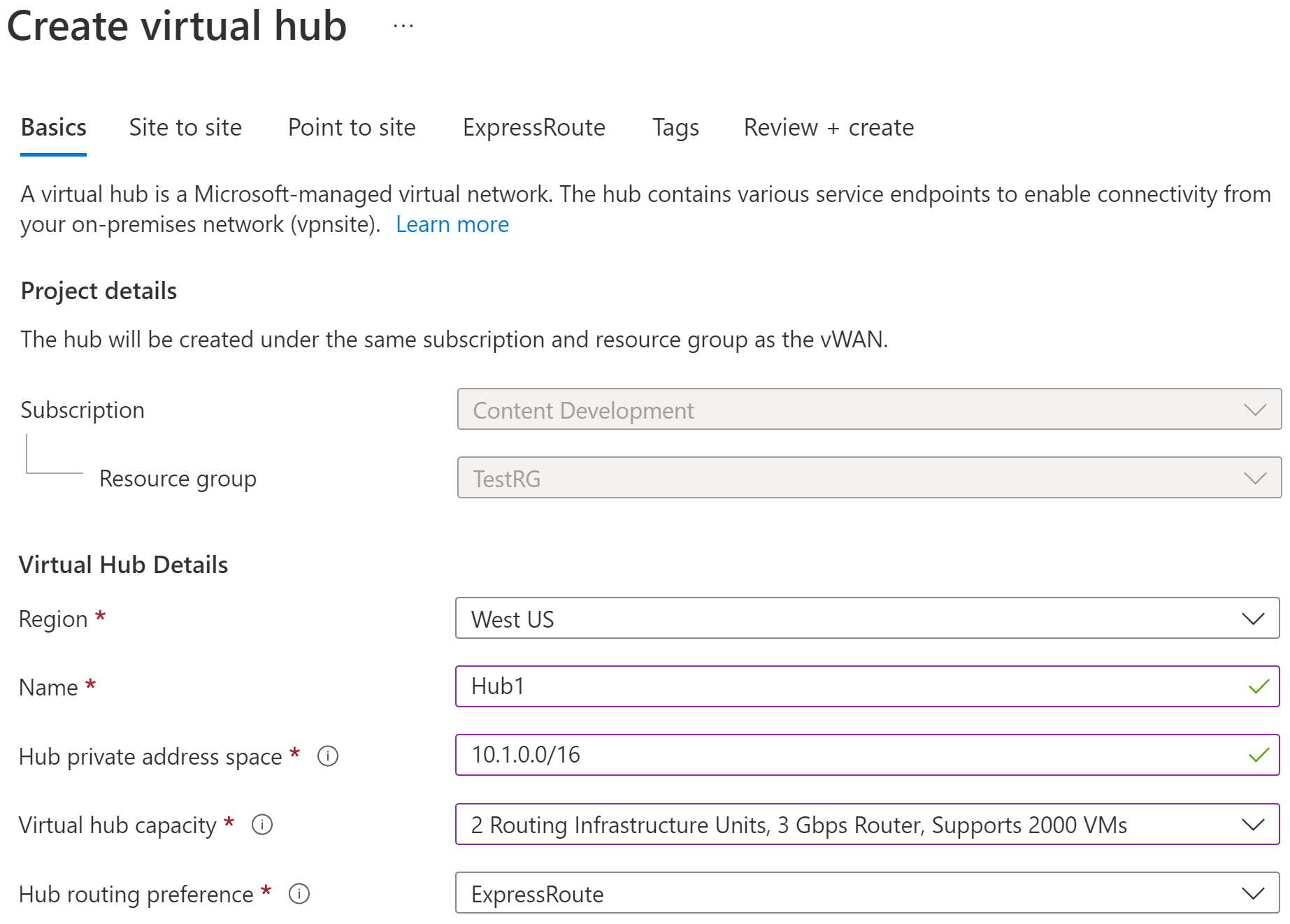

Sidan Grundläggande inställningar

Gå till det virtuella WAN som du skapade. På den virtuella WAN-sidan till vänster väljer du Hubbar under Anslutningen.

På sidan Hubbar väljer du +Ny hubb för att öppna sidan Skapa virtuell hubb .

På fliken Skapa virtuell hubb slutför du följande fält:

- Region: Välj den region där du vill distribuera den virtuella hubben.

- Namn: Namnet som du vill att den virtuella hubben ska vara känd för.

- Navets privata adressutrymme: Hubbens adressintervall i CIDR-notation. Det minsta adressutrymmet är /24 för att skapa en hubb.

- Kapacitet för virtuell hubb: Välj från listrutan. Mer information finns i Inställningar för virtuell hubb.

- Inställningar för hubbdirigering: Lämna som standard. Mer information finns i Inställningar för routning av virtuell hubb.

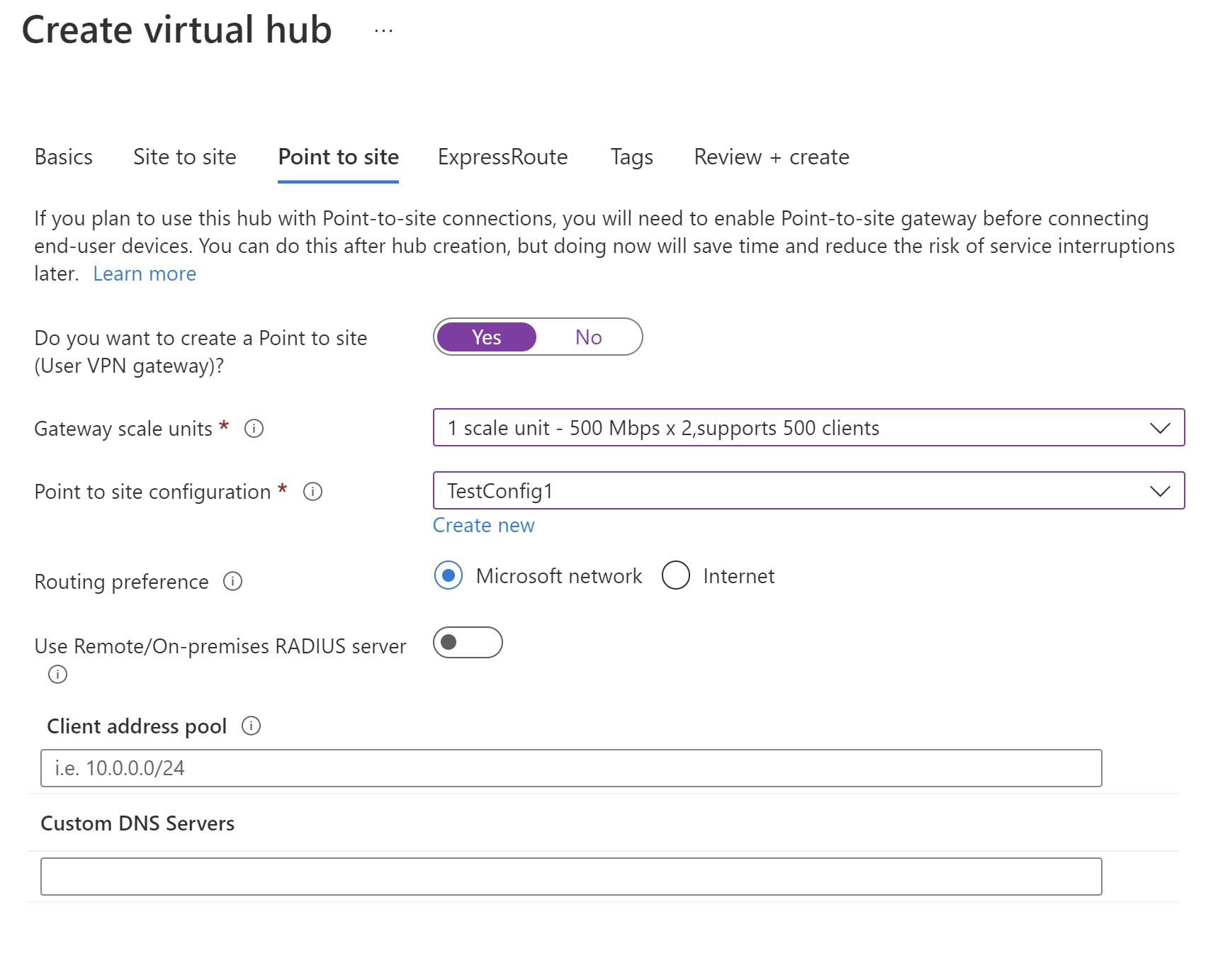

Punkt-till-plats-sida

Klicka på fliken Punkt-till-plats för att öppna konfigurationssidan för punkt-till-plats. Om du vill visa inställningarna för punkt-till-plats klickar du på Ja.

Konfigurera följande inställningar:

Gatewayskalningsenheter – Detta representerar den aggregerade kapaciteten för vpn-gatewayen för användare. Om du väljer 40 eller fler gatewayskalningsenheter planerar du klientadresspoolen i enlighet med detta. Information om hur den här inställningen påverkar klientadresspoolen finns i Om klientadresspooler. Information om gatewayskalningsenheter finns i Vanliga frågor och svar.

Punkt-till-plats-konfiguration – Välj den VPN-konfiguration för användare som du skapade i ett tidigare steg.

Routningsinställning – Med azure-routningsinställningen kan du välja hur trafiken ska dirigeras mellan Azure och Internet. Du kan välja att dirigera trafik antingen via Microsoft-nätverket eller via Internetleverantörens nätverk (offentligt Internet). Dessa alternativ kallas även kallpotatisroutning respektive hotpotatisroutning. Den offentliga IP-adressen i Virtual WAN tilldelas av tjänsten baserat på det valda routningsalternativet. Mer information om routningsinställningar via Microsoft-nätverk eller Internetleverantör finns i artikeln Inställningar för routning.

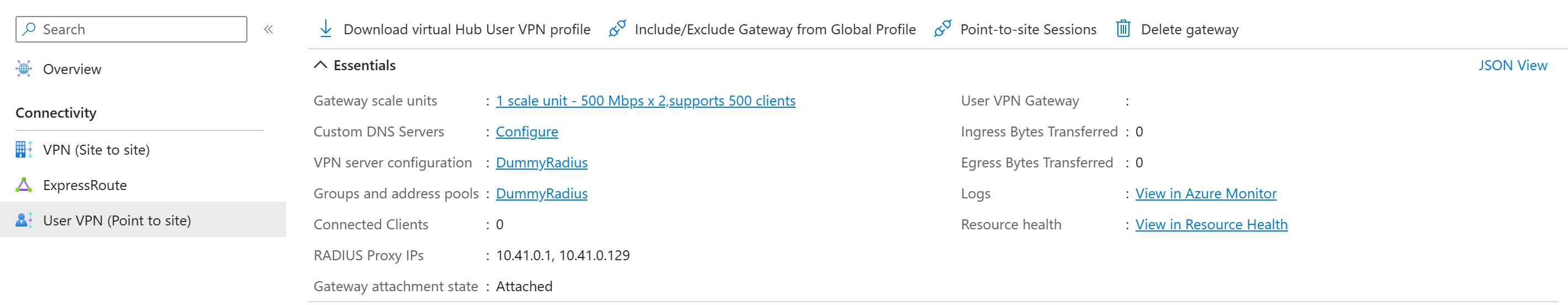

Använd fjärr-/lokal RADIUS-server – När en VPN-gateway för virtuell WAN-användare har konfigurerats för att använda RADIUS-baserad autentisering fungerar vpn-gatewayen för användare som en proxy och skickar RADIUS-åtkomstbegäranden till RADIUS-servern. Inställningen "Använd fjärr-/lokal RADIUS-server" är inaktiverad som standard, vilket innebär att användarens VPN-gateway endast kan vidarebefordra autentiseringsbegäranden till RADIUS-servrar i virtuella nätverk som är anslutna till gatewayens hubb. Om du aktiverar inställningen kan användarens VPN-gateway autentisera med RADIUS-servrar som är anslutna till fjärrhubbar eller distribueras lokalt.

Kommentar

Inställningen Fjärr-/lokal RADIUS-server och relaterade proxy-IP-adresser används endast om gatewayen är konfigurerad för att använda RADIUS-baserad autentisering. Om gatewayen inte är konfigurerad för att använda RADIUS-baserad autentisering ignoreras den här inställningen.

Du måste aktivera "Använd fjärr-/lokal RADIUS-server" om användarna ska ansluta till den globala VPN-profilen i stället för den hubbbaserade profilen. Mer information finns i globala profiler och hubbnivåprofiler.

När du har skapat VPN-gatewayen för användare går du till gatewayen och noterar fältet RADIUS-proxy-IP-adresser. RADIUS-proxy-IP-adresser är käll-IP-adresser för RADIUS-paketen som VPN-gatewayen för användare skickar till RADIUS-servern. Därför måste RADIUS-servern konfigureras för att acceptera autentiseringsbegäranden från RADIUS-proxy-IP-adresser. Om fältet RADIUS-proxy-IP-adresser är tomt eller inget konfigurerar du RADIUS-servern för att acceptera autentiseringsbegäranden från hubbens adressutrymme.

Se dessutom till att ange associationer och spridningar av anslutningen (VNet eller lokalt) som är värd för RADIUS-servern som sprids till defaultRouteTable för den hubb som distribueras med PUNKT-till-plats VPN-gatewayen och att VPN-konfigurationen punkt-till-plats sprids till routningstabellen för anslutningen som är värd för RADIUS-servern. Detta är obligatoriskt för att se till att gatewayen kan kommunicera med RADIUS-servern och vice versa.

Klientadresspool – adresspoolen från vilken IP-adresser automatiskt tilldelas till VPN-klienter. Adresspooler måste vara distinkta. Det får inte finnas någon överlappning mellan adresspooler. Mer information finns i Om klientadresspooler.

Anpassade DNS-servrar – IP-adressen för de DNS-servrar som klienterna använder. Du kan ange upp till 5.

Välj Granska + skapa för att verifiera inställningarna.

När valideringen har godkänts väljer du Skapa. Det kan ta 30 minuter eller mer att skapa en hubb.

När du skapar en ny hubb kanske du ser ett varningsmeddelande i portalen som refererar till routerversionen. Detta inträffar ibland när routern etablerar. När routern är helt etablerad visas meddelandet inte längre.

Generera klientkonfigurationsfiler

När du ansluter till det virtuella nätverket med hjälp av användar-VPN (P2S) kan du använda VPN-klienten som är internt installerad på det operativsystem som du ansluter från. Alla nödvändiga konfigurationsinställningar för VPN-klienterna finns i en ZIP-fil för VPN-klientkonfiguration. Inställningarna i zip-filen hjälper dig att enkelt konfigurera VPN-klienterna. De VPN-klientkonfigurationsfiler som du genererar är specifika för VPN-konfigurationen för din gateway. I det här avsnittet genererar och laddar du ned de filer som används för att konfigurera DINA VPN-klienter.

Det finns två olika typer av konfigurationsprofiler som du kan ladda ned: global och hubb. Den globala profilen är en konfigurationsprofil på WAN-nivå. När du laddar ned konfigurationsprofilen på WAN-nivå får du en inbyggd Traffic Manager-baserad ANVÄNDAR-VPN-profil. När du använder en global profil, om en hubb av någon anledning inte är tillgänglig, säkerställer den inbyggda trafikhanteringen som tillhandahålls av tjänsten anslutning (via en annan hubb) till Azure-resurser för punkt-till-plats-användare. Mer information, eller om du vill ladda ned ett VPN-klientkonfigurationspaket på hubbnivå, finns i Globala profiler och hubbprofiler.

Om du vill generera ett VPN-klientkonfigurationspaket på WAN-nivå går du till det virtuella WAN-nätverket (inte den virtuella hubben).

I den vänstra rutan väljer du Vpn-konfigurationer för användare.

Välj den konfiguration som du vill ladda ned profilen för. Om du har flera hubbar tilldelade till samma profil expanderar du profilen för att visa hubbarna och väljer sedan en av de hubbar som använder profilen.

Välj Ladda ned VPN-profil för virtuella WAN-användare.

På nedladdningssidan väljer du EAPTLS och sedan Generera och ladda ned profil. Ett profilpaket (zip-fil) som innehåller klientkonfigurationsinställningarna genereras och laddas ned till datorn. Innehållet i paketet beror på autentiserings- och tunnelvalen för din konfiguration.

Konfigurera VPN-klienter

Använd det nedladdade profilpaketet för att konfigurera den interna VPN-klienten på datorn. Proceduren för varje operativsystem är olika. Följ anvisningarna som gäller för systemet. När du har konfigurerat klienten kan du ansluta.

IKEv2

Om du angav VPN-tunneltypen IKEv2 i VPN-konfigurationen för användare kan du konfigurera den interna VPN-klienten (Windows och macOS Catalina eller senare).

Följande steg gäller för Windows. För macOS, se IKEv2-macOS-steg .

Välj de VPN-klientkonfigurationsfiler som motsvarar Windows-datorns arkitektur. Välj ”VpnClientSetupAmd64”-installationspaketet för en 64-bitars processorarkitektur. Välj ”VpnClientSetupX86”-installationspaketet för en 32-bitars processorarkitektur.

Dubbelklicka på paketet för att installera det. Om du ser ett SmartScreen-popup-fönster väljer du Mer information och sedan Kör ändå.

På klientdatorn går du till Nätverksinställningar och väljer VPN. VPN-anslutningen visar namnet på det virtuella nätverk som den ansluter till.

Installera ett klientcertifikat på varje dator som du vill ansluta via den här VPN-konfigurationen för användare. Ett klientcertifikat krävs för autentisering när du använder den interna Azure-certifikatautentiseringstypen. Mer information om hur du genererar certifikat finns i Generera certifikat. Information om hur du installerar ett klientcertifikat finns i Installera ett klientcertifikat.

OpenVPN

I VPN-konfigurationen för användare kan du ladda ned och konfigurera Azure VPN-klienten om du har angett typ av OpenVPN-tunnel, eller i vissa fall använda OpenVPN-klientprogramvara. För steg använder du länken som motsvarar din konfiguration.

- Microsoft Entra-autentisering – Azure VPN-klient – Windows

- Microsoft Entra-autentisering – Azure VPN-klient – macOS

- Konfigurera OpenVPN-klientprogramvara – Windows, macOS, iOS, Linux

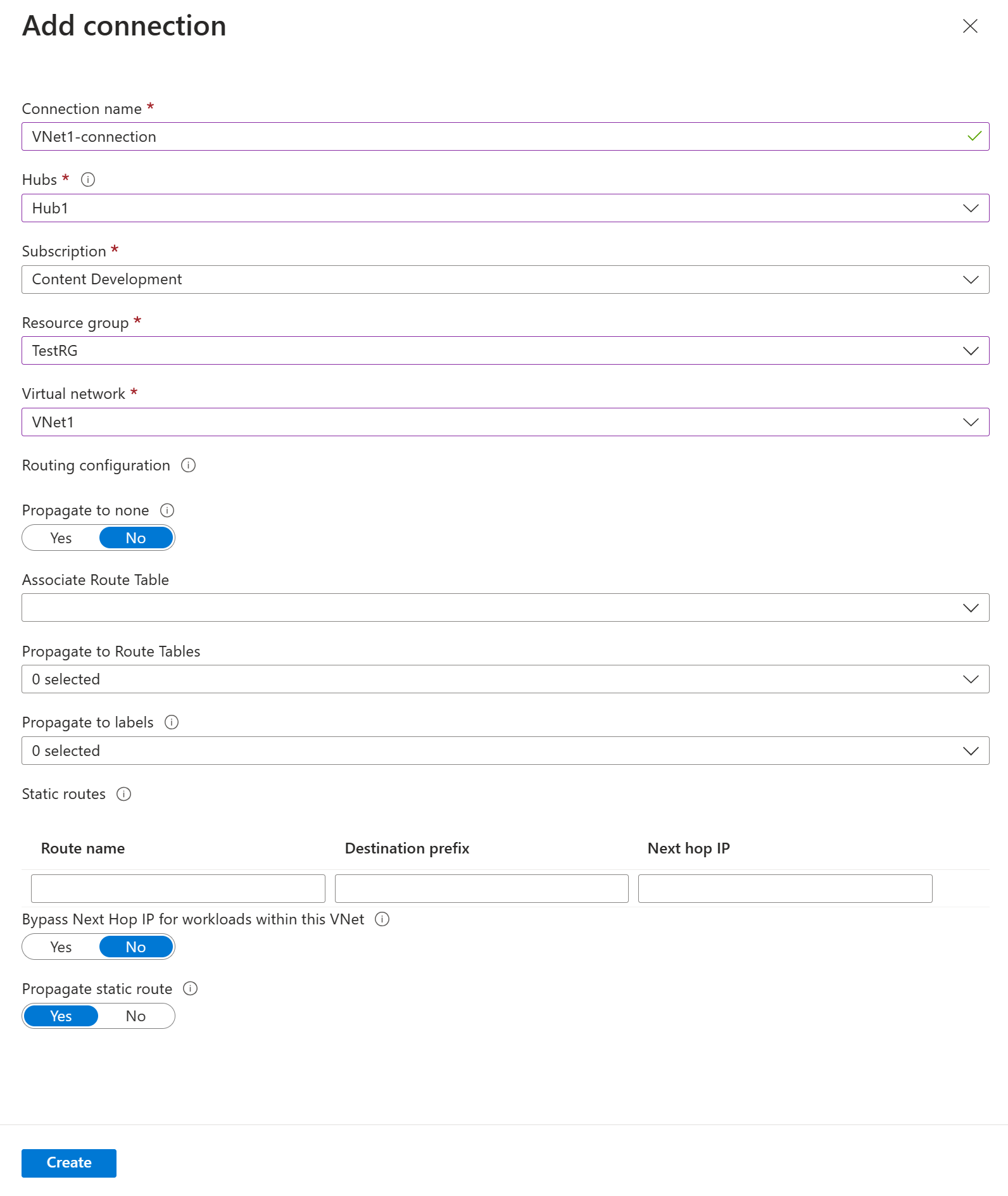

Ansluta VNet till hubb

I det här avsnittet skapar du en anslutning mellan din virtuella hubb och ditt virtuella nätverk. I den här självstudien behöver du inte konfigurera routningsinställningarna.

I Azure-portalen går du till ditt virtuella WAN I den vänstra rutan väljer du Virtuella nätverksanslutningar.

På sidan Virtuella nätverksanslutningar väljer du + Lägg till anslutning.

På sidan Lägg till anslutning konfigurerar du anslutningsinställningarna. Information om routningsinställningar finns i Om routning.

- Anslutningsnamn: Namnge anslutningen.

- Hubbar: Välj den hubb som du vill associera med den här anslutningen.

- Prenumeration: Verifiera prenumerationen.

- Resursgrupp: Välj den resursgrupp som innehåller det virtuella nätverk som du vill ansluta till.

- Virtuellt nätverk: Välj det virtuella nätverk som du vill ansluta till den här hubben. Det virtuella nätverk som du väljer kan inte ha en redan befintlig virtuell nätverksgateway.

- Sprid till ingen: Detta är inställt på Nej som standard. Om du ändrar växlingen till Ja blir konfigurationsalternativen för Spridning till Routningstabeller och Spridning till etiketter otillgängliga för konfiguration.

- Associera routningstabell: I listrutan kan du välja en routningstabell som du vill associera.

- Sprid till etiketter: Etiketter är en logisk grupp med routningstabeller. För den här inställningen väljer du i listrutan.

- Statiska vägar: Konfigurera statiska vägar om det behövs. Konfigurera statiska vägar för virtuella nätverksinstallationer (om tillämpligt). Virtual WAN har stöd för en enda IP-adress för nästa hopp för statisk väg i en virtuell nätverksanslutning. Om du till exempel har en separat virtuell installation för inkommande och utgående trafikflöden är det bäst att ha de virtuella enheterna i separata virtuella nätverk och koppla de virtuella nätverken till den virtuella hubben.

- Kringgå Nästa hopp-IP för arbetsbelastningar i det här virtuella nätverket: Med den här inställningen kan du distribuera NVA:er och andra arbetsbelastningar till samma virtuella nätverk utan att tvinga all trafik via NVA. Den här inställningen kan bara konfigureras när du konfigurerar en ny anslutning. Om du vill använda den här inställningen för en anslutning som du redan har skapat tar du bort anslutningen och lägger sedan till en ny anslutning.

- Sprid statisk väg: Den här inställningen distribueras för närvarande. Med den här inställningen kan du sprida statiska vägar som definierats i avsnittet Statiska vägar för att dirigera tabeller som anges i Sprid till routningstabeller. Dessutom sprids vägar till routningstabeller med etiketter som har angetts som Sprid till etiketter. Dessa vägar kan spridas mellan hubbar, förutom standardvägen 0/0. Den här funktionen håller på att lanseras. Om du behöver den här funktionen aktiverad öppnar du ett supportärende

När du har slutfört de inställningar som du vill konfigurera klickar du på Skapa för att skapa anslutningen.

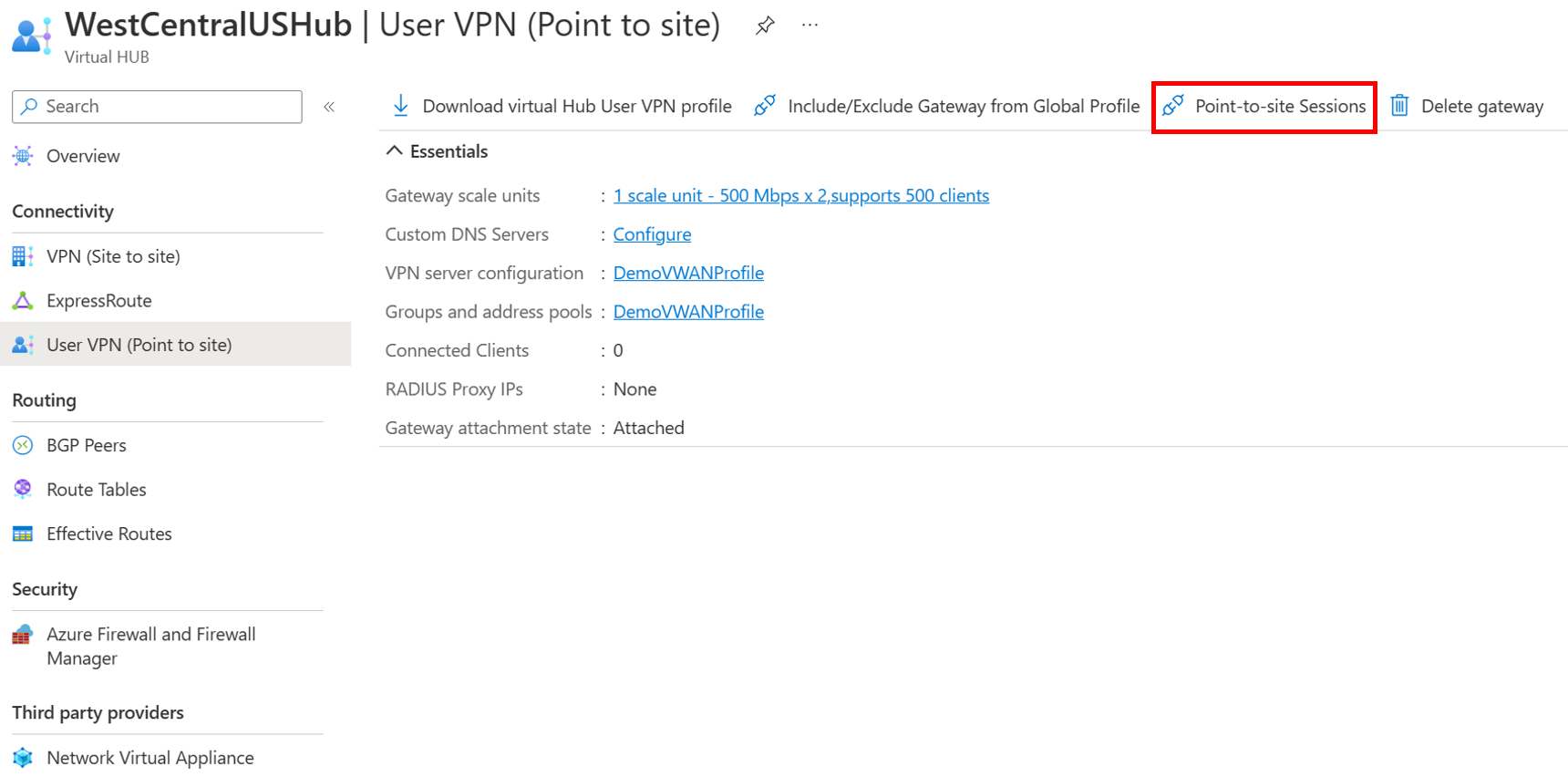

Punkt-till-plats-sessionsinstrumentpanel

Om du vill visa dina aktiva punkt-till-plats-sessioner klickar du på Punkt-till-plats-sessioner. Då visas alla aktiva punkt-till-plats-användare som är anslutna till vpn-gatewayen för användare.

Om du vill koppla från användare från vpn-gatewayen för användare klickar du på ... snabbmeny och klicka på "Koppla från".

Ändra inställningar

Ändra klientadresspool

Navigera till din virtuella hubb –> Användar-VPN (punkt-till-plats).

Klicka på värdet bredvid Gateway-skalningsenheter för att öppna sidan Redigera vpn-gateway för användare.

På sidan Redigera vpn-gateway för användare redigerar du inställningarna.

Klicka på Redigera längst ned på sidan för att verifiera inställningarna.

Klicka på Bekräfta för att spara inställningarna. Alla ändringar på den här sidan kan ta upp till 30 minuter att slutföra.

Ändra DNS-servrar

Navigera till din virtuella hubb –> Användar-VPN (punkt-till-plats).

Klicka på värdet bredvid Anpassade DNS-servrar för att öppna sidan Redigera vpn-gateway för användare.

På sidan Redigera vpn-gateway för användare redigerar du fältet Anpassade DNS-servrar . Ange DNS-serverns IP-adresser i textrutorna anpassade DNS-servrar . Du kan ange upp till fem DNS-servrar.

Klicka på Redigera längst ned på sidan för att verifiera inställningarna.

Klicka på Bekräfta för att spara inställningarna. Alla ändringar på den här sidan kan ta upp till 30 minuter att slutföra.

Rensa resurser

När du inte längre behöver de resurser som du skapade tar du bort dem. Vissa virtual WAN-resurser måste tas bort i en viss ordning på grund av beroenden. Borttagningen kan ta ungefär 30 minuter att slutföra.

Öppna det virtuella WAN som du skapade.

Välj en virtuell hubb som är associerad med det virtuella WAN:et för att öppna hubbsidan.

Ta bort alla gateway-entiteter som följer nedanstående ordning för varje gatewaytyp. Det kan ta 30 minuter att slutföra.

VPN:

- Koppla från VPN-webbplatser

- Ta bort VPN-anslutningar

- Ta bort VPN-gatewayer

ExpressRoute:

- Ta bort ExpressRoute-anslutningar

- Ta bort ExpressRoute-gatewayer

Upprepa för alla hubbar som är associerade med det virtuella WAN-nätverket.

Du kan antingen ta bort hubbarna i det här läget eller ta bort hubbarna senare när du tar bort resursgruppen.

Gå till resursgruppen i Azure-portalen.

Välj Ta bort resursgrupp. Detta tar bort de andra resurserna i resursgruppen, inklusive hubbarna och det virtuella WAN-nätverket.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för