Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln innehåller en översikt över hur du konfigurerar lokala VPN-enheter för anslutning till Azure VPN-gatewayer. Ett exempel på konfiguration av virtuella Azure-nätverk och VPN-gatewayer används för att visa hur du ansluter till olika lokala VPN-enhetskonfigurationer med hjälp av samma parametrar.

Krav på enheten

Azure VPN-gatewayer använder standard-IPsec/IKE-protokollsviter för VPN-tunnlar från plats till plats (S2S). En lista över IPsec-/IKE-parametrar och kryptografiska algoritmer för Azure VPN-gatewayer finns i Om VPN-enheter. Du kan också ange exakta algoritmer och viktiga styrkor för en specifik anslutning enligt beskrivningen i Om kryptografiska krav.

Enkel VPN-tunnel

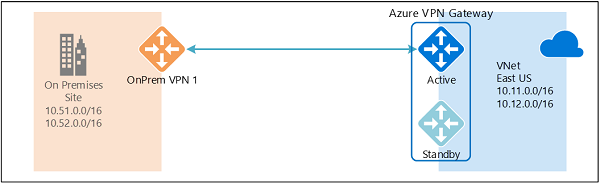

Den första konfigurationen i exemplet består av en enda S2S VPN-tunnel mellan en Azure VPN-gateway och en lokal VPN-enhet. Du kan också konfigurera BGP (Border Gateway Protocol) i VPN-tunneln.

Stegvisa instruktioner för att konfigurera en enda VPN-tunnel finns i Konfigurera en plats-till-plats-anslutning. I följande avsnitt anges anslutningsparametrarna för exempelkonfigurationen och ett PowerShell-skript som hjälper dig att komma igång.

Anslutningsparametrar

I det här avsnittet visas parametrarna för de exempel som beskrivs i föregående avsnitt.

| Parameter | Värde |

|---|---|

| Adressprefix för virtuellt nätverk | 10.11.0.0/16 10.12.0.0/16 |

| IP-adress för Azure VPN-gateway | Ip-adress för Azure VPN Gateway |

| Lokala adressprefix | 10.51.0.0/16 10.52.0.0/16 |

| Ip-adress för lokal VPN-enhet | Ip-adress för lokal VPN-enhet |

| * Virtuellt nätverk BGP ASN | 65010 |

| * Ip-adress för Azure BGP-peer | 10.12.255.30 |

| * Lokalt BGP ASN | 65050 |

| * Lokal BGP-peer-IP | 10.52.255.254 |

* Valfri parameter endast för BGP.

PowerShell-exempelskript

Det här avsnittet innehåller ett exempelskript för att komma igång. Detaljerade anvisningar finns i Skapa en S2S VPN-anslutning med hjälp av PowerShell.

# Declare your variables

$Sub1 = "Replace_With_Your_Subscription_Name"

$RG1 = "TestRG1"

$Location1 = "East US 2"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GWIPName1 = "VNet1GWIP"

$GWIPconfName1 = "gwipconf1"

$Connection15 = "VNet1toSite5"

$LNGName5 = "Site5"

$LNGPrefix50 = "10.52.255.254/32"

$LNGPrefix51 = "10.51.0.0/16"

$LNGPrefix52 = "10.52.0.0/16"

$LNGIP5 = "Your_VPN_Device_IP"

$LNGASN5 = 65050

$BGPPeerIP5 = "10.52.255.254"

# Connect to your subscription and create a new resource group

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

New-AzResourceGroup -Name $RG1 -Location $Location1

# Create virtual network

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

# Create VPN gateway

$gwpip1 = New-AzPublicIpAddress -Name $GWIPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName1 -Subnet $subnet1 -PublicIpAddress $gwpip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN

# Create local network gateway

New-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP5 -AddressPrefix $LNGPrefix51,$LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP5

# Create the S2S VPN connection

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw = Get-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $False

(Valfritt) Använda anpassad IPsec/IKE-princip med UsePolicyBasedTrafficSelectors

Om dina VPN-enheter inte stöder trafikväljare, till exempel routningsbaserade eller VTI-baserade konfigurationer, skapar du en anpassad IPsec/IKE-princip med alternativet UsePolicyBasedTrafficSelectors .

Viktigt

Du måste skapa en IPsec/IKE-princip för att aktivera alternativet UsePolicyBasedTrafficSelectors för anslutningen.

Exempelskriptet skapar en IPsec/IKE-princip med följande algoritmer och parametrar:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA1, PFS24, SA Lifetime 7,200 seconds och 20,480,000 KB (20 GB)

Skriptet tillämpar IPsec/IKE-principen och aktiverar alternativet UsePolicyBasedTrafficSelectors för anslutningen.

$ipsecpolicy5 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA1 -PfsGroup PFS24 -SALifeTimeSeconds 7200 -SADataSizeKilobytes 20480000

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw = Get-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $False -IpsecPolicies $ipsecpolicy5 -UsePolicyBasedTrafficSelectors $True

(Valfritt) Använda BGP på S2S VPN-anslutning

När du skapar S2S VPN-anslutningen kan du välja att använda BGP för VPN-gatewayen. Den här metoden har två skillnader:

De lokala adressprefixen kan vara en enda värdadress. Den lokala BGP-peer-IP-adressen anges på följande sätt:

New-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP5 -AddressPrefix $LNGPrefix50 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP5När du skapar anslutningen måste du ange alternativet -EnableBGP till $True:

New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

Nästa steg

Stegvisa instruktioner för att konfigurera aktiv-aktiva VPN-gatewayer finns i Konfigurera aktiv-aktiv VPN-gatewayer för anslutningar mellan platser och VNet-till-VNet.