Säkerhet för SAP-arbetsbelastning

Azure tillhandahåller alla verktyg som behövs för att skydda din SAP-arbetsbelastning. SAP-program kan innehålla känsliga data om din organisation. Du måste skydda DIN SAP-arkitektur med säkra autentiseringsmetoder, härdade nätverk och kryptering.

Konfigurera identitetshantering

Effekt: Säkerhet

Identitetshantering är ett ramverk för att framtvinga principer som styr åtkomsten till kritiska resurser. Identitetshanteringskontroller har åtkomst till din SAP-arbetsbelastning inom eller utanför det virtuella nätverket. Det finns tre användningsfall för identitetshantering att överväga för din SAP-arbetsbelastning, och identitetshanteringslösningen skiljer sig åt för var och en.

Använda Microsoft Entra ID

Organisationer kan förbättra säkerheten för virtuella Windows- och Linux-datorer i Azure genom att integrera med Microsoft Entra ID, en fullständigt hanterad tjänst för identitets- och åtkomsthantering. Microsoft Entra ID kan autentisera och auktorisera slutanvändarens åtkomst till SAP-operativsystemet. Du kan använda Microsoft Entra ID för att skapa domäner som finns i Azure eller använda det integrera med dina lokal Active Directory identiteter. Microsoft Entra ID integreras också med Microsoft 365, Dynamics CRM Online och många SaaS-program (Programvara som en tjänst) från partner. Vi rekommenderar att du använder System for Cross-Domain Identity Management (SCIM) för identitetsspridning. Det här mönstret möjliggör optimal användarlivscykel.

Mer information finns i:

- SCIM-synkronisering med Microsoft Entra ID

- Konfigurera SAP Cloud Platform Identity Authentication för automatisk användaretablering

- Microsoft Entra enkel inloggning (SSO) med SAP NetWeaver

- Logga in på en virtuell Linux-dator i Azure med hjälp av Microsoft Entra ID och OpenSSH

- Logga in på en virtuell Windows-dator i Azure med hjälp av Microsoft Entra ID

Konfigurera enkel inloggning

Du kan komma åt SAP-programmet med SAP-klientdelsprogramvaran (SAP GUI) eller en webbläsare med HTTP/S. Vi rekommenderar att du konfigurerar enkel inloggning (SSO) med Microsoft Entra ID eller Active Directory Federation Services (AD FS) (AD FS). Enkel inloggning gör det möjligt för slutanvändare att ansluta till SAP-program via webbläsare där det är möjligt.

Mer information finns i:

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- ENKEL INLOGGNING för SAP Cloud Platform

- SuccessFactors SSO

- Microsoft Entra översikt

Använda programspecifik vägledning

Vi rekommenderar att du konsulterar SAP Identity Authentication Service för SAP Analytics Cloud, SuccessFactors och SAP Business Technology Platform. Du kan också integrera tjänster från SAP Business Technology Platform med Microsoft Graph med hjälp av Microsoft Entra ID och SAP Identity Authentication Service.

Mer information finns i:

- Använda Microsoft Entra ID för att skydda åtkomsten till SAP-plattformar och -program.

- SAP Identity Authentication Service

- SAP Identity Provisioning Service

Ett vanligt kundscenario är att distribuera SAP-program till Microsoft Teams. Den här lösningen kräver enkel inloggning med Microsoft Entra ID. Vi rekommenderar att du bläddrar på Microsofts kommersiella marknadsplats för att se vilka SAP-appar som är tillgängliga i Microsoft Teams. Mer information finns på Microsofts kommersiella marknadsplats.

Tabell 1 – Sammanfattning av de rekommenderade metoderna för enkel inloggning

| SAP-lösning | SSO-metod |

|---|---|

| SAP NetWeaver-baserade webbprogram som Fiori, WebGui | Security Assertion Markup Language (SAML) |

| SAP GUI | Kerberos med Windows Active Directory eller Microsoft Entra Domain Services eller tredjepartslösning |

| SAP PaaS- och SaaS-program som SAP Business Technology Platform (BTP), Analytics Cloud, Cloud Identity Services, SuccessFactors, Cloud for Customer, Ariba | SAML/OAuth/JSON Web Tokens (JWT) och förkonfigurerade autentiseringsflöden med Microsoft Entra ID direkt eller via proxy med SAP Identity Authentication Service |

Använda rollbaserad åtkomstkontroll (RBAC)

Effekt: Säkerhet

Det är viktigt att kontrollera åtkomsten till de SAP-arbetsbelastningsresurser som du distribuerar. Varje Azure-prenumeration har en förtroenderelation med en Microsoft Entra klientorganisation. Vi rekommenderar att du använder rollbaserad åtkomstkontroll i Azure (Azure RBAC) för att ge användare i din organisation åtkomst till SAP-programmet. Bevilja åtkomst genom att tilldela Azure-roller till användare eller grupper för ett visst omfång. Omfånget kan vara en prenumeration, en resursgrupp eller en enskild resurs. Omfånget beror på användaren och hur du har grupperat dina SAP-arbetsbelastningsresurser.

Mer information finns i:

Framtvinga nätverks- och programsäkerhet

Nätverks- och programsäkerhetskontroller är grundläggande säkerhetsåtgärder för varje SAP-arbetsbelastning. Deras betydelse måste upprepas för att framtvinga tanken att SAP-nätverket och -programmet kräver rigorös säkerhetsgranskning och baslinjekontroller.

Använd hub-spoke-arkitektur. Det är viktigt att skilja mellan delade tjänster och SAP-programtjänster. En hub-spoke-arkitektur är en bra metod för säkerhet. Du bör hålla arbetsbelastningsspecifika resurser i ett eget virtuellt nätverk åtskilda från de delade tjänsterna i hubben, till exempel hanteringstjänster och DNS.

För SAP-inbyggda installationer bör du använda SAP Cloud Connector och SAP Private Link för Azure som en del av konfigurationen av hub-spoke. Dessa tekniker stöder SAP-tillägget och innovationsarkitekturen för SAP Business Technology Platform (BTP). Azure-inbyggda integreringar är helt integrerade med virtuella Azure-nätverk och API:er och kräver inte dessa komponenter.

Använd nätverkssäkerhetsgrupper. Med nätverkssäkerhetsgrupper (NSG:er) kan du filtrera nätverkstrafik till och från din SAP-arbetsbelastning. Du kan definiera NSG-regler för att tillåta eller neka åtkomst till ditt SAP-program. Du kan tillåta åtkomst till SAP-programportarna från lokala IP-adressintervall och neka offentlig Internetåtkomst. Mer information finns i nätverkssäkerhetsgrupper

Använd programsäkerhetsgrupper. I allmänhet gäller även de rekommenderade säkerhetsmetoderna för programutveckling i molnet. Dessa inkluderar saker som att skydda mot förfalskning av begäranden mellan webbplatser, förhindra XSS-attacker (cross-site scripting) och förhindra SQL-inmatningsattacker.

Programsäkerhetsgrupper (ASG:er) gör det enklare att konfigurera nätverkssäkerheten för en arbetsbelastning. ASG kan användas i säkerhetsregler i stället för explicita IP-adresser för virtuella datorer. De virtuella datorerna tilldelas sedan till ASG. Den här konfigurationen stöder återanvändning av samma princip över olika programlandskap på grund av det här abstraktionsskiktet. Molnprogram använder ofta hanterade tjänster som har åtkomstnycklar. Kontrollera aldrig åtkomstnycklar i källkontrollen. Lagra i stället programhemligheter i Azure Key Vault. Mer information finns i programsäkerhetsgrupper.

Filtrera webbtrafik. En Internetuppkopplad arbetsbelastning måste skyddas med tjänster som Azure Firewall, Web Application Firewall Application Gateway för att skapa en separation mellan slutpunkter. Mer information finns i inkommande och utgående Internetanslutningar för SAP på Azure.

Kryptera data

Effekt: Säkerhet

Azure innehåller verktyg för att skydda data enligt organisationens säkerhets- och efterlevnadsbehov. Det är viktigt att du krypterar SAP-arbetsbelastningsdata i vila och under överföring.

Kryptera data i vila

Kryptering av vilande data är ett vanligt säkerhetskrav. Kryptering på tjänstsidan i Azure Storage är aktiverat som standard för alla hanterade diskar, ögonblicksbilder och avbildningar. Kryptering på tjänstsidan använder tjänsthanterade nycklar som standard, och dessa nycklar är transparenta för programmet.

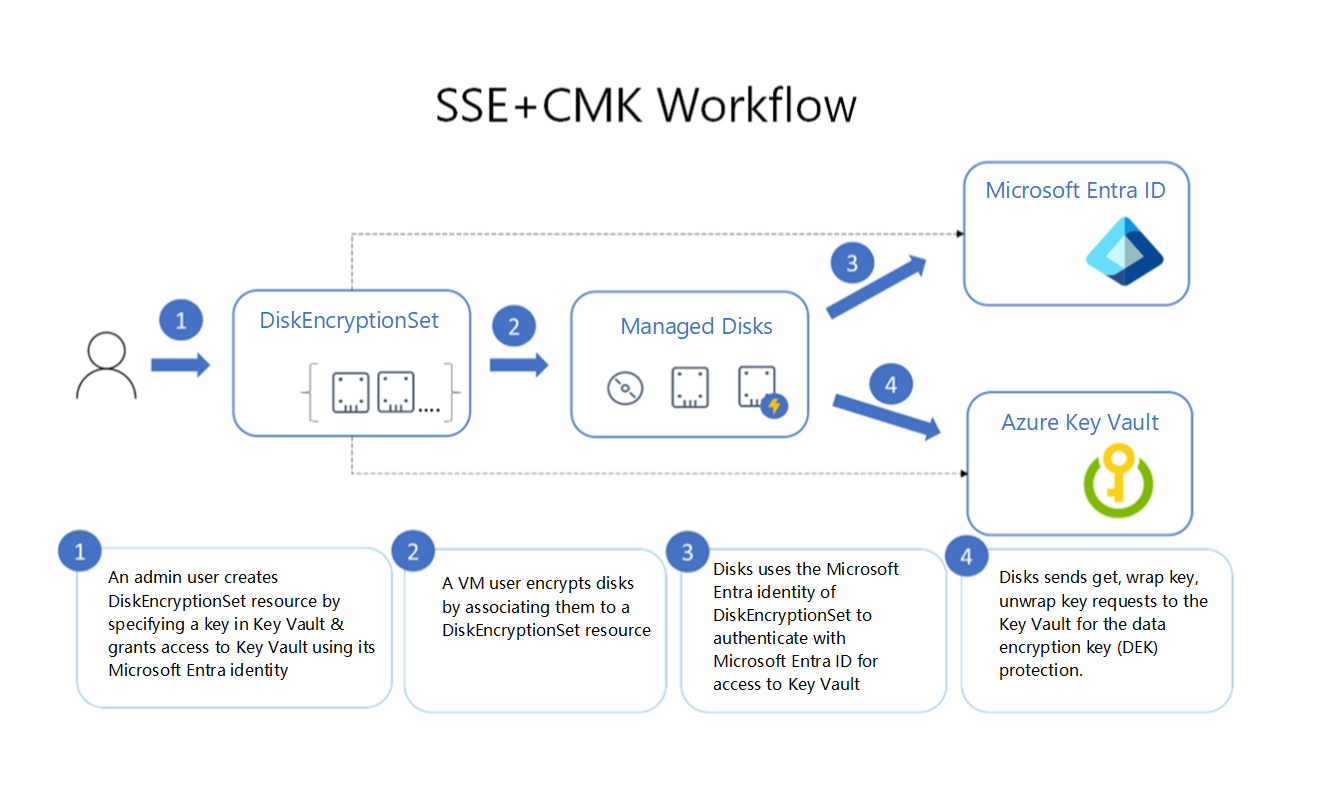

Vi rekommenderar att du granskar och förstår kryptering på tjänst-/serversidan (SSE) med kundhanterade nycklar (CMK:er). Kombinationen av kryptering på serversidan och en kundhanterad nyckel gör att du kan kryptera vilande data i operativsystemet (OS) och datadiskar för tillgängliga SAP OS-kombinationer. Azure Disk Encryption stöder inte alla SAP-operativsystem. Den kundhanterade nyckeln ska lagras i Key Vault för att säkerställa operativsystemets integritet. Vi rekommenderar också att du krypterar dina SAP-databaser. Azure Key Vault stöder databaskryptering för SQL Server från databashanteringssystemet (DBMS) och andra lagringsbehov. Följande bild visar krypteringsprocessen.

När du använder kryptering på klientsidan krypterar du data och laddar upp data som en krypterad blob. Nyckelhantering utförs av kunden. Mer information finns i:

- Kryptering på serversidan för hanterade diskar

- Kryptering på tjänstsidan i Azure Storage

- Kryptering på tjänstsidan med kundhanterad nyckel i Azure Key Vault

- Kryptering av klientsidan

Kryptera data under överföring

Kryptering under överföring gäller för tillståndet för data som flyttas från en plats till en annan. Data under överföring kan krypteras på flera sätt, beroende på anslutningens natur. Mer information finns i kryptering av data under överföring.

Samla in och analysera SAP-programloggar

Övervakning av programloggar är viktigt för att identifiera säkerhetshot på programnivå. Vi rekommenderar att du använder Microsoft Sentinel-lösningen för SAP. Det är en molnbaserad SIEM-lösning (säkerhetsinformation och händelsehantering) som skapats för din SAP-arbetsbelastning som körs på en virtuell dator. Mer information finns i Microsoft Sentinel-lösning för SAP.

Allmän säkerhetsinformation finns i: