Skapa principer för avvikelseidentifiering i Defender för Cloud Apps

Avvikelseidentifieringsprinciperna för Microsoft Defender för Cloud Apps tillhandahåller färdiga användar- och entitetsbeteendeanalyser (UEBA) och maskininlärning (ML) så att du redan från början är redo att köra avancerad hotidentifiering i molnmiljön. Eftersom de aktiveras automatiskt startar de nya avvikelseidentifieringsprinciperna omedelbart processen för att identifiera och sortera resultat, med inriktning på många beteendeavvikelser mellan dina användare och de datorer och enheter som är anslutna till nätverket. Dessutom exponerar principerna mer data från Defender for Cloud Apps-identifieringsmotorn för att hjälpa dig att påskynda undersökningsprocessen och begränsa pågående hot.

Principer för avvikelseidentifiering aktiveras automatiskt, men Defender för Cloud Apps har en inledande inlärningsperiod på sju dagar under vilken inte alla aviseringar om avvikelseidentifiering aktiveras. När data samlas in från dina konfigurerade API-anslutningsappar jämförs varje session med aktiviteten, när användarna var aktiva, IP-adresser, enheter och så vidare, som identifierats under den senaste månaden och riskpoängen för dessa aktiviteter. Tänk på att det kan ta flera timmar innan data är tillgängliga från API-anslutningsappar. Dessa identifieringar är en del av den heuristiska avvikelseidentifieringsmotorn som profilerar din miljö och utlöser aviseringar med avseende på en baslinje som har lärts om organisationens aktivitet. Dessa identifieringar använder också maskininlärningsalgoritmer som är utformade för att profilera användarna och logga in mönster för att minska falska positiva identifieringar.

Avvikelserna identifieras genom att användaraktiviteter genomsöks. Risken utvärderas genom att titta på över 30 olika riskindikatorer, grupperade i riskfaktorer, enligt följande:

- Riskfylld IP-adress

- Inloggningsfel

- Administratörsaktivitet

- Inaktiva konton

- Plats

- Omöjlig resa

- Enhets- och användaragent

- Aktivitetsfrekvens

Säkerhetsvarningar utlöses baserat på principresultatet. Defender för Cloud Apps tittar på varje användarsession i molnet och varnar dig när något händer som skiljer sig från organisationens baslinje eller användarens vanliga aktivitet.

Förutom interna Defender for Cloud Apps-aviseringar får du även följande identifieringsaviseringar baserat på information som tas emot från Microsoft Entra ID Protection:

- Läckta autentiseringsuppgifter: Utlöses när en användares giltiga autentiseringsuppgifter har läckt ut. Mer information finns i Microsoft Entra ID:s identifiering av läckta autentiseringsuppgifter.

- Riskfylld inloggning: Kombinerar ett antal inloggningsidentifieringar för Microsoft Entra ID Protection till en enda identifiering. Mer information finns i Microsoft Entra ID:s inloggningsriskidentifieringar.

Dessa principer visas på sidan Principer för Defender för Molnappar och kan aktiveras eller inaktiveras.

Principer för avvikelseidentifiering

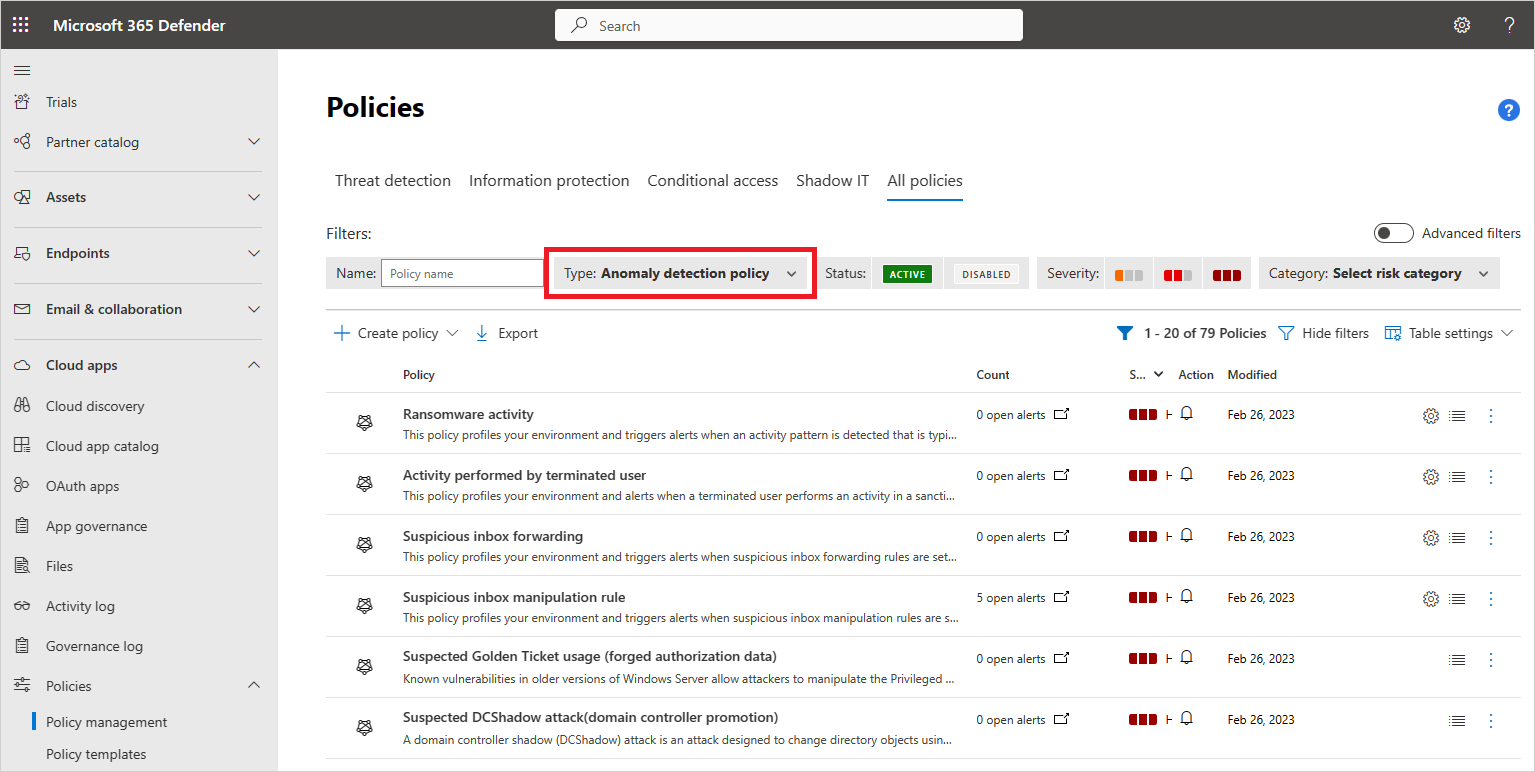

Du kan se avvikelseidentifieringsprinciperna i Microsoft Defender-portalen genom att gå till Cloud Apps -Policies ->>Policy management. Välj sedan princip för avvikelseidentifiering för principtypen.

Följande principer för avvikelseidentifiering är tillgängliga:

Omöjlig resa

-

Den här identifieringen identifierar två användaraktiviteter (i en eller flera sessioner) som kommer från geografiskt avlägsna platser inom en tidsperiod som är kortare än den tid det skulle ha tagit användaren att resa från den första platsen till den andra, vilket indikerar att en annan användare använder samma autentiseringsuppgifter. Den här identifieringen använder en maskininlärningsalgoritm som ignorerar uppenbara "falska positiva identifieringar" som bidrar till det omöjliga resetillståndet, till exempel VPN och platser som regelbundet används av andra användare i organisationen. Identifieringen har en inledande inlärningsperiod på sju dagar under vilken den lär sig en ny användares aktivitetsmönster. Den omöjliga reseidentifieringen identifierar ovanlig och omöjlig användaraktivitet mellan två platser. Aktiviteten bör vara tillräckligt ovanlig för att betraktas som en indikator på kompromiss och värd en avisering. För att det här ska fungera innehåller identifieringslogik olika nivåer av undertryckning för att hantera scenarier som kan utlösa falsk positiv identifiering, till exempel VPN-aktiviteter eller aktivitet från molnleverantörer som inte anger en fysisk plats. Med skjutreglaget för känslighet kan du påverka algoritmen och definiera hur strikt identifieringslogik är. Ju högre känslighetsnivå, kommer färre aktiviteter att ignoreras som en del av identifieringslogik. På så sätt kan du anpassa identifieringen efter dina täckningsbehov och dina SNR-mål.

Kommentar

- När IP-adresserna på båda sidor av resan anses vara säkra och känslighetsreglaget inte är inställt på Hög, är resan betrodd och utesluts från att utlösa omöjlig reseidentifiering. Båda sidor anses till exempel vara säkra om de taggas som företag. Men om IP-adressen för endast en sida av resan anses vara säker utlöses identifieringen som vanligt.

- Platserna beräknas på land-/regionnivå. Det innebär att det inte kommer att finnas några aviseringar för två åtgärder med ursprung i samma land/region eller i gränsländer/regioner.

Aktivitet från sällan förekommande land

- Den här identifieringen tar hänsyn till tidigare aktivitetsplatser för att fastställa nya och ovanliga platser. Avvikelseidentifieringsmotorn lagrar information om tidigare platser som används av användaren. En avisering utlöses när en aktivitet inträffar från en plats som inte nyligen eller aldrig besöktes av användaren. För att minska falska positiva aviseringar undertrycker identifieringen anslutningar som kännetecknas av vanliga inställningar för användaren.

Identifiering av skadlig kod

Den här identifieringen identifierar skadliga filer i molnlagringen, oavsett om de kommer från dina Microsoft-appar eller appar från tredje part. Microsoft Defender för Cloud Apps använder Microsofts hotinformation för att identifiera om vissa filer som matchar risker, till exempel filtyp och delningsnivå, är associerade med kända attacker mot skadlig kod och är potentiellt skadliga. Den här inbyggda principen är inaktiverad som standard. När skadliga filer har identifierats kan du sedan se en lista över infekterade filer. Välj filnamnet för skadlig kod i fillådan för att öppna en rapport om skadlig kod som ger dig information om vilken typ av skadlig kod filen är infekterad med.

Använd den här identifieringen för att styra filuppladdningar och nedladdningar i realtid med sessionsprinciper.

Sandbox-fil

Genom att aktivera filsandning genomsöks även filer som enligt deras metadata och baserat på egenutvecklad heuristik kan vara potentiellt riskfyllda i en säker miljö. Sandbox-genomsökningen kan identifiera filer som inte har identifierats baserat på hotinformationskällor.

Defender för Cloud Apps stöder identifiering av skadlig kod för följande appar:

- Box

- Dropbox

- Google-arbetsyta

Kommentar

- Proaktiv sandbox-miljö görs i program från tredje part (Box, Dropbox osv.). I OneDrive och SharePoint genomsöks filer och sandbox-filer som en del av själva tjänsten.

- I Box, Dropbox och Google Workspace blockerar Defender for Cloud Apps inte filen automatiskt, men blockering kan utföras enligt appens funktioner och appens konfigurationsuppsättning av kunden.

- Om du är osäker på om en identifierad fil verkligen är skadlig kod eller en falsk positiv identifiering går du till sidan Microsoft bezbednosna inteligencija https://www.microsoft.com/wdsi/filesubmission och skickar filen för ytterligare analys.

Aktivitet från anonyma IP-adresser

- Den här identifieringen identifierar att användare var aktiva från en IP-adress som har identifierats som en anonym proxy-IP-adress. Dessa proxyservrar används av personer som vill dölja sin enhets IP-adress och som kan användas för skadlig avsikt. Den här identifieringen använder en maskininlärningsalgoritm som minskar "falska positiva identifieringar", till exempel felmärkta IP-adresser som ofta används av användare i organisationen.

Utpressningstrojanaktivitet

- Defender for Cloud Apps utökade sina funktioner för identifiering av utpressningstrojaner med avvikelseidentifiering för att säkerställa en mer omfattande täckning mot sofistikerade utpressningstrojanattacker. Med hjälp av vår expertis inom säkerhetsforskning för att identifiera beteendemönster som återspeglar utpressningstrojaner säkerställer Defender for Cloud Apps ett holistiskt och robust skydd. Om Defender för Cloud Apps till exempel identifierar en hög frekvens av filuppladdningar eller filborttagningsaktiviteter kan det innebära en negativ krypteringsprocess. Dessa data samlas in i loggarna som tas emot från anslutna API:er och kombineras sedan med inlärda beteendemönster och hotinformation, till exempel kända utpressningstrojantillägg. Mer information om hur Defender för Cloud Apps identifierar utpressningstrojaner finns i Skydda din organisation mot utpressningstrojaner.

Aktivitet som utförs av avslutad användare

- Med den här identifieringen kan du identifiera när en avslutad medarbetare fortsätter att utföra åtgärder på dina SaaS-appar. Eftersom data visar att den största risken för insiderhot kommer från anställda som lämnat på dåliga villkor är det viktigt att hålla ett öga på aktiviteten på konton från avslutade anställda. Ibland, när anställda lämnar ett företag, avetableeras deras konton från företagsappar, men i många fall behåller de fortfarande åtkomst till vissa företagsresurser. Detta är ännu viktigare när du överväger privilegierade konton, eftersom den potentiella skada som en tidigare administratör kan göra i sig är större. Den här identifieringen drar nytta av Defender for Cloud Apps-möjligheten att övervaka användarbeteendet mellan appar, vilket gör det möjligt att identifiera användarens regelbundna aktivitet, det faktum att kontot har tagits bort och faktisk aktivitet i andra appar. Till exempel kan en anställd vars Microsoft Entra-konto har tagits bort, men fortfarande har åtkomst till företagets AWS-infrastruktur, orsaka storskaliga skador.

Identifieringen söker efter användare vars konton har tagits bort i Microsoft Entra-ID, men som fortfarande utför aktiviteter på andra plattformar som AWS eller Salesforce. Detta är särskilt relevant för användare som använder ett annat konto (inte deras primära konto för enkel inloggning) för att hantera resurser, eftersom dessa konton ofta inte tas bort när en användare lämnar företaget.

Aktivitet från misstänkta IP-adresser

- Den här identifieringen identifierar att användare var aktiva från en IP-adress som identifierats som riskabel av Microsoft Threat Intelligence. Dessa IP-adresser är inblandade i skadliga aktiviteter, till exempel att utföra lösenordsspray, Botnet C&C och kan tyda på komprometterat konto. Den här identifieringen använder en maskininlärningsalgoritm som minskar "falska positiva identifieringar", till exempel felmärkta IP-adresser som ofta används av användare i organisationen.

Misstänkt vidarebefordran av inkorgar

- Den här identifieringen letar efter misstänkta regler för vidarebefordran av e-post, till exempel om en användare har skapat en inkorgsregel som vidarebefordrar en kopia av alla e-postmeddelanden till en extern adress.

Kommentar

Defender för Cloud Apps varnar dig endast för varje vidarebefordran som identifieras som misstänkt, baserat på det typiska beteendet för användaren.

Misstänkta regler för inkorgsmanipulering

- Den här identifieringen profilerar din miljö och utlöser aviseringar när misstänkta regler som tar bort eller flyttar meddelanden eller mappar anges i en användares inkorg. Detta kan tyda på att användarens konto är komprometterat, att meddelanden avsiktligt döljs och att postlådan används för att distribuera skräppost eller skadlig kod i din organisation.

Misstänkt e-postborttagningsaktivitet (förhandsversion)

- Den här principen profilerar din miljö och utlöser aviseringar när en användare utför misstänkta e-postborttagningsaktiviteter i en enda session. Den här principen kan tyda på att en användares postlådor kan komprometteras av potentiella attackvektorer, till exempel kommando- och kontrollkommunikation (C&C/C2) via e-post.

Kommentar

Defender for Cloud Apps integreras med Microsoft Defender XDR för att ge skydd för Exchange Online, inklusive URL-detonation, skydd mot skadlig kod med mera. När Defender för Microsoft 365 har aktiverats börjar du se aviseringar i aktivitetsloggen Defender för Cloud Apps.

Misstänkta aktiviteter för nedladdning av OAuth-appfiler

- Söker igenom OAuth-apparna som är anslutna till din miljö och utlöser en avisering när en app laddar ned flera filer från Microsoft SharePoint eller Microsoft OneDrive på ett sätt som är ovanligt för användaren. Detta kan tyda på att användarkontot har komprometterats.

Ovanlig ISP för en OAuth-app

- Den här principen profilerar din miljö och utlöser aviseringar när en OAuth-app ansluter till dina molnprogram från en ovanlig Internetleverantör. Den här principen kan tyda på att en angripare försökte använda en legitim komprometterad app för att utföra skadliga aktiviteter i dina molnprogram.

Ovanliga aktiviteter (per användare)

Dessa identifieringar identifierar användare som utför:

- Ovanliga aktiviteter för nedladdning av flera filer

- Ovanliga filresursaktiviteter

- Ovanliga filborttagningsaktiviteter

- Ovanliga personifierade aktiviteter

- Ovanliga administrativa aktiviteter

- Ovanliga power BI-rapportdelningsaktiviteter (förhandsversion)

- Ovanliga aktiviteter för att skapa virtuella datorer (förhandsversion)

- Ovanliga aktiviteter för flera lagringsborttagningar (förhandsversion)

- Ovanlig region för molnresurs (förhandsversion)

- Ovanlig filåtkomst

Dessa principer söker efter aktiviteter inom en enda session med avseende på den inlärda baslinjen, vilket kan tyda på ett intrångsförsök. Dessa identifieringar utnyttjar en maskininlärningsalgoritm som profilerar användarnas inloggningsmönster och minskar falska positiva identifieringar. Dessa identifieringar är en del av den heuristiska avvikelseidentifieringsmotorn som profilerar din miljö och utlöser aviseringar med avseende på en baslinje som har lärts om organisationens aktivitet.

Flera misslyckade inloggningsförsök

- Den här identifieringen identifierar användare som misslyckats med flera inloggningsförsök i en enda session med avseende på den inlärda baslinjen, vilket kan tyda på ett intrångsförsök.

Dataexfiltrering till icke-sanktionerade appar

- Den här principen aktiveras automatiskt för att varna dig när en användare eller IP-adress använder en app som inte är sanktionerad för att utföra en aktivitet som liknar ett försök att exfiltera information från din organisation.

Flera borttagningsaktiviteter för virtuella datorer

- Den här principen profilerar din miljö och utlöser aviseringar när användare tar bort flera virtuella datorer i en enda session i förhållande till baslinjen i din organisation. Detta kan tyda på ett intrångsförsök.

Aktivera automatiserad styrning

Du kan aktivera automatiserade reparationsåtgärder för aviseringar som genereras av principer för avvikelseidentifiering.

- Välj namnet på identifieringsprincipen på sidan Principer .

- I fönstret Redigera princip för avvikelseidentifiering som öppnas under Styrningsåtgärder anger du de reparationsåtgärder du vill ha för varje ansluten app eller för alla appar.

- Välj Uppdatera.

Justera principer för avvikelseidentifiering

Så här påverkar du motorn för avvikelseidentifiering för att undertrycka eller visa aviseringar enligt dina inställningar:

I principen Omöjliga resor kan du ange skjutreglaget för känslighet för att fastställa vilken nivå av avvikande beteende som krävs innan en avisering utlöses. Om du till exempel ställer in den på låg eller medelhög undertrycks Aviseringar om omöjlig resa från en användares gemensamma platser, och om du ställer in den på hög visas sådana aviseringar. Du kan välja mellan följande känslighetsnivåer:

Låg: System-, klient- och användarundertryckningar

Medel: System- och användarundertryckningar

Hög: Endast systemundertryckningar

Där:

Undertryckningstyp beskrivning System Inbyggda identifieringar som alltid undertrycks. Klientorganisation Vanliga aktiviteter baserat på tidigare aktivitet i klientorganisationen. Du kan till exempel förhindra aktiviteter från en ISP som tidigare aviseras i din organisation. Användare Vanliga aktiviteter baserat på den specifika användarens tidigare aktivitet. Du kan till exempel utelämna aktiviteter från en plats som ofta används av användaren.

Kommentar

Omöjliga resor, aktivitet från ovanliga länder/regioner, aktivitet från anonyma IP-adresser och aktivitet från misstänkta IP-adressaviseringar gäller inte för misslyckade inloggningar och icke-interaktiva inloggningar.

Omfångsprinciper för avvikelseidentifiering

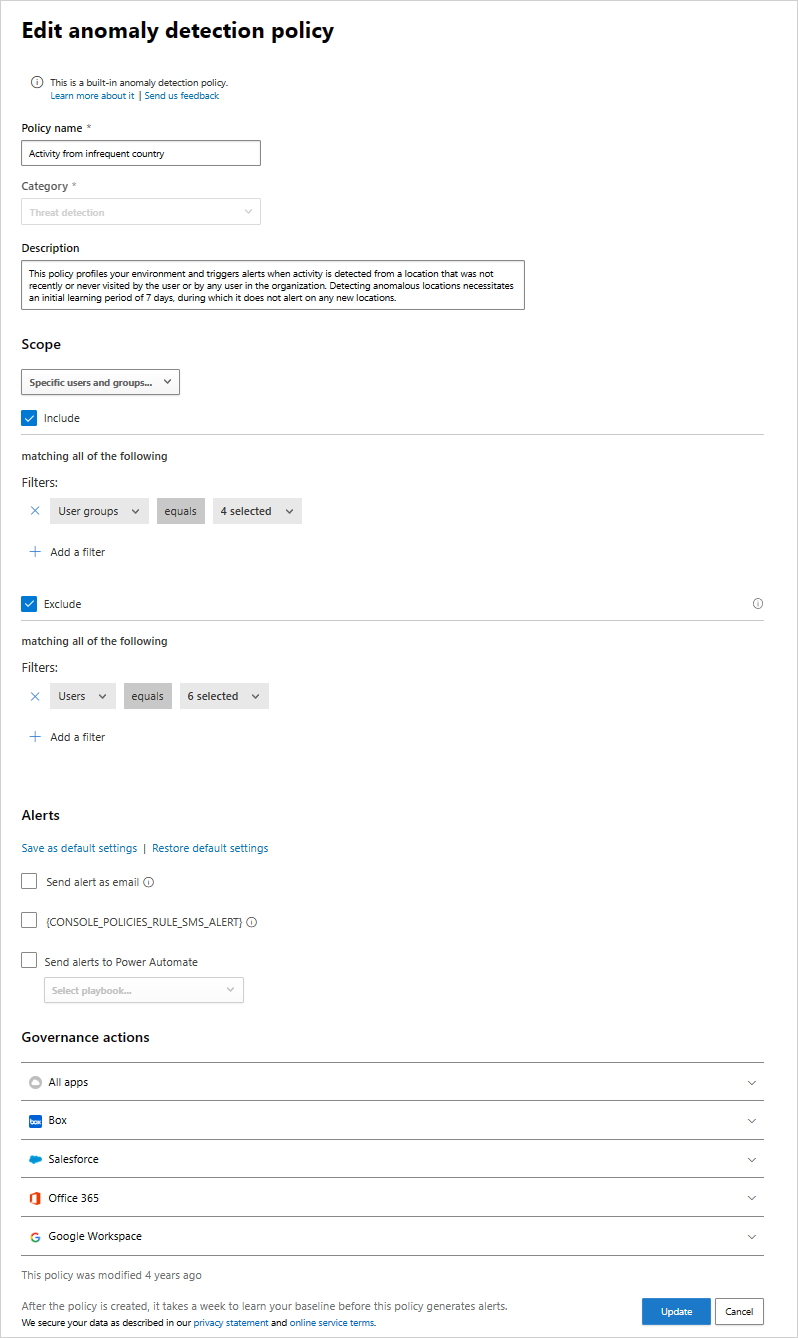

Varje princip för avvikelseidentifiering kan begränsas oberoende så att den endast gäller för de användare och grupper som du vill inkludera och exkludera i principen. Du kan till exempel ange aktivitet från sällsynt länsidentifiering för att ignorera en specifik användare som reser ofta.

Så här omfångsbegränsar du en princip för avvikelseidentifiering:

I Microsoft Defender-portalen går du till Cloud Apps ->Policies ->Policy management. Välj sedan princip för avvikelseidentifiering för principtypen.

Välj den princip som du vill omfånget.

Under Omfång ändrar du listrutan från standardinställningen För Alla användare och grupper till Specifika användare och grupper.

Välj Inkludera för att ange vilka användare och grupper den här principen ska gälla för. Alla användare eller grupper som inte har valts här betraktas inte som ett hot och genererar ingen avisering.

Välj Exkludera för att ange användare för vilka den här principen inte ska gälla. Alla användare som väljs här betraktas inte som ett hot och genererar ingen avisering, även om de är medlemmar i grupper som valts under Inkludera.

Aviseringar om sortering av avvikelseidentifiering

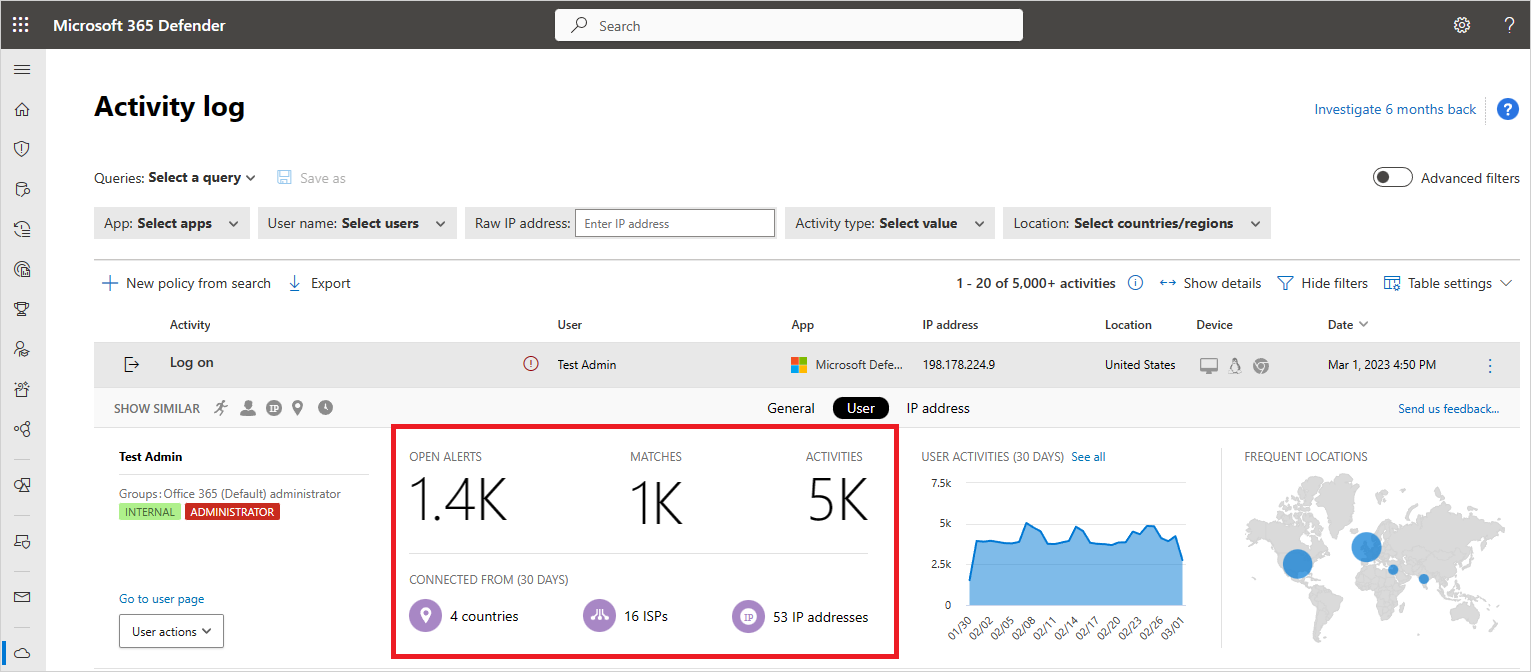

Du kan snabbt sortera de olika aviseringar som utlöses av de nya principerna för avvikelseidentifiering och bestämma vilka som måste tas om hand först. För att göra detta behöver du kontexten för aviseringen, så att du kan se den större bilden och förstå om något skadligt verkligen händer.

I aktivitetsloggen kan du öppna en aktivitet för att visa aktivitetslådan. Välj Användare för att visa fliken Användarinsikter. Den här fliken innehåller information som antal aviseringar, aktiviteter och var de har anslutit från, vilket är viktigt i en undersökning.

När det gäller skadliga filer kan du se en lista över infekterade filer när filer har identifierats. Välj filnamnet för skadlig kod i fillådan för att öppna en rapport om skadlig kod som ger dig information om den typen av skadlig kod som filen är infekterad med.

Relaterade videor

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.