Undersöka appar som identifierats av Microsoft Defender för Endpoint

Integreringen av Microsoft Defender för Cloud Apps med Microsoft Defender za krajnju tačku ger en sömlös skugg-IT-synlighet och kontrolllösning. Vår integrering gör det möjligt för Defender for Cloud Apps-administratörer att undersöka identifierade enheter, nätverkshändelser och appanvändning.

Förutsättningar

Innan du utför procedurerna i den här artikeln måste du se till att du har integrerat Microsoft Defender za krajnju tačku med Microsoft Defender för Cloud Apps.

Undersöka identifierade enheter i Defender för Cloud Apps

När du har integrerat Defender för Endpoint med Defender for Cloud Apps undersöker du identifierade enhetsdata på instrumentpanelen för molnidentifiering.

I Microsoft Defender-portalen går du till Cloud Apps och väljer Instrumentpanel för Molnidentifiering>.

Längst upp på sidan väljer du Defender-hanterade slutpunkter. Den här strömmen innehåller data från alla operativsystem som nämns i krav för Defender för Cloud Apps.

Överst ser du hur många identifierade enheter som har lagts till efter integreringen.

Välj fliken Enheter.

Öka detaljnivån för varje enhet som visas och använd flikarna för att visa undersökningsdata. Hitta korrelationer mellan de enheter, användare, IP-adresser och appar som var inblandade i incidenter:

Översikt:

- Risknivå för enhet: Visar hur riskabel enhetens profil är i förhållande till andra enheter i din organisation, vilket indikeras av allvarlighetsgraden (hög, medel, låg, information). Defender för Cloud Apps använder enhetsprofiler från Defender för Endpoint för varje enhet baserat på avancerad analys. Aktivitet som är avvikande till en enhets baslinje utvärderas och avgör enhetens risknivå. Använd enhetens risknivå för att avgöra vilka enheter som ska undersökas först.

- Transaktioner: Information om antalet transaktioner som ägde rum på enheten under den valda tidsperioden.

- Total trafik: Information om den totala mängden trafik (i MB) under den valda tidsperioden.

- Uppladdningar: Information om den totala mängden trafik (i MB) som laddats upp av enheten under den valda tidsperioden.

- Nedladdningar: Information om den totala mängden trafik (i MB) som laddats ned av enheten under den valda tidsperioden.

Identifierade appar: Visar en lista över alla identifierade appar som har använts av enheten.

Användarhistorik: Visar en lista över alla användare som loggade in på enheten.

IP-adresshistorik: Visar en lista över alla IP-adresser som har tilldelats till enheten.

Precis som med andra molnidentifieringskällor kan du exportera data från rapporten Defender-hanterade slutpunkter för vidare undersökning.

Kommentar

- Defender för Endpoint vidarebefordrar data till Defender for Cloud Apps i segment på ~4 MB (~4 000 slutpunktstransaktioner)

- Om gränsen på 4 MB inte nås inom 1 timme rapporterar Defender för Endpoint alla transaktioner som utförts under den senaste timmen.

Identifiera appar via Defender för Endpoint när slutpunkten ligger bakom en nätverksproxy

Defender för Cloud Apps kan identifiera skugg-IT-nätverkshändelser som identifierats från Defender för Endpoint-enheter som arbetar i samma miljö som en nätverksproxy. Om din Windows 10-slutpunktsenhet till exempel finns i samma miljö som ZScalar kan Defender för Cloud Apps identifiera Skugg-IT-program via Win10 Endpoint Users-strömmen .

Undersöka enhetsnätverkshändelser i Microsoft Defender XDR

Kommentar

Nätverkshändelser bör användas för att undersöka identifierade appar och inte användas för att felsöka saknade data.

Använd följande steg för att få mer detaljerad synlighet för enhetens nätverksaktivitet i Microsoft Defender za krajnju tačku:

- I Microsoft Defender-portalen går du till Cloud Apps och väljer Cloud Discovery. Välj sedan fliken Enheter .

- Välj den dator som du vill undersöka och välj sedan Visa i Microsoft Defender za krajnju tačku längst upp till vänster.

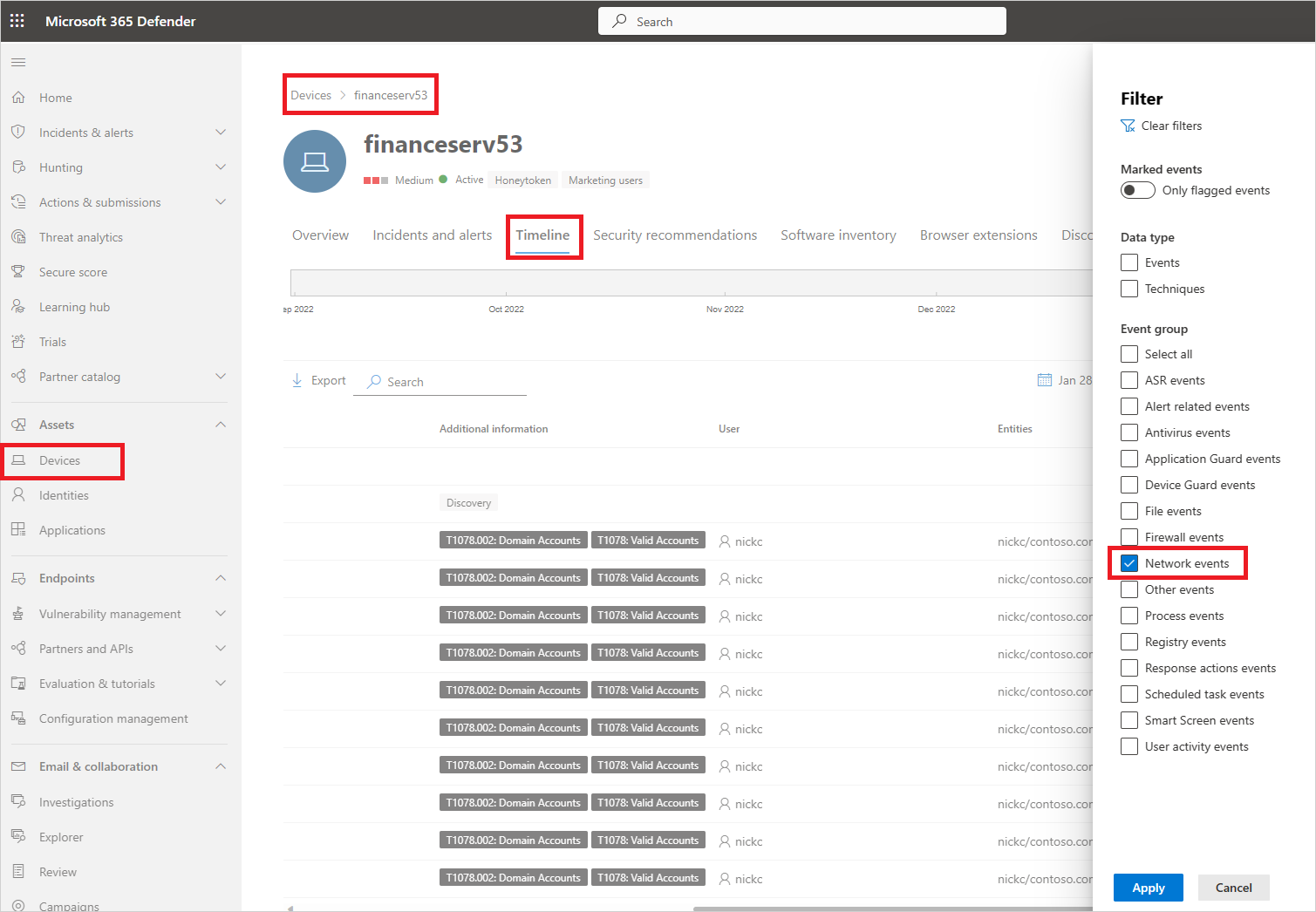

- I Microsoft Defender XDR, under Tillgångar ->Enheter> {vald enhet}, väljer du Tidslinje.

- Under Filter väljer du Nätverkshändelser.

- Undersök enhetens nätverkshändelser efter behov.

Undersöka appanvändning i Microsoft Defender XDR med avancerad jakt

Använd följande steg för att få mer detaljerad synlighet för apprelaterade nätverkshändelser i Defender för Endpoint:

I Microsoft Defender-portalen går du till Cloud Apps och väljer Cloud Discovery. Välj sedan fliken Identifierade appar .

Välj den app som du vill undersöka för att öppna dess låda.

Välj appens domänlista och kopiera sedan listan över domäner.

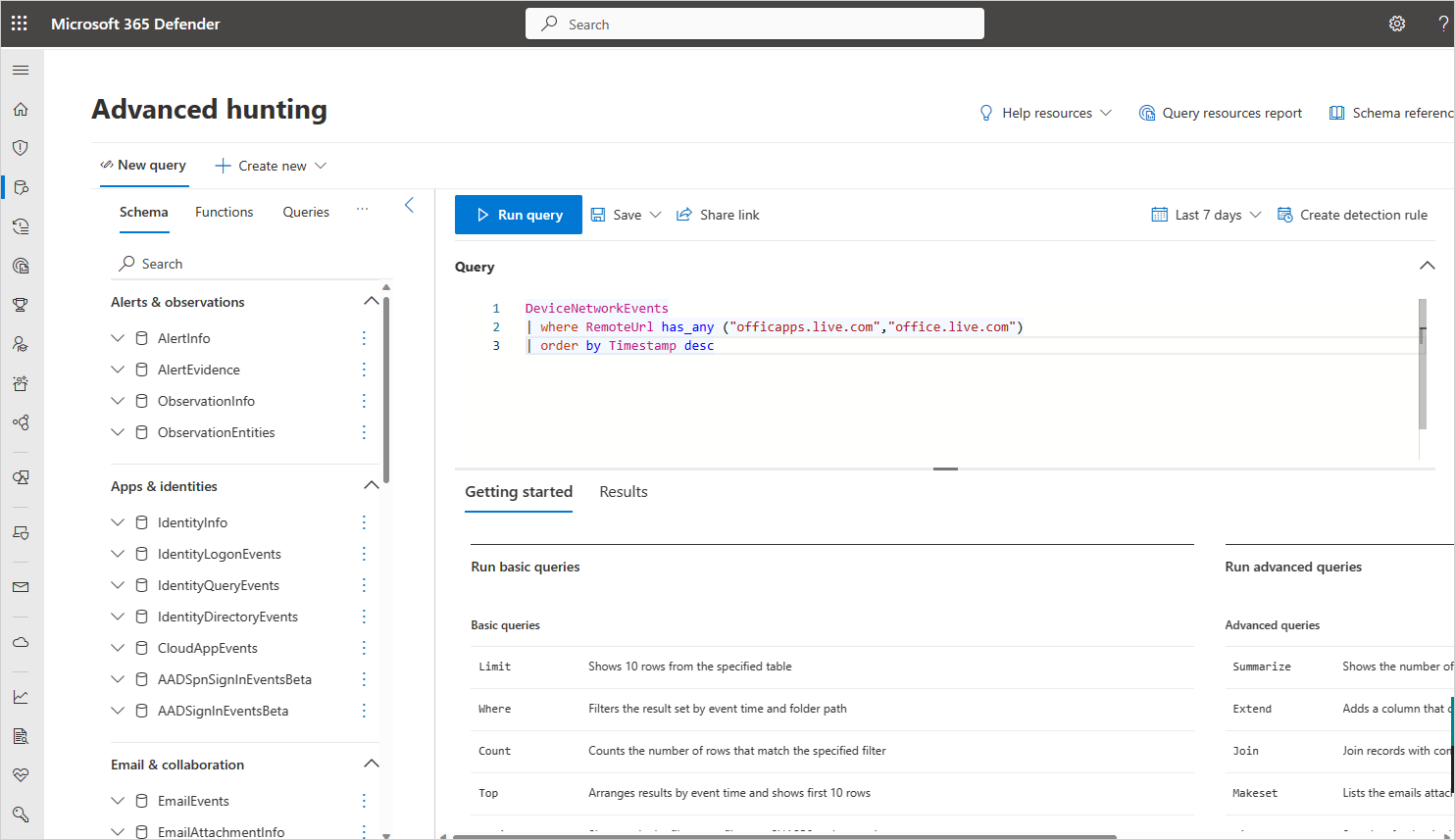

I Microsoft Defender XDR går du till Jakt och väljer Avancerad jakt.

Klistra in följande fråga och ersätt

<DOMAIN_LIST>med listan över domäner som du kopierade tidigare.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descKör frågan och undersöka nätverkshändelser för den här appen.

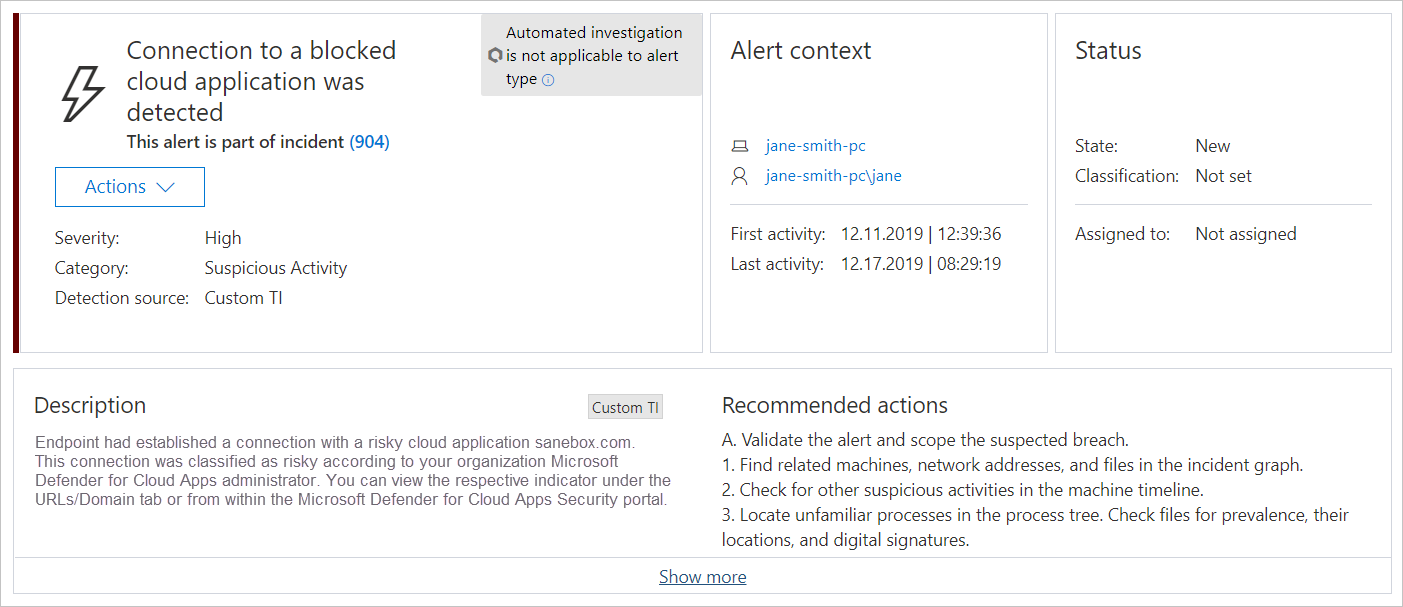

Undersöka icke-sanktionerade appar i Microsoft Defender XDR

Varje försök att komma åt en icke-sanktionerad app utlöser en avisering i Microsoft Defender XDR med detaljerad information om hela sessionen. På så sätt kan du utföra djupare undersökningar av försök att komma åt osanktionerade appar, samt tillhandahålla ytterligare relevant information för användning i slutpunktsenhetsundersökning.

Ibland blockeras inte åtkomsten till en icke-sanktionerad app, antingen på grund av att slutpunktsenheten inte är korrekt konfigurerad eller om tvingande principen ännu inte har spridits till slutpunkten. I det här fallet får Defender för Endpoint-administratörer en avisering i Microsoft Defender XDR om att den icke-sanktionerade appen inte har blockerats.

Kommentar

- Det tar upp till två timmar efter att du har taggat en app som Unsanctioned för appdomäner att spridas till slutpunktsenheter.

- Som standard blockeras appar och domäner som markerats som osanktionerade i Defender för Molnappar för alla slutpunktsenheter i organisationen.

- För närvarande stöds inte fullständiga URL:er för icke-sanktionerade appar. När appar som konfigurerats med fullständiga URL:er tas bort sprids de därför inte till Defender för Endpoint och blockeras inte. Till exempel

google.com/drivestöds inte, medandrive.google.comstöds. - Aviseringar i webbläsaren kan variera mellan olika webbläsare.

Nästa steg

Relaterade videor

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.