Styra identifierade appar med hjälp av Microsoft Defender za krajnju tačku

Integreringen av Microsoft Defender för Cloud Apps med Microsoft Defender za krajnju tačku ger en sömlös skugg-IT-synlighet och kontrolllösning. Vår integrering gör det möjligt för Defender för Cloud Apps-administratörer att blockera slutanvändares åtkomst till molnappar genom att integrera appstyrningskontroller för Defender för Cloud Apps med Microsoft Defender za krajnju tačku nätverksskydd. Administratörer kan också använda en mildare metod för att varna användare när de får åtkomst till riskfyllda molnappar.

Defender för Cloud Apps använder den inbyggda icke-sanktionerade apptaggen för att markera molnappar som förbjudna för användning, som är tillgängliga på sidorna Cloud Discovery och Cloud App Catalog. Genom att aktivera integrering med Defender för Endpoint kan du sömlöst blockera åtkomst till icke-sanktionerade appar med ett enda klick i Defender för Cloud Apps-portalen.

Appar som markerats som Ej sanktionerade i Defender för molnappar synkroniseras automatiskt till Defender för Endpoint. Mer specifikt sprids de domäner som används av dessa icke-sanktionerade appar till slutpunktsenheter som ska blockeras av Microsoft Defender antivirusni program i serviceavtalet för nätverksskydd.

Kommentar

Tidsfördröjningen för att blockera en app via Defender för Endpoint är upp till tre timmar från det ögonblick då du markerar appen som osanktionerad i Defender för Cloud Apps tills appen blockeras på enheten. Detta beror på upp till en timmes synkronisering av sanktionerade/osanktionerade appar i Defender för Endpoint i Defender för Cloud Apps och upp till två timmar för att push-överföra principen till enheterna för att blockera appen när indikatorn skapades i Defender för Endpoint.

Förutsättningar

En av följande licenser:

- Defender for Cloud Apps (E5, AAD-P1m CAS-D) och Microsoft Defender za krajnju tačku Plan 2, med slutpunkter registrerade i Defender för Endpoint

- Microsoft 365 E5

Microsoft Defender antivirusni program. Mer information finns i:

Något av följande operativsystem som stöds:

- Windows: Windows version 10 18.09 (RS5) OS Build 1776.3, 11 och senare

- Android: lägsta version 8.0: Mer information finns i: Microsoft Defender za krajnju tačku på Android

- iOS: lägsta version 14.0: Mer information finns i: Microsoft Defender za krajnju tačku på iOS

- macOS: lägsta version 11: Mer information finns i: Nätverksskydd för macOS

- Systemkrav för Linux: Mer information finns i: Nätverksskydd för Linux

Microsoft Defender za krajnju tačku registreras. Mer information finns i Registrera Defender för molnappar med Defender för Endpoint.

Administratörsåtkomst för att göra ändringar i Defender för Cloud Apps. Mer information finns i Hantera administratörsåtkomst.

Aktivera blockering av molnappar med Defender för Endpoint

Använd följande steg för att aktivera åtkomstkontroll för molnappar:

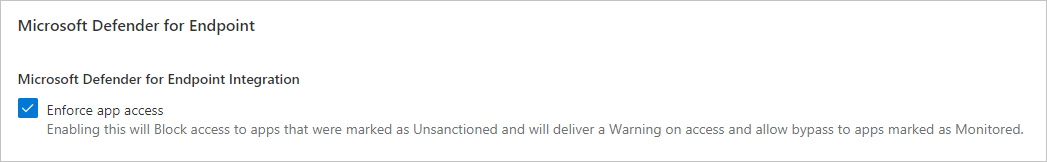

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Cloud Discovery väljer du Microsoft Defender za krajnju tačku och sedan Framtvinga appåtkomst.

Kommentar

Det kan ta upp till 30 minuter innan den här inställningen börjar gälla.

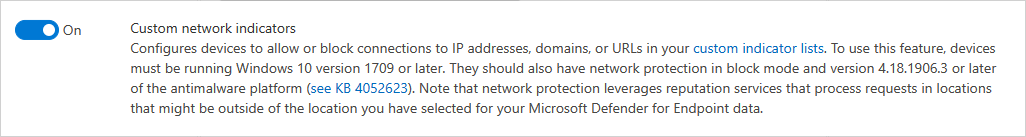

I Microsoft Defender XDR går du till Inställningar>Slutpunkter>Avancerade funktioner och väljer sedan Anpassade nätverksindikatorer. Information om nätverksindikatorer finns i Skapa indikatorer för IP-adresser och URL:er/domäner.

På så sätt kan du använda Microsoft Defender antivirusni program nätverksskyddsfunktioner för att blockera åtkomst till en fördefinierad uppsättning URL:er med defender för molnappar, antingen genom att manuellt tilldela apptaggar till specifika appar eller automatiskt använda en appidentifieringsprincip.

Utbilda användare vid åtkomst till blockerade appar och anpassa blocksidan

Administratörer kan nu konfigurera och bädda in en support-/hjälp-URL för blocksidor. Med den här konfigurationen kan administratörer utbilda användare när de får åtkomst till blockerade appar. Användare uppmanas att använda en anpassad omdirigeringslänk till en företagssida med appar som blockerats för användning och nödvändiga steg som ska följas för att skydda ett undantag på blocksidor. Slutanvändarna omdirigeras till den här URL:en som konfigureras av administratören när de klickar på "Besök supportsidan" på blockeringssidan.

Defender för Cloud Apps använder den inbyggda icke-sanktionerade apptaggen för att markera molnappar som blockerade för användning. Taggen är tillgänglig på sidorna Cloud Discovery och Cloud App Catalog . Genom att aktivera integreringen med Defender för Endpoint kan du sömlöst utbilda användare om appar som blockerats för användning och steg för att skydda ett undantag med ett enda klick i Defender för Cloud Apps-portalen.

Appar som markerats som Ej sanktionerade synkroniseras automatiskt med Defender för Endpoints anpassade URL-indikatorer, vanligtvis inom några minuter. Mer specifikt sprids de domäner som används av blockerade appar till slutpunktsenheter för att tillhandahålla ett meddelande av Microsoft Defender antivirusni program i serviceavtalet för nätverksskydd.

Konfigurera den anpassade omdirigerings-URL:en för blocksidan

Använd följande steg för att konfigurera en anpassad hjälp-/support-URL som pekar på en företagswebbsida eller en sharepoint-länk där du kan utbilda anställda om varför de har blockerats från att komma åt programmet och ange en lista med steg för att skydda ett undantag eller dela företagets åtkomstprincip för att följa organisationens riskgodkännande.

- I Microsoft Defender-portalen väljer du Inställningar>Cloud Apps>Cloud Discovery> Microsoft Defender za krajnju tačku.

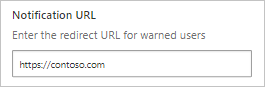

- I listrutan Aviseringar väljer du Information.

- Under Användarvarningar>Meddelande-URL för blockerade appar anger du din URL. Till exempel:

Blockera appar för specifika enhetsgrupper

Utför följande steg för att blockera användning för specifika enhetsgrupper:

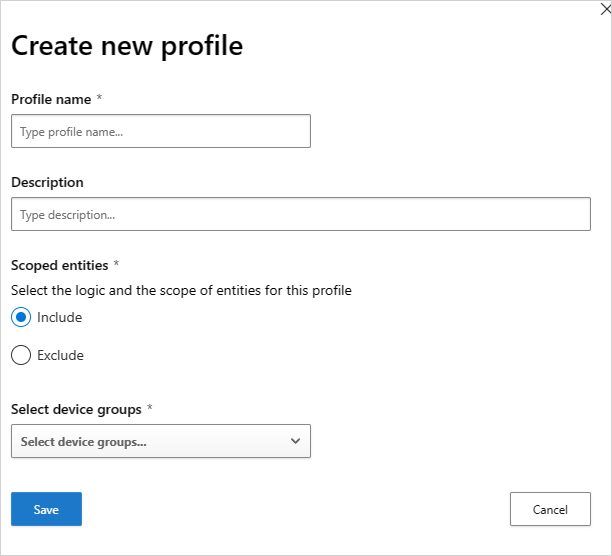

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Molnidentifiering väljer du Sedan Appar-taggar och går till fliken Omfångsprofiler.

Välj Lägg till profil. Profilen anger entiteterna som är begränsade till att blockera/avblockera appar.

Ange ett beskrivande profilnamn och en beskrivning.

Välj om profilen ska vara en Inkludera eller Exkludera profil.

Inkludera: endast den inkluderade uppsättningen entiteter påverkas av åtkomsttillämpningen. Profilen myContoso har till exempel Inkludera för enhetsgrupper A och B. Om du blockerar app Y med profilen blockerar myContoso endast appåtkomst för grupperna A och B.

Exkludera: Den exkluderade uppsättningen entiteter påverkas inte av åtkomsttillämpningen. Profilen myContoso har till exempel Exkludera för enhetsgrupper A och B. Blockera app Y med profilen myContoso blockerar appåtkomst för hela organisationen förutom grupperna A och B.

Välj relevanta enhetsgrupper för profilen. Enhetsgrupper som visas hämtas från Microsoft Defender za krajnju tačku. Mer information finns i Skapa en enhetsgrupp.

Välj Spara.

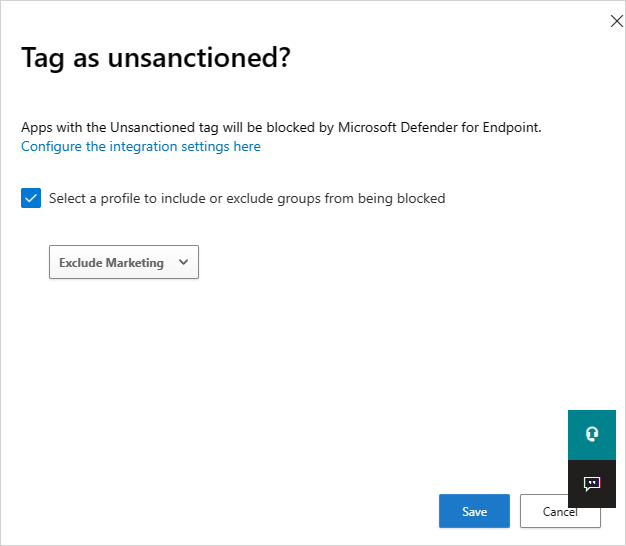

Gör följande för att blockera en app:

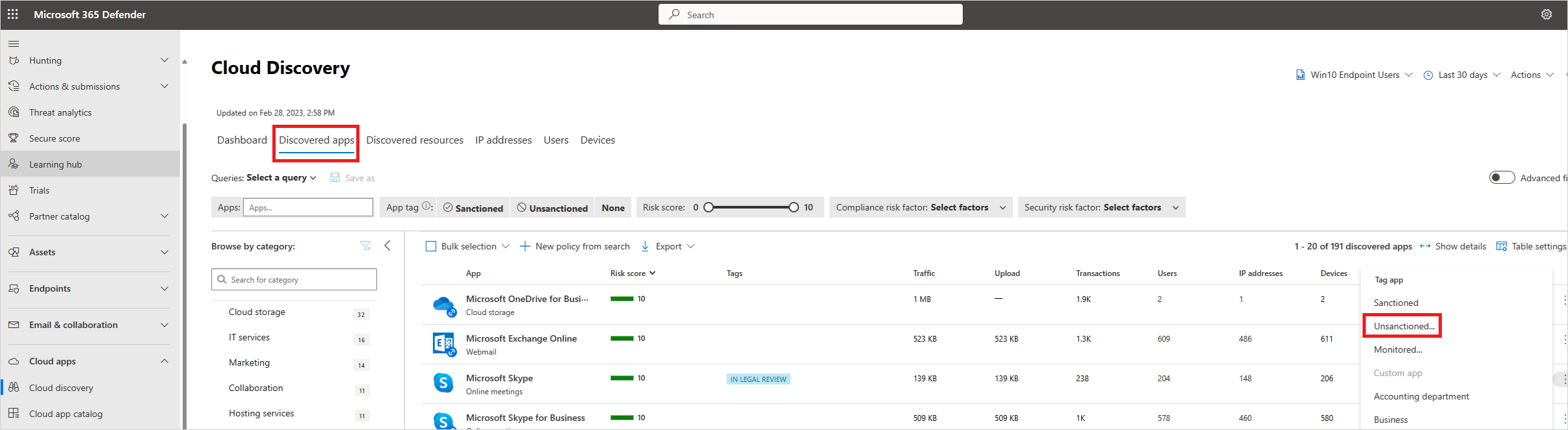

I Microsoft Defender-portalen går du till Cloud Apps och går till fliken Identifierade appar.

Välj den app som ska blockeras.

Tagga appen som Ej sanktionerad.

Om du vill blockera alla enheter i organisationen går du till dialogrutan Tagga som osanktionerad? och väljer Spara. Om du vill blockera specifika enhetsgrupper i dina organisationer väljer du Välj en profil för att inkludera eller exkludera grupper från att blockeras. Välj sedan den profil som appen ska blockeras för och välj Spara.

Dialogrutan Tagga som osanktionerad? visas bara när din klientorganisation har molnappsblockering med Defender för Endpoint aktiverat och om du har administratörsåtkomst för att göra ändringar.

Kommentar

- Tvingande förmåga baseras på Defender för Endpoints anpassade URL-indikatorer.

- Alla organisationsomfång som har angetts manuellt på indikatorer som skapades av Defender för Cloud Apps innan den här funktionen släpptes åsidosätts av Defender för Cloud Apps. Det nödvändiga omfånget ska anges från Defender for Cloud Apps-upplevelsen med hjälp av den begränsade profilupplevelsen.

- Om du vill ta bort en vald omfångsprofil från en icke-sanktionerad app tar du bort taggen som inte är sanktionerad och taggar sedan appen igen med den nödvändiga omfångsprofilen.

- Det kan ta upp till två timmar innan appdomäner sprids och uppdateras på slutpunktsenheterna när de har markerats med relevant tagg eller/och omfång.

- När en app taggas som Övervakad visas alternativet att tillämpa en omfångsprofil endast om den inbyggda Win10 Endpoint Users-datakällan konsekvent har tagit emot data under de senaste 30 dagarna.

Utbilda användare vid åtkomst till riskfyllda appar

Administratörer har möjlighet att varna användare när de får åtkomst till riskfyllda appar. I stället för att blockera användare uppmanas de att ange en anpassad omdirigeringslänk till en företagssida med appar som godkänts för användning. Uppmaningen innehåller alternativ för användare att kringgå varningen och fortsätta till appen. Administratörer kan också övervaka antalet användare som kringgår varningsmeddelandet.

Defender för Cloud Apps använder den inbyggda taggen Övervakad app för att markera molnappar som riskfyllda för användning. Taggen är tillgänglig på sidorna Cloud Discovery och Cloud App Catalog . Genom att aktivera integreringen med Defender för Endpoint kan du sömlöst varna användare om åtkomst till övervakade appar med ett enda klick i Defender för Cloud Apps-portalen.

Appar som markerats som Övervakade synkroniseras automatiskt med Defender för Endpoints anpassade URL-indikatorer, vanligtvis inom några minuter. Mer specifikt sprids de domäner som används av övervakade appar till slutpunktsenheter för att ge ett varningsmeddelande av Microsoft Defender antivirusni program i serviceavtalet för nätverksskydd.

Konfigurera den anpassade omdirigerings-URL:en för varningsmeddelandet

Använd följande steg för att konfigurera en anpassad URL som pekar på en företagswebbsida där du kan utbilda anställda om varför de har varnats och ange en lista över alternativa godkända appar som följer organisationens riskgodkännande eller som redan hanteras av organisationen.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Cloud Discovery väljer du Microsoft Defender za krajnju tačku.

I rutan Meddelande-URL anger du din URL.

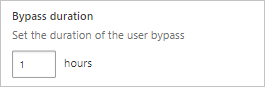

Konfigurera användarens varaktighet för förbikoppling

Eftersom användarna kan kringgå varningsmeddelandet kan du använda följande steg för att konfigurera varaktigheten för förbikopplingen. När varaktigheten har förflutit uppmanas användarna att skicka varningsmeddelandet nästa gång de kommer åt den övervakade appen.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Cloud Discovery väljer du Microsoft Defender za krajnju tačku.

I rutan Kringgå varaktighet anger du varaktigheten (timmar) för användarens förbikoppling.

Övervaka tillämpade appkontroller

När kontrollerna har tillämpats kan du övervaka appanvändningsmönster med hjälp av de tillämpade kontrollerna (åtkomst, blockera, kringgå) med hjälp av följande steg.

- I Microsoft Defender-portalen går du till Cloud Apps och går sedan till fliken Identifierade appar. Använd filtren för att hitta relevant övervakad app.

- Välj appens namn för att visa tillämpade appkontroller på appens översiktssida.

Nästa steg

Relaterade videor

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.