Optimera distribution och identifiering av ASR-regler

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Regler för minskning av attackytan identifierar och förhindrar vanliga kryphål i skadlig kod. De styr när och hur potentiellt skadlig kod kan köras. De kan till exempel förhindra att JavaScript eller VBScript startar en nedladdad körbar fil, blockerar Win32 API-anrop från Office-makron och blockerar processer som körs från USB-enheter.

Hanteringskort för attackytan

Kortet Hantering av attackytan är en startpunkt för verktyg i Microsoft Defender portal som du kan använda för att:

- Förstå hur ASR-regler för närvarande distribueras i din organisation.

- Granska ASR-identifieringar och identifiera möjliga felaktiga identifieringar.

- Analysera effekten av undantag och generera listan över filsökvägar som ska undantas.

Välj Gå till hantering av> attackytanRapporter>Regler för minskning av> attackytanLägg till undantag. Därifrån kan du gå till andra avsnitt i Microsoft Defender portalen.

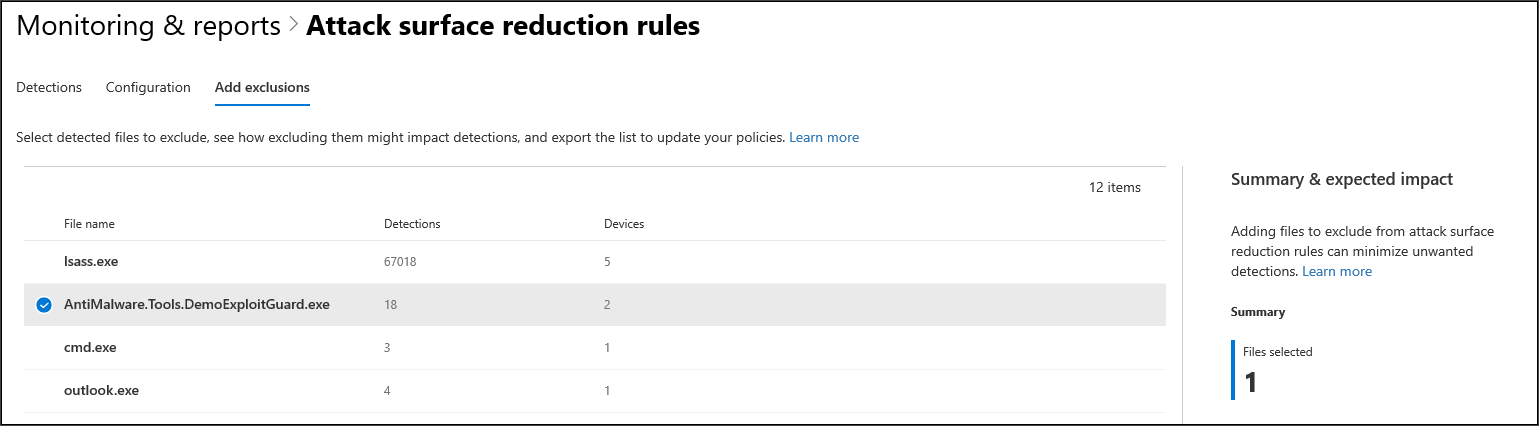

Fliken Lägg till undantag på sidan Regler för minskning av attackytan i Microsoft Defender-portalen

Obs!

För att få åtkomst till Microsoft Defender portalen behöver du en Microsoft 365 E3- eller E5-licens och ett konto som har vissa roller på Microsoft Entra ID. Läs mer om nödvändiga licenser och behörigheter.

Mer information om ASR-regeldistribution i Microsoft Defender portalen finns i Optimera DISTRIBUTION och identifiering av ASR-regler.

Relaterade ämnen

- Se till att dina enheter är korrekt konfigurerade

- Registrera enheter för Microsoft Defender för Endpoint

- Övervaka efterlevnad av Microsoft Defender för Endpoint säkerhetsbaslinje

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.