Referensguide för Microsoft Entra-autentiseringshantering

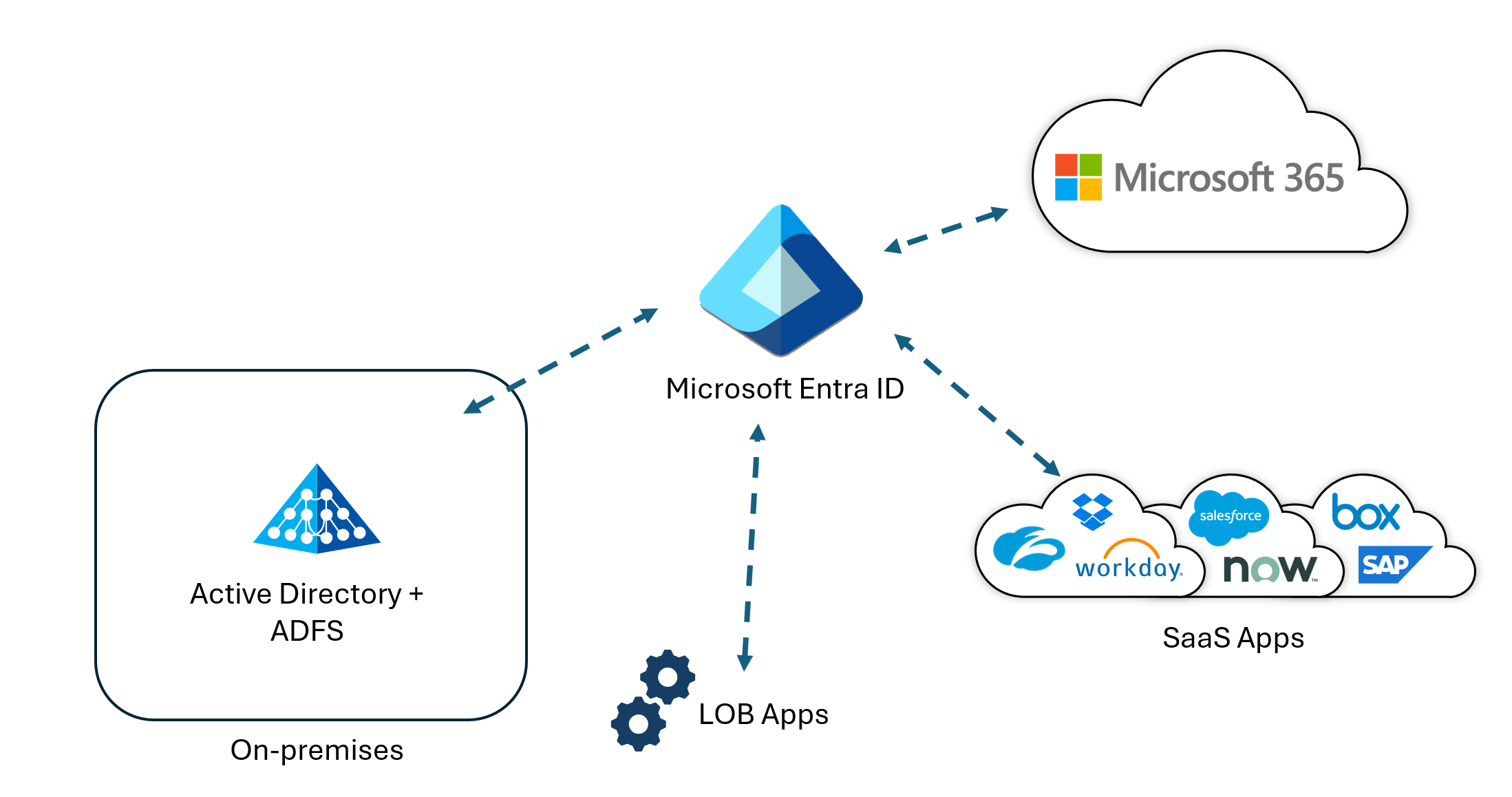

I det här avsnittet i referensguiden för Microsoft Entra-åtgärder beskrivs de kontroller och åtgärder som du bör vidta för att skydda och hantera autentiseringsuppgifter, definiera autentiseringsupplevelse (AuthN), delegera tilldelning, mäta användning och definiera åtkomstprinciper baserat på företagets säkerhetsstatus.

Kommentar

De här rekommendationerna är aktuella från publiceringsdatumet men kan ändras med tiden. Organisationer bör kontinuerligt utvärdera sina identitetsmetoder när Microsofts produkter och tjänster utvecklas över tid.

Viktiga operativa processer

Tilldela ägare till viktiga uppgifter

För att hantera Microsoft Entra-ID krävs kontinuerlig körning av viktiga operativa uppgifter och processer, som kanske inte ingår i ett distributionsprojekt. Det är fortfarande viktigt att du konfigurerar dessa uppgifter för att optimera din miljö. Viktiga uppgifter och deras rekommenderade ägare är:

| Uppgift | Ägare |

|---|---|

| Hantera livscykeln för konfiguration av enkel inloggning (SSO) i Microsoft Entra ID | IAM-driftsteamet (IAM) (Identity and Access Management) |

| Utforma principer för villkorlig åtkomst för Microsoft Entra-program | InfoSec-arkitekturteamet |

| Arkivera inloggningsaktivitet i ett SIEM-system (security information and event management) | InfoSec Operations Team |

| Arkivera riskhändelser i ett SIEM-system | InfoSec Operations Team |

| Sortera och undersöka säkerhetsrapporter | InfoSec Operations Team |

| Sortera och undersöka riskhändelser | InfoSec Operations Team |

| Sortera och undersöka användare som flaggats för risk- och sårbarhetsrapporter från Microsoft Entra ID Protection | InfoSec Operations Team |

Kommentar

Microsoft Entra ID Protection kräver en Microsoft Entra ID P2-licens. Information om hur du hittar rätt licens för dina krav finns i Jämföra allmänt tillgängliga funktioner i Microsoft Entra ID Free och Microsoft Entra ID P1- eller P2-utgåvor.

När du granskar listan kanske du behöver tilldela en ägare för uppgifter som saknar en ägare eller justera ägarskapet för uppgifter med ägare som inte är anpassade till rekommendationerna ovan.

Rekommenderad läsning av ägare

Hantering av autentiseringsuppgifter

Lösenordsprinciper

Att hantera lösenord på ett säkert sätt är en av de mest kritiska delarna i identitets- och åtkomsthantering och ofta det största målet för attacker. Microsoft Entra ID har stöd för flera funktioner som kan hjälpa till att förhindra att en attack lyckas.

Använd följande tabell för att hitta den rekommenderade lösningen för att åtgärda problemet:

| Problem | Rekommendation |

|---|---|

| Ingen mekanism för att skydda mot svaga lösenord | Aktivera Microsoft Entra ID självbetjäning av lösenordsåterställning (SSPR) och lösenordsskydd |

| Ingen mekanism för att identifiera läckta lösenord | Aktivera synkronisering av lösenordshash (PHS) för att få insikter |

| Använda AD FS och kan inte övergå till hanterad autentisering | Aktivera SMART utelåsning för AD FS Extranet och/eller Microsoft Entra Smart Lockout |

| Lösenordsprincipen använder komplexitetsbaserade regler som längd, flera teckenuppsättningar eller förfallodatum | Ompröva till förmån för Microsofts rekommenderade metoder och ändra din metod för lösenordshantering och distribuera Microsoft Entra-lösenordsskydd. |

| Användare är inte registrerade för att använda multifaktorautentisering | Registrera alla användares säkerhetsinformation så att den kan användas som en mekanism för att verifiera användarens identitet tillsammans med deras lösenord |

| Det finns inget återkallande av lösenord baserat på användarrisk | Distribuera användarriskprinciper för Microsoft Entra Identity Protection för att tvinga fram lösenordsändringar på läckta autentiseringsuppgifter med SSPR |

| Det finns ingen mekanism för smart utelåsning för att skydda skadlig autentisering från dåliga aktörer som kommer från identifierade IP-adresser | Distribuera molnhanterad autentisering med antingen synkronisering av lösenordshash eller direktautentisering (PTA) |

Lösenordsprinciper rekommenderad läsning

Aktivera självbetjäning av lösenordsåterställning och lösenordsskydd

Användare som behöver ändra eller återställa sina lösenord är en av de största volymkällorna och kostnaden för supportsamtal. Förutom kostnaden är det ett grundläggande steg att ändra lösenordet som ett verktyg för att minska en användarrisk för att förbättra organisationens säkerhetsstatus.

Vi rekommenderar att du distribuerar Microsoft Entra ID självbetjäning av lösenordsåterställning (SSPR) och lokalt lösenordsskydd för att åstadkomma följande:

- Avled supportsamtal.

- Ersätt användningen av tillfälliga lösenord.

- Ersätt alla befintliga lösenordshanteringslösningar med självbetjäning som förlitar sig på en lokal lösning.

- Eliminera svaga lösenord i din organisation.

Kommentar

För organisationer med en Microsoft Entra ID P2-prenumeration rekommenderar vi att du distribuerar SSPR och använder den som en del av en användarriskprincip för identitetsskydd.

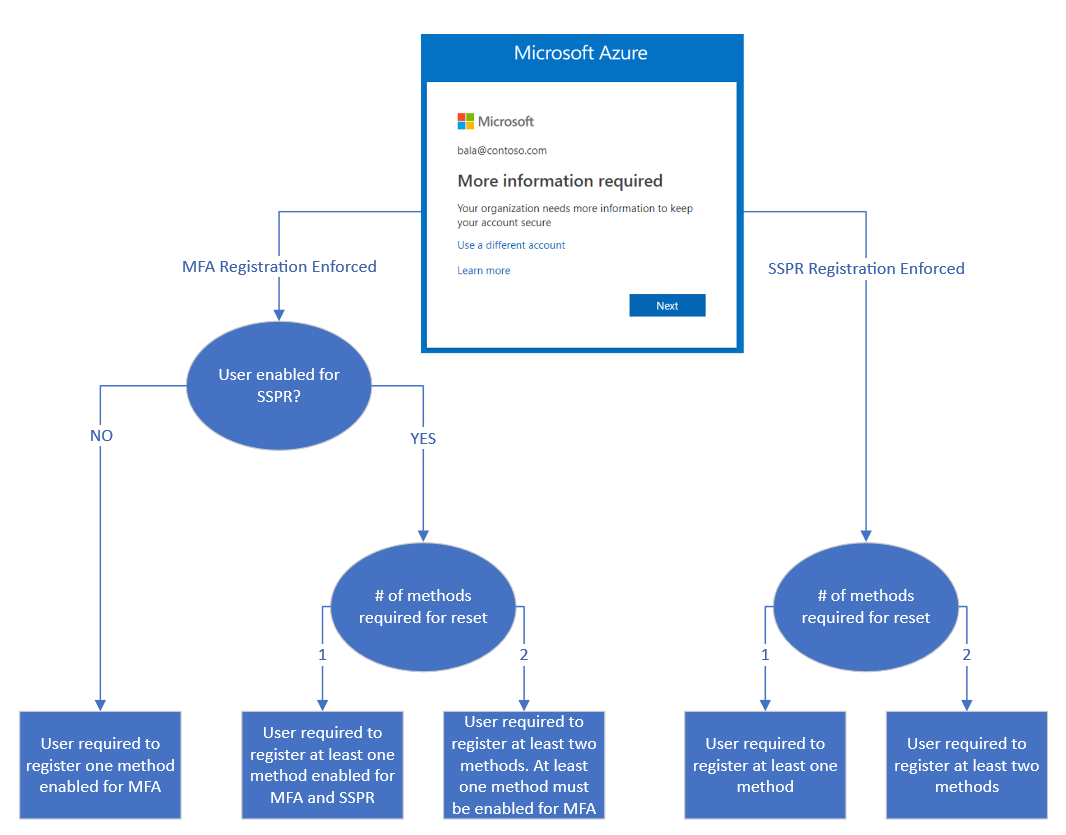

Stark hantering av autentiseringsuppgifter

Lösenord i sig är inte tillräckligt säkra för att förhindra att dåliga aktörer får åtkomst till din miljö. Som minst måste alla användare med ett privilegierat konto vara aktiverade för multifaktorautentisering. Helst bör du aktivera kombinerad registrering och kräva att alla användare registrerar sig för multifaktorautentisering och SSPR med hjälp av den kombinerade registreringsupplevelsen. Så småningom rekommenderar vi att du antar en strategi för att ge motståndskraft för att minska risken för utelåsning på grund av oförutsedda omständigheter.

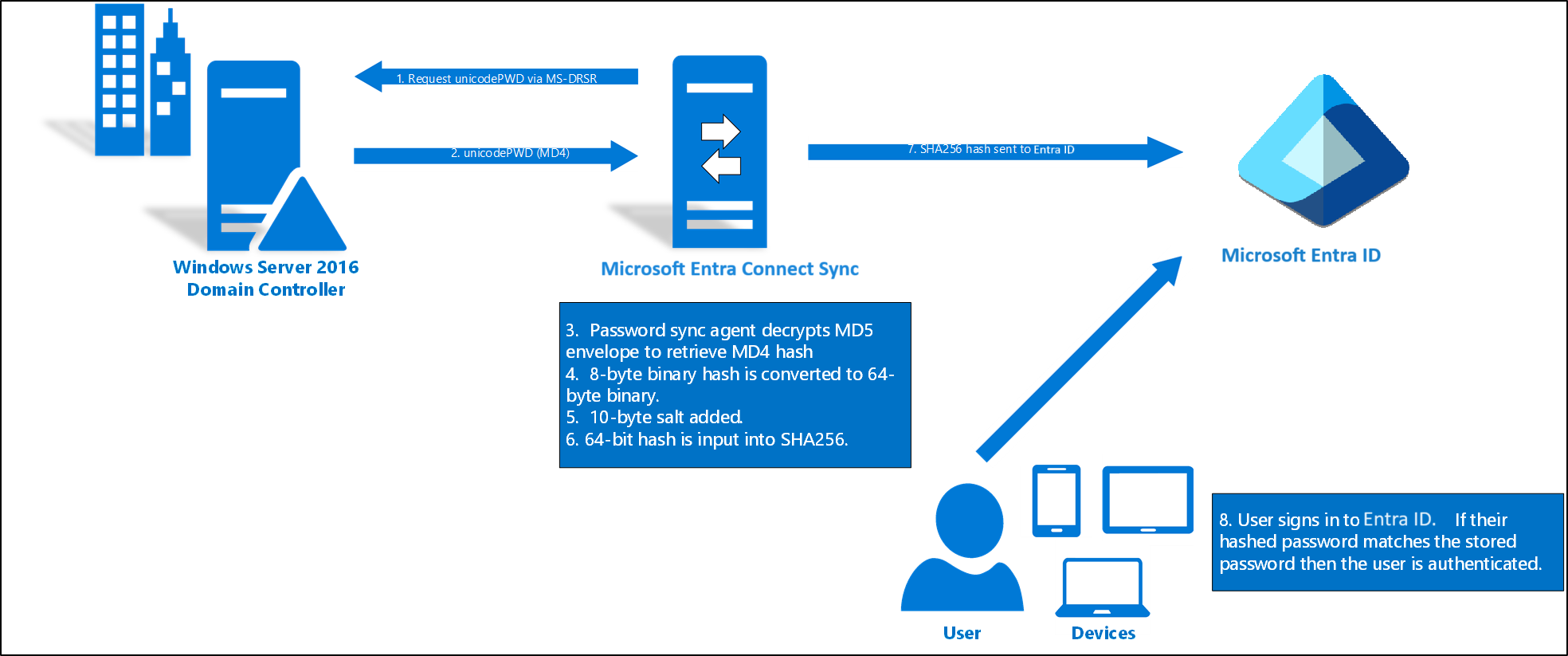

Återhämtning av lokal avbrottsautentisering

Förutom fördelarna med enkelhet och aktivering av läckt identifiering av autentiseringsuppgifter tillåter Microsoft Entra Password Hash Sync (PHS) och Microsoft Entra multifaktorautentisering användare att komma åt SaaS-program (programvara som en tjänst) och Microsoft 365 trots lokala avbrott på grund av cyberattacker som NotPetya. Det är också möjligt att aktivera PHS tillsammans med federation. Om du aktiverar PHS kan du återställa autentiseringen när federationstjänster inte är tillgängliga.

Om din lokala organisation saknar en strategi för avbrottsåterhämtning eller har en strategi som inte är integrerad med Microsoft Entra-ID bör du distribuera Microsoft Entra PHS och definiera en haveriberedskapsplan som innehåller PHS. Om du aktiverar Microsoft Entra PHS kan användare autentisera mot Microsoft Entra-ID om din lokalni Active Directory vara otillgänglig.

Mer information om dina autentiseringsalternativ finns i Välj rätt autentiseringsmetod för din Hybrididentitetslösning för Microsoft Entra.

Programmatisk användning av autentiseringsuppgifter

Microsoft Entra-ID-skript med PowerShell eller program som använder Microsoft Graph API kräver säker autentisering. Dålig hantering av autentiseringsuppgifter som kör dessa skript och verktyg ökar risken för stöld av autentiseringsuppgifter. Om du använder skript eller program som förlitar sig på hårdkodade lösenord eller lösenordsanvisningarna bör du först granska lösenord i konfigurationsfiler eller källkod, sedan ersätta dessa beroenden och använda Azure Managed Identities, Integrerad Windows-autentisering eller certifikat när det är möjligt. Överväg att använda Azure Key Vault för program där de tidigare lösningarna inte är möjliga.

Om du anser att det finns tjänsthuvudnamn med lösenordsautentiseringsuppgifter och du är osäker på hur dessa lösenordsautentiseringsuppgifter skyddas av skript eller program kontaktar du programmets ägare för att bättre förstå användningsmönster.

Microsoft rekommenderar också att du kontaktar programägare för att förstå användningsmönster om det finns tjänstens huvudnamn med autentiseringsuppgifter för lösenord.

Autentiseringsupplevelse

Lokal autentisering

Federerad autentisering med integrerad Windows-autentisering (IWA) eller sömlös enkel inloggning (SSO) hanterad autentisering med synkronisering av lösenordshash eller direktautentisering är den bästa användarupplevelsen när du befinner dig i företagsnätverket med verksamhetsspecifika till lokala domänkontrollanter. Det minimerar trötthet på autentiseringsuppgifter och minskar risken för att användare faller offer för nätfiskeattacker. Om du redan använder molnhanterad autentisering med PHS eller PTA, men användarna fortfarande behöver skriva in sitt lösenord när de autentiserar lokalt, bör du omedelbart distribuera sömlös enkel inloggning. Å andra sidan, om du för närvarande är federerad med planer på att så småningom migrera till molnhanterad autentisering, bör du implementera sömlös enkel inloggning som en del av migreringsprojektet.

Åtkomstprinciper för enhetsförtroende

Precis som en användare i din organisation är en enhet en kärnidentitet som du vill skydda. Du kan använda en enhets identitet för att skydda dina resurser när som helst och från valfri plats. Att autentisera enheten och redovisa dess förtroendetyp förbättrar din säkerhetsstatus och användbarhet genom att:

- Undvika friktion, till exempel med multifaktorautentisering, när enheten är betrodd

- Blockera åtkomst från ej betrodda enheter

- För Windows 10-enheter tillhandahåller du enkel inloggning till lokala resurser sömlöst.

Du kan utföra det här målet genom att ta med enhetsidentiteter och hantera dem i Microsoft Entra-ID med någon av följande metoder:

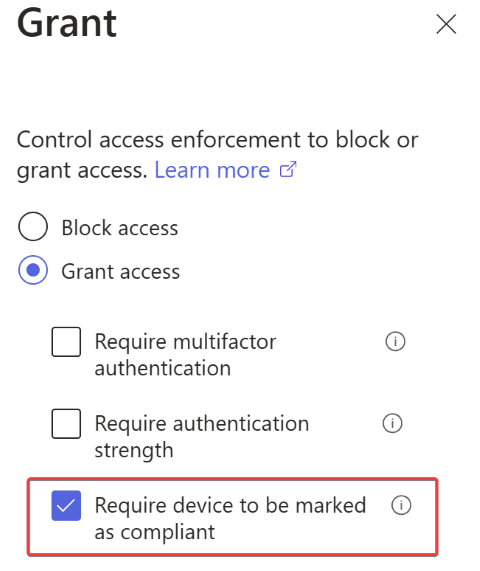

- Organisationer kan använda Microsoft Intune för att hantera enheten och tillämpa efterlevnadsprinciper, intyga enhetens hälsa och ange principer för villkorsstyrd åtkomst baserat på om enheten är kompatibel. Microsoft Intune kan hantera iOS-enheter, Mac-skrivbord (via JAMF-integrering), Windows-skrivbord (internt med Mobile Upravljanje uređajima för Windows 10 och samhantering med Microsoft Configuration Manager) och Mobila Android-enheter.

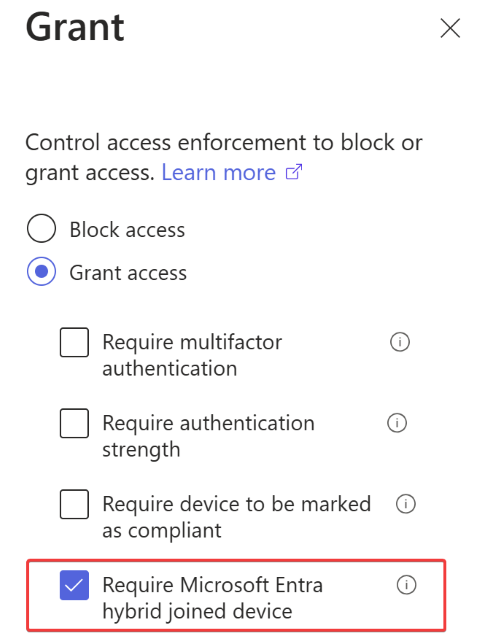

- Microsoft Entra-hybridanslutning tillhandahåller hantering med grupprinciper eller Microsoft Configuration Manager i en miljö med Active Directory-domänanslutna datorer. Organisationer kan distribuera en hanterad miljö antingen via PHS eller PTA med sömlös enkel inloggning. Genom att ta dina enheter till Microsoft Entra ID maximeras användarproduktiviteten via enkel inloggning i molnet och lokala resurser samtidigt som du kan skydda åtkomsten till dina molnresurser och lokala resurser med villkorlig åtkomst .

Om du har domänanslutna Windows-enheter som inte är registrerade i molnet eller domänanslutna Windows-enheter som är registrerade i molnet men utan principer för villkorsstyrd åtkomst bör du registrera de oregistrerade enheterna och i båda fallen använda Microsoft Entra hybridanslutning som en kontroll i dina principer för villkorsstyrd åtkomst.

Om du hanterar enheter med MDM eller Microsoft Intune, men inte använder enhetskontroller i dina principer för villkorsstyrd åtkomst, rekommenderar vi att du använder Kräv att enheten markeras som kompatibel som en kontroll i dessa principer.

Principer för åtkomst till enhetsförtroende rekommenderas läsning

- Anvisningar: Planera implementeringen av din Microsoft Entra-hybridanslutning

- Konfigurationer för identitets- och enhetsåtkomst

Windows Hello för företag

I Windows 10 ersätter Windows Hello za posao lösenord med stark tvåfaktorautentisering på datorer. Windows Hello za posao möjliggör en mer effektiv multifaktorautentiseringsupplevelse för användare och minskar ditt beroende av lösenord. Om du inte har börjat distribuera Windows 10-enheter eller bara delvis har distribuerat dem rekommenderar vi att du uppgraderar till Windows 10 och aktiverar Windows Hello za posao på alla enheter.

Om du vill veta mer om lösenordslös autentisering kan du läsa En värld utan lösenord med Microsoft Entra-ID.

Programautentisering och tilldelning

Enkel inloggning för appar

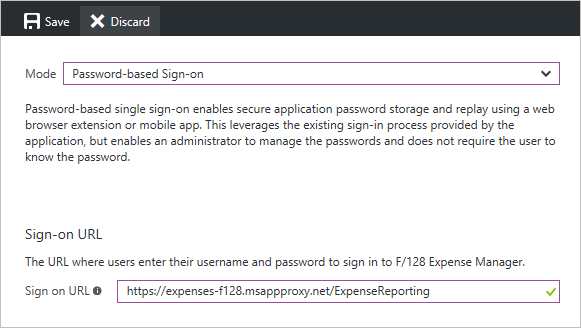

Att tillhandahålla en standardiserad mekanism för enkel inloggning för hela företaget är avgörande för bästa användarupplevelse, minskning av risker, möjlighet att rapportera och styrning. Om du använder program som stöder enkel inloggning med Microsoft Entra-ID men som för närvarande är konfigurerade för att använda lokala konton bör du konfigurera om dessa program så att de använder enkel inloggning med Microsoft Entra-ID. Om du använder program som stöder enkel inloggning med Microsoft Entra-ID men använder en annan identitetsprovider bör du konfigurera om dessa program så att de även använder enkel inloggning med Microsoft Entra-ID. För program som inte stöder federationsprotokoll men som stöder formulärbaserad autentisering rekommenderar vi att du konfigurerar programmet så att det använder lösenordsvalv med Microsoft Entra-programproxy.

Kommentar

Om du inte har någon mekanism för att identifiera ohanterade program i din organisation rekommenderar vi att du implementerar en identifieringsprocess med hjälp av en molnprogramsäkerhetskoordinator (CASB) som Microsoft Defender för Cloud Apps.

Om du har ett Microsoft Entra-appgalleri och använder program som stöder enkel inloggning med Microsoft Entra-ID rekommenderar vi att du listar programmet i appgalleriet.

Rekommenderad läsning för enkel inloggning

Migrering av AD FS-program till Microsoft Entra-ID

Om du migrerar appar från AD FS till Microsoft Entra ID kan du använda ytterligare funktioner för säkerhet, mer konsekvent hanterbarhet och en bättre samarbetsupplevelse. Om du har program konfigurerade i AD FS som stöder enkel inloggning med Microsoft Entra-ID bör du konfigurera om programmen så att de använder enkel inloggning med Microsoft Entra-ID. Om du har program som konfigurerats i AD FS med ovanliga konfigurationer som inte stöds av Microsoft Entra-ID bör du kontakta appägarna för att förstå om den särskilda konfigurationen är ett absolut krav för programmet. Om det inte krävs bör du konfigurera om programmet så att det använder enkel inloggning med Microsoft Entra-ID.

Kommentar

Microsoft Entra Connect Health för AD FS kan användas för att samla in konfigurationsinformation om varje program som potentiellt kan migreras till Microsoft Entra-ID.

Tilldela användare till program

Att tilldela användare till program mappas bäst med hjälp av grupper eftersom de ger större flexibilitet och möjlighet att hantera i stor skala. Fördelarna med att använda grupper är attributbaserat dynamiskt gruppmedlemskap och delegering till appägare. Om du redan använder och hanterar grupper rekommenderar vi därför att du vidtar följande åtgärder för att förbättra hanteringen i stor skala:

- Delegera grupphantering och styrning till programägare.

- Tillåt självbetjäningsåtkomst till programmet.

- Definiera dynamiska grupper om användarattribut konsekvent kan fastställa åtkomst till program.

- Implementera attestering för grupper som används för programåtkomst med hjälp av Microsoft Entra-åtkomstgranskningar.

Å andra sidan, om du hittar program som har tilldelning till enskilda användare, se till att implementera styrning kring dessa program.

Tilldela användare till program som rekommenderas att läsa

- Tilldela användare och grupper till ett program i Microsoft Entra-ID

- Delegera appregistreringsbehörigheter i Microsoft Entra-ID

- Regler för dynamiskt medlemskap för grupper i Microsoft Entra-ID

Åtkomstprinciper

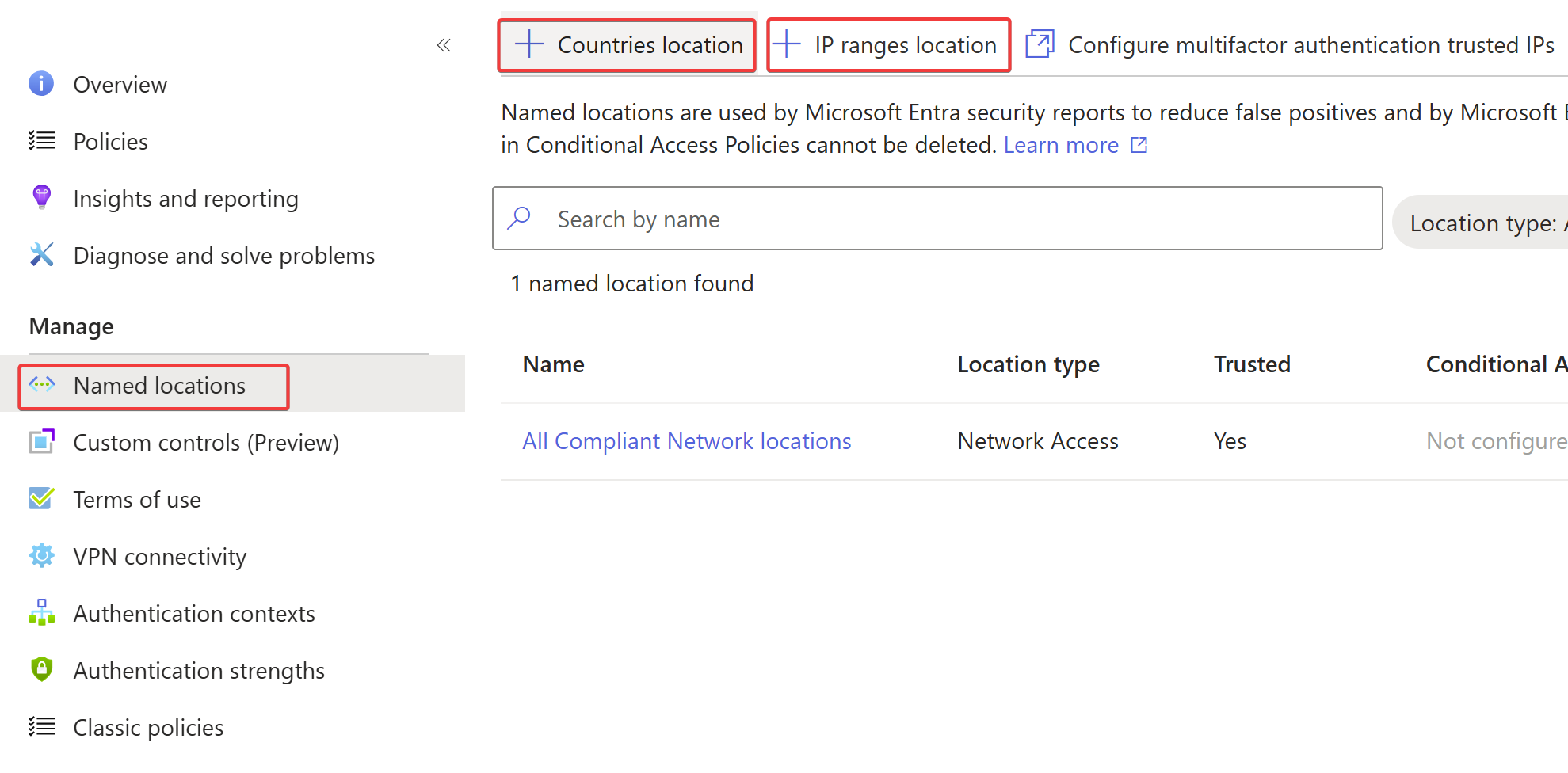

Namngivna platser

Med namngivna platser i Microsoft Entra-ID kan du märka betrodda IP-adressintervall i din organisation. Microsoft Entra ID använder namngivna platser för att:

- Förhindra falska positiva identifieringar i riskhändelser. Om du loggar in från en betrodd nätverksplats minskar användarens inloggningsrisk.

- Konfigurera platsbaserad villkorlig åtkomst.

Baserat på prioritet använder du följande tabell för att hitta den rekommenderade lösning som bäst uppfyller organisationens behov:

| Prioritet | Scenario | Rekommendation |

|---|---|---|

| 1 | Om du använder PHS eller PTA och namngivna platser inte har definierats | Definiera namngivna platser för att förbättra identifieringen av riskhändelser |

| 2 | Om du är federerad och inte använder "insideCorporateNetwork"-anspråket och namngivna platser inte har definierats | Definiera namngivna platser för att förbättra identifieringen av riskhändelser |

| 3 | Om du inte använder namngivna platser i principer för villkorsstyrd åtkomst och det inte finns några risk- eller enhetskontroller i principer för villkorsstyrd åtkomst | Konfigurera principen för villkorsstyrd åtkomst så att den innehåller namngivna platser |

| 4 | Om du är federerad och använder "insideCorporateNetwork"-anspråket och namngivna platser inte har definierats | Definiera namngivna platser för att förbättra identifieringen av riskhändelser |

| 5 | Om du använder betrodda IP-adresser med multifaktorautentisering i stället för namngivna platser och markerar dem som betrodda | Definiera namngivna platser och markera dem som betrodda för att förbättra identifieringen av riskhändelser |

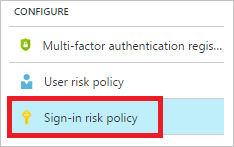

Riskbaserade åtkomstprinciper

Microsoft Entra-ID kan beräkna risken för varje inloggning och varje användare. Att använda risk som ett kriterium i åtkomstprinciper kan ge en bättre användarupplevelse, till exempel färre autentiseringsprompter och bättre säkerhet, till exempel bara fråga användare när de behövs och automatisera svaret och reparationen.

Om du redan äger Microsoft Entra ID P2-licenser som stöder användning av risker i åtkomstprinciper, men de inte används, rekommenderar vi starkt att du ökar risken för din säkerhetsstatus.

Riskbaserade åtkomstprinciper rekommenderas läsning

- Anvisningar: Konfigurera principen för inloggningsrisk

- Anvisningar: Konfigurera användarriskprincipen

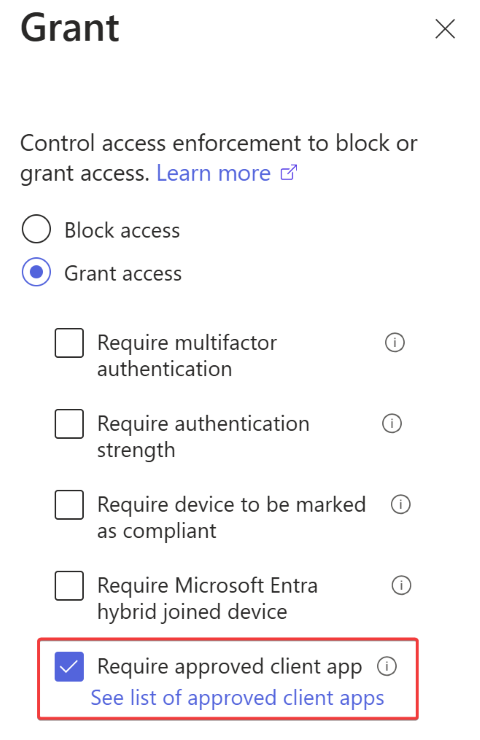

Åtkomstprinciper för klientprogram

Microsoft Intune Application Management (MAM) ger möjlighet att skicka dataskyddskontroller som lagringskryptering, PIN-kod, rensning av fjärrlagring och så vidare. till kompatibla klientmobilprogram som Outlook Mobile. Dessutom kan principer för villkorlig åtkomst skapas för att begränsa åtkomsten till molntjänster som Exchange Online från godkända eller kompatibla appar.

Om dina anställda installerar MAM-kompatibla program som Office-mobilappar för att få åtkomst till företagsresurser som Exchange Online eller SharePoint i Microsoft 365, och du även har stöd för BYOD (bring your own device), rekommenderar vi att du distribuerar program-MAM-principer för att hantera programkonfigurationen på personligt ägda enheter utan MDM-registrering och sedan uppdaterar dina principer för villkorsstyrd åtkomst för att endast tillåta åtkomst från MAM-kompatibla klienter.

Om anställda installerar MAM-kompatibla program mot företagsresurser och åtkomsten begränsas på Intune-hanterade enheter bör du överväga att distribuera MAM-principer för program för att hantera programkonfigurationen för personliga enheter och uppdatera principer för villkorsstyrd åtkomst för att endast tillåta åtkomst från MAM-kompatibla klienter.

Implementering av villkorsstyrd åtkomst

Villkorlig åtkomst är ett viktigt verktyg för att förbättra organisationens säkerhetsstatus. Därför är det viktigt att du följer dessa metodtips:

- Se till att alla SaaS-program har minst en princip tillämpad

- Undvik att kombinera filtret Alla appar med blockkontrollen för att undvika risk för utelåsning

- Undvik att använda Alla användare som ett filter och oavsiktligt lägga till Gäster

- Migrera alla "äldre" principer till Azure-portalen

- Fånga alla kriterier för användare, enheter och program

- Använd principer för villkorsstyrd åtkomst för att implementera multifaktorautentisering i stället för att använda en MFA per användare

- Ha en liten uppsättning grundläggande principer som kan tillämpas på flera program

- Definiera tomma undantagsgrupper och lägg till dem i principerna för att ha en undantagsstrategi

- Planera för break glass-konton utan kontroller för multifaktorautentisering

- Säkerställa en konsekvent upplevelse i Microsoft 365-klientprogram, till exempel Teams, OneDrive, Outlook och så vidare.) genom att implementera samma uppsättning kontroller för tjänster som Exchange Online och SharePoint i Microsoft 365

- Tilldelning till principer ska implementeras via grupper, inte individer

- Gör regelbundna granskningar av undantagsgrupper som används i principer för att begränsa den tid som användarna inte har säkerhetsstatusen. Om du äger Microsoft Entra ID P2 kan du använda åtkomstgranskningar för att automatisera processen

Rekommenderad läsning för villkorsstyrd åtkomst

- Metodtips för villkorlig åtkomst i Microsoft Entra-ID

- Konfigurationer för identitets- och enhetsåtkomst

- Referens för inställningar för Microsoft Entra-inställningar för villkorsstyrd åtkomst

- Vanliga principer för villkorsstyrd åtkomst

Åtkomstyta

Äldre autentisering

Starka autentiseringsuppgifter, till exempel multifaktorautentisering, kan inte skydda appar med äldre autentiseringsprotokoll, vilket gör den till önskad attackvektor av skadliga aktörer. Det är viktigt att låsa äldre autentisering för att förbättra åtkomstsäkerhetsstatusen.

Äldre autentisering är en term som refererar till autentiseringsprotokoll som används av appar som:

- Äldre Office-klienter som inte använder modern autentisering (till exempel Office 2010-klienten)

- Klienter som använder e-postprotokoll som Internet Message Access Protocol (IMAP)/Simple Mail Transfer Protocol (SMTP)/närvaropunkt (POP)

Angripare föredrar starkt dessa protokoll – i själva verket använder nästan 100 % av lösenordssprayattackerna äldre autentiseringsprotokoll! Hackare använder äldre autentiseringsprotokoll eftersom de inte stöder interaktiv inloggning, vilket krävs för ytterligare säkerhetsutmaningar som multifaktorautentisering och enhetsautentisering.

Om äldre autentisering används i stor utsträckning i din miljö bör du planera att migrera äldre klienter till klienter som stöder modern autentisering så snart som möjligt. Om du har vissa användare som redan använder modern autentisering men andra som fortfarande använder äldre autentisering i samma token bör du vidta följande steg för att låsa äldre autentiseringsklienter:

Använd inloggningsaktivitetsrapporter för att identifiera användare som fortfarande använder äldre autentisering och planera reparation:

Uppgradera till moderna autentiseringskompatibla klienter till berörda användare.

Planera en snabb tidsram för att låsa per steg nedan.

Identifiera vilka äldre program som har ett hårt beroende av äldre autentisering. Se steg 3 nedan.

Inaktivera äldre protokoll vid källan (till exempel Exchange Mailbox) för användare som inte använder äldre autentisering för att undvika mer exponering.

För de återstående kontona (helst icke-mänskliga identiteter som tjänstkonton) använder du villkorsstyrd åtkomst för att begränsa äldre protokoll efter autentisering.

Äldre autentisering rekommenderas läsning

Medgivandebidrag

I en attack med otillåtet medgivande skapar angriparen ett Microsoft Entra-registrerat program som begär åtkomst till data, till exempel kontaktinformation, e-post eller dokument. Användare kan ge medgivande till skadliga program via nätfiskeattacker när de landar på skadliga webbplatser.

Nedan visas en lista över appar med behörigheter som du kanske vill granska för Microsoft Cloud-tjänster:

- Appar med app eller delegerad *. Skriv upp behörigheter

- Appar med delegerade behörigheter kan läsa, skicka eller hantera e-post för användarens räkning

- Appar som beviljas med hjälp av följande behörigheter:

| Resurs | Behörighet |

|---|---|

| Exchange Online | EAS. AccessAsUser.All |

| EWS.AccessAsUser.All | |

| Mail.Read | |

| Microsoft Graph API | Mail.Read |

| Mail.Read.Shared | |

| Mail.ReadWrite |

- Appar som beviljats fullständig användarpersonifiering av den inloggade användaren. Till exempel:

| Resurs | Behörighet |

|---|---|

| Microsoft Graph API | Directory.AccessAsUser.All |

| REST-API för Azure | user_impersonation |

För att undvika det här scenariot bör du läsa Identifiera och åtgärda otillåtna medgivandebidrag i Office 365 för att identifiera och åtgärda program med olagliga bidrag eller program som har fler bidrag än vad som är nödvändigt. Ta sedan bort självbetjäning helt och hållet och upprätta styrningsprocedurer. Schemalägg slutligen regelbundna granskningar av appbehörigheter och ta bort dem när de inte behövs.

Medgivande ger rekommenderad läsning

Användar- och gruppinställningar

Nedan visas de användar- och gruppinställningar som kan låsas om det inte finns något uttryckligt affärsbehov:

Användarinställningar

- Externa användare – externt samarbete kan ske organiskt i företaget med tjänster som Teams, Power BI, SharePoint i Microsoft 365 och Azure Information Protection. Om du har explicita begränsningar för att styra användarinitierat externt samarbete rekommenderar vi att du aktiverar externa användare med hjälp av Microsoft Entra-berättigandehantering eller en kontrollerad åtgärd, till exempel via supportavdelningen. Om du inte vill tillåta organiskt externt samarbete för tjänster kan du blockera medlemmar från att bjuda in externa användare helt. Du kan också tillåta eller blockera specifika domäner i externa användarinbjudningar.

- Appregistreringar – när appregistreringar är aktiverade kan slutanvändarna själva registrera program och ge åtkomst till sina data. Ett typiskt exempel på appregistrering är användare som aktiverar Outlook-plugin-program eller röstassistenter som Alexa och Siri för att läsa e-post och kalender eller skicka e-postmeddelanden åt dem. Om kunden bestämmer sig för att inaktivera appregistrering måste InfoSec- och IAM-teamen vara involverade i hanteringen av undantag (appregistreringar som behövs baserat på affärskrav), eftersom de skulle behöva registrera programmen med ett administratörskonto och troligen kräva att en process utformas för att operationalisera processen.

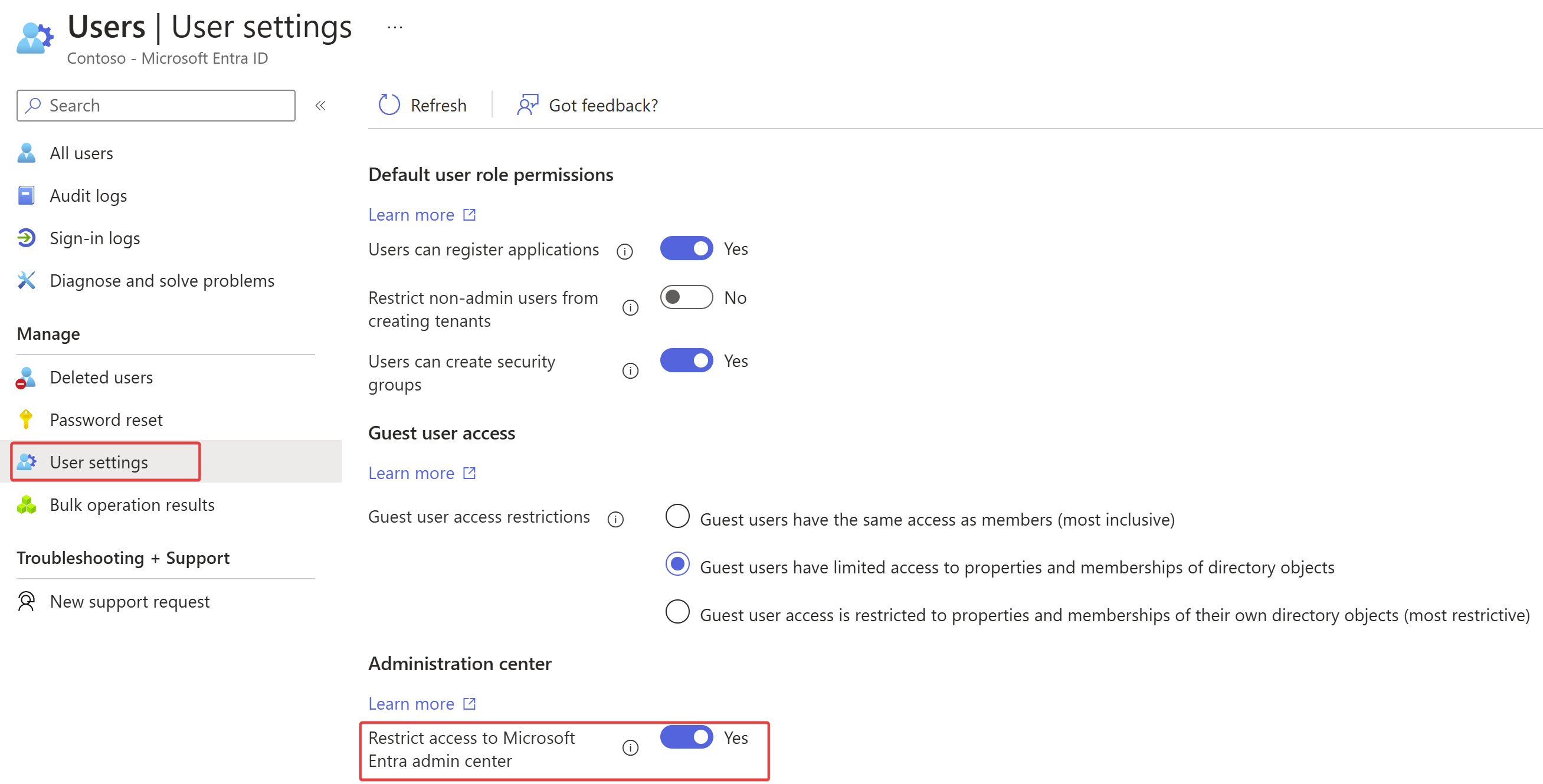

- Administrationsportal – organisationer kan låsa bladet Microsoft Entra i Azure-portalen så att icke-administratörer inte kan komma åt Microsoft Entra-hanteringen i Azure-portalen och bli förvirrade. Gå till användarinställningarna i Microsoft Entra-hanteringsportalen för att begränsa åtkomsten:

Kommentar

Icke-administratörer kan fortfarande komma åt Microsoft Entra-hanteringsgränssnitten via kommandoraden och andra programmatiska gränssnitt.

Gruppinställningar

Grupphantering med självbetjäning/Användare kan skapa säkerhetsgrupper/Microsoft 365-grupper. Om det inte finns något aktuellt självbetjäningsinitiativ för grupper i molnet kan kunderna välja att inaktivera det tills de är redo att använda den här funktionen.

Grupper som rekommenderas att läsa

- Vad är Microsoft Entra B2B-samarbete?

- Integrera program med Microsoft Entra-ID

- Appar, behörigheter och medgivande i Microsoft Entra-ID.

- Använda grupper för att hantera åtkomst till resurser i Microsoft Entra-ID

- Konfigurera åtkomsthantering för självbetjäningsprogram i Microsoft Entra-ID

Trafik från oväntade platser

Angripare kommer från olika delar av världen. Hantera den här risken med hjälp av principer för villkorsstyrd åtkomst med plats som villkor. Med platsvillkoret för en princip för villkorsstyrd åtkomst kan du blockera åtkomst för platser där det inte finns någon affärsorsak att logga in från.

Om det är tillgängligt använder du en SIEM-lösning (säkerhetsinformation och händelsehantering) för att analysera och hitta åtkomstmönster mellan regioner. Om du inte använder en SIEM-produkt, eller om den inte matar in autentiseringsinformation från Microsoft Entra-ID, rekommenderar vi att du använder Azure Monitor för att identifiera åtkomstmönster mellan regioner.

Åtkomstanvändning

Microsoft Entra-loggar arkiverade och integrerade med incidenthanteringsplaner

Att ha åtkomst till inloggningsaktivitet, granskningar och riskhändelser för Microsoft Entra-ID är avgörande för felsökning, användningsanalys och kriminaltekniska undersökningar. Microsoft Entra-ID ger åtkomst till dessa källor via REST-API:er som har en begränsad kvarhållningsperiod. Ett SIEM-system (security information and event management) eller motsvarande arkiveringsteknik är nyckeln till långsiktig lagring av granskningar och support. Om du vill aktivera långsiktig lagring av Microsoft Entra-loggar måste du antingen lägga till dem i din befintliga SIEM-lösning eller använda Azure Monitor. Arkivera loggar som kan användas som en del av dina planer och undersökningar för incidenthantering.

Loggar som rekommenderas att läsas

- Microsoft Entra-gransknings-API-referens

- Api-referens för Microsoft Entra-inloggningsrapport

- Hämta data med hjälp av Microsoft Entra-rapporterings-API:et med certifikat

- Microsoft Graph för Microsoft Entra ID Protection

- Api-referens för Office 365-hanteringsaktivitet

- Så här använder du Microsoft Entra ID Power BI-innehållspaketet

Sammanfattning

Det finns 12 aspekter av en säker identitetsinfrastruktur. Den här listan hjälper dig att ytterligare skydda och hantera autentiseringsuppgifter, definiera autentiseringsupplevelse, delegera tilldelning, mäta användning och definiera åtkomstprinciper baserat på företagets säkerhetsstatus.

- Tilldela ägare till viktiga uppgifter.

- Implementera lösningar för att identifiera svaga eller läckta lösenord, förbättra lösenordshantering och skydd och ytterligare skydda användarnas åtkomst till resurser.

- Hantera identiteten för enheter för att skydda dina resurser när som helst och från valfri plats.

- Implementera lösenordslös autentisering.

- Ange en standardiserad mekanism för enkel inloggning i hela organisationen.

- Migrera appar från AD FS till Microsoft Entra-ID för att ge bättre säkerhet och mer konsekvent hanterbarhet.

- Tilldela användare till program med hjälp av grupper för att ge större flexibilitet och möjlighet att hantera i stor skala.

- Konfigurera riskbaserade åtkomstprinciper.

- Lås äldre autentiseringsprotokoll.

- Identifiera och åtgärda otillåtna medgivandebidrag.

- Lås användar- och gruppinställningar.

- Aktivera långsiktig lagring av Microsoft Entra-loggar för felsökning, användningsanalys och kriminaltekniska undersökningar.

Nästa steg

Kom igång med operativa kontroller och åtgärder för identitetsstyrning.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för