Microsoft Entra – behörighetshantering aviseringsguide

Aviseringar är viktiga för att lösa behörighetsproblem. Med aviseringar kan din organisation använda en proaktiv metod för att hantera identiteter och deras åtkomst till resurser.

Använd Microsoft Entra – behörighetshantering för att konfigurera aviseringar för att kontinuerligt övervaka din miljö för scenarier som överprivilegierade konton och inaktiva identiteter. Den kan också meddela dig om potentiella hot, tjänststörningar och avvikande behörighetsanvändning.

Behörighetshanteringsaviseringar går till användare som prenumererar via e-post och har sammanfattningsvyer: den utlösta aviseringen, auktoriseringssystemet i fråga och antalet identiteter, uppgifter och resurser som ingår i aviseringen. Visa aviseringar i Behörighetshantering för mer detaljerad information om utlösare.

Kommentar

Behörighetshanteringsaviseringar är inte realtidsaviseringar. De baseras på produktens aktivitetslogguppdateringar, så det kan uppstå en fördröjning mellan aktivitet och avisering.

Det finns fyra typer av aviseringar att konfigurera i Microsoft Entra – behörighetshantering:

Aviseringar om statistisk avvikelse

Statistiska avvikelseaviseringar använder funktioner Microsoft Entra – behörighetshantering för artificiell intelligens (AI) och maskininlärning (ML). Baserat på tidigare aktivitetslogginformation klassificerar behörighetshantering och bestämmer typiskt beteende för varje identitet. Du väljer från förkonfigurerade aviseringar för atypisk eller misstänkt aktivitet i din miljö. Du kan till exempel meddelas när en identitet utför ett stort antal uppgifter, eller när en identitet utför uppgifter vid en ovanlig tid på dagen.

Statistiska avvikelseaviseringar är användbara för hotidentifiering, eftersom ovanlig aktivitet i din miljö kan vara ett tecken på ett komprometterat konto. Använd dessa aviseringar för att identifiera potentiella avbrott i tjänsten. De sex förkonfigurerade statistiska avvikelseaviseringar är:

- Identiteten utförde ett stort antal uppgifter: Använd den här aviseringen för hotidentifiering. Identiteter som utför ett atypiskt stort antal uppgifter kan vara en indikation på en kompromiss.

- Identiteten utförde ett lågt antal uppgifter: Den här aviseringen är användbar för att identifiera potentiella avbrott i tjänsten, särskilt från datorkonton. Identiteter som utför ett ovanligt lågt antal uppgifter kan vara en indikation på plötsliga avbrott eller behörighetsproblem.

- Identiteten utförde uppgifter med flera ovanliga mönster: Använd den här aviseringen för hotidentifiering. Identiteter med flera ovanliga aktivitetsmönster kan vara en indikation på ett komprometterat konto.

- Identiteten utförde uppgifter med ovanliga resultat: Den här aviseringen är användbar för att identifiera potentiella avbrott i tjänsten. Identiteter som utför uppgifter med ovanliga resultat, till exempel uppgifter som misslyckas, kan tyda på plötsliga avbrott eller behörighetsproblem.

- Identiteten utförde uppgifter med ovanlig tidsinställning: Den här aviseringen gäller för hotidentifiering. Identiteter som utför uppgifter utanför sina vanliga timmar kan tyda på ett komprometterat konto eller en användare som kommer åt resurser från en atypisk plats.

- Identiteten utförde uppgifter med ovanliga typer: Den här aviseringen gäller för hotidentifiering. Identiteter som plötsligt utför uppgifter som de vanligtvis inte utför kan tyda på ett komprometterat konto.

Mer information om dessa förkonfigurerade aviseringar finns i skapa och visa statistiska aviseringar och aviseringsutlösare.

Svara på aviseringar om statistisk avvikelse

En statistisk avvikelseavisering kan tyda på en potentiell säkerhetsincident eller tjänstavbrott. Det betyder inte nödvändigtvis att en incident har inträffat. Det finns giltiga användningsfall som utlöser dessa aviseringar. Till exempel kan en anställd på en utlandsresa, i en ny tidszon, utlösa en identitet som utförs med avisering om ovanlig tidsinställning .

I allmänhet rekommenderar vi att du undersöker identiteten för att avgöra om det behövs någon åtgärd. Använd fliken Granskning i Behörighetshantering eller analysera den senaste loggningsinformationen.

Regelbaserade avvikelseaviseringar

Regelbaserade avvikelseaviseringar är förkonfigurerade. Använd dem för att meddela om inledande aktivitet i din miljö. Skapa till exempel aviseringar för inledande resursåtkomst eller när användarna utför uppgifter för första gången.

Använd regelbaserade avvikelseaviseringar för mycket känsliga produktionsauktoriseringssystem eller identiteter som du vill övervaka noga.

Det finns tre förkonfigurerade regelbaserade avvikelseaviseringar:

- Alla resurser som används för första gången: Använd den här utlösaren för att få meddelanden om nya aktiva resurser i ett auktoriseringssystem. En användare skapar till exempel en ny Microsoft Azure Blob Storage-instans i en prenumeration utan din vetskap. Utlösaren varnar dig när den nya Blob Storage används för första gången.

- Identity Utför en viss uppgift för första gången: Använd den här utlösaren för att identifiera omfångskrypning eller utökade behörigheter från dina användare. Om en användare till exempel utför olika uppgifter för första gången kan kontot komprometteras, eller så kanske användaren nyligen har ändrat behörigheter som gör att de kan utföra nya uppgifter.

- Identitet utför en uppgift för första gången: Använd den här aviseringsutlösaren för nya aktiva användare i en prenumeration eller för att identifiera komprometterade inaktiva konton. Till exempel etableras en ny användare i en Azure-prenumeration. Den här utlösaren varnar dig när den nya användaren utför sin första uppgift.

Kommentar

Identity Utför en viss uppgift för första gången skickar ett meddelande när en användare utför en unik uppgift för första gången. Identity Utför en uppgift för första gången skickar ett meddelande när en identitet utför sin första uppgift inom en angiven tidsram.

Mer information finns i Skapa och visa regelbaserade avvikelseaviseringar och aviseringsutlösare.

Svara på regelbaserade avvikelseaviseringar

Regelbaserade avvikelseaviseringar kan generera många aviseringar. Därför rekommenderar vi att du använder dem för mycket känsliga auktoriseringssystem.

När du får en regelbaserad avvikelseavisering undersöker du identiteten eller resursen för att avgöra om åtgärden behövs. Använd fliken Granskning i Behörighetshantering eller analysera den senaste loggningsinformationen.

Aviseringar om behörighetsanalys

Behörighetsanalysaviseringar är förkonfigurerade. använda dem för viktiga resultat i din miljö. Varje avisering är kopplad till en kategori i rapporten Behörighetsanalys. Du kan till exempel meddelas om användaraktivitet eller när en användare blir överanvänd.

Använd behörighetsanalysaviseringar för att lära dig mer om viktiga resultat proaktivt. Skapa till exempel en avisering för nya, överanvända användare i din miljö.

Aviseringar om behörighetsanalys spelar en viktig roll i det rekommenderade flödet Discover-Remediate-Monitor. I följande exempel används flödet för att rensa inaktiva användare i din miljö:

- Upptäck: Använd rapporten Behörighetsanalys för att identifiera inaktiva användare i din miljö.

- Åtgärda: Rensa inaktiva användare manuellt eller med reparationsverktyg i Microsoft Entra – behörighetshantering.

- Övervaka: Skapa en avisering om behörighetsanalys för nya inaktiva användare som har identifierats i din miljö, vilket möjliggör en proaktiv metod för att rensa inaktuella konton.

Läs mer i artikeln om att skapa och visa en utlösare för behörighetsanalys.

Följande lista över rekommenderade behörighetsanalysaviseringar gäller för molnmiljöer som stöds. Lägg till fler behörighetsanalysaviseringar efter behov. Rekommendationerna för Microsoft Azure, Amazone Web Services (AWS) och Google Cloud Platform (GCP) återspeglar inte en viss miljö.

Azure: Rekommendationer för behörighetsanalys

- Överetablerade aktiva användare

- Överetablerade aktiva systemidentiteter

- Överetablerade aktiva serverlösa funktioner

- Superanvändare

- Supersystemidentiteter

- Super Serverless Functions

- Inaktiva användare

- Inaktiva grupper

- Inaktiva serverlösa funktioner

- Inaktiva systemidentiteter

AWS: Rekommendationer för behörighetsanalysaviseringar

- Överetablerade aktiva användare

- Överetablerade aktiva roller

- Överetablerade aktiva resurser

- Överetablerade aktiva serverlösa funktioner

- Användare med eskalering av privilegier

- Roller med eskalering av privilegier

- Konton med eskalering av privilegier

- Superanvändare

- Superroller

- Superresurser

- Super Serverless Functions

- Inaktiva användare

- Inaktiva roller

- Inaktiva grupper

- Inaktiva resurser

- Inaktiva serverlösa funktioner

- Användare utan MFA (valfritt beroende på användning av IDP för MFA)

GCP: Rekommendationer för behörighetsanalysaviseringar

- Överetablerade aktiva användare

- Överetablerade Active Service-konton

- Överetablerade aktiva serverlösa funktioner

- Användare med eskalering av privilegier

- Tjänstkonton med eskalering av privilegier

- Superanvändare

- Super Service-konton

- Super Serverless Functions

- Inaktiva användare

- Inaktiva grupper

- Inaktiva serverlösa funktioner

- Inaktiva serverlösa konton

Svara på behörighetsanalysaviseringar

Reparationen varierar för varje avisering. Det finns giltiga användningsfall som utlöser behörighetsanalysaviseringar. Till exempel kan dina administratörskonton eller konton för nödåtkomst utlösa aviseringar för överetablerade aktiva användare. Om ingen reparation krävs kan du använda taggarna ck_exclude_from_pci och ck_exclude_from_reports på identiteten.

- ck_exclude_from_pci tar bort identiteten från auktoriseringssystemets PCI-poäng

- ck_exclude_from_reports tar bort identiteten från behörighetsanalysrapportens resultat

Aktivitetsaviseringar

Aktivitetsaviseringar övervakar kontinuerligt kritiska identiteter och resurser som hjälper dig att hålla dig medveten om högriskaktiviteter i din miljö. Dessa aviseringar kan till exempel meddela dig om använda resurser i din miljö eller utförda uppgifter. Aktivitetsaviseringar är anpassningsbara. Du kan skapa aviseringsvillkor med det lätt att använda, inget kodgränssnitt. Lär dig hur du skapar och visar aktivitetsaviseringar och aviseringsutlösare.

I följande avsnitt finns exempel på aktivitetsaviseringar som du kan skapa. De organiseras av allmänna idéer, sedan scenarier för Azure, AWS och GCP.

Allmänna aktivitetsaviseringar

Tillämpa följande aktivitetsaviseringar i molnmiljöer som stöds: Azure, AWS och GCP.

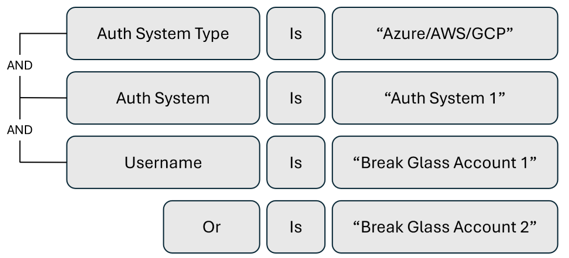

Aviseringsutlösare för att övervaka kontoaktivitet för nödåtkomst

Konton för nödåtkomst är till för scenarier när vanliga administrativa konton inte kan användas. Skapa en avisering för att övervaka aktiviteten för dessa konton för att identifiera komprometterande och potentiellt missbruk.

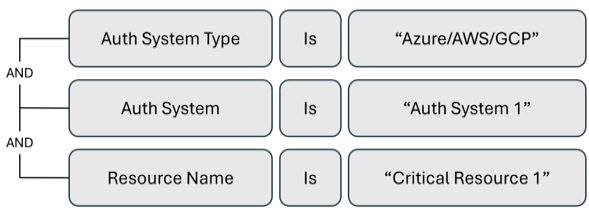

Aviseringsutlösare för att övervaka aktivitet som utförs på kritiska resurser

För kritiska resurser i din miljö som du vill övervaka skapar du en avisering för att meddela dig om aktivitet på en specifik resurs, särskilt för hotidentifiering.

Idéer om Azure-aktivitetsaviseringar

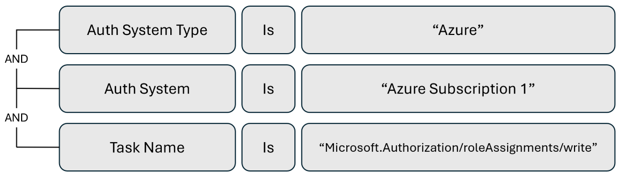

Aviseringsutlösare för att övervaka direktrolltilldelning

Om din organisation använder en jit-åtkomstmodell (just-in-time) skapar du en aviseringsutlösare som meddelar dig om direkt rolltilldelning i en Azure-prenumeration.

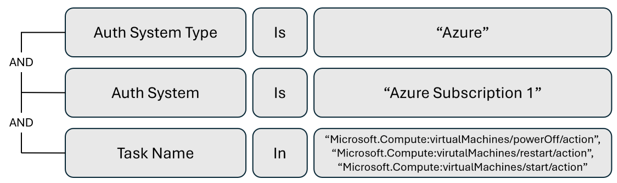

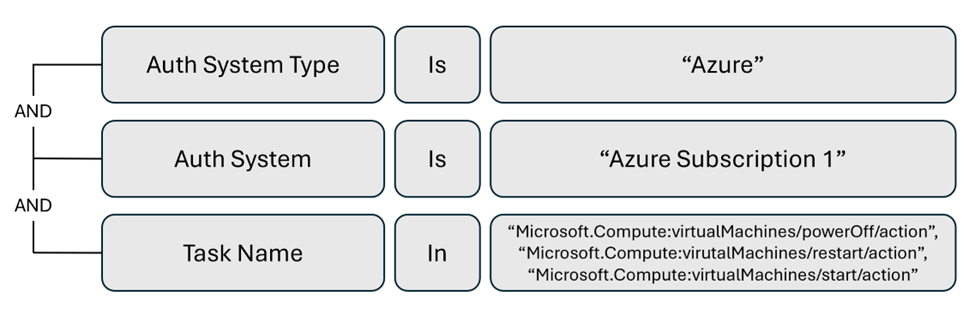

Aviseringsutlösare för att övervaka avstängning och omstart av virtuell dator

Använd aktivitetsaviseringar för att övervaka resurstyper och för att identifiera potentiella avbrott i tjänsten. Följande exempel är en aktivitetsavisering för avstängning och omstart av virtuell dator (VM) i en Azure-prenumeration.

Aviseringsutlösare för att övervaka hanterade identiteter

Om du vill övervaka vissa identitets- eller resurstyper skapar du en avisering för aktivitet som utförs av en specifik identitet eller resurstyp. Följande exempel är en avisering för att övervaka aktiviteten för hanterade identiteter i en Azure-prenumeration.

AWS-aktivitetsaviseringar

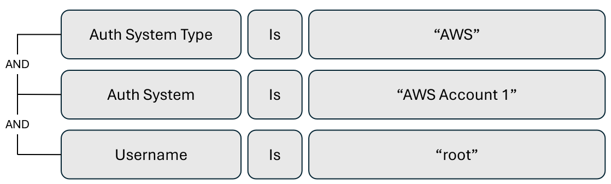

Aviseringsutlösare för att övervaka aktivitet av rotanvändare

Om det finns konton med hög behörighet som du vill övervaka skapar du aviseringar för aktiviteter som kontona utför. Följande exempel är en aktivitetsavisering för att övervaka rotanvändaraktivitet.

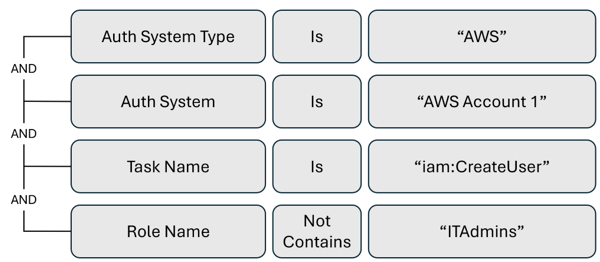

Aviseringsutlösare för att övervaka användare som skapats av någon som inte är i ITAdmins-rollen

För uppgifter som vissa personer eller roller utför i din miljö skapar du aviseringar för uppgifter som utförs av andra, vilket kan signalera en felaktig aktör. Följande exempel är en aktivitetsavisering för användare som skapats av någon som inte har ITAdmins-rollen.

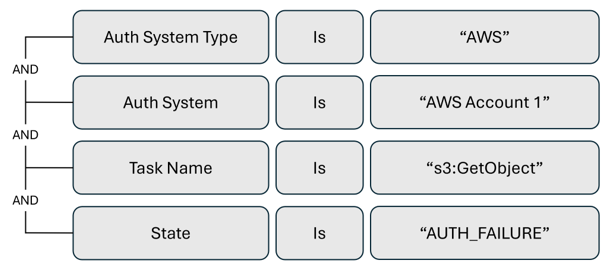

Aviseringsutlösare för att övervaka försök till obehöriga objekthämtningar från en S3-bucket

Det är användbart att skapa aviseringar för misslyckad aktivitet, hotidentifiering och identifiering av tjänstavbrott. Följande exempel på aktivitetsavisering är för ett nedladdningsfel för Amazon Simple Storage Service (S3) bucketobjekt, vilket kan tyda på ett komprometterat konto som försöker komma åt obehöriga resurser.

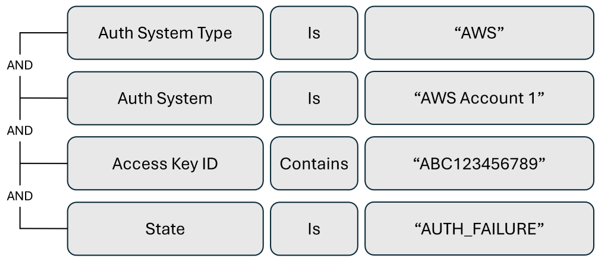

Aviseringsutlösare för att övervaka auktoriseringsfel för en åtkomstnyckel

Om du vill övervaka specifika åtkomstnycklar skapar du aktivitetsaviseringar för auktoriseringsfel.

Idéer om GCP-aktivitetsaviseringar

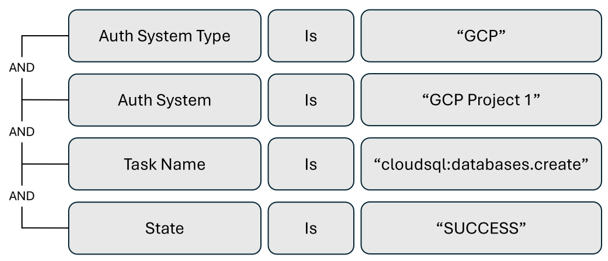

Aviseringsutlösare för att övervaka skapandet av SQL-molndatabaser

Om du vill övervaka nya resurser som skapats i din miljö upprättar du aviseringar för att skapa specifika resurstyper. Följande exempel är en avisering för att skapa Cloud SQL Database.

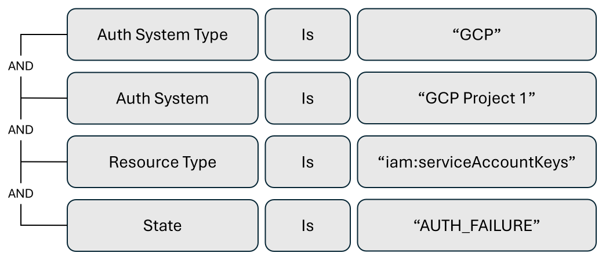

Aviseringsutlösare för att övervaka auktoriseringsfel för tjänstkontonycklar

Om du vill övervaka dina tjänstnycklar för potentiella störningar skapar du en aktivitetsavisering för auktoriseringsfel, för en tjänstkontonyckel, i ett GCP-projekt.

Svara på aktivitetsaviseringar

När du får en aktivitetsavisering rekommenderar vi i allmänhet att du undersöker aktiviteten för att avgöra om åtgärden behövs. Använd fliken Granskning i Behörighetshantering eller analysera den senaste loggningsinformationen.

Kommentar

Eftersom aktivitetsaviseringar är anpassningsbara varierar svaren beroende på implementerade aktivitetsaviseringstyper.

Nästa steg

Att konfigurera aviseringar är en viktig driftskomponent i Microsoft Entra – behörighetshantering. Med de här aviseringarna kan du kontinuerligt övervaka din miljö för scenarier som överprivilegierade konton och inaktiva identiteter samt meddela dig om potentiella hot, avbrott i tjänsten och avvikande behörighetsanvändning. Mer information om Microsoft Entra – behörighetshantering åtgärder finns i följande resurser: