Fas 2: Behörigheter med rätt storlek och automatisera principen om lägsta behörighet

Det här avsnittet i referensguiden för Microsoft Entra – behörighetshantering-åtgärder beskriver de kontroller och åtgärder som du bör vidta för att åtgärda viktiga resultat i din miljö och implementera jit-åtkomst (just-in-time) med behörigheter på begäran.

Kontinuerligt åtgärda och rätt storleksbehörigheter

Rekommenderad ägare: Information Security Operations

Fastställa ansvarsområden för reparation och övervakning

För att driva produkten optimalt kräver Microsoft Entra – behörighetshantering kontinuerlig körning av viktiga operativa uppgifter och processer. Konfigurera viktiga uppgifter och ägare för att underhålla din miljö.

| Uppgift | Ägare |

|---|---|

| Övervaka och underhålla PCI baserat på mål | Informationssäkerhetsåtgärder |

| Sortera och undersöka rapportresultat | Informationssäkerhetsåtgärder |

| Sortera och undersöka aviseringar | Informationssäkerhetsåtgärder |

| Granska granskningsfrågor | Säkerhetskontroll och granskning |

| Spåra och rapportera förlopp | Informationssäkerhetsåtgärder |

Minska PCI till målnivåer

Det är viktigt att du sänker PCI-poängen mellan auktoriseringssystem baserat på PCI-tröskelvärden och principer som din organisation har definierat. Att agera på resultat hjälper till att göra din miljö säkrare. De tre resultat som har störst inverkan på att sänka dina PCI-poäng är superidentiteter, inaktiva identiteter och överetablerade identiteter.

Superidentiteter

Superidentiteter har högsta behörighet i ett auktoriseringssystem. Dessa omfattar mänskliga och icke-mänskliga identiteter som användare, tjänsthuvudnamn och serverlösa funktioner. För många superidentiteter kan skapa överdrivna risker och öka explosionsradien under ett intrång.

Bästa praxis: Vi rekommenderar fem eller färre användar- och/eller gruppsuperidentiteter per auktoriseringssystem. Använd ett litet antal superappar, tjänsthuvudnamn, serverlösa funktioner och tjänstkonton. Ange tydliga resonemang och motiveringar för att använda dem.

Vägledning för reparation

- För förväntade superidentiteter, till exempel infrastrukturadministratörer, använder du taggarna ck_exclude_from_pci och ck_exclude_from_reports .

- ck_exclude_from_pci-taggen tar bort identiteten från auktoriseringssystemets PCI-poängberäkning

- ck_exclude_from_reports taggen tar bort identiteten från rapporten Behörighetsanalys, så den kallas inte för en superidentitet

- Ändra storlek på andra superidentiteters behörigheter och använd en JIT-åtkomstmodell

- Använd reparationsverktygen för behörighetshantering till rätt storlek

- Konfigurera behörighet på begäran för att uppnå JIT-åtkomstmodellen

Inaktiva identiteter

Dessa identiteter har inte utfört åtgärder på 90 dagar.

Bästa praxis: Regelbundet rätt storlek behörigheter för inaktiva identiteter, vilket kan vara potentiella attackvektorer för dåliga aktörer.

Vägledning för reparation

Granska inaktiva identiteter för att fastställa reparation:

- Om den inaktiva identiteten behövs använder du taggen ck_exclude_from_reports för att ta bort identiteten från rapporten Behörighetsanalys, så att den inte framhävs som en inaktiv identitet.

- Om den inaktiva identiteten inte behövs i din miljö rekommenderar vi att du återkallar identitetens oanvända behörigheter eller tilldelar den skrivskyddad status. Lär dig hur du återkallar åtkomst till högriskaktiviteter och oanvända uppgifter eller tilldelar skrivskyddad status.

Överetablerade identiteter

Överetablerade identiteter, eller överpermissionerade identiteter, använder inte många av sina beviljade behörigheter.

Bästa praxis: Regelbundet rätt storlek behörigheter för dessa identiteter för att minska risken för missbruk av behörigheter, antingen oavsiktlig eller skadlig. Den här åtgärden minskar den potentiella explosionsradien under en säkerhetsincident.

Vägledning för reparation

Åtgärda överetablerade identiteter med minst privilegierade inbyggda roller eller med anpassade roller i rätt storlek.

Kommentar

Var medveten om anpassade rollbegränsningar. Vi rekommenderar den minst privilegierade inbyggda rollmetoden om din organisation är nära att nå dessa gränser.

För inbyggda roller med minst privilegier rekommenderar vi att du använder Microsoft Entra – behörighetshantering för att avgöra vilka behörigheter identiteten använder och sedan tilldela den inbyggda roll som överensstämmer med den här användningen.

För anpassade roller i rätt storlek rekommenderar vi att du åtgärdar överetablerade identiteter efter team eller grupper:

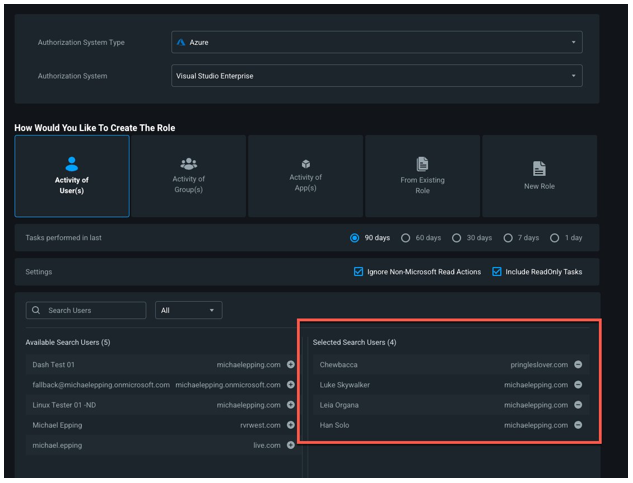

Identifiera ett team eller en grupp som behöver behörigheter i rätt storlek. Till exempel administratörer eller utvecklare av en webbtjänst.

Skapa en ny roll i rätt storlek baserat på vad teamet använder för närvarande.

Gå till Reparationsroller>/principer>Skapa roll/princip.

Välj användare från ett team eller en grupp.

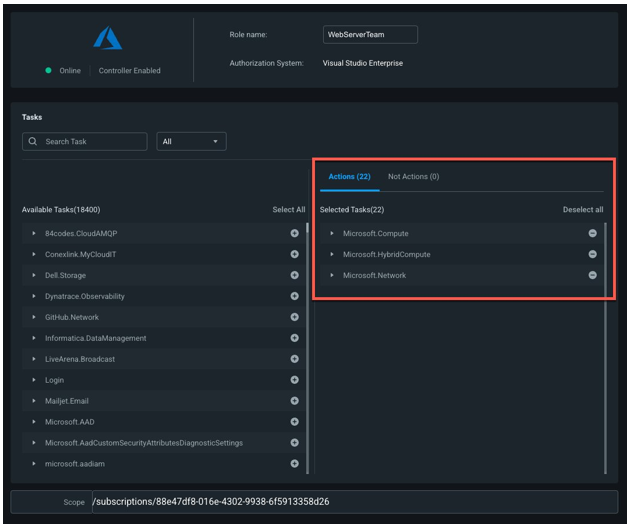

Klicka på Nästa och verifiera behörigheterna i den nya rollen under Valda uppgifter. Dessa fylls i automatiskt baserat på den historiska aktiviteten för de användare/grupper som du har valt.

Lägg till ytterligare teambehörigheter efter behov.

Skapa den nya rollen/principen.

Återkalla aktuella teambehörigheter.

Tilldela gruppmedlemmar rollen/principen i rätt storlek.

Kommentar

Vi rekommenderar att du börjar med att rätt storleksanpassa icke-mänskliga identiteter, till exempel tjänsthuvudnamn och datorkonton. Aktiviteten för icke-mänskliga identiteter är mindre sannolikt att variera dagligen, vilket gör risken låg för potentiella tjänststörningar som orsakas av högerstorlek.

Mer information om de reparationsverktyg som är tillgängliga i Microsoft Entra – behörighetshantering:

- Skapa en roll/princip

- Klona en roll/princip

- Ändra en roll/princip

- Ta bort en roll/princip

- Koppla och koppla från principer för AWS-identiteter

- Lägga till och ta bort roller och uppgifter för Microsoft Azure- och GCP-identiteter

- Återkalla åtkomst till högriskuppgifter och oanvända uppgifter eller tilldela skrivskyddad status för Azure- och GCP-identiteter

Spåra förlopp och mäta framgång

För att uppfylla organisationens mål kan du aktivera processer för att spåra och rapportera om förloppet. Några inbyggda Microsoft Entra – behörighetshantering verktyg är:

- PCI-historikrapport: Få en regelbunden, detaljerad översikt över hur PCI-poäng i auktoriseringssystem och mappar ändras över tid. Mät hur väl din organisation uppfyller och upprätthåller PCI-mål. Vi rekommenderar att du schemalägger en återkommande PCI-historikrapport för viktiga intressenter. Se till att kadensen matchar interna förloppsgranskningar.

- Rapport om behörighetsanalys: Mät reparationsförloppet och schemalägg rapporten så att den skickas till viktiga intressenter och/eller exportera en PDF-version av rapporten för dina auktoriseringssystem regelbundet. Med den här metoden kan din organisation mäta reparationsförloppet över tid. Med den här metoden kan du till exempel se hur många inaktiva identiteter som rensas varje vecka och vilken inverkan det har på dina PCI-poäng.

- Instrumentpanel för behörighetshantering: Få en översikt över dina auktoriseringssystem och deras PCI-poäng. Använd avsnittet Högsta PCI-ändringslista för att sortera auktoriseringssystem efter PCI-poäng för att prioritera reparationsaktiviteten. Se även PCI-ändring under de senaste sju dagarna för att se vilka auktoriseringssystem som hade mest förlopp och vilka som kan behöva granskas mer. Välj auktoriseringssystem i avsnittet PCI Heat Map för att få åtkomst till PCI Trend Chart för det auktoriseringssystemet. Observera hur PCI ändras under en 90-dagarsperiod.

Operationalisera behörigheter på begäran

Rekommenderad ägare: Informationssäkerhetsarkitektur

Behörigheter på begäran slutför JIT- och just-enough-access-bilden genom att göra det möjligt för organisationer att bevilja användare tidsbundna behörigheter när det behövs.

Om du vill operationalisera behörigheter på begäran skapar och underhåller du en väldefinierad process för att implementera behörigheter på begäran i din miljö. I följande tabell beskrivs uppgifter och rekommenderade ägare.

| Uppgift | Rekommenderad ägare |

|---|---|

| Fastställa vilka auktoriseringssystem som ska användas med behörigheter på begäran | Arkitektur för informationssäkerhet |

| Definiera administrationsprocesser för att registrera nya auktoriseringssystem i modellen Behörigheter på begäran. Välj och träna godkännare och beställare och delegera sedan behörigheter. Mer information finns i följande avsnitt. | Arkitektur för informationssäkerhet |

| Uppdatera standardprocedurer för driftsmodeller för inledande tilldelningar av användarbehörigheter och en begäransprocess för ad hoc-behörigheter | Arkitektur för informationssäkerhet |

Fastställa godkännare

Godkännare granskar behörigheter på begäran och har behörighet att godkänna eller neka begäranden. Välj Godkännare för de auktoriseringssystem som du vill använda med behörigheter på begäran. Vi rekommenderar minst två godkännare för varje auktoriseringssystem.

Skapa Microsoft Entra-säkerhetsgrupper för godkännare

För att delegera behörigheter skapar ditt IAM-team Microsoft Entra-säkerhetsgrupper som mappar till dina godkännare. Se till att godkännare med delat ägarskap och ansvar finns i samma säkerhetsgrupp.

Vi rekommenderar att du använder PIM för grupper. Detta ger JIT-åtkomst till godkännarbehörigheter för att godkänna eller neka behörigheter på begäran-begäranden.

Information om hur du skapar Säkerhetsgrupper för Microsoft Entra-ID finns i Hantera grupper och gruppmedlemskap.

Tilldela behörigheter till godkännare

När Microsoft Entra-säkerhetsgrupper har skapats ger en administratör för behörighetshantering säkerhetsgrupper sina godkännarbehörigheter i Behörighetshantering. Se till att säkerhetsgrupper beviljas godkännarbehörigheter för de auktoriseringssystem som de ansvarar för. Läs mer om Microsoft Entra – behörighetshantering roller och behörighetsnivåer.

Fastställa och skapa en säkerhetsgrupp för begärandeadministratör

Utse minst två begärandeadministratörer som skapar behörigheter på begäran för identiteter i din miljö. Till exempel för datoridentiteter. Skapa en Microsoft Entra-säkerhetsgrupp för dessa begärandeadministratörer.

Vi rekommenderar att du använder PIM för grupper. Detta ger JIT-åtkomst till de begärandebehörigheter som krävs för att göra behörigheter på begäran för andra användare.

Information om hur du skapar Säkerhetsgrupper för Microsoft Entra-ID finns i Hantera grupper och gruppmedlemskap.

Tillåt användare att göra behörigheter på begäran

En administratör för behörighetshantering lägger till begärandeidentiteter i säkerhetsgruppen Begärandeadministratör för varje auktoriseringssystem. Genom att lägga till en Requestor-identitet kan den göra begäranden om behörigheter på begäran för alla auktoriseringssystem som den har behörighet för. Medlemmar i säkerhetsgruppen Requestor Administrator kan begära behörigheter för identiteterna för det angivna auktoriseringssystemet. Läs mer om Microsoft Entra – behörighetshantering roller och behörighetsnivåer.

Fastställa organisationsprinciper för behörigheter på begäran

Du kan konfigurera inställningar för behörigheter på begäran så att de överensstämmer med organisationens behov. Vi rekommenderar att du upprättar principer för:

- Tillgängliga roller och principer för användare att begära: Använd roll- och principfilter för att ange vilka användare som kan begära det. Förhindra att okvalificerade användare begär högriskroller med hög behörighet, till exempel Prenumerationsägare.

- Varaktighetsbegränsningar för begäran: Ange den maximala tillåtna varaktigheten för behörigheter som hämtas via behörigheter på begäran. Kom överens om en varaktighetsgräns som överensstämmer med hur användarna begär och får åtkomst till behörigheter.

- Engångslösenordsprincip (OTP): Du kan kräva e-post-OTPs för att begäranden ska kunna skapa begäranden. Dessutom kan du kräva att e-post-OTP:er för godkännare godkänner eller avvisar begäranden. Använd dessa konfigurationer för ett eller båda scenarierna.

- Automatiska godkännanden för AWS: Som ett alternativ för Behörigheter på begäran för AWS kan du konfigurera specifika principbegäranden så att de godkänns automatiskt. Du kan till exempel lägga till vanliga principer med låg risk i listan över automatiska godkännanden och spara tid för begärande och godkännare.

Lär dig att göra inställningsval för begäranden och automatiska godkännanden.

Skapa anpassade roll-/principmallar för organisationen

I Microsoft Entra – behörighetshantering är roll-/principmallar behörighetsuppsättningar som du kan skapa för behörigheter på begäran. Skapa mallar som mappar till vanliga åtgärder som utförs i din miljö. Användarna har sedan mallar för att begära behörighetsuppsättningar i stället för att kontinuerligt välja enskilda behörigheter.

Om det till exempel är en vanlig uppgift att skapa en virtuell dator (VM) skapar du en mall för att skapa en virtuell dator med nödvändiga behörigheter. Användarna behöver inte känna till eller välja alla behörigheter som krävs för uppgiften manuellt.

Mer information om hur du skapar roll-/principmallar finns i Visa roller/principer och begäranden om behörighet på instrumentpanelen Reparation.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för