Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Tidigare har IT-personal förlitat sig på manuella metoder för att skapa, uppdatera och ta bort anställda. De har använt metoder som att ladda upp CSV-filer eller anpassade skript för att synkronisera medarbetardata. Dessa etableringsprocesser är felbenägna, osäkra och svåra att hantera.

För att hantera identitetslivscykeln för anställda, leverantörer eller kontingentarbetare erbjuder Microsoft Entra-tjänsten för användaretablering integrering med molnbaserade HR-program (Human Resources). Exempel på program är Workday och SuccessFactors.

Microsoft Entra ID använder den här integreringen för att aktivera följande processer för HR-program (app) i molnet:

- Provisionera användare till Active Directory: Provisionera valda uppsättningar av användare från en moln-HR-app till en eller flera Active Directory-domäner.

- Etablera endast molnanvändare till Microsoft Entra-ID: I scenarier där Active Directory inte används etablerar du användare direkt från molnets HR-app till Microsoft Entra-ID.

- Skriv tillbaka till molnets HR-app: Skriv tillbaka e-postadresserna och användarnamnsattributen från Microsoft Entra till molnets HR-app.

Följande video innehåller vägledning om hur du planerar dina HR-drivna etableringsintegreringar.

Kommentar

Den här distributionsplanen visar hur du distribuerar din HR-molnapp med Microsoft Entra-användaretablering. Information om hur du distribuerar automatisk användaretablering till saaS-appar (programvara som en tjänst) finns i Planera en distribution av automatisk användaretablering.

API-driven etablering från alla HR-system

Med API-driven etablering kan du ta med identiteter från valfritt arkivhandlingssystem till Microsoft Entra-ID. Du kan använda valfritt automatiseringsverktyg för att hämta personaldata från postsystemet och mata in dem i Microsoft Entra-ID. IT-administratören har fullständig kontroll över hur data bearbetas och transformeras med attributmappningar.

Aktiverade HR-scenarier

Microsoft Entra-tjänsten för användaretablering möjliggör automatisering av följande HR-baserade scenarier för hantering av identitetslivscykel:

- Nyanställda: Om du lägger till en anställd i molnet skapas automatiskt en användare i Active Directory och Microsoft Entra-ID. Att lägga till ett användarkonto inkluderar alternativet att skriva tillbaka e-postadressen och användarnamnsattributen till molnets HR-app.

- Uppdateringar av medarbetarattribut och profil: När en anställds post, till exempel namn, titel eller chef uppdateras i molnets HR-app, uppdateras deras användarkonto automatiskt i Active Directory och Microsoft Entra-ID.

- Uppsägningar av anställda: När en anställd avslutas i molnets HR-app inaktiveras deras användarkonto automatiskt i Active Directory och Microsoft Entra-ID.

- Återanställningar: När en anställd återanställs i molnets HR-app kan deras konto automatiskt återaktiveras eller ometableras till Active Directory och Microsoft Entra-ID.

Vem är den här integrationen bäst lämpad för?

Hr-molnappintegrering med Microsoft Entra-användaretablering passar utmärkt för organisationer som:

- Vill ha en fördefinierad, molnbaserad lösning för hr-användaretablering i molnet.

- Kräv direkt etablering av användare från molnets HR-app till Active Directory eller Microsoft Entra-ID.

- Kräv att användare etableras med hjälp av data som hämtats från molnets HR-app.

- Synkronisera användare som ansluter, flyttar och lämnar. Synkroniseringen sker mellan en eller flera Active Directory-skogar, domäner och ORGANISATION:er baserat endast på ändringsinformation som identifierats i molnets HR-app.

- Använd Microsoft 365 för e-post.

Lär dig

Användaretablering skapar en grund för kontinuerlig identitetsstyrning. Det förbättrar kvaliteten på affärsprocesser som förlitar sig på auktoritativa identitetsdata.

Villkor

Den här artikeln använder följande termer:

- Källsystem: Databasen för användare som Microsoft Entra ID tillhandahåller från. Ett exempel är en HR-molnapp som Workday eller SuccessFactors.

- Målsystem: Lagringsplatsen för användare som Microsoft Entra-ID:t tilldelar till. Exempel är Active Directory, Microsoft Entra ID, Microsoft 365 eller andra SaaS-appar.

- Joiners–Movers-Leavers process: En term som används för nyanställda, överföringar och uppsägningar med hjälp av en HR-molnapp som ett arkivhandlingssystem. Processen slutförs när tjänsten etablerar nödvändiga attribut till målsystemet.

Viktiga fördelar

Den här funktionen för HR-driven IT-etablering erbjuder följande betydande affärsfördelar:

- Öka produktiviteten: Nu kan du automatisera tilldelningen av användarkonton och Microsoft 365-licenser och ge åtkomst till nyckelgrupper. Automatisering av tilldelningar ger nyanställda omedelbar åtkomst till sina jobbverktyg och ökar produktiviteten.

- Hantera risker: Automatisera ändringar baserat på anställdas status eller gruppmedlemskap för att öka säkerheten. Den här automatiseringen säkerställer att användaridentiteter och åtkomst till viktiga appar uppdateras automatiskt. Till exempel en uppdatering i HR-appen när en användare övergår eller lämnar organisationen flödar in automatiskt.

- Hantera efterlevnad och styrning: Microsoft Entra-ID stöder inbyggda etableringsloggar för användaretableringsbegäranden som utförs av appar i både käll- och målsystem. Med granskning kan du spåra vem som har åtkomst till apparna från en enda skärm.

- Hantera kostnader: Automatisk etablering minskar kostnaderna genom att undvika ineffektivitet och mänskliga fel som är associerade med manuell etablering. Det minskar behovet av anpassade användaretableringslösningar som skapats över tid med hjälp av äldre och inaktuella plattformar.

Licensiering

För att konfigurera molnets HR-app till Microsoft Entra-användaretableringsintegrering behöver du en giltig Microsoft Entra-ID P1- eller P2-licens och en licens för molnets HR-app, till exempel Workday eller SuccessFactors.

Du behöver också en giltig Microsoft Entra ID P1- eller högre prenumerationslicens för varje användare som kommer från molnets HR-app och som har etablerats till antingen Active Directory eller Microsoft Entra ID.

Användning av livscykelarbetsflöden och andra Microsoft Entra ID-styrningsfunktioner i etableringsprocessen kräver en Microsoft Entra ID-styrningslicens.

Förutsättningar

- Rollen Hybrididentitetsadministratör för att konfigurera connect-etableringsagenten.

- Programadministratörsroll för att konfigurera etableringsappen.

- En test- och produktionsinstans av molnets HR-app.

- Administratörsbehörigheter i molnets HR-app för att skapa en systemintegreringsanvändare och göra ändringar för att testa anställdas data i testsyfte.

- För användaretablering till Active Directory krävs en server som kör Windows Server 2016 eller senare för att vara värd för Microsoft Entra Connect-etableringsagenten. Den här servern ska vara en nivå 0-server baserat på active directory-modellen på administrationsnivå.

- Microsoft Entra Connect för synkronisering av användare mellan Active Directory och Microsoft Entra ID.

Utbildningsresurser

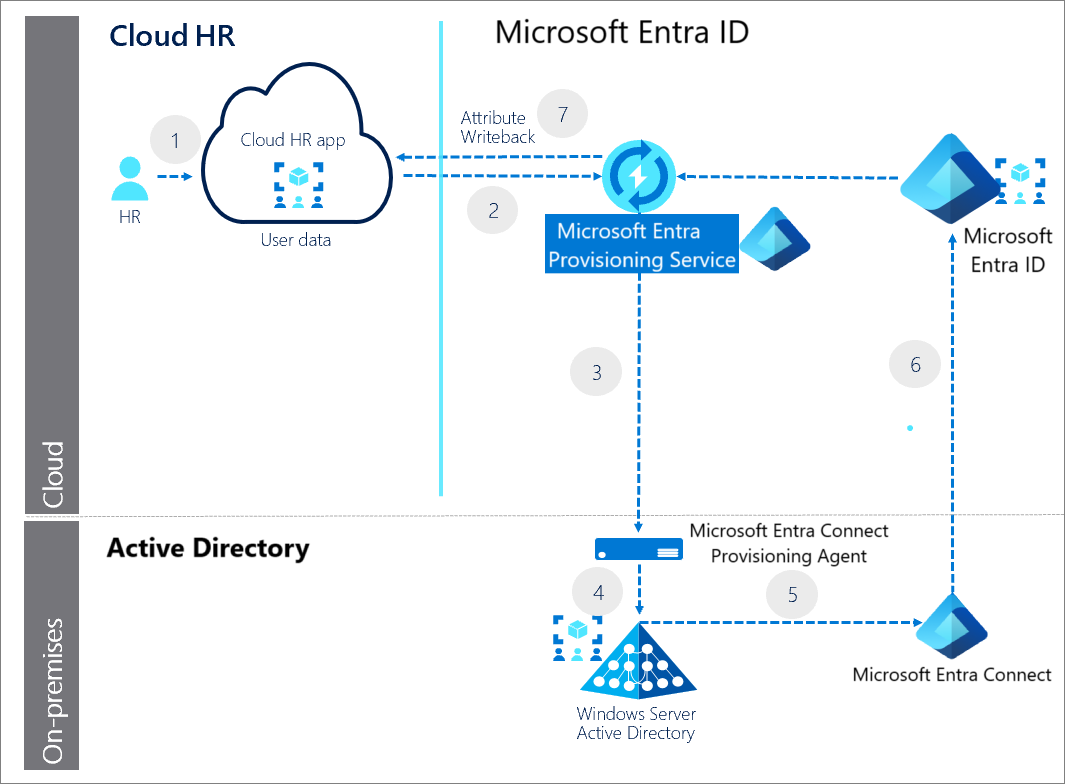

Lösningsarkitekturen

I följande exempel beskrivs etableringslösningsarkitekturen från slutpunkt till slutpunkt för vanliga hybridmiljöer och omfattar:

- Auktoritativt HR-dataflöde från molnets HR-app till Active Directory. I det här flödet initieras HR-händelsen (Joiners-Movers-Leavers-process) i molnklientorganisationen för HR-appen. Microsoft Entra-etableringstjänsten och Microsoft Entra Connect-etableringsagenten etablerar användardata från molnklientorganisationen för HR-appen till Active Directory. Beroende på händelsen kan det leda till att åtgärder skapas, uppdateras, aktiveras och inaktiveras i Active Directory.

- Synkronisera med Microsoft Entra-ID och skriv tillbaka e-post och användarnamn från lokal Active Directory till molnets HR-app. När kontona har uppdaterats i Active Directory synkroniseras de med Microsoft Entra-ID via Microsoft Entra Connect. E-postadresserna och användarnamnsattributen kan skrivas tillbaka till molnklientorganisationen för HR-appen.

Beskrivning av etableringsprocessen

Följande viktiga steg anges i diagrammet:

- HR-teamet utför transaktionerna i HR-appens molnmiljö.

- Microsoft Entra-etableringstjänsten kör de schemalagda cyklerna från molnklientorganisationen för HR-appen och identifierar ändringar som ska bearbetas för synkronisering med Active Directory.

- Microsoft Entra-etableringstjänsten anropar Microsoft Entra Connect-etableringsagenten med en nyttolast för begäranden som innehåller åtgärder för att skapa, uppdatera, aktivera och inaktivera Active Directory-konto.

- Microsoft Entra Connect-etableringsagenten använder ett tjänstkonto för att hantera Active Directory-kontodata.

- Microsoft Entra Connect kör deltasynkronisering för att hämta uppdateringar i Active Directory.

- Active Directory-uppdateringar synkroniseras med Microsoft Entra-ID.

- Microsoft Entra-etableringstjänsten skriver tillbaka e-postattribut och användarnamn från Microsoft Entra-ID till molnklientorganisationen för HR-appen.

Planera distributionsprojektet

Tänk på organisationens behov när du fastställer strategin för den här distributionen i din miljö.

Engagera rätt intressenter

När teknikprojekt misslyckas gör de vanligtvis det på grund av felaktiga förväntningar på påverkan, resultat och ansvarsområden. Se till att du engagerar rätt intressenter för att undvika dessa fallgropar. Se också till att intressenternas roller i projektet är väl förstådda. Dokumentera intressenterna och deras projektindata och ansvarstaganden.

Inkludera en representant från HR-organisationen som kan ge indata om befintliga HR-affärsprocesser och arbetsidentitet plus krav på jobbdatabearbetning.

Planera kommunikation

Kommunikation är avgörande för att alla nya tjänster ska lyckas. Kommunicera proaktivt med användarna om när och hur deras upplevelse förändras. Låt dem veta hur de får stöd om de får problem.

Planera en pilot

Integrering av HR-affärsprocesser och identitetsarbetsflöden från molnets HR-app till målsystem kräver en betydande mängd dataverifiering, datatransformering, datarensning och testning från slutpunkt till slutpunkt innan du kan distribuera lösningen till produktion.

Kör den inledande konfigurationen i en pilotmiljö innan du skalar den till alla användare i produktion.

Planera HR-dataflöde och attributmappning

För att säkerställa att rätt HR-poster mappas till användare i Microsoft Entra-ID (Entra ID)/ lokal Active Directory (AD) kan du samarbeta med hr- och IT-teamen för att säkerställa datakonsekvens och planera för datarensningsuppgifter. Här är en lista över metodtips för att komma igång.

Matchande närvaro och unikhet för identifierare: Etableringstjänsten använder ett matchande attribut för att unikt identifiera och länka användarposter i HR-systemet med motsvarande användarkonton i AD/Entra-ID. Standardmatchningsattributet baseras på medarbetar-ID. Kontrollera att värdet för medarbetar-ID är ifyllt i Entra-ID (endast för molnanvändare) och lokal AD (för hybridanvändare) innan du påbörjar fullständig synkronisering och att det unikt identifierar en användare.

Använd omfångsfilter för att hoppa över HR-poster som inte längre är relevanta: HR-system har flera års anställningsdata som förmodligen går hela vägen tillbaka till 1970-talet. Å andra sidan kanske IT-teamet bara är intresserade av listan över aktiva anställda och uppsägningsposter som kommer igenom efter livesändningen. Om du vill filtrera bort HR-poster som inte längre är relevanta ur IT-teamets perspektiv kan du samarbeta med HR-teamet för att lägga till flaggor på HR-posten som kan användas i Microsoft Entra-etableringsfilter.

Planera för hantering av specialtecken i användarnamn: Det är vanligt att använda arbetarens förnamn och efternamn för att skapa ett unikt

userPrincipalNameför användaren. TillåteruserPrincipalNameinte accenttecken och endast följande tecken tillåts A - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Använd funktionen NormalizeDiacritics för att hantera accenttecken och konstruera lämpligauserPrincipalName.Planera för hantering av långa strängar: Kontrollera om dina HR-data har långa strängvärden associerade med HR-fält som du ska använda för att fylla i Entra-ID/lokala AD-attribut. Varje Entra-ID-attribut har en maximal stränglängd. Om värdet i HR-fältet som mappas till attributet Entra ID innehåller fler tecken kan attributuppdateringen misslyckas. Ett alternativ är att granska attributmappningen och kontrollera om det finns en möjlighet att trunkera/uppdatera långa strängvärden i HR-systemet. Om det inte är ett alternativ kan du antingen använda funktioner som Mid för att trunkera långa strängar eller använda funktioner som Växla för att mappa långa värden till kortare värden/förkortningar.

Hantera null-/tomma värden för obligatoriska attribut: Det är obligatoriskt att fylla i vissa attribut som

firstName,lastName,CNellerUPNnär du skapar ett konto i Entra-ID/lokal AD. Om motsvarande HR-fält som mappas till sådana attribut är null misslyckas åtgärden för att skapa användare. Om du till exempel mappar AD-attributetCNtill "visningsnamn" och om "visningsnamnet" inte har angetts för alla användare visas ett fel. Ett alternativ är att granska sådana obligatoriska attributmappningar och se till att motsvarande fält fylls i i HR. Du kan också överväga alternativet att söka efter nullvärden i en uttrycksmappning. Om visningsnamnet till exempel är tomt sammanfogar du förnamn och efternamn för att skapa visningsnamnet.

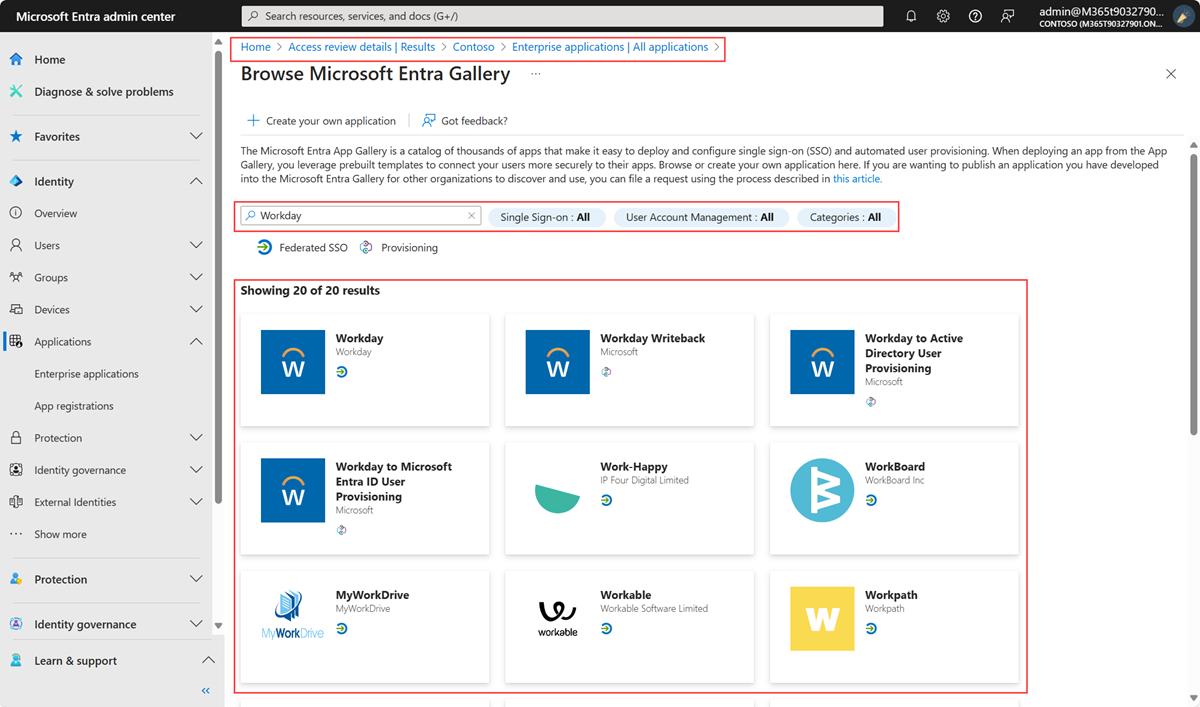

Välj molnbaserade HR-etableringsappar

För att underlätta Microsoft Entra-etablering från molnets HR-app till Active Directory kan du lägga till flera anslutningsappar för etablering från Microsoft Entra-appgalleriet:

- Molnbaserad HR-app till Active Directory-användaretablering: Den här etableringsappen underlättar etablering av användarkonton från molnets HR-app till en enda Active Directory-domän. Om du har flera domäner kan du lägga till en instans av den här appen från Microsoft Entra-appgalleriet för varje Active Directory-domän som du behöver etablera till.

- Cloud HR-app till Microsoft Entra-användaretablering: Microsoft Entra Connect är det verktyg som används för att synkronisera Active Directory lokala användare med Microsoft Entra-ID. Cloud HR-appen till Microsoft Entra-användaretablering är en anslutningsapp som du använder för att etablera användare som endast är molnbaserade från molnets HR-app till en enda Microsoft Entra-klientorganisation.

- Tillbakaskrivning av moln-HR-app: Den här provisioneringsappen underlättar tillbakaskrivningen av användarens e-postadresser från Microsoft Entra-ID till moln-HR-appen.

I följande bild visas till exempel de Workday-anslutningsappar som är tillgängliga i Microsoft Entra-appgalleriet.

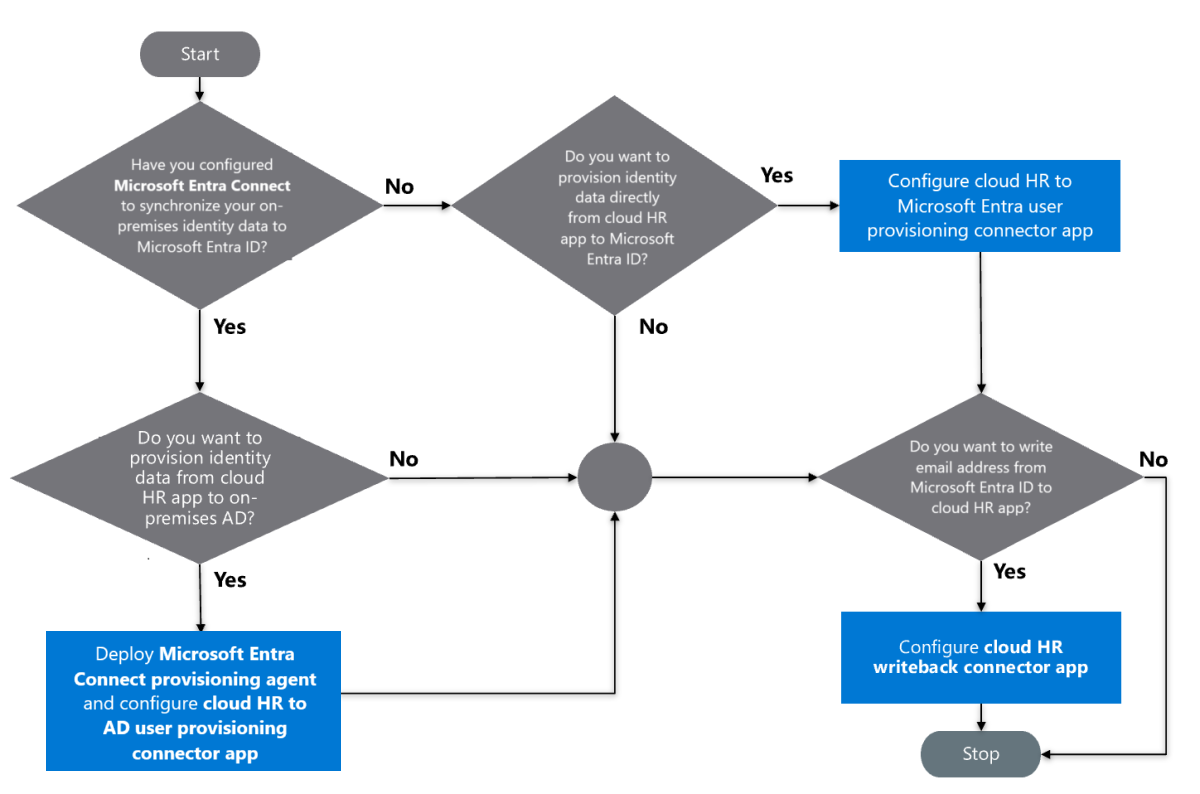

Beslutsflödesdiagram

Använd följande beslutsflödesdiagram för att identifiera vilka HR-etableringsappar i molnet som är relevanta för ditt scenario.

Utforma distributionstopologin för Microsoft Entra Connect-etableringsagenten

Etableringsintegreringen mellan molnets HR-app och Active Directory kräver fyra komponenter:

- Cloud HR-appklientorganisation

- Etablering av anslutningsapp

- Microsoft Entra Connect-etableringsagent

- Active Directory-domän

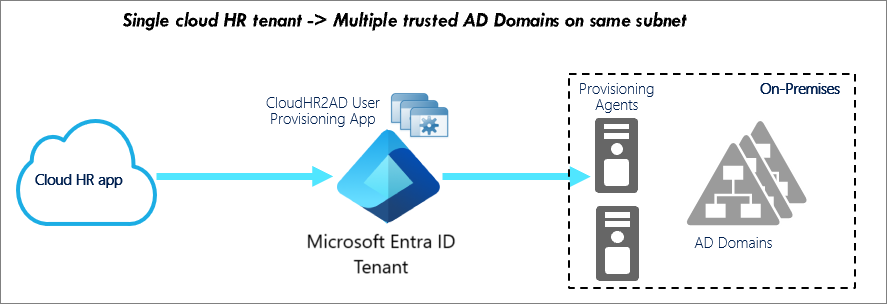

Distributionstopologin för Microsoft Entra Connect-etableringsagenten beror på antalet hr-appklientorganisationer i molnet och underdomäner i Active Directory som du planerar att integrera. Om du har flera Active Directory-domäner beror det på om Active Directory-domänerna är sammanhängande eller åtskilda.

Välj ett av distributionsscenarierna baserat på ditt beslut:

- Hr-appklient för enskilda moln –> måldomäner för enskilda eller flera underordnade Active Directory-domäner i en betrodd skog

- Hr-appklient för enskilda moln –> rikta in sig på flera underordnade domäner i en uppdelad Active Directory-skog

Hr-appklient för enskilda moln –> måldomäner för enskilda eller flera underordnade Active Directory-domäner i en betrodd skog

Vi rekommenderar följande produktionskonfiguration:

| Krav | Rekommendation |

|---|---|

| Antal Microsoft Entra Connect-etableringsagenter som ska distribueras. | Två (för hög tillgänglighet och redundans). |

| Antal etableringsappar för anslutningsappar som ska konfigureras. | En app per underordnad domän. |

| Servervärd för Microsoft Entra Connect-etableringsagenten. | Windows Server 2016 med siktlinje till geolokaliserade Active Directory-domänkontrollanter.

Kan samexistera med Microsoft Entra Connect-tjänsten. |

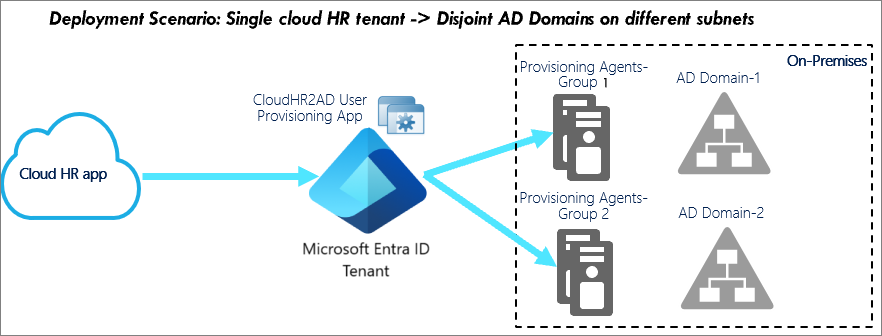

Hr-appklient för enskilda moln –> rikta in sig på flera underordnade domäner i en uppdelad Active Directory-skog

Det här scenariot omfattar etablering av användare från molnets HR-app till domäner i olika Active Directory-skogar.

Vi rekommenderar följande produktionskonfiguration:

| Krav | Rekommendation |

|---|---|

| Antal Microsoft Entra Connect-etableringsagenter som ska distribueras lokalt | Två per uppdelad Active Directory-skog. |

| Antal etableringsappar för anslutningsappar som ska konfigureras | En app per underordnad domän. |

| Servervärd för Microsoft Entra Connect-etableringsagenten. | Windows Server 2016 med siktlinje till geolokaliserade Active Directory-domänkontrollanter.

Kan samexistera med Microsoft Entra Connect-tjänsten. |

Microsoft Entra Connect-etableringsagentkrav

Molnlösningen hr-app till Active Directory-användaretablering kräver distribution av en eller flera Microsoft Entra Connect-etableringsagenter. Dessa agenter måste distribueras på servrar som kör Windows Server 2016 eller senare. Servrarna måste ha minst 4 GB RAM- och .NET 4.7.1+-körning. Kontrollera att värdservern har nätverksåtkomst till Active Directory-måldomänen.

För att förbereda den lokala miljön registrerar konfigurationsguiden för Microsoft Entra Connect-etableringsagenten agenten med din Microsoft Entra-klientorganisation, öppnar portar, ger åtkomst till URL:er och stöder utgående HTTPS-proxykonfiguration.

Etableringsagenten konfigurerar ett globalt hanterat tjänstkonto (GMSA) för att kommunicera med Active Directory-domänerna.

Du kan välja domänkontrollanter som ska hantera etableringsbegäranden. Om du har flera geografiskt distribuerade domänkontrollanter installerar du etableringsagenten på samma plats som dina önskade domänkontrollanter. Den här positioneringen förbättrar tillförlitligheten och prestandan för lösningen från slutpunkt till slutpunkt.

För hög tillgänglighet kan du distribuera mer än en Microsoft Entra Connect-etableringsagent. Registrera agenten för att hantera samma uppsättning lokal Active Directory domäner.

Designa topologi för distribution av HR-etableringsappar

Beroende på antalet Active Directory-domäner som ingår i konfigurationen för inkommande användaretablering kan du överväga någon av följande distributionstopologier. Varje topologidiagram använder ett exempel på distributionsscenario för att markera konfigurationsaspekter. Använd exemplet som liknar distributionskravet för att fastställa vilken konfiguration som uppfyller dina behov.

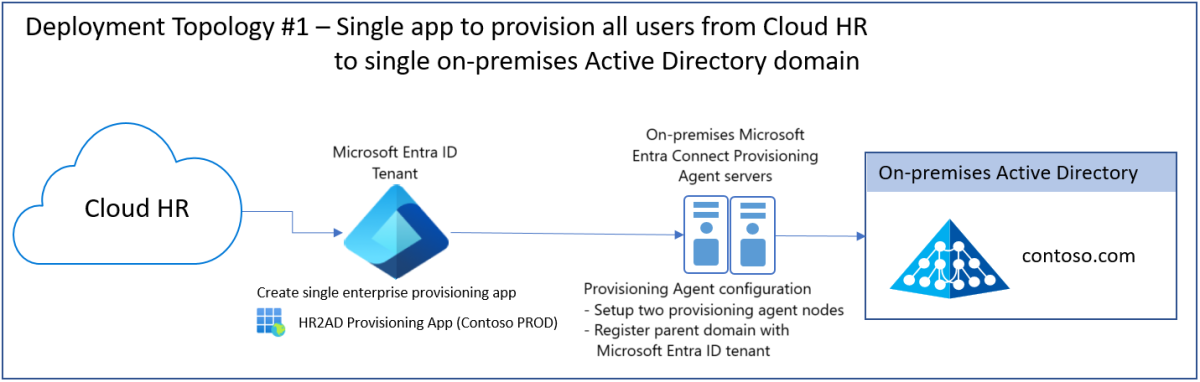

Distributionstopologi ett: Enskild app för att etablera alla användare från Cloud HR till en enda lokal Active Directory domän

Distributionstopologi en är den vanligaste distributionstopologin. Använd den här topologin om du behöver etablera alla användare från Cloud HR till en enda AD-domän och samma etableringsregler gäller för alla användare.

Viktiga konfigurationsaspekter

- Konfigurera två etableringsagentnoder för hög tillgänglighet och redundans.

- Använd konfigurationsguiden för etableringsagenten för att registrera din AD-domän i din Microsoft Entra-klientorganisation.

- När du konfigurerar etableringsappen väljer du AD-domänen i listrutan med registrerade domäner.

- Om du använder omfångsfilter, konfigurerar du flaggan för att hoppa över raderingar utanför omfånget för att förhindra oavsiktliga kontoinaktiveringar.

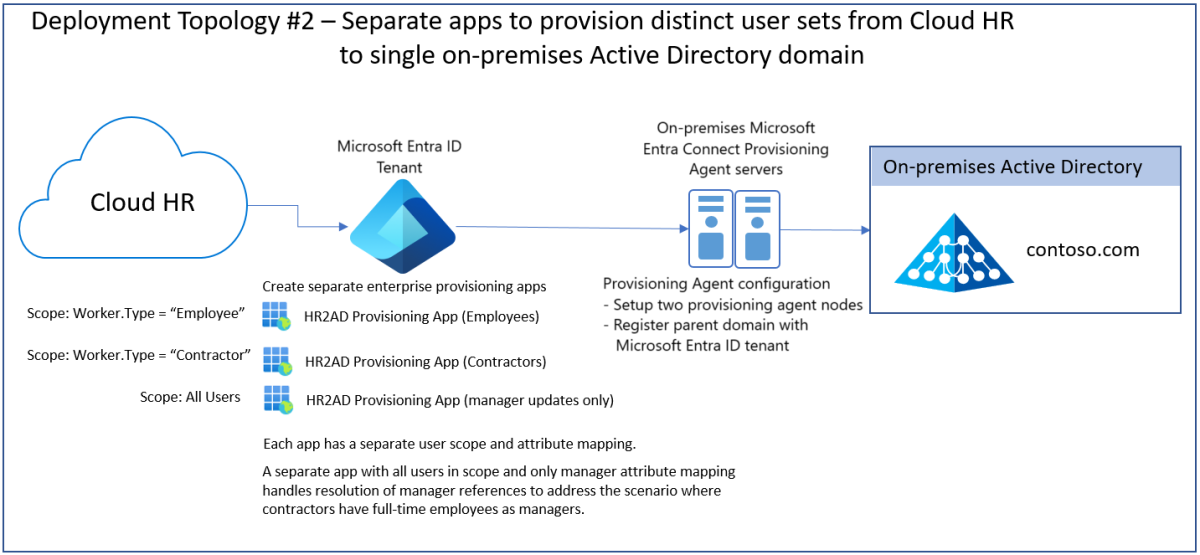

Distributionstopologi två: Avgränsa appar för att etablera distinkta användaruppsättningar från Cloud HR till en enda lokal Active Directory domän

Den här topologin stöder affärskrav där attributmappnings- och etableringslogik skiljer sig beroende på användartyp (anställd/entreprenör), användarplats eller användarens affärsenhet. Du kan också använda den här topologin för att delegera administration och underhåll av inkommande användaretablering baserat på division eller land/region.

Viktiga konfigurationsaspekter

- Konfigurera två etableringsagentnoder för hög tillgänglighet och redundans.

- Skapa en HR2AD-etableringsapp för varje distinkt användaruppsättning som du vill etablera.

- Använd omfångsfilter i etableringsappen för att definiera användare som ska hantera varje app.

- I scenariot där chefsreferenser måste lösas mellan olika användaruppsättningar skapar du en separat HR2AD-etableringsapp. Till exempel leverantörer som rapporterar till chefer som är anställda. Använd den separata appen för att endast uppdatera manager-attributet. Ange appens omfång till alla användare.

- Konfigurera flaggan för att hoppa över borttagningar utanför omfånget för att förhindra oavsiktliga kontoinaktiveringar.

Kommentar

Om du inte har någon TEST AD-domän och använder en TEST OU-container i AD kan du använda den här topologin för att skapa två separata appar HR2AD (Prod) och HR2AD (Test). Använd APPEN HR2AD (Test) för att testa ändringarna i attributmappningen innan du befordrar den till HR2AD-appen (Prod ).

Distributionstopologi tre: Avgränsa appar för att etablera distinkta användaruppsättningar från Cloud HR till flera lokal Active Directory domäner (ingen synlighet mellan domäner)

Använd topologi tre för att hantera flera oberoende underordnade AD-domäner som tillhör samma skog. Kontrollera att cheferna alltid finns i samma domän som användaren. Kontrollera också att dina unika ID-genereringsregler för attribut som userPrincipalName, samAccountName och e-post inte kräver en skogsomfattande sökning. Topologi tre ger flexibiliteten att delegera administrationen av varje etableringsjobb efter domängräns.

Exempel: I diagrammet konfigureras etableringsapparna för varje geografisk region: Nordamerika (NA), Europa, Mellanöstern och Afrika (EMEA) och Asien och Stillahavsområdet (APAC). Beroende på platsen etableras användarna till respektive AD-domän. Delegerad administration av etableringsappen är möjlig så att EMEA-administratörer oberoende kan hantera etableringskonfigurationen för användare som tillhör EMEA-regionen.

Viktiga konfigurationsaspekter

- Konfigurera två etableringsagentnoder för hög tillgänglighet och redundans.

- Använd konfigurationsguiden för etableringsagenten för att registrera alla underordnade AD-domäner i din Microsoft Entra-miljö.

- Skapa en separat HR2AD-etableringsapp för varje måldomän.

- När du konfigurerar etableringsappen väljer du respektive underordnad AD-domän i listrutan för tillgängliga AD-domäner.

- Använd omfångsfilter i provisioneringsappen för att definiera användare som varje app hanterar.

- Konfigurera flaggan för att hoppa över borttagningar utanför omfånget för att förhindra oavsiktliga kontoinaktiveringar.

Distributionstopologi fyra: Avgränsa appar för att etablera distinkta användaruppsättningar från Cloud HR till flera lokal Active Directory domäner (med synlighet mellan domäner)

Använd topologi fyra för att hantera flera oberoende underordnade AD-domäner som tillhör samma skog. En användares chef kan finnas i en annan domän. Dessutom kräver dina unika ID-genereringsregler för attribut som userPrincipalName, samAccountName och e-post en skogsomfattande sökning.

Exempel: I diagrammet konfigureras etableringsapparna för varje geografisk region: Nordamerika (NA), Europa, Mellanöstern och Afrika (EMEA) och Asien och Stillahavsområdet (APAC). Beroende på platsen etableras användarna till respektive AD-domän. Referenser mellan domänhanterare och skogsomfattande sökning hanteras genom att aktivera hänvisningsjakt på etableringsagenten.

Viktiga konfigurationsaspekter

- Konfigurera två etableringsagentnoder för hög tillgänglighet och redundans.

- Konfigurera remisshantering på provisioneringsagenten.

- Använd konfigurationsguiden för etableringsagenten för att registrera den överordnade AD-domänen och alla underordnade AD-domäner med din Microsoft Entra-klientorganisation.

- Skapa en separat HR2AD-etableringsapp för varje måldomän.

- När du konfigurerar varje etableringsapp väljer du den överordnade AD-domänen i listrutan för tillgängliga AD-domäner. Om du väljer den överordnade domänen säkerställs skogsomfattande sökning samtidigt som unika värden genereras för attribut som userPrincipalName, samAccountName och e-post.

- Använd parentDistinguishedName med uttrycksmappning för att dynamiskt skapa användare i rätt underordnad domän och OU-container.

- Använd omfångsfilter i provisioneringsappen för att definiera användare som varje app hanterar.

- För att lösa referenser mellan domänhanterare skapar du en separat HR2AD-etableringsapp för att endast uppdatera manager-attributet. Ange appens omfång till alla användare.

- Konfigurera flaggan för att hoppa över borttagningar utanför omfånget för att förhindra oavsiktliga kontoinaktiveringar.

Distributionstopologi 5: Enskild app för att etablera alla användare från Cloud HR till flera lokal Active Directory domäner (med synlighet mellan domäner)

Använd den här topologin om du vill använda en enda etableringsapp för att hantera användare som tillhör alla dina överordnade och underordnade AD-domäner. Den här topologin rekommenderas om etableringsreglerna är konsekventa för alla domäner och det inte finns något krav på delegerad administration av etableringsjobb. Den här topologin stöder matchning av referenser mellan domänhanterare och kan utföra unikhetskontroll för hela skogen.

Till exempel: I diagrammet hanterar en enda etableringsapp användare som finns i tre olika underordnade domäner grupperade efter region: Nordamerika (NA), Europa, Mellanöstern och Afrika (EMEA) och Asien och Stillahavsområdet (APAC). Attributmappningen för parentDistinguishedName används för att dynamiskt skapa en användare i lämplig underordnad domän. Referenser mellan domänhanterare och skogsomfattande sökning hanteras genom att aktivera hänvisningsjakt på etableringsagenten.

Viktiga konfigurationsaspekter

- Konfigurera två etableringsagentnoder för hög tillgänglighet och redundans.

- Konfigurera remisshantering på provisioneringsagenten.

- Använd konfigurationsguiden för etableringsagenten för att registrera den överordnade AD-domänen och alla underordnade AD-domäner med din Microsoft Entra-klientorganisation.

- Skapa en enskild HR2AD-etableringsapp för hela skogen.

- När du konfigurerar etableringsappen väljer du den överordnade AD-domänen i listrutan för tillgängliga AD-domäner. Om du väljer den överordnade domänen säkerställs skogsomfattande sökning samtidigt som unika värden genereras för attribut som userPrincipalName, samAccountName och e-post.

- Använd parentDistinguishedName med uttrycksmappning för att dynamiskt skapa användare i rätt underordnad domän och OU-container.

- Om du använder omfångsfilter, konfigurerar du flaggan för att hoppa över raderingar utanför omfånget för att förhindra oavsiktliga kontoinaktiveringar.

Distributionstopologi 6: Avgränsa appar för att etablera distinkta användare från Cloud HR till frånkopplade lokal Active Directory skogar

Använd den här topologin om IT-infrastrukturen har frånkopplade/osammanhängande AD-skogar och du behöver etablera användare till olika skogar baserat på företagstillhörighet. Till exempel: Användare som arbetar för dotterbolaget Contoso måste etableras i domänen contoso.com , medan användare som arbetar för dotterbolaget Fabrikam måste etableras i domänen fabrikam.com .

Viktiga konfigurationsaspekter

- Konfigurera två olika uppsättningar etableringsagenter för hög tillgänglighet och redundans, en för varje skog.

- Skapa två olika etableringsappar, en för varje skog.

- Om du behöver lösa korsdomänreferenser i skogen aktiverar du hänvisningsjakt på etableringsagenten.

- Skapa en separat HR2AD-etableringsapp för varje frånkopplad skog.

- När du konfigurerar varje etableringsapp väljer du lämplig överordnad AD-domän i listrutan med tillgängliga AD-domännamn.

- Konfigurera flaggan för att hoppa över borttagningar utanför omfånget för att förhindra oavsiktliga kontoinaktiveringar.

Distributionstopologi 7: Avgränsa appar för att etablera distinkta användare från flera moln-HR till frånkopplade lokal Active Directory skogar

I stora organisationer är det inte ovanligt att ha flera HR-system. Under affärsscenarier med M&A (fusioner och förvärv) kan du stöta på ett behov av att ansluta din lokal Active Directory till flera HR-källor. Vi rekommenderar topologin om du har flera HR-källor och vill kanalisera identitetsdata från dessa HR-källor till antingen samma eller olika lokal Active Directory domäner.

Viktiga konfigurationsaspekter

- Konfigurera två olika uppsättningar etableringsagenter för hög tillgänglighet och redundans, en för varje skog.

- Om du behöver lösa korsdomänreferenser i skogen aktiverar du hänvisningsjakt på etableringsagenten.

- Skapa en separat HR2AD-etableringsapp för varje HR-system och lokal Active Directory kombination.

- När du konfigurerar varje etableringsapp väljer du lämplig överordnad AD-domän i listrutan med tillgängliga AD-domännamn.

- Konfigurera flaggan för att hoppa över borttagningar utanför omfånget för att förhindra oavsiktliga kontoinaktiveringar.

Planera omfångsfilter och attributmappning

När du aktiverar etablering från molnets HR-app till Active Directory eller Microsoft Entra-ID styr administrationscentret för Microsoft Entra attributvärdena via attributmappning.

Definiera omfångsfilter

Använd omfångsfilter för att definiera de attributbaserade regler som avgör vilka användare som ska tillhandahållas från HR-appen i molnet till Active Directory eller Microsoft Entra ID.

När du initierar joiners-processen samlar du in följande krav:

- Används molnets HR-app för att ta ombord både anställda och kontingentarbetare?

- Planerar du att använda molnets HR-app till Microsoft Entra-användaretablering för att hantera både anställda och kontingentarbetare?

- Planerar du att distribuera HR-molnappen till Microsoft Entra-användaretablering endast för en delmängd av hr-molnappens användare? Ett exempel kan endast vara anställda.

Beroende på dina krav kan du när du konfigurerar attributmappningar ställa in fältet Omfång för källobjekt för att välja vilka uppsättningar användare i molnets HR-app som ska finnas i omfånget för etablering till Active Directory. Mer information finns i självstudien om HR-appen i molnet för vanliga omfångsfilter.

Fastställa matchande attribut

Med etablering får du möjlighet att matcha befintliga konton mellan käll- och målsystemet. När du integrerar molnets HR-app med Microsoft Entra-etableringstjänsten kan du konfigurera attributmappning för att avgöra vilka användardata som ska flöda från molnets HR-app till Active Directory eller Microsoft Entra-ID.

När du initierar joiners-processen samlar du in följande krav:

- Vad är det unika ID:t i den här moln-HR-appen som används för att identifiera varje användare?

- Hur hanterar du återanställer ur ett livscykelperspektiv för identiteter? Behåller återanställarna sina gamla anställnings-ID:n?

- Bearbetar du framtida daterade anställningar och skapar Active Directory-konton för dem i förväg?

- Ur ett livscykelperspektiv för identitet, hur hanterar du medarbetare till kontingent arbetskonvertering, eller på annat sätt?

- Behåller konverterade användare sina gamla Active Directory-konton eller får de nya?

Beroende på dina krav stöder Microsoft Entra ID direkt attribut-till-attribut-mappning genom att tillhandahålla konstanta värden eller skriva uttryck för attributmappningar. Den här flexibiliteten ger dig ultimat kontroll över vad som fylls i i målappattributet. Du kan använda Microsoft Graph API och Graph Explorer för att exportera mappningar och scheman för användaretableringsattribut till en JSON-fil och importera tillbaka den till Microsoft Entra-ID.

Som standard används attributet i molnets HR-app som representerar det unika medarbetar-ID:t som det matchande attributet som mappas till det unika attributet i Active Directory. I scenariot med Workday-appen mappas till exempel attributet WorkdayWorkerID till attributet Active Directory employeeID .

Du kan ange flera matchande attribut och tilldela matchande prioritet. De utvärderas efter matchande prioritet. Så snart en matchning hittas utvärderas inga ytterligare matchande attribut.

Du kan också anpassa standardattributmappningarna, till exempel ändra eller ta bort befintliga attributmappningar. Du kan också skapa nya attributmappningar enligt dina affärsbehov. Mer information finns i självstudien om HR-appen i molnet (till exempel Workday) för en lista över anpassade attribut som ska mappas.

Fastställa användarkontostatus

Som standard mappar etableringsappen statusen för HR-användarprofilen till användarkontostatusen. Statusen används för att avgöra om användarkontot ska aktiveras eller inaktiveras.

När du initierar processen Joiners-Leavers samlar du in följande krav.

| Processen | Krav |

|---|---|

| Snickare | Hur hanterar du återanställer ur ett livscykelperspektiv för identiteter? Behåller återanställarna sina gamla anställnings-ID:n? |

| Bearbetar du framtida daterade anställningar och skapar Active Directory-konton för dem i förväg? Skapas dessa konton i ett aktiverat eller inaktiverat tillstånd? | |

| Ur ett livscykelperspektiv för identitet, hur hanterar du medarbetare till kontingent arbetskonvertering, eller på annat sätt? | |

| Behåller konverterade användare sina gamla Active Directory-konton eller får de nya? | |

| Leavers | Hanteras uppsägningar på olika sätt för anställda och kontingentarbetare i Active Directory? |

| Vilka giltighetsdatum beaktas för bearbetning av användaravslut? | |

| Hur påverkar konverteringar av medarbetare och kontingentarbetare befintliga Active Directory-konton? | |

| Hur bearbetar du åtgärden Återkalla i Active Directory? Återkallande åtgärder måste hanteras om framtida daterade anställningar skapas i Active Directory som en del av Joiner-processen. |

Beroende på dina krav kan du anpassa mappningslogik med hjälp av Microsoft Entra-uttryck så att Active Directory-kontot aktiveras eller inaktiveras baserat på en kombination av datapunkter.

Mappa molnets HR-app till Active Directory-användarattribut

Varje MOLN-HR-app levereras med standardmolnets HR-app till Active Directory-mappningar.

När du initierar processen Joiners-Movers-Leavers samlar du in följande krav.

| Processen | Krav |

|---|---|

| Snickare | Är processen för att skapa Active Directory-kontot manuell, automatiserad eller delvis automatiserad? |

| Planerar du att sprida anpassade attribut från molnets HR-app till Active Directory? | |

| Movers | Vilka attribut vill du bearbeta när en Movers-åtgärd utförs i molnets HR-app? |

| Utför du några specifika attributvalideringar vid tidpunkten för användaruppdateringar? Om ja, ange information. | |

| Leavers | Hanteras uppsägningar på olika sätt för anställda och kontingentarbetare i Active Directory? |

| Vilka giltighetsdatum beaktas för bearbetning av användaravslut? | |

| Hur påverkar konverteringar av medarbetare och kontingentarbetare befintliga Active Directory-konton? |

Beroende på dina krav kan du ändra mappningarna så att de uppfyller dina integreringsmål. Mer information finns i den specifika självstudiekursen för HR-appen i molnet (till exempel Workday) för en lista över anpassade attribut som ska mappas.

Generera ett unikt attributvärde

Attribut som CN, samAccountName och UPN har unika begränsningar. Du kan behöva generera unika attributvärden när du initierar anslutningsprocessen.

Microsoft Entra ID-funktionen SelectUniqueValues utvärderar varje regel och kontrollerar sedan värdet som genererats för unikhet i målsystemet. Ett exempel finns i Generera unikt värde för attributet userPrincipalName (UPN).

Kommentar

Den här funktionen stöds för närvarande endast för Workday till Active Directory, SAP SuccessFactors till Active Directory-användaretablering och API-driven etablering till lokal Active Directory. Det stöds inte för användning med andra etableringsappar.

Konfigurera Active Directory OU-containertilldelning

Det är ett vanligt krav att placera Active Directory-användarkonton i containrar baserat på affärsenheter, platser och avdelningar. När du initierar en Movers-process, och om det sker en ändring i övervakningsorganisationen, kan du behöva flytta användaren från en organisationsenhet till en annan i Active Directory.

Använd funktionen Switch() för att konfigurera affärslogik för OU-tilldelningen och mappa den till Active Directory-attributet parentDistinguishedName.

Om du till exempel vill skapa användare i organisationsenheten (OU) baserat på HR-attributet Kommun kan du använda följande uttryck:

Switch([Municipality], "OU=Default,OU=Users,DC=contoso,DC=com", "Dallas", "OU=Dallas,OU=Users,DC=contoso,DC=com", "Austin", "OU=Austin,OU=Users,DC=contoso,DC=com", "Seattle", "OU=Seattle,OU=Users,DC=contoso,DC=com", "London", "OU=London,OU=Users,DC=contoso,DC=com")

Med det här uttrycket, om värdet för kommunen är Dallas, Austin, Seattle eller London, skapas användarkontot i motsvarande organisationsenhet. Om det inte finns någon matchning skapas kontot i standard-OU.

Planera för lösenordsleverans av nya användarkonton

När du initierar anslutningsprocessen måste du ange och leverera ett tillfälligt lösenord för nya användarkonton. Med molnbaserad HR för Microsoft Entra-användarprovisionering kan du distribuera Microsoft Entra ID:s funktion för självbetjäning av lösenordsåterställning (SSPR) för användaren från dag ett.

SSPR är ett enkelt sätt för IT-administratörer att göra det möjligt för användare att återställa sina lösenord eller låsa upp sina konton. Du kan etablera attributet Mobilnummer från molnets HR-app till Active Directory och synkronisera det med Microsoft Entra-ID. När attributet Mobilnummer finns i Microsoft Entra-ID kan du aktivera SSPR för användarens konto. På dag ett kan den nya användaren sedan använda det registrerade och verifierade mobilnumret för autentisering. Mer information om hur du fyller i autentiseringskontaktinformation finns i SSPR-dokumentationen .

Planera för inledande cykel

När Microsoft Entra-etableringstjänsten körs för första gången utför den en inledande cykel mot molnets HR-app för att skapa en ögonblicksbild av alla användarobjekt i molnets HR-app. Den tid det tar för inledande cykler beror direkt på hur många användare som finns i källsystemet. Den inledande cykeln för vissa HR-appklientorganisationer i molnet med över 100 000 användare kan ta lång tid.

För stora HR-appklientorganisationer i molnet (>30 000 användare) kör du den inledande cykeln i progressiva faser. Starta de inkrementella uppdateringarna först när du har verifierat att rätt attribut har angetts i Active Directory för olika scenarier för användaretablering. Följ ordern här.

- Kör den inledande cykeln endast för en begränsad uppsättning användare genom att ange omfångsfiltret.

- Verifiera Etablering av Active Directory-konto och de attributvärden som angetts för de användare som valts för den första körningen. Om resultatet uppfyller dina förväntningar expanderar du omfångsfiltret för att successivt inkludera fler användare och verifiera resultatet för den andra körningen.

När du är nöjd med resultatet av den inledande cykeln för testanvändare startar du de inkrementella uppdateringarna.

Planera testning och säkerhet

En distribution består av steg som sträcker sig från den inledande piloten till aktivering av användaretablering. I varje steg kontrollerar du att du testar för förväntade resultat. Granska även etableringscyklerna.

Planera testning

När du har konfigurerat hr-molnappen till Microsoft Entra-användaretablering kör du testfall för att kontrollera om den här lösningen uppfyller organisationens krav.

| Scenarier | Förväntat resultat |

|---|---|

| Ny medarbetare anställs i molnets HR-app. | – Användarkontot etableras i Active Directory. – Användaren kan logga in på Active Directory-domänappar och utföra önskade åtgärder. – Om Microsoft Entra Connect Sync har konfigurerats skapas även användarkontot i Microsoft Entra-ID. |

| Användaren avslutas i molnets HR-app. | – Användarkontot är inaktiverat i Active Directory. – Användaren kan inte logga in på företagsappar som skyddas av Active Directory. |

| Användartillsynsorganisationen uppdateras i molnets HR-app. | Baserat på attributmappningen flyttas användarkontot från en organisationsenhet till en annan i Active Directory. |

| HR uppdaterar användarens chef i molnets HR-app. | Fältet manager i Active Directory uppdateras för att återspegla den nya chefens namn. |

| HR återanställer en anställd till en ny roll. | Beteendet beror på hur molnets HR-app är konfigurerad för att generera medarbetar-ID:t. Om det gamla medarbetar-ID:t används för en återanställd medarbetare aktiverar anslutningsappen det befintliga Active Directory-kontot för användaren. Om den anställde får ett nytt medarbetar-ID skapar anslutningsappen ett nytt Active Directory-konto för användaren. |

| HR konverterar medarbetaren till en kontraktsanställd eller vice versa. | Ett nytt Active Directory-konto skapas för den nya personen och det gamla kontot inaktiveras vid konverteringens giltighetsdatum. |

Använd föregående resultat för att bestämma hur du ska överföra implementeringen av automatisk användaretablering till produktion baserat på dina etablerade tidslinjer.

Dricks

Använd tekniker som dataminskning och datarensning när du uppdaterar testmiljön med produktionsdata för att ta bort eller maskera känsliga personuppgifter för att uppfylla sekretess- och säkerhetsstandarder.

Planera säkerhet

Det är vanligt att en säkerhetsgranskning krävs som en del av distributionen av en ny tjänst. Om en säkerhetsgranskning krävs eller inte har utförts kan du läsa de många vitböckerna om Microsoft Entra-ID som ger en översikt över identiteten som en tjänst.

Planåterställning

Implementeringen av hr-användaretablering i molnet kanske inte fungerar som önskat i produktionsmiljön. I så fall kan följande återställningssteg hjälpa dig att återgå till ett tidigare känt bra tillstånd.

- Granska etableringsloggarna för att fastställa vilka felaktiga åtgärder som utfördes på berörda användare eller grupper. Mer information om provisioneringssammanfattningsrapporten och loggarna finns i Hantera användarprovisionering av moln-HR-appar.

- Det senast kända goda tillståndet för de användare eller grupper som påverkas kan fastställas via etableringsloggarna eller genom att granska målsystemen (Microsoft Entra-ID eller Active Directory).

- Arbeta med appägaren för att uppdatera de användare eller grupper som påverkas direkt i appen med hjälp av de senast kända värdena för bra tillstånd.

Distribuera molnets HR-app

Välj den HR-molnapp som överensstämmer med dina lösningskrav.

Workday: Information om hur du importerar arbetsprofiler från Workday till Active Directory och Microsoft Entra-ID finns i Självstudie: Konfigurera Workday för automatisk användaretablering. Du kan också skriva tillbaka e-postadressen, användarnamnet och telefonnumret till Workday.

SAP SuccessFactors: Information om hur du importerar arbetsprofiler från SuccessFactors till Active Directory och Microsoft Entra ID finns i Självstudie: Konfigurera SAP SuccessFactors för automatisk användaretablering. Du kan också skriva tillbaka e-postadressen och användarnamnet till SuccessFactors.

Hantera din konfiguration

Microsoft Entra-ID kan ge mer insikter om organisationens användning av användaretablering och drifthälsa via etableringsloggar och rapporter.

Få insikter från rapporter och loggar

Efter en lyckad, första cykel fortsätter Microsoft Entra-provisioneringstjänsten att köra kontinuerliga inkrementella uppdateringar, med intervall som definieras i de guider som är specifika för varje app, tills någon av följande händelser inträffar:

- Tjänsten stoppas manuellt. En ny inledande cykel utlöses med hjälp av administrationscentret för Microsoft Entra eller lämpligt Microsoft Graph API-kommando .

- En ny inledande cykel utlöses på grund av en ändring i attributmappningar eller omfångsfilter.

- Etableringsprocessen sätts i karantän på grund av en hög felfrekvens. Den förblir i karantän i mer än fyra veckor, då den inaktiveras automatiskt.

Om du vill granska dessa händelser och alla andra aktiviteter som utförs av etableringstjänsten får du lära dig hur du granskar loggar och hämtar rapporter om etableringsaktivitet.

Azure Monitor-loggar

Alla aktiviteter som utförs av etableringstjänsten registreras i Microsoft Entra-etableringsloggarna. Du kan dirigera Microsoft Entra-etableringsloggar till en Log Analytics-arbetsyta som skickar dina data till Azure Monitor-loggar och Microsoft Entra-arbetsböcker där du kan fråga efter data för att hitta händelser, analysera trender och utföra korrelation mellan olika datakällor. Titta på den här videon för att lära dig fördelarna med att använda Azure Monitor-loggar för Microsoft Entra-loggar i praktiska användarscenarier.

Om du vill aktivera Log Analytics- och Microsoft Entra-arbetsböcker måste du konfigurera en Log Analytics-arbetsyta. Dirigera sedan dina data till rätt slutpunkt genom att konfigurera diagnostikinställningar. Mer information finns i:

- Konfigurera en Log Analytics-arbetsyta

- Integrera Microsoft Entra-aktivitetsloggar med Azure Monitor-loggar

- Använda Microsoft Entra-arbetsböcker

- Etablering av Insights-arbetsbok

Hantera personliga data

Microsoft Entra Connect-etableringsagenten som är installerad på Windows-servern skapar loggar i Windows-händelseloggen som kan innehålla personliga data beroende på din moln-HR-app till Active Directory-attributmappningar. För att uppfylla användarsekretesskraven konfigurerar du en schemalagd Windows-uppgift för att rensa händelseloggen och se till att inga data sparas längre än 48 timmar.

Microsoft Entra-etableringstjänsten genererar inte rapporter, utför analyser eller ger insikter längre än 30 dagar eftersom tjänsten inte lagrar, bearbetar eller behåller data längre än 30 dagar.

Hantera arbetsflöden för Joiner-Mover-Leaver-livscykel

Du kan utöka din HR-drivna etableringsprocess för att ytterligare automatisera affärsprocesser och säkerhetskontroller som är associerade med nyanställda, anställningsändringar och uppsägning. Med Microsoft Entra ID Governance Lifecycle Workflows kan du konfigurera Joiner-Mover-Leaver arbetsflöden som:

- "X" dagar innan den nya anställningen ansluter, skicka e-post till chefen, lägg till användare i grupper och generera ett tillfälligt åtkomstpass för första gången inloggning.

- När det sker en ändring i användarens avdelning eller jobbtitel eller gruppmedlemskap startar du en anpassad uppgift.

- På den sista arbetsdagen skickar du e-post till chefen och tar bort användaren från grupper och licenstilldelningar.

- "X" dagar efter uppsägning tar du bort användaren från Microsoft Entra-ID.

Felsöka

Information om hur du felsöker eventuella problem som kan uppstå under etableringen finns i följande artiklar:

- Problem med att konfigurera användaretablering till ett Microsoft Entra-galleriprogram

- Synkronisera ett attribut från din lokala Active Directory till Microsoft Entra ID för försörjning till en applikation

- Problem med att spara administratörsautentiseringsuppgifter vid konfiguration av användaretablering till ett Microsoft Entra-galleriprogram

- Inga användare tilläggs till en Microsoft Entra-galleriprogramapplikation

- Fel användargrupp tilldelas till en Microsoft Entra Gallery-applikation

- Konfigurera Windows Loggboken för agentfelsökning

- Konfigurera Microsoft Entra-administrationscentrets Provisioneringsloggar för tjänstfelsökning

- Förstå loggar för skapaoperationer av AD-användarkonton

- Förstå loggar för manageruppdateringsåtgärder

- Lösa vanliga fel