Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

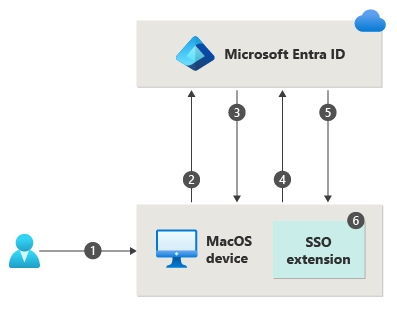

Plattformsautentiseringsuppgifter för macOS är en ny funktion på macOS som är aktiverad med hjälp av Microsoft Enterprise-tillägg för enkel inloggning (SSOe). Den etablerar en säker enklavbaserad maskinvarubunden kryptografisk nyckel som används för enkel inloggning i appar som använder Microsoft Entra-ID för autentisering. Användarens lokala kontolösenord påverkas inte och krävs för att logga in på Mac-datorn.

Plattformens autentiseringsuppgifter för macOS tillåter användarna att använda en lösenordslös metod genom att konfigurera Touch ID för att låsa upp enheten, och använder phish-resistenta autentiseringsuppgifter, baserat på tekniken Windows Hello för företag. Detta sparar kundorganisationer pengar genom att ta bort behovet av säkerhetsnycklar och främjar Nolltillitsmålen med hjälp av integrering med Secure Enclave.

Plattformsautentiseringsuppgifter för macOS kan också användas som nätfiskeresistenta autentiseringsuppgifter för användning i WebAuthn-utmaningar, inklusive scenarier för återautentisering i webbläsare. Om du använder principer för nyckelbegränsning i din FIDO-princip måste du lägga till AAGUID för macOS-plattformens autentiseringsuppgifter i listan över tillåtna AAGUID:er: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC.

- En användare låser upp macOS med fingeravtryck eller lösenordsgest, vilket låser upp nyckelväskan för att ge åtkomst till UserSecureEnclaveKey.

- macOS begär en nonce (ett slumpmässigt godtyckligt nummer som bara kan användas en gång) från Microsoft Entra-ID.

- Microsoft Entra ID returnerar en nonce som är giltig i 5 minuter.

- Operativsystemet skickar en inloggningsbegäran till Microsoft Entra-ID med ett inbäddat intyg signerat med UserSecureEnclaveKey som finns i den säkra enklaven.

- Microsoft Entra-ID verifierar den signerade försäkran med hjälp av användarens säkert registrerade offentliga nyckel för UserSecureEnclave-nyckeln. Microsoft Entra ID verifierar signaturen och nonce. När försäkran har verifierats skapar Microsoft Entra ID en primär uppdateringstoken (PRT) krypterad med den offentliga nyckeln för UserDeviceEncryptionKey som utbyts under registreringen och skickar tillbaka svaret till operativsystemet.

- Operativsystemet dekrypterar och validerar svaret, hämtar SSO-token, lagrar och delar det med SSO-tillägget för att tillhandahålla enkel inloggning. Användaren kan komma åt macOS-, moln- och lokala program med hjälp av enkel inloggning.

Enkel inloggning på plattform för macOS med SmartCard

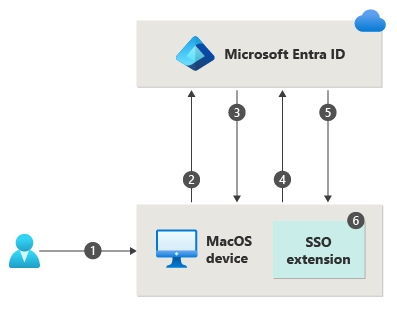

Med enkel inloggning med plattform (PSSO) för macOS kan användare gå lösenordslösa med smartkortsautentiseringsmetoden. Användaren loggar in på enheten med hjälp av ett externt smartkort eller en smartkortskompatibel maskinvarubaserad token (till exempel Yubikey). När enheten har låsts upp används smartkortet med Microsoft Entra-ID för att bevilja enkel inloggning för appar som använder Microsoft Entra-ID för autentisering med hjälp av certifikatbaserad autentisering (CBA). CBA måste konfigureras och aktiveras för att användarna ska kunna använda den här funktionen. Mer information om hur du konfigurerar CBA finns i Konfigurera Microsoft Entra-certifikatbaserad autentisering.

För att aktivera det måste en administratör konfigurera PSSO med hjälp av Microsoft Intune eller en annan mdm-lösning (Mobile Enhetshantering) som stöds.

- En användare låser upp macOS med hjälp av smartkortsstiftet, vilket låser upp smartkortet och nyckelväskan för att ge åtkomst till enhetsregistreringsnycklar som finns i Secure Enclave.

- macOS begär en nonce (ett slumpmässigt godtyckligt nummer som bara kan användas en gång) från Microsoft Entra-ID.

- Microsoft Entra ID returnerar en nonce som är giltig i 5 minuter.

- Operativsystemet skickar en inloggningsbegäran till Microsoft Entra-ID med ett inbäddat intyg signerat med användarens Microsoft Entra-certifikat från smartkortet.

- Microsoft Entra ID verifierar den signerade försäkran, signaturen och nonce. När försäkran har verifierats skapar Microsoft Entra ID en primär uppdateringstoken (PRT) krypterad med den offentliga nyckeln för UserDeviceEncryptionKey som utbyts under registreringen och skickar tillbaka svaret till operativsystemet.

- Operativsystemet dekrypterar och validerar svaret, hämtar SSO-token, lagrar och delar det med SSO-tillägget för att tillhandahålla enkel inloggning. Användaren kan komma åt macOS-, moln- och lokala program med hjälp av enkel inloggning.

Relaterat innehåll

Vilka autentiserings- och verifieringsmetoder är tillgängliga i Microsoft Entra-ID?