Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Genom att använda Defender för molnet-appar med Power BI kan du skydda dina Power BI-rapporter, data och tjänster mot oavsiktliga läckor eller intrång. Med Defender för molnet Apps kan du skapa principer för villkorlig åtkomst för organisationens data genom att använda sessionskontroller i realtid i Microsoft Entra-ID som hjälper dig att säkerställa att din Power BI-analys är säker. När dessa principer har angetts kan administratörer övervaka användaråtkomst och aktivitet, utföra riskanalys i realtid och ange etikettspecifika kontroller.

Kommentar

Microsoft Defender för molnet Apps är nu en del av Microsoft Defender XDR. Mer information finns i Microsoft Defender för molnet Apps i Microsoft Defender XDR.

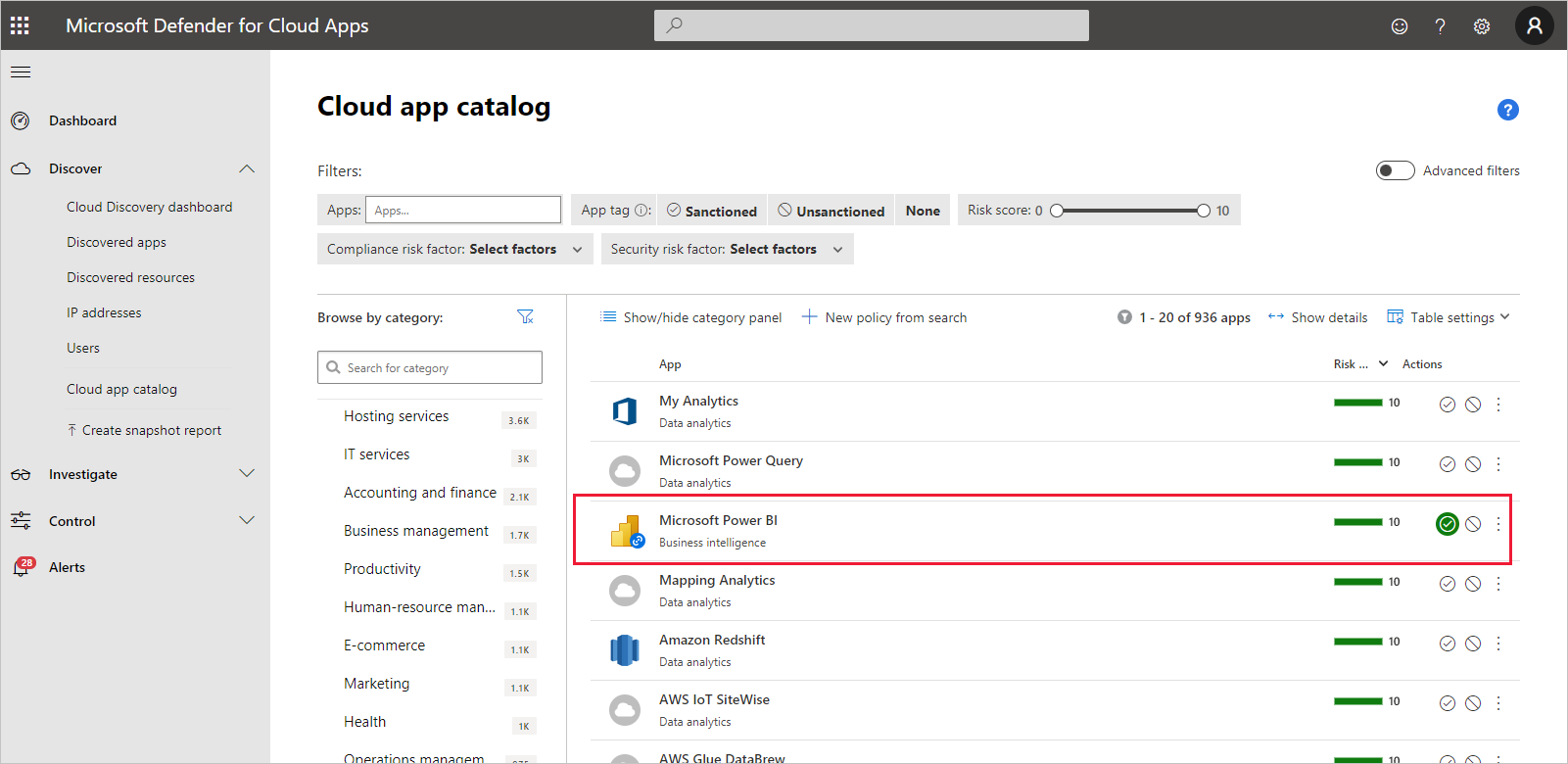

Du kan konfigurera Defender för molnet-appar för alla typer av appar och tjänster, inte bara Power BI. Du måste konfigurera Defender för molnet Apps så att de fungerar med Power BI för att dra nytta av Defender för molnet Apps-skydd för dina Power BI-data och analyser. Mer information om Defender för molnet-appar, inklusive en översikt över hur det fungerar, instrumentpanelen och riskpoäng för appar, finns i dokumentationen om Defender för molnet Apps.

Defender för molnet Apps-licensiering

Om du vill använda Defender för molnet-appar med Power BI måste du använda och konfigurera relevanta Microsoft-säkerhetstjänster, varav vissa anges utanför Power BI. Om du vill ha Defender för molnet-appar i din klientorganisation måste du ha någon av följande licenser:

- Microsoft Defender för molnet Apps: Tillhandahåller funktioner för Defender för molnet-appar för alla appar som stöds, som ingår i EMS E5- och Microsoft 365 E5-sviterna.

- Office 365 Cloud App Security: Tillhandahåller endast funktioner för Defender för molnet-appar för Office 365, som ingår i Office 365 E5-paketet.

Konfigurera realtidskontroller för Power BI med Defender för molnet Apps

Kommentar

En Microsoft Entra ID P1-licens krävs för att kunna dra nytta av Defender för molnet Apps realtidskontroller.

I följande avsnitt beskrivs stegen för att konfigurera realtidskontroller för Power BI med Defender för molnet Apps.

Ange sessionsprinciper i Microsoft Entra-ID (krävs)

De steg som krävs för att ange sessionskontroller slutförs i Microsoft Entra-ID:t och Defender för molnet Apps-portalerna. I administrationscentret för Microsoft Entra skapar du en princip för villkorlig åtkomst för Power BI och dirigerar sessioner som används i Power BI via tjänsten Defender för molnet Apps.

Defender för molnet Apps fungerar i en arkitektur med omvänd proxy och är integrerad med Microsoft Entra Villkorlig åtkomst för att övervaka Power BI-användaraktivitet i realtid. Följande steg tillhandahålls för att hjälpa dig att förstå processen och detaljerade stegvisa instruktioner finns i det länkade innehållet i vart och ett av följande steg. En beskrivning av hela processen finns i Defender för molnet Appar.

- Skapa en testprincip för villkorsstyrd åtkomst i Microsoft Entra

- Logga in på varje app med en användare som är begränsad till principen

- Kontrollera att apparna är konfigurerade för att använda åtkomst- och sessionskontroller

- Aktivera appen för användning i din organisation

- Testa distributionen

Processen för att ange sessionsprinciper beskrivs i detalj i Sessionsprinciper.

Ange principer för avvikelseidentifiering för att övervaka Power BI-aktiviteter (rekommenderas)

Du kan definiera avvikelseprinciper för Power BI-identifiering som kan begränsas separat, så att de endast gäller för de användare och grupper som du vill inkludera och exkludera i principen. Mer information finns i Principer för avvikelseidentifiering.

Defender för molnet Apps har två dedikerade, inbyggda identifieringar för Power BI. Se Inbyggda Defender för molnet Apps-identifieringar för Power BI.

Använda känslighetsetiketter från Microsoft Purview Information Protection (rekommenderas)

Med känslighetsetiketter kan du klassificera och skydda känsligt innehåll så att personer i din organisation kan samarbeta med partner utanför organisationen, men ändå vara noggranna och medvetna om känsligt innehåll och data.

Information om hur du använder känslighetsetiketter för Power BI finns i Känslighetsetiketter i Power BI. Se exemplet senare i den här artikeln om en Power BI-princip baserat på känslighetsetiketter.

Anpassade principer för avisering om misstänkt användaraktivitet i Power BI

Defender för molnet Apps-aktivitetsprinciper gör det möjligt för administratörer att definiera sina egna anpassade regler för att identifiera användarbeteenden som avviker från normen, och till och med eventuellt agera på det automatiskt, om det verkar för farligt. Till exempel:

Massiv borttagning av känslighetsetiketter. Varna mig till exempel när känslighetsetiketter tas bort av en enskild användare från 20 olika rapporter i ett tidsfönster som är kortare än 5 minuter.

Kryptera nedgradering av känslighetsetiketter. Varna mig till exempel när en rapport som har en strikt konfidentiell känslighetsetikett nu klassificeras som offentlig.

Kommentar

Du hittar unika identifierare (ID:n) för Power BI-artefakter och känslighetsetiketter med hjälp av Power BI REST-API:er. Se Hämta semantiska modeller eller Hämta rapporter.

Anpassade aktivitetsprinciper konfigureras i portalen Defender för molnet Apps. Mer information finns i Aktivitetsprinciper.

Inbyggda Defender för molnet Apps-identifieringar för Power BI

Defender för molnet Appidentifieringar gör det möjligt för administratörer att övervaka specifika aktiviteter i en övervakad app. För Power BI finns det för närvarande två dedikerade, inbyggda Defender för molnet Apps-identifieringar:

Misstänkt resurs – identifierar när en användare delar en känslig rapport med ett obekant e-postmeddelande (externt till organisationen). En känslig rapport är en rapport vars känslighetsetikett är inställd på INTERNAL-ONLY eller högre.

Massresurs av rapporter – identifierar när en användare delar ett stort antal rapporter i en enda session.

Inställningarna för dessa identifieringar konfigureras i portalen Defender för molnet Apps. Mer information finns i Ovanliga aktiviteter (efter användare).

Power BI-administratörsroll i Defender för molnet-appar

En ny roll skapas för Power BI-administratörer när du använder Defender för molnet-appar med Power BI. När du loggar in som Power BI-administratör på Defender för molnet Apps-portalen har du begränsad åtkomst till data, aviseringar, riskanvändare, aktivitetsloggar och annan information som är relevant för Power BI.

Beaktanden och begränsningar

Att använda Defender för molnet-appar med Power BI är utformat för att skydda organisationens innehåll och data, med identifieringar som övervakar användarsessioner och deras aktiviteter. När du använder Defender för molnet-appar med Power BI finns det några överväganden och begränsningar som du bör tänka på:

- Defender för molnet Appar kan bara användas på Excel-, PowerPoint- och PDF-filer.

- Om du vill använda funktioner för känslighetsetiketter i dina sessionsprinciper för Power BI behöver du en Azure Information Protection Premium P1- eller Premium P2-licens. Microsoft Azure Information Protection kan köpas antingen fristående eller via någon av Microsofts licensieringspaket. Mer information finns i Priser för Azure Information Protection. Dessutom måste känslighetsetiketter ha tillämpats på dina Power BI-tillgångar.

- Sessionskontroll är tillgängligt för alla webbläsare på alla större plattformar på alla operativsystem. Vi rekommenderar att du använder den senaste versionen Microsoft Edge, Google Chrome, Mozilla Firefox eller Apple Safari. Offentliga API-anrop i Power BI och andra icke-webbläsarbaserade sessioner stöds inte som en del av sessionskontrollen Defender för molnet Appar. Mer information finns i Appar och klienter som stöds.

- Om du upplever inloggningsproblem, till exempel om du behöver logga in mer än en gång, kan det bero på hur vissa appar hanterar autentisering. Mer information finns i felsökningsartikeln Långsam inloggning.

Varning

I sessionsprincipen i delen "Åtgärd" fungerar funktionen "skydda" endast om det inte finns någon etikett på objektet. Om det redan finns en etikett gäller inte åtgärden "skydda". Du kan inte åsidosätta en befintlig etikett som redan har tillämpats på ett objekt i Power BI.

Exempel

I följande exempel visas hur du skapar en ny sessionsprincip med hjälp av Defender för molnet-appar med Power BI.

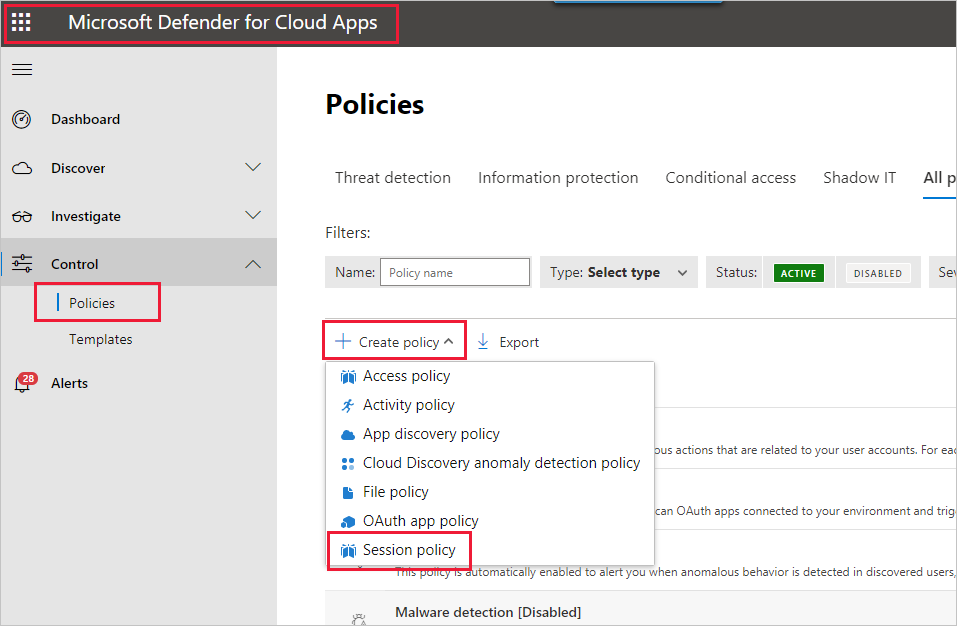

Skapa först en ny sessionsprincip. I Defender för molnet Apps-portalen väljer du Principer i navigeringsfönstret. Välj sedan Skapa princip på sidan Principer och välj Sessionsprincip.

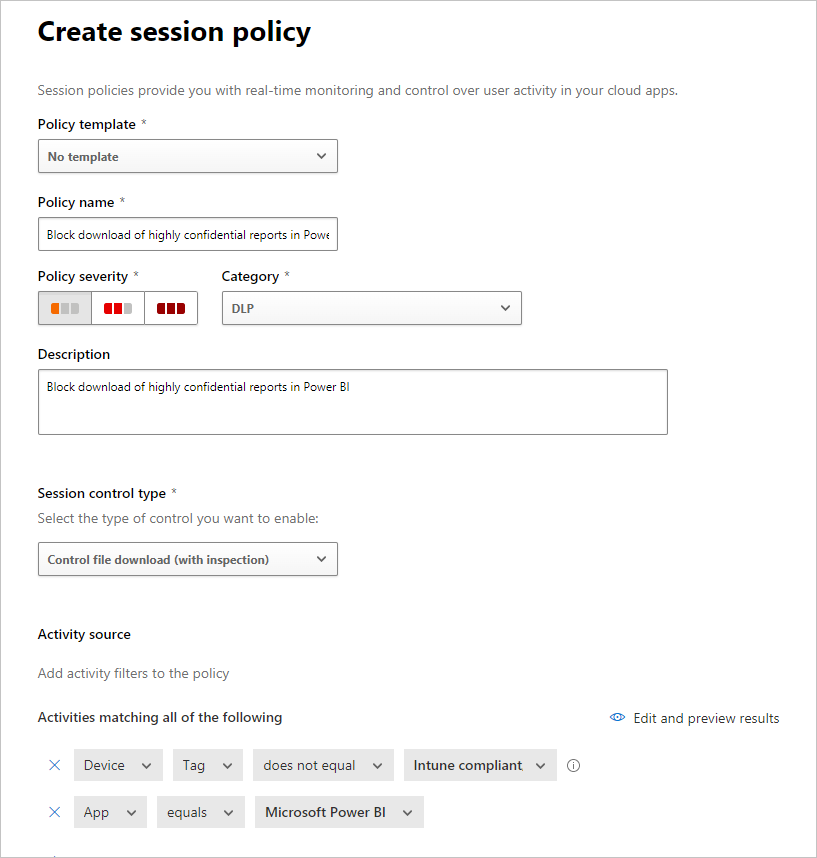

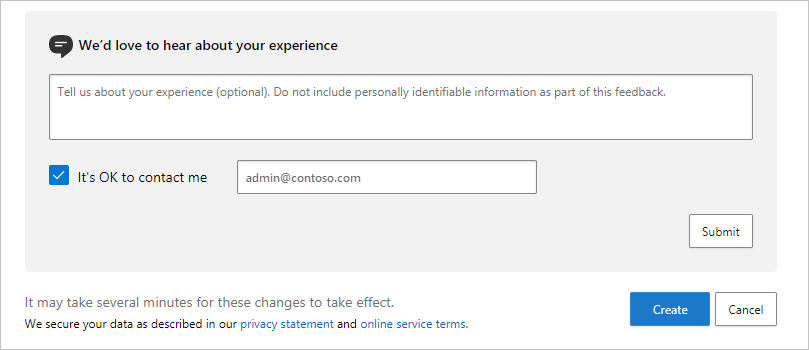

I fönstret som visas skapar du sessionsprincipen. I de numrerade stegen beskrivs inställningarna för följande bild.

I listrutan Principmall väljer du Ingen mall.

För Principnamn anger du ett relevant namn för din sessionsprincip.

För Sessionskontrolltyp väljer du Kontrollera filnedladdning (med kontroll) (för DLP).

I avsnittet Aktivitetskälla väljer du relevanta blockeringsprinciper. Vi rekommenderar att du blockerar ohanterade och icke-kompatibla enheter. Välj att blockera nedladdningar när sessionen är i Power BI.

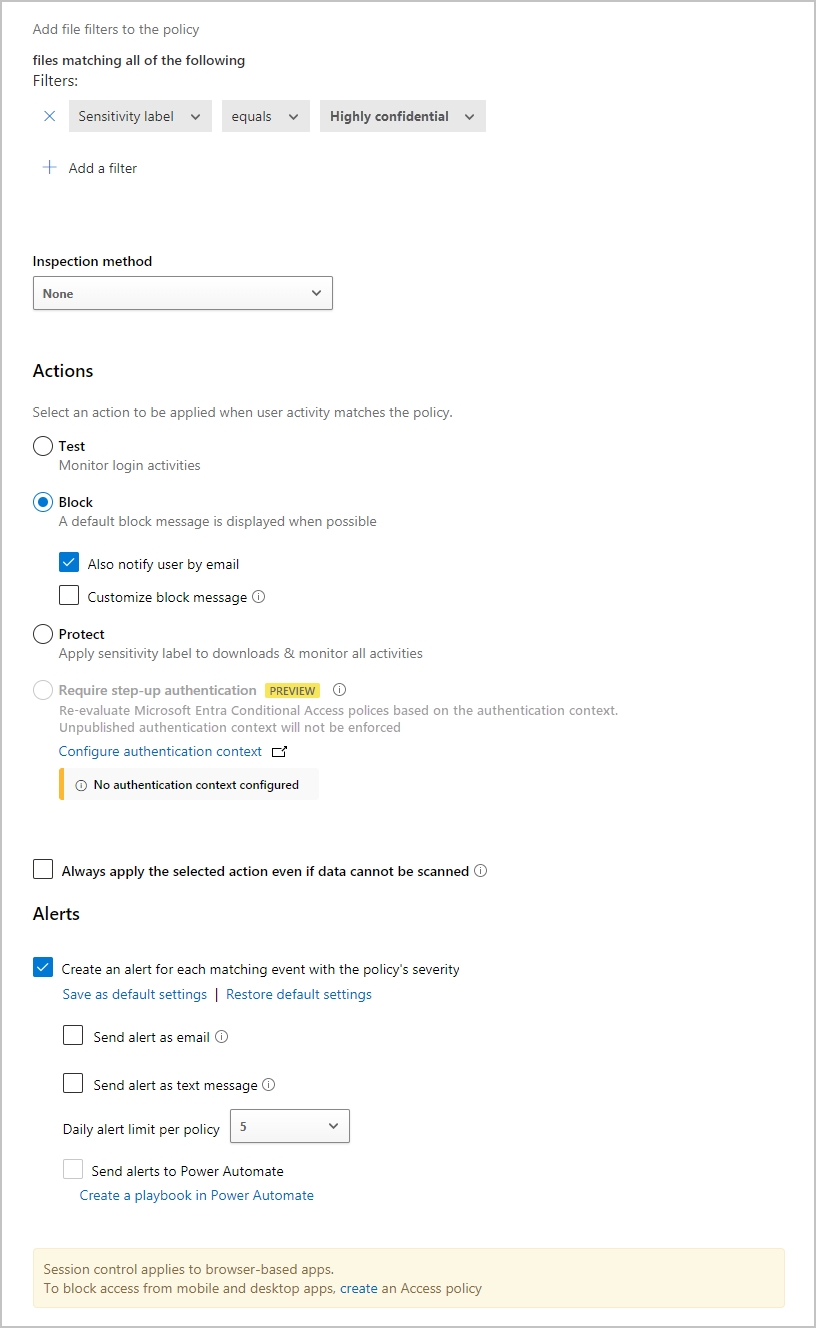

Fler alternativ visas när du rullar nedåt. Följande bild visar dessa alternativ, med andra exempel.

Skapa ett filter på känslighetsetiketten och välj Strikt konfidentiellt eller vad som passar bäst för din organisation.

Ändra inspektionsmetoden till ingen.

Välj alternativet Blockera som passar dina behov.

Skapa en avisering för en sådan åtgärd.

Välj Skapa för att slutföra sessionsprincipen.

Relaterat innehåll

I den här artikeln beskrivs hur Defender för molnet Apps kan tillhandahålla data- och innehållsskydd för Power BI. Mer information om Dataskydd för Power BI och stödinnehåll för De Azure-tjänster som aktiverar det finns i:

- Känslighetsetiketter i Power BI

- Aktivera känslighetsetiketter i Power BI

- Använda känslighetsetiketter i Power BI

Information om Azure och säkerhetsartiklar finns i:

- Skydda appar med Appkontroll för villkorsstyrd åtkomst i Microsoft Defender for Cloud Apps

- Distribuera appkontroll för villkorsstyrd åtkomst för katalogappar med Microsoft Entra-ID

- Sessionsprinciper

- Läs mer om känslighetsetiketter

- Planering av Power BI-implementering: Defender för molnet-appar för Power BI