Metodtips för kundsäkerhet

Lämpliga roller: Global administratör | Administratörsagent | Helpdesk-agent

Alla kunder till Dobavljač rešenja u oblaku partner (CSP) bör följa säkerhetsriktlinjerna i den här artikeln.

Metodtips för säkerhet för CSP:er finns i metodtips för CSP-säkerhet.

Se till att multifaktorautentisering (MFA) är aktiverat och registrerat på varje konto. Använd antingen Microsoft Entra ID-säkerhetsstandarder eller villkorsstyrd åtkomst för att framtvinga MFA. MFA är den bästa säkerhetshygienmetoden för baslinje för att skydda mot hot.

- Överväg att använda lösenordslös inloggning med Microsoft Authenticator-appen.

Granska ofta prenumerationer och resurser eller tjänster som kan ha etablerats oväntat.

Använd kostnadsavvikelseaviseringar för att identifiera oväntad hög förbrukning i din Azure-prenumeration.

Användare som har administrativa Microsoft Entra-roller som global administratör eller säkerhetsadministratör bör inte regelbundet användas för e-post och samarbete. Skapa ett separat användarkonto utan administrativa Microsoft Entra-roller för samarbetsaktiviteter.

Granska och verifiera regelbundet e-postadresser och telefonnummer för lösenordsåterställning i Microsoft Entra-ID för alla användare med rollen Global administratör och uppdatera om det behövs.

Granska, granska och minimera åtkomstbehörigheter och delegerade behörigheter. Det är viktigt att överväga och implementera en metod med lägsta behörighet. Microsoft rekommenderar att du prioriterar en grundlig granskning och granskning av partnerrelationer för att minimera onödiga behörigheter mellan din organisation och överordnade leverantörer. Microsoft rekommenderar att du omedelbart tar bort åtkomsten för partnerrelationer som ser obekanta ut eller som ännu inte har granskats.

Granska, härda och övervaka alla klientadministratörskonton: Alla organisationer bör noggrant granska alla användare av klientorganisationsadministratörer, inklusive användare som är associerade med Admin On Behalf Of (AOBO) i Azure-prenumerationer, och verifiera användarnas och aktivitetens äkthet. Vi rekommenderar starkt användning av nätfiskeresistent MFA för alla klientadministratörer, granskning av enheter som registrerats för användning med MFA och minimerar användningen av stående åtkomst med hög behörighet. Fortsätt att granska alla aktiva klientadministratörsanvändarkonton igen och kontrollera granskningsloggarna regelbundet för att kontrollera att användaråtkomst med hög behörighet inte beviljas eller delegeras till administratörsanvändare som inte kräver dessa behörigheter för att utföra sina jobb.

Granska åtkomsten för tjänstleverantörens behörigheter från B2B och lokala konton: Förutom att använda delegerade funktioner för administrativ behörighet använder vissa molntjänstleverantörer B2B-konton (business-to-business) eller lokala administratörskonton i kundklientorganisationer. Vi rekommenderar att du identifierar om molntjänstleverantörerna använder dessa konton, och i så fall ser du till att dessa konton är välstyrda och har åtkomst med minst behörighet i klientorganisationen. Microsoft rekommenderar att du inte använder "delade" administratörskonton. Läs den detaljerade vägledningen om hur du granskar behörigheter för B2B-konton.

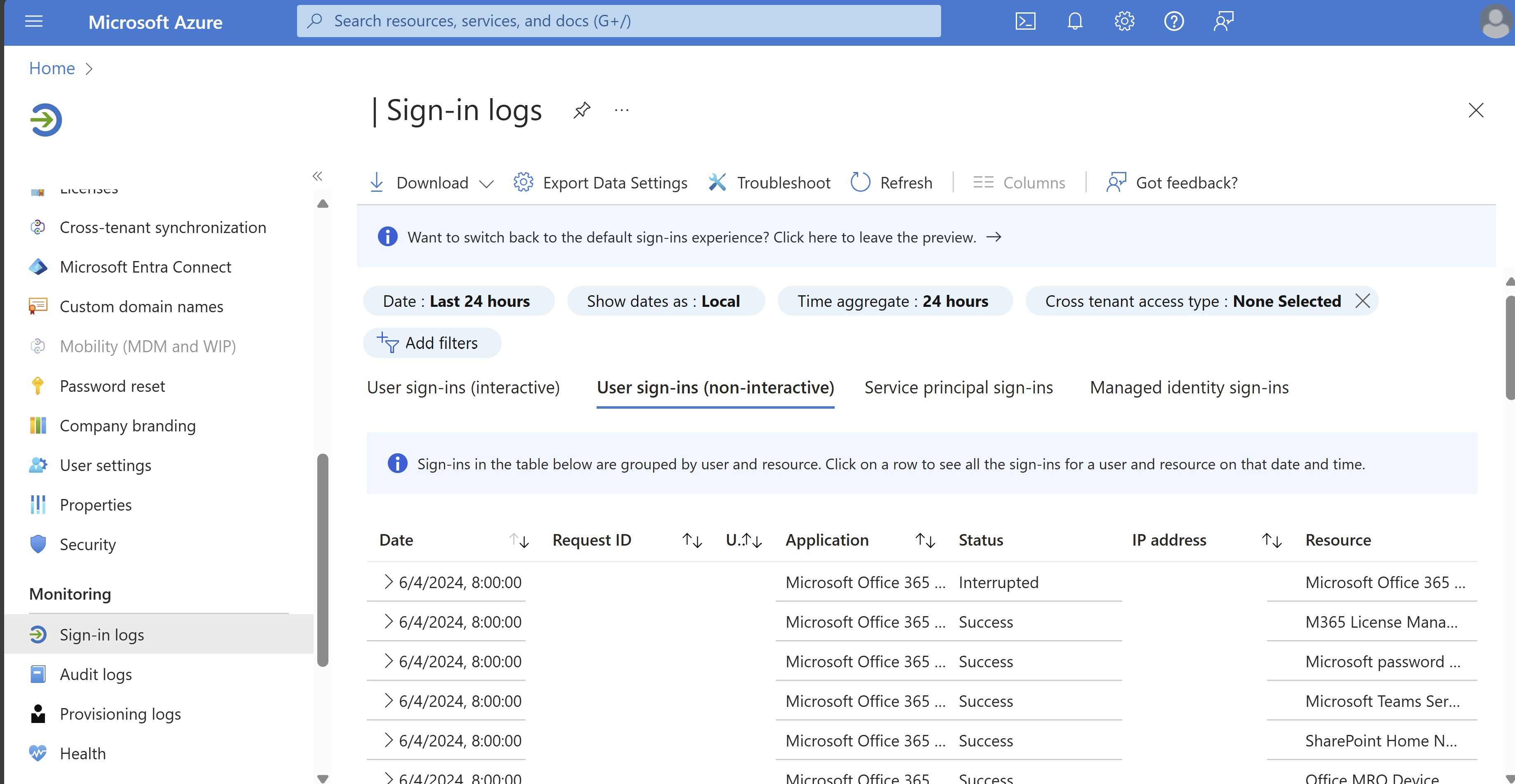

Granska och granska Microsoft Entra-inloggningar och konfigurationsändringar: Autentiseringar av det här slaget granskas och är tillgängliga för kunder via Inloggningsloggar för Microsoft Entra, Microsoft Entra-granskningsloggar och Microsoft Purview-efterlevnadsportalen (tidigare i Administrationscenter för Exchange). Vi har nyligen lagt till funktionen för att se inloggningar av partner som har delegerade administratörsbehörigheter. Du kan se en filtrerad vy över dessa inloggningar genom att gå till inloggningsloggarna i administrationscentret för Microsoft Entra och lägga till filtret Åtkomsttyp mellan klientorganisationer: Tjänstleverantör på fliken Användarinloggningar (icke-interaktiva).

Granska befintliga strategier för loggtillgänglighet och kvarhållning: Att undersöka aktiviteter som utförs av skadliga aktörer lägger stor vikt vid att ha lämpliga procedurer för loggkvarhållning för molnbaserade resurser, inklusive Microsoft 365. Olika prenumerationsnivåer har individualiserade principer för loggtillgänglighet och kvarhållning, vilket är viktigt att förstå innan du skapar en incidenthanteringsprocedur.

Vi uppmuntrar alla organisationer att bekanta sig med loggarna som görs tillgängliga i din prenumeration och att rutinmässigt utvärdera dem för tillräcklighet och avvikelser. För organisationer som förlitar sig på en tredjepartsorganisation kan du samarbeta med dem för att förstå deras loggningsstrategi för alla administrativa åtgärder och upprätta en process om loggar måste göras tillgängliga under en incident.

Se även

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för