Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln innehåller vägledning för att identifiera och undersöka phishingattacker i din organisation. De stegvisa instruktionerna hjälper dig att vidta nödvändiga åtgärder för att skydda information och minimera ytterligare risker.

Den här artikeln innehåller följande avsnitt:

- Krav: Omfattar de specifika krav som du behöver slutföra innan du påbörjar undersökningen. Till exempel loggning som ska aktiveras, roller och behörigheter som krävs, bland annat.

- Arbetsflöde: Visar det logiska flöde som du bör följa för att utföra den här undersökningen.

- Checklista: Innehåller en lista över uppgifter för vart och ett av stegen i flödesdiagrammet. Den här checklistan kan vara till hjälp i strikt reglerade miljöer för att verifiera slutförda objekt eller som en kvalitetsgrind för dig själv.

- Undersökningssteg: Innehåller en detaljerad stegvis vägledning för den här specifika undersökningen.

Förutsättningar

Här är allmänna inställningar och konfigurationer som du bör slutföra innan du fortsätter med nätfiskeutredningen.

Kontoinformation

Innan du fortsätter med undersökningen bör du ha användarnamnet, användarens huvudnamn (UPN) eller e-postadressen för det konto som du misstänker är komprometterat.

Grundläggande krav för Microsoft 365

Verifiera granskningsinställningar

Kontrollera att postlådegranskning är aktiverat som standard genom att köra följande kommando i Exchange Online PowerShell:

Get-OrganizationConfig | Format-List AuditDisabled

Värdet False anger att postlådegranskning är aktiverat för alla postlådor i organisationen, oavsett värdet för egenskapen AuditEnabled för enskilda postlådor. Mer information finns i Verifiera att postlådegranskning är aktiverat som standard.

Meddelandespårning

Spårningsloggar för meddelanden är ovärderliga komponenter som hjälper dig att hitta den ursprungliga källan till meddelandet och de avsedda mottagarna. Du kan använda funktionen för meddelandespårning i Administrationscenter för Exchange (EAC) på https://admin.exchange.microsoft.com/#/messagetrace eller med cmdleten Get-MessageTrace i Exchange Online PowerShell.

Kommentar

Meddelandespårning är också tillgängligt i Microsoft Defender-portalen https://security.microsoft.com under E-post och samarbete>Exchange-meddelandespårning, men det är bara en direktlänk till meddelandespårning i EAC.

Flera komponenter i funktionen för meddelandespårning är självförklarande, men Meddelande-ID är en unik identifierare för ett e-postmeddelande och kräver noggrann förståelse. För att få meddelande-ID för ett e-postmeddelande av intresse måste du undersöka de råa e-posthuvudena.

Sökning för granskningsloggen

Du söker i den enhetliga granskningsloggen för att visa alla aktiviteter för användaren och administratören i din Microsoft 365-organisation.

Exporteras inloggningsloggarna och/eller granskningsloggarna till ett externt system?

Eftersom de flesta inloggnings- och granskningsdata för Microsoft Entra-ID skrivs över efter 30 eller 90 dagar rekommenderar vi att du använder Microsoft Sentinel, Azure Monitor eller ett externt SIEM-system (säkerhetsinformation och händelsehantering).

Roller och behörigheter krävs

Behörigheter i Microsoft Entra-ID

Vi rekommenderar att kontot som utför undersökningen bör ha behörigheten Security Reader som minst.

Behörigheter i Microsoft 365

Rollen Säkerhetsläsare i Microsoft Defender-portalen eller efterlevnadsportal i Microsoft Purview bör ge dig tillräcklig behörighet för att söka i relevanta loggar.

Om du är osäker på vilken roll du ska använda kan du läsa Hitta de behörigheter som krävs för att köra exchange-cmdletar.

Microsoft Defender för Endpoint

Om du har Microsoft Defender för Endpoint (MDE) bör du använda den för det här flödet. Mer information finns i Hantera nätfiske med signaldelning och maskininlärning.

Systemkrav

Maskinvarukrav

Systemet bör kunna köra PowerShell.

Programvarukrav

Följande PowerShell-moduler krävs för undersökning av molnmiljön:

Microsoft Graph PowerShell-modul. Installationsinstruktioner finns i Installera Microsoft Graph PowerShell SDK.

Exchange Online PowerShell-modul: Installationsinstruktioner finns i Installera och underhålla Exchange Online PowerShell-modulen.

Microsoft Entra Incident Response PowerShell-modul: Anvisningar för installation finns i Microsoft Entra Incident Response PowerShell-modul.

Arbetsflöde

Du kan även:

- Ladda ned arbetsflöden för nätfiske och andra incidenthanteringsspelböcker som PDF.

- Ladda ned arbetsflöden för nätfiske och andra incidenthanteringsspelböcker som en Visio-fil.

Checklista

Den här checklistan hjälper dig att utvärdera din undersökningsprocess och kontrollera att stegen har slutförts under undersökningen:

| Granska det första nätfiskemeddelandet | |

| Hämta listan över användare som fick det här e-postmeddelandet | |

| Hämta de senaste datumen när användaren hade åtkomst till postlådan | |

| Har delegerad åtkomst konfigurerats i postlådan? | |

| Har vidarebefordringsregler konfigurerats för postlådan? | |

| Granska dina Regler för Exchange-e-postflöde (transportregler | |

| Hitta e-postmeddelandena | |

| Har användaren läst eller öppnat e-postmeddelandet? | |

| Vem mer fick samma e-post? | |

| Innehöll e-postmeddelandet en bifogad fil? | |

| Fanns det en nyttolast i den bifogade filen? | |

| Kontrollera e-postrubriken för avsändarens sanna källa | |

| Verifiera IP-adresser till angripare/kampanjer | |

| Valde användaren länkar i e-postmeddelandet? | |

| På vilken slutpunkt öppnades e-postmeddelandet? | |

| Kördes den bifogade filens innehåll? | |

| Har mål-IP-adressen eller URL:en berörts eller öppnats? | |

| Kördes skadlig kod? | |

| Vad för inloggningar gjordes på kontot i det federativa scenariot? | |

| Vilka inloggningar skedde på kontot för hanterade scenariot? | |

| Undersöka källans IP-adress | |

| Undersöka enhets-ID:t som hittades | |

| Undersöka varje app-ID |

Du kan också ladda ned checklistorna för nätfiske och andra incidenter som en Excel-fil.

Undersökningssteg

För den här undersökningen har du ett exempel på ett nätfiskemeddelande eller delar av det. Du kan till exempel ha avsändarens adress, ämnet för e-postmeddelandet eller delar av meddelandet för att starta undersökningen. Kontrollera också att du har slutfört och aktiverat alla inställningar enligt rekommendationerna i avsnittet Förutsättningar .

Hämta listan över användare/identiteter som fick e-postmeddelandet

Som första steg måste du hämta en lista över användare/identiteter som har fått nätfiskemejlet. Målet med det här steget är att registrera en lista över potentiella användare/identiteter som du senare använder för att iterera igenom för fler undersökningssteg. I avsnittet Arbetsflöde finns ett flödesdiagram på hög nivå med de steg som du behöver följa under den här undersökningen.

Vi ger inga rekommendationer i den här spelboken om hur du vill registrera den här listan över potentiella användare/identiteter. Beroende på undersökningens storlek kan du använda en Excel-bok, en CSV-fil eller till och med en databas för större undersökningar. Det finns flera sätt att hämta listan över identiteter i en viss hyresgäst, och här är några exempel.

Skapa en innehållssökning i efterlevnadsportal i Microsoft Purview

Använd indikatorerna för att skapa och köra en innehållssökning. Anvisningar finns i Skapa en innehållssökning.

En fullständig lista över sökbara e-postegenskaper finns i sökbara e-postegenskaper.

I följande exempel returneras meddelanden som togs emot av användare mellan 13 april 2022 och 14 april 2022 och som innehåller orden "action" och "required" på ämnesraden:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

Följande exempelfråga returnerar meddelanden som skickas av chatsuwloginsset12345@outlook.com och innehåller den exakta frasen "Uppdatera din kontoinformation" på ämnesraden.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

Mer information finns i söka efter och ta bort meddelanden i din organisation.

Använda cmdleten Search-Mailbox i Exchange Online PowerShell

Du kan också använda cmdleten Search-Mailbox i Exchange Online PowerShell för att utföra en specifik fråga mot en målpostlåda av intresse och kopiera resultatet till en orelaterad målpostlåda.

I följande exempelfråga söker Jane Smith-postlådan efter ett e-postmeddelande som innehåller frasen Faktura i ämnet och kopierar resultatet till IRMailbox i en mapp med namnet "Undersökning".

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

I det här exempelkommandot söker frågan igenom alla klientpostlådor efter ett e-postmeddelande som innehåller frasen "InvoiceUrgent" i ämnet och kopierar resultatet till IRMailbox i en mapp med namnet "Undersökning".

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Detaljerad syntax- och parameterinformation finns i Sök postlåda.

Har delegerad åtkomst konfigurerats i postlådan?

Använd följande skript för att kontrollera om delegerad åtkomst har konfigurerats i postlådan: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1.

Skapa den här rapporten genom att köra ett litet PowerShell-skript som hämtar en lista över alla dina användare. Använd sedan cmdleten Get-MailboxPermission för att skapa en CSV-fil med alla postlådedelegater i din miljö.

Leta efter ovanliga namn eller behörighetsbidrag. Om du ser något ovanligt kontaktar du postlådeägaren för att kontrollera om det är legitimt.

Har vidarebefordringsregler konfigurerats för postlådan?

Du måste kontrollera varje identifierad postlåda för vidarebefordran (kallas även SMTP (Simple Mail Transfer Protocol) vidarebefordran) eller Inkorgsregler som vidarebefordrar e-postmeddelanden till externa mottagare (vanligtvis nyligen skapade Inkorgsregler).

Om du vill kontrollera alla postlådor för vidarebefordran av postlådor kör du följande kommando i Exchange Online PowerShell:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationOm du vill söka efter inkorgsregler som har skapats i postlådor mellan de angivna datumen kör du följande kommando i Exchange Online PowerShell:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvDu kan också använda rapporten Automatiskt vidarebefordrade meddelanden i Administrationscenter för Exchange (EAC). Anvisningar finns i Rapporten Automatiskt vidarebefordrade meddelanden i Exchange Online.

Anteckningar:

- Leta efter ovanliga målplatser eller någon form av extern adressering.

- Leta efter regler för vidarebefordring med ovanliga nyckelord i kriterierna, till exempel all e-post med ordet faktura i ämnet. Kontakta postlådeägaren för att kontrollera om det är legitimt.

Granska inkorgsregler

Kontrollera om inkorgsreglerna tas bort med tanke på tidsstämplarna i närheten av din undersökning. Använd till exempel följande kommando i Exchange Online PowerShell:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Granska Regler för Exchange-e-postflöde (transportregler)

Det finns två sätt att hämta listan över Exchange-e-postflödesregler (även kallade transportregler) i din organisation:

- I administrationscentret för Exchange eller Exchange Online PowerShell. Anvisningar finns i Visa eller ändra en e-postflödesregel.

- Rapporten Exchange-transportregel i administrationscentret för Exchange. Anvisningar finns i Rapporten om Exchange-transportregler i Exchange Online.

Leta efter nya regler eller ändrade regler för att omdirigera e-postmeddelandet till externa domäner. Antalet regler bör vara känt och relativt litet. Du kan göra en granskningsloggsökning för att avgöra vem som skapade regeln och varifrån den skapades. Om du ser något ovanligt kontaktar du skaparen för att avgöra om det är legitimt.

Hämta de senaste datumen när användaren hade åtkomst till postlådan

I Microsoft Defender-portalen eller efterlevnadsportal i Microsoft Purview navigerar du till en enhetlig granskningslogg. Under Aktiviteter i listrutan kan du filtrera efter Aktiviteter för Exchange-postlåda.

Möjligheten att lista komprometterade användare är tillgänglig i Microsoft Defender-portalen.

Den här rapporten visar aktiviteter som kan tyda på att en postlåda används olagligt. Den innehåller skapade eller mottagna meddelanden, flyttade eller borttagna meddelanden, kopierade eller rensade meddelanden, skickade meddelanden med skicka för eller skicka som och alla inloggningar i postlådan. Data inkluderar datum, IP-adress, användare, aktivitet som utförts, det objekt som påverkas och eventuell utökad information.

Kommentar

För att dessa data ska kunna registreras måste du aktivera granskningsalternativet för postlådan.

Mängden data som ingår här kan vara betydande, så fokusera sökningen på användare som skulle ha stor inverkan om de överträds. Leta efter ovanliga mönster, till exempel udda tider på dagen eller ovanliga IP-adresser, och leta efter mönster som stora volymer av rörelser, rensningar eller borttagningar.

Har användaren läst/öppnat e-postmeddelandet?

Det finns två huvudfall här:

- Postlådan finns i Exchange Online.

- Postlådan finns i lokal Exchange (Exchange-hybrid).

Öppnade Exchange Online-användaren e-postmeddelandet

Använd cmdleten Search-Mailbox i Exchange Online PowerShell för att göra en specifik sökfråga mot en målpostlåda av intresse och kopiera resultatet till en orelaterad målpostlåda.

Följande exempelfråga söker i Janes Smiths postlåda efter ett e-postmeddelande som innehåller frasen Faktura i ämnet och kopierar resultatet till IRMailbox i en mapp med namnet Undersökning.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

Följande exempelfråga söker igenom alla klientpostlådor efter ett e-postmeddelande som innehåller frasen InvoiceUrgent i ämnet och kopierar resultatet till IRMailbox i en mapp med namnet Undersökning.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Öppnade användaren e-postmeddelandet i Exchange Hybrid

Använd cmdleten Get-MessageTrackingLog för att söka efter information om meddelandeleverans som lagras i meddelandespårningsloggen. Här är ett exempel:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Detaljerad information om syntax och parametrar finns i Get-MessageTrackingLog.

Vem mer fick samma e-post?

Det finns två huvudfall här:

- Postlådan finns i Exchange Online.

- Postlådan finns i lokal Exchange (Exchange-hybrid).

Arbetsflödet är i stort sett detsamma som beskrivs i hämta listan över användare/identiteter som fick e-postavsnittet tidigare i den här artikeln.

Hitta e-postmeddelandet i Exchange Online

Använd cmdleten Search-Mailbox för att utföra en specifik sökfråga mot en målpostlåda av intresse och kopiera resultatet till en orelaterad målpostlåda.

Den här exempelfrågan söker igenom alla klientpostlådor efter ett e-postmeddelande som innehåller ämnet InvoiceUrgent i ämnet och kopierar resultatet till IRMailbox i en mapp med namnet Undersökning.

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Hitta e-postmeddelandet i lokal Exchange

Använd cmdleten Get-MessageTrackingLog för att söka efter information om meddelandeleverans som lagras i meddelandespårningsloggen. Här är ett exempel:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Detaljerad information om syntax och parametrar finns i Get-MessageTrackingLog.

Innehöll e-postmeddelandet en bifogad fil?

Det finns två huvudfall här:

- Postlådan finns i Exchange Online.

- Postlådan finns i lokal Exchange (Exchange-hybrid).

Ta reda på om meddelandet innehöll en bifogad fil i Exchange Online

Om postlådan finns i Exchange Online har du två alternativ:

- Använd den klassiska cmdleten Search-Mailbox

- Använda cmdleten New-ComplianceSearch

Använd cmdleten Search-Mailbox för att utföra en specifik sökfråga mot en målpostlåda av intresse och kopiera resultatet till en orelaterad målpostlåda. Här är ett exempel:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Detaljerad syntax- och parameterinformation finns i Sök postlåda.

Det andra alternativet är att använda cmdleten New-ComplianceSearch . Här är ett exempel:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Detaljerad information om syntax och parametrar finns i New-ComplianceSearch.

Ta reda på om meddelandet innehöll en bifogad fil i den lokala Exchange

Kommentar

I Exchange Server 2013 kräver den här proceduren kumulativ uppdatering 12 (CU12) eller senare. Mer information finns i denna artikel.

Använd cmdleten Search-Mailbox för att söka efter information om meddelandeleverans som lagras i meddelandespårningsloggen. Här är ett exempel:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Detaljerad syntax- och parameterinformation finns i Sök postlåda.

Fanns det en nyttolast i den bifogade filen?

Leta efter potentiellt skadligt innehåll i den bifogade filen. Till exempel PDF-filer, fördunklade PowerShell eller andra skriptkoder.

Vyn > via e-post i rapporten Hotskyddsstatus visar antalet inkommande och utgående meddelanden som har identifierats som innehåller skadlig kod för din organisation. Mer information finns i >.

Kontrollera e-postrubriken för avsändarens sanna källa

Många av komponenterna i funktionen för meddelandespårning är självförklarande, men du måste ha en grundlig förståelse för meddelande-ID. Meddelande-ID är en unik identifierare för ett e-postmeddelande.

För att få meddelande-ID för ett e-postmeddelande av intresse måste du undersöka de råa e-posthuvudena. Anvisningar om hur du gör detta i Microsoft Outlook eller Outlook på webben (kallades tidigare Outlook Web App eller OWA) finns i Visa rubriker för internetmeddelanden i Outlook

När du visar ett e-posthuvud kopierar och klistrar du in rubrikinformationen i ett analysverktyg för e-posthuvud som tillhandahålls av MXToolbox eller Azure för läsbarhet.

Rubriker: Routningsinformation: Routningsinformationen beskriver hur ett e-postmeddelande färdas när det skickas mellan datorer.

SPF (Sender Policy Framework): En e-postverifiering för att förhindra/identifiera förfalskning. I SPF-posten kan du avgöra vilka IP-adresser och domäner som kan skicka e-post för domänens räkning.

SPF = Pass: SPF TXT-posten fastställde att avsändaren har tillåtelse att skicka för en domäns räkning.

- SPF = Neutral

- SPF = Misslyckas: Principkonfigurationen avgör resultatet av meddelandets avsändar-IP

- SMTP-e-post: Verifiera om det här är en legitim domän

Mer information om SPF finns i Hur Microsoft 365 använder SPF för att förhindra förfalskning

Vanliga värden: Här är en uppdelning av de vanligaste och mest visade rubrikerna och deras värden. Det här är värdefull information och du kan använda dem i sökfälten i Threat Explorer.

- Från adress

- Ämne

- Meddelande-ID

- Så här adresserar du

- Retursökvägsadress

Autentiseringsresultat: Du hittar vad din e-postklient autentiserade när e-postmeddelandet skickades. Det ger dig SPF- och DKIM-autentisering.

Ursprunglig IP-adress: Den ursprungliga IP-adressen kan användas för att avgöra om IP-adressen är blockerad och för att hämta geo-platsen.

SCL (Spam Confidence Level): Detta avgör sannolikheten för att ett inkommande e-postmeddelande är skräppost.

- -1: Kringgå de flesta skräppostfiltreringen från en säker avsändare, en säker mottagare eller en säkerlistad IP-adress (betrodd partner)

- 0, 1: Nonspam eftersom meddelandet genomsökdes och fastställdes vara rent

- 5, 6: Skräppost

- 7, 8, 9: Skräppost med hög konfidens

SPF-posten lagras i en DNS-databas och paketeras med DNS-sökningsinformationen. Du kan manuellt kontrollera SPF-posten för en domän med kommandot nslookup.

Öppna kommandotolken (Start > Kör > cmd).

Skriv kommandot som:

nslookup -type=txt"och sedan ett blanksteg följt av domänen/värdnamnet. Till exempel:nslookup -type=txt domainname.com

Kommentar

- alla (förkasta eller låta dem misslyckas - leverera inte e-postmeddelandet om något inte matchar), det rekommenderas.

Kontrollera om DKIM är aktiverat på dina anpassade domäner i Microsoft 365

Du måste publicera två CNAME-poster för varje domän för att lägga till DomainKeys Identified Mail (DKIM). Se hur du använder DKIM för att verifiera utgående e-post som skickas från din anpassade domän.

Sök efter domänbaserad meddelandeautentisering, rapportering och efterlevnad (DMARC)

Du kan använda den här funktionen för att verifiera utgående e-post i Microsoft 365.

Verifiera IP-adresser till angripare/kampanjer

Om du vill verifiera eller undersöka IP-adresser som identifierats från föregående undersökningssteg kan du använda något av följande alternativ:

- VirusTotal

- Microsoft Defender för Endpoint

- Offentliga källor:

- Ipinfo.io har ett kostnadsfritt alternativ för att hämta geolokalisering.

- Censys.io – Har ett kostnadsfritt alternativ för att få information om vad deras passiva genomsökningar av Internet vet

- AbuseIPDB.com – Har ett kostnadsfritt alternativ som ger viss geolokation

- Fråga Bing och Google – Sök på IP-adressen

URL-trovärdighet

Du kan använda valfri Windows 10-enhet och Microsoft Edge-webbläsare som använder SmartScreen-tekniken .

Här följer några exempel på URL-rykte från tredje part:

När du undersöker IP-adresser och URL:er letar du efter och korrelerar IP-adresser till indikatorer för kompromisser (IOCs) eller andra indikatorer, beroende på utdata eller resultat och lägger till dem i en lista över källor från motståndaren.

Valde användaren länkar i e-postmeddelandet?

Om användaren klickade på länken i e-postmeddelandet (i syfte eller inte) leder den här åtgärden vanligtvis till att en ny process skapas på själva enheten. Beroende på vilken enhet detta utfördes måste du utföra enhetsspecifika undersökningar. Till exempel Windows vs Android vs iOS. I den här artikeln har vi beskrivit en allmän metod tillsammans med viss information om Windows-baserade enheter. Om du använder Microsoft Defender för Endpoint (MDE) kan du också använda den för iOS och snart Android.

Du kan undersöka dessa händelser med hjälp av Microsoft Defender för Endpoint.

VPN-/proxyloggar Beroende på leverantören av proxy- och VPN-lösningarna måste du kontrollera relevanta loggar. Helst vidarebefordrar du händelserna till din SIEM eller till Microsoft Sentinel.

Använda Microsoft Defender för Endpoint Det här är det bästa scenariot eftersom du kan använda vår hotinformation och automatiserade analys för att hjälpa din undersökning. För mer information, se hur du undersöker aviseringar i Microsoft Defender för Endpoint.

Aviseringsprocessens träd tar aviseringstriage och undersökning till nästa nivå och visar aggregerade aviseringar och omgivande bevis som inträffade inom samma körningskontext och tidsperiod.

Windows-baserade klientenheter Kontrollera att du har aktiverat alternativet Processskapandehändelser . Helst bör du även aktivera kommandoradsspårningshändelser.

På Windows-klienter, som har de ovan nämnda granskningshändelserna aktiverade före undersökningen, kan du kontrollera granskningshändelse 4688 och fastställa när e-postmeddelandet levererades till användaren:

På vilken slutpunkt öppnades e-postmeddelandet?

Uppgifterna här liknar föregående undersökningssteg: Valde användaren länkar i e-postmeddelandet?

Kördes den anslutna nyttolasten?

Uppgifterna här liknar föregående undersökningssteg: Valde användaren länkar i e-postmeddelandet?

Har mål-IP/URL:en rörts eller öppnats?

Uppgifterna här liknar föregående undersökningssteg: Valde användaren länkar i e-postmeddelandet?

Kördes skadlig kod?

Uppgifterna här liknar föregående undersökningssteg: Valde användaren länkar i e-postmeddelandet?

Vilka inloggningar har skett med kontot?

Kontrollera de olika inloggningarna på kontot.

Federerat scenario

Granskningsloggens inställningar och händelser skiljer sig beroende på operativsystemnivå (OS) och Active Directory Federation Services (AD FS)(ADFS)-serverversionen.

Se följande avsnitt för olika serverversioner.

Server 2016 och senare

Som standard har ADFS i Windows Server 2016 grundläggande granskning aktiverat. Med grundläggande granskning kan administratörer se fem eller färre händelser för en enskild begäran. Men du kan höja eller sänka granskningsnivån med hjälp av det här kommandot:

Set-AdfsProperties -AuditLevel Verbose

Mer information finns i granska förbättringar av ADFS i Windows Server.

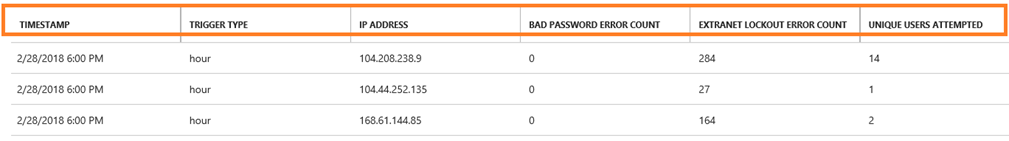

Om du har Microsoft Entra Connect Health installerat bör du också titta på rapporten Riskfylld IP. Ip-adresserna för den misslyckade inloggningsaktiviteten aggregeras via webbprogramproxyservrar. Varje objekt i den riskfyllda IP-rapporten visar aggregerad information om misslyckade AD FS-inloggningsaktiviteter som överskrider det angivna tröskelvärdet.

Mer information finns i Riskfylld IP-rapport.

Windows Server 2016 och senare

För de faktiska granskningshändelserna måste du titta på loggarna för säkerhetshändelser, och leta efter händelse-ID 1202 för lyckade autentiseringshändelser och 1203 för misslyckanden.

Exempel på händelse-ID1202:

Händelse-ID 1202 FreshCredentialSuccessAudit Federationstjänsten verifierade en ny autentiseringsuppgift. Mer information finns i XML.

Exempel på händelse-ID 1203:

Händelse-ID 1203 FreshCredentialFailureAudit Federationstjänsten kunde inte verifiera en ny autentiseringsuppgift. Information om fel finns i XML.

Administrerat scenario

Kontrollera inloggningsloggarna för Microsoft Entra för en eller flera användare som du undersöker.

- Navigera till Microsoft Entra admin center> inloggningsskärmen

- Kontrollera inloggningsaktiviteterna

- Kontrollera PowerShell-funktionen på GitHub

I administrationscentret för Microsoft Entra navigerar du till skärmen Inloggningar och lägger till/ändrar visningsfiltret för den tidsram som du hittade i föregående undersökningssteg och lägger till användarnamnet som ett filter, som visas i den här bilden.

Du kan också söka med Graph API. Filtrera till exempel på Användaregenskaper och hämta lastSignInDate tillsammans med det. Sök efter en specifik användare för att få det senast inloggade datumet för den här användaren.

Till exempel: https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

Du kan också använda Microsoft Graph PowerShell-cmdleten Get-MgUser för att utföra undersökningar. Till exempel:

Get-MgAuditLogSignIn -Filter "userPrincipalName eq ‘johcast@contoso.com’" | Export-Csv -Path ".\UserSignInActivity.csv" -NoTypeInformation

Du kan också använda det här kommandot:

Get-MgAuditLogSignIn -Filter "userPrincipalName eq ‘johcast@contoso.com’" | Export-Csv -Path ".\UserSignInActivity.csv" -NoTypeInformation

Undersöka källans IP-adress

Baserat på källans IP-adresser som du hittade i Inloggningsloggen för Microsoft Entra eller loggfilerna för ADFS/Federation Server undersöker du vidare för att veta var trafiken kommer ifrån.

Hanterad användare

För ett hanterat scenario bör du börja titta på inloggningsloggarna och filtrera baserat på källans IP-adress:

```powershell

Connect-MgGraph -Scopes "AuditLog.Read.All", "Directory.Read.All"

$ipAddress = "1.2.3.4"

$fromDate = (Get-Date).AddDays(-29).ToString("yyyy-MM-ddTHH:mm:ssZ")

$toDate = (Get-Date).AddDays(-3).ToString("yyyy-MM-ddTHH:mm:ssZ")

Get-MgAuditLogSignIn -Filter "ipAddress eq '$ipAddress' and createdDateTime ge $fromDate and createdDateTime le $toDate" -All |

Select-Object UserPrincipalName, AppDisplayName, IPAddress, ResourceDisplayName, Status, CreatedDateTime |

Out-GridView -Title "Sign-ins from IP $ipAddress"

Du kan också använda Microsoft Graph PowerShell-cmdleten Get-MgUser för att utföra undersökningar. Läs mer:Get-MgUser.

När du tittar på resultatlistan går du till fliken Enhetsinformation . Beroende på vilken enhet som används får du varierande utdata. Några exempel:

Exempel 1 – Ohanterad enhet (BYOD):

Exempel 2 – Hanterad enhet (Microsoft Entra-anslutning eller Microsoft Entra-hybridanslutning):

Sök efter DeviceID om det finns ett. Du bör också leta efter operativsystemet och webbläsaren eller UserAgent-strängen .

Registrera CorrelationID, begärande-ID och tidsstämpel. Du bör använda CorrelationID och tidsstämpel för att korrelera dina resultat med andra händelser.

Federerad användare/applikation

Följ samma procedur som anges för federerat inloggningsscenario.

Leta efter och registrera DeviceID, OS-nivå, CorrelationID, RequestID.

Undersöka det identifierade DeviceID

Det här steget är relevant endast för de enheter som är kända för Microsoft Entra-ID. Om du till exempel hittade ett eller flera potentiella enhets-ID:n från föregående steg kan du undersöka ytterligare på den här enheten. Leta efter och registrera DeviceID och enhetsägare.

Undersöka varje AppID

Börja med inloggningsloggarna och konfigurationen av appen för klientorganisationen eller konfigurationen av federationsservrarna.

Administrerat scenario

Från inloggningsinformationen som du tidigare hittade kontrollerar du program-ID:t på fliken Grundläggande information :

Observera skillnaderna mellan programmet (och ID) till resursen (och ID). Programmet är den klientkomponent som ingår, medan resursen är tjänsten/programmet i Microsoft Entra-ID.

Med detta AppID kan du nu utföra analyser i tenant-miljön. Här är ett exempel:

Get-MgApplication -Filter "AppId eq '00001111-aaaa-2222-bbbb-3333cccc4444'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 00001111-aaaa-2222-bbbb-3333cccc4444 Claims X-Ray

Med den här informationen kan du söka i enterprise-programportalen. Gå till Alla program och sök efter det specifika AppID.

Extra handlingsplaner för incidenthantering

Granska vägledningen för att identifiera och undersöka dessa andra typer av attacker:

Incidenthanteringsresurser

- Översikt över Microsofts säkerhetsprodukter och resurser för analytiker som är nya i rollen och erfarna analytiker

- Planera för ditt Security Operations Center (SOC)

- Incidentrespons med Microsoft Defender XDR

- Microsoft Defender för molnet (Azure)

- Incidenthantering i Microsoft Sentinel

- Microsofts teamguide för incidenthantering delar med sig av metodtips för säkerhetsteam och ledare

- Microsoft Incident Response-guider hjälper säkerhetsteam att analysera misstänkt aktivitet