Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Organisationer bör göra säkerställande av privilegierad åtkomst till den högsta säkerhetsprioriteten på grund av den betydande potentiella affärspåverkan och den höga sannolikheten att angripare äventyrar denna åtkomstnivå.

Privilegierad åtkomst omfattar IT-administratörer med kontroll över stora delar av företagsegendomen och andra användare med åtkomst till affärskritiska tillgångar.

Angripare utnyttjar ofta svagheter i privilegierad åtkomstsäkerhet under attacker mot utpressningstrojaner som används av människor och riktad datastöld. Privilegierade åtkomstkonton och arbetsstationer är så attraktiva för angripare eftersom dessa mål gör det möjligt för dem att snabbt få bred åtkomst till företagstillgångarna i företaget, vilket ofta resulterar i snabb och betydande affärspåverkan.

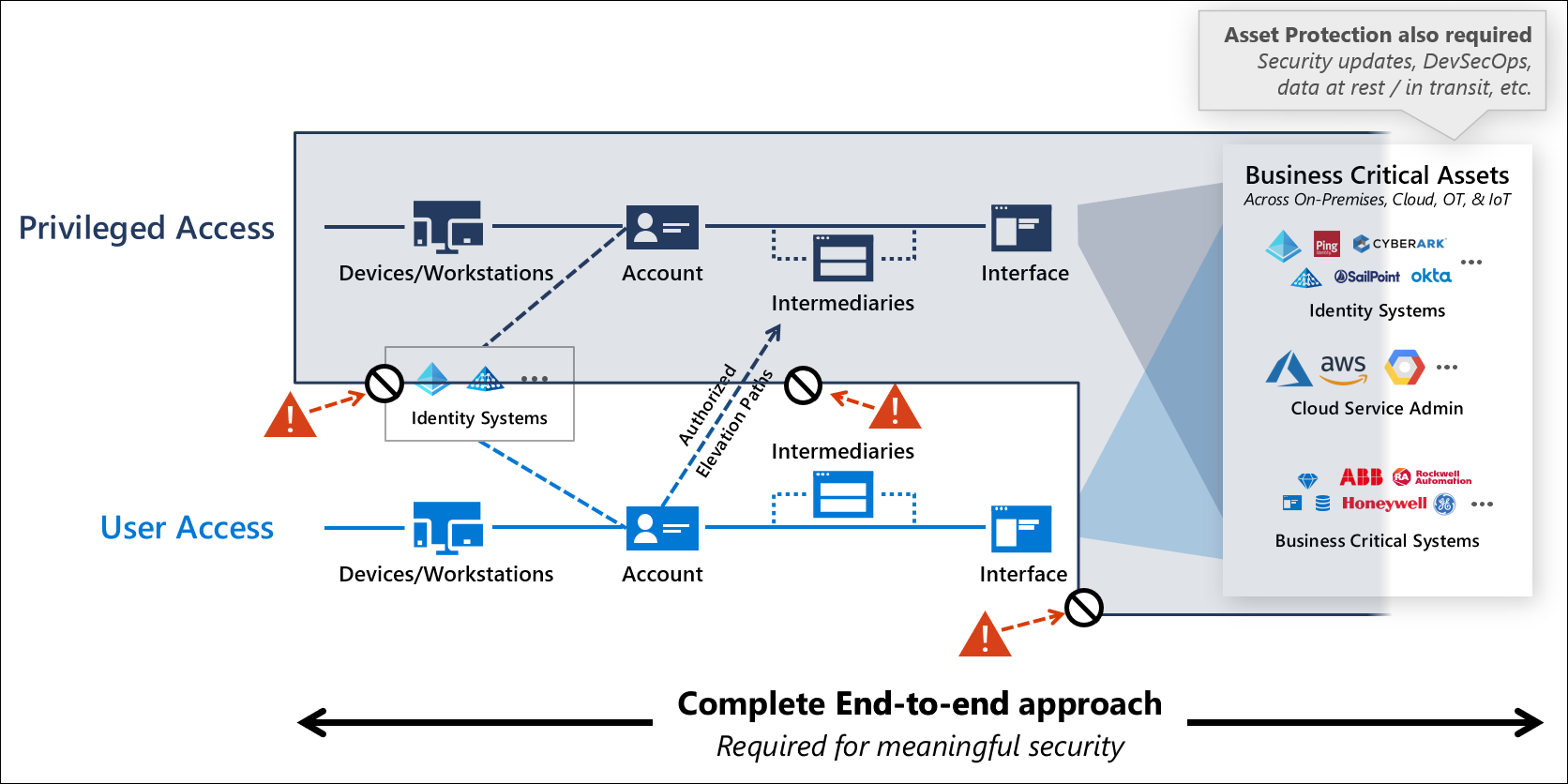

I följande diagram sammanfattas den rekommenderade strategin för privilegierad åtkomst för att skapa en isolerad virtuell zon som dessa känsliga konton kan använda med låg risk.

Att skydda privilegierad åtkomst förseglar effektivt obehöriga vägar helt och lämnar några få auktoriserade åtkomstvägar som skyddas och övervakas noggrant. Det här diagrammet beskrivs mer detaljerat i artikeln Privileged Access Strategy.This diagram is discussed in more detail in the article, Privileged Access Strategy.

För att skapa den här strategin krävs en holistisk metod som kombinerar flera tekniker för att skydda och övervaka de auktoriserade eskaleringsvägarna med hjälp av Nolltillit principer, inklusive explicit validering, minsta behörighet och anta intrång. Den här strategin kräver flera kompletterande initiativ som etablerar en holistisk teknikmetod, tydliga processer och rigorös driftskörning för att skapa och upprätthålla försäkringar över tid.

Kom igång och mäta förloppet

| Bild | Beskrivning | Bild | Beskrivning |

|---|---|---|---|

|

Snabb moderniseringsplan (RaMP) – Planera och implementera de mest effektfulla snabbvinsterna |

|

Bästa praxis Videor och bilder |

Branschreferenser

Att skydda privilegierad åtkomst hanteras också av dessa branschstandarder och bästa praxis.

| UK National Cyber Security Center (NCSC) | Australian Cyber Security Center (ACSC) | MITRE ATT&CK |

|---|

Nästa steg

Strategi-, design- och implementeringsresurser som hjälper dig att snabbt skydda privilegierad åtkomst för din miljö.

| Bild | Artikel | Beskrivning |

|---|---|---|

|

Strategi | Översikt över en strategi för privilegierad åtkomst |

|

Framgångsvillkor | Kriterier för strategisk framgång |

|

Säkerhetsnivåer | Översikt över säkerhetsnivåer för konton, enheter, mellanhänder och gränssnitt |

|

Konton | Vägledning om säkerhetsnivåer och kontroller för konton |

|

Mellanhänder | Vägledning om säkerhetsnivåer och kontroller för mellanhänder |

|

Gränssnitt | Vägledning om säkerhetsnivåer och kontroller för gränssnitt |

|

Enheter | Vägledning om säkerhetsnivåer och kontroller för enheter och arbetsstationer |

|

Företagsåtkomstmodell | Översikt över Enterprise Access Model (efterföljare till äldre nivåmodell) |

|

ESAE-pension | Information om tillbakadragning av äldre administrativ skog |