Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Utpressningstrojaner är en cyberattacktyp som cyberbrottslingar använder för att utpressa stora och små organisationer.

Att förstå hur man skyddar mot utpressningstrojanattacker och minimerade skador är en viktig del i att skydda ditt företag. Den här artikeln ger dig praktisk vägledning för hur du snabbt konfigurerar skydd mot utpressningstrojaner.

Vägledningen är uppdelad i steg, och börjar med de mest brådskande åtgärderna att vidta.

Bokmärk den här sidan som din startpunkt för dessa steg.

Viktig

Läs serien om förebyggande av utpressningstrojaner och gör din organisation svår att attackera.

Anteckning

Vad är utpressningstrojan? Se definitionen av utpressningstrojaner här.

Viktig information om den här artikeln

Not

Ordningen på dessa steg är utformad för att säkerställa att du minskar risken så snabbt som möjligt, och bygger på ett antagande om stor brådska som åsidosätter normal säkerhet och IT-prioriteringar för att undvika eller minimera förödande attacker.

Det är viktigt att notera den här vägledningen för förebyggande av utpressningstrojaner är strukturerad som steg som du bör följa i den ordning som visas. Så här anpassar du den här vägledningen på bästa sätt efter din situation:

Håll dig till de rekommenderade prioriteringarna

Använd stegen som en startplan för vad du ska göra först, nästa och senare, så att du får de mest effektfulla elementen först. Dessa rekommendationer prioriteras med hjälp av principen Noll förtroendeförutsätter ett intrång. Detta tvingar dig att fokusera på att minimera affärsrisker genom att anta att angriparna kan få åtkomst till din miljö med hjälp av en eller flera metoder.

Var proaktiv och flexibel (men hoppa inte över viktiga uppgifter)

Genomsök igenom checklistorna för implementering för alla avsnitt i alla tre stegen för att se om det finns några områden och uppgifter som du snabbt kan slutföra tidigare. Med andra ord kan du göra saker snabbare eftersom du redan har åtkomst till en molntjänst som inte har använts men som kan konfigureras snabbt och enkelt. När du tittar på hela planen, var försiktig så att de senare omnämnda områdena och uppgifterna inte fördröjer slutförandet av kritiska områden av hög vikt som säkerhetskopiering och åtkomst för privilegierade användare!

Gör vissa objekt parallellt

Att försöka göra allt på en gång kan vara överväldigande, men vissa saker kan naturligtvis göras parallellt. Personal i olika team kan arbeta med uppgifter samtidigt (till exempel säkerhetskopieringsteam, slutpunktsteam, identitetsteam) och samtidigt köra för slutförande av stegen i prioritetsordning.

Objekten i checklistorna för implementering är i den rekommenderade prioriteringsordningen, inte en teknisk beroendeordning.

Använd checklistorna för att bekräfta och ändra din befintliga konfiguration efter behov och på ett sätt som fungerar i din organisation. I det viktigaste säkerhetskopieringselementet säkerhetskopierar du till exempel vissa system, men de kanske inte är offline eller oföränderliga, du kanske inte testar de fullständiga procedurerna för företagsåterställning, eller så kanske du inte har säkerhetskopior av kritiska affärssystem eller kritiska IT-system som Ad DS-domänkontrollanter (Active Directory Domain Services).

Obs!

Se 3 steg för att förhindra och återställa från utpressningstrojaner (september 2021) Microsofts säkerhetsblogginlägg för ytterligare en sammanfattning av den här processen.

Konfigurera systemet för att förhindra utpressningstrojaner just nu

Stegen är:

Steg 1. Förbered en återställningsplan för utpressningstrojaner

Det här steget är utformat för att minimera det ekonomiska incitamentet från ransomware-angripare genom att göra det:

- Mycket svårare att komma åt och störa system eller kryptera eller skada viktiga organisationsdata.

- Enklare för din organisation att återhämta sig från en attack utan att betala lösensumman.

Obs!

Det är svårt att återställa många eller alla företagssystem, men alternativet att betala en angripare för en återställningsnyckel kanske de inte levererar och använda verktyg skrivna av angriparna för att försöka återställa system och data.

Steg 2. Begränsa omfattningen av utpressningstrojanskador

Få angriparna att arbeta mycket hårdare för att få åtkomst till flera affärskritiska system via privilegierade åtkomstroller. Att begränsa angriparens möjlighet att få privilegierad åtkomst gör det mycket svårare att dra nytta av en attack mot din organisation, vilket gör det mer troligt att de ger upp och går någon annanstans.

Steg 3. Gör det svårt för cyberbrottslingar att komma in

Den här sista uppsättningen uppgifter är viktig för att öka svårigheten för inträde, men det tar tid att genomföra som en del av en större säkerhetsresa. Målet med det här steget är att göra angriparens arbete mycket svårare när de försöker få åtkomst till dina lokala infrastrukturer eller molninfrastrukturer vid de olika gemensamma startpunkterna. Det finns många uppgifter, så det är viktigt att prioritera ditt arbete här baserat på hur snabbt du kan utföra dessa med dina nuvarande resurser.

Även om många av dessa kommer att vara bekanta och lätta att snabbt utföra, är det mycket viktigt att ditt arbete med steg 3 inte ska sakta ner dina framsteg i steg 1 och 2.

Skydd mot utpressningstrojaner i korthet

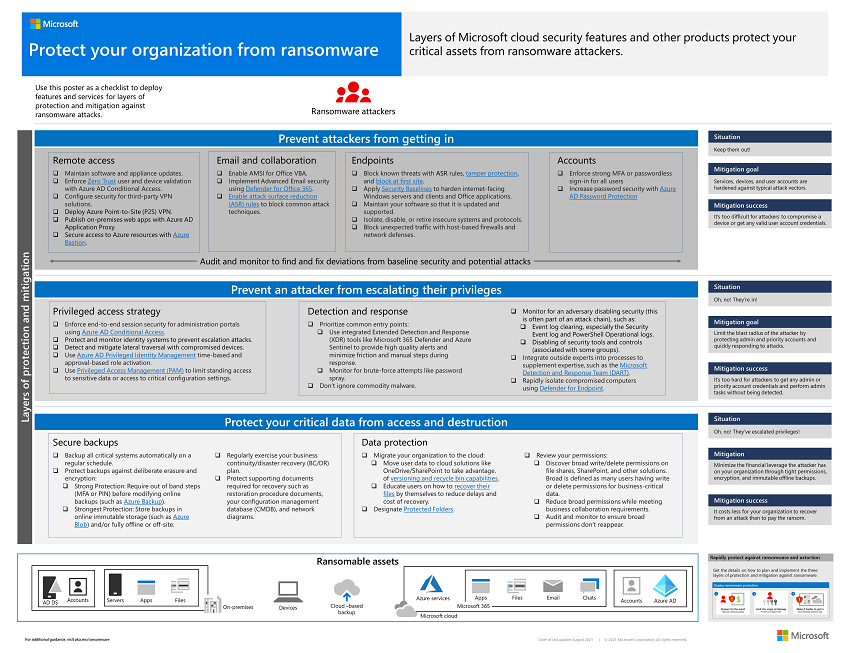

Du kan också se en översikt över stegen och deras checklistor för implementering som skyddsnivåer mot utpressningstrojananfallare med Skydda din organisation från utpressningstrojanaffischer.

Prioritera riskreducering av utpressningstrojaner på makronivå. Konfigurera din organisations miljö för att skydda mot utpressningstrojaner.

Nästa steg

Börja med steg 1 att förbereda din organisation för att återhämta sig från en attack utan att behöva betala lösensumman.

Ytterligare resurser för utpressningstrojaner

Viktig information från Microsoft:

- Det växande hotet från utpressningstrojaner, blogginlägget Microsoft On the Issues den 20 juli 2021

- utpressningstrojaner som drivs av människor

- 2021 Microsoft Digital Defense Report (se sidorna 10-19)

- Ransomware: Ett genomgripande och pågående hot hotanalysrapport i Microsoft Defender-portalen

- Microsoft Incident Response team (tidigare DART/CRSP) ransomware angreppssätt och fallstudie

Microsoft 365:

- Skydda mot utpressningstrojaner för din Microsoft 365-klientorganisation

- sv-SE: Maximera resiliens mot ransomware med Azure och Microsoft 365

- Återhämta sig från en ransomware-attack

- skydd mot skadlig kod och utpressningstrojaner

- Skydda din Windows 10-dator från utpressningstrojaner

- Hantera gisslanprogram i SharePoint Online

- Threat Analytics-rapporter för ransomware i Microsoft Defender-portalen

Microsoft Defender XDR:

Microsoft Azure:

- Azureförsvaret mot ransomware-attacker

- sv-SE: Maximera resiliens mot ransomware med Azure och Microsoft 365

- Säkerhetskopierings- och återställningsplan för att skydda mot utpressningstrojaner

- Skydda mot utpressningstrojaner med Microsoft Azure Backup (26 minuters video)

- Återhämtning från systemisk identitetskompromettering

- Avancerad identifiering av flerstegsattacker i Microsoft Sentinel

- Fusionsdetektering för ransomware i Microsoft Sentinel

Microsoft Defender för Cloud Apps:

Blogginlägg för Microsoft Security-teamet:

De 3 stegen för att förhindra och återhämta sig från utpressningstrojaner (september 2021)

En guide för att bekämpa utpressningstrojaner som drivs av människor: Del 1 (september 2021)

Viktiga steg för hur Microsoft Incident Response utför utredningar av ransomwarehändelser.

En guide för att bekämpa utpressningstrojaner som drivs av människor: Del 2 (september 2021)

Rekommendationer och metodtips.

-

Se avsnittet Ransomware.

-

Innehåller analys av angreppskedjan av faktiska attacker.

Åtgärder vid ransomware – betala eller inte? (december 2019)

Norsk Hydro svarar på utpressningstrojanattacker med transparens (december 2019)