Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

![]()

Det moderna företaget har en otrolig mångfald av slutpunkter som har åtkomst till data. Alla slutpunkter hanteras inte eller ägs till och med av organisationen, vilket leder till olika enhetskonfigurationer och programkorrigeringsnivåer. Detta skapar en massiv attackyta och om de lämnas olösta kan åtkomsten till arbetsdata från ej betrodda slutpunkter enkelt bli den svagaste länken i din Zero Trust-säkerhetsstrategi. (Ladda ned modellen för noll förtroendemognad: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

Zero Trust följer principen "Lita aldrig på, verifiera alltid.". När det gäller slutpunkter innebär det att alltid verifiera alla slutpunkter. Det omfattar inte bara entreprenörs-, partner- och gästenheter, utan även appar och enheter som används av anställda för att få åtkomst till arbetsdata, oavsett enhetsägarskap.

I en Noll förtroende-metod tillämpas samma säkerhetsprinciper oavsett om enheten är företagsägd eller personligt ägd via BYOD (Bring Your Own Device); om enheten hanteras fullständigt av IT eller om endast appar och data skyddas. Principerna gäller för alla slutpunkter, oavsett om det gäller PC, Mac, smartphone, surfplatta, bärbar eller IoT-enhet oavsett var de är anslutna, oavsett om det är det säkra företagsnätverket, hembredband eller offentligt Internet. Viktigast av allt är att hälsotillståndet och pålitligheten för appar som körs på dessa slutpunkter påverkar din säkerhetsstatus. Du måste förhindra att företagsdata läcker till ej betrodda eller okända appar eller tjänster, antingen oavsiktligt eller via skadlig avsikt.

Det finns några viktiga regler för att skydda enheter och slutpunkter i en Zero Trust-modell: Säkerhetsprinciper för noll förtroende tillämpas centralt via molnet och omfattar slutpunktssäkerhet, enhetskonfiguration, appskydd, enhetsefterlevnad och riskstatus.

- Plattformen samt de appar som körs på enheterna är säkert etablerade, korrekt konfigurerade och uppdaterade.

- Det finns automatiserade och snabba svar som innehåller åtkomst till företagsdata i apparna vid en säkerhetskompromiss.

- Åtkomstkontrollsystemet ser till att alla principkontroller tillämpas innan data används.

Zero Trust-implementeringsmål för att säkra endpunkter

Innan de flesta organisationer påbörjar Zero Trust-resan konfigureras deras slutpunktssäkerhet på följande sätt:

- Slutpunkter är domänanslutna och hanteras med lösningar som grupprincip-objekt eller Configuration Manager. Det här är bra alternativ, men de använder inte moderna Windows Configuration Service Providers (CSP:er) eller kräver en separat molnhanteringsgatewayinstallation för att betjäna molnbaserade enheter.

- Slutpunkter måste finnas i ett företagsnätverk för att få åtkomst till data. Det kan innebära att enheterna måste vara fysiskt på plats för att få åtkomst till företagsnätverket, eller att de kräver VPN-åtkomst, vilket ökar risken för att en komprometterad enhet kan komma åt känsliga företagsresurser.

När du implementerar ett Zero Trust-ramverk från slutpunkt till slutpunkt för att skydda slutpunkter rekommenderar vi att du först fokuserar på de tre inledande distributionsmålen. När dessa har slutförts fokuserar du på det fjärde målet:

Slutpunkter registreras med molnidentitetsprovidrar. För att kunna övervaka säkerhet och risker över flera slutpunkter som används av en person behöver du insyn i alla enheter och åtkomstpunkter som kan ha åtkomst till dina resurser. På registrerade enheter kan du sedan framtvinga en säkerhetsbaslinje som även ger användarna en biometrisk eller PIN-baserad metod för autentisering för att eliminera beroendet av lösenord.

Åtkomst beviljas endast till molnhanterade och kompatibla slutpunkter och appar. Ange efterlevnadsregler för att säkerställa att enheterna uppfyller minimikraven för säkerhet innan åtkomst beviljas. Skapa även reparationsregler och meddelanden för inkompatibla enheter så att användarna vet hur de kan lösa efterlevnadsproblem.

Principer för dataförlustskydd (DLP) tillämpas för företagsenheter och BYOD. Kontrollera vad användaren kan göra med data när de har åtkomst. Du kan till exempel begränsa filens lagring till ej betrodda platser (till exempel en lokal disk) eller begränsa delning genom kopiera och klistra in med en kommunikationsapp för konsumenter eller chattapp för att skydda data.

Identifiering av slutpunktshot används för att övervaka enhetsrisker. Sträva efter att använda en samlad lösning för att hantera alla ändpunkter på ett konsekvent sätt. Använd en SIEM-lösning (säkerhetsinformation och händelsehantering) för att dirigera slutpunktsloggar och transaktioner så att du får färre, men åtgärdsbara, aviseringar.

Som en sista uppgift undersöker du Zero Trust-principer för IoT- och drifttekniknätverk.

Distributionsguide för slutpunkt Nolltillit

Den här guiden vägleder dig genom de steg som krävs för att skydda dina enheter enligt principerna i ett Zero Trust-säkerhetsramverk.

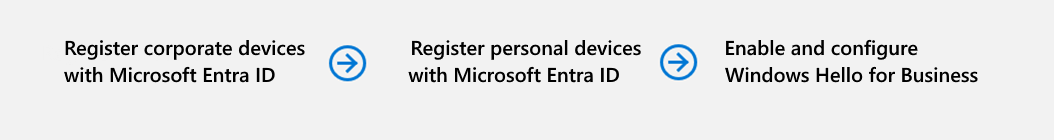

1. Registrera slutpunkter med en molnidentitetsprovider

För att begränsa riskexponeringen övervakar du slutpunkter för att säkerställa att var och en har en betrodd identitet, grundläggande säkerhetskrav tillämpas och risknivån för sådant som skadlig kod eller dataexfiltrering har mätts, åtgärdats eller bedömts vara acceptabel.

När en enhet har registrerats kan användarna komma åt organisationens begränsade resurser med hjälp av företagets användarnamn och lösenord för att logga in. När det är tillgängligt ökar du säkerheten genom att använda funktioner som Windows Hello för företag.

Registrera företagsenheter med Microsoft Entra-ID

Ha de Windows-enheter som används för att komma åt organisationens data, ansluta till och registrera sig hos Microsoft Entra-ID via någon av följande sätt:

Windows out-of-box-experience – Att använda den färdiga upplevelsen (OOBE) för att ansluta Windows-enheter till Microsoft Entra-ID förenklar installationen, vilket säkerställer att enheterna är redo för säker åtkomst till organisationens resurser omedelbart. Vägledning finns i Microsoft Entra-anslutning till en ny Windows-enhet.

Tidigare etablerade Windows-enheter – Användare av en tidigare etablerad Windows-arbetsenhet kan använda sitt arbets- eller skolkonto för att registrera det med Microsoft Entra-ID. Se Lägga till ditt arbets- eller skolkonto på en Windows-enhet.

Registrera en personlig enhet – Användare kan registrera sina personliga Windows-enheter med Microsoft Entra-ID. Se Registrera din personliga enhet i ditt arbets- eller skolnätverk.

För företagsägda enheter kan du använda följande plattformsspecifika metoder för att etablera nya operativsystem och registrera enheter med Microsoft Entra-ID:

Windows – Windows Autopilot är en samling tekniker som används för att konfigurera och förkonfigurera nya enheter, vilket gör dem redo för produktiv användning. Se Översikt över Windows Autopilot.

iOS/iPadOS – Företagsägda enheter som köpts via Apple Business Manager eller Apple School Manager kan registreras i Intune via automatisk enhetsregistrering. Se Konfigurera automatisk enhetsregistrering.

Förbättra autentiseringssäkerheten med Windows Hello för företag

Aktivera Windows Hello för företag på användarnas Windows-enheter för att tillåta användare en alternativ inloggningsmetod som ersätter användning av lösenord med stark tvåfaktorautentisering på enheter och framtvingar regler för användning av PIN-koder, säkerhetsnycklar för inloggning med mera.

Microsoft Intune har stöd för två kostnadsfria metoder för att tillämpa och tillämpa Windows Hello för företag-inställningar:

Vid enhetsregistrering med princip för hela organisationen – Använd den här metoden för att tillämpa en standardprincip för Windows Hello för företag på varje Windows-enhet när den registreras i Intune. Den här principen hjälper till att säkerställa att alla nya Windows-enheter som ansluter till din organisation hålls enligt samma inledande konfigurationsstandarder för PIN-krav, tvåfaktorsautentisering med mera.

Mer information och konfigurationsvägledning finns i Windows Hello vid enhetsregistrering i Intune-dokumentationen.

Efter registreringen med kontoskyddsprofiler – Med kontoskyddsprofiler kan du använda specifika Windows Hello för företag-konfigurationer för olika grupper i din organisation när de har registrerats med Intune. Om det finns en konflikt mellan kontoskyddsprofilen och profilen för hela klientorganisationen har kontoskyddsprofilen företräde. Detta gör det möjligt att göra justeringar för olika grupper baserat på deras krav.

Intune-kontoskyddsprofiler är en typ av profil för kontoskyddspolicy-typ, som i sin tur är en typ av Intune-slutpunktssäkerhetspolicy. Information om hur du konfigurerar den här profilen finns i Skapa en slutpunktssäkerhetsprincip och välj principtypen Kontoskydd följt av profiltypen Kontoskydd.

2. Begränsa åtkomsten till molnhanterade och kompatibla slutpunkter och appar

Med identiteter för slutpunkter som ansluter till organisationen etablerade och förbättrade autentiseringskrav ser du till att slutpunkterna uppfyller organisationens säkerhetsförväntningar innan de används för att komma åt organisationens data och resurser.

Använd Intune-enhetsefterlevnadsprinciper som fungerar med villkorsstyrd åtkomst i Microsoft Entra för att säkerställa att endast enheter som för närvarande är kompatibla med dina säkerhetskrav kan användas av dina autentiserade användare för att få åtkomst till resurser. En viktig del av efterlevnadsprinciperna är åtgärdsmeddelanden och regler som hjälper användarna att återställa en inkompatibel enhet till efterlevnad.

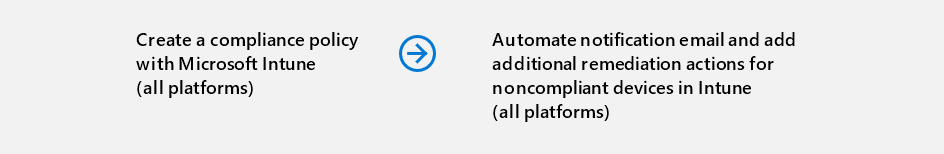

Skapa en efterlevnadsprincip med Microsoft Intune

Microsoft Intune efterlevnadsprinciper är uppsättningar med regler och villkor som du använder för att utvärdera konfigurationen av dina hanterade enheter. Dessa principer kan hjälpa dig att skydda organisationsdata och resurser från enheter som inte uppfyller dessa konfigurationskrav. Hanterade enheter måste uppfylla de villkor som du anger i dina principer för att anses vara kompatibla med Intune.

Intune-enhetsefterlevnad har två delar som fungerar tillsammans:

Inställningar för efterlevnadsprinciper är en enda uppsättning konfigurationer som gäller utöver hela klientorganisationen för att tillhandahålla en inbyggd efterlevnadsprincip som mottas av varje enhet. Inställningarna för efterlevnadsprinciper fastställer hur efterlevnadsprinciper fungerar i din miljö, inklusive hur du hanterar enheter som inte har tilldelats en explicit enhetsefterlevnadsprincip.

Information om hur du konfigurerar de här klientomfattande inställningarna finns i Inställningar för efterlevnadsprinciper.

Principer för enhetsefterlevnad är diskreta uppsättningar med plattformsspecifika regler och inställningar som du distribuerar till grupper av användare eller enheter. Enheter utvärderar reglerna i policyn för att rapportera deras efterlevnadsstatus. En inkompatibel status kan resultera i en eller flera åtgärder för inkompatibilitet. Microsoft Entra principer för villkorsstyrd åtkomst kan också använda den statusen för att blockera åtkomst till organisationsresurser från den enheten.

Information om hur du konfigurerar grupper med enhetsefterlevnadsprinciper finns i Skapa en efterlevnadsprincip i Microsoft Intune. Exempel på ökande nivåer av efterlevnadskonfigurationer som du kan använda finns i Intune-planen för efterlevnadsprinciper.

Upprätta åtgärder och användarriktade meddelanden för inkompatibla enheter

Varje Intune-efterlevnadsprincip innehåller Åtgärder för inkompatibilitet. Åtgärderna gäller när en enhet inte uppfyller den tilldelade konfigurationen av efterlevnadsprinciper. Både Intune och villkorlig åtkomst läser en enhets status för att fastställa ytterligare steg som du kan konfigurera eller blockera åtkomst till organisationsresurser från den enheten så länge den förblir inkompatibel.

Du konfigurerar Åtgärder för inkompatibilitet som en del av varje enhetsefterlevnadsprincip som du skapar.

Åtgärder för inkompatibilitet omfattar men är inte begränsade till följande alternativ, med olika tillgängliga alternativ för olika plattformar:

- Markera enheten som inkompatibel

- Skicka ett förkonfigurerat e-postmeddelande till enhetens användare

- Fjärrlåsa enheten

- Skicka ett förkonfigurerat push-meddelande till användaren

Mer information om tillgängliga åtgärder, hur du lägger till dem i principer och hur du förkonfigurerar e-postmeddelanden och meddelanden finns i Konfigurera åtgärder för inkompatibla enheter i Intune.

3. Distribuera principer som tillämpar dataförlustskydd (DLP) för företagsenheter och BYOD

När dataåtkomst har beviljats vill du styra vad användaren kan göra med data och hur de lagras. Om en användare till exempel kommer åt ett dokument med sin företagsidentitet vill du förhindra att dokumentet sparas på en oskyddad lagringsplats för konsumenter eller från att delas med en konsumentkommunikations- eller chattapp.

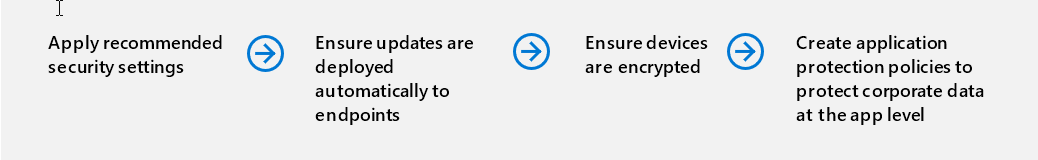

Tillämpa rekommenderade säkerhetsinställningar

Säkerhetsbaslinjer kan hjälpa dig att upprätta en bred och konsekvent baslinje för säkra konfigurationer som hjälper till att skydda användare, enheter och data. Intunes säkerhetsbaslinjer är förkonfigurerade grupper av Windows-inställningar som hjälper dig att använda en känd grupp med inställningar och standardvärden som rekommenderas av relevanta säkerhetsteam. Du kan använda dessa baslinjer med deras standardkonfigurationer eller redigera dem för att skapa anpassade instanser som uppfyller de olika behoven för olika grupper i din organisation.

Se Använda säkerhetsbaslinjer för att skydda Windows-enheter som du hanterar med Microsoft Intune.

Distribuera uppdateringar automatiskt till slutpunkter

Om du vill hålla hanterade enheter i överensstämmelse med nya säkerhetshot använder du Intune-principer som kan automatisera uppdateringsdistributioner:

Windows-uppdateringar för företag – Du kan använda Intune-principer för Windows-uppdateringar för företag för att automatiskt installera Windows-uppdateringar på dina enheter. Policys kan automatisera när uppdateringar installeras och vilken typ av uppdateringar som görs, inklusive Windows-versionen, de senaste säkerhetsuppdateringarna och nya drivrutiner. Kom igång genom att läsa Hantera Windows 10- och Windows 11-programuppdateringar i Intune.

Android Enterprise-uppdateringar – Intune stöder automatiska uppdateringar av operativsystemet och den inbyggda programvaran för Zebra Android-enheter via en partnerintegrering.

iOS/iPadOS – Intune-principer kan automatiskt installera uppdateringar på iOS/iPad-enheter som har registrerats som en övervakad enhet via något av Apples alternativ för automatisk enhetsregistrering (ADE). Information om hur du konfigurerar en iOS-uppdateringsprincip finns i Hantera programuppdateringsprinciper för iOS/iPadOS i Intune.

Kryptera enheter

Använd följande plattformsspecifika alternativ för att kryptera företagsdata i vila på enheter:

MacOS – Om du vill konfigurera fulldiskkryptering på macOS använder du FileVault-diskkryptering för macOS med Intune.

För Windows-enheter – Hantera diskkrypteringsprincip för Windows-enheter med Intune. Intune-principen kan framtvinga BitLocker för volymer och diskar samt kryptering av personliga data som tillhandahåller filbaserade datakrypteringsfunktioner som är länkade till en användares autentiseringsuppgifter.

Skydda företagsdata på appnivå med programskyddsprinciper

Om du vill skydda företagets data i hanterade appar använder du Intune-appskyddsprinciper. Intune-appskyddsprinciper hjälper till att skydda organisationens data genom att styra hur de används och delas. Dessa principer kan till exempel blockera användare från att kopiera och klistra in företagsdata i personliga appar eller kräva en PIN-kod för att få åtkomst till företagets e-post.

Information om hur du kommer igång med att skapa och använda dessa principer finns i Skapa och tilldela appskyddsprinciper. Några exempel på tre ökande nivåer av säkerhetskonfigurationer som du kan använda finns i Intunes dataskyddsramverk för appskyddsprinciper.

4. Övervaka enhetsrisk med identifiering av slutpunktshot

När du har uppnått de tre första målen konfigurerar du slutpunktssäkerhet på enheter och börjar övervaka nya hot så att du kan åtgärda dem innan de blir ett större problem.

Följande är några av de Microsoft-lösningar som du kan använda och kombinera:

Microsoft Defender med Microsoft Intune – När du integrerar Microsoft Defender för Endpoint med Intune kan du använda Intune-administrationscentret för att konfigurera Defender för Endpoint på enheter som hanteras av Intune, visa hotdata och rekommendationer från Defender och sedan vidta åtgärder för att åtgärda dessa problem. Du kan också använda scenariot för hantering av säkerhetsinställningar för Defender för Endpoint som tillåter användning av Intune-principen för att hantera konfigurationer för Defender på enheter som inte har registrerats med Intune.

Microsoft Sentinel – Microsoft Sentinel är en molnbaserad siem-lösning (säkerhetsinformation och händelsehantering) som hjälper dig att upptäcka och snabbt svara på avancerade hot.

Med Intune Data Warehouse kan du skicka enhets- och apphanteringsdata till rapporteringsverktyg för intelligent filtrering av aviseringar för att minska bruset. Alternativen omfattar men är inte begränsade till att ansluta till informationslagret med Power BI och användning av SIEM-lösningar med hjälp av en anpassad OData-klient.

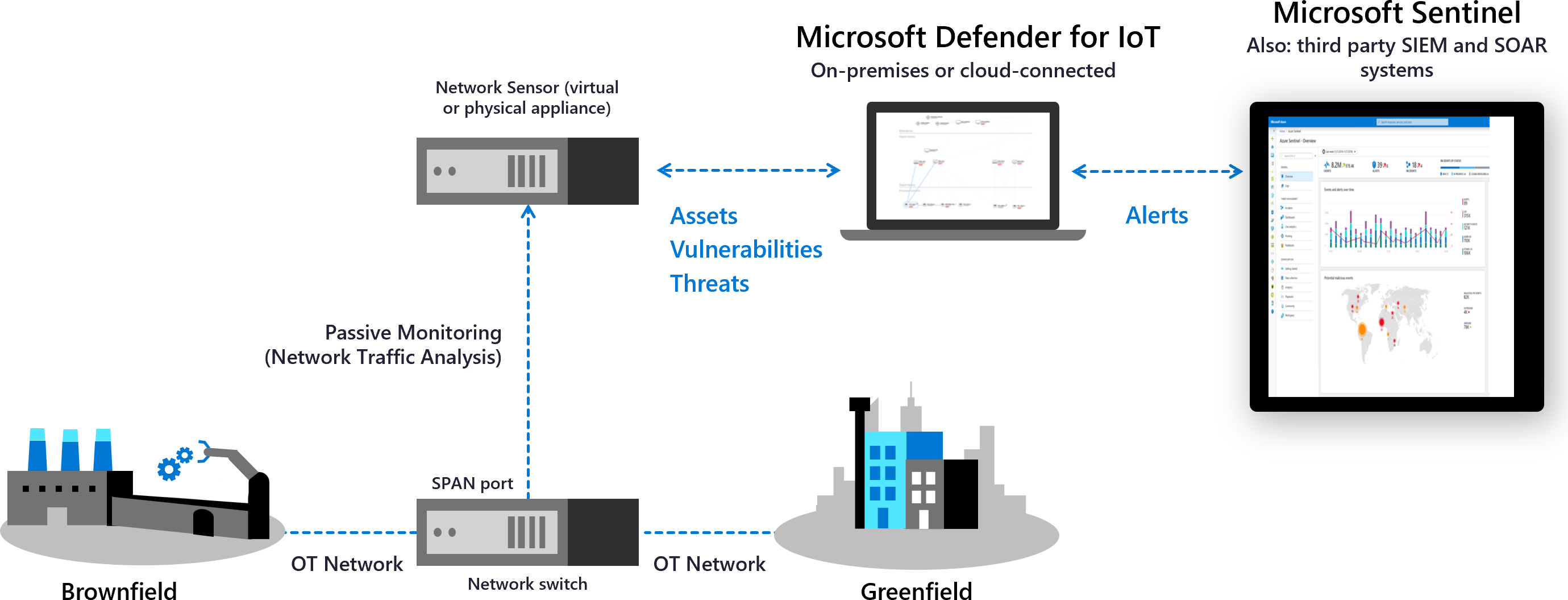

Nolltillit och dina OT-nätverk

Microsoft Defender för IoT är en enhetlig säkerhetslösning som skapats specifikt för att identifiera enheter, sårbarheter och hot i IoT- och drifttekniknätverk (OT). Använd Defender för IoT för att tillämpa säkerhet i hela IoT/OT-miljön, inklusive befintliga enheter som kanske inte har inbyggda säkerhetsagenter.

OT-nätverk skiljer sig ofta från traditionell IT-infrastruktur och behöver en specialiserad metod för Noll förtroende. OT-system använder unik teknik med patentskyddade protokoll och kan omfatta åldrande plattformar med begränsad anslutning och kraft, specifika säkerhetskrav och unika exponeringar för fysiska attacker.

Defender för IoT stöder Zero Trust-principer genom att hantera OT-specifika utmaningar, till exempel:

- Hjälper dig att styra fjärranslutningar till dina OT-system.

- Granska och hjälpa dig att minska sammankopplingarna mellan beroende system.

- Hitta enskilda felpunkter i nätverket.

Distribuera Defender för IoT-nätverkssensorer för att identifiera enheter och trafik och hålla utkik efter OT-specifika sårbarheter. Segmentera dina sensorer i platser och zoner i nätverket för att övervaka trafik mellan zoner och följ Defender för IoT:s riskbaserade åtgärdssteg för att minska risken i din OT-miljö. Defender för IoT övervakar sedan kontinuerligt dina enheter för avvikande eller obehörigt beteende.

Integrera med Microsoft-tjänster, till exempel Microsoft Sentinel och andra partnertjänster, inklusive både SIEM- och biljettsystem, för att dela Defender för IoT-data i organisationen.

Mer information finns i:

- Nolltillit och dina OT-nätverk

- Övervaka dina OT-nätverk med Nolltillit principer

- Undersöka Defender för IoT-incidenter med Microsoft Sentinel

Produkter som beskrivs i den här guiden

Microsoft Azure

Microsoft 365 (på engelska)

Microsoft Defender för Endpoint

Slutsats

En Nolltillit metod kan avsevärt stärka säkerhetsstatusen för dina enheter och slutpunkter. Om du vill ha mer information eller hjälp med implementeringen kontaktar du ditt kundframgångsteam eller fortsätter att läsa igenom de andra kapitlen i den här guiden som sträcker sig över alla Nolltillit pelare.

Läs mer om att implementera en Noll förtroendestrategi från slutpunkt till slutpunkt för:

Distributionsguideserien för Nolltillit