Låsa upp en krypterad disk för offlinereparation

Gäller för: ✔️ Virtuella Windows-datorer

Den här artikeln beskriver hur du låser upp en krypterad OS-disk på en separat virtuell dator (kallas för en reparations-VM) för att aktivera offlinereparation och felsökning på disken.

Symtom

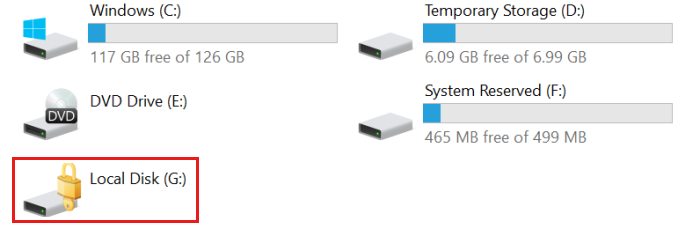

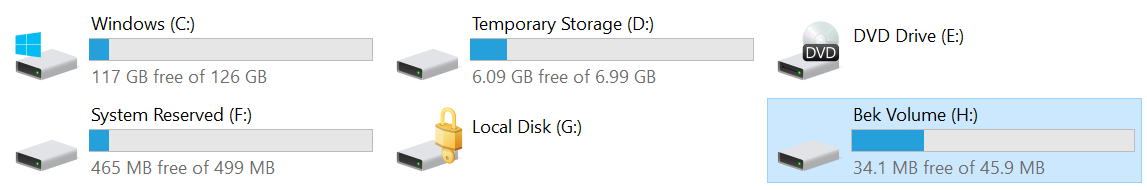

Om du reparerar OS-disken för en virtuell Windows-dator offline kan disken visas låst när den är ansluten till den virtuella reparationsdatorn, enligt nedan. I det här fallet är Azure Disk Encryption (ADE) aktiverat på disken. Du kommer inte att kunna göra några åtgärder på disken från en virtuell reparationsdator förrän disken har låsts upp.

Bakgrund

Vissa felsökningsscenarier kräver att du utför offlinereparation av en virtuell disk i Azure. Om en virtuell Windows-dator till exempel inte är tillgänglig, visar diskfel eller inte kan starta kan du köra felsökningsstegen på OS-disken genom att ansluta den till en separat reparations-VM (kallas även för en virtuell återställningsdator eller en virtuell återställningsdator).

Men om disken krypteras med hjälp av ADE förblir disken låst och otillgänglig när den är ansluten till den virtuella reparationsdatorn tills du låser upp disken. Om du vill låsa upp disken måste du använda samma BitLocker-krypteringsnyckel (BEK) som ursprungligen användes för att kryptera den. Denna BEK (och eventuellt en nyckelkrypteringsnyckel [KEK] som krypterar eller "omsluter" BEK:t) lagras i ett Azure-nyckelvalv som hanteras av din organisation.

Mål

Procedurerna i den här artikeln beskriver metoder som du kan använda för att koppla en krypterad OS-disk till en reparations-VM och sedan låsa upp disken. När disken har låsts upp kan du reparera den. Som ett sista steg kan du ersätta OS-disken på den ursprungliga virtuella datorn med den här nyligen reparerade versionen.

Förberedelse

Utför följande steg innan du kopplar den misslyckade OS-disken till en virtuell reparationsdator:

- Bekräfta att ADE är aktiverat på disken.

- Avgör om OS-disken använder ADE version 1 (kryptering med dubbla pass) eller ADE version 2 (enkel pass-kryptering).

- Avgör om OS-disken hanteras eller hanteras ohanterad.

- Välj metoden för att ansluta disken till en virtuell reparationsdator och låsa upp disken.

Bekräfta att ADE är aktiverat på disken

Du kan utföra det här steget i Azure-portalen, PowerShell eller Azure-kommandoradsgränssnittet (Azure CLI).

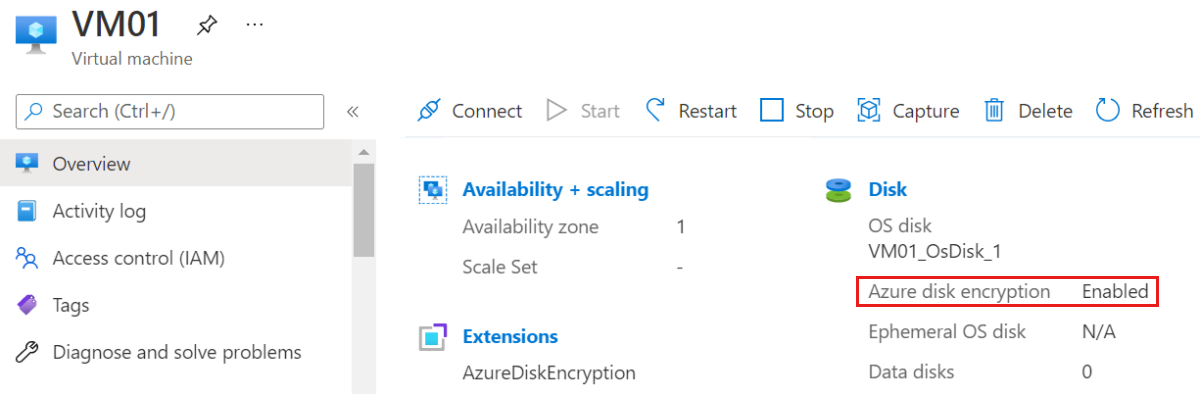

Azure Portal

Visa bladet Översikt för den misslyckade virtuella datorn i Azure-portalen. Under Disk visas Azure-diskkryptering som Aktiverad eller Inte aktiverad, enligt följande skärmbild.

PowerShell

Du kan använda cmdleten Get-AzVmDiskEncryptionStatus för att avgöra om operativsystemet och/eller datavolymerna för en virtuell dator krypteras med hjälp av ADE. Följande exempelutdata anger att ADE-kryptering är aktiverat på OS-volymen:

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

Mer information om cmdleten finns i Get-AzureRmDiskEncryptionStatus Get-AzVMDiskEncryptionStatus (Az.Compute).

Azure CLI

Du kan använda az vm encryption show kommandot i Azure CLI med den fråga disks[].encryptionSettings[].enabled som läggs till för att avgöra om ADE är aktiverat på en virtuell dators diskar. Följande utdata anger att ADE-kryptering är aktiverat.

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

Mer information om kommandot finns i az vm encryption show az vm encryption show.

Kommentar

Offlinereparation för okrypterade diskar

Om du fastställer att ADE inte är aktiverat på disken kan du läsa följande artikel om hur du ansluter en disk till en virtuell reparationsdator: Felsöka en virtuell Windows-dator genom att ansluta OS-disken till en återställnings-VM via Azure-portalen

Avgöra om OS-disken använder ADE version 1 (kryptering med dubbla pass) eller ADE version 2 (enkel pass-kryptering)

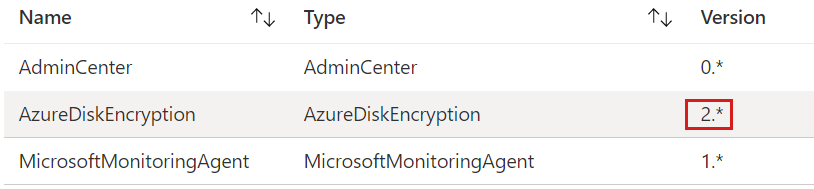

Du kan lära dig ADE-versionsnumret i Azure-portalen genom att öppna egenskaperna för den virtuella datorn och sedan klicka på Tillägg för att öppna bladet Tillägg . På bladet Tillägg visar du versionsnumret som har tilldelats Till AzureDiskEncryption. Om versionsnumret är 1 använder disken kryptering med dubbla pass. Om versionsnumret är 2 eller en senare version använder disken enkelpassningskryptering.

Om du fastställer att disken använder ADE version 1 (kryptering med dubbla pass) kan du gå till Lösning nr 3: Manuell metod för att låsa upp en krypterad disk på en virtuell reparationsdator.

Avgöra om OS-disken hanteras eller inte hanteras

Om du inte vet om OS-disken är hanterad eller ohanterad kan du läsa Ta reda på om OS-disken är hanterad eller ohanterad.

Om du vet att OS-disken är en ohanterad disk går du till Lösning nr 3: Manuell metod för att låsa upp en krypterad disk på en reparations-VM.

Välj metoden för att ansluta disken till en virtuell reparationsdator och låsa upp disken

Du bör välja någon av tre metoder för att ansluta disken till en virtuell reparationsdator och låsa upp disken:

- Om du har fastställt att disken hanteras och krypteras med hjälp av ADE version 2 eller senare (enkel pass-kryptering) och din infrastruktur- och företagsprincip gör att du kan tilldela en offentlig IP-adress till en reparations-VM använder du Lösning nr 1: Automatiserad metod för att låsa upp en krypterad disk på en virtuell reparationsdator.

- Om disken både hanteras och krypteras med hjälp av ADE version 2 eller senare (enkel passeringskryptering), men din infrastruktur- eller företagsprincip hindrar dig från att tilldela en offentlig IP-adress till en reparations-VM, använder du Lösning nr 2: Halvautomatisk metod för att låsa upp en krypterad disk på en reparations-VM. (En annan anledning till att välja den här metoden är om du saknar behörighet att skapa en resursgrupp i Azure.)

- Om någon av dessa metoder misslyckas eller om disken är ohanterad eller krypterad med hjälp av ADE version 1 (kryptering med dubbla passerkort) använder du Lösning nr 3: Manuell metod för att låsa upp en krypterad disk på en reparations-VM.

Lösning nr 1: Automatiserad metod för att låsa upp en krypterad disk på en virtuell reparationsdator

Den här metoden förlitar sig på az vm repair-kommandon för att automatiskt skapa en reparations-VM, koppla den misslyckade OS-disken och låsa upp disken om den är krypterad. Det fungerar bara för enkelpasskrypterade hanterade diskar och kräver användning av offentlig IP-adress för den virtuella reparationsdatorn. Den här metoden låser upp den krypterade disken oavsett om BitLocker-krypteringsnyckeln (BEK) packas upp eller omsluts med hjälp av en nyckelkrypteringsnyckel (KEK).

Information om hur du reparerar den virtuella datorn med den här automatiserade metoden finns i Reparera en virtuell Windows-dator med hjälp av reparationskommandona för virtuella Azure-datorer.

Kommentar

Om automatisk felsökning misslyckas fortsätter du med Lösning nr 2: Halvautomatisk metod för att låsa upp en krypterad disk på en virtuell reparationsdator.

Lösning nr 2: Halvautomatisk metod för att låsa upp en krypterad disk på en virtuell reparationsdator

Den halvautomatiska upplösningen låser upp en enkelpasskrypterad hanterad disk utan att kräva en offentlig IP-adress för den virtuella reparationsdatorn.

Med den här proceduren skapar du manuellt en virtuell dator som har os-disken för den virtuella källdatorn (misslyckades). När du ansluter den krypterade disken när du skapar den virtuella datorn hämtar den virtuella datorn automatiskt BEK:n från Azure-nyckelvalvet och lagrar den i en BEK-volym. Sedan använder du en kort serie steg för att komma åt BEK och låsa upp den krypterade disken. Under den här processen packas BEK upp automatiskt om det behövs.

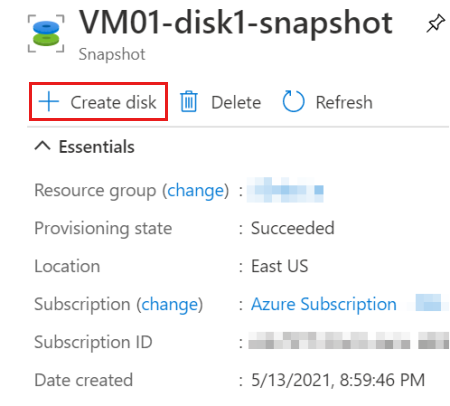

I Azure-portalen tar du en ögonblicksbild av den krypterade OS-disken på den virtuella källdatorn (misslyckades).

Skapa en disk från ögonblicksbilden.

För den nya disken väljer du samma plats och tillgänglighetszon som tilldelades till den virtuella källdatorn. Observera att du också måste duplicera samma inställningar när du skapar den virtuella reparationsdatorn i nästa steg.

Skapa en virtuell dator som baseras på Windows Server 2016 Datacenter som ska användas som en virtuell reparationsdator. se till att du tilldelar den virtuella datorn till samma region och tillgänglighetszon som används för den nya disken som du skapade i steg 2.

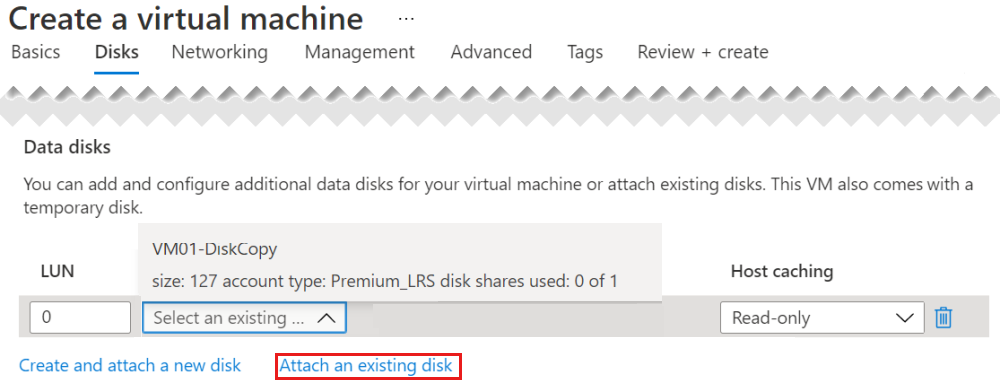

På sidan Diskar i guiden Skapa en virtuell dator ansluter du den nya disken som du nyss skapade från ögonblicksbilden som en datadisk.

Viktigt!

Se till att du lägger till disken när den virtuella datorn skapas. Det är först när den virtuella datorn skapas som krypteringsinställningar identifieras. På så sätt kan en volym som innehåller BEK läggas till automatiskt.

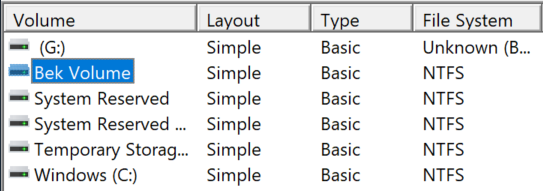

När den virtuella reparationsdatorn har skapats loggar du in på den virtuella datorn och öppnar Diskhantering (Diskmgmt.msc). Leta upp BEK-volymen i Diskhantering. Som standard tilldelas ingen enhetsbeteckning till den här volymen.

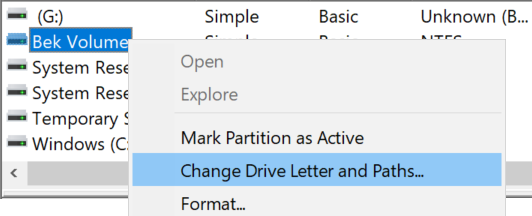

Om du vill tilldela en enhetsbeteckning till BEK-volymen högerklickar du på BEK-volymen och väljer sedan Ändra enhetsbeteckning och sökvägar.

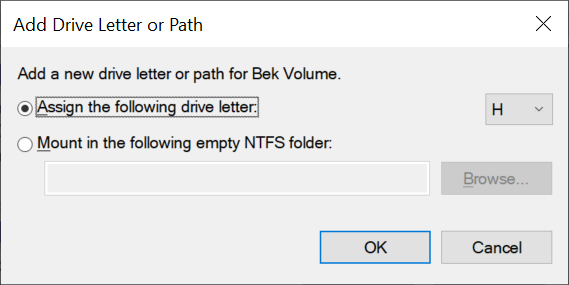

Välj Lägg till för att tilldela en enhetsbeteckning till BEK-volymen. I den här processen är standardbrevet oftast H. Välj OK.

I Istraživač datoteka väljer du Den här datorn i den vänstra rutan. Nu visas BEK-volymen i listan. Observera också volymen som är markerad med en låsikon. Det här är den krypterade disk som du kopplade när du skapade den virtuella datorn. (I följande exempel tilldelas den krypterade disken enhetsbeteckningen G.)

Om du vill låsa upp den krypterade disken måste du ha .bek-filnamnet i BEK-volymen. Som standard är dock filerna i BEK-volymen dolda. I en kommandotolk anger du följande kommando för att visa de dolda filerna:

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /sOm enhetsbeteckningen som har tilldelats BEK-volymen till exempel är H anger du följande kommando:

dir H: /a:h /b /sDu bör se utdata som liknar följande:

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume InformationDen första posten är sökvägen till BEK-filen. Du använder det fullständiga sökvägsnamnet i nästa steg.

I en kommandotolk anger du följande kommando:

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Om G till exempel är den krypterade enheten och BEK-filen är samma som den som anges i föregående exempel anger du följande:

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEKEtt meddelande visas som anger att BEK-filen har låst upp den volym som du har angett. Och i Istraživač datoteka kan du se att enheten inte längre är låst.

Nu när du har åtkomst till volymen kan du slutföra felsökning och åtgärder efter behov, till exempel genom att läsa loggar eller köra ett skript.

När du har reparerat disken använder du följande procedur för att ersätta den virtuella källdatorns OS-disk med den nyligen reparerade disken.

Lösning nr 3: Manuell metod för att låsa upp en krypterad disk på en virtuell reparationsdator

Du kan låsa upp disken manuellt genom att följa den här proceduren om du måste låsa upp en dubbelpasskrypterad disk (ADE version 1) eller en ohanterad disk eller om de andra metoderna misslyckas.

Skapa den virtuella reparationsdatorn och koppla den virtuella källdatorns OS-disk

Om den virtuella källdatorns krypterade OS-disk är en hanterad disk följer du steg 1–4 i metod 2 för att bifoga en kopia av den låsta disken till en virtuell reparationsdator.

Om processen med att skapa en ny virtuell reparationsdator som har den anslutna krypterade disken låser sig eller misslyckas (till exempel returnerar ett meddelande som anger att den "innehåller krypteringsinställningar och därför inte kan användas som en datadisk" kan du först skapa den virtuella datorn utan att koppla den krypterade disken. När den virtuella reparationsdatorn har skapats ansluter du den krypterade disken till den virtuella datorn via Azure-portalen.

Om den virtuella källdatorns krypterade OS-disk är en ohanterad disk läser du Koppla en ohanterad disk till en virtuell dator för offlinereparation.

Installera Az PowerShell-modulen på den virtuella reparationsdatorn

Den manuella lösningsmetoden för att låsa upp en krypterad disk offline förlitar sig på Az-modulen i PowerShell. Därför måste du installera den här modulen på den virtuella reparationsdatorn.

Anslut till den virtuella reparationsdatorn via RDP.

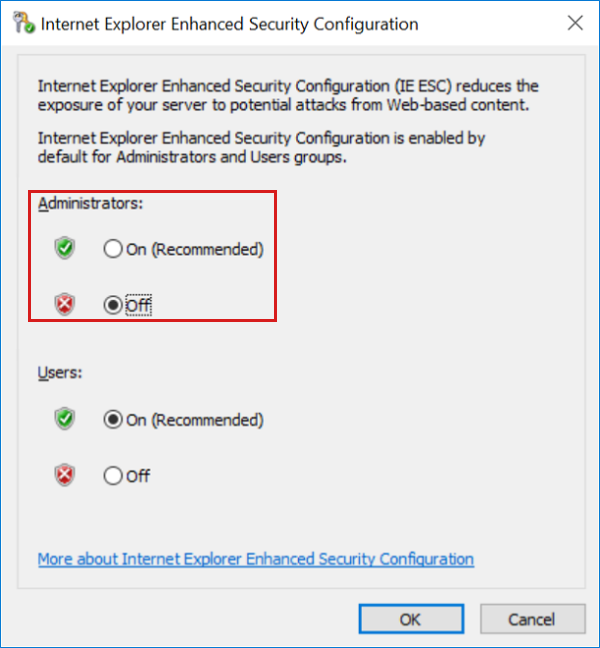

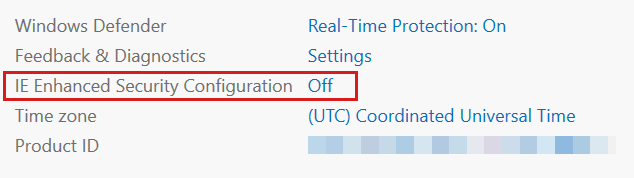

På den virtuella reparationsdatorn går du till Serverhanteraren, väljer lokal server och inaktiverar sedan Förbättrad säkerhetskonfiguration för IE för administratörer.

Öppna ett upphöjt PowerShell-fönster på den virtuella reparationsdatorn.

Ange http-API:ernas säkerhetsprotokoll till TLS 1.2 för den aktuella sessionen genom att ange följande kommando.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Kommentar

Säkerhetsprotokollet återställs till standardvärdet när du har stängt den aktuella sessionen.

Ladda ned den senaste versionen av Nuget-paketet:

Install-PackageProvider -Name "Nuget" -ForceNär kommandotolken returneras installerar du den senaste versionen av PowerShellGet-paketet.

Install-Module -Name PowerShellGet -ForceNär kommandotolken returneras stänger du PowerShell-fönstret. Öppna sedan ett nytt PowerShell-fönster med utökade privilegier för att starta en ny PowerShell-session.

Installera den senaste versionen av Azure Az-modulen i PowerShell-prompten:

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -ForceNär kommandotolken returneras installerar du paketet Az.Account 1.9.4:

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

Hämta BEK-filnamnet

I Azure-portalen navigerar du till nyckelvalvet som användes för att kryptera den virtuella källdatorn. Om du inte känner till namnet på nyckelvalvet anger du följande kommando i kommandotolken i Azure Cloud Shell och letar efter värdet bredvid "sourceVault" i utdata:

az vm encryption show --name MyVM --resource-group MyResourceGroupI den vänstra menyn väljer du Åtkomstprinciper.

I åtkomstprinciperna för nyckelvalvet kontrollerar du att det användarkonto som du använder för att logga in på din Azure-prenumeration har beviljats följande behörigheter: Nyckelhanteringsåtgärder: Hämta, Lista, Uppdatera, Skapa kryptografiska åtgärder: Packa upp nyckelhemlighetsbehörigheter: Hämta, Lista, Ange

Gå tillbaka till den virtuella reparationsdatorn och det upphöjda PowerShell-fönstret.

Ange http-API:ernas säkerhetsprotokoll till TLS 1.2 för den aktuella sessionen genom att ange följande kommando.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Ange följande kommando för att börja logga in på din Azure-prenumeration och ersätt "[SubscriptionID]" med ditt Azure-prenumerations-ID:

Add-AzAccount -SubscriptionID <SubscriptionID>Följ anvisningarna för att slutföra processen med att logga in på din Azure-prenumeration.

Öppna ett upphöjt Windows PowerShell ISE-fönster på den virtuella reparationsdatorn och expandera skriptfönstret (överst).

I det upphöjda PowerShell ISE-fönstret klistrar du in följande skript i det tomma skriptfönstret. Ersätt "myVM" med den virtuella källdatorn (misslyckades) och "myKeyVault" med namnet på ditt nyckelvalv.

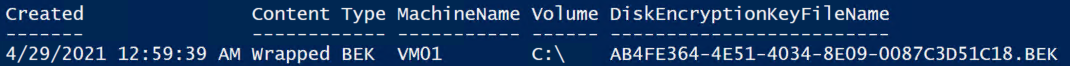

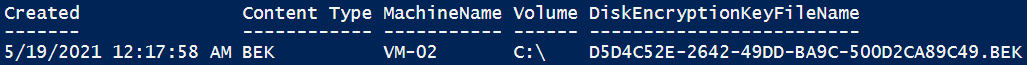

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }Välj Kör skript för att köra skriptet.

I utdata letar du efter värdet under DiskEncryptionKeyFileName efter namnet på BEK-filen.

I följande exempel utdata, BEK-filnamnet (hemligt namn + ". BEK-filtillägget) är AB4FE364-4E51-4034-8E09-0087C3D51C18. BEK. Registrera det här värdet eftersom det kommer att användas i nästa steg. (Om du ser två duplicerade volymer är volymen som har den nyare tidsstämpeln den aktuella BEK-filen som används av den virtuella reparationsdatorn.)

Om värdet för Innehållstyp i utdata är Omsluten BEK, som i exemplet ovan, går du till Ladda ned och packar upp BEK: et. Om värdet för innehållstyp i utdata helt enkelt är BEK, som i följande exempel, går du till nästa avsnitt för att ladda ned BEK:n till den virtuella reparationsdatorn.

Ladda ned BEK:n till den virtuella reparationsdatorn

På den virtuella reparationsdatorn skapar du en mapp med namnet "BEK" (utan citattecken) i C-volymens rot.

Kopiera och klistra in följande exempelskript i ett tomt PowerShell ISE-skriptfönster.

Kommentar

Ersätt värdena för "$vault" och "$bek" med värdena för din miljö. För värdet $bek använder du det hemliga namn som du fick i den senaste proceduren. (Det hemliga namnet är BEK-filnamnet utan filnamnstillägget ".bek".)

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)I PowerShell ISE-fönstret väljer du Kör skript. Om skriptet körs kommer det inte att finnas några utdata eller slutförandemeddelande. En ny fil skapas dock i mappen C:\BEK . (Den C:\BEK-mappen måste redan finnas.)

Hoppa till Kontrollera att skriptet har slutförts.

Ladda ned och packa upp BEK

På den virtuella reparationsdatorn skapar du en mapp med namnet "BEK" (utan citattecken) i C-volymens rot.

Registrera följande värden i Anteckningar. Du uppmanas att ange dem när skriptet körs.

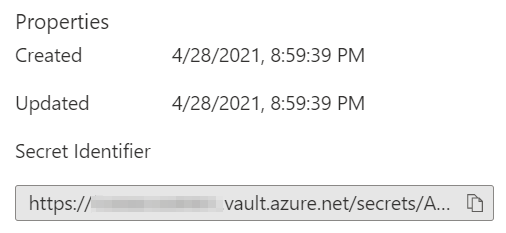

secretUrl. Det här är URL:en för hemligheten som lagras i nyckelvalvet. En giltig hemlig URL använder följande format: <<

https://[key> valvnamn].vault.azure.net/secrets/[BEK Name]/[version ID]>Om du vill hitta det här värdet i Azure-portalen går du till bladet Hemligheter i nyckelvalvet. Välj det BEK-namn som fastställdes i föregående steg, Hämta BEK-filnamnet. Välj den aktuella versionsidentifieraren och läs sedan URL:en för hemlig identifierare under Egenskaper. (Du kan kopiera den här URL:en till Urklipp.)

keyVaultResourceGroup. Resursgruppen för nyckelvalvet.

kekUrl. Det här är URL:en för nyckeln som används för att skydda BEK. En giltig kek-URL använder följande format: <<

https://[key> valvnamn].vault.azure.net/keys/[nyckelnamn]/[versions-ID]>Du kan hämta det här värdet i Azure-portalen genom att gå till bladet Nycklar i nyckelvalvet, välja namnet på nyckeln som används som KEK, välja den aktuella versionsidentifieraren och sedan läsa url:en för nyckelidentifieraren under Egenskaper. (Du kan kopiera den här URL:en till Urklipp.)

secretFilePath. Det här är det fullständiga sökvägsnamnet för platsen där BEK-filen ska lagras. Om bek-filnamnet till exempel är AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK, du kan ange C:\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK. (Den C:\BEK-mappen måste redan finnas.)

Gå till följande sida för att ladda ned skriptet som används för att generera BEK-filen för att låsa upp den krypterade disken.

På sidan väljer du Rådata.

Kopiera och klistra in innehållet i skriptet i ett tomt skriptfönster i ett upphöjt PowerShell ISE-fönster på den virtuella reparationsdatorn.

Välj Kör skript.

När du uppmanas att ange de värden som du registrerade innan du körde skriptet. Om du uppmanas av ett meddelande om ej betrodd lagringsplats väljer du Ja till Alla. Om skriptet körs skapas en ny fil i mappen C:\BEK . (Den här mappen måste redan finnas.)

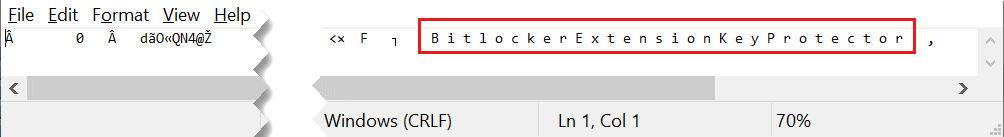

Kontrollera att skriptet har körts

Gå till mappen C:\BEK på den lokala datorn och leta upp den nya utdatafilen.

Öppna filen i Anteckningar. Om skriptet kördes korrekt hittar du frasen BitLocker Extension Key Protector på den översta raden i filen om du bläddrar till höger.

Lås upp den anslutna disken

Nu är du redo att låsa upp den krypterade disken.

På den virtuella reparationsdatorn ansluter du den anslutna krypterade disken i Diskhantering om den inte redan är online. Observera enhetsbeteckningen för den BitLocker-krypterade volymen.

I en kommandotolk anger du följande kommando.

Kommentar

I det här kommandot ersätter du "<ENCRYPTED DRIVE LETTER>" med bokstaven för den krypterade volymen och "<. BEK FILE PATH>" med den fullständiga sökvägen till den nyligen skapade BEK-filen i mappen C:\BEK.

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Om den krypterade enheten till exempel är F och BEK-filnamnet är "DiskEncryptionKeyFileName.BEK" kör du följande kommando:

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEKOm den krypterade enheten är F och BEK-filnamnet är "EF7B2F5A-50C6-4637-9F13-7F599C12F85C. BEK", kör du följande kommando:

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEKDu ser utdata som i följande exempel:

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.Nu när du har åtkomst till volymen kan du utföra felsökning och åtgärd vid behov, till exempel genom att läsa loggar eller köra ett skript.

Viktigt!

Upplåsningsprocessen ger dig åtkomst till disken, men den dekrypterar inte disken. Disken förblir krypterad när du har låst upp den. Om du behöver dekryptera disken använder du kommandot manage-bde <volume> -off för att påbörja dekrypteringsprocessen och hantera bde-enheten <> -status för att kontrollera förloppet för dekrypteringen.

När reparationerna är slutförda och om disken hanteras kan du fortsätta att ersätta den virtuella källdatorns OS-disk (hanterade diskar). Om disken i stället är ohanterad kan du använda de CLI-baserade steg som beskrivs här: Ersätt OS-disken på den virtuella källdatorn

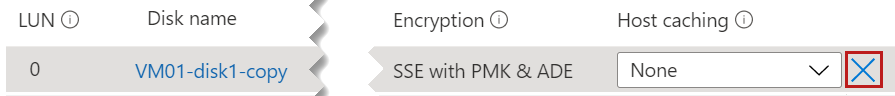

Ersätt den virtuella källdatorns OS-disk (hanterade diskar)

När du har reparerat disken öppnar du bladet Diskar för den virtuella reparationsdatorn i Azure-portalen. Koppla från kopian av den virtuella käll-OS-disken. Det gör du genom att leta upp raden för det associerade disknamnet under Datadiskar, välja "X" till höger på raden och sedan välja Spara.

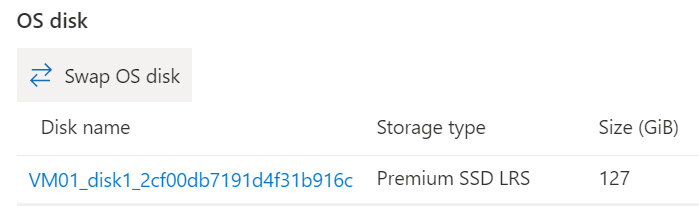

I Azure-portalen navigerar du till den virtuella källdatorn (bruten) och öppnar bladet Diskar . Välj sedan Växla OS-disk för att ersätta den befintliga OS-disken med den som du reparerade.

Välj den nya disk som du reparerade och ange sedan namnet på den virtuella datorn för att verifiera ändringen. Om du inte ser disken i listan väntar du 10 till 15 minuter efter att du kopplar från disken från den virtuella felsökningsdatorn.

Välj OK.

Nästa steg

Om du har problem med att ansluta till den virtuella datorn kan du läsa Felsöka fjärrskrivbordsanslutningar till en virtuell Azure-dator. Problem med att komma åt program som körs på den virtuella datorn finns i Felsöka anslutningsproblem för program på en virtuell Windows-dator.

Kontakta oss om du behöver hjälp

Om du har frågor eller behöver hjälp skapar du en supportbegäran eller frågar Azure Community-support. Du kan också skicka produktfeedback till Azure-feedbackcommunityn.