Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

I Microsoft Defender portalen kan du svara på säkerhetsincidenter som är samlingar av relaterade aviseringar och berätta hela historien om en attack.

Den här artikeln innehåller en uppsättning steg som du kan följa för att undersöka, analysera och lösa säkerhetsincidenter i Microsoft Defender portalen och mappar även dessa steg till säkerhetsteamets upplevelsenivå och roll.

Exempel på arbetsflöde för incidenthantering i Microsoft Defender-portalen

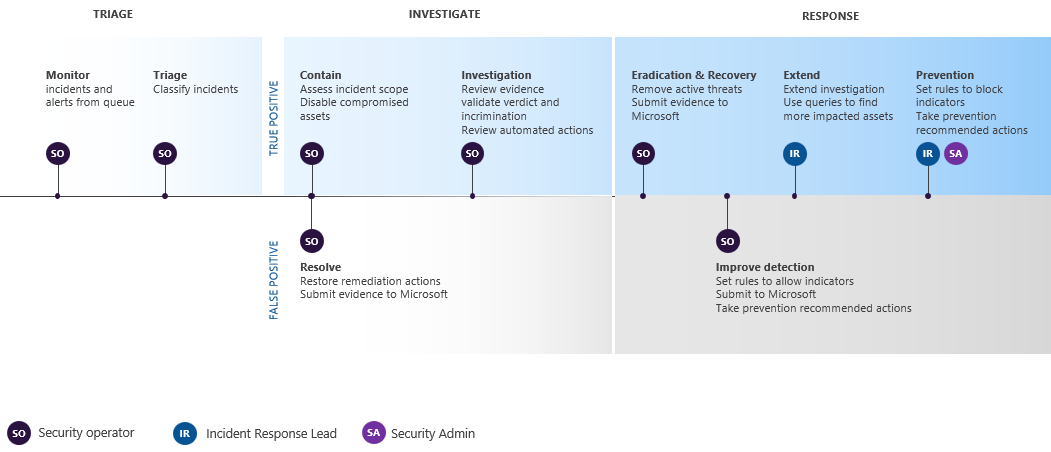

Här är ett arbetsflödesexempel för att svara på incidenter i Microsoft Defender-portalen.

Identifiera kontinuerligt de incidenter med högst prioritet för analys och lösning i incidentkön och förbered dem för svar. Det här är en kombination av:

- Sortera för att fastställa incidenter med högst prioritet genom filtrering och sortering av incidentkön.

- Hantera incidenter genom att ändra deras titel, tilldela dem till en analytiker och lägga till taggar och kommentarer.

Du kan använda Microsoft Sentinel automatiseringsregler för att automatiskt sortera och hantera (och till och med svara på) vissa incidenter när de skapas, vilket tar bort de enklaste att hantera incidenter från att ta upp utrymme i kön.

Överväg de här stegen för ditt eget arbetsflöde för incidenthantering:

| Fas | Steg |

|---|---|

| För varje incident påbörjar du en attack- och aviseringsundersökning och analys. | – Visa attackberättelsen om incidenten för att förstå dess omfattning, allvarlighetsgrad, identifieringskälla och vilka tillgångsentiteter som påverkas. – Börja analysera aviseringarna för att förstå deras ursprung, omfattning och allvarlighetsgrad med aviseringsberättelsen i incidenten. – Samla in information om berörda enheter, användare och postlådor med diagrammet efter behov. Välj en entitet för att öppna en utfälld meny med all information. Följ entitetssidan för mer information. – Se hur Microsoft Defender XDR automatiskt har löst vissa aviseringar med fliken Undersökningar. – Använd vid behov information i datauppsättningen för incidenten för mer information på fliken Bevis och svar . |

| Efter eller under analysen utför du inneslutning för att minska eventuella ytterligare effekter av angrepp och utrotning av säkerhetshotet. | Till exempel– Inaktivera komprometterade användare – Isolera berörda enheter - Blockera fientliga IP-adresser. |

| Så mycket som möjligt kan du återställa från attacken genom att återställa klientresurserna till det tillstånd som de befann sig i före incidenten. | |

| Lös incidenten och dokumentera dina resultat. | Ta dig tid att lära dig följande efter incident: – Förstå typen av attack och dess inverkan. – Undersöka attacken i Threat Analytics och säkerhetscommunityn för en trend för säkerhetsattacker. – Tillbakablick arbetsflödet som du använde för att lösa incidenten och uppdatera dina standardarbetsflöden, processer, principer och spelböcker efter behov. – Fastställ om ändringar i säkerhetskonfigurationen behövs och implementera dem. |

Om du inte har använt säkerhetsanalys tidigare kan du läsa introduktionen till att svara på din första incident för ytterligare information och gå igenom en exempelincident.

Mer information om incidenthantering i Microsoft-produkter finns i översikten över incidenthantering.

Planera inledande incidenthanteringsuppgifter

Erfarenhetsnivå

Följ den här tabellen för din erfarenhet av säkerhetsanalys och incidenthantering.

| Nivå | Steg |

|---|---|

| Ny | – Se genomgången Svara på din första incident för att få en guidad rundtur i en typisk process för analys, reparation och granskning efter incident i Microsoft Defender-portalen med ett exempel på en attack. – Se vilka incidenter som ska prioriteras baserat på allvarlighetsgrad och andra faktorer. - Hantera incidenter, som omfattar att byta namn, tilldela, klassificera och lägga till taggar och kommentarer baserat på arbetsflödet för incidenthantering. |

| Rutinerad | – Kom igång med incidentkön från sidan Incidenter i Microsoft Defender-portalen. Härifrån kan du: – Se vilka incidenter som ska prioriteras baserat på allvarlighetsgrad och andra faktorer. - Hantera incidenter, som omfattar att byta namn, tilldela, klassificera och lägga till taggar och kommentarer baserat på arbetsflödet för incidenthantering. – Utföra undersökningar av incidenter. – Spåra och svara på nya hot med hotanalys. - Jaga proaktivt efter hot med avancerad hotjakt. – Se spelböckerna för incidenthantering för detaljerad vägledning för nätfiske, lösenordsspray och beviljandeattacker för appmedgivande. |

Säkerhetsteamets roll

Följ den här tabellen baserat på din säkerhetsteamroll.

| Roll | Steg |

|---|---|

| Incidentsvarare (nivå 1) | Kom igång med incidentkön från sidan Incidenter i Microsoft Defender-portalen. Härifrån kan du: – Se vilka incidenter som ska prioriteras baserat på allvarlighetsgrad och andra faktorer. - Hantera incidenter, som omfattar att byta namn, tilldela, klassificera och lägga till taggar och kommentarer baserat på arbetsflödet för incidenthantering. |

| Säkerhetsutredare eller analytiker (nivå 2) | – Utföra undersökningar av incidenter från sidan Incidenter i Microsoft Defender-portalen. – Se spelböckerna för incidenthantering för detaljerad vägledning för nätfiske, lösenordsspray och beviljandeattacker för appmedgivande. |

| Avancerad säkerhetsanalytiker eller hotjägare (nivå 3) | – Utföra undersökningar av incidenter från sidan Incidenter i Microsoft Defender-portalen. – Spåra och svara på nya hot med hotanalys. - Jaga proaktivt efter hot med avancerad hotjakt. – Se spelböckerna för incidenthantering för detaljerad vägledning för nätfiske, lösenordsspray och beviljandeattacker för appmedgivande. |

| SOC-chef | Se hur du integrerar Microsoft Defender XDR i Security Operations Center (SOC). |

Relaterade objekt

Mer information om aviseringskorrelation och incidentsammanslagningen i Defender-portalen finns i Aviseringar, incidenter och korrelation i Microsoft Defender XDR.