Karantina ilkeleri

İpucu

Office 365 Plan 2 için Microsoft Defender XDR'deki özellikleri ücretsiz olarak deneyebileceğinizi biliyor muydunuz? Microsoft Defender portalı deneme hub'ında 90 günlük Office 365 için Defender deneme sürümünü kullanın. Kimlerin kaydolabileceğini ve deneme koşullarını buradan. öğrenin.

Exchange Online Protection (EOP) ve Office 365 için Microsoft Defender'da karantina ilkeleri , yöneticilerin karantinaya alınan iletiler için kullanıcı deneyimini tanımlamasına olanak tanır:

- Kullanıcıların, iletinin neden karantinaya alındığına bağlı olarak kendi karantinaya alınmış iletilerine (alıcı oldukları iletiler) ne yapmalarına izin verilir?

- Kullanıcıların karantinaya alınan iletileriyle ilgili düzenli (dört saatte bir, günlük veya haftalık) bildirim alıp almadığı.

Geleneksel olarak, kullanıcıların iletinin neden karantinaya alındığına bağlı olarak karantina iletileriyle etkileşim düzeylerine izin verilir veya reddedilir. Örneğin, kullanıcılar istenmeyen posta veya toplu olarak karantinaya alınan iletileri görüntüleyebilir ve yayımlayabilir, ancak yüksek güvenilirlikli kimlik avı veya kötü amaçlı yazılım olarak karantinaya alınan iletileri görüntüleyemez veya yayımlayamazlar.

Varsayılan karantina ilkeleri bu geçmiş kullanıcı özelliklerini zorunlu kılır ve iletileri karantinaya alan desteklenen koruma özelliklerine otomatik olarak atanır.

Karantina ilkesinin öğeleri, varsayılan karantina ilkeleri ve bireysel izinler hakkında ayrıntılı bilgi için bu makalenin sonundaki Ek bölümüne bakın.

Belirli bir özellik için karantinaya alınan iletiler için varsayılan kullanıcı özelliklerini beğenmezseniz (karantina bildirimlerinin olmaması dahil), bu makalede açıklandığı gibi özel karantina ilkeleri oluşturabilir ve kullanabilirsiniz.

Karantina ilkelerini Microsoft Defender portalında veya PowerShell'de (Exchange Online posta kutuları olan Microsoft 365 kuruluşları için Exchange Online PowerShell; Exchange Online posta kutuları olmayan EOP kuruluşlarında tek başına EOP PowerShell) oluşturup atarsınız.

Başlamadan önce bilmeniz gerekenler

21Vianet tarafından sağlanan Microsoft 365'te karantina şu anda Microsoft Defender portalında mevcut değildir. Karantina yalnızca klasik Exchange yönetim merkezinde (klasik EAC) kullanılabilir.

Microsoft Defender portalını adresinde https://security.microsoft.comaçarsınız. Doğrudan Karantina ilkeleri sayfasına gitmek için kullanınhttps://security.microsoft.com/quarantinePolicies.

Exchange Online PowerShell'e bağlanmak için bkz. Exchange Online PowerShell'e bağlanma. Tek başına EOP PowerShell'e bağlanmak için bkz. Exchange Online Protection PowerShell'e bağlanma.

Desteklenen bir koruma özelliğine atanan karantina ilkesini değiştirirseniz, değişiklik siz değişikliği yaptıktan sonra karantinaya alınan iletiyi etkiler. Değişikliği yapmadan önce karantinaya alınan iletiler, yeni karantina ilkesi atamasının ayarlarından etkilenmez.

İstenmeyen posta önleme ve kimlik avı koruması tarafından karantinaya alınan iletilerin süresi dolmadan önce ne kadar süreyle tutulduğunu, istenmeyen postaları bu kadar gün boyunca karantinada tutma (QuarantineRetentionPeriod) istenmeyen posta önleme ilkeleri tarafından denetleniyor. Daha fazla bilgi için Karantina bekletme'deki tabloya bakın.

Bu makaledeki yordamları gerçekleştirmeden önce size izinler atanmalıdır. Aşağıdaki seçeneklere sahipsiniz:

Microsoft Defender XDR Birleştirilmiş rol tabanlı erişim denetimi (RBAC) (E-posta & işbirliği>Office 365 için Defender izinleri Etkinse

. PowerShell'i değil yalnızca Defender portalını etkiler: Yetkilendirme ve ayarlar/Güvenlik ayarları/Çekirdek Güvenlik ayarları (yönet)veya Güvenlik işlemleri/Güvenlik Verileri/E-posta & işbirliği karantinası (yönet).

. PowerShell'i değil yalnızca Defender portalını etkiler: Yetkilendirme ve ayarlar/Güvenlik ayarları/Çekirdek Güvenlik ayarları (yönet)veya Güvenlik işlemleri/Güvenlik Verileri/E-posta & işbirliği karantinası (yönet).Microsoft Defender portalında e-posta & işbirliği izinleri: Karantina Yöneticisi, Güvenlik Yöneticisi veya Kuruluş Yönetimi rol gruplarındaki üyelik.

Microsoft Entra izinleri: Genel Yönetici* veya Güvenlik Yöneticisi rollerindeki üyelik, kullanıcılara Microsoft 365'teki diğer özellikler için gerekli izinleri ve izinleri verir.

Önemli

* Microsoft, rolleri en az izinle kullanmanızı önerir. Daha düşük izinli hesapların kullanılması, kuruluşunuzun güvenliğini artırmaya yardımcı olur. Genel Yönetici, mevcut bir rolü kullanamıyorsanız acil durum senaryolarıyla sınırlı olması gereken yüksek ayrıcalıklı bir roldür.

Karantinaya alınan iletilerde yöneticiler veya kullanıcılar tarafından gerçekleştirilen tüm eylemler denetlenmektedir. Denetlenen karantina olayları hakkında daha fazla bilgi için bkz. Office 365 Yönetim API'sindeki karantina şeması.

1. Adım: Microsoft Defender portalında karantina ilkeleri oluşturma

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, Kurallar bölümündeki E-posta & işbirliği>İlkeleri & Kurallar>Tehdit ilkeleri>Karantina ilkesi'ne gidin. Veya doğrudan Karantina ilkesi sayfasına gitmek için kullanın https://security.microsoft.com/quarantinePolicies.

Karantina ilkeleri sayfasında Özel ilke ekle'yi seçerek

yeni karantina ilkesi sihirbazını başlatın.

yeni karantina ilkesi sihirbazını başlatın.İlke adı sayfasında, İlke adı kutusuna kısa ama benzersiz bir ad girin. İlke adı, gelecek adımlarda açılan listelerde seçilebilir.

İlke adı sayfasında işiniz bittiğinde İleri'yi seçin.

Alıcı iletisi erişimi sayfasında aşağıdaki değerlerden birini seçin:

Sınırlı erişim: Bu izin grubuna dahil edilen tek tek izinler Ek bölümünde açıklanmıştır. Temel olarak, kullanıcılar karantinaya alınan iletileri yönetici onayı olmadan karantinadan bırakma dışında her şeyi yapabilir.

Belirli erişimi ayarlama (Gelişmiş): Özel izinleri belirtmek için bu değeri kullanın. Görüntülenen aşağıdaki ayarları yapılandırın:

-

Yayın eylemi tercihini seçin: Açılan listeden aşağıdaki değerlerden birini seçin:

- Boş: Kullanıcılar, karantinadan gelen iletilerini yayımlayamaz veya yayınlanmasını isteyemez. Bu, varsayılan değerdir.

- Alıcıların karantinadan çıkarılma isteğinde bulunmalarına izin ver

- Alıcıların karantinadan bir iletiyi serbest bırakmasına izin verme

-

Alıcıların karantinaya alınan iletilerde gerçekleştirebileceği ek eylemleri seçin: Aşağıdaki değerlerden bazılarını, tümünü veya hiçbirini seçin:

- Silme

- Önizleme

- Göndereni engelle

- Gönderene izin ver

-

Yayın eylemi tercihini seçin: Açılan listeden aşağıdaki değerlerden birini seçin:

Bu izinler ve bunların karantinaya alınan iletiler ve karantina bildirimleri üzerindeki etkisi, bu makalenin devamındaki Karantina ilkesi izin ayrıntıları bölümünde açıklanmaktadır.

Alıcı iletisi erişimi sayfasında işiniz bittiğinde İleri'yi seçin.

Karantina bildirimi sayfasında, karantina bildirimlerini açmak için Etkinleştir'i seçin ve ardından aşağıdaki değerlerden birini seçin:

- Engellenen gönderen adreslerinden karantinaya alınan iletileri ekleme

- Engellenen gönderen adreslerinden karantinaya alınan iletileri eklemeyin

İpucu

Erişim izni yok için karantina bildirimlerini açarsanız (Alıcı iletisi erişimi sayfasında Belirli erişimi ayarla (Gelişmiş)>Yayın eylemi tercihini> boş seç'i seçtiniz), kullanıcılar karantinadaki iletilerini görüntüleyebilir, ancak iletiler için kullanılabilen tek eylem İleti üst bilgilerini görüntüle'dir

.

.Karantina bildirimi sayfasında işiniz bittiğinde İleri'yi seçin.

İlkeyi gözden geçir sayfasında seçimlerinizi gözden geçirebilirsiniz. Bölümün içindeki ayarları değiştirmek için her bölümde Düzenle'yi seçin. Alternatif olarak Geri'yi veya sihirbazdaki belirli bir sayfayı seçebilirsiniz.

İlkeyi gözden geçir sayfasında işiniz bittiğinde Gönder'i ve ardından onay sayfasında Bitti'yi seçin.

Görüntülenen onay sayfasında, karantinaya alınan iletileri gözden geçirmek için bağlantıları kullanabilir veya Defender portalındaki İstenmeyen posta önleme ilkeleri sayfasına gidebilirsiniz.

Sayfada işiniz bittiğinde Bitti'yi seçin.

Karantina ilkesi sayfasına döndüğünüzde, oluşturduğunuz ilke artık listelenir. 2. Adım bölümünde açıklandığı gibi karantina ilkesini desteklenen bir güvenlik özelliğine atamaya hazırsınız.

PowerShell'de karantina ilkeleri oluşturma

İpucu

PowerShell'de karantina ilkelerinde PermissionToAllowSender izni kullanılmaz.

Karantina ilkeleri oluşturmak için PowerShell'i kullanmak isterseniz Exchange Online PowerShell'e veya tek başına Exchange Online Koruması PowerShell'e bağlanın ve aşağıdaki söz dizimini kullanın:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

Değeri

$trueolan ESNEnabled parametresi karantina bildirimlerini açar. Karantina bildirimleri varsayılan olarak kapalıdır (varsayılan değerdir$false).EndUserQuarantinePermissionsValue parametresi, ikili değerden dönüştürülen bir ondalık değer kullanır. İkili değer, belirli bir sırada kullanılabilir son kullanıcı karantina izinlerine karşılık gelir. Her izin için 1 değeri True, 0 değeri ise False değerine eşittir.

Her bir izin için gerekli sıra ve değerler aşağıdaki tabloda açıklanmıştır:

İzin Ondalık değer İkili değer PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ Bu iznin 0 değeri, karantinadaki İleti üst bilgisini görüntüle eylemini

gizlemez. İleti karantinadaki bir kullanıcı tarafından görülebiliyorsa, eylem ileti için her zaman kullanılabilir.

gizlemez. İleti karantinadaki bir kullanıcı tarafından görülebiliyorsa, eylem ileti için her zaman kullanılabilir.² Bu izin kullanılmaz (0 veya 1 değeri hiçbir şey yapmaz).

³ Bu izin değerlerinin ikisini de 1 olarak ayarlamayın. Bir değeri 1, diğer değeri 0 olarak ayarlayın veya her iki değeri de 0 olarak ayarlayın.

Sınırlı erişim izinleri için gerekli değerler şunlardır:

İzin Sınırlı erişim PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 İkili değer 00101011 Kullanılacak ondalık değer 43 EndUserQuarantinePermissionsValue parametresinin değeri 0 olduğunda ESNEnabled parametresini değerine

$trueayarlarsanız (tüm izinlerin kapalı olduğu erişim yok), alıcılar iletilerini karantinada görebilir, ancak iletiler için kullanılabilen tek eylem İleti üst bilgilerini görüntüle'dir .

.

Bu örnek, önceki tabloda açıklandığı gibi Sınırlı erişim izinlerini atayan karantina bildirimlerinin açık olduğu LimitedAccess adlı yeni bir karantina ilkesi oluşturur.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

Özel izinler için, istediğiniz izinlere karşılık gelen ikili değeri almak için önceki tabloyu kullanın. İkili değeri ondalık değere dönüştürün ve EndUserQuarantinePermissionsValue parametresi için ondalık değeri kullanın.

İpucu

EndUserQuarantinePermissionsValue için eşdeğer ondalık değeri kullanın. Ham ikili değeri kullanmayın.

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. New-QuarantinePolicy.

2. Adım: Desteklenen özelliklere karantina ilkesi atama

E-posta iletilerini karantinaya alan desteklenen koruma özelliklerinde, atanan karantina ilkesi kullanıcıların iletileri karantinaya almak için neler yapabileceğini ve karantina bildirimlerinin açık olup olmadığını tanımlar. İletileri karantinaya alan koruma özellikleri ve karantina ilkelerini destekleyip desteklemedikleri aşağıdaki tabloda açıklanmıştır:

| Özellik | Karantina ilkeleri destekleniyor mu? |

|---|---|

| İstenmeyen posta önleme ilkelerinde karar | |

| İstenmeyen Posta (İstenmeyen Posta) | Evet (SpamQuarantineTag) |

| Yüksek güvenilirlikli istenmeyen posta (HighConfidenceSpamAction) | Evet (HighConfidenceSpamQuarantineTag) |

| Kimlik Avı (PhishSpamAction) | Evet (PhishQuarantineTag) |

| Yüksek güvenilirlikli kimlik avı (HighConfidencePhishAction) | Evet (HighConfidencePhishQuarantineTag) |

| Toplu (BulkSpamAction) | Evet (BulkQuarantineTag) |

| Kimlik avı önleme ilkelerinde karar | |

| Spoof (AuthenticationFailAction) | Evet (SpoofQuarantineTag) |

| Kullanıcı kimliğe bürünme (TargetedUserProtectionAction) | Evet (TargetedUserQuarantineTag) |

| Etki alanı kimliğe bürünme (TargetedDomainProtectionAction) | Evet (TargetedDomainQuarantineTag) |

| Posta kutusu zekası kimliğe bürünme (MailboxIntelligenceProtectionAction) | Evet (MailboxIntelligenceQuarantineTag) |

| Kötü amaçlı yazılımdan koruma ilkeleri | Evet (QuarantineTag) |

| Güvenli Ekler koruması | |

| Güvenli Ekler ilkeleri (Etkinleştir ve Eylem) tarafından kötü amaçlı yazılım olarak karantinaya alınan ekleri içeren e-posta iletileri | Evet (QuarantineTag) |

| SharePoint, OneDrive ve Microsoft Teams için Güvenli Ekler tarafından kötü amaçlı yazılım olarak karantinaya alınan dosyalar | Hayır |

| Exchange posta akışı kuralları (taşıma kuralları olarak da bilinir) eylemiyle: 'İletiyi barındırılan karantinaya teslim etme' (Karantina) | Hayır |

Her koruma özelliği tarafından kullanılan varsayılan karantina ilkeleri , EOP için önerilen ayarlar ve Office 365 güvenliği için Microsoft Defender'daki ilgili tablolarda açıklanmıştır.

Varsayılan karantina ilkeleri, önceden ayarlanmış izin grupları ve izinler bu makalenin sonundaki Ek bölümünde açıklanmıştır.

Bu adımın geri kalanında, desteklenen filtre kararları için karantina ilkelerinin nasıl atanacakları açıklanmaktadır.

Microsoft Defender portalında desteklenen ilkelerde karantina ilkeleri atama

Not

Kullanıcılar, kötü amaçlı yazılımdan koruma veya Güvenli Ekler ilkeleri tarafından kötü amaçlı yazılım olarak karantinaya alınan kendi iletilerini veya karantina ilkesinin nasıl yapılandırıldığına bakılmaksızın istenmeyen posta önleme ilkeleri tarafından yüksek güvenilirlikli kimlik avı olarak yayınlayamaz. İlke kullanıcıların kendi karantinaya alınmış iletilerini yayınlamasına izin veriyorsa, kullanıcıların karantinaya alınmış kötü amaçlı yazılımlarının veya yüksek güvenilirlikli kimlik avı iletilerinin yayınlanmasını istemesine izin verilir.

İstenmeyen posta önleme ilkeleri

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, İlkeler bölümünde e-posta & işbirliği>İlkeleri & kurallar>Tehdit ilkeleri>İstenmeyen posta önleme bölümüne gidin. İsterseniz, doğrudan İstenmeyen posta önleme ilkeleri sayfasına gitmek için kullanın https://security.microsoft.com/antispam.

İstenmeyen posta önleme ilkeleri sayfasında aşağıdaki yöntemlerden birini kullanın:

- Satırda adın yanındaki onay kutusunun dışında herhangi bir yere tıklayarak var olan bir gelen istenmeyen posta önleme ilkesini seçin. Açılan ilke ayrıntıları açılır öğesinde Eylemler bölümüne gidin ve Eylemleridüzenle'yi seçin.

-

İlke oluştur'u seçin

, açılan listeden Gelen'i seçerek yeni istenmeyen posta önleme ilkesi sihirbazını başlatın ve eylemler sayfasına gidin.

, açılan listeden Gelen'i seçerek yeni istenmeyen posta önleme ilkesi sihirbazını başlatın ve eylemler sayfasına gidin.

Eylemler sayfasında veya açılır listede, Karantina iletisi eyleminin seçili olduğu her kararda, karantina ilkesi seçmeniz için Karantina ilkesi seç kutusu da bulunur.

İstenmeyen posta önleme ilkesinin oluşturulması sırasında, istenmeyen posta filtreleme kararının eylemini Karantina iletisi olarak değiştirirseniz, Karantina ilkesi seç kutusu varsayılan olarak boş olur. Boş değer, bu karar için varsayılan karantina ilkesinin kullanıldığı anlamına gelir. İstenmeyen posta önleme ilkesi ayarlarını daha sonra görüntülediğinizde veya düzenlediğinizde karantina ilkesi adı gösterilir. Varsayılan karantina ilkeleri desteklenen özellikler tablosunda listelenir.

İstenmeyen posta önleme ilkelerini oluşturmaya ve değiştirmeye yönelik tüm yönergeler EOP'de istenmeyen posta önleme ilkelerini yapılandırma başlığı altında açıklanmıştır.

PowerShell'de istenmeyen posta önleme ilkeleri

İstenmeyen posta önleme ilkelerine karantina ilkeleri atamak için PowerShell'i kullanmayı tercih ederseniz Exchange Online PowerShell veya Exchange Online Protection PowerShell'e bağlanın ve aşağıdaki söz dizimini kullanın:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

Karantina ilkeleri yalnızca iletiler karantinaya alındığında önemlidir. HighConfidencePhishAction parametresinin varsayılan değeri Karantina'dır, bu nedenle PowerShell'de yeni istenmeyen posta filtresi ilkeleri oluştururken bu *Eylem parametresini kullanmanız gerekmez. Varsayılan olarak, yeni istenmeyen posta filtresi ilkelerindeki diğer tüm *Eylem parametreleri Karantina değerine ayarlı değildir.

Mevcut istenmeyen posta önleme ilkelerindeki önemli parametre değerlerini görmek için aşağıdaki komutu çalıştırın:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagİstenmeyen posta filtreleme kararı için karantina ilkesini belirtmeden istenmeyen posta önleme ilkesi oluşturursanız, bu karar için varsayılan karantina ilkesi kullanılır. Standart ve Katı için varsayılan eylem değerleri ve önerilen eylem değerleri hakkında bilgi için bkz. EOP istenmeyen posta önleme ilkesi ayarları.

Karantina bildirimlerini açmak veya belirli bir istenmeyen posta filtreleme kararı için karantinaya alınan iletilerde varsayılan son kullanıcı özelliklerini değiştirmek için farklı bir karantina ilkesi belirtin.

Kullanıcılar, karantina ilkesinin nasıl yapılandırıldığına bakılmaksızın, yüksek güvenilirlikli kimlik avı olarak karantinaya alınan kendi iletilerini serbest bırakamaz. İlke kullanıcıların kendi karantinaya alınan iletilerini yayınlamasına izin veriyorsa, kullanıcıların karantinaya alınmış yüksek güvenilirlikli kimlik avı iletilerinin yayınlanmasını istemesine izin verilir.

PowerShell'de, PowerShell'deki yeni bir istenmeyen posta önleme ilkesi, New-HostedContentFilterPolicy cmdlet'ini (ayarlar) kullanan bir istenmeyen posta filtresi ilkesi ve New-HostedContentFilterRule cmdlet'ini (alıcı filtreleri) kullanan özel bir istenmeyen posta filtresi kuralı gerektirir. Yönergeler için bkz. İstenmeyen posta önleme ilkeleri oluşturmak için PowerShell kullanma.

Bu örnek, aşağıdaki ayarlarla Araştırma Bölümü adlı yeni bir istenmeyen posta filtresi ilkesi oluşturur:

- Tüm istenmeyen posta filtreleme kararlarının eylemi Karantina olarak ayarlanır.

- Erişim izni yok atayan AdminOnlyAccessPolicy adlı varsayılan karantina ilkesi, kullanılan varsayılan karantina ilkesinin yerini alır (yüksek güvenilirlikli kimlik avı iletileri varsayılan olarak karantinaya alınır ve AdminOnlyAccessPolicy karantina ilkesi varsayılan olarak kullanılır).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. New-HostedContentFilterPolicy.

Bu örnek, İnsan Kaynakları adlı mevcut istenmeyen posta filtresi ilkesini değiştirir. İstenmeyen posta karantina kararı için eylem Karantina olarak ayarlanır ve ContosoNoAccess adlı özel karantina ilkesi atanır.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. Set-HostedContentFilterPolicy.

Kimlik avından koruma ilkeleri

Kimlik sahtekarı zekası, Office 365 için EOP ve Defender'da kullanılabilir. Kullanıcı kimliğe bürünme koruması, etki alanı kimliğe bürünme koruması ve posta kutusu zekası koruması yalnızca Office 365 için Defender'da kullanılabilir. Daha fazla bilgi için bkz. Microsoft 365'te kimlik avı önleme ilkeleri.

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, İlkeler bölümünde e-posta & işbirliği>İlkeleri & kuralları>Tehdit ilkeleri>Kimlik avı önleme bölümüne gidin. Ya da doğrudan Kimlik avı önleme sayfasına gitmek için kullanın https://security.microsoft.com/antiphishing.

Kimlik avı önleme sayfasında aşağıdaki yöntemlerden birini kullanın:

- Satırda adın yanındaki onay kutusunun dışında herhangi bir yere tıklayarak mevcut kimlik avı önleme ilkesini seçin. Açılan ilke ayrıntıları açılır öğesinde, sonraki adımlarda açıklandığı gibi ilgili bölümdeki Düzenle bağlantısını seçin.

- Yeni kimlik avı önleme ilkesi sihirbazını başlatmak için Oluştur'u seçin

. İlgili sayfalar sonraki adımlarda açıklanmıştır.

. İlgili sayfalar sonraki adımlarda açıklanmıştır.

Kimlik avı eşiği & koruma sayfasında veya açılır listede aşağıdaki ayarların açık ve gerektiği şekilde yapılandırıldığını doğrulayın:

- Korunacak kullanıcılar etkinleştirildi: Kullanıcıları belirtin.

- Korunacak etkin etki alanları: Sahibi olduğum etki alanlarını dahil et ve/veya Özel etki alanları ekle'yi seçin ve etki alanlarını belirtin.

- Posta kutusu zekasını etkinleştirme

- Kimliğe bürünme koruması için zekayı etkinleştirme

- Kimlik sahtekarı zekasını etkinleştirme

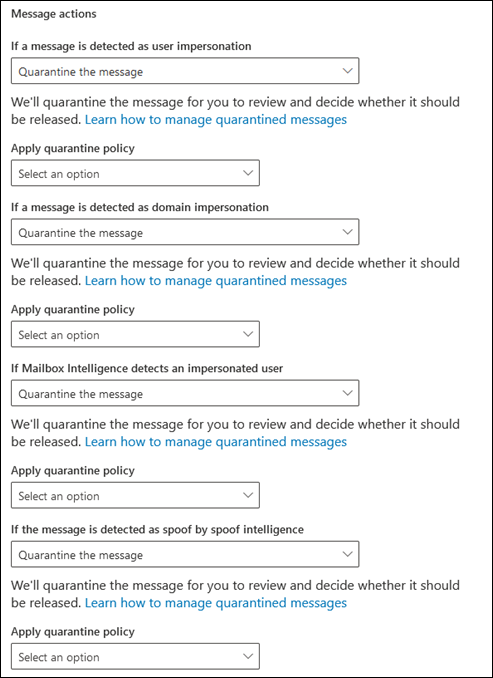

Eylemler sayfasında veya açılır listede, İletiyi karantinaya al eylemine sahip olan her kararda, karantina ilkesi seçmeniz için Karantina ilkesi uygula kutusu da bulunur.

Kimlik avı önleme ilkesinin oluşturulması sırasında bir karantina ilkesi seçmezseniz varsayılan karantina ilkesi kullanılır. Daha sonra kimlik avı önleme ilkesi ayarlarını görüntülediğinizde veya düzenlediğinizde karantina ilkesi adı gösterilir. Varsayılan karantina ilkeleri desteklenen özellikler tablosunda listelenir.

Kimlik avı önleme ilkelerini oluşturmaya ve değiştirmeye yönelik tüm yönergeler aşağıdaki makalelerde mevcuttur:

- EOP'de kimlik avı önleme ilkelerini yapılandırma

- Office 365 için Microsoft Defender'da kimlik avı önleme ilkelerini yapılandırma

PowerShell'de kimlik avı önleme ilkeleri

Kimlik avı önleme ilkelerine karantina ilkeleri atamak için PowerShell'i kullanmayı tercih ederseniz Exchange Online PowerShell veya Exchange Online Protection PowerShell'e bağlanın ve aşağıdaki söz dizimini kullanın:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

Karantina ilkeleri yalnızca iletiler karantinaya alındığında önemlidir. Kimlik avı önleme ilkelerinde, özelliğin Enable* parametre değeri $true ve karşılık gelen *\Action parametre değeri Karantina olduğunda iletiler karantinaya alınır. EnableMailboxIntelligence ve EnableSpoofIntelligence parametrelerinin varsayılan değeri $true olduğundan PowerShell'de yeni kimlik avı önleme ilkeleri oluştururken bunları kullanmanız gerekmez. Varsayılan olarak, *\Action parametresinin Karantina değeri yoktur.

Mevcut kimlik avı önleme ilkelerindeki önemli parametre değerlerini görmek için aşağıdaki komutu çalıştırın:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagStandart ve Katı yapılandırmalar için varsayılan ve önerilen eylem değerleri hakkında bilgi için bkz. Office 365 için Microsoft Defender'da kimlik avı önleme ilkelerindeki EOP kimlik avı önleme ilkesi ayarları ve Kimliğe bürünme ayarları.

Kimlik avı önleme eylemi için karantina ilkesini belirtmeden yeni bir kimlik avı önleme ilkesi oluşturursanız, bu eylem için varsayılan karantina ilkesi kullanılır. Her kimlik avı önleme eylemi için varsayılan karantina ilkeleri, Office 365 için Microsoft Defender'da EOP kimlik avı önleme ilkesi ayarlarında ve Kimlik avı önleme ilkesi ayarlarında gösterilir.

Yalnızca belirli bir kimlik avı önleme eylemi için karantinaya alınan iletilerde varsayılan son kullanıcı özelliklerini değiştirmek istiyorsanız farklı bir karantina ilkesi belirtin.

PowerShell'de yeni bir kimlik avı önleme ilkesi, New-AntiPhishPolicy cmdlet'ini (ayarlar) kullanan bir kimlik avı önleme ilkesi ve New-AntiPhishRule cmdlet'ini (alıcı filtreleri) kullanan özel bir kimlik avı önleme kuralı gerektirir. Yönergeler için aşağıdaki makalelere bakın:

Bu örnek, aşağıdaki ayarlarla Araştırma Bölümü adlı yeni bir kimlik avı önleme ilkesi oluşturur:

- Tüm istenmeyen posta filtreleme kararlarının eylemi Karantina olarak ayarlanır.

- Erişim izni yok atayan AdminOnlyAccessPolicy adlı varsayılan karantina ilkesi, kullanılan varsayılan karantina ilkesinin yerini alır.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. New-AntiPhishPolicy.

Bu örnek, İnsan Kaynakları adlı mevcut kimlik avı önleme ilkesini değiştirir. Kullanıcı kimliğe bürünme ve etki alanı kimliğe bürünme tarafından algılanan iletiler için eylem Karantina olarak ayarlanır ve ContosoNoAccess adlı özel karantina ilkesi atanır.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. Set-AntiPhishPolicy.

Kötü amaçlı yazılımdan koruma ilkeleri

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, İlkeler bölümünde e-posta & işbirliği>İlkeleri & kuralları>Tehdit ilkeleri>Kötü amaçlı yazılımdan koruma bölümüne gidin. Ya da doğrudan Kötü amaçlı yazılımdan koruma sayfasına gitmek için kullanın https://security.microsoft.com/antimalwarev2.

Kötü amaçlı yazılımdan koruma sayfasında aşağıdaki yöntemlerden birini kullanın:

- Satırda adın yanındaki onay kutusundan başka bir yere tıklayarak mevcut kötü amaçlı yazılımdan koruma ilkesini seçin. Açılan ilke ayrıntıları açılır öğesinde Koruma ayarları bölümüne gidin ve koruma ayarlarını düzenle'yi seçin.

- Yeni kötü amaçlı yazılımdan koruma ilkesi sihirbazını başlatmak için Oluştur'u seçin

ve Koruma ayarları sayfasına gidin.

ve Koruma ayarları sayfasına gidin.

Koruma ayarları sayfasında veya açılır penceresinde, Karantina ilkesi kutusunda bir karantina ilkesi görüntüleyin veya seçin.

Karantina bildirimleri AdminOnlyAccessPolicy adlı ilkede devre dışı bırakılır. İletileri kötü amaçlı yazılım olarak karantinaya alan alıcıları bilgilendirmek için, karantina bildirimlerinin açık olduğu mevcut bir karantina ilkesi oluşturun veya kullanın. Yönergeler için bkz. Microsoft Defender portalında karantina ilkeleri oluşturma.

Kullanıcılar, karantina ilkesinin nasıl yapılandırıldığına bakılmaksızın kötü amaçlı yazılımdan koruma ilkeleri tarafından kötü amaçlı yazılım olarak karantinaya alınan kendi iletilerini yayınlayamaz. İlke kullanıcıların kendi karantinaya alınan iletilerini yayınlamasına izin veriyorsa, kullanıcıların karantinaya alınan kötü amaçlı yazılım iletilerinin yayınlanmasını istemesine izin verilir.

Kötü amaçlı yazılımdan koruma ilkelerini oluşturmaya ve değiştirmeye yönelik tüm yönergeler , Kötü amaçlı yazılımdan koruma ilkelerini yapılandırma bölümünde sağlanır.

PowerShell'de kötü amaçlı yazılımdan koruma ilkeleri

Kötü amaçlı yazılımdan koruma ilkelerine karantina ilkeleri atamak için PowerShell'i kullanmayı tercih ederseniz Exchange Online PowerShell veya Exchange Online Protection PowerShell'e bağlanın ve aşağıdaki söz dizimini kullanın:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

QuarantineTag parametresini kullanmadan yeni kötü amaçlı yazılımdan koruma ilkeleri oluşturduğunuzda, AdminOnlyAccessPolicy adlı varsayılan karantina ilkesi kullanılır.

Kullanıcılar, karantina ilkesinin nasıl yapılandırıldığına bakılmaksızın kötü amaçlı yazılım olarak karantinaya alınan kendi iletilerini yayınlayamaz. İlke kullanıcıların kendi karantinaya alınan iletilerini yayınlamasına izin veriyorsa, kullanıcıların karantinaya alınan kötü amaçlı yazılım iletilerinin yayınlanmasını istemesine izin verilir.

Mevcut kimlik avı önleme ilkelerindeki önemli parametre değerlerini görmek için aşağıdaki komutu çalıştırın:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagPowerShell'de yeni bir kötü amaçlı yazılımdan koruma ilkesi, New-MalwareFilterPolicy cmdlet'ini (ayarlar) kullanan bir kötü amaçlı yazılım filtresi ilkesi ve New-MalwareFilterRule cmdlet'ini (alıcı filtreleri) kullanan özel bir kötü amaçlı yazılım filtresi kuralı gerektirir. Yönergeler için bkz. Kötü amaçlı yazılımdan koruma ilkelerini yapılandırmak için Exchange Online PowerShell veya tek başına EOP PowerShell kullanma.

Bu örnek, karantinaya alınan iletilere Erişim izni yok atayan ContosoNoAccess adlı özel karantina ilkesini kullanan Araştırma Bölümü adlı bir kötü amaçlı yazılım filtresi ilkesi oluşturur.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. New-MalwareFilterPolicy.

Bu örnek, İnsan Kaynakları adlı mevcut kötü amaçlı yazılım filtresi ilkesini, karantinaya alınan iletilere Erişim yok izni atayan ContosoNoAccess adlı özel karantina ilkesini kullanacak şekilde değiştirir.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. Set-MalwareFilterPolicy.

Office 365 için Defender'da Güvenli Ekler ilkeleri

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, İlkeler bölümünde e-posta & işbirliği>İlkeleri & kurallar>Tehdit ilkeleri>Güvenli Ekler'e gidin. Ya da doğrudan Güvenli Ekler sayfasına gitmek için kullanın https://security.microsoft.com/safeattachmentv2.

Güvenli Ekler sayfasında aşağıdaki yöntemlerden birini kullanın:

- Satırda adın yanındaki onay kutusunun dışında herhangi bir yere tıklayarak var olan Güvenli Ekler ilkesini seçin. Açılan ilke ayrıntıları açılır öğesinde Ayarlar bölümündeki Ayarları düzenle bağlantısını seçin.

- Yeni Güvenli Ekler ilke sihirbazını başlatmak ve Ayarlar sayfasına gitmek için Oluştur'u seçin

.

.

Ayarlar sayfasında veya açılır listede, Karantina ilkesi kutusunda bir karantina ilkesi görüntüleyin veya seçin.

Kullanıcılar, karantina ilkesinin nasıl yapılandırıldığına bakılmaksızın Güvenli Ekler ilkeleri tarafından kötü amaçlı yazılım olarak karantinaya alınan kendi iletilerini yayınlayamaz. İlke kullanıcıların kendi karantinaya alınan iletilerini yayınlamasına izin veriyorsa, kullanıcıların karantinaya alınan kötü amaçlı yazılım iletilerinin yayınlanmasını istemesine izin verilir.

Güvenli Ekler ilkelerini oluşturmaya ve değiştirmeye yönelik tam yönergeler , Office 365 için Microsoft Defender'da Güvenli Ekler ilkelerini ayarlama başlığı altında açıklanmıştır.

PowerShell'de Güvenli Ekler ilkeleri

Güvenli Ekler ilkelerine karantina ilkeleri atamak için PowerShell'i kullanmak isterseniz Exchange Online PowerShell veya Exchange Online Protection PowerShell'e bağlanın ve aşağıdaki söz dizimini kullanın:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Eylem parametresi değerleri Block veya DynamicDelivery karantinaya alınmış iletilere neden olabilir (İzin Ver değeri iletileri karantinaya almaz). Eylem parametresinin değeri yalnızca Enable parametresinin değeri olduğunda anlamlı olur

$true.QuarantineTag parametresini kullanmadan yeni Güvenli Ekler ilkeleri oluşturduğunuzda, Güvenli Ekler tarafından kötü amaçlı yazılım algılamaları için AdminOnlyAccessPolicy adlı varsayılan karantina ilkesi kullanılır.

Kullanıcılar, karantina ilkesinin nasıl yapılandırıldığına bakılmaksızın kötü amaçlı yazılım olarak karantinaya alınan kendi iletilerini yayınlayamaz. İlke kullanıcıların kendi karantinaya alınan iletilerini yayınlamasına izin veriyorsa, kullanıcıların karantinaya alınan kötü amaçlı yazılım iletilerinin yayınlanmasını istemesine izin verilir.

Önemli parametre değerlerini görmek için aşağıdaki komutu çalıştırın:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagPowerShell'de yeni bir Güvenli Ekler ilkesi, New-SafeAttachmentPolicy cmdlet'ini (ayarlar) kullanan güvenli bir ek ilkesi ve New-SafeAttachmentRule cmdlet'ini (alıcı filtreleri) kullanan özel bir güvenli ek kuralı gerektirir. Yönergeler için bkz. Güvenli Ekler ilkelerini yapılandırmak için Exchange Online PowerShell'i kullanma.

Bu örnek, algılanan iletileri engelleyen ve karantinaya alınan iletilere Erişim yok izni atayan ContosoNoAccess adlı özel karantina ilkesini kullanan Araştırma Bölümü adlı güvenli bir ek ilkesi oluşturur.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. New-MalwareFilterPolicy.

Bu örnek, İnsan Kaynakları adlı mevcut güvenli ek ilkesini, Erişim yok izinleri atayan ContosoNoAccess adlı özel karantina ilkesini kullanacak şekilde değiştirir.

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. Set-MalwareFilterPolicy.

Microsoft Defender portalında genel karantina bildirimi ayarlarını yapılandırma

Karantina ilkeleri için genel ayarlar, karantinaya alınan iletilerin alıcılarına gönderilen karantina bildirimlerini, karantina ilkesinde karantina bildirimleri açıksa özelleştirmenize olanak sağlar. Karantina bildirimleri hakkında daha fazla bilgi için bkz. Karantina bildirimleri.

Farklı diller için karantina bildirimlerini özelleştirme

Karantina bildirimlerinin ileti gövdesi, alıcının bulut tabanlı posta kutusunun dil ayarına göre zaten yerelleştirilmiştir.

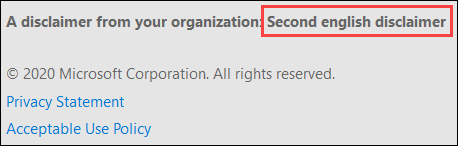

Bu bölümdeki yordamları, alıcının bulut tabanlı posta kutusunun dil ayarına göre karantina bildirimlerinde kullanılan Gönderen görünen adını, Konu ve Yasal Uyarı değerlerini özelleştirmek için kullanabilirsiniz:

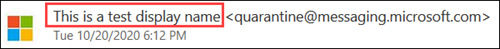

Aşağıdaki ekran görüntüsünde gösterildiği gibi Gönderen görünen adı :

Karantina bildirim iletilerinin Konu alanı.

Karantina bildirimlerinin altına eklenen Yasal Uyarı metni. Yerelleştirilmiş metin( Kuruluşunuzdan bir bildirim: her zaman önce dahil edilir ve ardından aşağıdaki ekran görüntüsünde gösterildiği gibi belirttiğiniz metin gösterilir:

İpucu

Karantina bildirimleri şirket içi posta kutuları için yerelleştirilmemiştir.

Belirli bir dil için özel karantina bildirimi, kullanıcılara yalnızca posta kutusu dilleri özel karantina bildirimindeki dille eşleştiğinde gösterilir.

English_USA değeri yalnızca ABD İngilizcesi müşterileri için geçerlidir. İngiltere English_Great değeri diğer tüm İngilizce müşterileri (Büyük Britanya, Kanada, Avustralya vb.) için geçerlidir.

Norveç dili ve Norveç dili (Nynorsk) mevcuttur. Norveççe (Bokmål) kullanılamaz.

En fazla üç dilde özelleştirilmiş karantina bildirimleri oluşturmak için aşağıdaki adımları uygulayın:

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, Kurallar bölümündeki E-posta & işbirliği>İlkeleri & kurallar>Tehdit ilkeleriKarantina ilkeleri> bölümüne gidin. Veya doğrudan Karantina ilkeleri sayfasına gitmek için kullanın https://security.microsoft.com/quarantinePolicies.

Karantina ilkeleri sayfasında Genel ayarlar'ı seçin

.

.Açılan Karantina bildirim ayarları açılır öğesinde aşağıdaki adımları uygulayın:

Dil seç kutusundan dili seçin. Varsayılan değer English_USA.

Bu kutu ilk ayar olmasa da, önce yapılandırmanız gerekir. Dili seçmeden önce Gönderen görünen adı, Konu veya Yasal Uyarı kutularına değerler girerseniz, bu değerler kaybolur.

Dili seçtikten sonra Gönderen görünen adı, Konu ve Yasal Uyarı değerlerini girin. Değerler her dil için benzersiz olmalıdır. Bir değeri farklı bir dilde yeniden kullanmaya çalışırsanız Kaydet'i seçtiğinizde bir hata alırsınız.

Dil seç kutusunun yanındaki Ekle düğmesini seçin.

Ekle'yi seçtikten sonra, dil için yapılandırılan ayarlar, Önceden yapılandırılmış ayarları göstermek için dile tıklayın kutusunda görünür. Ayarları yeniden yüklemek için dil adına tıklayın. Dili kaldırmak için öğesini seçin

.

.Alıcının diline göre en fazla üç özelleştirilmiş karantina bildirimi oluşturmak için önceki adımları yineleyin.

Karantina bildirimleri açılır öğesinde işiniz bittiğinde Kaydet'i seçin.

Gönderen adresini belirtin hakkında bilgi için

Tüm karantina bildirimlerini özelleştirme

Farklı diller için karantina bildirimlerini özelleştirmeseniz bile, tüm karantina bildirimlerini özelleştirmek için Karantina bildirimleri açılır penceresinde ayarlar kullanılabilir. Alternatif olarak, farklı diller için karantina bildirimlerini özelleştirmeden önce, sırasında veya sonrasında ayarları yapılandırabilirsiniz (bu ayarlar tüm diller için geçerlidir):

Gönderen adresini belirtin: Karantina bildirimlerinin gönderen e-posta adresi için var olan bir kullanıcıyı seçin. Varsayılan gönderen şeklindedir

quarantine@messaging.microsoft.com.Şirket logomu kullan: Karantina bildirimlerinin en üstünde kullanılan varsayılan Microsoft logosunu değiştirmek için bu seçeneği belirleyin. Bu adımı gerçekleştirmeden önce, özel logonuzu karşıya yüklemek için Microsoft 365 temasını kuruluşunuz için özelleştirme başlığı altında yer alan yönergeleri izlemeniz gerekir.

Karantina bildirimindeki özel logo aşağıdaki ekran görüntüsünde gösterilmiştir:

Her (gün) son kullanıcı istenmeyen posta bildirimi gönder: Karantina bildirimlerinin sıklığını seçin. 4 saat içinde, Günlük veya Haftalık'ı seçebilirsiniz.

İpucu

Dört saatte bir seçerseniz ve son bildirim oluşturma işleminden hemen sonra bir ileti karantinaya alınırsa, alıcı karantina bildirimini dört saatten biraz daha uzun bir süre sonra alır.

Karantina bildirimleri açılır öğesinde işiniz bittiğinde Kaydet'i seçin.

Genel karantina bildirim ayarlarını yapılandırmak için PowerShell kullanma

Genel karantina bildirim ayarlarını yapılandırmak için PowerShell'i kullanmayı tercih ederseniz, Exchange Online PowerShell veya Exchange Online Protection PowerShell'e bağlanın ve aşağıdaki söz dizimini kullanın:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- Kullanılabilir en fazla 3 dil belirtebilirsiniz. Default değeri en-US değeridir. İngilizce değeri diğer her şeydir (en-GB, en-CA, en-AU vb.).

- Her dil için benzersiz MultiLanguageCustomDisclaimer, ESNCustomSubject ve MultiLanguageSenderName değerlerini belirtmeniz gerekir.

- Metin değerlerinden herhangi biri tırnak işareti içeriyorsa, tırnak işaretinden ek bir tırnak işaretiyle kaçış yapmanız gerekir. Örneğin, olarak

d''assistancedeğiştirind'assistance.

Bu örnekte aşağıdaki ayarlar yapılandırılır:

- ABD İngilizcesi ve İspanyolca için özelleştirilmiş karantina bildirimleri.

- Karantina bildirimi gönderenin e-posta adresi olarak

michelle@contoso.onmicrosoft.comayarlanır.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. Set-QuarantinePolicy.

Microsoft Defender portalında karantina ilkelerini görüntüleme

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, Kurallar bölümündeki E-posta & işbirliği>İlkeleri & kurallar>Tehdit ilkeleriKarantina ilkeleri> bölümüne gidin. Veya doğrudan Karantina ilkeleri sayfasına gitmek için kullanın https://security.microsoft.com/quarantinePolicies.

Karantina ilkeleri sayfası, İlke adına ve Son güncelleştirme tarihi/saati'ne göre ilkelerin listesini gösterir.

Varsayılan veya özel karantina ilkelerinin ayarlarını görüntülemek için, satırda adın yanındaki onay kutusundan başka bir yere tıklayarak ilkeyi seçin. Ayrıntılar açılan açılır öğede bulunur.

Genel ayarları görüntülemek için Genel ayarlar'ı seçin

PowerShell'de karantina ilkelerini görüntüleme

Karantina ilkelerini görüntülemek için PowerShell'i kullanmak isterseniz aşağıdaki adımlardan birini uygulayın:

Tüm varsayılan veya özel ilkelerin özet listesini görüntülemek için aşağıdaki komutu çalıştırın:

Get-QuarantinePolicy | Format-Table NameVarsayılan veya özel karantina ilkelerinin ayarlarını görüntülemek için QuarantinePolicyName> değerini karantina ilkesinin adıyla değiştirin <ve aşağıdaki komutu çalıştırın:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Karantina bildirimlerinin genel ayarlarını görüntülemek için aşağıdaki komutu çalıştırın:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. Get-HostedContentFilterPolicy.

Microsoft Defender portalında karantina ilkelerini değiştirme

AdminOnlyAccessPolicy, DefaultFullAccessPolicy veya DefaultFullAccessWithNotificationPolicy adlı varsayılan karantina ilkelerini değiştiremezsiniz.

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, Kurallar bölümündeki E-posta & işbirliği>İlkeleri & kurallar>Tehdit ilkeleriKarantina ilkeleri> bölümüne gidin. Veya doğrudan Karantina ilkeleri sayfasına gitmek için kullanın https://security.microsoft.com/quarantinePolicies.

Karantina ilkeleri sayfasında, adın yanındaki onay kutusuna tıklayarak ilkeyi seçin.

Görüntülenen İlkeyi

düzenle eylemini seçin.

düzenle eylemini seçin.

İlke sihirbazı, seçili karantina ilkesinin ayarları ve değerleriyle birlikte açılır. Adımlar, Microsoft Defender portalında karantina ilkeleri oluşturma bölümünde açıklandığı gibi hemen hemen aynıdır. Temel fark şudur: Mevcut bir ilkeyi yeniden adlandıramazsınız.

PowerShell'de karantina ilkelerini değiştirme

Özel bir karantina ilkesini değiştirmek için PowerShell'i kullanmak isterseniz QuarantinePolicyName> yerine karantina ilkesinin adını yazın <ve aşağıdaki söz dizimini kullanın:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

Kullanılabilir ayarlar, bu makalenin önceki bölümlerinde karantina ilkeleri oluşturmak için açıklanan ayarlarla aynıdır.

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. Set-QuarantinePolicy.

Microsoft Defender portalında karantina ilkelerini kaldırma

Not

Bir karantina ilkesinin kullanılmadığını doğrulayana kadar kaldırmayın. Örneğin, PowerShell'de aşağıdaki komutu çalıştırın:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagKarantina ilkesi kullanılıyorsa, karantina bildirimlerinde olası kesintiyi önlemek için, atanan karantina ilkesini kaldırmadan önce değiştirin.

AdminOnlyAccessPolicy, DefaultFullAccessPolicy veya DefaultFullAccessWithNotificationPolicy adlı varsayılan karantina ilkelerini kaldıramazsınız.

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, Kurallar bölümündeki E-posta & işbirliği>İlkeleri & kurallar>Tehdit ilkeleriKarantina ilkeleri> bölümüne gidin. Veya doğrudan Karantina ilkeleri sayfasına gitmek için kullanın https://security.microsoft.com/quarantinePolicies.

Karantina ilkeleri sayfasında, adın yanındaki onay kutusuna tıklayarak ilkeyi seçin.

Görüntülenen İlkeyi

sil eylemini seçin.

sil eylemini seçin.Onay iletişim kutusunda İlkeyi kaldır'ı seçin.

PowerShell'de karantina ilkelerini kaldırma

Özel bir karantina ilkesini kaldırmak için PowerShell'i kullanmak isterseniz QuarantinePolicyName> değerini karantina ilkesinin adıyla değiştirin <ve aşağıdaki komutu çalıştırın:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Ayrıntılı söz dizimi ve parametre bilgileri için bkz. Remove-QuarantinePolicy.

Karantina yayın istekleri için sistem uyarıları

Varsayılan olarak, Kullanıcı karantinaya alınmış bir iletiyi serbest bırakmak istedi adlı varsayılan uyarı ilkesi otomatik olarak bilgilendirici bir uyarı oluşturur ve bir kullanıcı karantinaya alınmış bir iletinin yayımlanmasını istediğinde Kuruluş Yönetimi'ne (genel yönetici) bildirim gönderir:

Yöneticiler e-posta bildirimi alıcılarını özelleştirebilir veya daha fazla seçenek için özel bir uyarı ilkesi oluşturabilir.

Uyarı ilkeleri hakkında daha fazla bilgi için bkz. Microsoft Defender portalında uyarı ilkeleri.

Ek

Karantina ilkesinin anatomisi

Karantina ilkesi, önceden ayarlanmış izin grupları halinde birleştirilen izinler içerir. Önceden ayarlanmış izin grupları şunlardır:

- Erişim yok

- Sınırlı erişim

- Tam erişim

Daha önce açıklandığı gibi, varsayılan karantina ilkeleri karantinaya alınan iletilerde geçmiş kullanıcı özelliklerini zorunlu kılmaktadır ve iletileri karantinaya alan desteklenen koruma özelliklerindeki eylemlere otomatik olarak atanır.

Varsayılan karantina ilkeleri şunlardır:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (bazı kuruluşlarda)

Karantina ilkeleri, kullanıcıların kendilerine teslim etmek yerine karantinaya alınan iletiler hakkında karantina bildirimleri alıp almadığını da denetler. Karantina bildirimleri iki işlem yapar:

- İletinin karantinada olduğunu kullanıcıya bildirin.

- Kullanıcıların karantinaya alınan iletiyi karantina bildiriminden görüntülemesine ve üzerinde işlem gerçekleştirmesine izin verin. İzinler, karantina ilkesi izin ayrıntıları bölümünde açıklandığı gibi kullanıcının karantina bildiriminde neler yapabileceğini denetler.

İzinler, izin grupları ve varsayılan karantina ilkeleri arasındaki ilişki aşağıdaki tablolarda açıklanmıştır:

| İzin | Erişim yok | Sınırlı erişim | Tam erişim |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Gönderene izin ver (PermissionToAllowSender) | ✔ | ✔ | |

| Göndereni engelle (PermissionToBlockSender) | |||

| Delete (PermissionToDelete) | ✔ | ✔ | |

| Önizleme (PermissionToPreview)² | ✔ | ✔ | |

| Alıcıların karantinadan ileti bırakmasına izin ver (PermissionToRelease)³ | ✔ | ||

| Alıcıların karantinadan çıkarılma isteğinde bulunmalarına izin ver (PermissionToRequestRelease) | ✔ |

| Varsayılan karantina ilkesi | Kullanılan izin grubu | Karantina bildirimleri etkinleştirildi mi? |

|---|---|---|

| AdminOnlyAccessPolicy | Erişim yok | Hayır |

| DefaultFullAccessPolicy | Tam erişim | Hayır |

| DefaultFullAccessWithNotificationPolicy⁴ | Tam erişim | Evet |

| NotificationEnabledPolicy⁵ | Tam erişim | Evet |

¹ Bu izin Defender portalında kullanılamaz. PowerShell'de iznin kapatılması, karantinaya alınan iletilerde İleti üst bilgisini görüntüle eyleminin ![]() kullanılabilirliğini etkilemez. İleti karantinadaki bir kullanıcı tarafından görünüyorsa, İleti üst bilgisini görüntüle her zaman ileti için kullanılabilir.

kullanılabilirliğini etkilemez. İleti karantinadaki bir kullanıcı tarafından görünüyorsa, İleti üst bilgisini görüntüle her zaman ileti için kullanılabilir.

² Önizleme izni, karantina bildirimlerinde kullanılabilen İletiyi gözden geçir eylemiyle ilişkili değildir.

³ Kötü amaçlı yazılımdan koruma ilkeleri veya Güvenli Ekler ilkeleri tarafından kötü amaçlı yazılım olarak veya istenmeyen posta önleme ilkeleri tarafından yüksek güvenilirlikli kimlik avı olarak karantinaya alınan iletiler için alıcıların karantinadan bir ileti yayınlamasına izin verme.

⁴ Bu ilke, bildirimlerin kapalı olduğu DefaultFullAccessPolicy adlı ilke yerine karantina bildirimlerini etkinleştirmek için önceden ayarlanmış güvenlik ilkelerinde kullanılır.

⁵ Kuruluşunuz, sonraki bölümde açıklandığı gibi NotificationEnabledPolicy adlı ilkeye sahip olmayabilir.

Tam erişim izinleri ve karantina bildirimleri

DefaultFullAccessPolicy adlı varsayılan karantina ilkesi, daha az zararlı karantinaya alınan iletiler için geçmiş izinleri yineler, ancak karantina ilkesinde karantina bildirimleri açılmaz. DefaultFullAccessPolicy'nin varsayılan olarak kullanıldığı yer , EOP için önerilen ayarlar ve Office 365 güvenliği için Microsoft Defender'daki özellik tablolarında açıklanmıştır.

Kuruluşlara karantina bildirimleri açıkken DefaultFullAccessPolicy izinlerini vermek için aşağıdaki ölçütlere göre NotificationEnabledPolicy adlı bir varsayılan ilkeyi seçmeli olarak dahil ettik:

Kuruluş, karantina ilkeleri kullanılmadan önce var oldu (Temmuz-Ağustos 2021).

ve

Son kullanıcı istenmeyen posta bildirimlerini etkinleştir ayarı bir veya daha fazla istenmeyen posta önleme ilkesinde açıktı. Karantina ilkeleri kullanılmadan önce, bu ayar kullanıcıların karantinaya alınan iletileri hakkında bildirim alıp almadığını belirler.

Son kullanıcı istenmeyen posta bildirimlerini hiç açmamış olan daha yeni kuruluşlar veya eski kuruluşlar NotificationEnabledPolicy adlı ilkeye sahip değildir.

Kullanıcılara Tam erişim izinleri ve karantina bildirimleri vermek için NotificationEnabledPolicy ilkesine sahip olmayan kuruluşlar aşağıdaki seçeneklere sahiptir:

- DefaultFullAccessWithNotificationPolicy adlı varsayılan ilkeyi kullanın.

- Tam erişim izinleri ve karantina bildirimleri açıkken özel karantina ilkeleri oluşturun ve kullanın.

Karantina ilkesi izin ayrıntıları

Aşağıdaki bölümlerde, karantinaya alınan iletilerde ve karantina bildirimlerinde kullanıcılar için önceden ayarlanmış izin gruplarının ve bireysel izinlerin etkileri açıklanmaktadır.

Not

Daha önce açıklandığı gibi karantina bildirimleri yalnızca DefaultFullAccessWithNotificationPolicy adlı varsayılan ilkelerde veya (kuruluşunuz yeterince eskiyse) NotificationEnabledPolicy'de açılır.

Önceden ayarlanmış izin grupları

Önceden ayarlanmış izin gruplarına dahil edilen tek tek izinler , karantina ilkesinin anatomisi bölümünde açıklanmıştır.

Erişim yok

Erişim izni yok 'un (yalnızca yönetici erişimi) kullanıcı özellikleri üzerindeki etkisi, karantina ilkesindeki karantina bildirimlerinin durumuna bağlıdır:

Karantina bildirimleri kapatıldı:

- Karantina sayfasında: Karantinaya alınan iletiler kullanıcılara görünmez.

- Karantina bildirimlerinde: Kullanıcılar iletiler için karantina bildirimleri almaz.

Karantina bildirimleri açık:

-

Karantina sayfasında: Karantinaya alınan iletiler kullanıcılar tarafından görülebilir, ancak kullanılabilen tek eylem İleti üst bilgilerini görüntüle'dir

.

. - Karantina bildirimlerinde: Kullanıcılar karantina bildirimleri alır, ancak tek kullanılabilir eylem İletiyi gözden geçir'tir.

-

Karantina sayfasında: Karantinaya alınan iletiler kullanıcılar tarafından görülebilir, ancak kullanılabilen tek eylem İleti üst bilgilerini görüntüle'dir

Sınırlı erişim

Karantina ilkesi Sınırlı erişim izinleri atarsa, kullanıcılar aşağıdaki özellikleri alır:

Karantina sayfasında ve karantinadaki ileti ayrıntılarında: Aşağıdaki eylemler kullanılabilir:

-

İstek yayını ( Tam erişim izinlerinden fark)

İstek yayını ( Tam erişim izinlerinden fark) -

Silmek

Silmek -

önizleme iletisi

önizleme iletisi -

İleti üst bilgilerini görüntüleme

İleti üst bilgilerini görüntüleme -

Gönderene izin ver

Gönderene izin ver

-

Karantina bildirimlerinde: Aşağıdaki eylemler kullanılabilir:

- İletiyi gözden geçirme

- İstek yayını ( Tam erişim izinlerinden fark)

Tam erişim

Karantina ilkesi Tam erişim izinleri atarsa (tüm kullanılabilir izinler), kullanıcılar aşağıdaki özellikleri alır:

Karantina sayfasında ve karantinadaki ileti ayrıntılarında: Aşağıdaki eylemler kullanılabilir:

-

Yayın ( Sınırlı erişim izinlerinden fark)

Yayın ( Sınırlı erişim izinlerinden fark) -

Silmek

Silmek -

önizleme iletisi

önizleme iletisi -

İleti üst bilgilerini görüntüleme

İleti üst bilgilerini görüntüleme -

Gönderene izin ver

Gönderene izin ver

-

Karantina bildirimlerinde: Aşağıdaki eylemler kullanılabilir:

- İletiyi gözden geçirme

- Yayın ( Sınırlı erişim izinlerinden fark)

Bireysel izinler

Gönderen iznine izin ver

Gönderene izin ver (PermissionToAllowSender), kullanıcıların ileti gönderenini posta kutularındaki Güvenilir Gönderenler listesine eklemesine olanak tanır.

Gönderene izin ver izni etkinse:

![]()

-

Gönderene izin ver , Karantina sayfasında ve karantinadaki ileti ayrıntılarında kullanılabilir.

Gönderene izin ver , Karantina sayfasında ve karantinadaki ileti ayrıntılarında kullanılabilir.

Gönderene izin ver izni devre dışı bırakılırsa, kullanıcılar gönderenlerin karantinaya alınmasına izin vermez (eylem kullanılamaz).

Güvenilir Gönderenler listesi hakkında daha fazla bilgi için bkz. E-posta iletilerimin alıcılarını Güvenilir Gönderenler Listesine ekleme ve Exchange Online PowerShell kullanarak posta kutusunda güvenli liste koleksiyonunu yapılandırma.

Gönderen iznini engelle

Göndereni engelle izni (PermissionToBlockSender), kullanıcıların ileti gönderenini posta kutularındaki Engellenen Gönderenler listesine eklemesine olanak tanır.

Göndereni engelle izni etkinleştirildiyse:

Engelle göndereni Karantina sayfasında ve karantinadaki ileti ayrıntılarında bulabilirsiniz.

Engelle göndereni Karantina sayfasında ve karantinadaki ileti ayrıntılarında bulabilirsiniz.Engellenen gönderen , karantina bildirimlerinde kullanılabilir.

Bu iznin karantina bildirimlerinde düzgün çalışması için kullanıcıların uzak PowerShell için etkinleştirilmesi gerekir. Yönergeler için bkz. Exchange Online PowerShell erişimini etkinleştirme veya devre dışı bırakma.

Göndereni engelle izni devre dışı bırakılırsa, kullanıcılar gönderenlerin karantinaya alınmasına veya karantina bildirimlerinde engellenemez (eylem kullanılamaz).

Engellenen Gönderenler listesi hakkında daha fazla bilgi için bkz. Birinden gelen iletileri engelleme ve Exchange Online PowerShell kullanarak posta kutusunda güvenli liste koleksiyonunu yapılandırma.

İpucu

Kuruluş yine de engellenen gönderenden posta alabilir. Gönderenden gelen iletiler, kullanıcı Gereksiz E-posta klasörlerine veya Kullanıcı izin verir ve blokları bölümünde açıklandığı gibi ilke önceliğine bağlı olarak karantinaya alınır. Gelen gönderenden gelen iletileri silmek için posta akışı kurallarını (taşıma kuralları olarak da bilinir) kullanarak İletiyi engelleyin.

Silme izni

Silme izni (PermissionToDelete), kullanıcıların karantinadan kendi iletilerini (alıcı oldukları iletiler) silmesini sağlar.

Silme izni etkinse:

-

Sil , Karantina sayfasında ve karantinadaki ileti ayrıntılarında kullanılabilir.

Sil , Karantina sayfasında ve karantinadaki ileti ayrıntılarında kullanılabilir. - Karantina bildirimlerinde hiçbir etkisi yoktur. Karantinaya alınmış bir iletiyi karantina bildiriminden silmek mümkün değildir.

Silme izni devre dışı bırakılırsa, kullanıcılar kendi iletilerini karantinadan silemez (eylem kullanılamaz).

İpucu

Yöneticiler, yönetici denetim günlüğünde arama yaparak karantinaya alınmış bir iletiyi kimin silmiş olduğunu bulabilir. Yönergeler için bkz. Karantinaya alınmış iletiyi kimin sildiği. Yöneticiler, özgün alıcı tarafından bulunamazsa yayımlanan iletiye ne olduğunu öğrenmek için ileti izleme özelliğini kullanabilir.

Önizleme izni

Önizleme izni (PermissionToPreview), kullanıcıların karantinadaki iletilerini önizlemesine olanak tanır.

Önizleme izni etkinse:

-

Önizleme iletisi Karantina sayfasında ve karantinadaki ileti ayrıntılarında bulunur.

Önizleme iletisi Karantina sayfasında ve karantinadaki ileti ayrıntılarında bulunur. - Karantina bildirimlerinde hiçbir etkisi yoktur. Karantinaya alınmış bir iletiyi karantina bildiriminden önizlemek mümkün değildir. Karantina bildirimlerinde İletiyi gözden geçir eylemi, kullanıcıları karantinadaki iletinin ayrıntıları açılır öğesine götürür ve burada iletiyi önizleyebilirler.

Önizleme izni devre dışı bırakılırsa, kullanıcılar karantinada kendi iletilerinin önizlemesini yapamaz (eylem kullanılamaz).

Alıcıların karantina izinlerinden bir iletiyi serbest bırakmasına izin ver

Not

Daha önce açıklandığı gibi, bu izin kötü amaçlı yazılımdan koruma veya Güvenli Ekler ilkeleri tarafından kötü amaçlı yazılım olarak karantinaya alınan iletiler veya istenmeyen posta önleme ilkeleri tarafından yüksek güvenilirlikli kimlik avı olarak kabul edilmez. Karantina ilkesi kullanıcılara bu izni verirse, kullanıcıların karantinaya alınmış kötü amaçlı yazılımlarının veya yüksek güvenilirlikli kimlik avı iletilerinin yayınlanmasını istemesine izin verilir.

Alıcıların karantina izninden bir iletiyi serbest bırakmasına izin ver (PermissionToRelease), kullanıcıların yönetici onayı olmadan kendi karantinaya alınan iletilerini serbest bırakmasına olanak tanır.

Alıcıların karantinadan bir iletiyi serbest bırakmasına izin ver izni etkinleştirildiyse:

-

Yayın , Karantina sayfasında ve karantinadaki ileti ayrıntılarında kullanılabilir.

Yayın , Karantina sayfasında ve karantinadaki ileti ayrıntılarında kullanılabilir. - Yayın , karantina bildirimlerinde kullanılabilir.

Alıcıların karantinadan bir iletiyi serbest bırakmasına izin ver izni devre dışı bırakılırsa, kullanıcılar kendi iletilerini karantinadan veya karantina bildirimlerinde bırakamaz (eylem kullanılamaz).

Alıcıların karantina izninden serbest bırakılacak bir ileti istemesine izin ver

Alıcıların karantina izninden bir iletinin yayımlanmasını istemesine izin ver (PermissionToRequestRelease), kullanıcıların karantinaya alınan iletilerinin yayımlanmasını istemesine olanak tanır. İletiler yalnızca bir yönetici isteği onayladıktan sonra serbest bırakılır.

Alıcıların karantinadan çıkarılacak bir ileti istemesine izin ver izni etkinse:

-

İstek yayınını Karantina sayfasında ve karantinadaki ileti ayrıntılarında bulabilirsiniz.

İstek yayınını Karantina sayfasında ve karantinadaki ileti ayrıntılarında bulabilirsiniz. - İstek yayınını karantina bildirimlerinde kullanabilirsiniz.

Alıcıların karantinadan çıkarılma isteğinde bulunmalarına izin ver izni devre dışı bırakılırsa, kullanıcılar karantinadan veya karantina bildirimlerinden kendi iletilerinin yayınlanmasını isteyemez (eylem kullanılamaz).

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin