Sıfır Güven ile uç noktaların güvenliğini sağlama

![]()

Arka Plan

Modern kuruluş, verilere erişen inanılmaz çeşitli uç noktalara sahiptir. Tüm uç noktalar kuruluş tarafından yönetilmediğinden, farklı cihaz yapılandırmalarına ve yazılım düzeltme eki düzeylerine yol açar. Bu büyük bir saldırı yüzeyi oluşturur ve çözümsüz bırakılırsa güvenilmeyen uç noktalardan iş verilerine erişmek, Sıfır Güven güvenlik stratejinizdeki en zayıf bağlantı haline gelebilir.

Sıfır Güven "Asla güvenme, her zaman doğrulama" ilkesine bağlıdır. Uç noktalar açısından bu, her zaman tüm uç noktaları doğrulama anlamına gelir. Buna yalnızca yüklenici, iş ortağı ve konuk cihazları değil, cihaz sahipliği ne olursa olsun çalışanlar tarafından iş verilerine erişmek için kullanılan uygulamalar ve cihazlar da dahildir.

Sıfır Güven bir yaklaşımda aynı güvenlik ilkeleri, cihazın kendi cihazını getir (KCG) aracılığıyla şirkete ait mi yoksa kişisel mi olduğuna bakılmaksızın uygulanır; cihazın bt tarafından tam olarak yönetilip yönetilmediği veya yalnızca uygulamalar ve verilerin güvenliği sağlanır. İlkeler, pc, Mac, akıllı telefon, tablet, giyilebilir veya IoT cihazının bağlı olduğu her yerde güvenli kurumsal ağ, ev geniş bant veya genel İnternet olsun tüm uç noktalar için geçerlidir.

En önemlisi, bu uç noktalarda çalışan uygulamaların durumu ve güvenilirliği güvenlik duruşunuzu etkiler. Şirket verilerinin yanlışlıkla veya kötü amaçlı olarak güvenilmeyen veya bilinmeyen uygulamalara veya hizmetlere sızmasını engellemeniz gerekir.

Sıfır Güven modelinde cihazların ve uç noktaların güvenliğini sağlamak için birkaç temel kural vardır:

Sıfır Güven güvenlik ilkeleri bulut üzerinden merkezi olarak uygulanır ve uç nokta güvenliği, cihaz yapılandırması, uygulama koruması, cihaz uyumluluğu ve risk duruşunu kapsar.

Platform ve cihazlarda çalışan uygulamalar güvenli bir şekilde sağlanır, düzgün yapılandırılır ve güncel tutulur.

Güvenlik güvenliğinin ihlal edilmesi durumunda uygulamalar içindeki şirket verilerine erişimi içeren otomatik ve hızlı yanıt vardır.

Erişim denetim sistemi, verilere erişilmeden önce tüm ilke denetimlerinin etkin olmasını sağlar.

Uç nokta Sıfır Güven dağıtım hedefleri

Çoğu kuruluş Sıfır Güven yolculuğuna başlamadan önce uç nokta güvenliği aşağıdaki gibi ayarlanır:

-

Uç noktalar etki alanına katılır ve Grup İlkesi Nesneleri veya Configuration Manager gibi çözümlerle yönetilir. Bunlar harika seçeneklerdir, ancak modern Windows 10 CSP'lerden yararlanmaz veya bulut tabanlı cihazlara hizmet vermek için ayrı bir bulut yönetimi ağ geçidi aleti gerektirmez.

-

Uç noktaların verilere erişmek için bir şirket ağında olması gerekir. Bu, cihazların şirket ağına erişmek için fiziksel olarak yerinde olması gerektiği veya VPN erişimine ihtiyaç duyduğu anlamına gelebilir ve bu da güvenliği aşılmış bir cihazın hassas şirket kaynaklarına erişme riskini artırır.

|

Uç noktaların güvenliğini sağlamak için uçtan uca bir Sıfır Güven çerçevesi uygularken öncelikle şu ilk dağıtım hedeflerine odaklanmanızı öneririz: |

|

|

|

I. Uç noktalar bulut kimliği sağlayıcılarına kaydedilir. Herhangi bir kişi tarafından kullanılan birden çok uç noktanın güvenliğini ve riskini izlemek için, kaynaklarınıza erişebilecek tüm cihazlarda ve erişim noktalarında görünürlüğe sahip olmanız gerekir. II. Erişim yalnızca bulut tarafından yönetilen ve uyumlu uç noktalara ve uygulamalara verilir. Erişim verilmeden önce cihazların minimum güvenlik gereksinimlerini karşıladığından emin olmak için uyumluluk kuralları ayarlayın. Ayrıca, uyumsuz cihazlar için düzeltme kuralları ayarlayarak kişilerin sorunu nasıl çözeceklerini bilmesini sağlayın. III. Kurumsal cihazlar ve KCG için veri kaybı önleme (DLP) ilkeleri uygulanır. Kullanıcının erişim elde ettikten sonra verilerle neler yapabileceğini denetleme. Örneğin, dosya kaydetmeyi güvenilmeyen konumlarla (yerel disk gibi) kısıtlayın veya verileri korumak için bir tüketici iletişim uygulaması veya sohbet uygulamasıyla kopyalayıp yapıştırma paylaşımını kısıtlayın. |

|

Bunlar tamamlandıktan sonra şu ek dağıtım hedeflerine odaklanın: |

|

|

|

IV. Uç nokta tehdit algılama, cihaz riskini izlemek için kullanılır. Tüm uç noktaları tutarlı bir şekilde yönetmek için tek bir cam bölme kullanın ve daha az ancak eyleme dönüştürülebilir uyarılar alacak şekilde uç nokta günlüklerini ve işlemlerini yönlendirmek için bir SIEM kullanın. V. Erişim denetimi hem kurumsal cihazlar hem de KCG için uç nokta riskine bağlıdır. cihaz uyumluluk ilkeleri ve cihaz Koşullu Erişim kuralları için bilgi kaynağı olarak Uç Nokta için Microsoft Defender veya diğer Mobile Threat Defense (MTD) satıcılarından gelen verileri tümleştirin. Cihaz riski, bu cihazın kullanıcısı tarafından erişilebilecek kaynakları doğrudan etkiler. |

Uç nokta Sıfır Güven dağıtım kılavuzu

Bu kılavuz, Sıfır Güven bir güvenlik çerçevesinin ilkelerini izleyerek cihazlarınızın güvenliğini sağlamak için gereken adımlarda size yol gösterir.

|

|

İlk dağıtım hedefleri |

I. Uç noktalar bir bulut kimliği sağlayıcılarına kaydedilir

Risk maruziyetini sınırlamaya yardımcı olmak için her uç noktayı izleyerek her birinin güvenilir bir kimliğe sahip olduğundan, güvenlik ilkelerinin uygulandığından ve kötü amaçlı yazılım veya veri sızdırma gibi öğelerin risk düzeyinin ölçülmüş, düzeltilmiş veya kabul edilebilir kabul edilebilir olduğundan emin olmanız gerekir.

Bir cihaz kaydedildikten sonra, kullanıcılar oturum açmak için kurumsal kullanıcı adlarını ve parolalarını kullanarak kuruluşunuzun kısıtlı kaynaklarına erişebilir (veya İş İçin Windows Hello).

Kurumsal cihazları Microsoft Entra Id ile kaydetme

Şu adımları izleyin:

Yeni Windows 10 cihazları

Yeni cihazınızı başlatın ve OOBE (ilk çalıştırma deneyimi) işlemini başlatın.

Microsoft ile oturum açın ekranında iş veya okul e-posta adresinizi yazın.

Parolanızı girin ekranında parolanızı yazın.

Mobil cihazınızda, hesabınıza erişebilmesi için cihazınızı onaylayın.

Gizlilik ayarlarınızı ayarlama ve Windows Hello'yu ayarlama (gerekirse) dahil olmak üzere OOBE işlemini tamamlayın.

Cihazınız artık kuruluşunuzun ağına katılmış durumda.

Mevcut Windows 10 cihazları

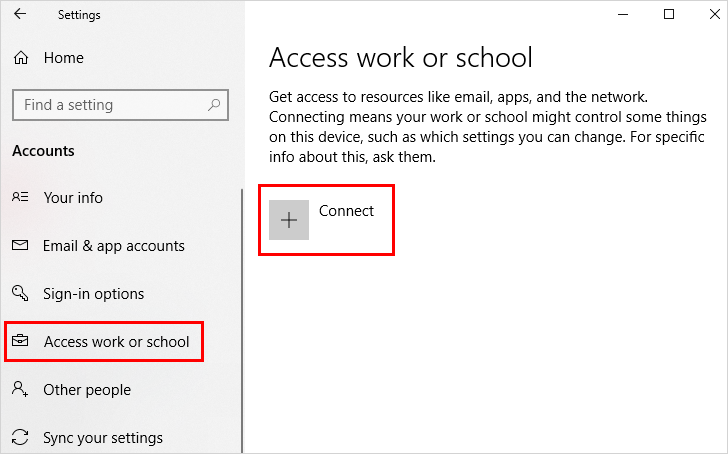

Ayarlar'ı açın ve Hesaplar'ı seçin.

İşe veya okula eriş'i ve ardından Bağlan'ı seçin.

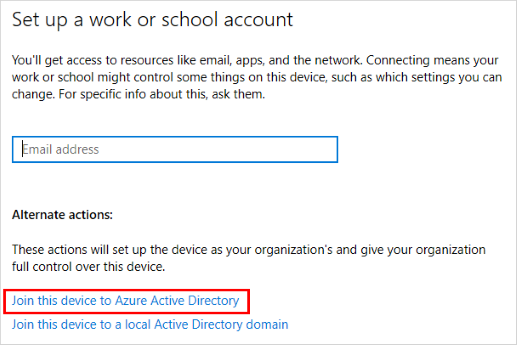

İş veya okul hesabı ayarla ekranında Bu cihazı Microsoft Entra Id'ye katıl'ı seçin.

Oturumunuzu açalım ekranında, e-posta adresinizi (örneğin, alain@contoso.com) yazın ve İleri'yi seçin.

Parola girin ekranında parolanızı yazın ve Oturum aç'ı seçin.

Mobil cihazınızda, hesabınıza erişebilmesi için cihazınızı onaylayın.

Bunun kuruluşunuz olduğundan emin olun ekranında, doğru olduğundan emin olmak için bilgileri gözden geçirin ve katıl'ı seçin.

Hazırsınız ekranında Bitti'ye tıklayın.

Kişisel Windows cihazlarını Microsoft Entra ID ile kaydetme

Şu adımları izleyin:

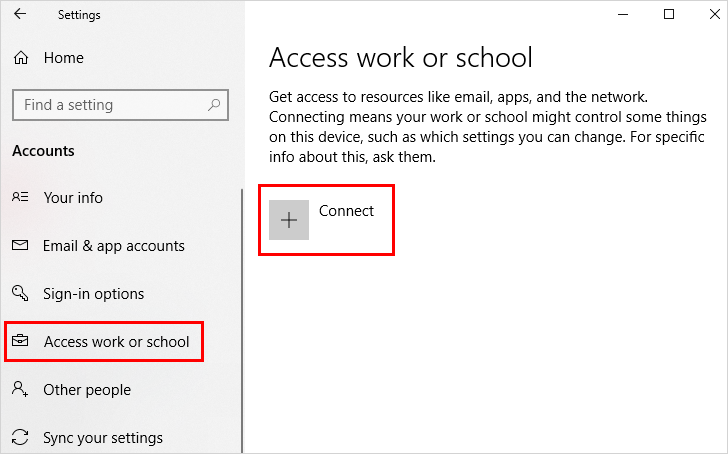

Ayarlar'ı açın ve Hesaplar'ı seçin.

İşe veya okula eriş'i seçin ve ardından İşe veya okula erişim ekranından Bağlan'ı seçin.

İş veya okul hesabı ekle ekranında, iş veya okul hesabınız için e-posta adresinizi yazın ve İleri'yi seçin. Örneğin, alain@contoso.com.

İş veya okul hesabınızda oturum açın ve ardından Oturum aç'ı seçin.

Kimlik doğrulama isteğinizi onaylama (iki aşamalı doğrulama kullanıyorsanız) ve Windows Hello'yu ayarlama (gerekirse) dahil olmak üzere kayıt işleminin geri kalanını tamamlayın.

İş İçin Windows Hello etkinleştirme ve yapılandırma

Kullanıcıların PIN, biyometrik kimlik doğrulaması veya parmak izi okuyucu gibi bir parolanın yerini alan alternatif bir oturum açma yöntemine izin vermek için kullanıcıların Windows 10 cihazlarında İş İçin Windows Hello etkinleştirin.

Aşağıdaki Microsoft Intune ve Microsoft Entra eylemleri Microsoft Intune yönetim merkezinde tamamlanır:

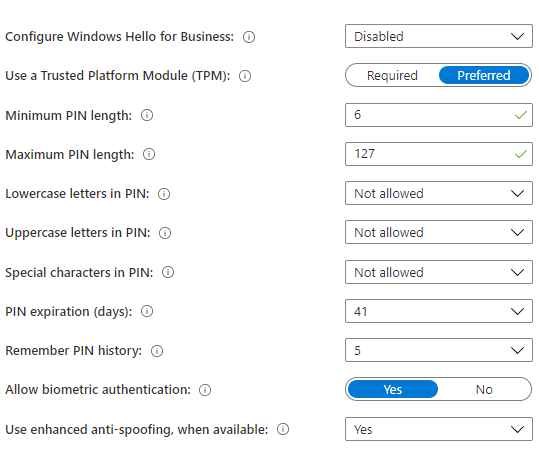

Microsoft Intune'da bir İş İçin Windows Hello kayıt ilkesi oluşturarak başlayın.

Cihazlar Kaydı > Cihazları > kaydetme > Windows kayıt > İş İçin Windows Hello gidin.

İş İçin Windows Hello Yapılandır için aşağıdaki seçeneklerden birini belirleyin:

Devre dışı. İş İçin Windows Hello kullanmak istemiyorsanız bu ayarı seçin. Devre dışı bırakılırsa, sağlamanın gerekebileceği Microsoft Entra'ya katılmış cep telefonları dışında kullanıcılar İş İçin Windows Hello sağlayamaz.

Etkin. İş İçin Windows Hello ayarlarını yapılandırmak istiyorsanız bu ayarı seçin. Etkin'i seçtiğinizde, Windows Hello için ek ayarlar görünür hale gelir.

Yapılandırılmadı. İş İçin Windows Hello ayarlarını denetlemek için Intune kullanmak istemiyorsanız bu ayarı seçin. Windows 10 cihazlarında mevcut İş İçin Windows Hello ayarları değiştirilmez. Bölmedeki diğer tüm ayarlar kullanılamıyor.

Etkin'i seçtiyseniz, tüm kayıtlı Windows 10 cihazlarına ve Windows 10 mobil cihazlarına uygulanan gerekli ayarları yapılandırın.

Güvenilir Platform Modülü (TPM) kullanın. TPM yongası ek bir veri güvenliği katmanı sağlar. Aşağıdaki değerlerden birini seçin:

Gerekli. Yalnızca erişilebilir TPM'ye sahip cihazlar İş İçin Windows Hello sağlayabilir.

Tercih edilen. Cihazlar önce BIR TPM kullanmayı dener. Bu seçenek kullanılamıyorsa yazılım şifrelemesi kullanabilir.

En düşük PIN uzunluğunu ve Maksimum PIN uzunluğunu ayarlayın. Bu, güvenli oturum açmanın sağlanmasına yardımcı olmak için cihazları belirttiğiniz en düşük ve en yüksek PIN uzunluklarını kullanacak şekilde yapılandırılır. Varsayılan PIN uzunluğu altı karakterdir, ancak en az dört karakterlik bir uzunluk uygulayabilirsiniz. Pin uzunluğu üst sınırı 127 karakterdir.

PIN süre sonu (gün) ayarlayın. Pin için son kullanma süresi belirtmek iyi bir uygulamadır ve bu süre sonunda kullanıcıların pini değiştirmesi gerekir. Varsayılan değer 41 gündür.

PIN geçmişini anımsa. Daha önce kullanılan PIN'lerin yeniden kullanılmasını kısıtlar. Varsayılan olarak, son 5 PIN yeniden kullanılamaz.

Kullanılabilir olduğunda gelişmiş kimlik sahtekarlığına karşı koruma kullanın. Bu, Windows Hello'nun kimlik sahtekarlığına karşı koruma özelliklerinin onu destekleyen cihazlarda ne zaman kullanılacağını yapılandırılır. Örneğin, gerçek bir yüz yerine bir yüzün fotoğrafını algılama.

Telefonda oturum açmaya izin ver. Bu seçenek Evet olarak ayarlanırsa, kullanıcılar masaüstü bilgisayar kimlik doğrulaması için taşınabilir yardımcı cihaz olarak hizmet vermek üzere uzak bir passport kullanabilir. Masaüstü bilgisayar Microsoft Entra'ya katılmış olmalı ve yardımcı cihaz bir İş İçin Windows Hello PIN'i ile yapılandırılmalıdır.

Bu ayarları yapılandırdıktan sonra Kaydet'i seçin .

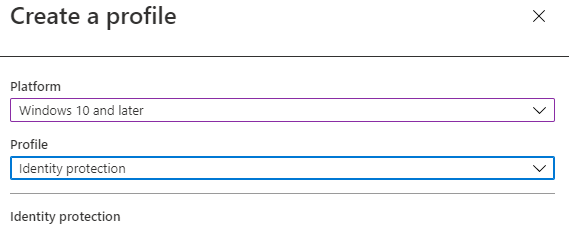

Tüm kayıtlı Windows 10 cihazlarına ve Windows 10 mobil cihazlarına uygulanan ayarları yapılandırdıktan sonra, belirli son kullanıcı cihazları için İş İçin Windows Hello güvenlik ayarlarını özelleştirmek için İş İçin Windows Hello Kimlik Koruması profillerini ayarlayın.

Cihaz > Yapılandırma profilleri > Profil > oluştur Windows 10 ve Üzeri > Kimlik Koruması'na tıklayın.

İş İçin Windows Hello yapılandırın. İş İçin Windows Hello nasıl yapılandırmak istediğinizi seçin.

Minimum PIN uzunluğu.

PIN'de küçük harfler.

PIN'de büyük harfler.

PIN'teki özel karakterler.

PIN Süre Sonu (gün).

PIN geçmişini anımsa.

PIN kurtarmayı etkinleştirin. Kullanıcının İş İçin Windows Hello PIN kurtarma hizmetini kullanmasına izin verir.

Güvenilir Platform Modülü (TPM) kullanın. TPM yongası ek bir veri güvenliği katmanı sağlar.

Biyometrik kimlik doğrulamasına izin verin. İş İçin Windows Hello için PIN'e alternatif olarak yüz tanıma veya parmak izi gibi biyometrik kimlik doğrulamasını etkinleştirir. Biyometrik kimlik doğrulamasının başarısız olması durumunda kullanıcıların pin yapılandırmaları gerekir.

Kullanılabilir olduğunda gelişmiş kimlik sahtekarlığına karşı koruma kullanın. Windows Hello'nun kimlik sahtekarlığına karşı koruma özellikleri, onu destekleyen cihazlarda (örneğin, gerçek yüz yerine bir yüzün fotoğrafını algılama) kullanıldığında yapılandırılır.

Oturum açmak için güvenlik anahtarlarını kullanın. Bu ayar, Windows 10 sürüm 1903 veya üzerini çalıştıran cihazlarda kullanılabilir. Oturum açma için Windows Hello güvenlik anahtarlarını kullanma desteğini yönetmek için kullanın.

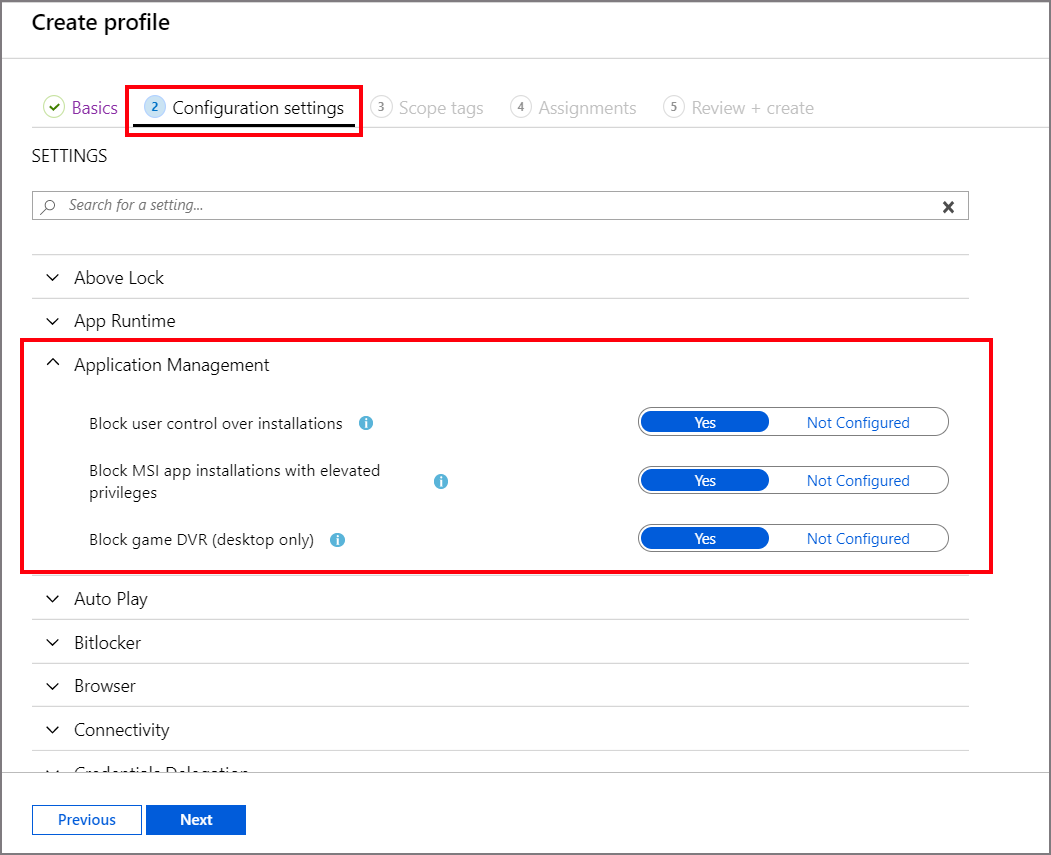

Son olarak, şirkete ait cihazları daha fazla kilitlemek için ek cihaz kısıtlama ilkeleri oluşturabilirsiniz.

İpucu

Uçtan uca kimlik Sıfır stratejisi uygulama hakkında bilgi edinin.

II. Erişim yalnızca bulut tarafından yönetilen ve uyumlu uç noktalara ve uygulamalara verilir

Şirket kaynaklarına erişen tüm uç noktalar için kimlikleriniz olduğunda ve erişim verilmeden önce, kuruluşunuzun belirlediği minimum güvenlik gereksinimlerini karşıladığından emin olmak istersiniz.

Şirket kaynaklarının güvenilir uç noktalara ve mobil ve masaüstü uygulamalarına erişimini geçitleyecek uyumluluk ilkeleri oluşturduktan sonra, tüm kullanıcılar mobil cihazlardaki kuruluş verilerine erişebilir ve tüm cihazlarda en düşük veya en yüksek işletim sistemi sürümü yüklenir. Cihazlar jail-broken veya rooted değildir.

Ayrıca uyumsuz bir cihazı engelleme veya kullanıcıya uyumlu olması için yetkisiz kullanım süresi sunma gibi uyumsuz cihazlar için düzeltme kuralları ayarlayın.

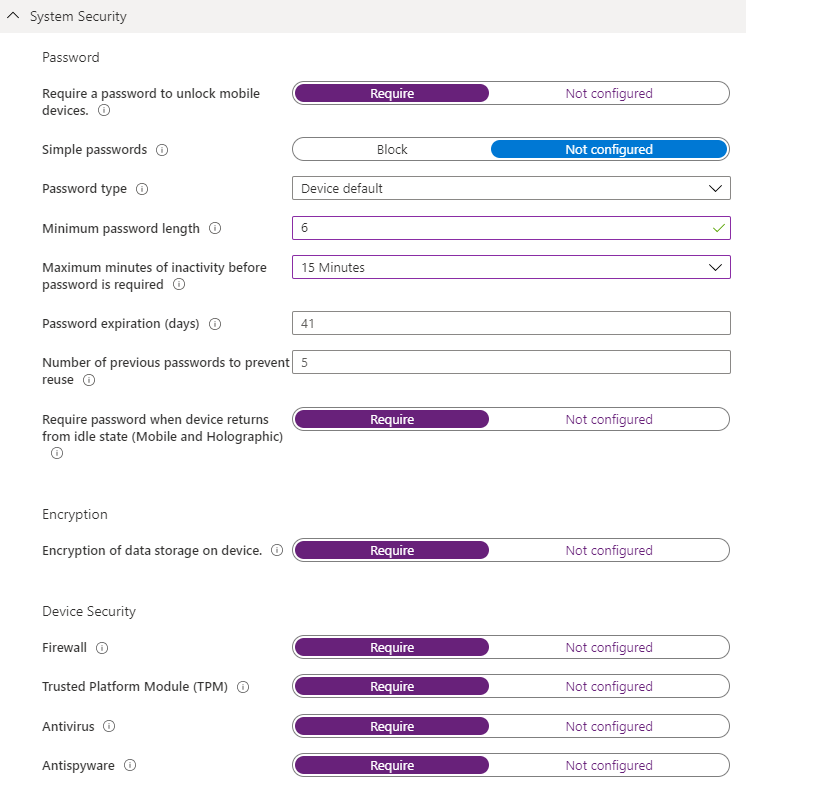

Microsoft Intune ile uyumluluk ilkesi oluşturma (tüm platformlar)

Uyumluluk ilkesi oluşturmak için şu adımları izleyin:

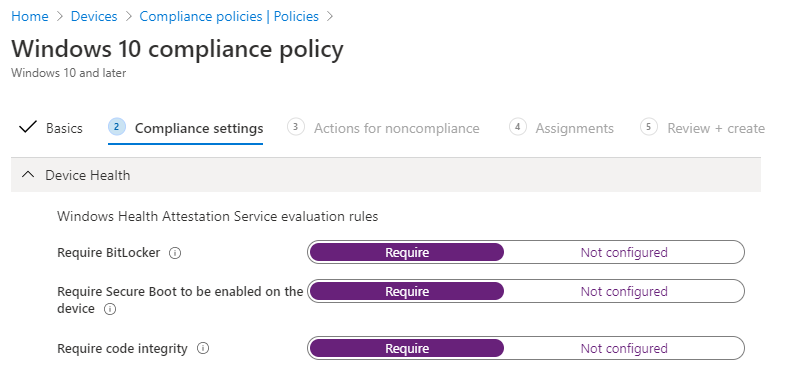

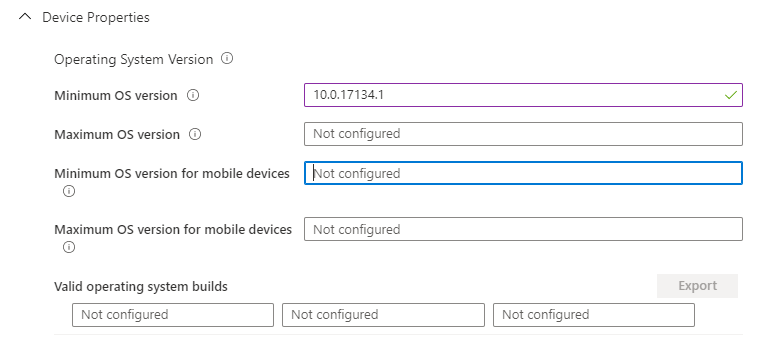

Cihaz > Uyumluluk ilkeleri İlkeleri > > İlke Oluştur'u seçin.

Bu ilke için bir Platform seçin (örneğin, aşağıda kullanılan Windows 10).

İstenen Cihaz Durumu yapılandırmasını seçin.

En düşük veya en yüksek Cihaz Özelliklerini yapılandırın.

Configuration Manager Uyumluluğunu yapılandırın. Bu, Configuration Manager'daki tüm uyumluluk değerlendirmelerinin uyumlu olmasını gerektirir ve yalnızca comanaged Windows 10 cihazları için geçerlidir. Yalnızca Intune cihazları N/A döndürür.

Sistem Güvenlik Ayarlarını yapılandırın.

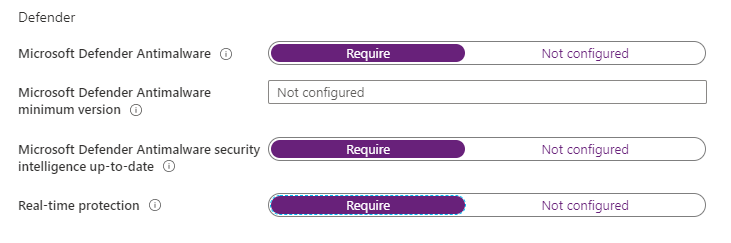

Microsoft Defender Kötü Amaçlı Yazılımdan Koruma'yi yapılandırın.

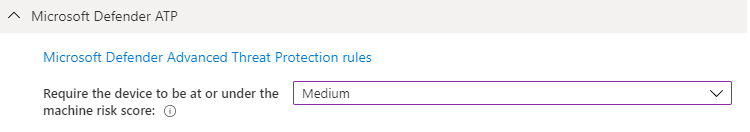

Gerekli Uç Nokta için Microsoft Defender makine risk puanını yapılandırın.

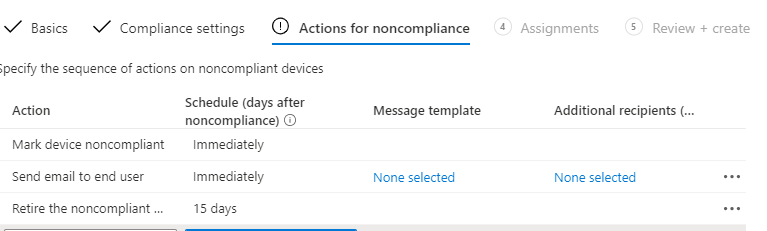

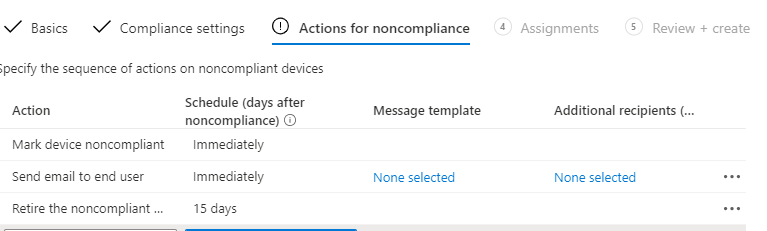

Uyumsuzluk eylemleri sekmesinde, bu uyumluluk ilkesine uymayan cihazlara otomatik olarak uygulanacak bir eylem dizisi belirtin.

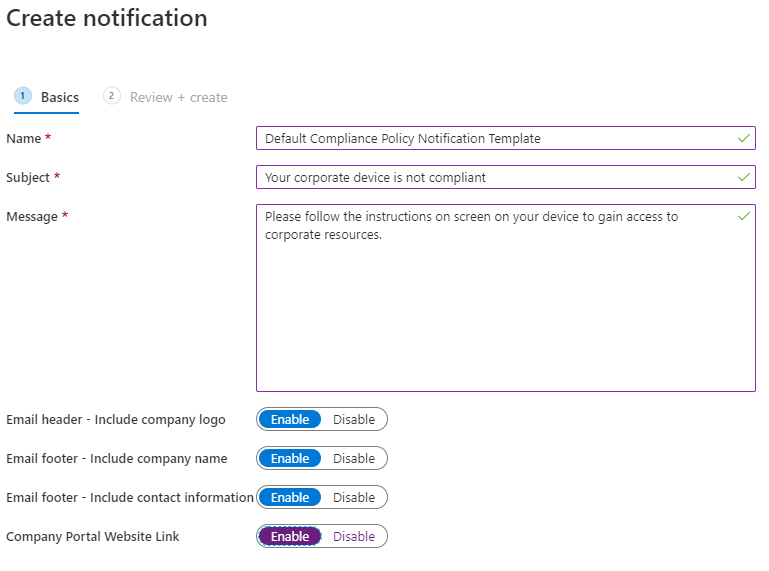

Intune'da bildirim e-postasını otomatikleştirme ve uyumsuz cihazlar için ek düzeltme eylemleri ekleme (tüm platformlar)

Uç noktaları veya uygulamaları uyumsuz hale geldiğinde, kullanıcılar kendi kendine düzeltme yoluyla yönlendirilir. Uyarılar, belirli eşikler için ayarlanan ek alarmlar ve otomatik eylemlerle otomatik olarak oluşturulur. Uyumsuzluk düzeltme eylemleri ayarlayabilirsiniz.

Şu adımları uygulayın:

Cihaz > Uyumluluk ilkeleri > Bildirimleri > Bildirim oluştur'u seçin.

Bildirim iletisi şablonu oluşturun.

Cihaz > Uyumluluk ilkeleri İlkeleri'ni> seçin, ilkelerinizden birini seçin ve ardından Özellikler'i seçin.

Uyumsuzluk > Için Eylemler Ekle'yi seçin.

Uyumsuzluk için eylem ekleme:

Uyumsuz cihazlara sahip kullanıcılara otomatik bir e-posta ayarlayın.

Uyumsuz cihazları uzaktan kilitlemek için bir eylem ayarlayın.

Belirli bir gün sayısından sonra uyumsuz bir cihazı otomatik olarak devre dışı bırakacak bir eylem ayarlayın.

III. Veri kaybı önleme (DLP) ilkeleri kurumsal cihazlar ve KCG için zorunlu kılındı

Veri erişimi verildikten sonra, kullanıcının verilerle neler yapabileceğini denetlemek istersiniz. Örneğin, bir kullanıcı şirket kimliğine sahip bir belgeye erişiyorsa, bu belgenin korumasız bir tüketici depolama konumuna kaydedilmesini veya bir tüketici iletişimi veya sohbet uygulamasıyla paylaşılmasını engellemek istersiniz.

Önerilen güvenlik ayarlarını uygulama

İlk olarak, şirket verilerini korumak için Windows 10 cihazlarına Microsoft tarafından önerilen güvenlik ayarlarını uygulayın (Windows 10 1809 ve üzeri gerekir):

Kullanıcılarınızın ve cihazlarınızın güvenliğini sağlamanıza ve korumanıza yardımcı olması için Intune güvenlik temellerini kullanın. Güvenlik temelleri, ilgili güvenlik ekipleri tarafından önerilen bilinen bir ayar grubunu ve varsayılan değerleri uygulamanıza yardımcı olan önceden yapılandırılmış Windows ayarları gruplarıdır.

Şu adımları izleyin:

Kullanılabilir temellerin listesini görüntülemek için Uç nokta güvenliği Güvenlik > temelleri'ni seçin.

Kullanmak istediğiniz temeli seçin ve ardından Profil oluştur'u seçin.

Yapılandırma ayarları sekmesinde, seçtiğiniz taban çizgisinde kullanılabilen Ayarlar gruplarını görüntüleyin. Bir grubu genişleterek söz konusu gruptaki ayarları ve bu ayarların varsayılan değerlerini taban çizgisinde görüntüleyebilirsiniz. Belirli ayarları bulmak için:

Genişletmek ve kullanılabilir ayarları gözden geçirmek için bir grup seçin.

Arama çubuğunu kullanın ve yalnızca arama ölçütlerinizi içeren grupları görüntülemek için görünümü filtreleyen anahtar sözcükleri belirtin.

varsayılan ayarları iş gereksinimlerinizi karşılayacak şekilde yeniden yapılandırın.

Atamalar sekmesinde, eklenecek grupları seçin ve ardından taban çizgisini bir veya daha fazla gruba atayın. Atamada ince ayar yapmak için Dışlamak için Grupları seçin'i kullanın.

Güncelleştirmelerin uç noktalara otomatik olarak dağıtıldığından emin olun

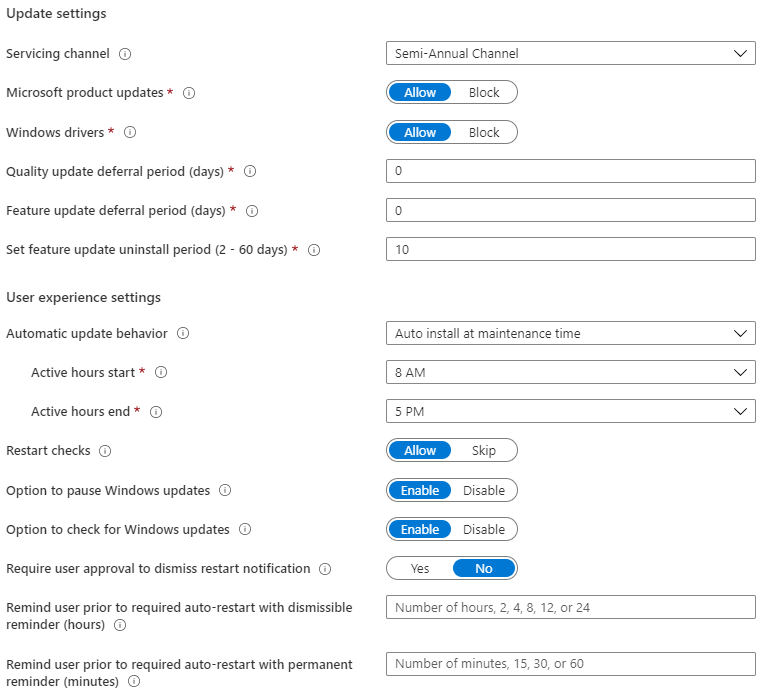

Windows 10 cihazlarını yapılandırma

Kullanıcılar için güncelleştirme yönetimi deneyimini basitleştirmek ve cihazların gerekli uyumluluk düzeyini karşılayacak şekilde otomatik olarak güncelleştirildiğinden emin olmak için İş İçin Windows Güncelleştirmeleri'ni yapılandırın.

Şu adımları izleyin:

Güncelleştirme halkaları oluşturarak ve Windows 10 güncelleştirmelerinin ne zaman yükleneceğini yapılandıran bir ayar koleksiyonunu etkinleştirerek Intune'da Windows 10 yazılım güncelleştirmelerini yönetin.

Cihazlar > Windows Windows > 10 Güncelleştirme Halkaları > Oluştur'u seçin.

Halka ayarlarını güncelleştir'in altında, iş gereksinimleriniz için ayarları yapılandırın.

Atamalar'ın altında, eklenecek + Grupları seçin'i seçin ve ardından güncelleştirme halkasını bir veya daha fazla gruba atayın. Atamada ince ayar yapmak için + Hariç tutulacak grupları seçin seçeneğini kullanın.

Cihazları belirttiğiniz Windows sürümüne (1803 veya 1809 gibi) getirmek için Intune'da Windows 10 özellik güncelleştirmelerini yönetin ve daha sonraki bir Windows sürümüne güncelleştirmeyi seçene kadar bu cihazlarda ayarlanan özelliği dondurabilirsiniz.

Cihazlar > Windows Windows > 10 Özellik güncelleştirmeleri > Oluştur'u seçin.

Temel Bilgiler'in altında bir ad, açıklama (isteğe bağlı) belirtin ve Özellik güncelleştirmesinin dağıtılması için istediğiniz özellik kümesine sahip Windows sürümünü seçin ve ardından İleri'yi seçin.

Atamalar'ın altında, eklenecek grupları seçin ve ardından özellik güncelleştirme dağıtımını bir veya daha fazla gruba atayın.

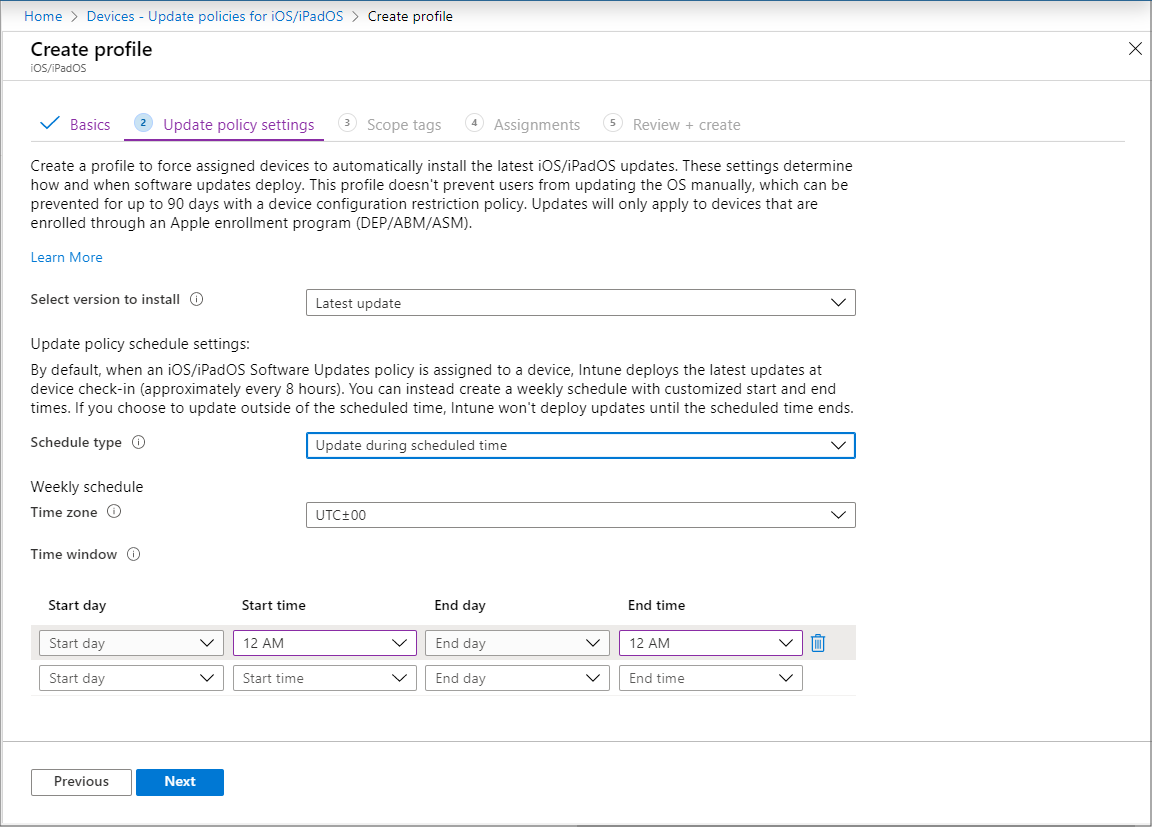

Şirkete kayıtlı cihazlarda, kullanıcılar için güncelleştirme yönetimi deneyimini basitleştirmek ve cihazların gerekli uyumluluk düzeyini karşılayacak şekilde otomatik olarak güncelleştirilmesini sağlamak için iOS güncelleştirmelerini yapılandırın. iOS güncelleştirme ilkesini yapılandırın.

Şu adımları izleyin:

Cihazlar > iOS/iPadOS > için ilkeleri güncelleştir Profil oluştur'u seçin.

Temel Bilgiler sekmesinde, bu ilke için bir ad belirtin, bir açıklama belirtin (isteğe bağlı) ve ardından İleri'yi seçin.

İlke ayarlarını güncelleştir sekmesinde aşağıdakileri yapılandırın:

Yüklenecek sürümü seçin. Aşağıdaki seçeneklerden birini belirleyebilirsiniz:

En son güncelleştirme: Bu, iOS/iPadOS için en son yayınlanan güncelleştirmeyi dağıtır.

Açılan kutuda bulunan tüm önceki sürümler. Önceki bir sürümü seçerseniz, yazılım güncelleştirmelerinin görünürlüğünü geciktirmek için bir cihaz yapılandırma ilkesi de dağıtmanız gerekir.

Zamanlama türü: Bu ilke için zamanlamayı yapılandırın:

Sonraki iadede güncelleştirin. Güncelleştirme, Intune ile bir sonraki iadede cihaza yüklenir. Bu en basit seçenektir ve ek yapılandırmaları yoktur.

Zamanlanan süre boyunca güncelleştirin. Güncelleştirmenin check-in sırasında yükleneceği bir veya daha fazla zaman penceresi yapılandırabilirsiniz.

Zamanlanmış saatin dışında güncelleştirin. Güncelleştirmelerin check-in sırasında yüklenmeyeceği bir veya daha fazla zaman penceresi yapılandırabilirsiniz.

Haftalık zamanlama: Sonraki iadede güncelleştirme dışında bir zamanlama türü seçerseniz, aşağıdaki seçenekleri yapılandırın:

Bir saat dilimi seçin.

Bir zaman penceresi tanımlayın. Güncelleştirmeler yüklendiğinde kısıtlayan bir veya daha fazla zaman bloğu tanımlayın. Seçenekler arasında başlangıç günü, başlangıç saati, bitiş günü ve bitiş saati bulunur. Başlangıç günü ve bitiş günü kullanılarak gece blokları desteklenir. Başlangıç veya bitiş zamanlarını yapılandırmazsanız, yapılandırma hiçbir kısıtlamayla sonuçlanmaz ve güncelleştirmeler herhangi bir zamanda yüklenebilir.

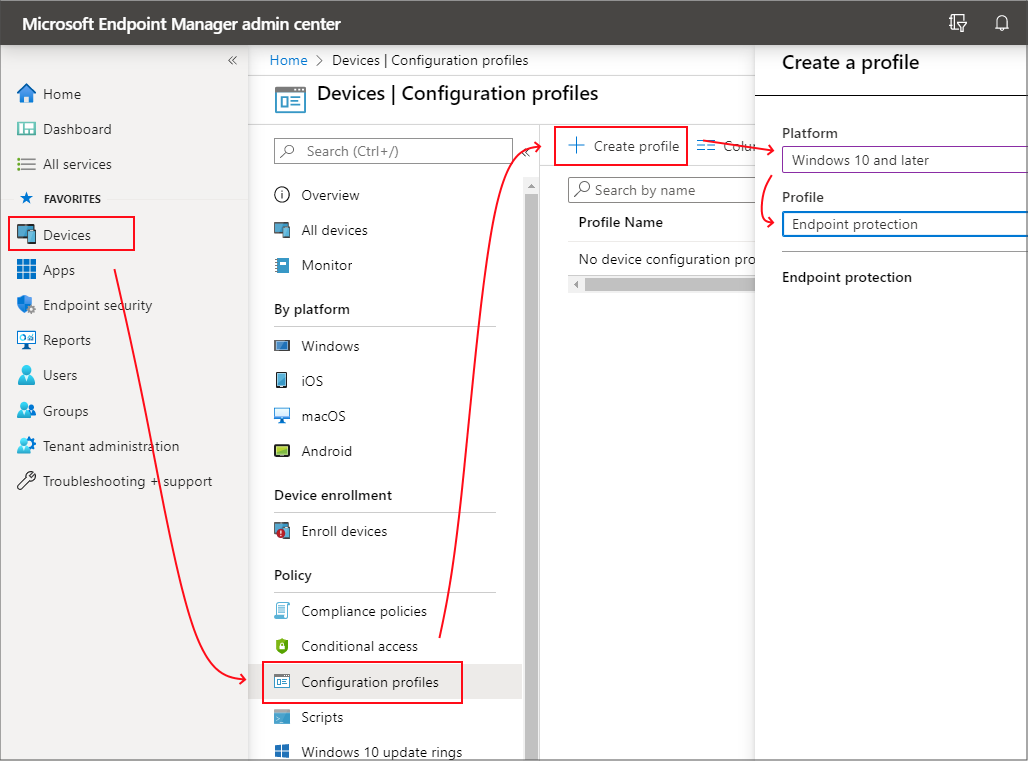

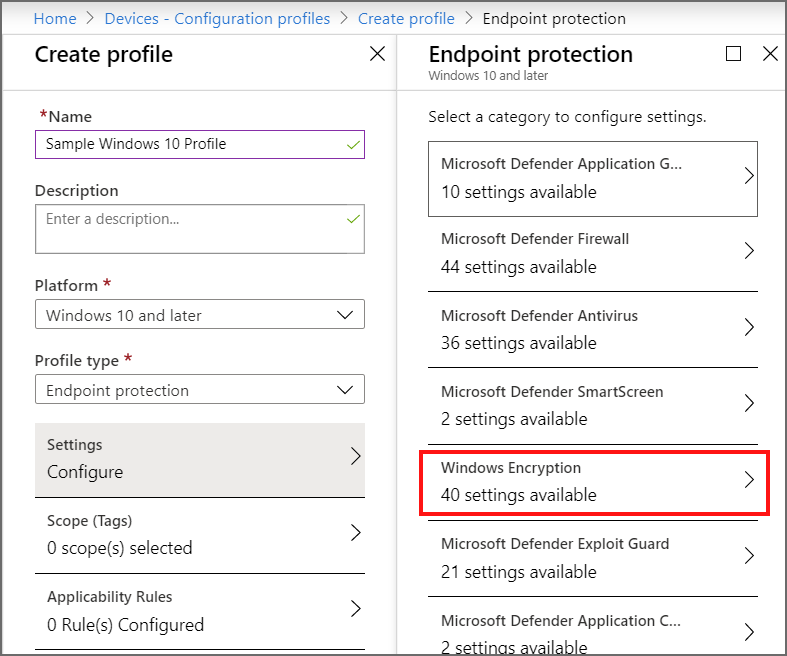

Cihazların şifrelenmesini sağlama

Windows 10 cihazlarını şifrelemek için Bitlocker'ı yapılandırma

Cihaz > Yapılandırma profilleri > Profil oluştur'u seçin.

Aşağıdaki seçenekleri ayarlayın:

Platform: Windows 10 ve üzeri

Profil türü: Uç nokta koruması

Ayarlar > Windows Şifrelemesi'ne tıklayın.

BitLocker ayarlarını iş gereksinimlerinizi karşılayacak şekilde yapılandırın ve ardından Tamam'ı seçin.

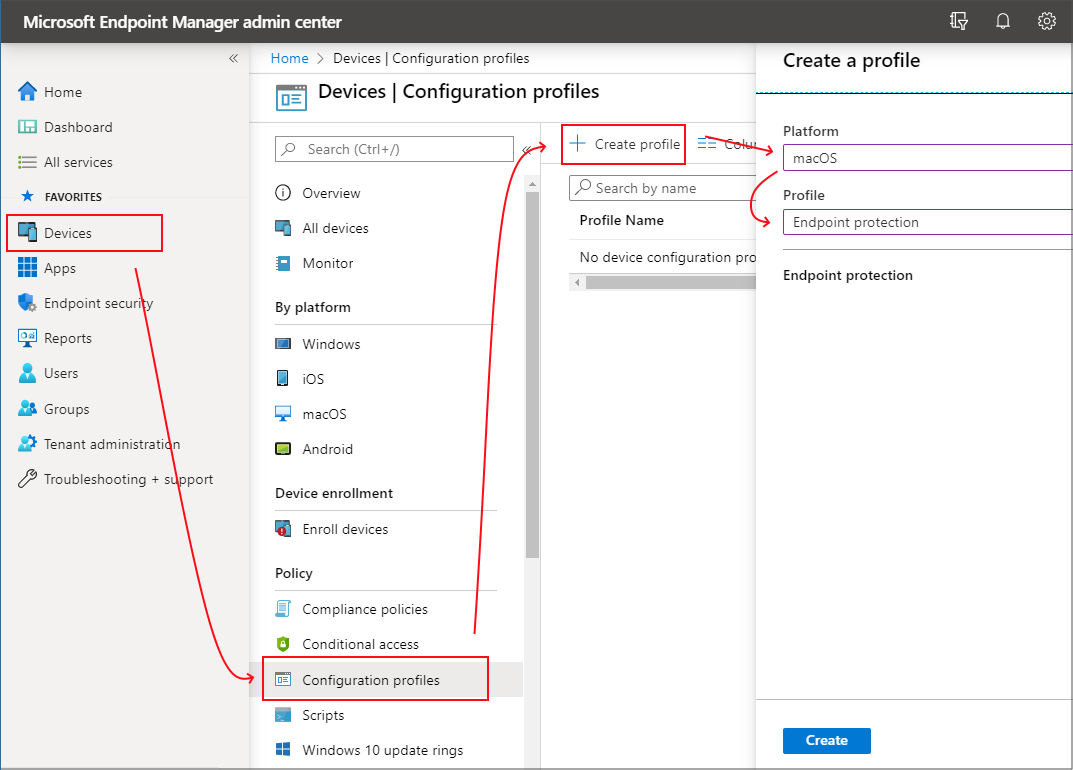

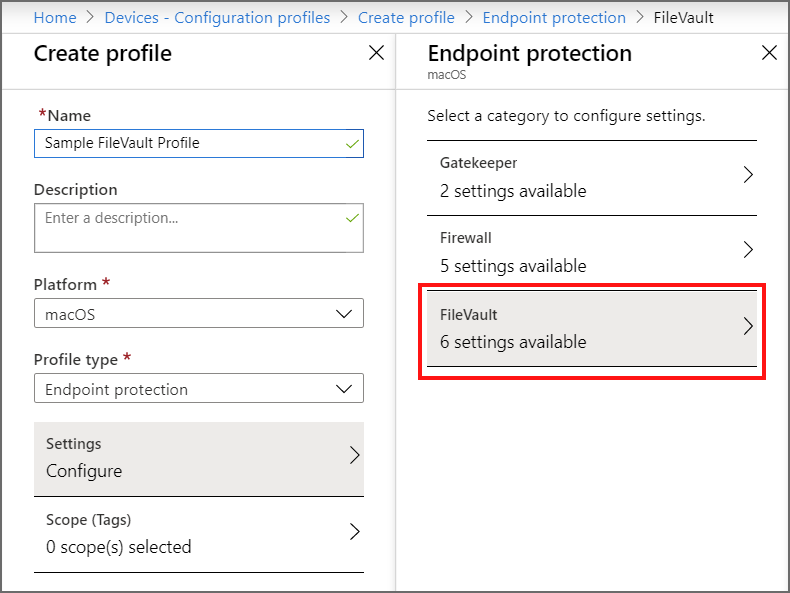

macOS cihazlarında FileVault şifrelemeyi yapılandırma

Cihaz > Yapılandırma profilleri > Profil oluştur'u seçin.

Aşağıdaki seçenekleri ayarlayın:

Platform: macOS.

Profil türü: Uç nokta koruması.

Ayarlar > FileVault'ı seçin.

FileVault için Etkinleştir'i seçin.

Kurtarma anahtarı türü için yalnızca Kişisel anahtar desteklenir.

Kalan FileVault ayarlarını iş gereksinimlerinizi karşılayacak şekilde yapılandırın ve ardından Tamam'ı seçin.

Şirket verilerini uygulama düzeyinde korumak için uygulama koruma ilkeleri oluşturma

Verilerinizin güvende kalmasını veya yönetilen bir uygulamada yer almamasını sağlamak için uygulama koruma ilkeleri (APP) oluşturun. İlke, kullanıcı "kuruluş" verilerine erişmeyi veya verileri taşımayı ya da yasaklanan veya uygulama içindeyken izlenen bir dizi eylemi gerçekleştirmeyi denediğinde uygulanan bir kural olabilir.

APP veri koruma çerçevesi üç ayrı yapılandırma düzeyi halinde düzenlenmiştir ve her düzey önceki düzeyden daha yüksektir:

Kurumsal temel veri koruması (Düzey 1), uygulamaların PIN ile korunmasını ve şifrelenmesini sağlar ve seçmeli temizleme işlemleri gerçekleştirir. Android cihazlar için bu düzey, Android cihaz doğrulamasını gerçekleştirir. Bu, Exchange Online posta kutusu ilkelerinde benzer veri koruma denetimi sağlayan ve BT'yi ve kullanıcı popülasyonunu APP'e tanıtır.

Kurumsal gelişmiş veri koruması (Düzey 2), APP veri sızıntısı önleme mekanizmaları ve en düşük işletim sistemi gereksinimlerini sunar. Bu, iş veya okul verilerine erişen çoğu mobil kullanıcı için uygun olan yapılandırmadır.

Kurumsal yüksek veri koruması (Düzey 3), gelişmiş veri koruma mekanizmaları, gelişmiş PIN yapılandırması ve APP Mobile Threat Defense'i tanıtır. Bu yapılandırma, yüksek riskli verilere erişen kullanıcılar için tercih edilir.

Şu adımları izleyin:

Intune portalında Uygulamalar> Uygulama koruması ilkeleri'ni seçin. Bu seçim, yeni ilkeler oluşturduğunuz ve mevcut ilkeleri düzenlediğiniz Uygulama koruması ilkeleri ayrıntılarını açar.

İlke oluştur'u seçin ve iOS/iPadOS veya Android'i seçin. İlke oluştur bölmesi görüntülenir.

Uygulama Koruma İlkesi'ni uygulamak istediğiniz uygulamaları seçin.

Veri Koruma Ayarlarını Yapılandırma:

iOS/iPadOS veri koruması. Bilgi için bkz . iOS/iPadOS uygulama koruma ilkesi ayarları - Veri koruma.

Android veri koruması. Bilgi için bkz . Android uygulama koruma ilkesi ayarları - Veri koruma.

Erişim Gereksinimi Ayarlarını Yapılandırma:

iOS/iPadOS erişim gereksinimleri. Bilgi için bkz . iOS/iPadOS uygulama koruma ilkesi ayarları - Erişim gereksinimleri.

Android erişim gereksinimleri. Bilgi için bkz . Android uygulama koruma ilkesi ayarları - Erişim gereksinimleri.

Koşullu Başlatma Ayarlarını Yapılandırma:

iOS/iPadOS koşullu başlatma. Bilgi için bkz . iOS/iPadOS uygulama koruma ilkesi ayarları - Koşullu başlatma.

Android koşullu başlatma. Bilgi için bkz . Android uygulama koruma ilkesi ayarları - Koşullu başlatma.

Atamalar sayfasını görüntülemek için İleri'ye tıklayın.

İşiniz bittiğinde, Intune'da uygulama koruma ilkesi oluşturmak için Oluştur'a tıklayın.

İpucu

Veriler için uçtan uca Sıfır Güven stratejisi uygulama hakkında bilgi edinin.

|

|

Ek dağıtım hedefleri |

IV. Uç nokta tehdit algılama, cihaz riskini izlemek için kullanılır

İlk üç hedefinizi tamamladıktan sonra, sonraki adım gelişmiş korumanın sağlanması, etkinleştirilmesi ve izlenmesi için uç nokta güvenliğini yapılandırmaktır. Tüm uç noktaları tutarlı bir şekilde birlikte yönetmek için tek bir cam bölme kullanılır.

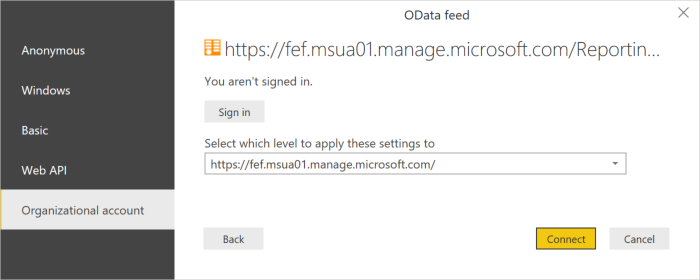

Uç nokta günlüklerini ve işlemlerini SIEM veya Power BI'a yönlendirme

Intune Veri ambarını kullanarak, gürültüyü azaltmak için uyarıların akıllı filtrelenmesi için cihaz ve uygulama yönetimi verilerini raporlamaya veya SIEM araçlarına gönderin.

Şu adımları izleyin:

Raporlar > Intune Veri ambarı Veri ambarı'nı> seçin.

Özel akış URL'sini kopyalayın. Örneğin:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0Power BI Desktop'i veya SIEM çözümünüzü açın.

SIEM çözümünüzden

Odata akışından veri içeri aktarma veya bu akıştan veri alma seçeneğini belirleyin.

PowerBI'dan

Menüden Dosya > Veri > Al OData akışı'nı seçin.

Önceki adımda kopyaladığınız özel akış URL'sini OData akışı penceresindeki URL kutusuna yapıştırın.

Temel'i seçin.

Tamam'ı seçin.

Kuruluş hesabı'yı seçin ve Intune kimlik bilgilerinizle oturum açın.

Bağlan'ı seçin. Gezgin açılır ve Intune Veri Ambarı'ndaki tabloların listesini gösterir.

Cihazları ve ownerTypes tablolarını seçin. Yükle'yi seçin. Power BI verileri modele yükler.

Bir ilişki oluştur. Yalnızca tek bir tablodaki verileri değil, tablolar arasında ilgili verileri analiz etmek için birden çok tabloyu içeri aktarabilirsiniz. Power BI'da sizin için ilişkileri bulmaya ve oluşturmaya çalışan otomatik algılama adlı bir özellik vardır. Veri Ambarı'ndaki tablolar, Power BI'daki otomatik algılama özelliğiyle çalışacak şekilde oluşturulmuş. Ancak Power BI ilişkileri otomatik olarak bulmasa bile ilişkileri yönetebilirsiniz.

İlişkileri Yönet'ı seçin.

Power BI ilişkileri henüz algılamadıysa Otomatik Algıla'ya tıklayın.

PowerBI görselleştirmelerini ayarlamanın gelişmiş yollarını öğrenin.

V. Erişim denetimi hem kurumsal cihazlar hem de KCG için uç nokta riskine göre geçitli

Kurumsal cihazlar DEP, Android Enterprise veya Windows AutoPilot gibi bir bulut kayıt hizmetine kaydedilir

Özelleştirilmiş işletim sistemi görüntülerini oluşturmak ve bakımını yapmak zaman alan bir işlemdir ve özel işletim sistemi görüntülerini kullanıma hazırlamak için yeni cihazlara uygulamak için zaman harcamayı içerebilir.

Microsoft Intune bulut kayıt hizmetleriyle, cihazlara özel işletim sistemi görüntüleri oluşturmanıza, bakımını yapmanıza ve uygulamanıza gerek kalmadan kullanıcılarınıza yeni cihazlar verebilirsiniz.

Windows Autopilot, yeni cihazları ayarlamak ve önceden yapılandırmak ve üretken kullanıma hazır hale getirmek için kullanılan bir teknoloji koleksiyonudur. Windows Autopilot'u cihazları sıfırlamak, bir başkası için hazırlamak ve kurtarmak için de kullanabilirsiniz.

Microsoft Entra'ya katılmayı ve şirkete ait yeni cihazları Intune'a kaydetmeyi otomatikleştirmek için Windows Autopilot'ı yapılandırın.

Apple DEP'i iOS ve iPadOS cihazlarını otomatik olarak kaydedecek şekilde yapılandırın.

Bu kılavuzda ele alınan ürünler

Microsoft Azure

Microsoft 365

Microsoft Intune (Microsoft Intune ve Configuration Manager içerir)

Uç Nokta için Microsoft Defender

Sıfır Güven ve OT ağlarınızı

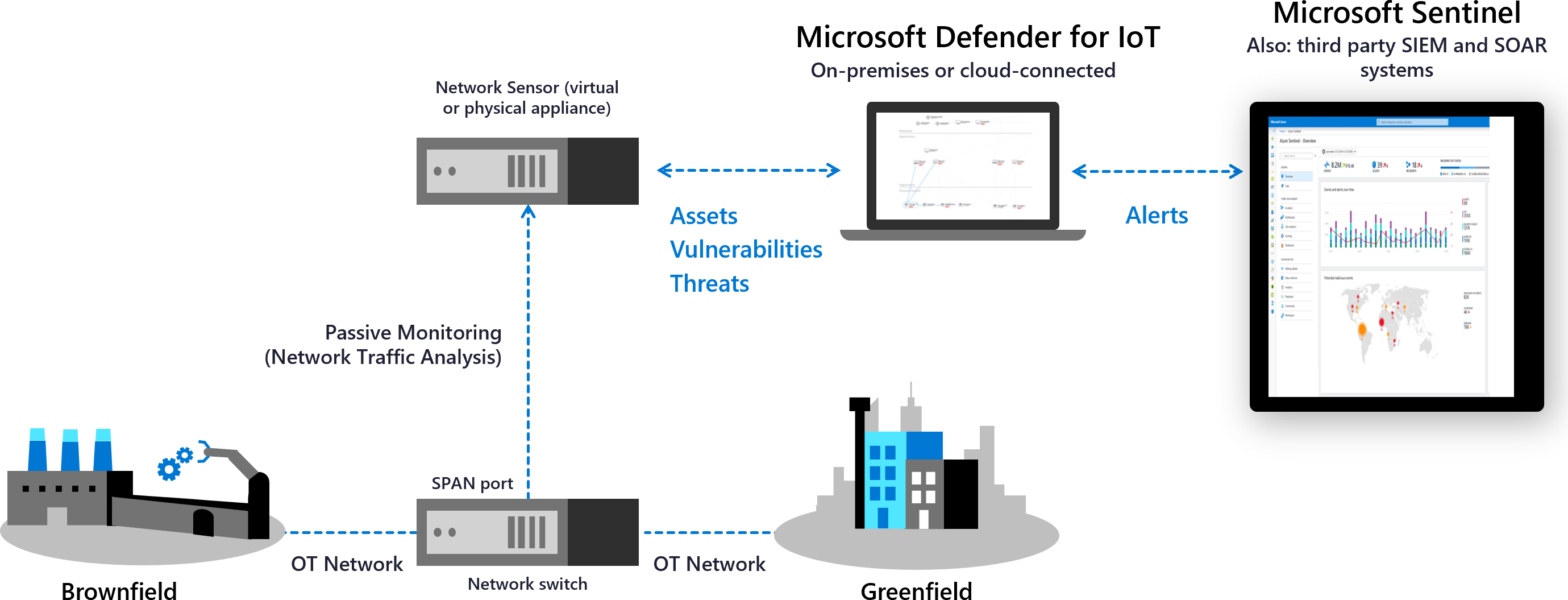

IoT için Microsoft Defender, IoT ve işletim teknolojisi (OT) ağlarında cihazları, güvenlik açıklarını ve tehditleri tanımlamak için özel olarak oluşturulmuş birleşik bir güvenlik çözümüdür. Yerleşik güvenlik aracıları olmayan mevcut cihazlar da dahil olmak üzere tüm IoT/OT ortamınızda güvenlik uygulamak için IoT için Defender'ı kullanın.

OT ağları genellikle geleneksel BT altyapısından farklıdır ve sıfır güvene özel bir yaklaşıma ihtiyaç duyar. OT sistemleri, özel protokollerle benzersiz teknoloji kullanır ve sınırlı bağlantı ve güç ile eskiyen platformlara veya belirli güvenlik gereksinimlerine ve fiziksel saldırılara karşı benzersiz maruz kalmalara sahip olabilir.

IoT için Defender aşağıdakiler gibi OT'ye özgü zorlukları ele alarak sıfır güven ilkelerini destekler:

- OT sistemlerinize uzak bağlantıları denetlemenize yardımcı olma

- Bağımlı sistemler arasındaki bağlantıları gözden geçirme ve azaltmanıza yardımcı olma

- Ağınızda tek hata noktalarını bulma

Cihazları ve trafiği algılamak ve OT'ye özgü güvenlik açıklarını izlemek için IoT için Defender ağ algılayıcılarını dağıtın. Bölgeler arasındaki trafiği izlemek için algılayıcılarınızı ağınızdaki siteler ve bölgelere bölün ve OT ortamınızda riski azaltmak için IoT'nin risk tabanlı risk azaltma adımları için Defender'ı izleyin. Ardından IoT için Defender, anormal veya yetkisiz davranışlar için cihazlarınızı sürekli izler.

Kuruluşunuzda IoT için Defender verilerini paylaşmak için Microsoft Sentinel gibi Microsoft hizmetleri ve hem SIEM hem de bilet oluşturma sistemleri dahil olmak üzere diğer iş ortağı hizmetleriyle tümleştirin.

Daha fazla bilgi için bkz.

- Sıfır Güven ve OT ağlarınızı

- ot ağlarınızı Sıfır Güven ilkeleriyle izleme

- Microsoft Sentinel ile IoT için Defender olaylarını araştırma

Sonuç

Sıfır Güven bir yaklaşım, cihazlarınızın ve uç noktalarınızın güvenlik duruşunu önemli ölçüde güçlendirebilir. Daha fazla bilgi edinmek veya uygulamayla ilgili yardım almak için lütfen Müşteri Başarısı ekibinize başvurun veya bu kılavuzun tüm Sıfır Güven yapı taşlarını kapsayan diğer bölümlerini okumaya devam edin.

Sıfır Güven dağıtım kılavuzu serisi

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin