Öğretici: Microsoft Sentinel ile Azure Active Directory B2C verileri için güvenlik analizini yapılandırma

Günlükleri ve denetim bilgilerini Microsoft Sentinel'e yönlendirerek Azure Active Directory B2C (Azure AD B2C) ortamınızın güvenliğini artırın. Ölçeklenebilir Microsoft Sentinel, bulutta yerel, güvenlik bilgileri ve olay yönetimi (SIEM) ile güvenlik düzenleme, otomasyon ve yanıt (SOAR) çözümüdür. Azure AD B2C için uyarı algılama, tehdit görünürlüğü, proaktif tehdit avcılığı ve tehdit yanıtı için çözümü kullanın.

Daha fazla bilgi edinin:

Azure AD B2C ile Microsoft Sentinel'in diğer kullanımları şunlardır:

- Analiz ve tehdit bilgileri özellikleriyle önceden algılanmayan tehditleri algılama ve hatalı pozitif sonuçları en aza indirme

- Yapay zeka (AI) ile tehditleri araştırma

- Büyük ölçekte şüpheli etkinlikleri arayın ve Microsoft'ta siber güvenlik çalışmalarının yılların deneyiminden yararlanın

- Ortak görev düzenleme ve otomasyon ile olaylara hızla yanıt verme

- Kuruluşunuzun güvenlik ve uyumluluk gereksinimlerini karşılama

Bu öğreticide şunların nasıl yapıldığını öğrenirsiniz:

- Azure AD B2C günlüklerini Log Analytics çalışma alanına aktarma

- Log Analytics çalışma alanında Microsoft Sentinel'i etkinleştirme

- Bir olayı tetikleme amacıyla Microsoft Sentinel'de örnek kural oluşturma

- Otomatik yanıt yapılandırma

Azure İzleyici Log Analytics ile Azure AD B2C'yi yapılandırma

Bir kaynağın günlüklerinin ve ölçümlerinin nereye gönderileceğini tanımlamak için,

- tanılama ayarlarını Azure AD B2C kiracınızda Microsoft Entra kimliğinde etkinleştirin.

- Azure AD B2C'yi günlükleri Azure İzleyici'ye gönderecek şekilde yapılandırın.

Azure İzleyici ile Azure AD B2C'yi izleme hakkında daha fazla bilgi edinin.

Microsoft Sentinel örneği dağıtma

Azure AD B2C örneğinizi Azure İzleyici'ye günlük gönderecek şekilde yapılandırdıktan sonra Microsoft Sentinel örneğini etkinleştirin.

Önemli

Microsoft Sentinel'i etkinleştirmek için, Microsoft Sentinel çalışma alanının bulunduğu abonelik için Katkıda Bulunan izinlerini alın. Microsoft Sentinel'i kullanmak için, çalışma alanının ait olduğu kaynak grubunda Katkıda Bulunan veya Okuyucu izinlerini kullanın.

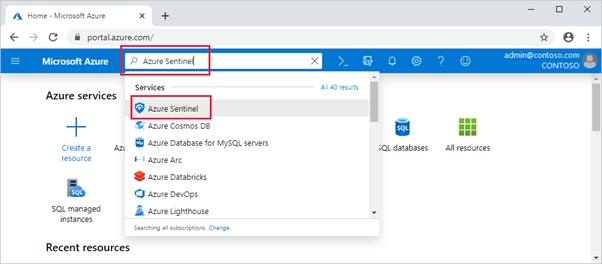

Azure Portal’ında oturum açın.

Log Analytics çalışma alanının oluşturulduğu aboneliği seçin.

Microsoft Sentinel'i arayın ve seçin.

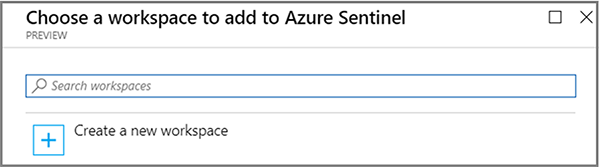

Add (Ekle) seçeneğini belirleyin.

Arama çalışma alanları alanında yeni çalışma alanını seçin.

Microsoft Sentinel Ekle'yi seçin.

Not

Microsoft Sentinel'i birden fazla çalışma alanında çalıştırmak mümkündür ancak veriler tek bir çalışma alanında yalıtılır.

Bkz. Hızlı Başlangıç: Microsoft Sentinel'i ekleme

Microsoft Sentinel kuralı oluşturma

Microsoft Sentinel'i etkinleştirdikten sonra, Azure AD B2C kiracınızda şüpheli bir durum oluştuğunda bildirim alın.

Ortamınızdaki tehditleri ve anormal davranışları keşfetmek için özel analiz kuralları oluşturabilirsiniz. Bu kurallar belirli olayları veya olay kümelerini arar ve olay eşikleri veya koşulları karşılandığında sizi uyarır. Ardından olaylar araştırma için oluşturulur.

Bkz. Tehditleri algılamak için özel analiz kuralları oluşturma

Not

Microsoft Sentinel,verilerinizi şüpheli etkinlik için arayan tehdit algılama kuralları oluşturmaya yönelik şablonlara sahiptir. Bu öğretici için bir kural oluşturursunuz.

Başarısız zorlamalı erişim için bildirim kuralı

Ortamınıza iki veya daha fazla başarısız, zorlamalı erişim girişimi hakkında bildirim almak için aşağıdaki adımları kullanın. Deneme yanılma saldırısı örnek olarak verilmiştir.

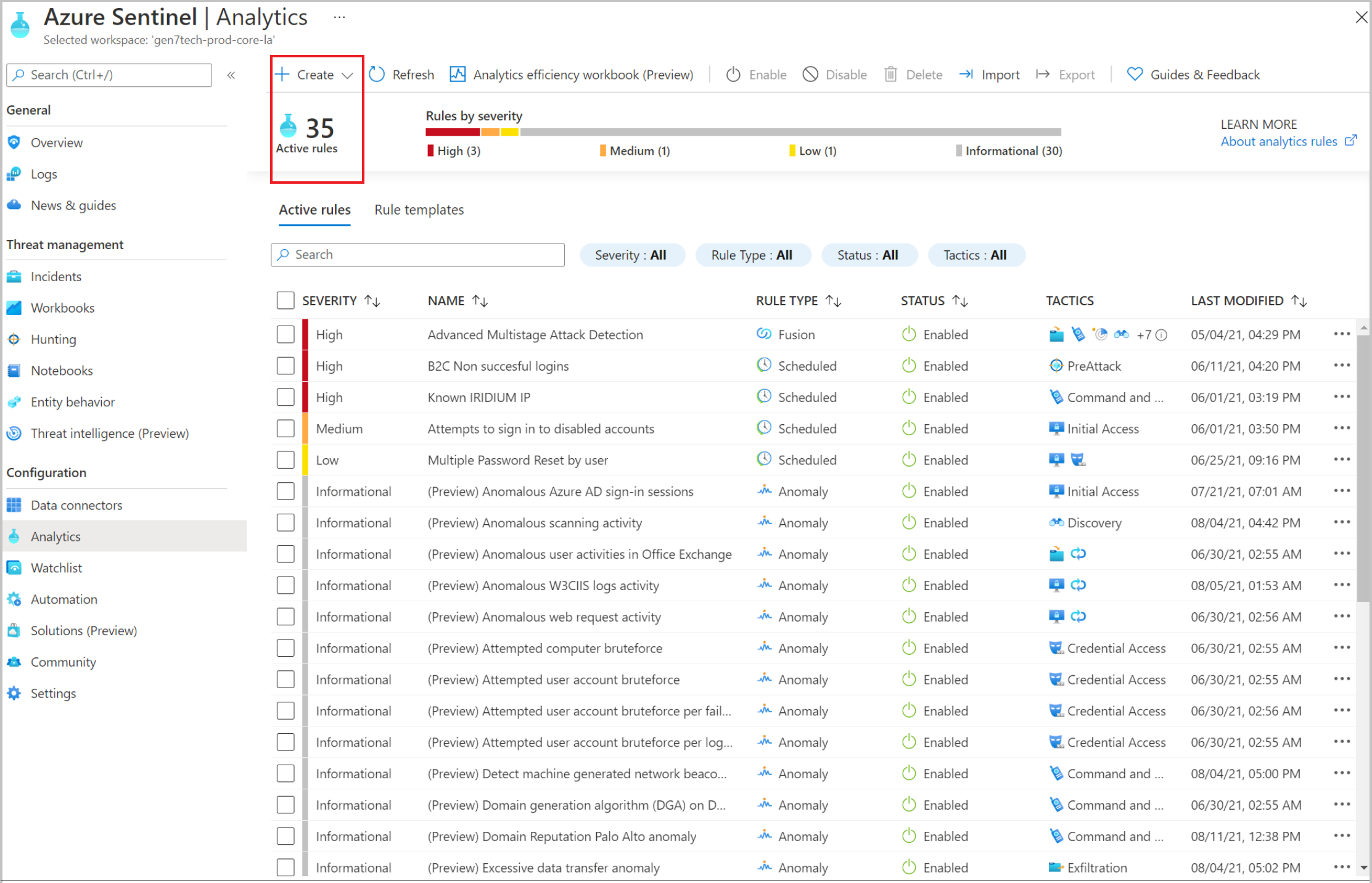

Microsoft Sentinel'de soldaki menüden Analiz'i seçin.

Üst çubukta +Zamanlanmış sorgu kuralı oluştur'u> seçin.

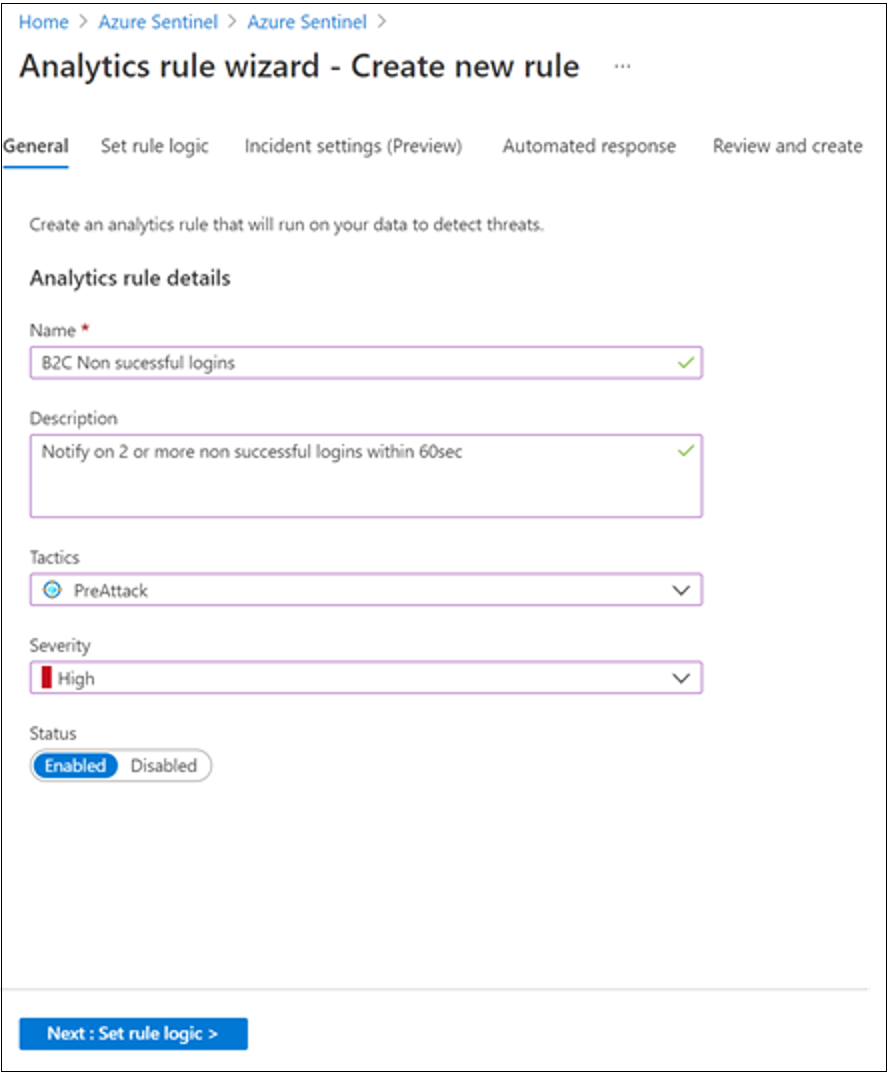

Analiz Kuralı sihirbazında Genel'e gidin.

Ad alanına başarısız oturum açma işlemleri için bir ad girin.

Açıklama için, kuralın 60 saniye içinde iki veya daha fazla başarısız oturum açma işlemini bildirdiğini belirtin.

Taktikler için bir kategori seçin. Örneğin , Önceden Ekle'yi seçin.

Önem Derecesi için bir önem düzeyi seçin.

Durum varsayılan olarak Etkin'dir . Kuralı değiştirmek için Etkin kurallar sekmesine gidin.

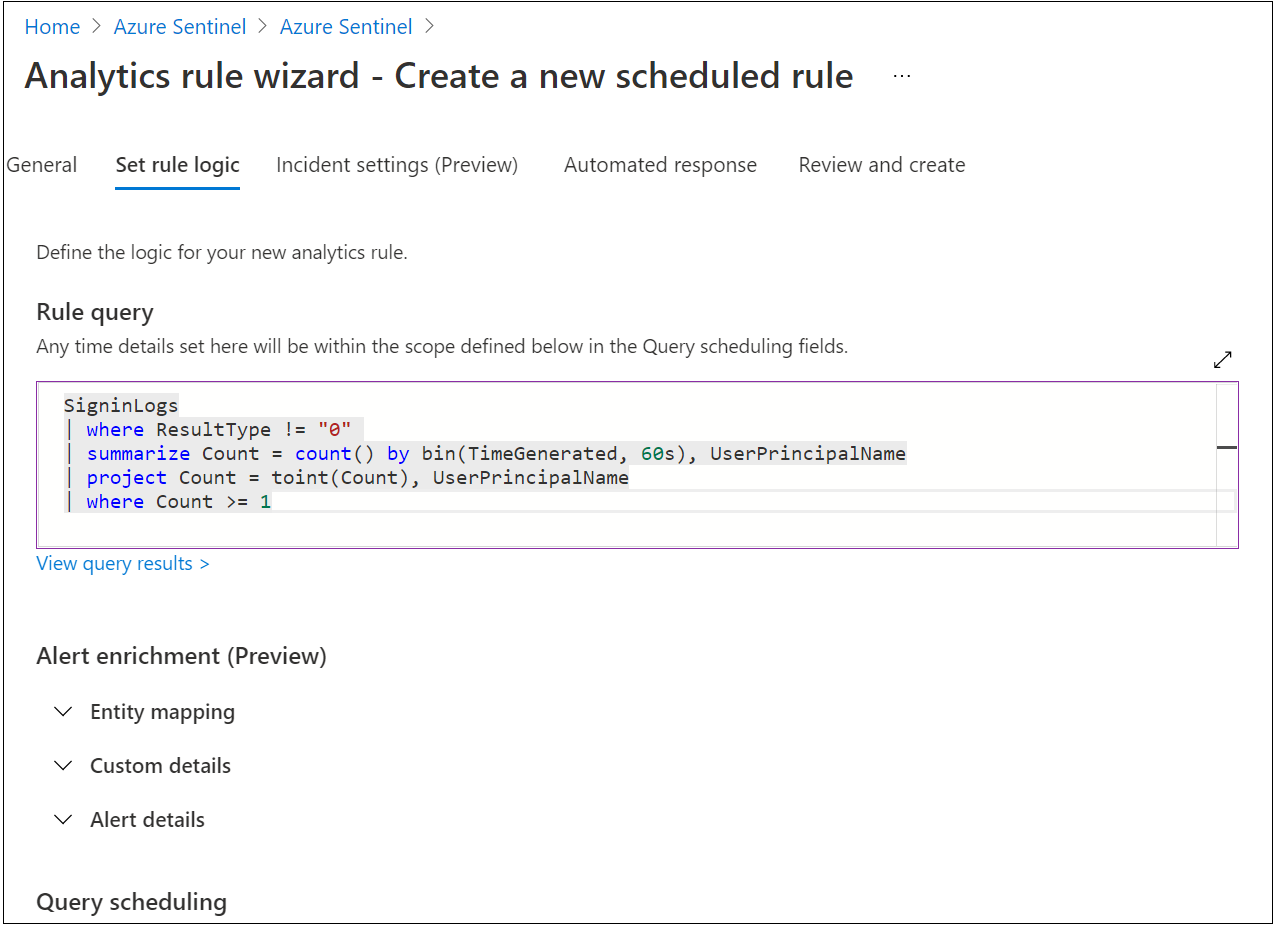

Kural mantığını ayarla sekmesini seçin.

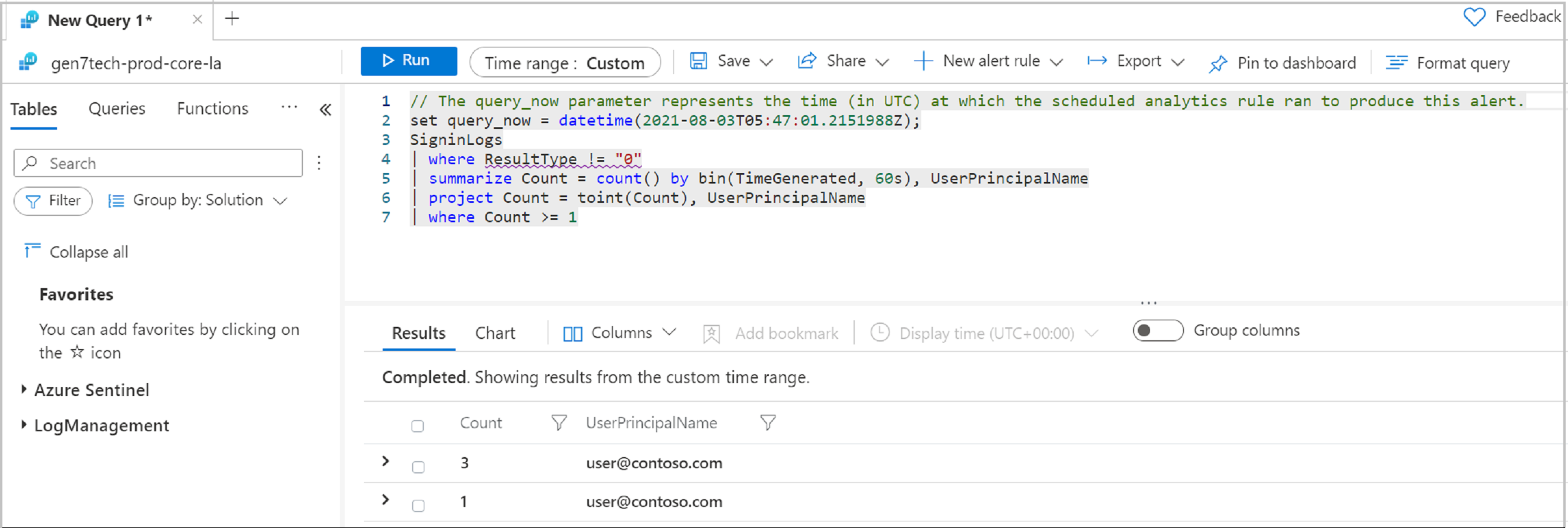

Kural sorgusu alanına bir sorgu girin. Sorgu örneği, oturum açmaları ile

UserPrincipalNamedüzenler.

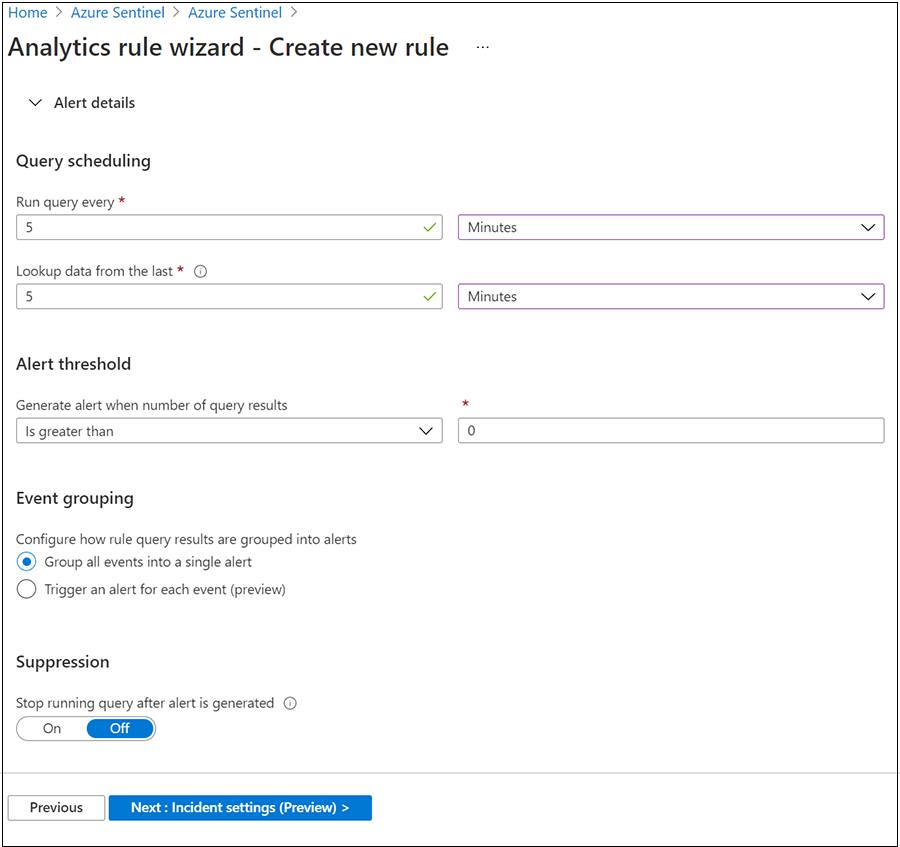

Sorgu zamanlaması'na gidin.

Sorguyu her çalıştır alanına 5 ve Dakika girin.

En son arama verileri için5 ve Dakika girin.

Sorgu sonuçları sayısı olduğunda uyarı oluştur için Büyüktür ve 0'ı seçin.

Olay gruplandırma için Tüm olayları tek bir uyarıda gruplandır'ı seçin.

Uyarı oluşturulduktan sonra sorguyu çalıştırmayı durdur için Kapalı'yı seçin.

İleri: Olay ayarları (Önizleme)'yi seçin.

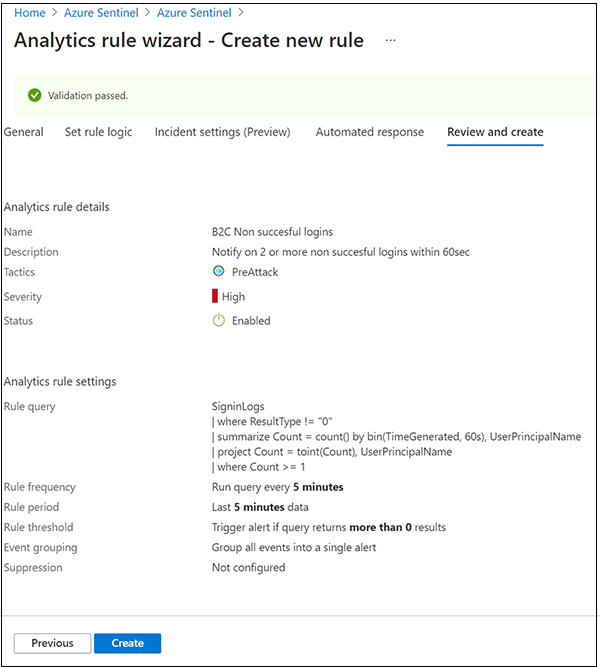

Kural ayarlarını gözden geçirmek için Gözden geçir ve oluştur sekmesine gidin.

Doğrulama başarılı başlığı görüntülendiğinde Oluştur'u seçin.

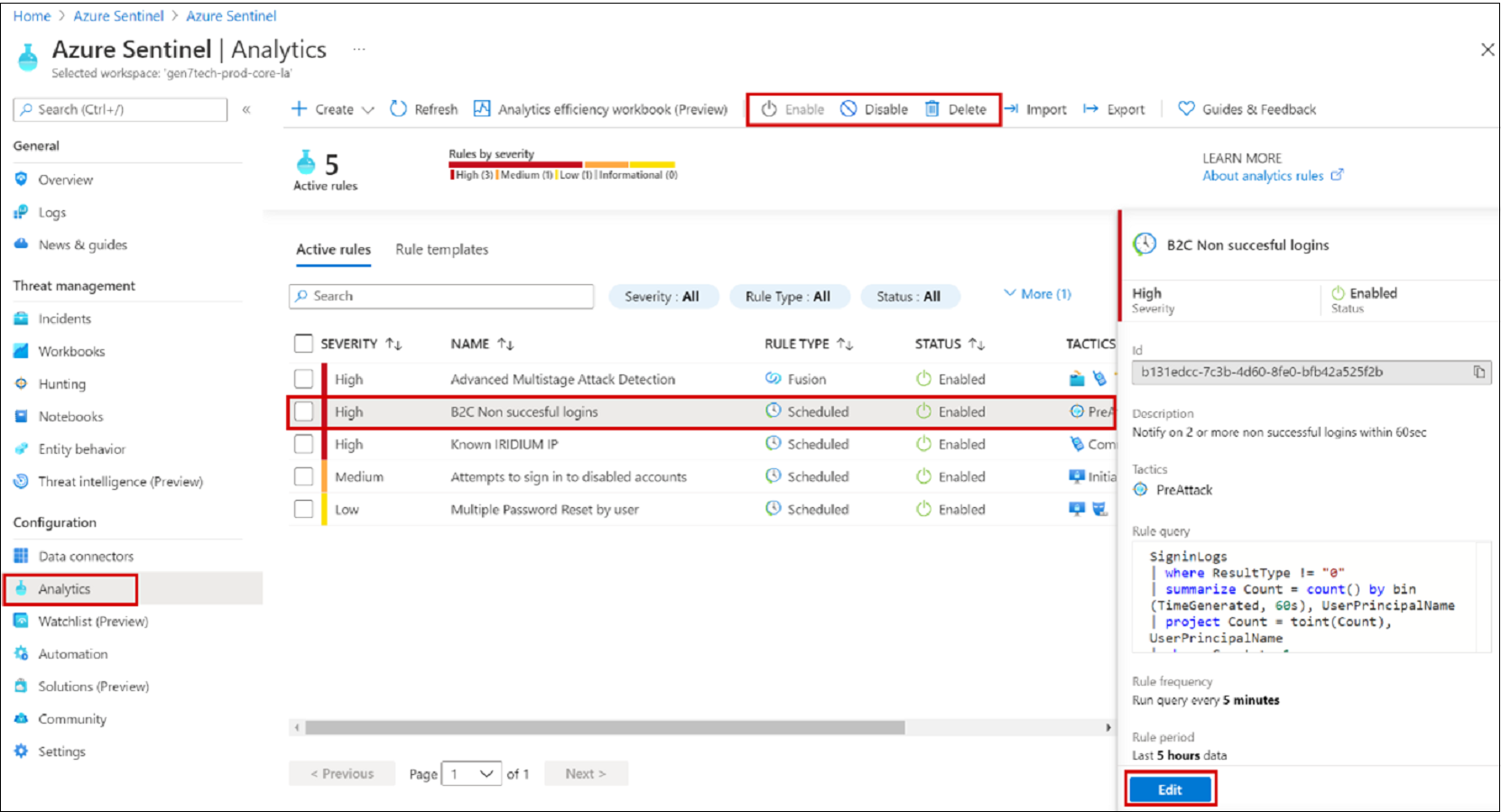

Kuralı ve ilgili olayları görüntüleme

Kuralı ve oluşturduğu olayları görüntüleyin. Yeni oluşturulan zamanlanmış türünde özel kuralınızı, ana sayfadaki Etkin kurallar sekmesinin altındaki tabloda bulabilirsiniz

- Analiz ekranına gidin.

- Etkin kurallar sekmesini seçin.

- Tabloda, Zamanlanmış'ın altında kuralı bulun.

Kuralı düzenleyebilir, etkinleştirebilir, devre dışı bırakabilir veya silebilirsiniz.

Olayları önceliklendirme, araştırma ve düzeltme

Bir olay birden çok uyarı içerebilir ve bir araştırma için ilgili kanıtların bir toplamıdır. Olay düzeyinde Önem Derecesi ve Durum gibi özellikleri ayarlayabilirsiniz.

Daha fazla bilgi edinin: Microsoft Sentinel ile olayları araştırma.

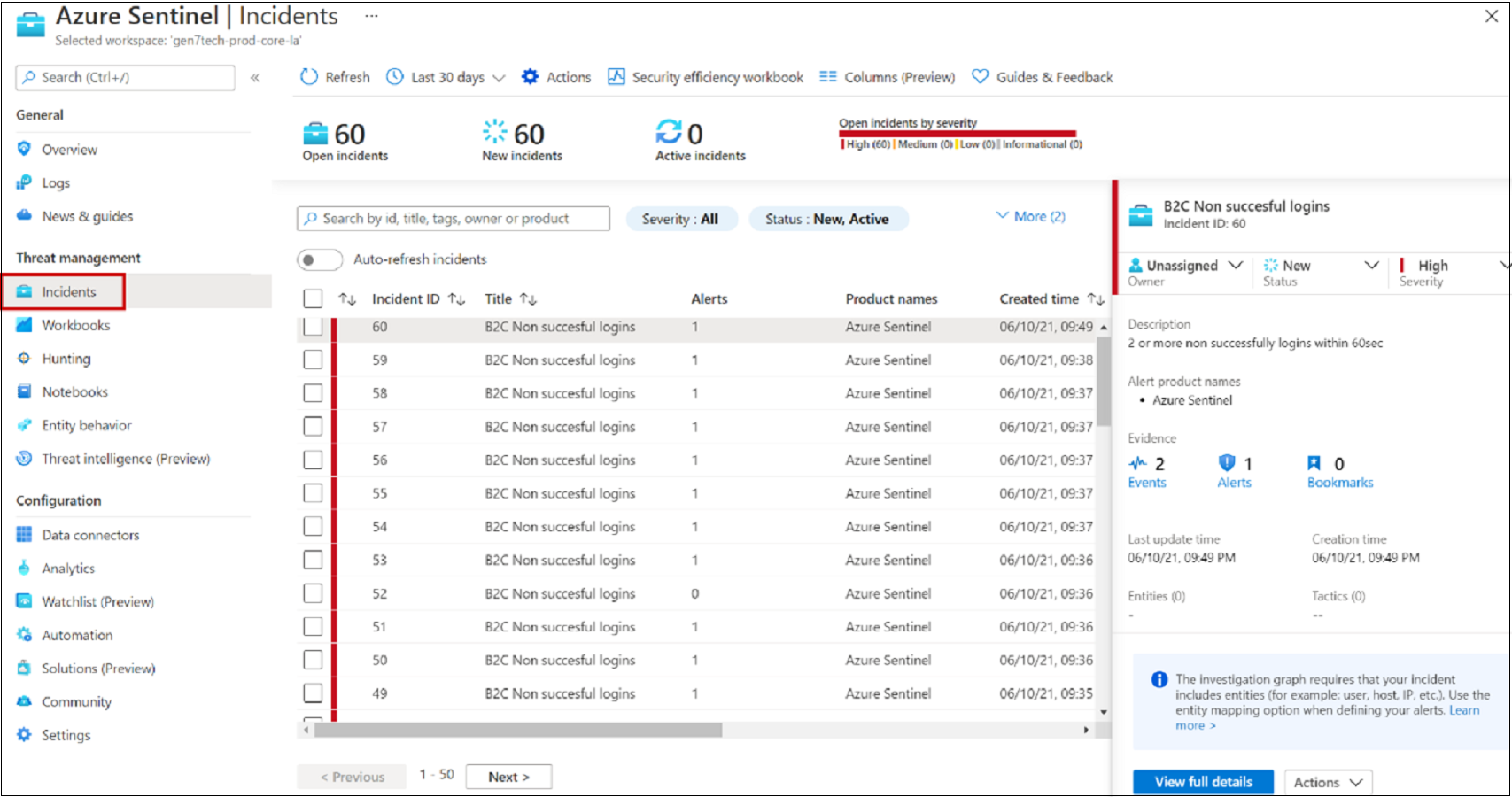

Olaylar sayfasına gidin.

Bir olay seçin.

Sağ tarafta önem derecesi, varlıklar, olaylar ve olay kimliği gibi ayrıntılı olay bilgileri görüntülenir.

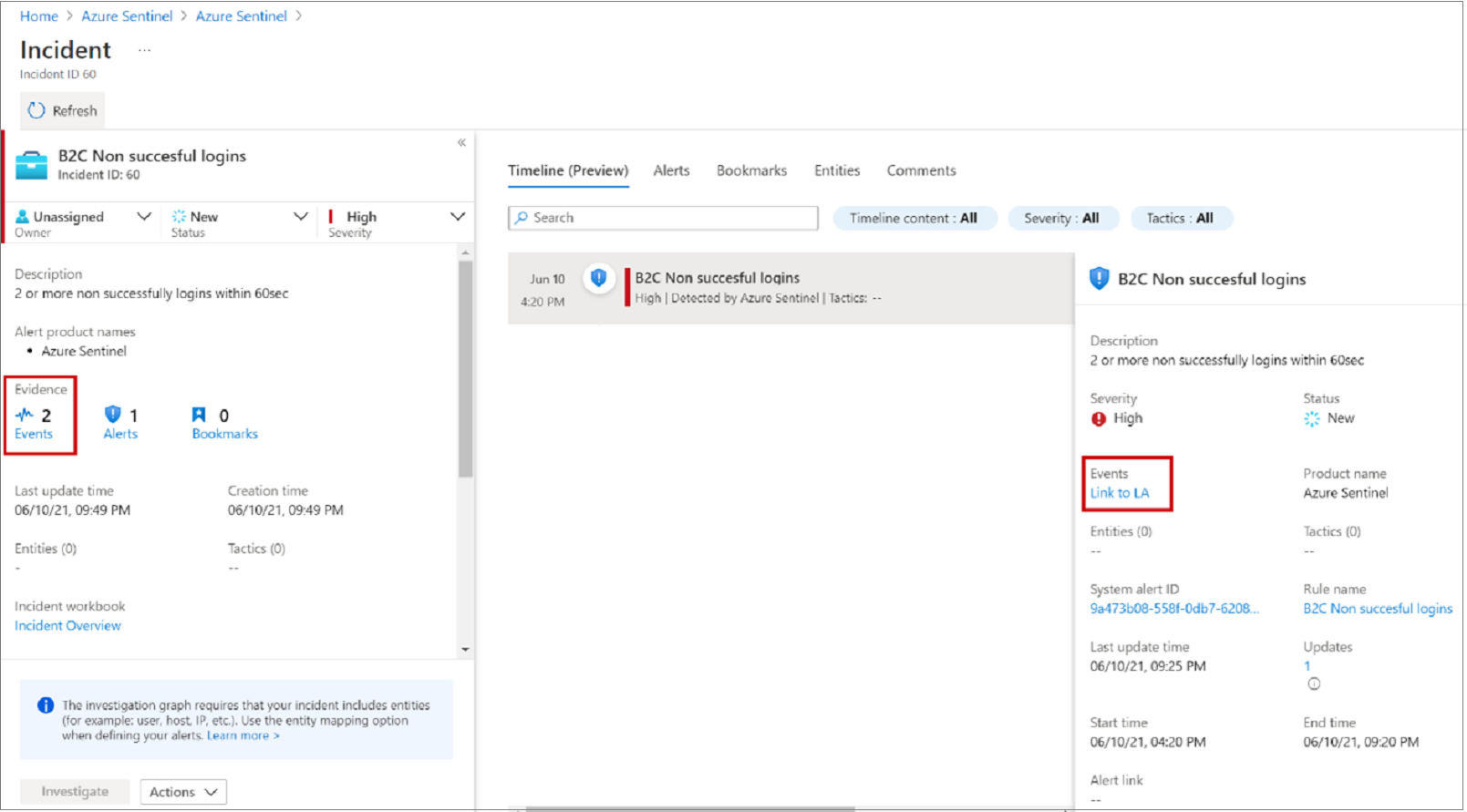

Olaylar bölmesinde Tüm ayrıntıları görüntüle'yi seçin.

Olayı özetleyen sekmeleri gözden geçirin.

Kanıt>Olayları>Log Analytics bağlantısı'na tıklayın.

Sonuçlarda, oturum açmaya çalışan kimlik

UserPrincipalNamedeğerine bakın.

Otomatik yanıt

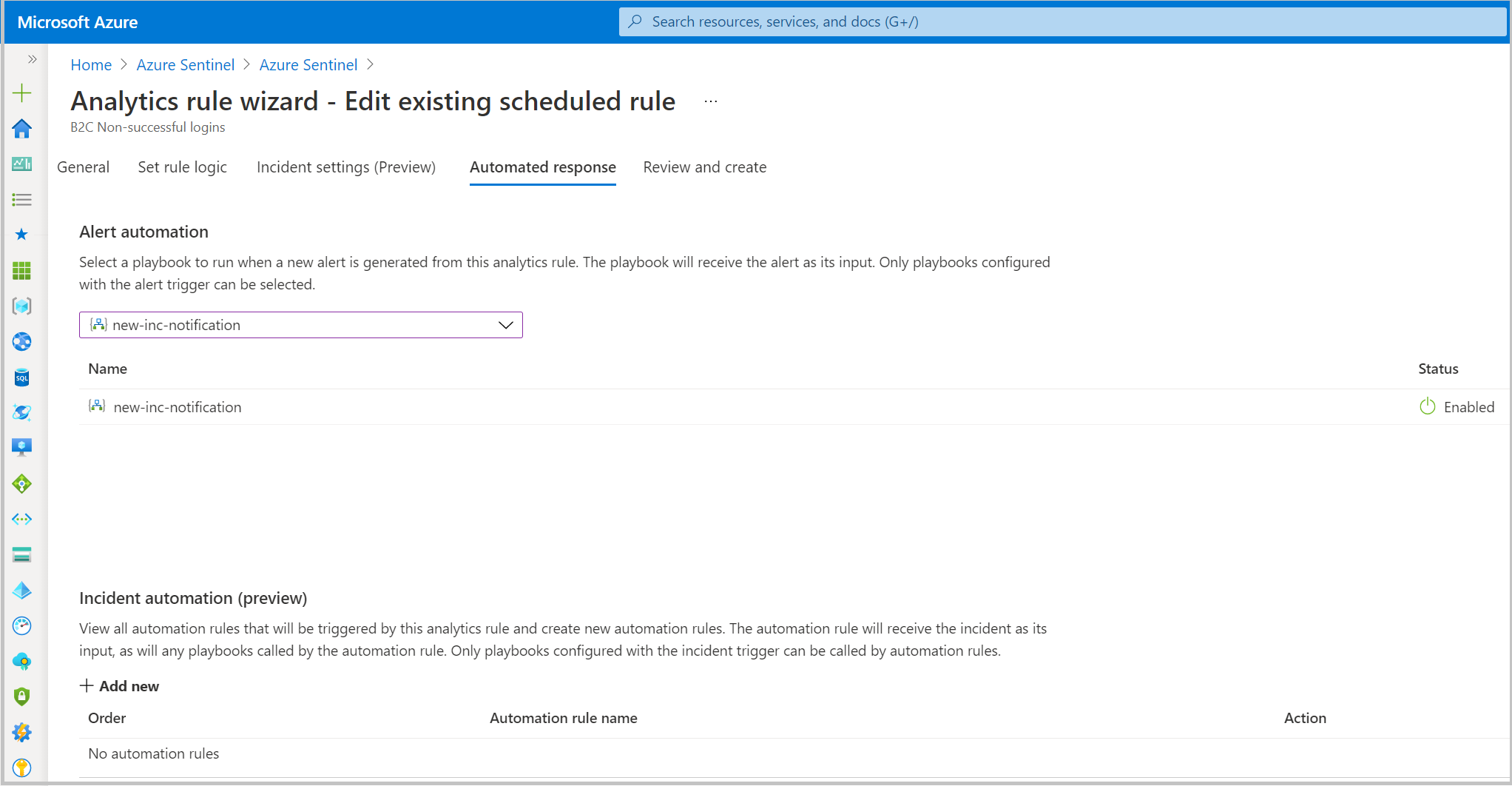

Microsoft Sentinel güvenlik düzenleme, otomasyon ve yanıt (SOAR) işlevlerine sahiptir. Analiz kurallarına otomatik eylemler veya playbook ekleme.

SoAR nedir?

Bir olay için Email bildirimi

Bu görev için Microsoft Sentinel GitHub deposundan bir playbook kullanın.

- Yapılandırılmış bir playbook'a gidin.

- Kuralı düzenleyin.

- Otomatik yanıt sekmesinde playbook'u seçin.

Daha fazla bilgi edinin: Olay-Email-Bildirimi

Kaynaklar

Microsoft Sentinel ve Azure AD B2C hakkında daha fazla bilgi için bkz: