Azure uygulama iş yüklerinin güvenliğini sağlamak için uygulamaların kendisinde kimlik doğrulaması ve şifreleme gibi koruyucu ölçüler kullanmanız gerekir. Ayrıca, uygulamaları barındıran sanal ağlara (VNet) güvenlik katmanları da ekleyebilirsiniz. Bu güvenlik katmanları, uygulamanın gelen akışlarını istenmeyen kullanımdan korur. Ayrıca, İnternet'e giden akışları yalnızca uygulamanızın gerektirdiği uç noktalarla sınırlandırırlar. Bu makalede Azure DDoS Koruması, Azure Güvenlik Duvarı ve Azure Application Gateway gibi azure sanal ağ güvenlik hizmetlerinin

-

Azure DDoS Koruması, uygulama tasarımı en iyi yöntemleriyle birlikte DDoS saldırılarına karşı daha fazla savunma sağlamak için gelişmiş DDoS azaltma özellikleri sağlar. Herhangi bir çevre sanal ağında Azure DDOS Koruması

etkinleştirmeniz gerekir. -

Azure Güvenlik Duvarı, ağ adresi çevirisi (NAT)sunan yönetilen bir yeni nesil güvenlik duvarıdır. Azure Güvenlik Duvarı, paket filtrelemeyi İnternet Protokolü (IP) adreslerine ve İletim Denetimi Protokolü ve Kullanıcı Veri Birimi Protokolü (TCP/UDP) bağlantı noktalarına veya uygulama tabanlı HTTP(S) veya SQL özniteliklerine dayandırır. Azure Güvenlik Duvarı, kötü amaçlı IP adreslerini tanımlamak için Microsoft tehdit bilgilerini de uygular. Daha fazla bilgi için

Azure Güvenlik Duvarı belgelerine bakın. - Azure Güvenlik Duvarı Premium, Azure Güvenlik Duvarı Standart'ın tüm işlevlerinin yanı sıra TLS denetimi ve İzinsiz Giriş Algılama ve Koruma Sistemi (IDPS) gibi diğer özellikleri içerir.

-

Azure Application Gateway, Güvenli Yuva Katmanı (SSL) şifreleme ve şifre çözme işlemleri yapabilen yönetilen bir web trafiği yük dengeleyici ve HTTP(S) tam ters proxy'dir. Application Gateway, X-Forwarded-For HTTP üst bilgisinde özgün istemci IP adresini korur. Application Gateway ayrıca web trafiğini incelemek ve HTTP katmanındaki saldırıları algılamak için Web Uygulaması Güvenlik Duvarı'nı kullanır. Daha fazla bilgi için

Application Gateway belgelerine bakın. - Azure Web Uygulaması Güvenlik Duvarı (WAF)

, Azure Application Gateway'e isteğe bağlı bir eklemedir. HTTP isteklerinin incelenmesini sağlar ve SQL Ekleme veya Siteler Arası Betik Oluşturma gibi web katmanındaki kötü amaçlı saldırıları önler. Daha fazla bilgi için Web Uygulaması Güvenlik Duvarı belgelerine bakın.

Bu Azure hizmetleri tamamlayıcı niteliktedir. Bunlardan biri veya diğeri iş yükleriniz için en iyi olabilir veya bunları hem ağ hem de uygulama katmanlarında en iyi koruma için birlikte kullanabilirsiniz. Uygulamanızın sanal ağı için en iyi güvenlik seçeneğini belirlemek için aşağıdaki karar ağacını ve bu makaledeki örnekleri kullanın.

Azure Güvenlik Duvarı ve Azure Application Gateway farklı teknolojiler kullanır ve farklı akışların menkul kıymetlendirmesini destekler:

| Uygulama Akışı | Azure Güvenlik Duvarı tarafından filtrelenebilir | Application Gateway'de WAF tarafından filtrelenebilir |

|---|---|---|

| Şirket içinden/İnternet'ten Azure'a (gelen) HTTP trafiği | Evet | Evet |

| Azure'dan şirket içi/İnternet'e (giden) HTTP trafiği | Evet | Hayır |

| HTTP olmayan trafik, gelen/giden | Evet | Hayır |

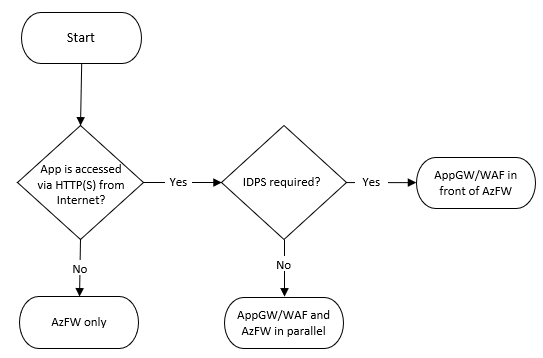

Bir uygulamanın gerektirdiği ağ akışlarına bağlı olarak, tasarım uygulama bazında farklı olabilir. Aşağıdaki diyagram, bir uygulama için önerilen yaklaşımı seçmeye yardımcı olan basitleştirilmiş bir karar ağacı sunar. Karar, uygulamanın HTTP(S) veya başka bir protokol aracılığıyla yayımlanıp yayımlanmadığına bağlıdır:

sanal ağ güvenlik karar ağacını gösteren

Bu makalede akış grafiğinden yaygın olarak önerilen tasarımlar ve daha az yaygın senaryolarda geçerli olan diğer tasarımlar ele alınacaktır:

- Sanal ağda web uygulaması olmadığında yalnızca Azure Güvenlik Duvarı'nı

. Hem uygulamalara gelen trafiği hem de giden trafiği denetler. - yalnızca Application Gateway

, sanal ağda yalnızca web uygulamaları olduğunda ve ağ güvenlik grupları (NSG) yeterli çıkış filtrelemesi . Azure Güvenlik Duvarı tarafından sağlanan işlevler birçok saldırı senaryolarını (veri sızdırma, IDPS vb.) engelleyebilir. Bu nedenle, tek başına Application Gateway senaryosu genellikle önerilmez ve bu nedenle belgelenmez ve yukarıdaki akış grafiğinde yer almaz. - Azure Güvenlik Duvarı ve Application Gateway'i paralel

. Bu, en yaygın tasarımlardan biridir. Azure Application Gateway'in HTTP(S) uygulamalarını web saldırılarına karşı korumasını ve azure güvenlik duvarının diğer tüm iş yüklerini korumasını ve giden trafiği filtrelemesini istediğinizde bu bileşimi kullanın. - Azure Güvenlik Duvarı'nınönünde Application Gateway'i

, Azure Güvenlik Duvarı'nın tüm trafiği denetlemesini istediğinizde, web trafiğini korumak için WAF'yi ve uygulamanın istemcinin kaynak IP adresini bilmesini sağlayın. Azure Güvenlik Duvarı Premium ve TLS incelemesi ile bu tasarım uçtan uca SSL senaryolarını da destekler. - Application Gateway'nin önünde Azure Güvenlik Duvarı'nı

. Azure Güvenlik Duvarı'nın Application Gateway'e ulaşmadan önce trafiği denetlemesini ve filtrelemesini istediğinizde. Azure Güvenlik Duvarı HTTPS trafiğinin şifresini çözmeyecek olduğundan, Application Gateway'e eklediği işlevsellik sınırlıdır. Bu senaryo yukarıdaki akış grafiğinde belgelenmemiştir.

Bu makalenin son bölümünde, önceki temel tasarımların varyasyonları açıklanmıştır. Bu çeşitlemeler şunlardır:

- şirket içi uygulama istemcilerini

. - Hub ve uç ağları.

- Azure Kubernetes Service (AKS) uygulamalarını

.

API Management ağ geçidi veya Azure Front Doorgibi diğer ters ara sunucu hizmetlerini ekleyebilirsiniz. Veya Azure kaynaklarınıüçüncü taraf

Not

Aşağıdaki senaryolarda bir Azure sanal makinesi, web uygulaması iş yükü örneği olarak kullanılır. Senaryolar, kapsayıcılar veya Azure Web Apps gibi diğer iş yükü türleri için de geçerlidir. Özel uç noktalar dahil olmak üzere kurulumlar için Özel uç noktaya yönelik trafiği incelemek için Azure Güvenlik Duvarı'nı kullanma

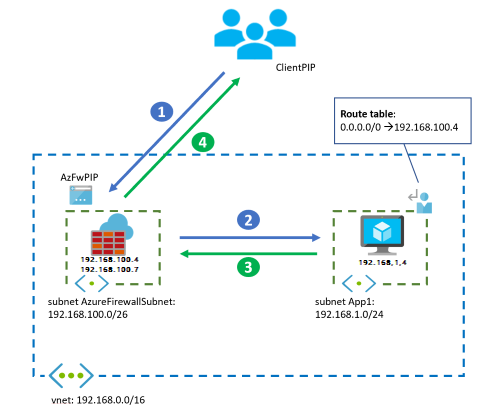

Sanal ağda WAF'den yararlanabilecek web tabanlı iş yükü yoksa yalnızca Azure Güvenlik Duvarı'nı kullanabilirsiniz. Bu durumda tasarım basittir, ancak paket akışını gözden geçirmek daha karmaşık tasarımları anlamanıza yardımcı olur. Bu tasarımda tüm gelen trafik, şirket içi veya diğer Azure sanal ağlarından gelen bağlantılar için kullanıcı tanımlı yollar (UDR) aracılığıyla Azure Güvenlik Duvarı'na gönderilir. Aşağıdaki diyagramda gösterildiği gibi, genel İnternet'ten gelen bağlantılar için Azure Güvenlik Duvarı'nın genel IP adresine gider. Azure sanal ağlarından giden trafik, aşağıdaki iletişim kutusunda gösterildiği gibi UDR'ler aracılığıyla Güvenlik Duvarı'na gönderilir.

Aşağıdaki tabloda bu senaryoya yönelik trafik akışları özetlemektedir:

| Akmak | Application Gateway / WAF üzerinden gider | Azure Güvenlik Duvarı'nı geçer |

|---|---|---|

| İnternet'ten/şirket içinden Azure'a HTTP trafiği | YOK | Evet (aşağıya bakın) |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP trafiği | YOK | Evet |

| İnternet'ten/şirket içinden Azure'a HTTP olmayan trafik | YOK | Evet |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP olmayan trafik | YOK | Evet |

Azure Güvenlik Duvarı gelen HTTP(S) trafiğini denetlemez. Ancak katman 3 & katman 4 kurallarını ve FQDN tabanlı uygulama kurallarını uygulayabilir. Azure Güvenlik Duvarı, Azure Güvenlik Duvarı katmanına ve TLS incelemesini yapılandırıp yapılandırmadığınıza bağlı olarak giden HTTP(S) trafiğini inceler:

- Azure Güvenlik Duvarı Standart, ağ kurallarında paketlerin yalnızca katman 3 & katman 4 özniteliklerini ve uygulama kurallarında Konak HTTP üst bilgisini inceler.

- Azure Güvenlik Duvarı Premium, diğer HTTP üst bilgilerini (User-Agentgibi) inceleme ve daha derin paket analizi için TLS incelemesini etkinleştirme gibi özellikler ekler. Azure Güvenlik Duvarı, Web Uygulaması Güvenlik Duvarı ile eşdeğer değildir. Sanal Ağınızda web iş yükleriniz varsa WAF kullanmanız kesinlikle önerilir.

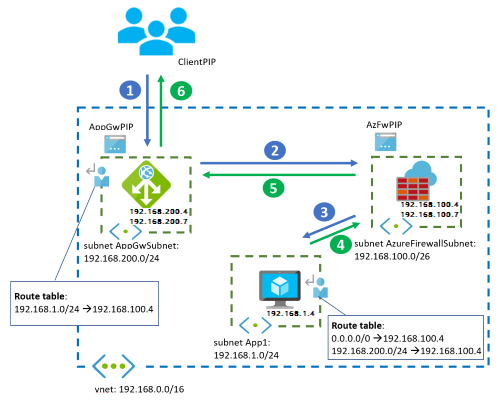

Aşağıdaki paket kılavuzu örneği, istemcinin vm tarafından barındırılan bir uygulamaya genel İnternet'ten nasıl eriştiği gösterilmektedir. Diyagram basitlik için yalnızca bir VM içerir. Daha yüksek kullanılabilirlik ve ölçeklenebilirlik için bir yük dengeleyicinin arkasında birden çok uygulama örneğinin olması gerekir. Bu tasarımda Azure Güvenlik Duvarı, UDR kullanarak hem genel İnternet'ten gelen bağlantıları hem de uygulama alt ağı VM'sinden giden bağlantıları inceler.

- Azure Güvenlik Duvarı hizmeti, burada ön uç IP adresi 192.168.100.4 ve 192.168.100.0/26 aralığındaki iç adreslerle birlikte kapakların altında çeşitli örnekler dağıtır. Bu tek tek örnekler normalde Azure yöneticisi tarafından görünmez. Ancak aradaki farkın fark edilmesi, ağ sorunlarını giderme gibi bazı durumlarda yararlıdır.

- Trafik İnternet yerine şirket içi sanal özel ağdan (VPN) veya Azure ExpressRoute ağ geçidi

geliyorsa, istemci VM'nin IP adresine bağlantıyı başlatır. Güvenlik duvarının IP adresine bağlantıyı başlatmaz ve güvenlik duvarı varsayılan başına Kaynak NAT yapmaz.

Aşağıdaki diyagramda örnek IP adresinin 192.168.100.7varsayılarak trafik akışı gösterilmektedir.

Yalnızca Azure Güvenlik Duvarı'nı gösteren

- İstemci, Azure Güvenlik Duvarı'nın genel IP adresine bağlantıyı başlatır:

- Kaynak IP adresi: ClientPIP

- Hedef IP adresi: AzFwPIP

- Azure Güvenlik Duvarı genel IP'sine yönelik istek, güvenlik duvarının arka uç örneğine (bu örnekte 192.168.100.7) dağıtılır. Azure Güvenlik Duvarı Hedef NAT (DNAT) kuralı hedef IP adresini sanal ağın içindeki uygulama IP adresine çevirir. Azure Güvenlik Duvarı ayrıca, DNAT işlemi yaparsa paketi Kaynak NAT'leri (STS)

. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı bilinen sorunları. VM, gelen pakette aşağıdaki IP adreslerini görür: - Kaynak IP adresi: 192.168.100.7

- Hedef IP adresi: 192.168.1.4

- VM, kaynak ve hedef IP adreslerini tersine çevirmeyle uygulama isteğini yanıtlar. Kaynak IP, Azure Güvenlik Duvarı'nın IP adresi olduğundan, gelen akış için kullanıcı tanımlı yol (UDR)gerekmez. 0.0.0.0/0 için diyagramdaki UDR, genel İnternet'e yönelik paketlerin Azure Güvenlik Duvarı üzerinden geçtiğinden emin olmak için giden bağlantılara yöneliktir.

- Kaynak IP adresi: 192.168.1.4

- Hedef IP adresi: 192.168.100.7

- Son olarak, Azure Güvenlik Duvarı SNAT ve DNAT işlemlerini geri alır ve yanıtı istemciye sunar:

- Kaynak IP adresi: AzFwPIP

- Hedef IP adresi: ClientPIP

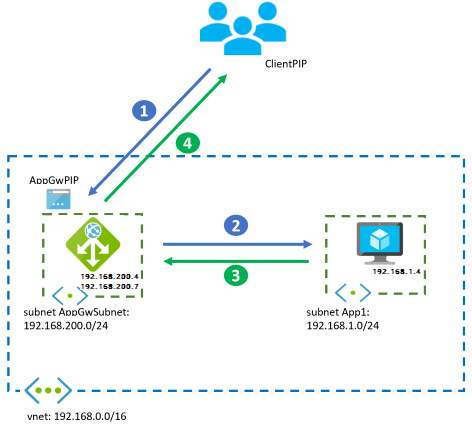

Bu tasarım, sanal ağda yalnızca web uygulamalarının bulunduğu durumu kapsar ve NSG'lerle giden trafiğin incelenmesi, İnternet'e giden akışları korumak için yeterlidir.

Not

Azure Güvenlik Duvarı'nı kullanarak giden akışları (yalnızca NSG'ler yerine) denetlemek için kullanılması, iş yüklerinizin yalnızca onaylanan URL listesine veri gönderdiğinden emin olduğunuz veri sızdırma gibi belirli saldırı senaryolarını engelleyeceğinden bu önerilen bir tasarım değildir. Ayrıca NSG'ler yalnızca katman 3 ve katman 4 üzerinde çalışır ve FQDN desteği yoktur.

Önceki tasarımdan yalnızca Azure Güvenlik Duvarı ile arasındaki temel fark, Application Gateway'in NAT ile yönlendirme cihazı olarak çalışmamasıdır. Tam ters uygulama ara sunucusu gibi davranır. Diğer bir ifadeyle, Application Gateway istemciden web oturumunu durdurur ve arka uç sunucularından biriyle ayrı bir oturum oluşturur. İnternet'ten gelen HTTP(S) bağlantılarının Application Gateway'in genel IP adresine, Azure'dan veya şirket içinden ağ geçidinin özel IP adresine bağlantıların gönderilmesi gerekir. Azure VM'lerinden gelen trafik, standart sanal ağ yönlendirmesini izleyerek Application Gateway'e geri döner (daha fazla ayrıntı için paket kılavuzuna bakın). Azure VM'lerinden giden İnternet akışları doğrudan İnternet'e gider.

Aşağıdaki tabloda trafik akışları özetlemektedir:

| Akmak | Application Gateway / WAF üzerinden gider | Azure Güvenlik Duvarı'nı geçer |

|---|---|---|

| İnternet'ten/şirket içinden Azure'a HTTP trafiği | Evet | YOK |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP trafiği | Hayır | YOK |

| İnternet'ten/şirket içinden Azure'a HTTP olmayan trafik | Hayır | YOK |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP olmayan trafik | Hayır | YOK |

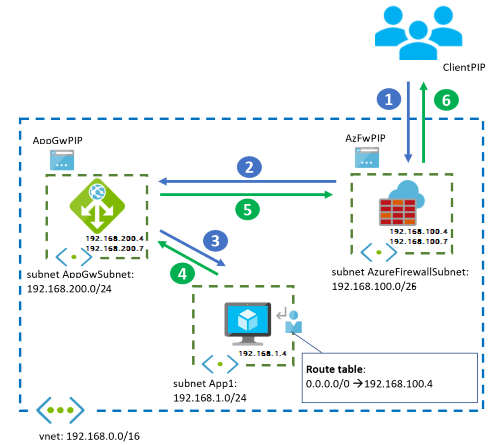

Aşağıdaki paket kılavuzu örneği, istemcinin vm tarafından barındırılan uygulamaya genel İnternet'ten nasıl eriştiği gösterilmektedir.

Yalnızca Application Gateway'i gösteren

- İstemci, Azure Application Gateway'in genel IP adresine bağlantıyı başlatır:

- Kaynak IP adresi: ClientPIP

- Hedef IP adresi: AppGwPIP

- Application Gateway genel IP'sine yönelik istek, ağ geçidinin arka uç örneğine (bu örnekte 192.168.200.7) dağıtılır. İsteği alan Application Gateway örneği istemciden bağlantıyı durdurur ve arka uçlardan biriyle yeni bir bağlantı kurar. Arka uç, Application Gateway örneğini kaynak IP adresi olarak görür. Application Gateway, özgün istemci IP adresiyle bir X-Forwarded-For HTTP üst bilgisi ekler.

- Kaynak IP adresi: 192.168.200.7 (Application Gateway örneğinin özel IP adresi)

- Hedef IP adresi: 192.168.1.4

- X-Forwarded-For üst bilgisi: ClientPIP

- VM, kaynak ve hedef IP adreslerini tersine çevirmeyle uygulama isteğini yanıtlar. VM, Application Gateway'e nasıl ulaşacaklarını zaten bilir, bu nedenle UDR gerekmez.

- Kaynak IP adresi: 192.168.1.4

- Hedef IP adresi: 192.168.200.7

- Son olarak Application Gateway örneği istemciyi yanıtlar:

- Kaynak IP adresi: AppGwPIP

- Hedef IP adresi: ClientPIP

Azure Application Gateway, özgün istemcinin IP adresini içeren X-Forwarded-For üst bilgisi gibi paket HTTP üst bilgilerine meta veriler ekler. Bazı uygulama sunucularının coğrafi konumlara özgü içeriği sunmak veya günlüğe kaydetmek için kaynak istemci IP adresine ihtiyacı vardır. Daha fazla bilgi için bkz. Uygulama ağ geçidinasıl çalışır?

IP adresi

192.168.200.7, Azure Application Gateway hizmetinin burada192.168.200.4iç, özel ön uç IP adresiyle birlikte kapaklar altında dağıttığı örneklerden biridir. Bu tek tek örnekler normalde Azure yöneticisi tarafından görünmez. Ancak aradaki farkın fark edilmesi, ağ sorunlarını giderme gibi bazı durumlarda yararlıdır.İstemci vpn veya ExpressRoute ağ geçidi üzerinden şirket içi bir ağdan geliyorsa akış benzerdir. Fark, istemcinin genel adres yerine Application Gateway'in özel IP adresine erişmesidir.

Basitliği ve esnekliği nedeniyle Application Gateway ve Azure Güvenlik Duvarı'nı paralel çalıştırmak genellikle en iyi senaryodur.

Sanal ağda web ve web dışı iş yüklerinin bir karışımı varsa bu tasarımı uygulayın. Azure Application Gateway'de Azure WAF, web iş yüklerine gelen trafiği korur ve Azure Güvenlik Duvarı diğer uygulamalar için gelen trafiği denetler. Azure Güvenlik Duvarı her iki iş yükü türünden giden akışları kapsar.

İnternet'ten gelen HTTP(S) bağlantıları Application Gateway'in genel IP adresine, Azure'dan veya şirket içinden özel IP adresine HTTP(S) bağlantılarına gönderilmelidir. Standart sanal ağ yönlendirmesi, paketleri Application Gateway'den hedef VM'lere ve hedef VM'lerden Application Gateway'e geri gönderir (daha fazla ayrıntı için paket kılavuzuna bakın). GELEN HTTP(S) olmayan bağlantılar için trafik Azure Güvenlik Duvarı'nın genel IP adresini hedeflemelidir (genel İnternet'ten geliyorsa) veya UDR'ler tarafından Azure Güvenlik Duvarı üzerinden gönderilir (diğer Azure sanal ağlarından veya şirket içi ağlardan geliyorsa). Azure VM'lerinden tüm giden akışlar UDR'ler tarafından Azure Güvenlik Duvarı'na iletilir.

Aşağıdaki tabloda bu senaryoya yönelik trafik akışları özetlemektedir:

| Akmak | Application Gateway / WAF üzerinden gider | Azure Güvenlik Duvarı'nı geçer |

|---|---|---|

| İnternet'ten/şirket içinden Azure'a HTTP trafiği | Evet | Hayır |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP trafiği | Hayır | Evet |

| İnternet'ten/şirket içinden Azure'a HTTP olmayan trafik | Hayır | Evet |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP olmayan trafik | Hayır | Evet |

Bu tasarım NSG'lerden çok daha ayrıntılı çıkış filtrelemesi sağlar. Örneğin, uygulamaların belirli bir Azure Depolama Hesabına bağlanması gerekiyorsa, tam etki alanı adı (FQDN)tabanlı filtreler kullanabilirsiniz. FQDN tabanlı filtrelerle, uygulamalar sahte depolama hesaplarına veri göndermiyor. Bu senaryo yalnızca NSG'ler kullanılarak engellenemedi. Bu tasarım genellikle giden trafiğin FQDN tabanlı filtreleme gerektirdiği durumlarda kullanılır. Azure Kubernetes Services kümesindençıkış trafiğinin sınırlanması

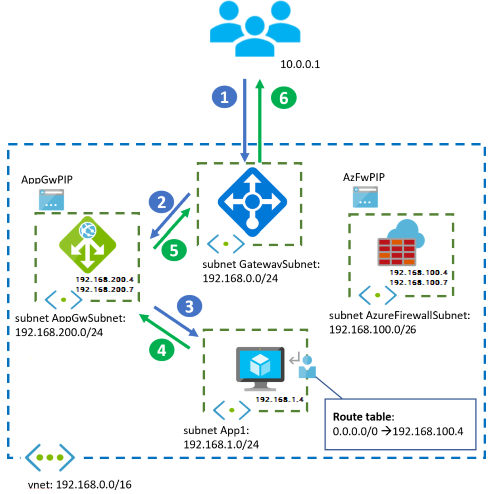

Aşağıdaki diyagramda, dış istemciden gelen HTTP(S) bağlantıları için trafik akışı gösterilmektedir:

Application Gateway ve Azure Güvenlik Duvarı'nı paralel, giriş akışı gösteren

Aşağıdaki diyagramda ağ VM'lerinden İnternet'e giden bağlantıların trafik akışı gösterilmektedir. Arka uç sistemlerine bağlanmak veya işletim sistemi güncelleştirmelerini almak buna bir örnektir:

Application Gateway ve Azure Güvenlik Duvarı'nı paralel çıkış akışında gösteren

Her hizmet için paket akışı adımları, önceki tek başına tasarım seçenekleriyle aynıdır.

Bu tasarım, Azure Güvenlik Duvarı ve Application Gatewayile web uygulamaları için sıfır güven ağı

Azure Güvenlik Duvarı Premiumile bu tasarım, Azure Güvenlik Duvarı'nın Application Gateway ile web arka ucu arasındaki şifrelenmiş trafik üzerinde IDPS gerçekleştirmek için TLS incelemesi uyguladığı uçtan uca senaryoları destekleyebilir.

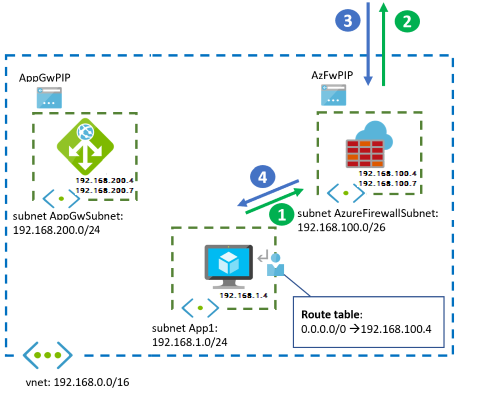

Bu tasarım, gelen istemci kaynağı IP adreslerini bilmesi gereken uygulamalar (örneğin coğrafi konuma özgü içerik sunmak veya günlüğe kaydetmek için) uygundur. Azure Güvenlik Duvarı'nın önündeki Application Gateway, gelen paketin kaynak IP adresini X-forwarded-for üst bilgisinde yakalar, böylece web sunucusu bu üst bilgideki özgün IP adresini görebilir. Daha fazla bilgi için bkz. Uygulama ağ geçidinasıl çalışır?

İnternet'ten gelen HTTP(S) bağlantıları Application Gateway'in genel IP adresine, Azure'dan veya şirket içinden özel IP adresine HTTP(S) bağlantılarına gönderilmelidir. Application Gateway UDR'leri, paketlerin Azure Güvenlik Duvarı üzerinden yönlendirildiğinden emin olur (daha fazla ayrıntı için paket kılavuzuna bakın). GELEN HTTP(S) olmayan bağlantılar için trafik Azure Güvenlik Duvarı'nın genel IP adresini hedeflemelidir (genel İnternet'ten geliyorsa) veya UDR'ler tarafından Azure Güvenlik Duvarı üzerinden gönderilir (diğer Azure sanal ağlarından veya şirket içi ağlardan geliyorsa). Azure VM'lerinden tüm giden akışlar UDR'ler tarafından Azure Güvenlik Duvarı'na iletilir.

Bu tasarımla ilgili önemli bir açıklama, Azure Güvenlik Duvarı Premium'un Application Gateway alt ağından kaynak IP adresine sahip trafiği görmesidir. Bu alt ağ bir özel IP adresiyle yapılandırılmışsa (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 veya 100.64.0.0/10), Azure Güvenlik Duvarı Premium Application Gateway'den gelen trafiği dahili olarak değerlendirir ve gelen trafik için IDPS kuralları uygulamaz. Azure Güvenlik Duvarı IDPS Kuralları

Aşağıdaki tabloda bu senaryoya yönelik trafik akışları özetlemektedir:

| Akmak | Application Gateway / WAF üzerinden gider | Azure Güvenlik Duvarı'nı geçer |

|---|---|---|

| İnternet'ten/şirket içinden Azure'a HTTP trafiği | Evet | Evet |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP trafiği | Hayır | Evet |

| İnternet'ten/şirket içinden Azure'a HTTP olmayan trafik | Hayır | Evet |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP olmayan trafik | Hayır | Evet |

Şirket içinden veya İnternet'ten Azure'a web trafiği için Azure Güvenlik Duvarı WAF'nin izin vermiş olduğu akışları inceler. Application Gateway'in arka uç trafiğini şifreleyip şifrelemediğine bağlı olarak (Application Gateway'den uygulama sunucularına giden trafik), farklı olası senaryolarınız olacaktır:

- Application Gateway, sıfır güven ilkelerine (Uçtan Uca TLS şifreleme)

trafiği şifreler ve Azure Güvenlik Duvarı şifrelenmiş trafik alır. Yine de Azure Güvenlik Duvarı Standart, ağ kurallarında katman 3 & katman 4 filtrelemesi veya TLS Sunucu Adı Göstergesi (SNI) üst bilgisini kullanarak uygulama kurallarında FQDN filtrelemesi gibi denetim kuralları uygulayabilir. Azure Güvenlik Duvarı Premium, URL tabanlı filtreleme gibi TLS incelemesiyle daha derin görünürlük sağlar. - Application Gateway, uygulama sunucularına şifrelenmemiş trafik gönderiyorsa, Azure Güvenlik Duvarı gelen trafiği düz metin olarak görür. Azure Güvenlik Duvarı'nda TLS incelemesi gerekmez.

- Azure Güvenlik Duvarı'nda IDPS etkinleştirilirse, HTTP Ana Bilgisayarı üst bilgisinin hedef IP ile eşleşip eşleşmediğini doğrular. Bu amaçla, Konak üst bilgisinde belirtilen FQDN için ad çözümlemesi gerekir. Bu ad çözümlemesi, Azure DNS Özel Bölgeleri ve Azure DNS kullanılarak varsayılan Azure Güvenlik Duvarı DNS ayarlarıyla elde edilebilir. Ayrıca, Azure Güvenlik Duvarı ayarlarında yapılandırılması gereken özel DNS sunucularıyla da elde edilebilir. (Daha fazla bilgi için bkz. Azure Güvenlik Duvarı DNS Ayarları.) Azure Güvenlik Duvarı'nın dağıtıldığı Sanal Ağa yönetici erişimi yoksa, ikinci yöntem tek olasılıktır. Örneklerden biri, Sanal WAN Güvenli Hub'larında dağıtılan Azure Güvenlik Duvarlarıdır.

Akışların geri kalanı (HTTP(S) olmayan gelen trafik ve giden trafik için Azure Güvenlik Duvarı uygun durumlarda IDPS denetimi ve TLS incelemesi sağlar. Ayrıca DNS tabanlı ağ kurallarında FQDN tabanlı

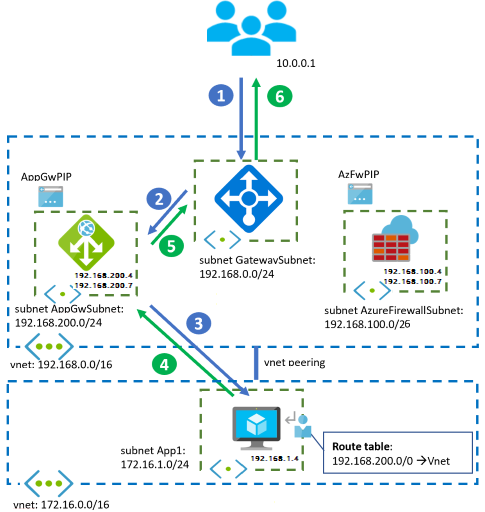

Azure Güvenlik Duvarı'nın öncesinde Application Gateway'i gösteren

Genel İnternet'ten gelen ağ trafiği şu akışı izler:

- İstemci, Azure Application Gateway'in genel IP adresine bağlantıyı başlatır:

- Kaynak IP adresi: ClientPIP

- Hedef IP adresi: AppGwPIP

- Application Gateway genel IP'sine yönelik istek, ağ geçidinin arka uç örneğine (bu örnekte 192.168.200.7) dağıtılır. Application Gateway örneği istemciden bağlantıyı durdurur ve arka uçlardan biriyle yeni bir bağlantı kurar. Application Gateway alt ağına

192.168.1.0/24için UDR paketi Azure Güvenlik Duvarı'na iletir ve hedef IP'yi web uygulamasına korur:- Kaynak IP adresi: 192.168.200.7 (Application Gateway örneğinin özel IP adresi)

- Hedef IP adresi: 192.168.1.4

- X-Forwarded-For üst bilgisi: ClientPIP

- Trafik özel bir IP adresine gittiği için Azure Güvenlik Duvarı trafiği SNAT etmez. Kurallar izin verirse trafiği uygulama VM'sine iletir. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı SNAT

. Ancak, trafik güvenlik duvarında bir uygulama kuralına isabet ederse, Azure Güvenlik Duvarı bağlantıya ara sunucu oluşturacağı için iş yükü paketi işleyen belirli güvenlik duvarı örneğinin kaynak IP adresini görür: - Azure Güvenlik Duvarı ağ kuralı tarafından trafiğe izin veriliyorsa kaynak IP adresi: 192.168.200.7 (Application Gateway örneklerinden birinin özel IP adresi).

- Azure Güvenlik Duvarı uygulama kuralı tarafından trafiğe izin veriliyorsa kaynak IP adresi: 192.168.100.7 (Azure Güvenlik Duvarı örneklerinden birinin özel IP adresi).

- Hedef IP adresi: 192.168.1.4

- X-Forwarded-For üst bilgisi: ClientPIP

- VM, kaynak ve hedef IP adreslerini tersine çevirme isteği yanıtlar.

192.168.200.0/24için UDR, Application Gateway'e geri gönderilen paketi yakalar ve hedef IP'yi Application Gateway'e doğru korurken Azure Güvenlik Duvarı'na yönlendirir.- Kaynak IP adresi: 192.168.1.4

- Hedef IP adresi: 192.168.200.7

- Burada azure güvenlik duvarı bir özel IP adresine gittiği ve trafiği Application Gateway'e ilettiği için trafiği SNAT etmez.

- Kaynak IP adresi: 192.168.1.4

- Hedef IP adresi: 192.168.200.7

- Son olarak Application Gateway örneği istemciyi yanıtlar:

- Kaynak IP adresi: AppGwPIP

- Hedef IP adresi: ClientPIP

VM'lerden genel İnternet'e giden akışlar, UDR tarafından 0.0.0.0/0olarak tanımlandığı şekilde Azure Güvenlik Duvarı'ndan geçer.

Bu tasarımın bir çeşitlemesi olarak Azure Güvenlik Duvarı'nda özel Hedef Ağ Adresi Çevirisi (DNAT) yapılandırabilir, böylece uygulama iş yükü Azure Güvenlik Duvarı örneklerinin IP adreslerini kaynak olarak görebilir ve kullanıcı tanımlı yol gerekmez. Uygulama istemcilerinin kaynak IP adresi Azure Application Gateway tarafından X-Forwarded-For HTTP üst bilgisinde zaten korunur, bu nedenle Azure Güvenlik Duvarı DNA'ları olsa bile trafik kaybolmaz. Azure Güvenlik Duvarı'nın özel IP adresi için DNAT'yi yapılandırma hakkında daha fazla bilgi için Azure portal kullanarak

Bu tasarım, Azure Güvenlik Duvarı'nın Application Gateway'e ulaşmadan önce kötü amaçlı trafiği filtrelemesine ve atmasına olanak tanır. Örneğin tehdit bilgileri tabanlı filtreleme gibi özellikler uygulayabilir. Uygulamanın protokolden bağımsız olarak hem gelen hem de giden trafik için aynı genel IP adresini alması başka bir avantajdır. Azure Güvenlik Duvarı'nı teorik olarak yapılandırabileceğiniz üç mod vardır:

- DNAT kurallarıyla Azure Güvenlik Duvarı: Azure Güvenlik Duvarı yalnızca IP katmanındaki IP adreslerini değiştirir, ancak yükü işlemez ve sonuç olarak HTTP üst bilgilerinin hiçbirini değiştirmez.

- Uygulama kuralları ve TLS denetimi devre dışı bırakılmış Azure Güvenlik Duvarı: Azure Güvenlik Duvarı TLS'deki SNI üst bilgisine bakabilir, ancak şifresini çözmez. Güvenlik duvarından sonraki atlamaya (bu örnekte Azure Application Gateway) yeni bir TCP bağlantısı oluşturulur.

- Uygulama kuralları ve TLS incelemesinin etkinleştirildiği Azure Güvenlik Duvarı: Azure Güvenlik Duvarı paket içeriğini inceler ve bunların şifresini çözer. Bir HTTP proxy'si görevi görür ve IP adresini korumak için http üst bilgilerini

X-Forwarded-Forayarlayabilir. Ancak, istemciye kendi kendine oluşturulan bir sertifika sunar. İnternet tabanlı uygulamalar için bu bir seçenek değildir, çünkü uygulama istemcileri tarayıcılarından bir güvenlik uyarısı alır.

İnternet tabanlı uygulamalar için tek geçerli seçenekler olan ilk iki seçenekte Azure Güvenlik Duvarı, X-Forwarded-For üst bilgisini ayarlamadan gelen trafiği SNATs, böylece uygulamanın HTTP isteklerinin özgün IP adresini göremez. Yönetim açısından bakıldığında, örneğin sorun giderme amacıyla belirli bir bağlantı için gerçek istemci IP'sini Azure Güvenlik Duvarı'nın SNAT günlükleriyle ilişkilendirerek elde edebilirsiniz.

TlS denetimi kullanmadığı ve istemcilere kendi kendine oluşturulan sertifikalar sunmadığı sürece (genellikle yalnızca iç uygulamalar için mümkündür) Azure Güvenlik Duvarı yalnızca Application Gateway'e giden şifrelenmiş trafiği göreceğinden bu senaryoda sınırlı bir avantaj sağlanır. Ancak, bu tasarımın tercih edildiği senaryolar olabilir: Bir durum, ağda daha önce başka bir WAF 'nin (örneğin, Azure Front Door) olmasıdır ve bu da X-Forwarded-For HTTP üst bilgisinde özgün kaynak IP'yi yakalayabilir. Azure Application Gateway tek bir IP adresini desteklediğinden, birçok genel IP adresi gerektiğinde de bu tasarım tercih edilebilir.

Genel İnternet'ten gelen HTTP(S) akışları Azure Güvenlik Duvarı'nın genel IP adresini hedeflemelidir ve Azure Güvenlik Duvarı paketleri Application Gateway'in özel IP adresine DNAT (ve SNAT) olarak ekler. Diğer Azure sanal ağlarından veya şirket içi ağlardan HTTP(S) trafiği Application Gateway'in özel IP'sine gönderilmeli ve UDR'ler ile Azure Güvenlik Duvarı üzerinden iletilmelidir. Standart sanal ağ yönlendirmesi, Azure VM'lerinden gelen trafiğin Application Gateway'e ve DNAT kuralları kullanıldıysa Application Gateway'den Azure Güvenlik Duvarı'na geri dönmesini sağlar. Application Gateway alt ağından şirket içi veya Azure UDR'lerinden gelen trafik kullanılmalıdır (daha fazla ayrıntı için paket kılavuzuna bakın). Azure VM'lerinden İnternet'e giden tüm trafik UDR'ler tarafından Azure Güvenlik Duvarı üzerinden gönderilir.

Aşağıdaki tabloda bu senaryoya yönelik trafik akışları özetlemektedir:

| Akmak | Application Gateway / WAF üzerinden gider | Azure Güvenlik Duvarı'nı geçer |

|---|---|---|

| İnternet'ten/şirket içinden Azure'a HTTP trafiği | Evet | Evet (aşağıya bakın) |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP trafiği | Hayır | Evet |

| İnternet'ten/şirket içinden Azure'a HTTP olmayan trafik | Hayır | Evet |

| Azure'dan İnternet'e/şirket içi İnternet'e HTTP olmayan trafik | Hayır | Evet |

Gelen HTTP(S) trafiği için Azure Güvenlik Duvarı genellikle trafiğin şifresini çözmez. Bunun yerine, IP tabanlı filtreleme veya HTTP üst bilgilerini kullanma gibi TLS incelemesi gerektirmeyen IDPS ilkeleri uygular.

Uygulama web trafiğinin özgün kaynak IP adresini göremez; Azure Güvenlik Duvarı, paketleri sanal ağa geldikçe SNATs. Bu sorunu önlemek için güvenlik duvarının önündeki Azure Front Door

Azure Güvenlik Duvarı'nın ardından Application Gateway'i gösteren

Genel İnternet'ten gelen ağ trafiği şu akışı izler:

- İstemci, Azure Güvenlik Duvarı'nın genel IP adresine bağlantıyı başlatır:

- Kaynak IP adresi: ClientPIP

- Hedef IP adresi: AzFWPIP

- Azure Güvenlik Duvarı genel IP'sine yönelik istek, güvenlik duvarının arka uç örneğine (bu örnekte 192.168.100.7) dağıtılır. Azure Güvenlik Duvarı, web bağlantı noktasını (genellikle TCP 443) Application Gateway örneğinin özel IP adresine yönlendirir. Azure Güvenlik Duvarı, DNAT yaparken de SNAT'ler oluşturur. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı bilinen sorunları:

- Kaynak IP adresi: 192.168.100.7 (Azure Güvenlik Duvarı örneğinin özel IP adresi)

- Hedef IP adresi: 192.168.200.4

- Application Gateway, bağlantıyı işleyen örnek ile arka uç sunucularından biri arasında yeni bir oturum oluşturur. İstemcinin özgün IP adresi pakette değil:

- Kaynak IP adresi: 192.168.200.7 (Application Gateway örneğinin özel IP adresi)

- Hedef IP adresi: 192.168.1.4

- X-Forwarded-For üst bilgisi: 192.168.100.7

- VM, Application Gateway'i yanıtlayarak kaynak ve hedef IP adreslerini ters çevirmeyi sağlar:

- Kaynak IP adresi: 192.168.1.4

- Hedef IP adresi: 192.168.200.7

- Application Gateway, Azure Güvenlik Duvarı örneğinin SNAT kaynak IP adresini yanıtlar. Bağlantı

.7gibi belirli bir Application Gateway örneğinden geliyor olsa bile, Azure Güvenlik Duvarı application gateway.4iç IP adresini kaynak IP olarak görür:- Kaynak IP adresi: 192.168.200.4

- Hedef IP adresi: 192.168.100.7

- Son olarak, Azure Güvenlik Duvarı SNAT ve DNAT'yi geri alır ve istemciyi yanıtlar:

- Kaynak IP adresi: AzFwPIP

- Hedef IP adresi: ClientPIP

Application Gateway'de uygulamalar için yapılandırılmış dinleyici olmasa bile, Microsoft'un yönetebilmesi için genel bir IP adresine ihtiyaç duyar.

Not

Azure Application Gateway'in doğru şekilde çalıştırılması için gereken denetim düzlemi trafiğini bozabileceğinden Application Gateway alt ağından Azure Güvenlik Duvarı'na işaret eden varsayılan bir 0.0.0.0/0 yolu desteklenmez.

Yukarıdaki tasarımlar, genel İnternet'ten gelen tüm uygulama istemcilerini gösterir. Şirket içi ağlar da uygulamalara erişmektedir. Yukarıdaki bilgilerin ve trafik akışlarının çoğu İnternet istemcileri ile aynıdır, ancak bazı önemli farklılıklar vardır:

- VPN ağ geçidi veya ExpressRoute ağ geçidi, Azure Güvenlik Duvarı veya Application Gateway'in önünde yer alır.

- WAF, Application Gateway'in özel IP adresini kullanır.

- Azure Güvenlik Duvarı özel IP adresleri için DNAT'yi desteklemez. Bu nedenle VPN veya ExpressRoute ağ geçitlerinden Azure Güvenlik Duvarı'na gelen trafik göndermek için UDR'leri kullanmanız gerekir.

Azure Application Gateway veAzure Güvenlik Duvarı için zorlamalı tüneluyarılarını doğruladıktan emin olun. İş yükünüz genel İnternet'e giden bağlantıya gerek duymasa bile, Application Gateway için şirket içi ağa işaret eden 0.0.0.0/0gibi varsayılan bir yol ekleyemezsiniz veya denetim trafiğini keseceksiniz. Azure Application Gateway için varsayılan yolun genel İnternet'e işaret etmesi gerekir.

Aşağıdaki diyagramda Azure Application Gateway ve Azure Güvenlik Duvarı paralel tasarımı gösterilmektedir. Uygulama istemcileri VPN veya ExpressRoute üzerinden Azure'a bağlı bir şirket içi ağdan gelir:

VPN veya ExpressRoute ağ geçidi ile karma tasarımı gösteren

Tüm istemciler şirket içinde veya Azure'da olsa bile, Azure Application Gateway ve Azure Güvenlik Duvarı'nın ortak IP adreslerine sahip olması gerekir. Genel IP adresleri Microsoft'un hizmetleri yönetmesine olanak sağlar.

Bu makaledeki tasarımlar hala bir merkez ve uç topolojisinde geçerlidir. Merkezi merkez sanal ağındaki paylaşılan kaynaklar, sanal ağ eşlemeleri aracılığıyla ayrı uç sanal ağlarındaki uygulamalara bağlanır.

VPN/ER Gateway ve merkez-uç topolojisi ile karma tasarımı gösteren

Bu topolojiyle ilgili dikkat edilmesi gereken bazı noktalar şunlardır:

- Azure Güvenlik Duvarı merkezi merkez sanal ağına dağıtılır. Yukarıdaki diyagramda Hub'da Application Gateway'i dağıtma uygulaması gösterilmektedir. Ancak uygulama ekipleri genellikle Azure Application Gateways veya Azure API Management ağ geçitleri gibi bileşenleri yönetir. Bu durumda, bu bileşenler uç sanal ağlarına dağıtılır.

- Uç ağlarındaki UDR'lere özellikle dikkat edin: Uçtaki bir uygulama sunucusu, önceki örneklerdeki

192.168.100.7adresi gibi belirli bir Azure Güvenlik Duvarı örneğinden trafik aldığında, dönüş trafiğini aynı örneğe geri göndermelidir. Uçtaki bir UDR, hub'a gönderilen trafiğin sonraki atlamasını Azure Güvenlik Duvarı IP adresine ayarlarsa (yukarıdaki diyagramlarda192.168.100.4), dönüş paketleri farklı bir Azure Güvenlik Duvarı örneğinde sonuçlanabilir ve bu da asimetrik yönlendirmeye neden olabilir. Azure Güvenlik Duvarı aracılığıyla hub'daki paylaşılan hizmetlere trafik göndermek için uç sanal ağlarında UDR'leriniz varsa bu UDF'lerin Azure Güvenlik Duvarı alt asının ön ekini içermediğinden emin olun. - Önceki öneri, Application Gateway alt ağına ve merkez sanal ağına dağıtılabilen diğer Ağ Sanal Gereçleri veya ters proxy'lere eşit olarak uygulanır.

- Bir sonraki atlama türü

Virtual Networkolan statik yollar aracılığıyla Application Gateway veya Azure Güvenlik Duvarı alt ağları için sonraki atlamayı ayarlayamazsınız. Bu sonraki atlama türü yalnızca yerel sanal ağda geçerlidir ve sanal ağ eşlemelerinde geçerli değildir. Kullanıcı tanımlı yollar ve sonraki atlama türleri hakkında daha fazla bilgi için bkz. sanal ağ trafiği yönlendirme.

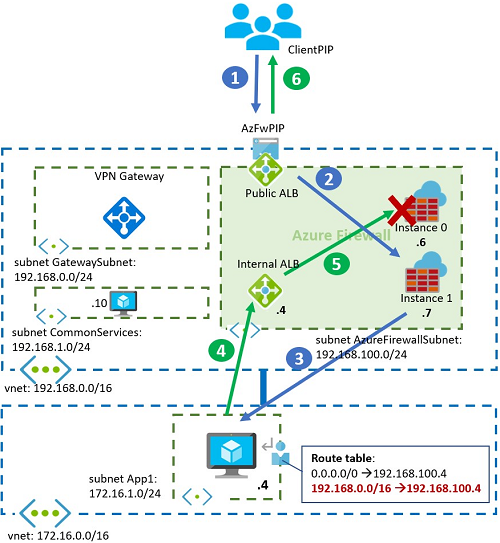

Aşağıdaki diyagramda, uçların SNATted trafiğini Azure Güvenlik Duvarı'nın ALB'sine nasıl geri gönderdiği gösterilmektedir. Bu kurulum asimetrik yönlendirmeye neden olur:

merkez-uç topolojisinde asimetrik yönlendirmeyi gösteren

Bu sorunu çözmek için Azure Güvenlik Duvarı alt ağı olmadan ancak yalnızca paylaşılan hizmetlerin bulunduğu alt ağlarla uçta UDR'leri tanımlayın. Örnekte, uçtaki doğru UDR yalnızca 192.168.1.0/24 içermelidir. Kırmızıyla işaretlenmiş 192.168.0.0/16'nın tamamını içermemelidir.

Azure Güvenlik Duvarı ve Azure Application Gateway'i diğer Azure ürün ve hizmetleriyle tümleştirebilirsiniz.

API azaltma veya kimlik doğrulama ara sunucusu gibi işlevler sağlamak için API Management ağ geçidi gibi ters ara sunucu hizmetlerini önceki tasarımlara tümleştirin. API Management ağ geçidini tümleştirmek, tasarımları büyük ölçüde değiştirmez. Temel fark, tek Application Gateway ters ara sunucusu yerine birbirinin arkasında zincirlenmiş iki ters proxy olmasıdır.

Daha fazla bilgi için bkz. API Management ve Application Gateway'i bir sanal ağ tümleştirmek için

AKS kümesinde çalışan iş yükleri için Azure Application Gateway'i kümeden bağımsız olarak dağıtabilirsiniz. İsterseniz Azure Application Gateway Giriş Denetleyicisikullanarak aks kümesiyle tümleştirebilirsiniz. Belirli nesneleri Kubernetes düzeylerinde (hizmetler ve girişler gibi) yapılandırırken Application Gateway, el ile ek adımlara gerek kalmadan otomatik olarak uyarlanabilir.

Azure Güvenlik Duvarı AKS kümesi güvenliğinde önemli bir rol oynar. Aks kümesinden gelen çıkış trafiğini yalnızca IP adresine değil FQDN'ye göre filtrelemek için gerekli işlevselliği sunar. Daha fazla bilgi için bkz.AKS kümesi düğümleri için çıkış trafiğini denetleme

Application Gateway ve Azure Güvenlik Duvarı'nı bir AKS kümesini korumak için birleştirdiğinizde, paralel tasarım seçeneğini kullanmak en iyisidir. WAF ile Application Gateway, kümedeki web uygulamalarına gelen bağlantı isteklerini işler. Azure Güvenlik Duvarı yalnızca açıkça izin verilen giden bağlantılara izin verir. Paralel tasarım seçeneği örneği için bkz. Azure Kubernetes Service (AKS) kümesi için

Azure Front Door işlevselliği kısmen Azure Application Gateway ile çakışıyor. Örneğin, her iki hizmet de web uygulaması güvenlik duvarı, SSL boşaltma ve URL tabanlı yönlendirme sunar. Temel farklardan biri, Azure Application Gateway bir sanal ağ içindeyken Azure Front Door'un küresel, merkezi olmayan bir hizmet olmasıdır.

Bazen Application Gateway'i merkezi olmayan bir Azure Front Door ile değiştirerek sanal ağ tasarımını basitleştirebilirsiniz. Burada açıklanan çoğu tasarım, Azure Güvenlik Duvarı'nı Azure Front Door'un önüne yerleştirme seçeneği dışında geçerli kalır.

İlginç bir kullanım örneği, sanal ağınızdaki Application Gateway'in önünde Azure Güvenlik Duvarı'nı kullanmaktır. Daha önce açıklandığı gibi Application Gateway tarafından eklenen X-Forwarded-For üst bilgisi, istemcinin IP adresini değil güvenlik duvarı örneğinin IP adresini içerir. Geçici bir çözüm, güvenlik duvarının önünde Azure Front Door kullanarak trafiğin sanal ağa girip Azure Güvenlik Duvarı'na çarpmadan önce istemcinin IP adresini X-Forwarded-For üst bilgisi olarak eklemektir. İkinci bir seçenek de Azure Front Door Premium'da Özel Bağlantı ile Kaynağınızın Güvenliğini sağlamak

İki hizmet arasındaki farklar veya her birinin ne zaman kullanılacağı hakkında daha fazla bilgi için bkz. azure front dooriçin sık sorulan sorular

Microsoft ürünleri, Azure'da web uygulaması güvenlik duvarı veya yeni nesil güvenlik duvarı işlevselliği uygulamak için tek seçenek değildir. Çok çeşitli Microsoft iş ortakları ağ sanal gereçleri (NVA) sağlar. Kavramlar ve tasarımlar temelde bu makaledekiyle aynıdır, ancak bazı önemli noktalar vardır:

- Yeni nesil güvenlik duvarı için iş ortağı NVA'ları, Azure Güvenlik Duvarı tarafından desteklenmeyen NAT yapılandırmaları için daha fazla denetim ve esneklik sunabilir. Örnek olarak şirket içinden DNAT veya SNAT olmadan İnternet'ten DNAT verilebilir.

- Azure tarafından yönetilen NVA'lar (Application Gateway ve Azure Güvenlik Duvarı gibi), kullanıcıların birçok gereçte ölçeklenebilirlik ve dayanıklılıkla ilgilenmesi gereken NVA'lara kıyasla karmaşıklığı azaltır.

- Azure'da NVA'ları kullanırken

etkin-etkin kullanın ve otomatik ölçeklendirme kurulumlarını, dolayısıyla bu gereçler sanal ağda çalışan uygulamalar için bir performans sorunu değildir.

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazar:

- Jose Moreno | Baş Müşteri Mühendisi

Bileşen teknolojileri hakkında daha fazla bilgi edinin:

- Azure Application Gateway nedir?

- Azure Güvenlik Duvarı nedir?

- Azure Front Door nedir?

- Azure Kubernetes Service

- Azure Sanal Ağ nedir?

- Azure Web Uygulaması Güvenlik Duvarı nedir?

İlgili mimarileri keşfedin:

- Güvenli karma ağ uygulama

- Güvenli yönetilen web uygulamaları

- Microsoft Teams kanal botunuzun ve web uygulamanızın güvenlik duvarının arkasında güvenliğini sağlama

- Azure'da Çok Kiracılı SaaS

- App Services Ortamı kullanarak Kurumsal dağıtımı

- App Services Ortamı kullanarak yüksek kullanılabilirlik kurumsal dağıtımı

- Azure Kubernetes Service (AKS) kümesi için

Temel mimarisi