Bu makale AWS kimlik mimarlarına, yöneticilerine ve güvenlik analistlerine aws için Microsoft Entra kimlik ve erişim çözümleri dağıtmaya yönelik anında içgörüler ve ayrıntılı yönergeler sağlar. Geçiş yapmaya hazır olana kadar mevcut kimlik sağlayıcılarınızı ve AWS hesabı kullanıcılarınızı etkilemeden bu Microsoft güvenlik çözümlerini yapılandırabilir ve test edebilirsiniz.

Mimari

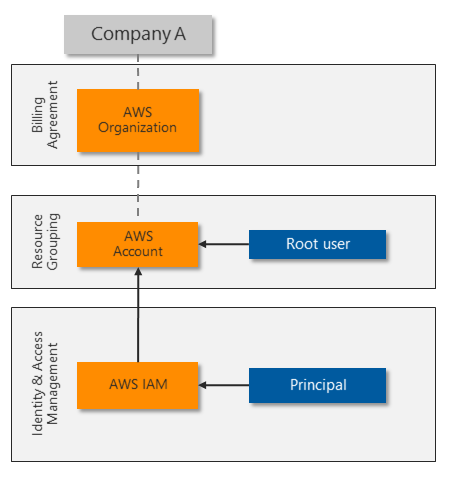

AWS, oluşturduğu her hesap için ayrı bir Kimlik ve Erişim Yönetimi (IAM) deposu oluşturur. Aşağıdaki diyagramda tek bir AWS hesabı olan bir AWS ortamı için standart kurulum gösterilmektedir:

Kök kullanıcı AWS hesabını tamamen denetler ve diğer kimliklere erişim yetkisi verir. AWS IAM sorumlusu , AWS hesabına erişmesi gereken her rol ve kullanıcı için benzersiz bir kimlik sağlar. AWS IAM her kök, sorumlu ve kullanıcı hesabını karmaşık bir parola ve temel MFA ile koruyabilir.

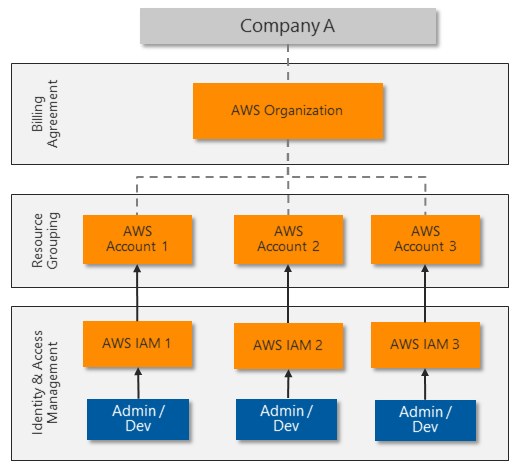

Birçok kuruluşun birden fazla AWS hesabına ihtiyacı vardır ve bu da yönetimi karmaşık kimlik silolarına neden olur:

Merkezi kimlik yönetimine izin vermek ve birden çok kimlik ve parolayı yönetmek zorunda kalmamak için çoğu kuruluş platform kaynakları için çoklu oturum açma özelliğini kullanmak ister. Bazı AWS müşterileri SSO tümleştirmesi için sunucu tabanlı Microsoft Active Directory'ye güvenir. Diğer müşteriler, kimliklerini eşitlemek veya birleştirmek ve SSO sağlamak için üçüncü taraf çözümlere yatırım yapar.

Microsoft Entra ID, güçlü SSO kimlik doğrulaması ile merkezi kimlik yönetimi sağlar. AWS de dahil olmak üzere yaygın web kimlik doğrulaması standartlarına uygun neredeyse tüm uygulamalar veya platformlar kimlik ve erişim yönetimi için Microsoft Entra Id kullanabilir.

Birçok kuruluş, Microsoft 365 veya karma bulut kimliklerini atamak ve korumak için Zaten Microsoft Entra Id kullanıyor. Çalışanlar e-postalara, dosyalara, anlık iletilere, bulut uygulamalarına ve şirket içi kaynaklara erişmek için Microsoft Entra kimliklerini kullanır. Yöneticilerin ve geliştiricilerin AWS ortamlarınızda mevcut kimlikleriyle oturum açmasına olanak sağlamak için Microsoft Entra ID'yi AWS hesaplarınızla hızlı ve kolay bir şekilde tümleştirebilirsiniz.

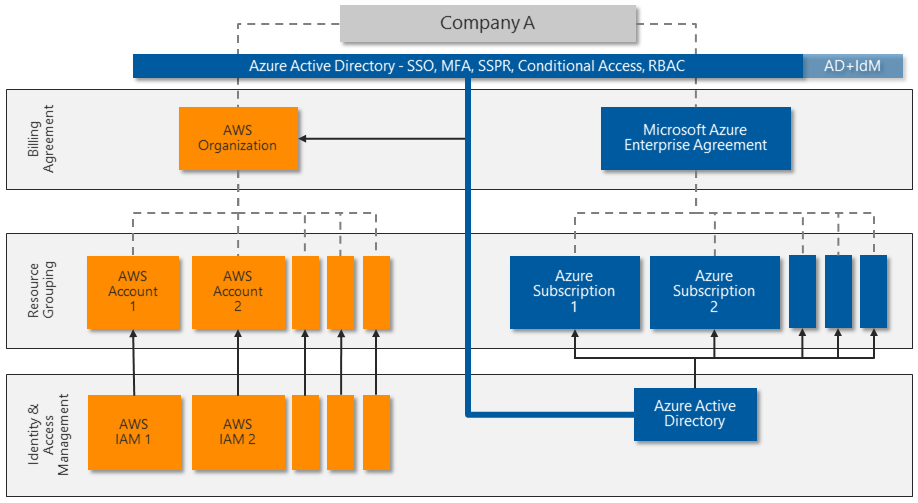

Aşağıdaki diyagramda Microsoft Entra ID'nin merkezi kimlik ve erişim yönetimi sağlamak için birden çok AWS hesabıyla nasıl tümleştirilebileceği gösterilmektedir:

Microsoft Entra ID, AWS ile doğrudan tümleştirme için çeşitli özellikler sunar:

- Eski, geleneksel ve modern kimlik doğrulama çözümleri arasında SSO.

- Microsoft Intelligent Security Association (MISA) iş ortaklarının çeşitli üçüncü taraf çözümleriyle tümleştirme de dahil olmak üzere MFA.

- Güçlü kimlik doğrulaması ve sıkı idare için güçlü Koşullu Erişim özellikleri. Microsoft Entra ID, AWS Yönetim Konsolu ve AWS kaynaklarına kullanıcı erişimini doğrulamak ve yetkilendirmek için Koşullu Erişim ilkelerini ve risk tabanlı değerlendirmeleri kullanır.

- Büyük ölçekli tehdit algılama ve otomatik yanıt. Microsoft Entra ID, günde 30 milyardan fazla kimlik doğrulama isteğini ve dünya çapındaki tehditlerle ilgili trilyonlarca sinyali işler.

- Belirli kaynaklara Tam Zamanında (JIT) sağlamayı etkinleştirmek için Privileged Access Management (PAM).

AWS hesaplarıyla gelişmiş Microsoft Entra kimlik yönetimi

Diğer gelişmiş Microsoft Entra özellikleri, en hassas AWS hesapları için ek denetim katmanları sağlayabilir. Microsoft Entra ID P2 lisansları şu gelişmiş özellikleri içerir:

Azure ve Microsoft 365 içindeki tüm temsilci rolleri için gelişmiş denetimler sağlamak için Privileged Identity Management (PIM ). Örneğin, kullanıcı yöneticisine statik olarak Kullanıcı Yöneticisi rolü atanması yerine, rolü isteğe bağlı olarak etkinleştirme iznine sahiptir. Bu izin, belirli bir süre sınırı (örneğin, bir saat) sonra devre dışı bırakılır. PIM tüm etkinleştirmeleri günlüğe kaydeder ve etkinleştirme özelliklerini daha da kısıtlayan başka denetimlere sahiptir. PIM, ayrıcalıklı kullanıcıların değişiklik yapabilmesi için ek idare ve koruma katmanları sağlayarak kimlik mimarinizi daha da korur.

AWS rollerine erişim için oluşturduğunuz gruplar gibi özel gruplara erişimi denetleyerek PIM'i herhangi bir temsilci iznine genişletebilirsiniz. PIM dağıtma hakkında daha fazla bilgi için bkz . Privileged Identity Management dağıtımı planlama.

Gelişmiş Kimlik Koruması , kullanıcı veya oturum riskini izleyerek Microsoft Entra oturum açma güvenliğini artırır. Kullanıcı riski, genel kullanıma açık bir ihlal listesinde görünen kullanıcı kimliği ve parola gibi kimlik bilgilerinin tehlikeye girme olasılığını tanımlar. Oturum riski, oturum açma etkinliğinin riskli bir konumdan mı, IP adresinden mi yoksa başka bir risk göstergesinden mi geldiğini belirler. Her iki algılama türü de Microsoft'un kapsamlı tehdit bilgileri özelliklerini dikkate alır.

Gelişmiş Kimlik Koruması hakkında daha fazla bilgi için bkz. Microsoft Entra Kimlik Koruması güvenliğe genel bakış.

Kimlik için Microsoft Defender, tüm etkinlik ve tehdit sinyallerini izleyerek Active Directory etki alanı denetleyicilerinde çalışan kimlikleri ve hizmetleri korur. Kimlik için Defender, müşteri ihlallerine yönelik araştırmalardan gerçek hayattaki deneyime göre tehditleri tanımlar. Kimlik için Defender kullanıcı davranışını izler ve keşif, yanal hareket ve etki alanı hakimiyeti gibi gelişmiş saldırıları önlemek için saldırı yüzeyi azaltmalarını önerir.

Kimlik için Defender hakkında daha fazla bilgi için bkz. Kimlik için Microsoft Defender nedir?

Senaryo ayrıntıları

Kritik iş yüklerini ve son derece hassas bilgileri destekleyen Amazon Web Services (AWS) hesaplarının güçlü kimlik koruması ve erişim denetimine ihtiyacı vardır. AWS kimlik yönetimi, Microsoft Entra Id ile birlikte kullanıldığında geliştirilmiştir. Microsoft Entra ID, AWS hesaplarının ve ortamlarının güvenliğini sağlamaya ve korumaya yardımcı olabilecek bulut tabanlı, kapsamlı, merkezi bir kimlik ve erişim yönetimi çözümüdür. Microsoft Entra ID, çok faktörlü kimlik doğrulaması (MFA) ve Koşullu Erişim ilkeleri aracılığıyla merkezi çoklu oturum açma (SSO) ve güçlü kimlik doğrulaması sağlar. Microsoft Entra ID, AWS kimlik yönetimini, rol tabanlı kimlikleri ve erişim denetimini destekler.

AWS kullanan birçok kuruluş zaten Microsoft 365 için Microsoft Entra Id veya karma bulut kimlik yönetimi ve erişim koruması kullanır. Bu kuruluşlar, Microsoft Entra Id'yi aws hesaplarıyla hızlı ve kolay bir şekilde ve çoğunlukla ek ücret ödemeden kullanabilir. Privileged Identity Management (PIM) ve Advanced Identity Protection gibi diğer gelişmiş Microsoft Entra özellikleri, en hassas AWS hesaplarının korunmasına yardımcı olabilir.

Microsoft Entra ID, Bulut için Microsoft Defender Uygulamaları ve Microsoft Sentinel gibi diğer Microsoft güvenlik çözümleriyle kolayca tümleştirilir. Daha fazla bilgi için bkz. Bulut için Defender Uygulamalar ve AWS için Microsoft Sentinel. Microsoft güvenlik çözümleri genişletilebilir ve birden çok koruma düzeyine sahiptir. Kuruluşlar, geçerli ve gelecekteki AWS dağıtımlarını koruyan tam bir güvenlik mimarisi için bu çözümlerden bir veya daha fazlasını ve diğer koruma türlerini uygulayabilir.

Husus -lar

Bu önemli noktalar, bir iş yükünün kalitesini artırmak için kullanılabilecek bir dizi yol gösteren ilke olan Azure Well-Architected Framework'ün yapı taşlarını uygular. Daha fazla bilgi için bkz. Microsoft Azure Well-Architected Framework

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanılmasına karşı güvence sağlar. Daha fazla bilgi için bkz. Güvenlikiçin tasarım gözden geçirme denetim listesi

Aşağıdaki ilkeler ve yönergeler tüm bulut güvenliği çözümleri için önemlidir:

Kuruluşun bulut ortamlarına kullanıcı ve program aracılığıyla erişimi izleyebildiğinden, algılayıp otomatik olarak koruyabildiğinden emin olun.

Kimlik ve izin idaresi ve denetimi sağlamak için geçerli hesapları sürekli gözden geçirin.

En az ayrıcalık ve Sıfır Güven ilkeleri izleyin. Her kullanıcının güvenilen cihazlardan ve bilinen konumlardan yalnızca ihtiyaç duydukları kaynaklara erişebildiğinden emin olun. Yalnızca gerçekleştirdikleri rol için ihtiyaç duydukları hakları sağlamak için her yöneticinin ve geliştiricinin izinlerini azaltın. Düzenli olarak gözden geçirin.

Özellikle ayrıcalık yükseltme veya saldırı kalıcılığı fırsatları sağlıyorsa platform yapılandırma değişikliklerini sürekli izleyin.

İçeriği etkin bir şekilde denetleyerek ve denetleyerek yetkisiz veri sızdırmayı önleyin.

Microsoft Entra ID P2 gibi sahip olabileceğiniz ve daha fazla masraf olmadan güvenliği artırabilecek çözümlerden yararlanın.

Temel AWS hesabı güvenliği

AWS hesapları ve kaynakları için temel güvenlik hijyeni sağlamak için:

AWS hesaplarını ve kaynaklarını güvenli hale getirmek için en iyi yöntemler bölümünde AWS güvenlik kılavuzunu gözden geçirin.

AWS Yönetim Konsolu aracılığıyla tüm veri aktarımlarını etkin bir şekilde inceleyerek kötü amaçlı yazılımları ve diğer kötü amaçlı içerikleri karşıya yükleme ve indirme riskini azaltın. Doğrudan AWS platformundaki web sunucuları veya veritabanları gibi kaynaklara yükleyen veya indiren içerik daha fazla koruma gerektirebilir.

Aşağıdakiler dahil olmak üzere diğer kaynaklara erişimi korumayı göz önünde bulundurun:

- AWS hesabı içinde oluşturulan kaynaklar.

- Windows Server, Linux Server veya kapsayıcılar gibi belirli iş yükü platformları.

- Yöneticilerin ve geliştiricilerin AWS Yönetim Konsolu'na erişmek için kullandığı cihazlar.

AWS IAM güvenliği

AWS Yönetim Konsolu'nun güvenliğini sağlamanın önemli özelliklerinden biri, hassas yapılandırma değişiklikleri yapabilecek kişileri denetlemektir. AWS hesabı kök kullanıcısının sınırsız erişimi vardır. Güvenlik ekibinin, AWS Yönetim Konsolu'nda oturum açmasını veya AWS kaynaklarıyla çalışmasını önlemek için kök kullanıcı hesabını tam olarak denetlemesi gerekir.

Kök kullanıcı hesabını denetlemek için:

- Bir kişinin e-posta adresinden kök kullanıcı oturum açma kimlik bilgilerini güvenlik ekibinin denetlediğini bir hizmet hesabına değiştirmeyi göz önünde bulundurun.

- Kök kullanıcı hesabı parolasının karmaşık olduğundan emin olun ve kök kullanıcı için MFA'yı zorunlu kılın.

- Oturum açmak için kullanılan kök kullanıcı hesabının örneklerinin günlüklerini izleyin.

- Kök kullanıcı hesabını yalnızca acil durumlarda kullanın.

- Yönetim görevleri için kök kullanıcıyı kullanmak yerine temsilcili yönetim erişimi uygulamak için Microsoft Entra Id kullanın.

Uygun eşleme ve atamalar için diğer AWS IAM hesap bileşenlerini net bir şekilde anlayın ve gözden geçirin.

Varsayılan olarak, kök kullanıcı erişim yetkisi vermek için bir veya daha fazla kimlik oluşturana kadar AWS hesabının IAM kullanıcısı yoktur. Microsoft Active Directory gibi başka bir kimlik sisteminden mevcut kullanıcıları eşitleyen bir çözüm, IAM kullanıcılarını da otomatik olarak sağlayabilir.

IAM ilkeleri , AWS hesap kaynaklarına temsilci erişim hakları sağlar. AWS 750'den fazla benzersiz IAM ilkesi sağlar ve müşteriler özel ilkeler de tanımlayabilir.

IAM rolleri , kimliklere belirli ilkeler ekler. Roller, rol tabanlı erişim denetimini (RBAC) yönetmenin yoludur. Geçerli çözüm, IAM rollerini varsayarak Microsoft Entra kimliklerini uygulamak için Dış Kimlikler'i kullanır.

IAM grupları RBAC'yi yönetmek için de bir yoldur. IAM ilkelerini tek tek IAM kullanıcılarına doğrudan atamak yerine, bir IAM grubu oluşturun, bir veya daha fazla IAM ilkesi ekleyerek izinleri atayın ve kaynaklara uygun erişim haklarını devralmak için IAM kullanıcılarını gruba ekleyin.

Programlı erişim sağlamak için bazı IAM hizmet hesaplarının AWS IAM'de çalışmaya devam etmesi gerekir. Bu hesapları gözden geçirmeyi, güvenlik kimlik bilgilerine erişimi güvenli bir şekilde depolayıp kısıtlamayı ve kimlik bilgilerini düzenli olarak döndürmeyi unutmayın.

Bu senaryoyu dağıtın

Bu sonraki bölümde, tek bir AWS hesabına çoklu oturum açma için Microsoft Entra Id'nin nasıl dağıtılacağı gösterilmektedir.

Planlama ve hazırlama

Azure güvenlik çözümlerinin dağıtımına hazırlanmak için geçerli AWS hesabını ve Microsoft Entra bilgilerini gözden geçirin ve kaydedin. Birden fazla AWS hesabı dağıttıysanız her hesap için bu adımları yineleyin.

AWS Faturalama Yönetimi Konsolu'nda aşağıdaki geçerli AWS hesap bilgilerini kaydedin:

- AWS Hesap Kimliği, benzersiz bir tanımlayıcı.

- Hesap Adı veya kök kullanıcı.

- Kredi kartına veya şirket faturalama sözleşmesine atanan ödeme yöntemi.

- AWS hesap bilgilerine erişimi olan alternatif kişiler .

- Güvenlik soruları , acil durum erişimi için güvenli bir şekilde güncelleştirildi ve kaydedildi.

- Veri güvenliği ilkesine uymak için AWS bölgeleri etkinleştirildi veya devre dışı bırakıldı.

AWS IAM Yönetim Konsolu'nda aşağıdaki AWS IAM bileşenlerini gözden geçirin ve kaydedin:

- Ayrıntılı üyelik ve rol tabanlı eşleme ilkeleri de dahil olmak üzere oluşturulmuş gruplar .

- Kullanıcı hesapları için Parola yaşı ve hizmet hesapları için Erişim anahtarı yaşı da dahil olmak üzere oluşturulmuş kullanıcılar. Ayrıca her kullanıcı için MFA'nın etkinleştirildiğini onaylayın.

- Roller. AwsServiceRoleForSupport ve AWSServiceRoleForTrustedAdvisor olarak iki varsayılan hizmet bağlantılı rol vardır. Özel olan diğer rolleri kaydedin. Bu roller, Microsoft Entra Id'de rol eşlemek için kullanılacak izin ilkelerine bağlanır.

- İlkeler. Kullanıma sunulmamış ilkeler, Tür sütununda AWS tarafından yönetilir, İş işlevi veya Müşteri tarafından yönetilir. Özel olan diğer tüm ilkeleri kaydedin. Ayrıca, Kullanılan sütunundaki girdilerden her ilkenin atandığı yeri de kaydedin.

- Mevcut Güvenlik Onaylama İşaretleme Dili (SAML) kimlik sağlayıcılarını anlamak için kimlik sağlayıcıları. Mevcut kimlik sağlayıcılarını tek bir Microsoft Entra kimlik sağlayıcısıyla değiştirmeyi planlayın.

Azure portalında Microsoft Entra kiracısını gözden geçirin:

- Kiracının Microsoft Entra ID P1 veya P2 lisansı olup olmadığını görmek için Kiracı bilgilerini değerlendirin. P2 lisansı Gelişmiş Microsoft Entra kimlik yönetimi özellikleri sağlar.

- Giriş Sayfası URL sütununda gösterildiği gibi mevcut uygulamaların AWS uygulama türünü kullanıp kullanmadığını görmek için Enterprise uygulamalarını değerlendirin

http://aws.amazon.com/.

Microsoft Entra dağıtım planlama

Microsoft Entra dağıtım yordamlarında, Microsoft Entra Id'nin kuruluş için zaten yapılandırılmış olduğu varsayılır( örneğin, bir Microsoft 365 uygulaması için). Hesaplar bir Active Directory etki alanından eşitlenebilir veya doğrudan Microsoft Entra Kimliği'nde oluşturulan bulut hesapları olabilir.

RBAC'i planlama

AWS yüklemesinde RBAC için IAM grupları ve rolleri kullanılıyorsa mevcut RBAC yapısını yeni Microsoft Entra kullanıcı hesapları ve güvenlik gruplarıyla eşleyebilirsiniz.

AWS hesabının güçlü bir RBAC uygulaması yoksa, en hassas erişim üzerinde çalışarak başlayın:

AWS hesabı kök kullanıcısını güncelleştirin.

IAM ilkesi AdministratorAccess'e eklenen AWS IAM kullanıcılarını, gruplarını ve rollerini gözden geçirin.

Kaynakları ve diğer yapılandırma öğelerini değiştirebilen, oluşturabilen veya silebilen ilkelerden başlayarak, atanan diğer IAM ilkeleri üzerinde çalışın. Kullanımdaki ilkeleri tanımlamak için Farklı kullanılan sütununa bakabilirsiniz.

Geçişi planlama

Microsoft Entra ID, tüm kimlik doğrulama ve yetkilendirmeyi merkezi hale getirmektedir. Yeni yöntemleri uygulamaya hazır olana kadar yöneticileri ve geliştiricileri etkilemeden kullanıcı eşlemesini ve RBAC'yi planlayabilir ve yapılandırabilirsiniz.

AWS IAM hesaplarından Microsoft Entra Id'ye geçiş için üst düzey süreç aşağıdaki gibidir. Ayrıntılı yönergeler için bkz . Dağıtım.

IAM ilkelerini Microsoft Entra rolleriyle eşleyin ve rolleri güvenlik gruplarıyla eşlemek için RBAC kullanın.

Her IAM kullanıcısını, oturum açmak ve uygun izinleri almak için uygun güvenlik gruplarının üyesi olan bir Microsoft Entra kullanıcısı ile değiştirin.

Her kullanıcıdan Microsoft Entra hesabıyla AWS'de oturum açmasını ve uygun erişim düzeyine sahip olduğunu onaylamasını isteyerek test edin.

Kullanıcı Microsoft Entra Id erişimini onayladıktan sonra AWS IAM kullanıcı hesabını kaldırın. Tümü geçirilene kadar her kullanıcı için işlemi yineleyin.

Hizmet hesapları ve programlı erişim için aynı yaklaşımı kullanın. Hesabı kullanan her uygulamayı, eşdeğer bir Microsoft Entra kullanıcı hesabı kullanacak şekilde güncelleştirin.

Kalan AWS IAM kullanıcılarının MFA etkin karmaşık parolalara veya düzenli olarak değiştirilen bir erişim anahtarına sahip olduğundan emin olun.

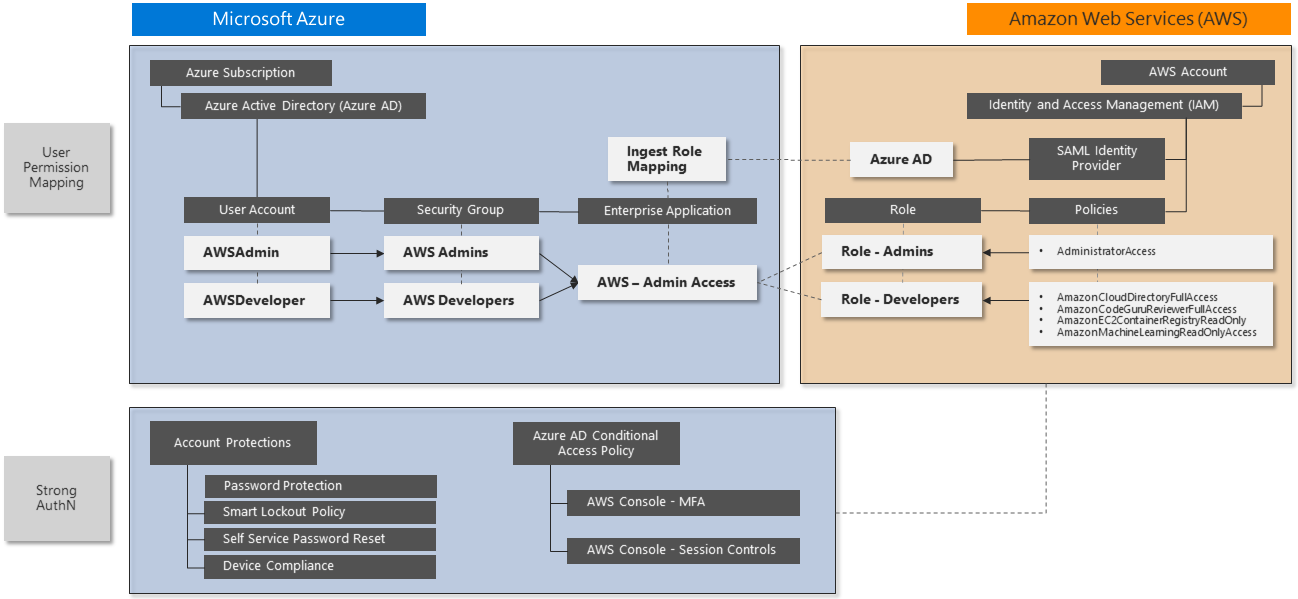

Aşağıdaki diyagramda, Microsoft Entra Id ve AWS IAM genelinde yapılandırma adımları ve son ilke ve rol eşleme örneği gösterilmektedir:

Çoklu oturum açma tümleştirmesi

Microsoft Entra ID, AWS SSO ile çoklu oturum açma tümleştirmesini destekler. Microsoft Entra Id'yi AWS'ye tek bir yerden bağlayabilir ve yüzlerce hesap ve AWS SSO tümleşik uygulamasına erişimi merkezi olarak yönetebilirsiniz. Bu özellik, kullanıcıların AWS CLI'yi kullanabilmesi için sorunsuz Microsoft Entra oturum açma deneyimi sağlar.

Aşağıdaki Microsoft güvenlik çözümü yordamı, AWS Yöneticileri ve AWS Geliştiricileri örnek rolleri için SSO uygular. İhtiyacınız olan diğer roller için bu işlemi yineleyin.

Bu yordam aşağıdaki adımları kapsar:

- Yeni bir Microsoft Entra kurumsal uygulaması oluşturun.

- AWS için Microsoft Entra SSO'yi yapılandırın.

- Rol eşlemesini güncelleştirin.

- Microsoft Entra SSO'nun AWS Yönetim Konsolu'nu test edin.

Aşağıdaki bağlantılar tam kapsamlı uygulama adımları ve sorun giderme sağlar:

- Microsoft öğreticisi: AWS ile Microsoft Entra SSO tümleştirmesi

- AWS öğreticisi: SCIM protokolunu kullanarak AWS SSO'ya Microsoft Entra Id

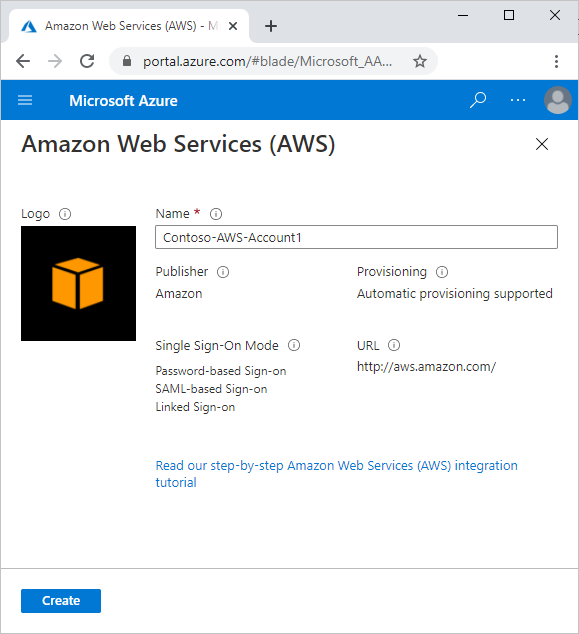

Microsoft Entra kurumsal uygulamalarınıza AWS uygulaması ekleme

AWS yöneticileri ve geliştiricileri, kimlik doğrulaması için Microsoft Entra Id'de oturum açmak, ardından yetkilendirme ve AWS kaynaklarına erişim için AWS'ye yeniden yönlendirmek için bir kurumsal uygulama kullanır. Uygulamayı görmek için en basit yöntem, uygulamasında https://myapps.microsoft.comoturum açmaktır, ancak benzersiz URL'yi kolay erişim sağlayan her yerde de yayımlayabilirsiniz.

Kurumsal uygulamayı ayarlamak için galeriden Amazon Web Services (AWS) ekleme başlığı altında yer alan yönergeleri izleyin. Bu yönergeler, Microsoft Entra kurumsal uygulamalarınıza hangi AWS uygulamasının ekleneceğini size bildirir.

Yönetilmesi gereken DevTest ve Production gibi birden fazla AWS hesabı varsa, kurumsal uygulama için şirket ve belirli AWS hesabı için tanımlayıcı içeren benzersiz bir ad kullanın.

AWS için Microsoft Entra SSO yapılandırma

AWS için Microsoft Entra SSO'nun yapılandırılması için aşağıdaki adımları izleyin:

Azure Portal'da, AWS'de çoklu oturum açma için oluşturduğunuz Kurumsal Uygulamayı yapılandırmak için Microsoft Entra SSO'sunu yapılandırma adımlarını izleyin.

AWS Hesabınızı çoklu oturum açma için yapılandırmak için AWS SSO'nuzuyapılandırma konusunda AWS Konsolu'nda adımları izleyin. Bu yapılandırmanın bir parçası olarak, tüm kullanılabilir AWS IAM rollerininMicrosoft Entra Kimliği ile eşitlenmesine izin vermek için Microsoft Entra sağlama aracısı adına hareket eden yeni bir IAM kullanıcısı oluşturacaksınız. AWS'nin, AWS Yönetim Konsolu'nda oturum açabilmesi için önce kullanıcıları rollere eşlemesi için bu IAM kullanıcısına ihtiyacı vardır.

- Bu tümleştirmeyi desteklemek için oluşturduğunuz bileşenleri tanımlamayı kolaylaştırın. Örneğin, "Svc-" gibi standart adlandırma kuralına sahip hizmet hesaplarını adlandırabilirsiniz.

- Tüm yeni öğeleri belgelemeye özen gösterin.

- Yeni kimlik bilgilerinin güvenli yaşam döngüsü yönetimi için merkezi olarak depoladığınız karmaşık parolalar içerdiğine emin olun.

Bu yapılandırma adımlarına bağlı olarak, aşağıdaki gibi etkileşimleri diyagrama alabilirsiniz:

AWS Console'da daha fazla rol oluşturmak için aşağıdaki adımları izleyin.

AWS IAM'de Roller -> Rol Oluştur'u seçin.

Rol oluştur sayfasında aşağıdaki adımları gerçekleştirin:

- Güvenilen varlığın türünü seçin altında SAML 2.0 federasyonu'yu seçin.

- SAML 2.0 Sağlayıcısı Seç'in altında, önceki adımda oluşturduğunuz SAML sağlayıcısını seçin.

- Programlı erişime ve AWS Yönetim Konsolu erişimine izin ver'i seçin.

- İleri: İzinler'i seçin.

İzin ilkeleri ekle iletişim kutusunda AdministratorAccess'i seçin. Ardından İleri: Etiketler'i seçin.

Etiket Ekle iletişim kutusunda, bunu boş bırakın ve İleri: Gözden Geçir'i seçin.

Gözden Geçir iletişim kutusunda aşağıdaki adımları gerçekleştirin:

- Rol Adı alanına rol adınızı (Yönetici) girin.

- Rol Açıklaması'na açıklamayı girin.

- Rol Oluştur'u seçin.

Yukarıda listelenen adımları izleyerek başka bir rol oluşturun. Rolü Geliştirici olarak adlandırın ve seçtiğiniz birkaç izin verin (AmazonS3FullAccess gibi).

AWS'de başarıyla bir Yönetici ve Geliştirici rolü oluşturdunuz.

Microsoft Entra Id'de aşağıdaki kullanıcıları ve grupları oluşturun:

- Kullanıcı 1: Test-AWSAdmin

- Kullanıcı 2: Test-AWSDeveloper

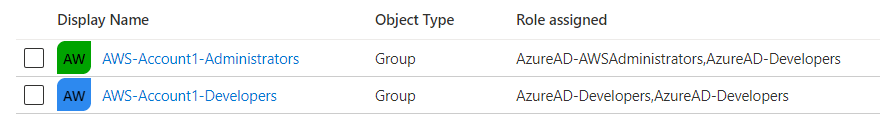

- Grup 1: AWS-Account1-Administrators

- Grup 2: AWS-Account1-Developers

- Test-AWSAdmin'i AWS-Account1-Administrators üyesi olarak ekleme

- Test-AWSDeveloper'i AWS-Account1-Developers üyesi olarak ekleme

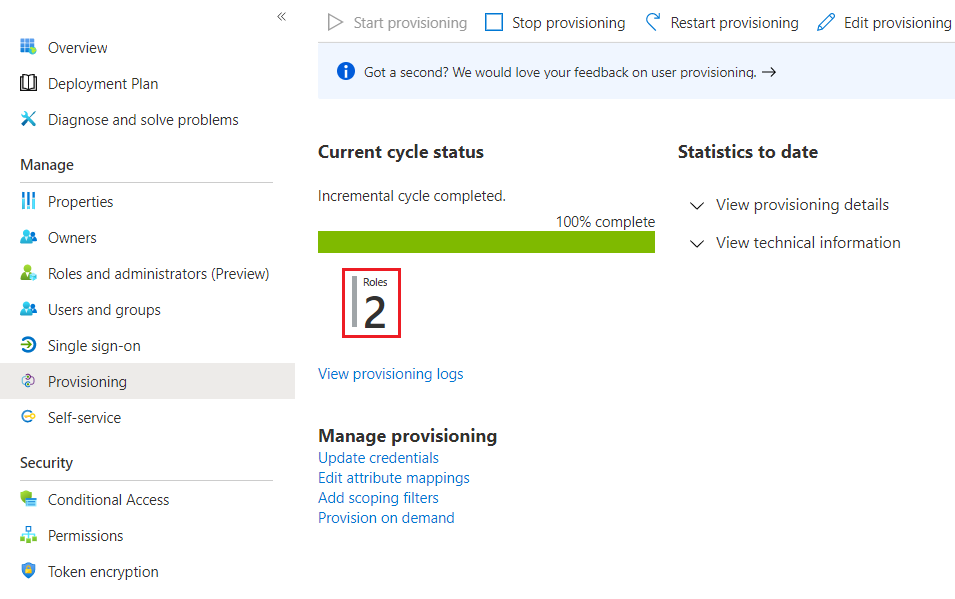

Otomatik rol sağlamayı yapılandırmak için AWS Tek Hesap Erişimi'nde rol sağlamayı yapılandırma adımlarını izleyin. İlk sağlama döngüsünün tamamlanması bir saate kadar sürebilir.

Rol eşlemeyi güncelleştirme

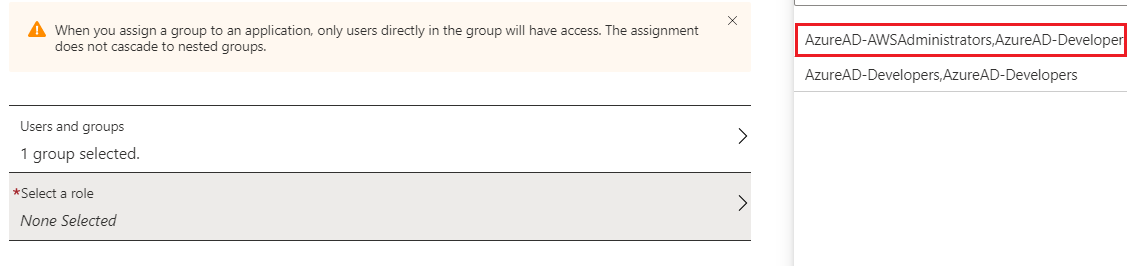

İki rol kullandığınız için şu ek adımları uygulayın:

Sağlama aracısının en az iki rol görebildiğini onaylayın:

Kullanıcılar ve gruplar'agidin ve Kullanıcı Ekle'yi seçin.

AWS-Account1-Administrators seçeneğini belirleyin.

İlişkili rolü seçin.

Her grup rolü eşlemesi için önceki adımları yineleyin. Tamamlandıktan sonra AWS IAM rollerine doğru eşlenmiş iki Microsoft Entra grubuna sahip olmanız gerekir:

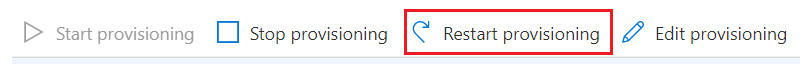

Bir rolü göremiyor veya seçemiyorsanız, Microsoft Entra sağlama aracısında sağlamanın başarılı olduğunu onaylamak için Sağlama sayfasına dönün ve IAM Kullanıcı hesabının doğru izinlere sahip olduğundan emin olun. İçeri aktarmayı yeniden denemesi için sağlama altyapısını da yeniden başlatabilirsiniz:

Microsoft Entra SSO'nun AWS Yönetim Konsolu'nu test edin

SSO'nun çalıştığını onaylamak için test kullanıcılarının her biri olarak oturum açmayı test edin.

Diğer depolanan kimlik bilgilerinin testle çakışmadığından emin olmak için yeni bir özel tarayıcı oturumu başlatın.

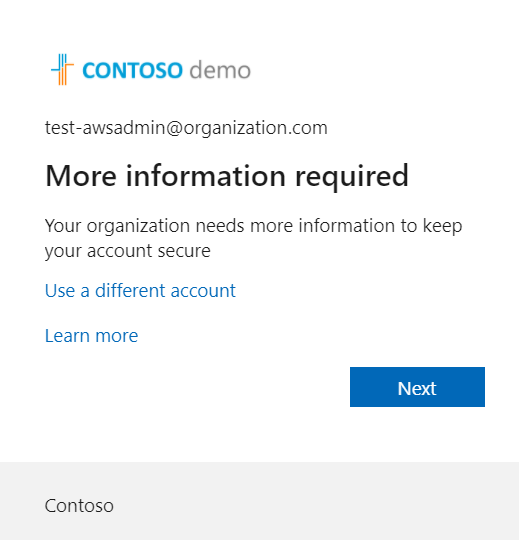

https://myapps.microsoft.comDaha önce oluşturduğunuz Test-AWSAdmin veya Test-AWSDeveloper Microsoft Entra kullanıcı hesabı kimlik bilgilerini kullanarak adresine gidin.AWS Konsol uygulaması için yeni simgeyi görmeniz gerekir. Simgeyi seçin ve tüm kimlik doğrulama istemlerini izleyin:

AWS Konsolu'na giriş yaptıktan sonra bu hesabın uygun temsilci erişimine sahip olduğunu onaylamak için özelliklere gidin.

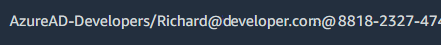

Kullanıcı oturum açma oturumu için adlandırma biçimine dikkat edin:

ROLE / UPN / AWS Hesap Numarası

Bulut için Defender Uygulamalarında veya Microsoft Sentinel'de kullanıcı oturum açma etkinliğini izlemek için bu kullanıcı oturum açma oturum bilgilerini kullanabilirsiniz.

Oturumu kapatın ve rol eşleme ve izinlerdeki farkları onaylamak için diğer test kullanıcı hesabı için işlemi yineleyin.

Koşullu Erişimi Etkinleştirme

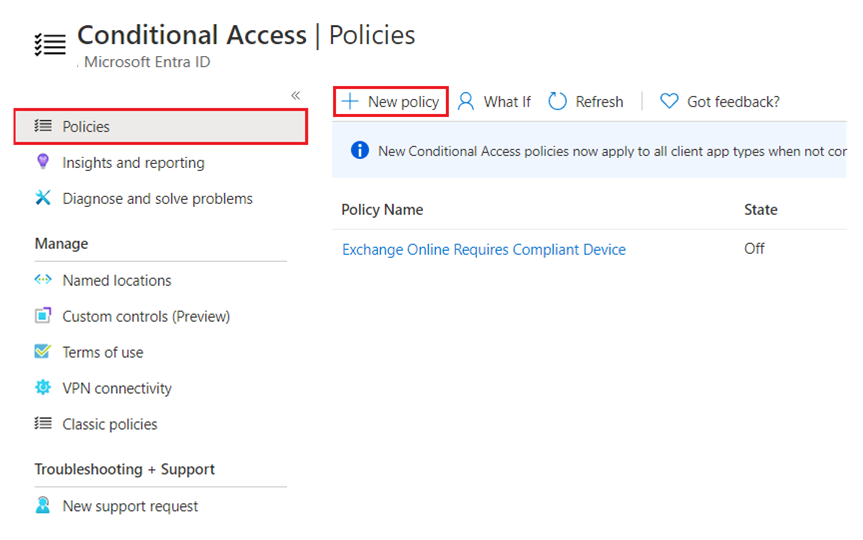

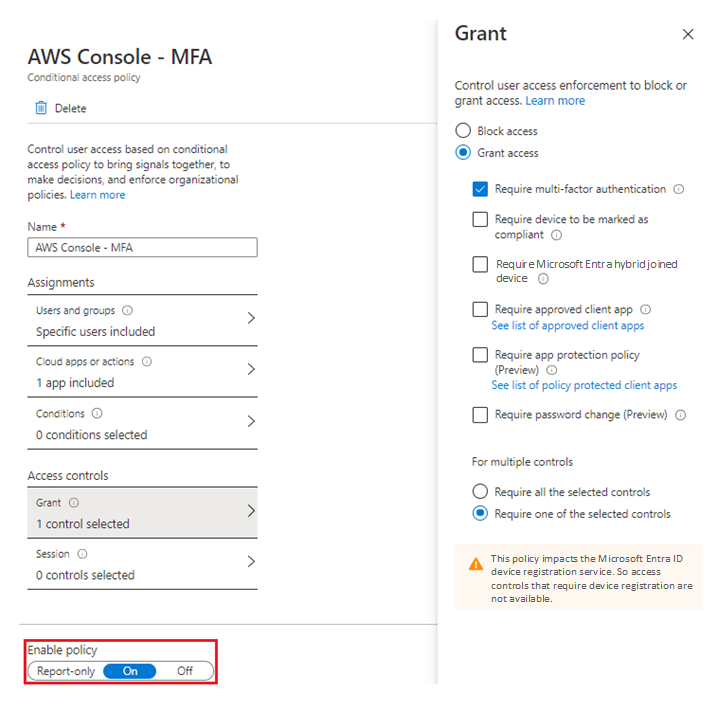

MFA gerektiren yeni bir Koşullu Erişim ilkesi oluşturmak için:

Azure portalında Microsoft Entra ID> gidin ve Koşullu Erişim'i seçin.

Sol gezinti bölmesinde İlkeler'i seçin.

Yeni ilke'yi seçin ve formu aşağıdaki gibi doldurun:

- Ad: AWS Console – MFA girin

-

Kullanıcılar ve Gruplar: Daha önce oluşturduğunuz iki rol grubunu seçin:

- AWS-Account1-Administrators

- AWS-Account1-Developers

- Verme: Çok faktörlü kimlik doğrulaması gerektir'i seçin

İlkeyi etkinleştir’i Açık duruma getirin.

Oluştur'u belirleyin. İlke hemen geçerlilik kazanır.

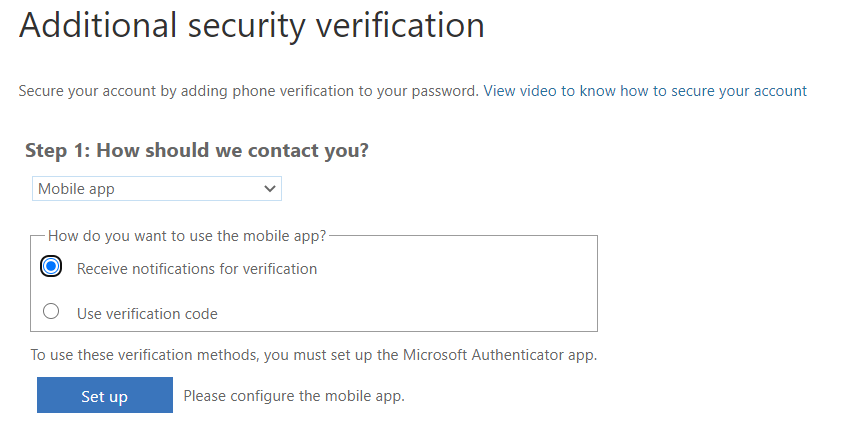

Koşullu Erişim ilkesini test etmek için test hesaplarının oturumunu kapatın, yeni bir özel gözatma oturumu açın ve rol grubu hesaplarından biriyle oturum açın. MFA istemini görürsünüz:

MFA kurulum işlemini tamamlayın. SMS kullanmak yerine kimlik doğrulaması için mobil uygulamayı kullanmak en iyisidir.

Güçlü kimlik doğrulaması için iş gereksinimlerini karşılamak için çeşitli Koşullu Erişim ilkeleri oluşturmanız gerekebilir. Tanımlama kolaylığı ve sürekli bakım sağlamak için ilkeleri oluştururken kullandığınız adlandırma kuralını göz önünde bulundurun. Ayrıca, MFA zaten yaygın olarak dağıtılmadıkça, ilkenin kapsamının yalnızca hedeflenen kullanıcıları etkileyecek şekilde ayarlandığından emin olun. Diğer ilkeler diğer kullanıcı gruplarının gereksinimlerini karşılamalıdır.

Koşullu Erişimi etkinleştirdikten sonra PAM ve tam zamanında (JIT) sağlama gibi diğer denetimleri uygulayabilirsiniz. Daha fazla bilgi için bkz . Microsoft Entra Id'de otomatik SaaS uygulaması kullanıcı sağlama nedir?

Bulut için Defender Uygulamalarınız varsa, Bulut için Defender Uygulamalar oturum ilkelerini yapılandırmak için Koşullu Erişim'i kullanabilirsiniz. Daha fazla bilgi için bkz . AWS etkinlikleri için Microsoft Entra oturum ilkelerini yapılandırma.

Sonraki adımlar

- AWS'nin güvenlik yönergeleri için bkz . AWS hesaplarını ve kaynaklarını güvenli hale getirmek için en iyi yöntemler.

- En son Microsoft güvenlik bilgileri için bkz . www.microsoft.com/security.

- Microsoft Entra Id'yi uygulama ve yönetme hakkında ayrıntılı bilgi için bkz . Microsoft Entra Id ile Azure ortamlarının güvenliğini sağlama.

- AWS öğreticisi: IDP SSO ile Microsoft Entra Id

- Microsoft öğreticisi: AWS için SSO

- PIM dağıtım planı

- Kimlik koruması güvenliğine genel bakış

- Kimlik için Microsoft Defender nedir?

- AWS'yi Bulut için Microsoft Defender Uygulamalarına bağlama

- Bulut için Defender Uygulamaları Amazon Web Services (AWS) ortamınızı korumaya nasıl yardımcı olur?

İlgili kaynaklar

- Azure ve AWS özelliklerinin ayrıntılı kapsamı ve karşılaştırması için bkz . AWS uzmanları için Azure içerik kümesi.

- Azure ve AWS'de güvenlik ve kimlik

- AWS için Bulut için Defender Uygulamaları ve Microsoft Sentinel