Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Şunlar için geçerlidir:Azure SQL Veritabanı

Kendi kendine yönetilen bir ortamdan Azure SQL Veritabanı gibi bir PaaS'a geçiş yapmak karmaşık olabilir. Bu makalede, tek ve havuza alınan veritabanları için Azure SQL Veritabanı'nın temel özellikleri vurgulanır ve uygulamaların kullanılabilir, performanslı, güvenli ve dayanıklı kalmasına yardımcı olur.

Azure SQL Veritabanı'nın temel özellikleri şunlardır:

- Azure portalı ile veritabanı izleme

- İş sürekliliği ve olağanüstü durum kurtarma (BCDR)

- Güvenlik ve uyumluluk

- Akıllı veritabanı izleme ve bakım

- Veri taşıma

Not

Microsoft Entra Id daha önce Azure Active Directory (Azure AD) olarak biliniyordu.

Azure portalını kullanarak veritabanlarını izleme

Önerilen uyarı kuralları da dahil olmak üzere Azure İzleyici ölçümleri ve uyarıları için bkz. Ölçümler ve uyarılarla Azure SQL Veritabanı izleme. Hizmet katmanları hakkında daha fazla bilgi için bkz. DTU tabanlı satın alma modeline genel bakış ve sanal çekirdek tabanlı satın alma modeli.

Performans ölçümlerinde uyarıları yapılandırabilirsiniz. Ölçüm penceresinde Uyarı ekle düğmesini seçin. Uyarınızı yapılandırmak için sihirbazı takip edin. Ölçümlerin belirli bir eşiği aşması veya ölçümün belirli bir eşiğin altına düşmesi durumunda uyarı verebilirsiniz.

Örneğin, veritabanınızdaki bir iş yükünün artmasını bekliyorsanız bir e-posta uyarısı yapılandırarak veritabanınızın herhangi bir performans ölçümünde %80 sınırına ulaşması halinde uyarı alabilirsiniz. Bunu bir sonraki en yüksek işlem boyutuna ne zaman geçmeniz gerekebileceğini öğrenmek için erken uyarı olarak kullanabilirsiniz.

Performans ölçümleri, daha düşük bir işlem boyutuna düşürme olanağınız olup olmadığını belirlemenize de yardımcı olabilir. Ancak, daha düşük bir işlem boyutuna geçme kararı vermeden önce ani artış gösteren veya dalgalanmış iş yüklerine dikkat edin.

İş sürekliliği ve olağanüstü durum kurtarma (BCDR)

İş sürekliliği ve olağanüstü durum kurtarma özellikleri, bir olağanüstü durum oluşursa işinize devam etmenizi sağlar. Olağanüstü durum veritabanı düzeyinde bir olay (örneğin, birisi yanlışlıkla önemli bir tabloyu düşürebilir) veya veri merkezi düzeyinde bir olay (bölgesel felaket, örneğin bir tsunami) olabilir.

SQL Veritabanı'nda yedeklemeleri nasıl oluşturabilir ve yönetebilirim?

Azure SQL Veritabanı veritabanlarını sizin için otomatik olarak yedekler. Platform, veri kaybının çok az olmasını ve olağanüstü durum kurtarmanın verimli olmasını sağlamak için her hafta tam yedekleme, birkaç saatte bir diferansiyel yedekleme ve 5 dakikada bir log yedeklemesi alır. İlk tam yedekleme, bir veritabanı oluşturduğunuzda gerçekleşir. Bu yedeklemeler, seçtiğiniz hizmet katmanına göre değişen saklama süresi olarak adlandırılan belirli bir süre boyunca kullanılabilir. Belirli Bir Zamana Kurtarma (PITR) kullanarak bu saklama süresi içinde herhangi bir noktaya geri yükleyebilirsiniz.

Ayrıca, Uzun süreli saklama yedeklemeleri özelliği, yedekleme dosyalarınızı 10 yıla kadar tutmanıza ve bu süre içinde herhangi bir noktada bu yedeklemelerden verileri geri yüklemenize olanak tanır. Veritabanı yedeklemeleri, bölgesel felaketten dayanıklılık sağlamak için coğrafi olarak çoğaltılmış depolamada tutulur. Ayrıca bu yedeklemeleri bekletme süresi içinde herhangi bir zamanda herhangi bir Azure bölgesinde geri yükleyebilirsiniz. Daha fazla bilgi için bkz. Azure SQL Veritabanı'nda iş sürekliliği.

Veri merkezi düzeyinde bir olağanüstü durum veya bölgesel bir felaket durumunda iş sürekliliğini nasıl sağlarım?

Veritabanı yedeklemeleriniz, bölgesel bir olağanüstü durum sırasında yedeklemeyi başka bir Azure bölgesine geri yükleyebilmenizi sağlamak için coğrafi olarak çoğaltılmış depolamada depolanır. Buna coğrafi geri yükleme adı verilir. Coğrafi geri yüklemeler hakkında daha fazla bilgi ve zamanlama için bkz. Azure SQL Veritabanıiçin coğrafi geri yükleme.

Görev açısından kritik veritabanları için Azure SQL Veritabanı, özgün veritabanınızın coğrafi olarak çoğaltılmış ikincil kopyasını başka bir bölgede oluşturan etkin coğrafi çoğaltma sunar. Örneğin, veritabanınız başlangıçta Azure Batı ABD bölgesinde barındırılıyorsa ve bölgesel olağanüstü durum dayanıklılığı istiyorsanız Batı ABD'deki veritabanının etkin coğrafi çoğaltmasını Doğu ABD'ye oluşturun. Batı ABD'ye felaket geldiğinde Doğu ABD bölgesine yük devredebilirsiniz.

Aktif coğrafi çoğaltmaya ek olarak, yük devretme grupları bir grup veritabanının çoğaltmasını ve yük devretmesini yönetmenize olanak tanır. Aynı veya farklı bölgelerde birden çok veritabanı içeren bir yük devretme grubu oluşturabilirsiniz. Ardından yük devretme grubundaki tüm veritabanlarının ikincil bölgeye yük devretmesini başlatabilirsiniz. Daha fazla bilgi için bkz . Yük devretme gruplarına genel bakış ve en iyi yöntemler (Azure SQL Veritabanı).

Veri merkezi veya kullanılabilirlik alanı hatalarında dayanıklılık elde etmek için veritabanı veya elastik havuz için bölge yedekliliğinin etkinleştirildiğinden emin olun.

Olağanüstü durum için uygulamanızı etkin bir şekilde izleyin ve ikincil uygulamaya yük devretme başlatın. Farklı Azure bölgelerinde en fazla dört etkin coğrafi çoğaltma oluşturabilirsiniz. Daha da iyiye gider. Salt okunur erişim için bu ikincil etkin coğrafi çoğaltmalara da erişebilirsiniz. Bu, coğrafi olarak dağıtılmış bir uygulama senaryosu için gecikme süresini azaltmaya yardımcı olur.

SQL Veritabanı ile olağanüstü durum kurtarma nasıl görünür?

Olağanüstü durum kurtarma yapılandırması ve yönetimi, etkin coğrafi çoğaltma veya yük devretme gruplarını kullandığınızda Azure SQL Veritabanı yalnızca birkaç adımla gerçekleştirilebilir. Yine de uygulamayı ve veritabanını bölgesel olağanüstü durumlara karşı izlemeniz ve iş sürekliliğini geri yüklemek için ikincil bölgeye yük devretmeniz gerekir.

Daha fazla bilgi için bkz. Azure SQL Veritabanı Olağanüstü Durum Kurtarma 101.

Güvenlik ve uyumluluk

SQL Veritabanı içindeki güvenlik, veritabanı düzeyinde ve platform düzeyinde kullanılabilir. Uygulamanız için aşağıdaki gibi en iyi güvenliği denetleyebilir ve sağlayabilirsiniz:

- Kimlik ve kimlik doğrulaması (SQL kimlik doğrulaması ve Microsoft Entra ID ile kimlik doğrulaması).

- İzleme etkinliği (Denetim ve tehdit algılama).

- Gerçek verileri koruma (Saydam veri şifreleme [TDE] ve Always Encrypted).

- Hassas ve ayrıcalıklı verilere erişimi denetleme (Satır düzeyi güvenlik ve Dinamik veri maskeleme).

Bulut için Microsoft Defender, Azure'da, şirket içinde ve diğer bulutlarda çalışan iş yükleri arasında merkezi güvenlik yönetimi sunar. Denetim ve Saydam veri şifreleme [TDE] gibi temel SQL Veritabanı korumasının tüm kaynaklarda yapılandırılıp yapılandırılmadığını görüntüleyebilir ve kendi gereksinimlerinize göre ilkeler oluşturabilirsiniz.

SQL Veritabanı'nda hangi kullanıcı kimlik doğrulama yöntemleri sunulur?

SQL Veritabanı'de sunulan iki kimlik doğrulama yöntemi vardır:

Windows kimlik doğrulaması desteklenmez. Microsoft Entra Id merkezi bir kimlik ve erişim yönetimi hizmetidir. Microsoft Entra Id, kuruluşunuzdaki personele çoklu oturum açma (SSO) erişimi sağlar. Bunun anlamı, kimlik bilgilerinin daha kolay kimlik doğrulaması için Azure hizmetleri arasında paylaşılmış olmasıdır.

Microsoft Entra ID, çok faktörlü kimlik doğrulamasını destekler ve Windows Server Active Directory ile kolayca tümleştirilebilir. Bu, SQL Veritabanı ve Azure Synapse Analytics'in bir Microsoft Entra etki alanı içinde çok faktörlü kimlik doğrulaması ve konuk kullanıcı hesapları sunmasını da sağlar. Active Directory'yi şirket içinde zaten kullanıyorsanız, dizininizi Azure'a genişletmek için Microsoft Entra Id ile federasyona ekleyebilirsiniz.

SQL kimlik doğrulaması, belirli bir sunucudaki herhangi bir veritabanında kullanıcıların kimliğini doğrulamak için yalnızca kullanıcı adı ve parolayı destekler.

| Eğer... | SQL Veritabanı / Azure Synapse Analytics |

|---|---|

| Şirket içi SQL Server'da kullanılan AD | AD'yi Microsoft Entra Kimliği ile federasyona ekleyin ve Microsoft Entra kimlik doğrulamayı kullanın. Federasyon, çoklu oturum açma özelliğini kullanmanıza olanak tanır. |

| Çok faktörlü kimlik doğrulamasını zorunlu kılmanız gerekiyor | Koşullu erişim aracılığıyla ilke olarak çok faktörlü kimlik doğrulaması gerektirin ve Microsoft Entra çok faktörlü kimlik doğrulamasını kullanın. |

| Federasyon etki alanından Microsoft Entra kimlik bilgilerinizi kullanarak Windows'ta oturum açtınız | Microsoft Entra kimlik doğrulamayı kullanın. |

| Azure ile federasyon olmayan bir etki alanındaki kimlik bilgilerini kullanarak Windows'ta oturum açma | Microsoft Entra tümleşik kimlik doğrulamayı kullanın. |

| SQL Veritabanı'na veya Azure Synapse Analytics'e bağlanması gereken orta katman hizmetlerinin olması | Microsoft Entra tümleşik kimlik doğrulamayı kullanın. |

| SQL kimlik doğrulamasını kullanmak için teknik bir gereksinime sahip olma | SQL kimlik doğrulamayı kullanma |

Veritabanıma bağlantı erişimini nasıl sınırlayabilir veya denetleyebilirim?

Uygulamanız için en uygun bağlantı kuruluşunu elde etmek için kullanabileceğiniz birden çok teknik vardır.

- Güvenlik Duvarı Kuralları

- Sanal ağ hizmet uç noktaları

- Ayrılmış IP’ler

Güvenlik Duvarı

Varsayılan olarak, (isteğe bağlı olarak) diğer Azure Hizmetleri'nden gelen bağlantılar dışında, sunucu içindeki veritabanlarına yapılan tüm bağlantılara izin verilmez. Güvenlik duvarı kuralıyla, güvenlik duvarı üzerinden bilgisayarın IP adresine izin vererek sunucunuza yalnızca onayladığınız varlıklara (örneğin, bir geliştirici makinesi) erişim açabilirsiniz. Ayrıca, sunucuya erişime izin vermek istediğiniz ip aralığını belirtmenize de olanak tanır. Örneğin, güvenlik duvarı ayarları sayfasında bir aralık belirterek kuruluşunuzdaki geliştirici makinesi IP adresleri bir kerede eklenebilir.

Güvenlik duvarı kurallarını sunucu düzeyinde veya veritabanı düzeyinde oluşturabilirsiniz. Sunucu düzeyinde IP güvenlik duvarı kuralları Azure portalı kullanılarak veya SSMS ile oluşturulabilir. Sunucu düzeyinde ve veritabanı düzeyinde güvenlik duvarı kuralı ayarlama hakkında daha fazla bilgi için bkz. SQL Veritabanında IP güvenlik duvarı kuralları oluşturma.

Hizmet uç noktaları

Varsayılan olarak, veritabanınız Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver olarak yapılandırılır. Bu, Azure'daki tüm Sanal Makinelerin veritabanınıza bağlanmayı deneyebileceği anlamına gelir. Bu girişimlerin kimliğinin yine de doğrulanması gerekir. Veritabanınızın azure IP'leri tarafından erişilebilir olmasını istemiyorsanız, Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver seçeneğini devre dışı bırakabilirsiniz. Ayrıca, Sanal ağ hizmet uç noktalarını yapılandırabilirsiniz.

Hizmet uç noktaları kritik Azure kaynaklarınızı yalnızca Azure'daki kendi özel sanal ağınızda kullanıma sunmanızı sağlar. Bu seçenek, kaynaklarınıza genel erişimi ortadan kaldırır. Sanal ağınız ile Azure arasındaki trafik, Azure omurga ağında kalır. Hizmet uç noktaları olmadan, paket yönlendirmesi için zorlamalı tünel oluşturma elde edersiniz. Sanal ağınız, kuruluşunuza yönelik İnternet trafiğini ve Azure Hizmeti trafiğini aynı yolu aşmaya zorlar. Hizmet uç noktalarıyla, paketler doğrudan sanal ağınızdan Azure omurga ağındaki hizmete aktığı için bunu iyileştirebilirsiniz.

Ayrılmış IP’ler

Diğer bir seçenek de VM'leriniz için ayrılmış IP'ler sağlamak ve bu belirli VM IP adreslerini sunucu güvenlik duvarı ayarlarına eklemektir. Ayrılmış IP'ler atayarak, güvenlik duvarı kurallarını IP adreslerini değiştirerek güncelleştirme zahmetini giderirsiniz.

SQL Veritabanı'na hangi bağlantı noktasından bağlanabilirim?

SQL Veritabanı 1433 numaralı bağlantı noktası üzerinden iletişim kurar. Şirket ağı içinden bağlanmak için kuruluşunuzun güvenlik duvarı ayarlarına bir giden kuralı eklemeniz gerekir. Kılavuz olarak, 1433 numaralı bağlantı noktasını Azure sınırının dışına çıkarmaktan kaçının.

SQL Veritabanı'nda sunucumdaki ve veritabanımdaki etkinlikleri nasıl izleyebilir ve düzenleyebilirim?

SQL Veritabanı Denetimi

Azure SQL Veritabanı Denetimi , veritabanı olaylarını kaydeder ve Bunları Azure Depolama Hesabınızdaki bir denetim günlüğü dosyasına yazar. Olası güvenlik ve ilke ihlalleri hakkında içgörü elde etmek, mevzuat uyumluluğunu korumak vb. için denetim özellikle yararlıdır. Denetime ihtiyaç duyduğunuzu düşündüğünüz belirli olay kategorilerini tanımlamanıza ve yapılandırmanıza olanak tanır. Bu kategoriye göre veritabanınızda gerçekleşen olaylara genel bir bakış elde etmek için önceden yapılandırılmış raporlar ve bir pano alabilirsiniz.

Bu denetim ilkelerini veritabanı düzeyinde veya sunucu düzeyinde uygulayabilirsiniz. Daha fazla bilgi için SQL Veritabanı Denetimini Etkinleştirme.

Tehdit algılama

Tehdit algılama ile, denetim tarafından bulunan güvenlik veya ilke ihlallerine karşı harekete geçebilirsiniz. Sisteminizdeki olası tehditleri veya ihlalleri ele almak için güvenlik uzmanı olmanız gerekmez. Tehdit algılama, veritabanı uygulamasına saldırmanın yaygın bir yolu olan SQL ekleme algılama gibi bazı yerleşik özelliklere de sahiptir. Tehdit algılama, olası güvenlik açıklarını ve SQL ekleme saldırılarını ve anormal veritabanı erişim düzenlerini (olağan dışı bir konumdan veya yabancı bir sorumludan erişim gibi) algılayan birden çok algoritma kümesi çalıştırır.

Güvenlik görevlileri veya diğer atanmış yöneticiler, veritabanında bir tehdit algılanırsa bir e-posta bildirimi alır. Her bildirim şüpheli etkinliğin ayrıntılarını ve tehdidi daha fazla araştırmak ve azaltmak için öneriler sağlar. Tehdit algılamayı açmayı öğrenmek için bkz. Tehdit algılamayı etkinleştirme.

SQL Veritabanı'nda verilerimi genel olarak nasıl koruyabilirim?

Şifreleme, hassas verilerinizi izinsiz girenlere karşı korumak ve korumak için güçlü bir mekanizma sağlar. Şifrelenmiş verileriniz şifre çözme anahtarı olmadan davetsiz misafire kullanılamaz. Böylece, SQL Veritabanı yerleşik mevcut güvenlik katmanlarının üzerine ek bir koruma katmanı ekler. SQL Veritabanı verilerinizi korumanın iki yönü vardır:

- Veri ve günlük dosyalarındaki bekleyen verileriniz

- Verileriniz uçuşta

SQL Veritabanı'nda varsayılan olarak bekleyen verileriniz ve depolama alt sistemindeki günlük dosyalarınız tamamen ve her zaman Saydam veri şifrelemesi [TDE] aracılığıyla şifrelenir. Yedekleriniz de şifrelenir. TDE ile, verilerine erişen uygulama tarafında hiçbir değişiklik gerekmez. Şifreleme ve şifre çözme saydam bir şekilde gerçekleşir; bu nedenle adı yazın.

SQL Veritabanı, hassas verilerinizi anında ve beklemede korumak için Always Encrypted adlı bir özellik sağlar. Always Encrypted, veritabanınızdaki hassas sütunları şifreleyen bir istemci tarafı şifreleme biçimidir (bu nedenle veritabanı yöneticilerinin ve yetkisiz kullanıcıların şifreleme metnindedir). Sunucu, başlangıç olarak şifrelenmiş verileri alır.

Always Encrypted anahtarı istemci tarafında da depolanır, bu nedenle hassas sütunların şifresini yalnızca yetkili istemciler çözebilir. Şifreleme anahtarları istemcide depolandığından, sunucu ve veri yöneticileri hassas verileri göremez. Always Encrypted, tablodaki hassas sütunları yetkisiz istemcilerden fiziksel diske kadar uçtan uca şifreler.

Always Encrypted, eşitlik karşılaştırmalarını desteklediğinden, DTA'lar SQL komutlarının bir parçası olarak şifrelenmiş sütunları sorgulamaya devam edebilir. Always Encrypted, Azure Key Vault, Windows sertifika deposu ve yerel donanım güvenlik modülleri gibi çeşitli anahtar deposu seçenekleriyle kullanılabilir.

| Özellikler | Always Encrypted (Her Zaman Şifreli) | Saydam veri şifrelemesi |

|---|---|---|

| Şifreleme aralığı | Uçtan uca | Bekleyen veriler |

| Sunucu hassas verilere erişebilir | Hayır | Evet, şifreleme bekleyen veriler için olduğundan |

| İzin verilen T-SQL işlemleri | Eşitlik karşılaştırması | Tüm T-SQL yüzey alanı kullanılabilir |

| Özelliği kullanmak için gereken uygulama değişiklikleri | Minimal | Minimal |

| Şifreleme ayrıntı düzeyi | Sütun düzeyi | Veritabanı düzeyi |

Veritabanımdaki hassas verilere erişimi nasıl sınırlandırabilirim?

Her uygulamanın veritabanında herkesin görmesine karşı korunması gereken hassas veriler vardır. Kuruluştaki bazı personelin bu verileri görüntülemesi gerekir, ancak diğerlerinin bu verileri görüntüleyememeleri gerekir. Bu gibi durumlarda hassas verilerinizin maskelenmesi veya hiç açığa çıkarılmaması gerekir. SQL Veritabanı, yetkisiz kullanıcıların hassas verileri görüntüleyebilmesini önlemek için bu tür iki yaklaşım sunar:

Dinamik veri maskeleme , hassas verileri uygulama katmanındaki ayrıcalıklı olmayan kullanıcılarla maskeleyerek sınırlamanıza olanak tanıyan bir veri maskeleme özelliğidir. Maskeleme deseni oluşturabilecek bir kural tanımlarsınız (örneğin, Sosyal Güvenlik Numarası (SSN) gibi ulusal bir kimliğin yalnızca son dört basamağını göstermek ve kalanını

Xkarakteriyle maskelemek için) ve bu kuraldan muaf olacak kullanıcıları belirlersiniz. Maskeleme anında gerçekleşir ve çeşitli veri kategorileri için çeşitli maskeleme işlevleri vardır. Dinamik veri maskeleme, veritabanınızdaki hassas verileri otomatik olarak algılamanıza ve bu verilere maskeleme uygulamanıza olanak tanır.Satır düzeyi güvenlik , erişimi satır düzeyinde denetlemenizi sağlar. Başka bir deyişle, sorguyu yürüten kullanıcıya (grup üyeliği veya yürütme bağlamı) dayalı olarak veritabanı tablosundaki belirli satırlar gizlenir. Uygulama mantığınızı basitleştirmek için erişim kısıtlaması uygulama katmanı yerine veritabanı katmanında gerçekleştirilir. İlk olarak bir filtre koşulu oluşturarak, kullanıma sunulmayan satırları filtreleyerek ve güvenlik ilkesi daha sonra bu satırlara kimlerin erişimi olduğunu tanımlayarak başlarsınız. Son olarak, son kullanıcı sorgusunu çalıştırır ve kullanıcının ayrıcalığına bağlı olarak bu kısıtlanmış satırları görüntüler veya hiç göremez.

Bulutta şifreleme anahtarlarını nasıl yönetebilirim?

Hem Always Encrypted (istemci tarafı şifreleme) hem de Saydam veri şifrelemesi (bekleyen şifreleme) için anahtar yönetimi seçenekleri vardır. Şifreleme anahtarlarını düzenli olarak döndürmeniz önerilir. Döndürme sıklığı hem şirket içi düzenlemelerinizle hem de uyumluluk gereksinimlerinizle uyumlu olmalıdır.

Saydam veri şifrelemesi (TDE)

TDE'de iki anahtarlı bir hiyerarşi vardır; her kullanıcı veritabanındaki veriler simetrik AES-256 veritabanı benzersiz veritabanı şifreleme anahtarı (DEK) ile şifrelenir ve bu anahtar da sunucu benzersiz asimetrik RSA 2048 ana anahtarıyla şifrelenir. Ana anahtar aşağıdakilerden biri tarafından yönetilebilir:

- Azure SQL Veritabanı tarafından otomatik olarak

- Alternatif olarak Azure Key Vault'u anahtar deposu olarak kullanabilirsiniz.

Varsayılan olarak, TDE için ana anahtar Azure SQL Veritabanı tarafından yönetilir. Kuruluşunuz ana anahtar üzerinde denetim sahibi olmasını istiyorsa, anahtar deposu olarak Azure Key Vault'ı kullanabilirsiniz. Kuruluşunuz Azure Key Vault kullanarak anahtar sağlama, döndürme ve izin denetimleri üzerinde denetim sahibi olduğunu varsayar. Yalnızca DEK'yi yeniden şifrelediğinden, TDE ana anahtarının türünü döndürmek veya değiştirmek hızlıdır. Güvenlik ve veri yönetimi arasında rol ayrımı olan kuruluşlar için, güvenlik yöneticisi Azure Key Vault'ta TDE ana anahtarı için anahtar malzemesini sağlayabilir ve veritabanı yöneticisine sunucuda bekleyen şifreleme için kullanması için bir Azure Key Vault anahtar tanımlayıcısı sağlayabilir. Key Vault, Microsoft'un herhangi bir şifreleme anahtarını görmemesi veya ayıklamaması için tasarlanmıştır. Ayrıca, kuruluşunuz için anahtarların merkezi bir yönetimini de alırsınız.

Always Encrypted (Her Zaman Şifreli)

Always Encrypted'da iki anahtarlı bir hiyerarşi de vardır. Hassas veri sütunu, AES 256 sütunlu şifreleme anahtarı (CEK) ile şifrelenir ve bu da bir sütun ana anahtarı (CMK) tarafından şifrelenir. Always Encrypted için sağlanan istemci sürücülerinin CMK'ların uzunluğuyla ilgili bir sınırlaması yoktur. CEK'nin şifrelenmiş değeri veritabanında depolanır ve CMK, Windows Sertifika Deposu, Azure Key Vault veya donanım güvenlik modülü gibi güvenilir bir anahtar deposunda depolanır.

Hem CEK hem de CMK döndürülebilir.

CEK döndürme, veri işleminin bir boyutudur ve şifrelenmiş sütunları içeren tabloların boyutuna bağlı olarak zaman açısından yoğun olabilir. Bu nedenle, CEK rotasyonlarını buna göre planlamak akıllıca olur.

Ancak CMK döndürme, veritabanı performansını engellemez ve ayrı rollerle yapılabilir.

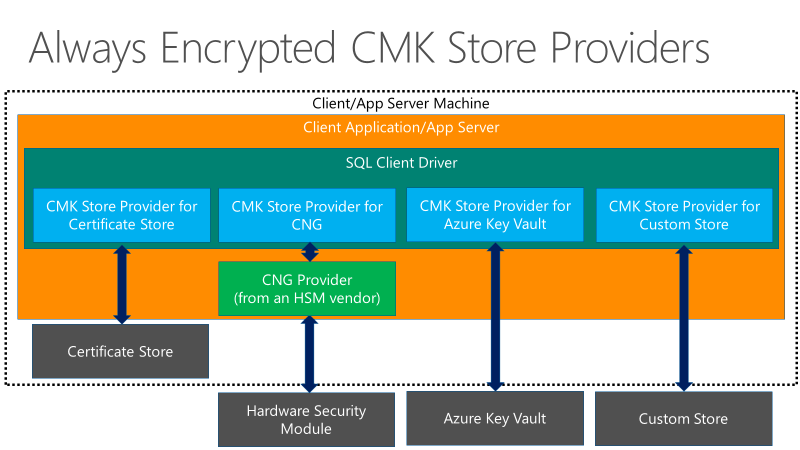

Aşağıdaki diyagramda Always Encrypted'da ana sütun anahtarları için anahtar deposu seçenekleri gösterilmektedir:

Kuruluşum ile SQL Veritabanı arasındaki trafiği nasıl iyileştirip güvenli hale getirebilirim?

Kuruluşunuz ile SQL Veritabanı arasındaki ağ trafiği genel olarak genel ağ üzerinden yönlendirilir. Ancak, Azure ExpressRoute ile bu yolu iyileştirebilir ve daha güvenli hale getirebilirsiniz. ExpressRoute, şirket ağınızı özel bir bağlantı üzerinden Azure platformuna genişletir. Bunu yaptığınızda, genel İnternet üzerinden gitmezsiniz. Ayrıca daha yüksek güvenlik, güvenilirlik ve yönlendirme iyileştirmesi elde edersiniz ve bu da genel İnternet üzerinden normalde karşılaşabileceğinizden daha düşük ağ gecikme sürelerine ve daha yüksek hızlara dönüşür. Kuruluşunuzla Azure arasında önemli miktarda veri aktarmayı planlıyorsanız ExpressRoute'u kullanmak maliyet avantajları sağlayabilir. Kuruluşunuzdan Azure'a bağlantı için üç farklı bağlantı modeli arasından seçim yapabilirsiniz:

ExpressRoute ayrıca ek ücret ödemeden satın aldığınız bant genişliği sınırının 2 katını artırmanızı sağlar. ExpressRoute kullanarak bölgeler arası bağlantıyı yapılandırmak da mümkündür. ExpressRoute bağlantı sağlayıcılarının listesi için bkz. ExpressRoute İş Ortakları ve Eşleme Konumları. Aşağıdaki makalelerde Express Route daha ayrıntılı olarak açıklanmaktadır:

SQL Veritabanı herhangi bir mevzuat gereksinimiyle uyumlu mudur ve bu, kendi kuruluşumun uyumluluğuna nasıl yardımcı olur?

SQL Veritabanı bir dizi mevzuat uyumluluğuyla uyumludur. SQL Veritabanı tarafından karşılanmış en son uyumluluk kümesini görüntülemek için Microsoft Güven Merkezi'ni ziyaret edin ve SQL Veritabanı'nın uyumlu Azure hizmetlerine dahil olup olmadığını görmek için kuruluşunuz için önemli olan uyumlulukları gözden geçirin. SQL Veritabanı uyumlu bir hizmet olarak sertifikalanmış olsa da, kuruluşunuzun hizmetinin uyumluluğuna yardımcı olur ancak otomatik olarak garanti etmez.

Geçiş sonrasında akıllı veritabanı izleme ve bakım

Veritabanınızı SQL Veritabanı'na geçirdikten sonra veritabanınızı izlemeniz (örneğin, kaynak kullanımının nasıl olduğunu denetlemeniz veya DBCC denetimleri) ve düzenli bakım gerçekleştirmeniz (örneğin, dizinleri, istatistikleri vb.) yeniden oluşturmanız veya yeniden düzenlemeniz gerekir. SQL Veritabanı, uygulamanızın her zaman en uygun şekilde çalışması için veritabanınızı izlemenize ve korumanıza proaktif olarak yardımcı olmak için geçmiş eğilimleri ve kaydedilen ölçümleri ve istatistikleri kullanır. Bazı durumlarda Azure SQL Veritabanı yapılandırma kurulumunuza bağlı olarak bakım görevlerini otomatik olarak gerçekleştirebilir. SQL Veritabanı'da veritabanınızı izlemek için üç model vardır:

- Performans izleme ve iyileştirme

- Güvenlik iyileştirmesi

- Maliyet iyileştirme

Performans izleme ve iyileştirme

Sorgu Performansı İçgörüleri ile, uygulamalarınızın en uygun düzeyde çalışmaya devam edebilmesi için veritabanı iş yükünüz için özel öneriler alabilirsiniz. Ayrıca, bu önerilerin otomatik olarak uygulanması ve bakım görevlerini gerçekleştirme zahmetine girmemek için de ayarlayabilirsiniz. SQL Veritabanı Danışmanı ile iş yükünüz temelinde dizin önerilerini otomatik olarak uygulayabilirsiniz. Buna Otomatik Ayarlama adı verilir. Uygulama iş yükünüz size en uygun önerileri sunmak için değiştikçe öneriler gelişir. Ayrıca bu önerileri el ile gözden geçirme ve kendi takdirinize bağlı olarak uygulama seçeneğini de elde edersiniz.

Güvenlik iyileştirmesi

SQL Veritabanı, veritabanı için olası bir iş parçacığı oluşturabilecek şüpheli veritabanı etkinliklerini tanımlamak ve araştırmak için verilerinizin ve tehdit algılamanızın güvenliğini sağlamanıza yardımcı olacak eyleme dönüştürülebilir güvenlik önerileri sağlar. Güvenlik açığı değerlendirmesi , veritabanlarınızın güvenlik durumunu büyük ölçekte izlemenize ve güvenlik risklerini belirlemenize ve sizin tanımladığınız bir güvenlik temelinden sapmanıza olanak tanıyan bir veritabanı tarama ve raporlama hizmetidir. Her taramadan sonra, eyleme dönüştürülebilir adımların ve düzeltme betiklerinin özelleştirilmiş bir listesi ve uyumluluk gereksinimlerini karşılamaya yardımcı olmak için kullanılabilecek bir değerlendirme raporu sağlanır.

Bulut için Microsoft Defender ile panodaki güvenlik önerilerini belirler ve bunları hızla uygularsınız.

Maliyet iyileştirme

Azure SQL platformu, sizin için maliyet iyileştirme seçeneklerini değerlendirmek ve önermek için bir sunucudaki veritabanlarındaki kullanım geçmişini analiz eder. Bu analizin çözümlenmesi ve eyleme dönüştürülebilir öneriler oluşturulması genellikle birkaç hafta sürer.

Azure SQL sunucunuzda maliyet önerileri için başlık bildirimleri alabilirsiniz. Daha fazla bilgi için bkz . Elastik havuzlar, Azure SQL Veritabanı'nda birden çok veritabanını yönetmenize ve ölçeklendirmenize ve Azure SQL Veritabanıiçin maliyetleri planlamanıza ve yönetmenize yardımcı olur.

SQL Veritabanı'nda performansı ve kaynak kullanımını nasıl izleyebilirim?

Aşağıdaki yöntemleri kullanarak SQL Veritabanı'da performansı ve kaynak kullanımını izleyebilirsiniz:

Veritabanı izleyicisi

Veritabanı izleyicisi, veritabanı performansı, yapılandırması ve sistem durumu hakkında ayrıntılı bir görünüm sağlamak için ayrıntılı iş yükü izleme verileri toplar. Azure portalındaki panolar, Azure SQL varlığınızın tek bölmeli bir görünümünü ve izlenen her kaynağın ayrıntılı görünümünü sağlar. Veriler Azure aboneliğinizdeki merkezi bir veri deposunda toplanır. Toplanan verileri sorgulayabilir, analiz edebilir, dışarı aktarabilir, görselleştirebilir ve aşağı akış sistemleriyle tümleştirebilirsiniz.

Veritabanı izleyicisi hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

- Veritabanı izleyicisi ile Azure SQL iş yüklerini izleme (önizleme)

- Hızlı Başlangıç: Azure SQL'i izlemek için izleyici oluşturma (önizleme)

- İzleyici oluşturma ve yapılandırma (önizleme)

- Veritabanı izleyicisi veri toplama ve veri kümeleri (önizleme)

- Veritabanı izleyicisi izleme verilerini analiz etme (önizleme)

- Veritabanı izleyicisi hakkında SSS

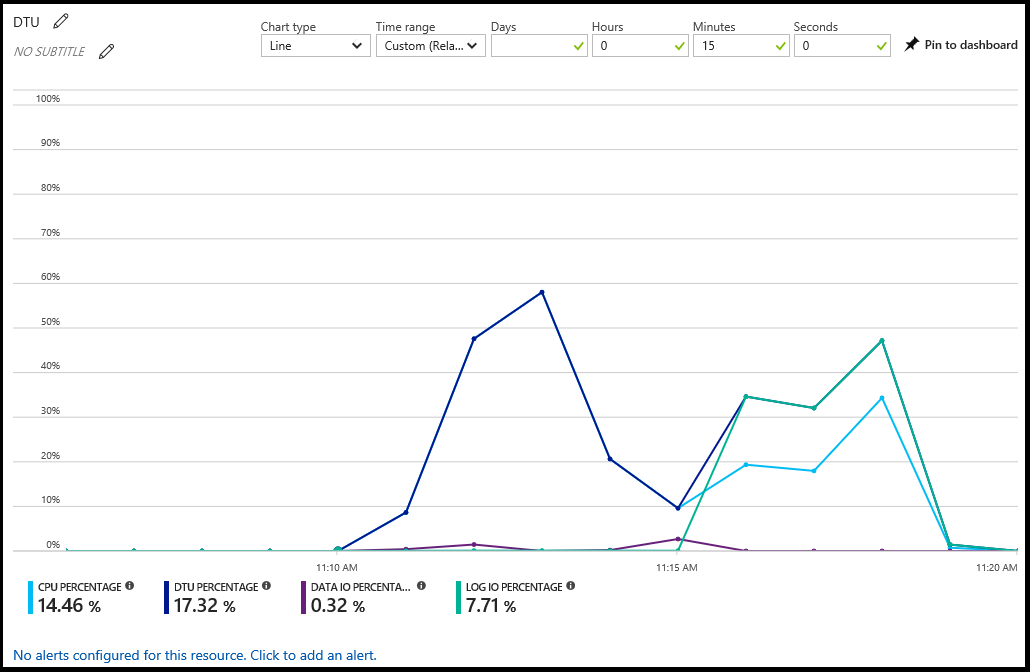

Azure portal

Azure portalı, veritabanını seçip Genel Bakış bölmesinde grafiği seçerek veritabanının kullanımını gösterir. Grafiği cpu yüzdesi, DTU yüzdesi, Veri GÇ yüzdesi, Oturumlar yüzdesi ve Veritabanı boyutu yüzdesi gibi birden çok ölçümü gösterecek şekilde değiştirebilirsiniz.

Bu grafikten, uyarıları kaynağa göre de yapılandırabilirsiniz. Bu uyarılar, kaynak koşullarına e-postayla yanıt vermenizi, HTTPS/HTTP uç noktasına yazmanızı veya bir eylem gerçekleştirmenizi sağlar. Daha fazla bilgi için bkz. Azure portalını kullanarak Azure SQL Veritabanı ve Azure Synapse Analytics için uyarılar oluşturma.

Dinamik yönetim görünümleri

Sys.dm_db_resource_stats dinamik yönetim görünümünü sorgulayarak son saat ve sys.resource_stats sistem kataloğu görünümünü kullanarak son 14 günün kaynak tüketimi istatistikleri geçmişini döndürebilirsiniz.

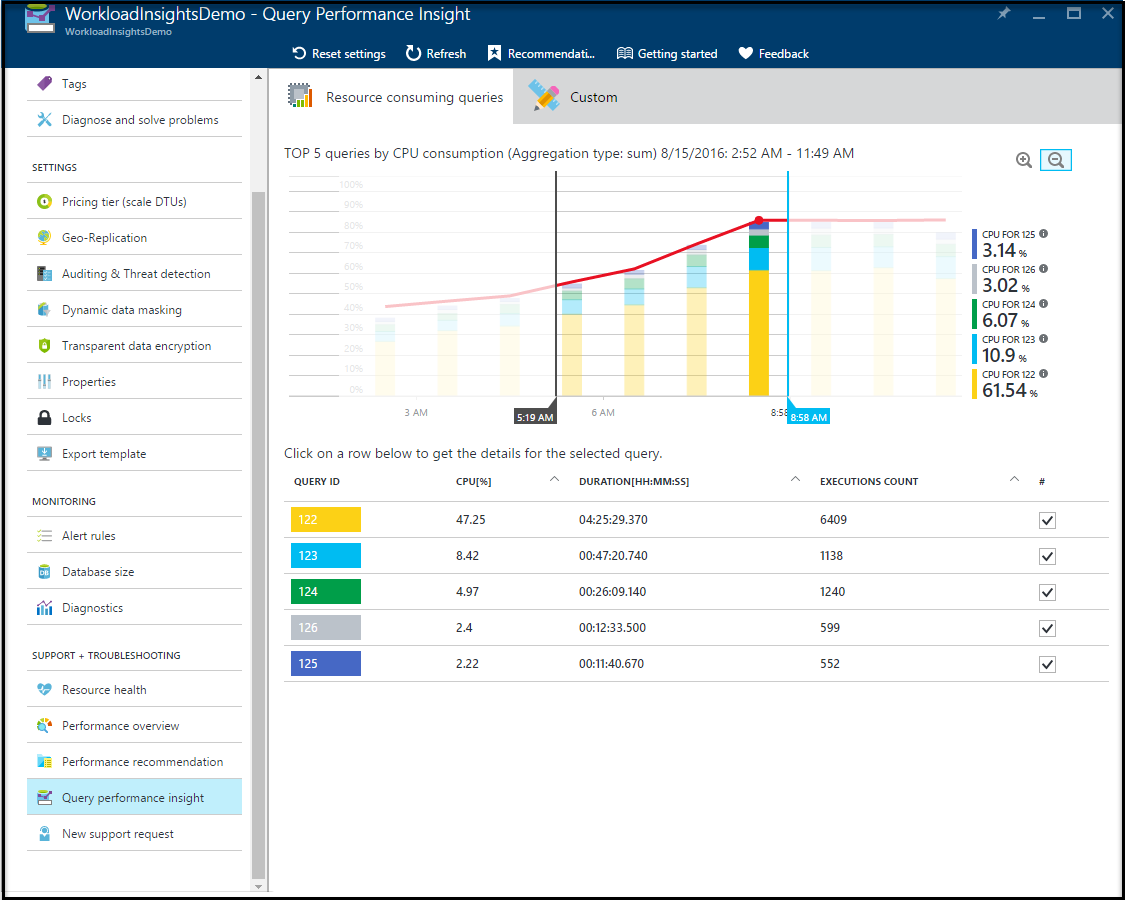

Sorgu performansı içgörüleri

Sorgu performansı içgörüleri , belirli bir veritabanı için en çok kaynak tüketen sorguların ve uzun süre çalışan sorguların geçmişini görmenizi sağlar. Sorguları kaynak kullanımına, süresine ve yürütme sıklığına göre hızla tanımlayabilirsiniz TOP . Sorguları izleyebilir ve regresyonu algılayabilirsiniz. Bu özellik, sorgu deposunun veritabanı için etkinleştirilmesini ve etkin olmasını gerektirir.

Performans sorunlarıyla karşılaşıyorum: SQL Veritabanı sorun giderme metodolojimin SQL Server'dan farkı nedir?

Sorgu ve veritabanı performansı sorunlarını tanılamak için kullanacağınız sorun giderme tekniklerinin önemli bir kısmı aynı kalır: aynı veritabanı altyapısı buluta güç sağlar. Azure SQL Veritabanı, performans sorunlarını daha da kolay bir şekilde gidermenize ve tanılamanıza yardımcı olabilir. Ayrıca bu düzeltme eylemlerinden bazılarını sizin yerinize gerçekleştirebilir ve bazı durumlarda bunları proaktif olarak otomatik olarak düzeltebilir.

Performans sorunlarını giderme yaklaşımınız , Sorgu Performansı İçgörüleri (QPI) ve Veritabanı Danışmanı gibi akıllı özellikleri birlikte kullanarak önemli ölçüde yararlı olabilir ve bu nedenle metodolojideki fark bu açıdan farklılık gösterir; artık el ile eldeki sorunu gidermenize yardımcı olabilecek temel ayrıntıları öğütme işini yapmanız gerekmez. Platform sizin için zor işleri yapar. Bunun bir örneği QPI'dır. QPI ile sorgu düzeyine kadar detaya gidebilir, geçmiş eğilimlere bakabilir ve sorgunun tam olarak ne zaman gerilediğinize bakabilirsiniz. Veritabanı Danışmanı, genel performansınızı artırmanıza yardımcı olabilecek eksik dizinler, dizinleri bırakma, sorgularınızı parametreleştirme gibi konularda öneriler sunar.

Performans sorunlarını giderme ile, uygulama performansınızı etkileyen yalnızca uygulama mı yoksa onu destekleyen veritabanı mı olduğunu belirlemek önemlidir. Performans sorunu genellikle uygulama katmanındadır. Mimari veya veri erişim deseni olabilir. Örneğin, ağ gecikme süresine duyarlı sohbetli bir uygulamanız olduğunu düşünün. Bu durumda, uygulamanız; uygulama ile sunucu arasında sık sık kısa isteklerin yapıldığı ("fazla konuşkan") ve ağın tıkalı olduğu bir ortamda olduğu için sorun yaşıyor ve bu gidiş dönüş süreleri hızla birikiyor. Bu durumda performansı geliştirmek için, gidiş dönüş gecikmesini azaltmaya ve uygulamanızın performansını geliştirmeye yardımcı olan Batch Sorguları'nı kullanabilirsiniz.

Ayrıca, veritabanınızın genel performansında bir düşüş fark ederseniz CPU, GÇ ve bellek tüketimini anlamak için sys.dm_db_resource_stats izleyebilir ve dinamik yönetim görünümlerini sys.resource_stats. Veritabanınız kaynak sıkıntısı yaşıyorsa performansınız etkilenebilir. Artan ve azalan iş yükü taleplerine göre işlem boyutunu ve/veya hizmet katmanını değiştirmeniz gerekebilir.

Performans sorunlarını ayarlamaya yönelik kapsamlı öneriler için bkz. Veritabanınızı ayarlama.

Uygun hizmet katmanını ve işlem boyutunu kullandığımı nasıl garanti ederim?

SQL Veritabanı iki farklı satın alma modeli sunar: eski DTU modeli ve daha uyarlanabilir sanal çekirdek satın alma modeli. Daha fazla bilgi için bkz. Azure SQL Veritabanı'nın sanal çekirdek ve DTU tabanlı satın alma modellerini karşılaştırma.

Sorgu ve veritabanı kaynak tüketiminizi satın alma modelinde izleyebilirsiniz. Daha fazla bilgi için bkz . İzleme ve performans ayarlama. Sorgularınızın/veritabanlarınızın sürekli olarak sık çalıştığını fark etmeniz gerekir, daha yüksek işlem boyutuna ölçeklendirmeyi düşünebilirsiniz. Benzer şekilde, yoğun saatlerde kaynakları çok fazla kullanmıyorsanız, geçerli işlem boyutundan ölçeği azaltmayı göz önünde bulundurun. SQL veritabanlarınızı bir zamanlamaya göre ölçeklendirmek için Azure Otomasyonu kullanmayı düşünebilirsiniz.

SaaS uygulama deseni veya veritabanı birleştirme senaryonuz varsa maliyet iyileştirmesi için Elastik havuz kullanmayı göz önünde bulundurun. Elastik havuz, veritabanı birleştirme ve maliyet iyileştirmesi elde etmenin harika bir yoludur. Elastik havuz kullanarak birden çok veritabanını yönetme hakkında daha fazla bilgi için bkz. Havuzları ve veritabanlarını yönetme.

Veritabanım için veritabanı bütünlüğü denetimlerini ne sıklıkta çalıştırmam gerekir?

SQL Veritabanı belirli veri bozulma sınıflarını otomatik olarak ve veri kaybı olmadan işleyebilir. Bu yerleşik teknikler, ihtiyaç duyulduğunda hizmet tarafından kullanılır. Hizmet genelindeki veritabanı yedeklemeleriniz, geri yüklenip üzerinde çalıştırılarak DBCC CHECKDB düzenli olarak test edilir. Sorun varsa, SQL Veritabanı bunları proaktif olarak giderir.

Otomatik sayfa onarımı bozuk veya veri bütünlüğü sorunları olan sayfaları düzeltmek için kullanılır. Veritabanı sayfaları her zaman sayfanın bütünlüğünü doğrulayan varsayılan CHECKSUM ayar ile doğrulanır. SQL Veritabanı, veritabanınızın veri bütünlüğünü proaktif olarak izler ve inceler ve ortaya çıkan sorunları giderir. İsteğe bağlı olarak kendi bütünlük denetimlerinizi gerektiği gibi çalıştırabilirsiniz. Daha fazla bilgi için bkz. SQL Veritabanında Veri Bütünlüğü.

Geçiş sonrasında veri taşıma

Azure portalını kullanarak SQL Veritabanı'ndan verileri BACPAC dosyaları olarak nasıl dışarı ve içeri aktarebilirim?

Dışarı Aktarma: Azure SQL Veritabanı'ndaki veritabanınızı Azure portalından BACPAC dosyası olarak dışarı aktarabilirsiniz:

İçeri aktarma: Azure portalını kullanarak verileri Azure SQL Veritabanı'ndaki veritabanınıza BACPAC dosyası olarak da aktarabilirsiniz:

SQL Veritabanı ile SQL Server arasında verileri nasıl eşitlerim?

Bunu başarmanın birkaç yolu vardır:

Veri Eşitleme: Bu özellik, birden çok SQL Server veritabanı ile SQL Veritabanı arasında verileri çift yönlü olarak eşitlemenize yardımcı olur. SQL Server veritabanlarıyla eşitlemek için eşitleme aracısını yerel bir bilgisayara veya sanal makineye yükleyip yapılandırmanız ve giden TCP bağlantı noktası 1433'ü açmanız gerekir.

İşlem Çoğaltma: İşlem çoğaltması ile verilerinizi SQL Server veritabanından Azure SQL Veritabanı'na, SQL Server örneğinin yayımlayıcı ve Azure SQL Veritabanı'nın abone olmasıyla eşitleyebilirsiniz. Şimdilik yalnızca bu kurulum desteklenmektedir. Verilerinizi bir SQL Server veritabanından Azure SQL'e en düşük kesinti süresiyle geçirme hakkında daha fazla bilgi için bkz. Transaction Replication'ı Kullanma