Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, Azure VM'lerinde çalışan SAP HANA veritabanlarının bir Azure Backup Kurtarma Hizmetleri kasasına nasıl yedeklendiğini açıklanmaktadır.

SAP HANA veritabanları, düşük kurtarma noktası hedefi (RPO) ve uzun süreli saklama gerektiren kritik iş yükleridir. Azure Backup'ı kullanarak Azure sanal makinelerinde (VM) çalışan SAP HANA veritabanlarını yedekleyebilirsiniz.

Not

Desteklenen yapılandırmalar ve senaryolar hakkında daha fazla bilgi edinmek için SAP HANA yedekleme destek matrisine bakın.

Önkoşullar

Veritabanını yedekleme için ayarlamak amacıyla önkoşullar ve Ön kayıt betiğinin yaptığı iş bölümlerine bakın.

Ağ bağlantısını kurma

Azure VM üzerinde çalışan SAP HANA veritabanı tüm işlemler için Azure Backup hizmetine, Azure Depolama'ya ve Microsoft Entra Id'ye bağlantı gerektirir. Bu, özel uç noktalar kullanılarak veya gerekli genel IP adreslerine veya FQDN'lere erişime izin verilerek gerçekleştirilebilir. Gerekli Azure hizmetlerine doğru bağlantıya izin verilmemesi veritabanı bulma, yedeklemeyi yapılandırma, yedekleme gerçekleştirme ve verileri geri yükleme gibi işlemlerde hataya neden olabilir.

Aşağıdaki tabloda bağlantı kurmak için kullanabileceğiniz çeşitli alternatifler listeleniyor:

| Seçenek | Avantajlar | Dezavantajlar |

|---|---|---|

| Özel uç noktalar | Sanal ağ içindeki özel IP'ler üzerinden yedeklemelere izin ver Ağ ve kasa tarafında detaylı kontrol sağlamak |

Standart özel uç nokta ücretlerini içerir |

| NSG hizmet etiketleri | Aralık değişiklikleri otomatik olarak birleştirildiğinden yönetimi daha kolay Ek maliyet yok |

Yalnızca NSG'lerle kullanılabilir Hizmetin tamamına erişim sağlar |

| Azure Güvenlik Duvarı FQDN etiketleri | Gerekli FQDN'ler otomatik olarak yönetildiğinden yönetimi daha kolay | Yalnızca Azure Güvenlik Duvarı ile kullanılabilir |

| Hizmet FQDN'lerine/IP'lerine erişime izin ver | Ek maliyet yoktur. Tüm ağ güvenlik gereçleri ve güvenlik duvarlarıyla çalışır. Depolama için hizmet uç noktalarını da kullanabilirsiniz. Ancak Azure Backup ve Microsoft Entra Id için ilgili IP'lere/FQDN'lere erişimi atamanız gerekir. |

Çok çeşitli IP'lere veya FQDN'lere erişilmesi gerekebilir. |

| Sanal Ağ Hizmet Uç Noktası | Azure Depolama için kullanılabilir. Veri düzlemi trafiğinin performansını iyileştirmek için büyük avantaj sağlar. |

Microsoft Entra Id, Azure Backup hizmeti için kullanılamaz. |

| Ağ Sanal Gereci | Azure Depolama, Microsoft Entra Id, Azure Backup hizmeti için kullanılabilir. Veri düzlemi

Yönetim düzlemi

Azure Güvenlik Duvarı hizmet etiketleri hakkında daha fazla bilgi edinin. |

Veri düzlemi trafiğine ek yük ekler ve aktarım hızını/performansını azaltır. |

Bu seçenekleri kullanmayla ilgili diğer ayrıntılar aşağıda paylaşılır:

Özel uç noktalar

Özel uç noktalar, bir sanal ağın içindeki sunuculardan Kurtarma Hizmetleri kasasına güvenli olarak bağlanmanızı sağlar. Özel uç nokta, sanal ağ adres alanınızdaki bir IP adresini kasanız için kullanır. Sanal ağ içindeki kaynaklarınız ile kasa arasındaki ağ trafiği, sanal ağınız ve Microsoft omurga ağındaki özel bir bağlantı üzerinden sağlanır. Bu, genel İnternet'ten etkilenmeyi ortadan kaldırır. Azure Backup için özel uç noktalar hakkında daha fazla bilgiyi burada bulabilirsiniz.

Not

Azure Backup ve Azure depolama için özel uç noktalar desteklenir. Microsoft Entra ID, özel önizlemede özel uç noktaları destekler. Genel kullanıma sunulana kadar Azure Backup, HANA VM'leri için giden bağlantı gerekmeden Microsoft Entra Id için ara sunucu ayarlamayı destekler. Daha fazla bilgi için ara sunucu desteği bölümüne bakın.

NSG etiketleri

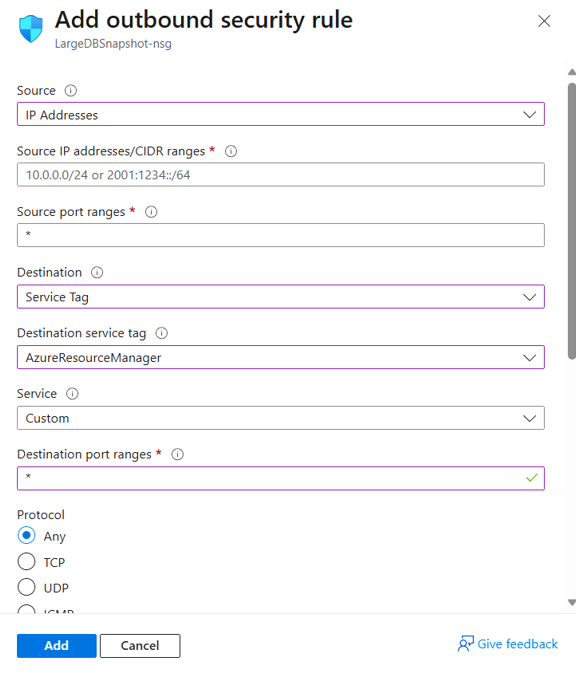

Ağ Güvenlik Grupları (NSG) kullanıyorsanız Azure Backup'a giden erişime izin vermek için AzureBackup hizmet etiketini kullanın. Azure Backup etiketine ek olarak, Microsoft Entra ID (AzureActiveDirectory) ve Azure Depolama (Depolama) için de benzer NSG kuralları oluşturarak kimlik doğrulaması ve veri aktarımı için bağlantıya izin vermeniz gerekir. Aşağıdaki adımlarda Azure Backup etiketi için kural oluşturma işlemi açıklanmaktadır:

Tüm hizmetler'de Ağ güvenlik grupları'na gidin ve ağ güvenlik grubunu seçin.

Ayarlar altında Giden güvenlik kuralları’nı seçin.

Add (Ekle) seçeneğini belirleyin. Güvenlik kuralı ayarları'nda açıklandığı gibi yeni bir kural oluşturmak için gereken tüm ayrıntıları girin. Hedef seçeneğinin Hizmet Etiketi ve Hedef hizmet etiketi seçeneğinin AzureBackup olarak ayarlandığından emin olun.

Yeni oluşturulan giden güvenlik kuralını kaydetmek için Ekle'yi seçin.

Benzer şekilde Azure Depolama ve Microsoft Entra ID için NSG giden güvenlik kuralları oluşturabilirsiniz. Hizmet etiketleri hakkında daha fazla bilgi için bu makaleye bakın.

Azure Güvenlik Duvarı etiketleri

Azure Güvenlik Duvarı kullanıyorsanız AzureBackupAzure Güvenlik Duvarı FQDN etiketini kullanarak bir uygulama kuralı oluşturun. Bu, Azure Backup'a giden tüm erişime izin verir.

Not

Azure Backup şu anda Azure Güvenlik Duvarı üzerinde TLS denetimi etkinleştirilmişUygulama Kuralı'nı desteklememektedir.

Hizmet IP aralıklarına erişime izin verme

Erişim hizmeti IP'lerine izin vermeyi seçerseniz, burada bulunan JSON dosyasındaki IP aralıklarına bakın. Azure Backup, Azure Depolama ve Microsoft Entra Kimliği'ne karşılık gelen IP'lere erişime izin vermeniz gerekir.

Hizmet FQDN değerlerine erişime izin ver

Sunucularınızdan gerekli hizmetlere erişime izin vermek için aşağıdaki FQDN'leri de kullanabilirsiniz:

| Hizmet | Erişilecek etki alanı adları | Portlar |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Depolama | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Azure AD | *.login.microsoft.com Bu makaleye göre 56. ve 59. bölümlerin altındaki FQDN'lere erişime izin verin |

443 Uygun olduğunda |

Trafiği yönlendirmek için HTTP ara sunucusu kullanma

Not

Şu anda yalnızca SAP HANA için Microsoft Entra trafiği için HTTP Proxy'sini destekliyoruz. HANA VM'lerinde Azure Backup aracılığıyla veritabanı yedeklemeleri için giden bağlantı gereksinimlerini (Azure Backup ve Azure Depolama trafiği için) kaldırmanız gerekiyorsa, özel uç noktalar gibi diğer seçenekleri kullanın.

Microsoft Entra trafiği için HTTP proxy sunucusu kullanma

"opt/msawb/bin" klasörüne gidin

"ExtensionSettingsOverrides.json" adlı yeni bir JSON dosyası oluşturma

JSON dosyasına aşağıdaki gibi bir anahtar-değer çifti ekleyin:

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }Dosyanın izinlerini ve sahipliğini aşağıdaki gibi değiştirin:

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.jsonHiçbir hizmetin yeniden başlatılması gerekmez. Azure Backup hizmeti, Microsoft Entra trafiğini JSON dosyasında belirtilen ara sunucu aracılığıyla yönlendirmeye çalışır.

Giden kurallarını kullan

Güvenlik Duvarı veya NSG ayarları Azure Sanal Makinesi için “management.azure.com” etki alanını engellerse anlık görüntü yedeklemeleri başarısız olur.

Aşağıdaki giden kuralını oluşturun ve etki alanı adının veritabanı yedeklemesini gerçekleştirmesine izin verin. Giden kuralları oluşturmayı öğrenin.

- Kaynak: VM'nin IP adresi.

- Hedef: Hizmet Etiketi.

-

Hedef Hizmet Etiketi:

AzureResourceManager

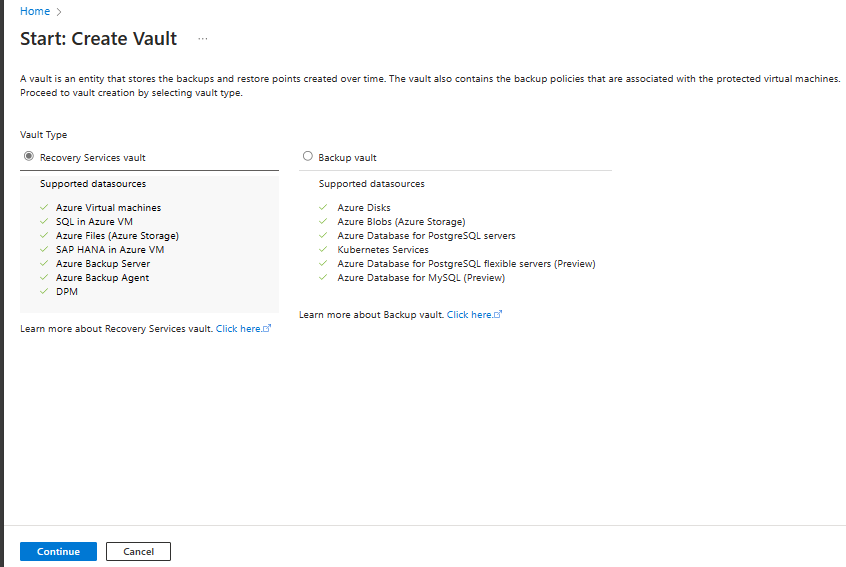

Kurtarma Hizmetleri kasası oluştur

Kurtarma Hizmetleri kasası, zaman içinde oluşturulan kurtarma noktalarını depolayan bir yönetim varlığıdır ve yedeklemeyle ilgili işlemleri gerçekleştirmek için bir arabirim sağlar. Bu işlemler isteğe bağlı yedeklemeleri almayı, geri yüklemeleri gerçekleştirmeyi ve yedekleme ilkeleri oluşturmayı içerir.

Kurtarma Hizmetleri kasası oluşturmak için:

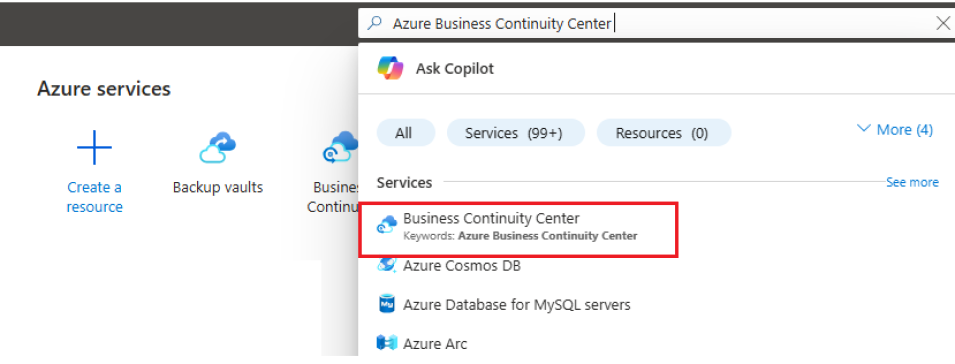

Azure Portal’ında oturum açın.

İş Sürekliliği Merkezi'ni arayın ve İş Sürekliliği Merkezi panosuna gidin.

Kasa bölmesinde +Kasa'yı seçin.

Kurtarma Hizmetleri kasası>Devam'ı seçin.

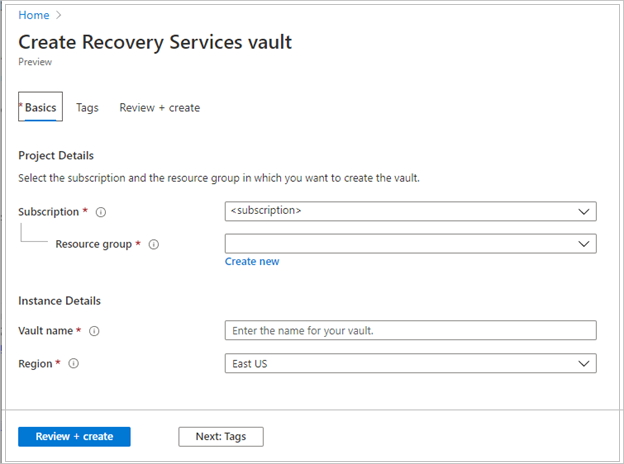

Kurtarma Hizmetleri kasası bölmesinde aşağıdaki değerleri girin:

Abonelik: Kullanmak için bir abonelik seçin. Tek bir aboneliğiniz varsa sadece o ismi görürsünüz. Hangi aboneliği kullanacağınızdan emin değilseniz varsayılan aboneliği kullanın. Yalnızca iş veya okul hesabınızın birden çok Azure aboneliği ile ilişkili olması durumunda birden çok seçenek olur.

Kaynak grubu: Mevcut bir kaynak grubunu kullanın veya yeni bir kaynak grubu oluşturun. Aboneliğinizdeki kullanılabilir kaynak gruplarının listesini görüntülemek için Var olanı kullan'ı seçin ve ardından açılan listeden bir kaynak seçin. Yeni bir kaynak grubu oluşturmak için Yeni oluştur'u seçin ve adı girin. Kaynak grupları hakkında daha fazla bilgi için bkz. Azure Resource Manager’a genel bakış.

Kasa adı: Kasayı tanımlamak için kolay bir ad girin. Adın Azure aboneliği için benzersiz olması gerekir. En az 2, en fazla 50 karakter uzunluğunda bir ad belirtin. Ad bir harf ile başlamalıdır ve yalnızca harf, rakam ve kısa çizgi içerebilir.

Bölge: Kasa için coğrafi bölgeyi seçin. Herhangi bir veri kaynağını korumaya yardımcı olacak bir kasa oluşturmanız için kasanın veri kaynağıyla aynı bölgede olması gerekir .

Önemli

Veri kaynağınızın konumundan emin değilseniz pencereyi kapatın. Portalda kaynaklarınızın bulunduğu listeye gidin. Birden çok bölgede veri kaynağınız varsa, her bir bölge için bir Kurtarma Hizmetleri kasası oluşturun. İlk konumda kasayı oluşturmadan önce başka bir konumda kasa oluşturmayın. Yedekleme verilerinin depolanacağı depolama hesaplarını belirtmenize gerek yoktur. Kurtarma Hizmetleri kasası ve Azure Backup bunu otomatik olarak ayarlar.

Değerleri girdikten sonra Gözden geçir ve oluştur’u seçin.

Kurtarma Hizmetleri kasasını oluşturmayı tamamlamak için Oluştur'u seçin.

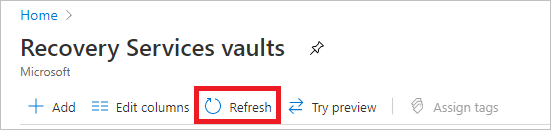

Kurtarma Hizmetleri kasasının oluşturulması biraz zaman alabilir. Sağ üstteki Bildirimler alanında durum bildirimlerini izleyin. Kasa oluşturulduktan sonra Kurtarma Hizmetleri kasaları listesinde görünür. Kasa görünmüyorsa Yenile'yi seçin.

Not

Azure Backup artık, bir kez oluşturulduktan sonra yedekleme ilkesine göre süresi dolmadan silinemeyen kurtarma noktaları sağlamanıza yardımcı olan değişmez kasaları destekler. Fidye yazılımı saldırıları ve kötü amaçlı aktörler de dahil olmak üzere çeşitli tehditlere karşı yedekleme verilerinize karşı maksimum koruma için değişmezliği geri alınamaz hale getirebilirsiniz. Daha fazla bilgi edinin.

Bölgeler Arası Geri Yüklemeyi Etkinleştirme

Kurtarma Hizmetleri kasasında, Bölgeler Arası Geri Yükleme'yi etkinleştirebilirsiniz. Bölgeler Arası Geri Yükleme'yi açmayı öğrenin.

Bölgeler Arası Geri Yükleme hakkında daha fazla bilgi edinin.

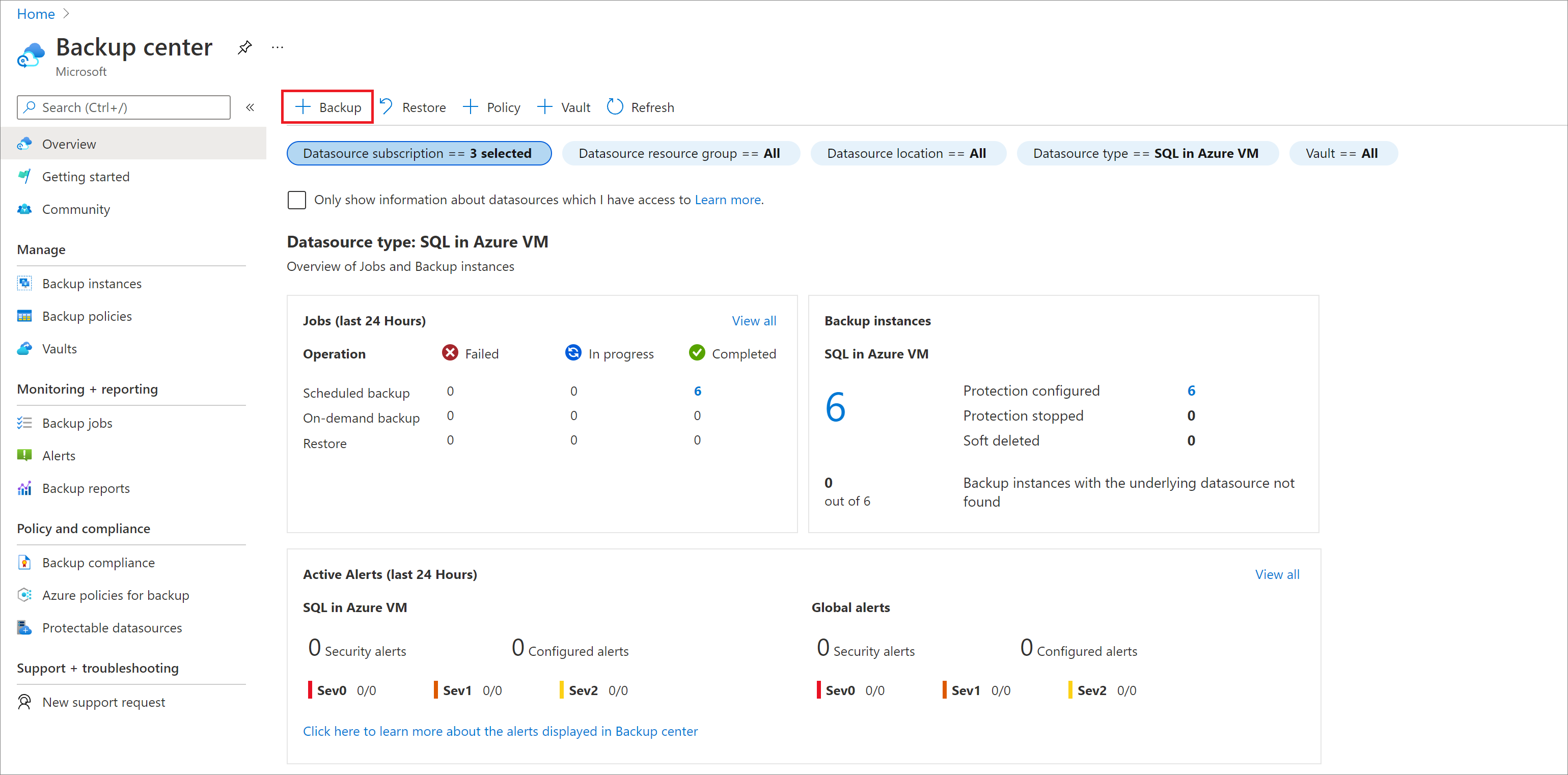

Veritabanlarını bulma

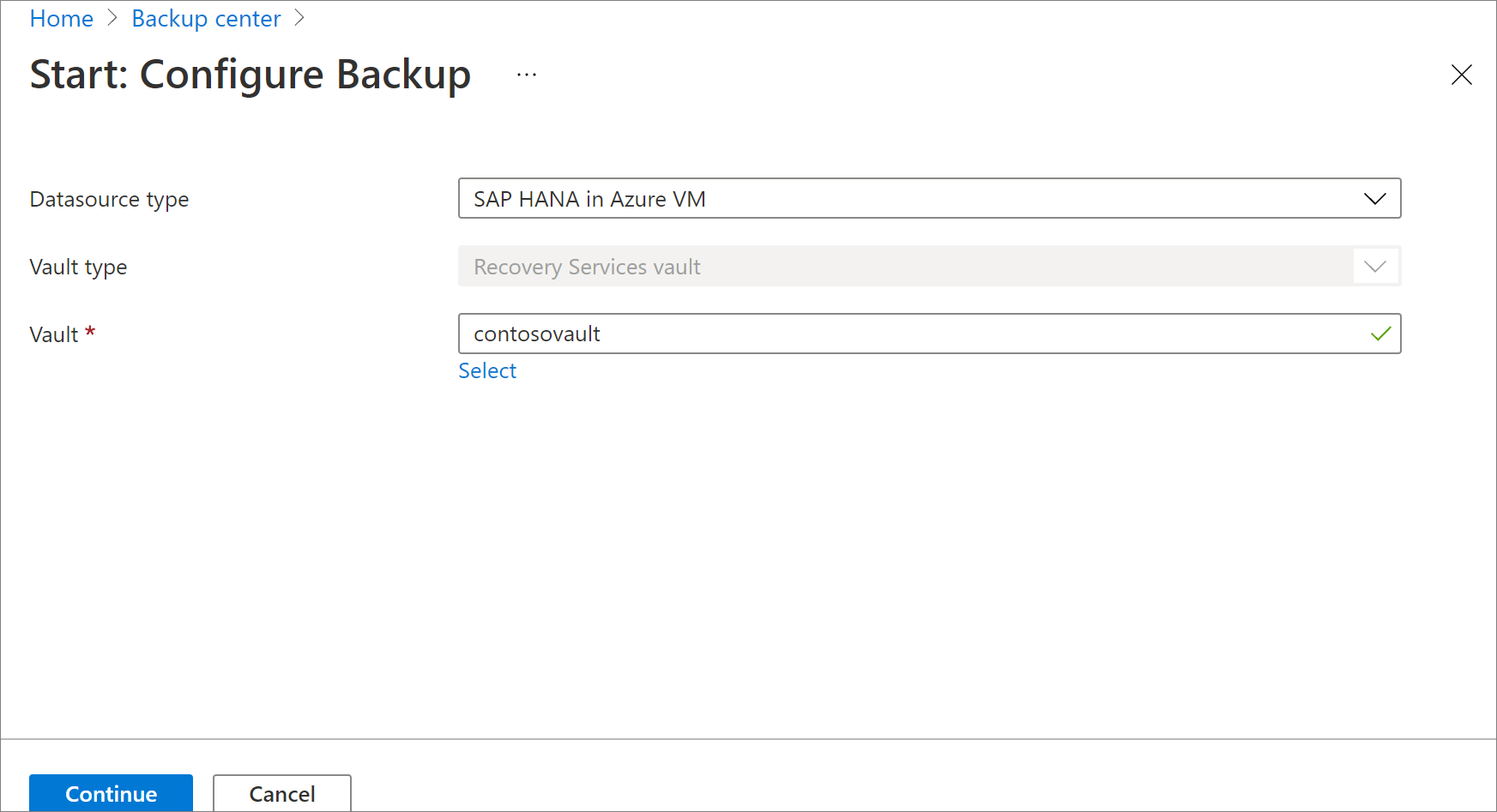

Azure portalında Yedekleme merkezi'ne gidin ve +Yedekleme'yi seçin.

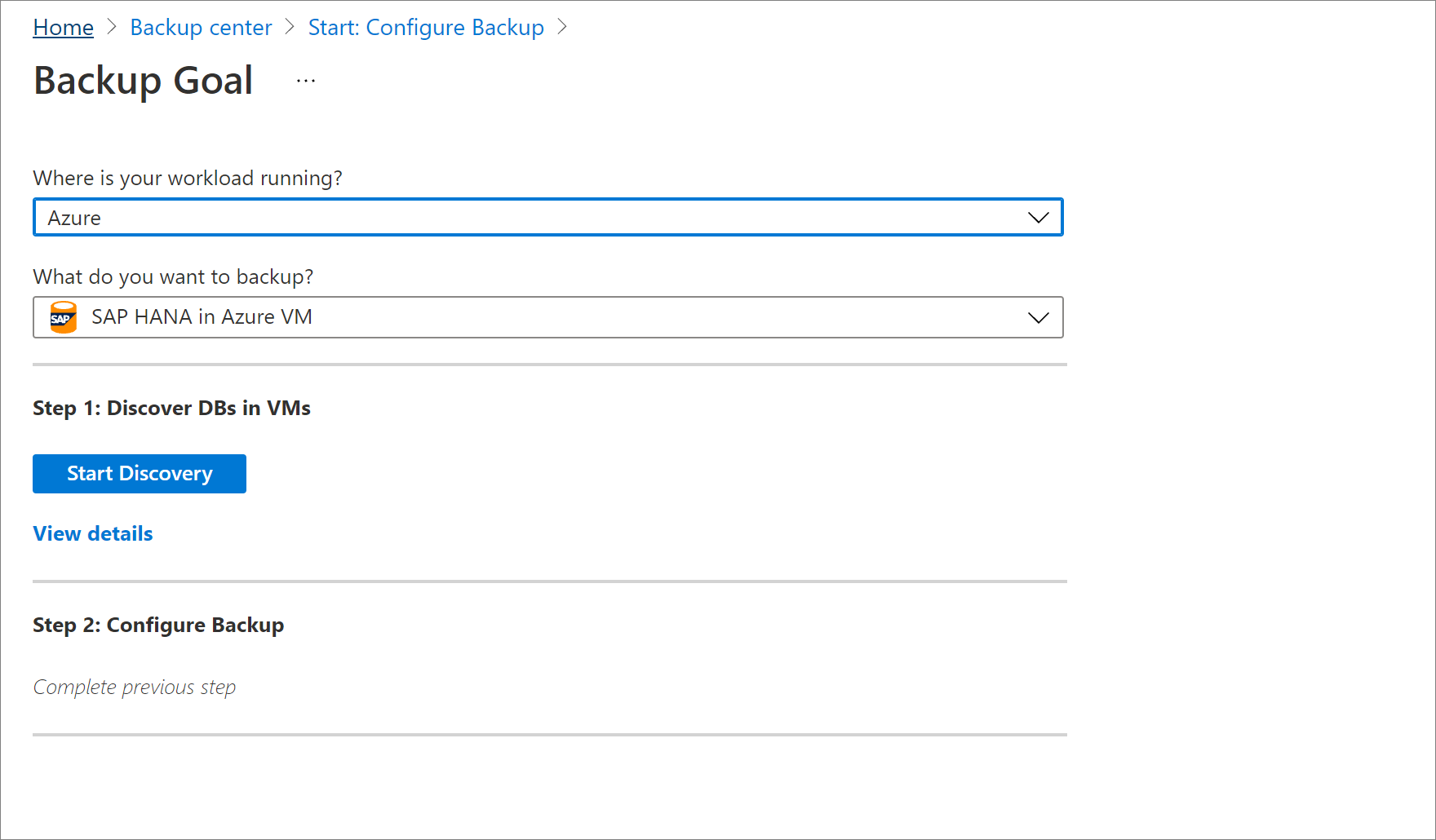

Veri kaynağı türü olarak Azure VM'de SAP HANA'yı seçin, yedekleme için kullanılacak bir Kurtarma Hizmetleri kasası seçin ve ardından Devam'ı seçin.

Bulmayı Başlat'ı seçin. Bu, depo bölgesindeki korumasız Linux sanal makinelerinin keşfedilmesini başlatır.

- Bulma işleminin ardından portalda ad ve kaynak grubuna göre listelenen korumasız VM'ler görüntülenir.

- Sanal Makine (VM) beklendiği gibi listelenmiyorsa, bir kasada zaten yedeklenip yedeklenmediğini kontrol edin.

- Birden çok VM aynı ada sahip olabilir ancak farklı kaynak gruplarına aittir.

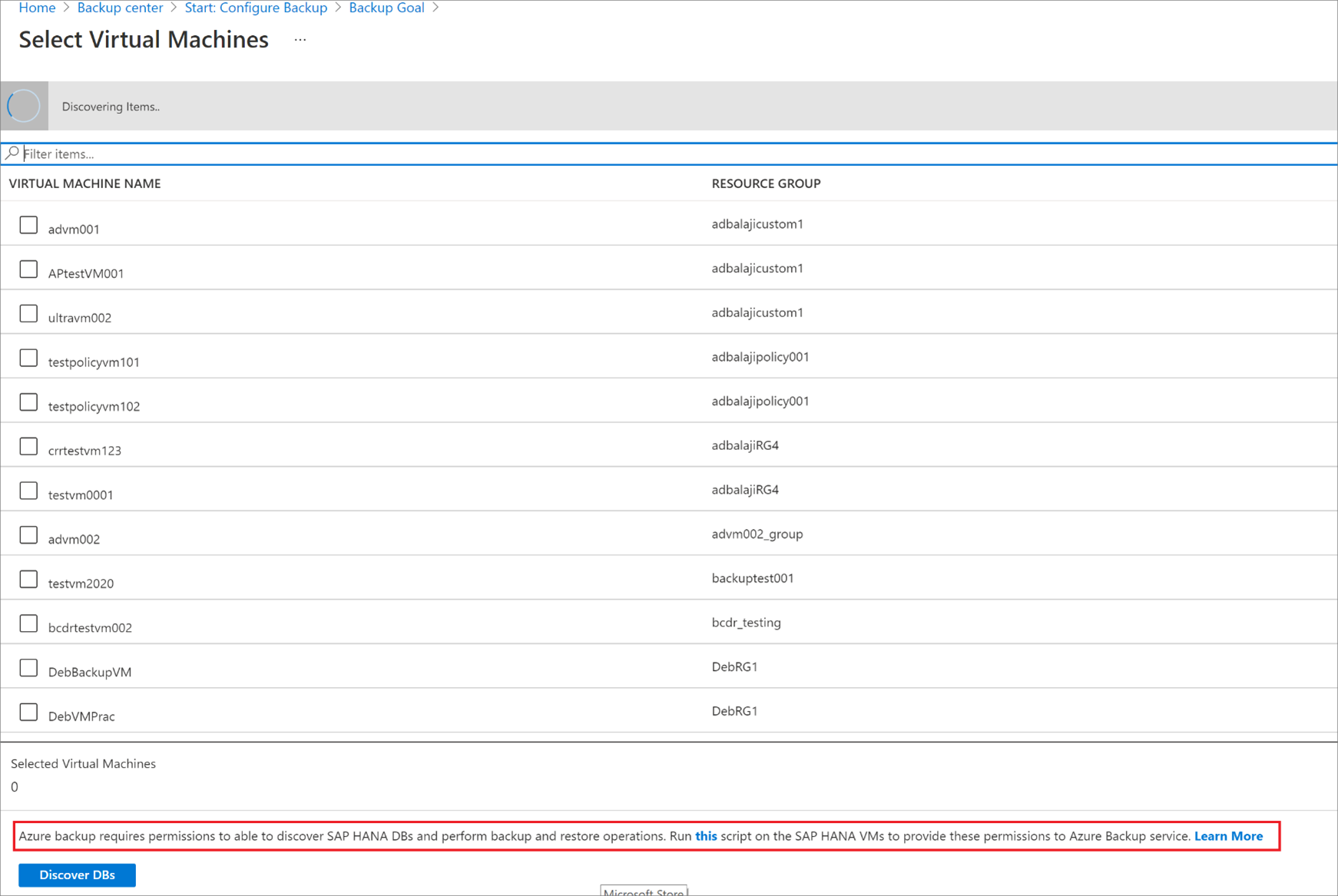

Sanal Makineler seçin bölümünde, Azure Backup hizmetinin veritabanı bulma için SAP HANA VM'lerine erişmesine izin veren betiği indirmek için bağlantıyı seçin.

Yedeklemek istediğiniz SAP HANA veritabanlarını barındıran her VM'de betiği çalıştırın.

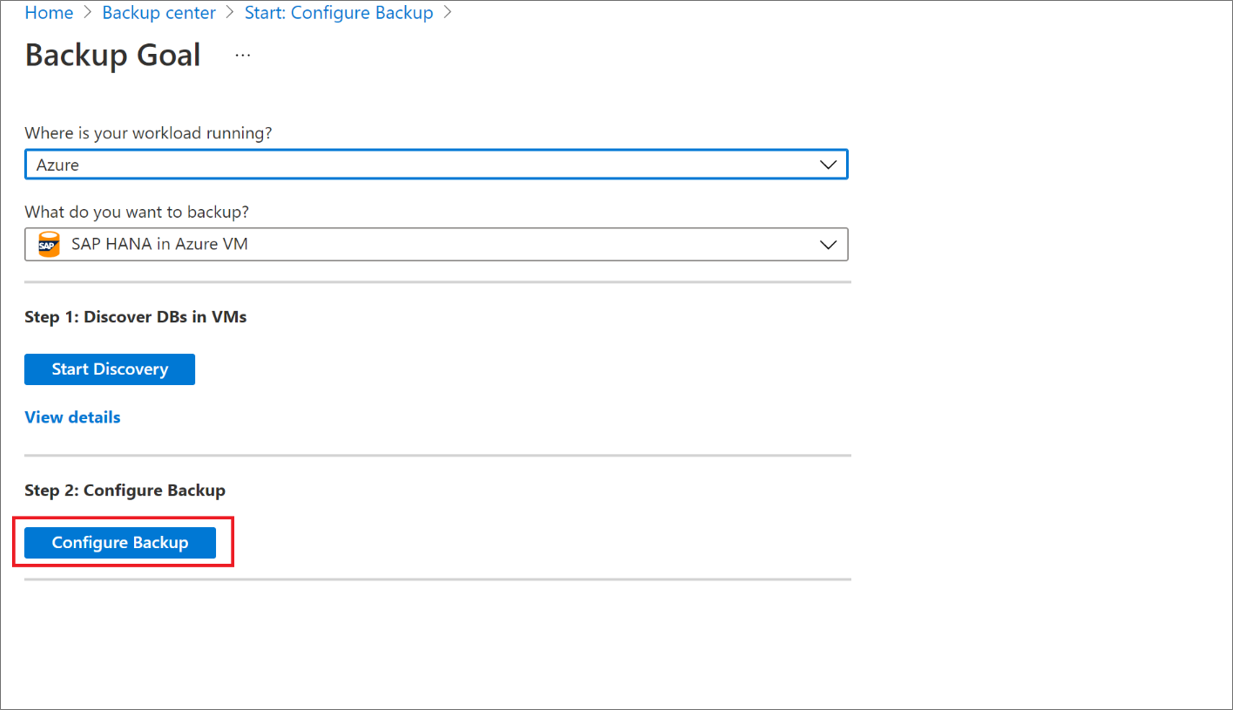

Betiği VM'lerde çalıştırdıktan sonra, Sanal Makineler seçin bölümünde VM'leri seçin. Ardından Db'leri Bul'a tıklayın.

Azure Backup, VM'de tüm SAP HANA veritabanlarını bulur. Bulma sırasında Azure Backup, VM'yi kasaya kaydeder ve VM'ye bir uzantı yükler. Veritabanında hiçbir aracı yüklü değil.

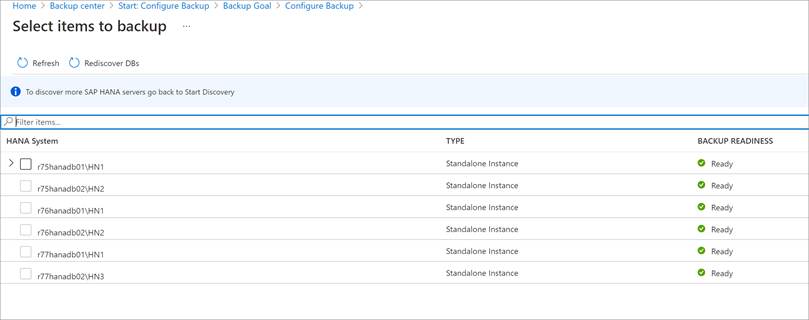

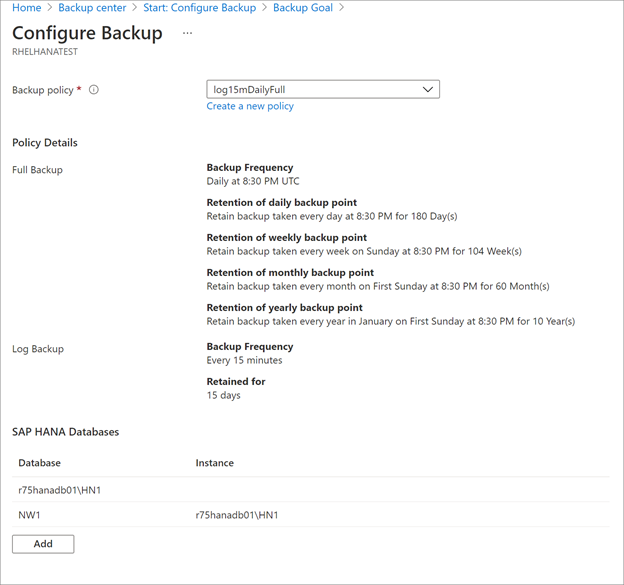

Yedeklemeyi yapılandırma

Şimdi yedeklemeyi etkinleştirin.

2. Adım'da Yedeklemeyi Yapılandır'ı seçin.

Yedeklenecek öğeleri seç bölümünde, korumak istediğiniz tüm veritabanlarını seçin ve >.

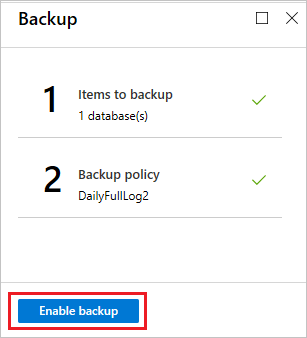

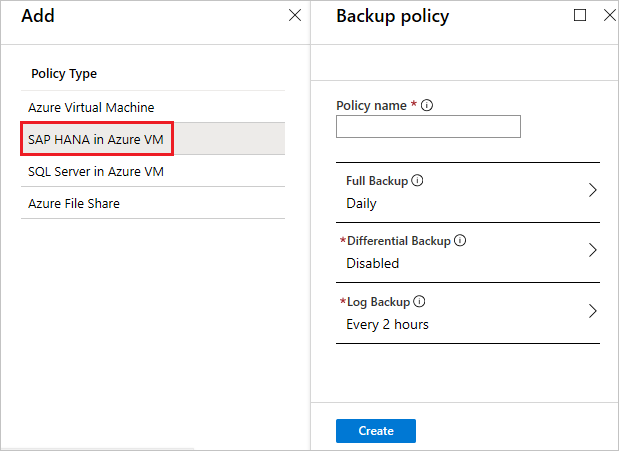

Yedekleme İlkesi>Yedekleme ilkesini seçin bölümünde, aşağıdaki yönergelere uygun olarak veritabanları için yeni bir yedekleme ilkesi oluşturun.

İlkeyi oluşturduktan sonra Yedekleme menüsünde Yedeklemeyi etkinleştir'i seçin.

Portalın Bildirimler alanında yedekleme yapılandırmasının ilerlemesini izleyin.

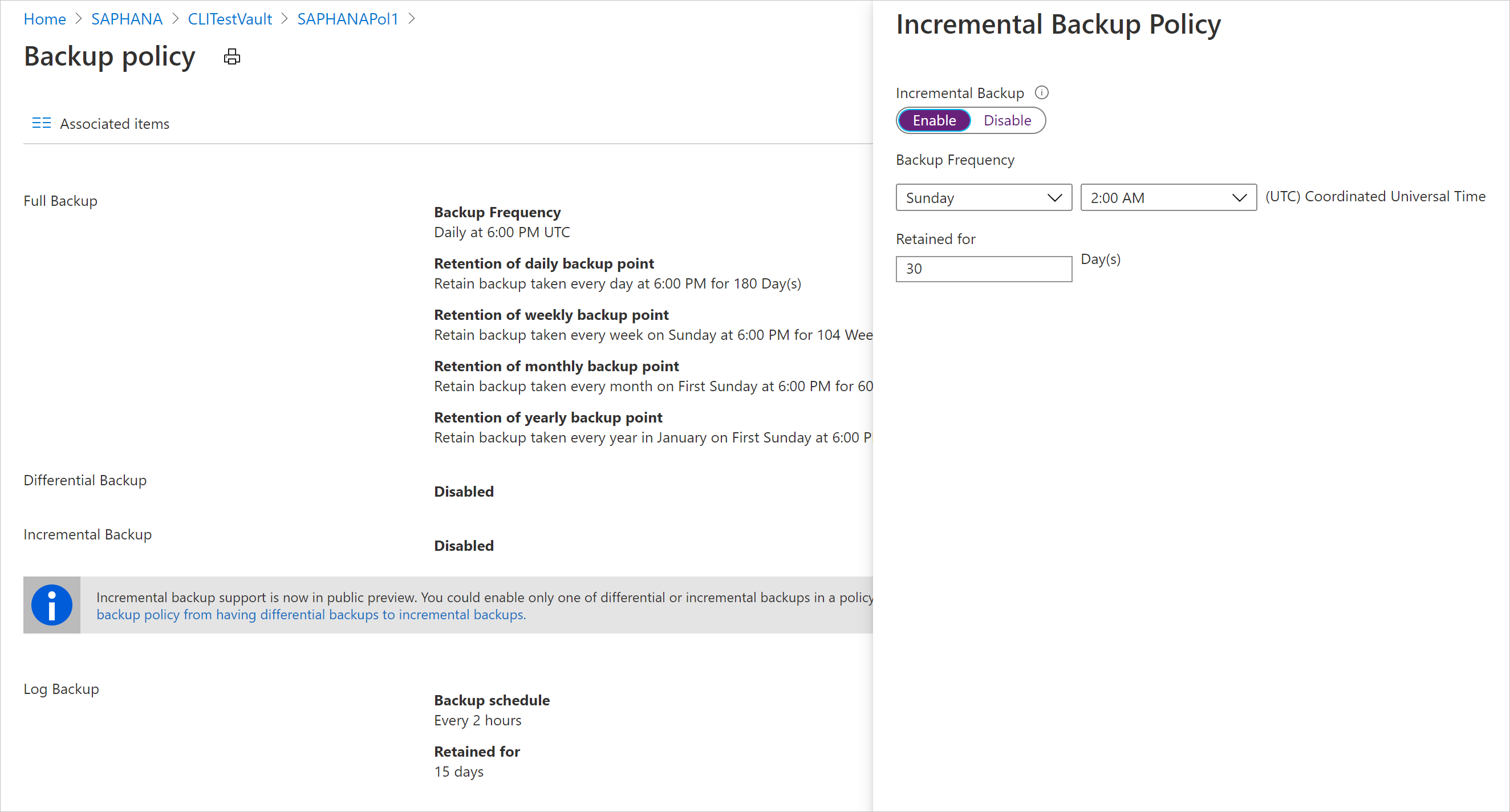

Yedekleme ilkesi oluşturma

Yedekleme ilkesi, yedeklemelerin ne zaman alındığını ve ne kadar süreyle tutuldıklarını tanımlar.

- İlkeler, kasa düzeyinde oluşturulur.

- Bir yedekleme ilkesi birden fazla kasa tarafından kullanılabilir ancak ilgili yedekleme ilkesini her kasaya ayrıca uygulamanız gerekir.

Not

Azure Backup, Azure VM'de çalışan bir SAP HANA veritabanını yedeklerken gün ışığından yararlanma saati değişiklikleri için otomatik olarak ayar yapmaz.

Politikayı gerektiği durumlarda manüel olarak değiştirin.

İlke ayarlarını aşağıdaki gibi belirtin:

İlke adı alanına yeni ilkenin adını girin.

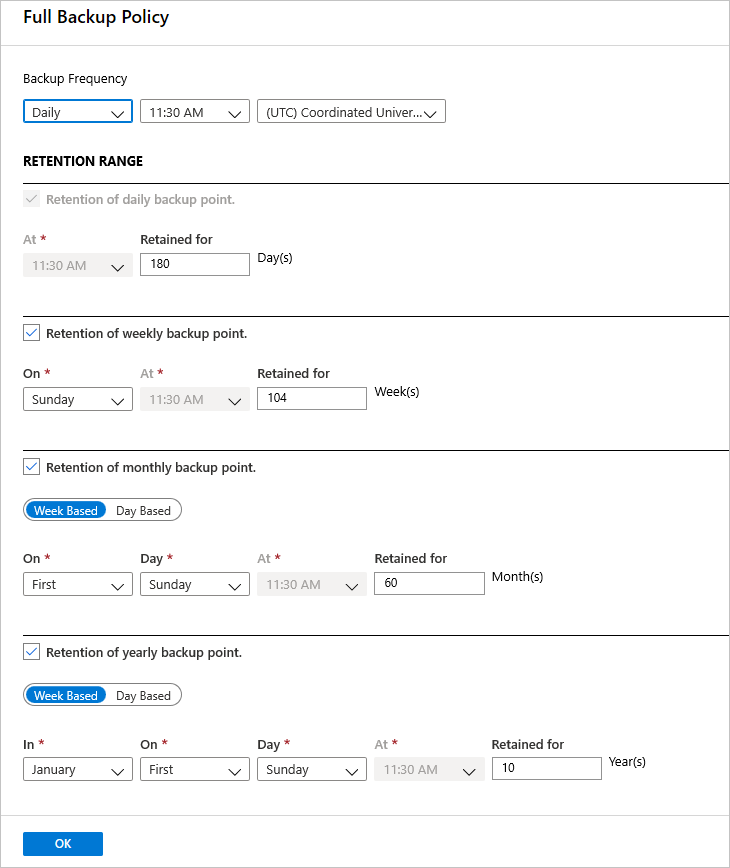

Tam Yedekleme ilkesi bölümünde Yedekleme Sıklığı için Günlük veya Haftalık seçeneğini belirleyin.

-

Günlük: Yedekleme işinin başladığı saati ve saat dilimini seçin.

- Tam yedekleme çalıştırmalısınız. Bu seçeneği kapatamazsınız.

- Tam Yedekleme'yi seçerek ilkeyi görüntüleyin.

- Günlük tam yedeklemeler için değişiklik yedeği oluşturamazsınız.

- Haftalık: Yedekleme işinin çalıştırıldığı haftanın gününü, saatini ve saat dilimini seçin.

-

Günlük: Yedekleme işinin başladığı saati ve saat dilimini seçin.

Bekletme Aralığı'nda, tam yedekleme için bekletme ayarlarını yapılandırın.

- Varsayılan olarak tüm seçenekler seçilidir. Kullanmak istemediğiniz bekletme aralığı sınırlarını temizleyin ve kullanmak istediğiniz sınırları ayarlayın.

- Herhangi bir yedekleme türü (tam/fark/günlük) için en düşük saklama süresi yedi gündür.

- Kurtarma noktaları, belirtilen saklama aralığına göre etiketlenir. Örneğin günlük tam yedek seçerseniz her gün yalnızca bir yedekleme işlemi tetiklenir.

- Belirli bir günün yedeklemesi, haftalık saklama aralığı ve ayarına göre etiketlenir ve korunur.

- Aylık ve yıllık bekletme aralıkları da benzer şekilde çalışır.

Tam Yedekleme ilkesi menüsünde Tamam'ı seçerek ayarları kabul edin.

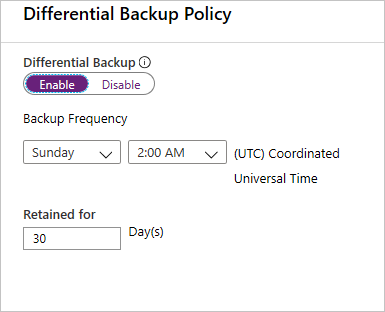

Farklılık politikası eklemek için Farklı Yedekleme'yi seçin.

Değişiklik Yedeği ilkesi sayfasında Etkinleştir'i seçerek sıklık ve bekletme denetimlerini açın.

- En yüksek sıklıkta her gün bir değişiklik yedeği tetikleyebilirsiniz.

- Değişiklik yedekleri en fazla 180 gün bekletilebilir. Daha uzun süre bekletmeniz gerekiyorsa tam yedekleme ilkesini kullanmanız gerekir.

Not

Değişiklik veya artımlı yedeklemeyi günlük yedekleme olarak seçebilirsiniz, ancak ikisini birden seçemezsiniz.

Sıklık ve bekletme denetimlerini açmak için Artımlı Yedekleme ilkesi'nde Etkinleştir'i seçin.

- En fazla, günde bir artımlı yedekleme tetikleyebilirsiniz.

- Artımlı yedeklemeler en fazla 180 gün saklanabilir. Daha uzun süre bekletmeniz gerekiyorsa tam yedekleme ilkesini kullanmanız gerekir.

Tamam'ı seçerek ilkeyi kaydedin ve ana Yedekleme ilkesi menüsüne dönün.

İşlem günlüğü yedekleme ilkesi eklemek için Günlük Yedekleme'yi seçin,

- Günlük Yedekleme'de Etkinleştir'i seçin. SAP HANA tüm günlük yedeklemelerini yönettiğinden bu devre dışı bırakılamaz.

- Sıklık ve bekletme denetimlerini ayarlayın.

Not

Günlük yedekler yalnızca başarılı bir tam yedekleme tamamlandıktan sonra gerçekleşmeye başlar.

Tamam'ı seçerek ilkeyi kaydedin ve ana Yedekleme ilkesi menüsüne dönün.

Yedekleme ilkesini tanımlamayı bitirdikten sonra Tamam'ı seçin.

Not

Her günlük yedeklemesi, bir kurtarma zinciri oluşturmak için önceki tam yedeklemeye zincirlenmiştir. Bu tam yedekleme, son günlük yedeklemenin saklama süresi dolana kadar tutulacak. Bu, tüm günlüklerin kurtarılabilmesi için tam yedeklemenin ekstra bir süre tutulacağı anlamına gelebilir. Bir kullanıcının haftalık tam yedekleme, günlük diferansiyel ve 2 saatlik günlükleri olduğunu varsayalım. Hepsi 30 gün boyunca saklanır. Ancak, haftalık tam yedekleme, yalnızca bir sonraki tam yedekleme kullanılabilir olduktan sonra, yani 37 gün sonra, gerçekten temizlenebilir/silinebilir. Örneğin, haftalık tam yedekleme 16 Kasım'da gerçekleşir. Bekletme ilkesine göre, 16 Aralık'a kadar tutulmalıdır. Bir sonraki zamanlanan tam yedeklemeden önce bu tam için son günlük yedek, 22 Kasım'da gerçekleşir. 22 Aralık'a kadar bu kayıt kullanılabilir hale gelmeden, 16 Kasım kaydı tamamen silinemez. Bu nedenle 16 Kasım'daki tam sürüm 22 Aralık'a kadar korunur.

İsteğe bağlı yedekleme çalıştırma

Yedeklemeler ilke zamanlamasına uygun olarak çalışır. İsteğe bağlı yedekleme çalıştırmayı öğrenin.

Azure Backup ile veritabanında SAP HANA yerel istemci yedeklemesi çalıştırma

Backint yerine yerel dosya sistemine SAP HANA yerel istemcilerini kullanarak isteğe bağlı yedekleme çalıştırabilirsiniz. SAP yerel istemcilerini kullanarak işlemleri yönetme hakkında daha fazla bilgi edinin.

Backint kullanarak daha yüksek aktarım hızı için çok akışlı veri yedeklemeleri yapılandırma

Çok akışlı veri yedeklemelerini yapılandırmak için SAP belgelerine bakın.

Desteklenen senaryolar hakkında bilgi edinin.

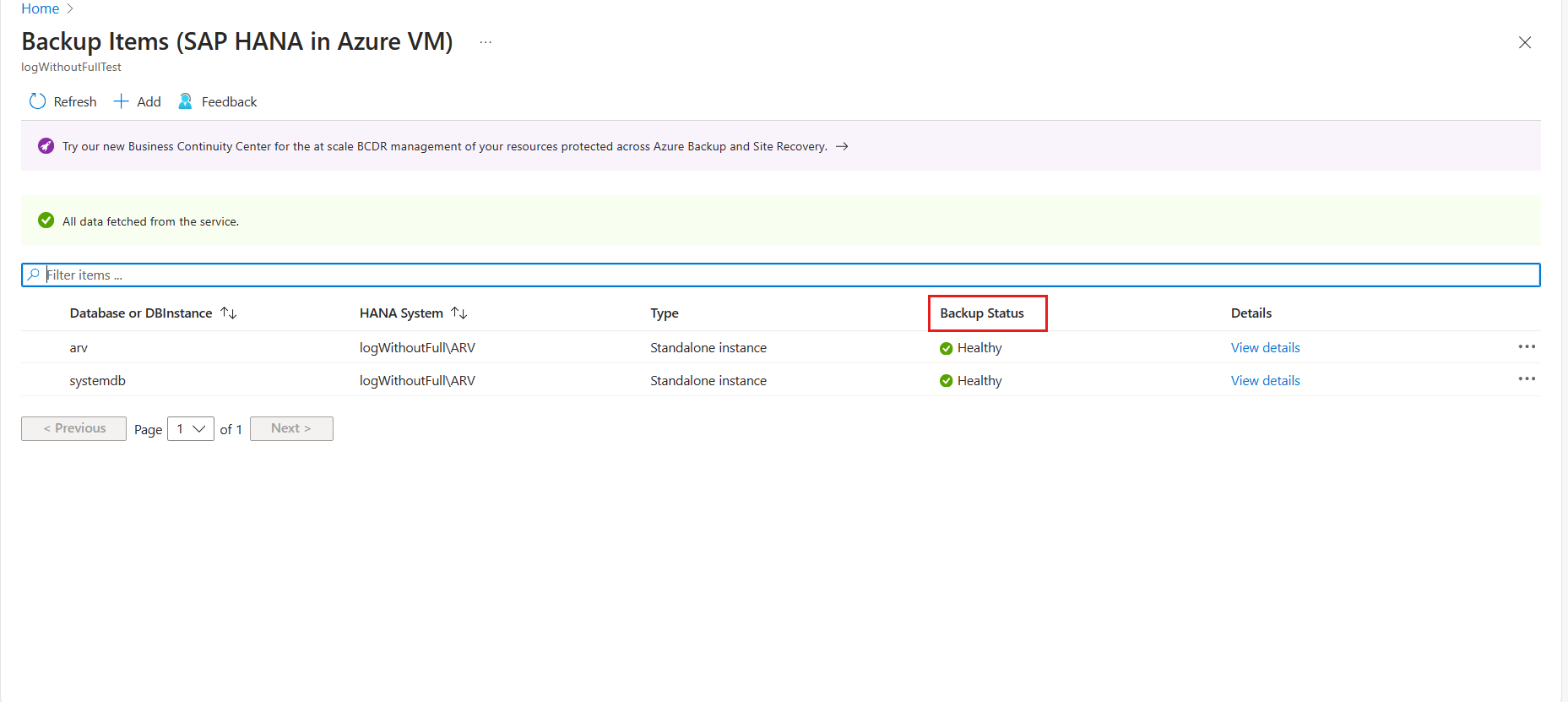

Yedekleme durumunu gözden geçirme

Azure Backup, vm'de yüklü olan uzantı ile Azure Backup hizmeti arasındaki veri kaynağını düzenli aralıklarla eşitler ve Azure portalında yedekleme durumunu gösterir. Aşağıdaki tabloda bir veri kaynağının (dört) yedekleme durumu listeleniyor:

| Yedekleme durumu | Açıklama |

|---|---|

| Sağlıklı | Son yedekleme başarılı oldu. |

| Sağlıksız | Son yedekleme başarısız oldu. |

| NotReachable | Şu anda VM'de uzantı ile Azure Backup hizmeti arasında eşitleme gerçekleşmez. |

| IRPending | Veri kaynağındaki ilk yedekleme henüz gerçekleşmedi. |

Eşitleme genellikle saatte bir gerçekleşir. Ancak uzantı düzeyinde Azure Backup, en son yedeklemenin durumundaki değişiklikleri öncekiyle karşılaştırıldığında kontrol etmek için her 5 dakikada bir durumu kontrol eder. Örneğin, önceki yedekleme başarılıysa ancak en son yedekleme başarısız olduysa, Azure Backup bu bilgileri hizmete eşitler ve Azure portaldaki yedekleme durumunu İyi Durumda veya İyi Durumda Olmayan olarak günceller.

Azure Backup hizmetinde 2 saatten fazla veri eşitlemesi yapılmazsa, Azure Backup yedekleme durumunu NotReachable olarak gösterir. Bu senaryo, VM uzun bir süre kapatılırsa veya VM'de eşitlemenin durmasına neden olan bir ağ bağlantısı sorunu varsa ortaya çıkabilir. VM yeniden çalışır duruma geldikten ve uzantı hizmetleri yeniden başlatıldıktan sonra, hizmetle veri eşitleme işlemi devam eder ve yedekleme durumu son yedeklemenin durumuna bağlı olarak sağlıklı veya iyi durumda değil olarak değişir.

Sonraki adımlar

- Azure portalını kullanarak Azure VM'lerinde çalışan SAP HANA veritabanlarını geri yükleyin.

- Azure CLI kullanarak Azure VM'lerinde çalışan SAP HANA veritabanlarını geri yükleyin.

- Azure portalını kullanarak Azure Backup tarafından yedeklenen SAP HANA veritabanlarını yönetin.

- Azure CLI kullanarak Azure Backup tarafından yedeklenen SAP HANA veritabanlarını yönetin.