Azure Arc özellikli sunucular için idare, güvenlik ve uyumluluk temeli

Bu makale, Azure Arc özellikli sunucu dağıtımları için güvenlik, idare ve uyumluluk uygulama konusunda önemli tasarım konularını ve en iyi yöntemleri kapsar. Kurumsal ölçekli giriş bölgesi belgelerinde "İdare" ve "Güvenlik" ayrı konular ele alınsa da, Azure Arc özellikli sunucular için bu kritik tasarım alanları tek bir konu olarak birleştirilmiştir.

Güvenli ve uyumlu kalmanın temel öğesi olduğundan, uygun denetim mekanizmalarının tanımlanması ve uygulanması her bulut uygulamasında önemlidir. Geleneksel bir ortamda, bu mekanizmalar genellikle gözden geçirme işlemlerini ve el ile denetimleri içerir. Ancak bulut, otomatik korumalar ve denetimlerle BT idaresine yeni bir yaklaşım getirmiştir. Azure İlkesi ve Bulut için Microsoft Defender, bu denetimlerin, raporların ve düzeltme görevlerinin otomatik bir şekilde uygulanmasına olanak sağlayan bulutta yerel araçlardır. Bunları Azure Arc ile birleştirerek, idare ilkelerinizi ve güvenliğinizi genel veya özel bulutlardaki herhangi bir kaynağa genişletebilirsiniz.

Bu makalenin sonunda güvenlik, idare ve açık Microsoft yönergeleriyle uyumluluk için kritik tasarım alanlarını anlayacaksınız.

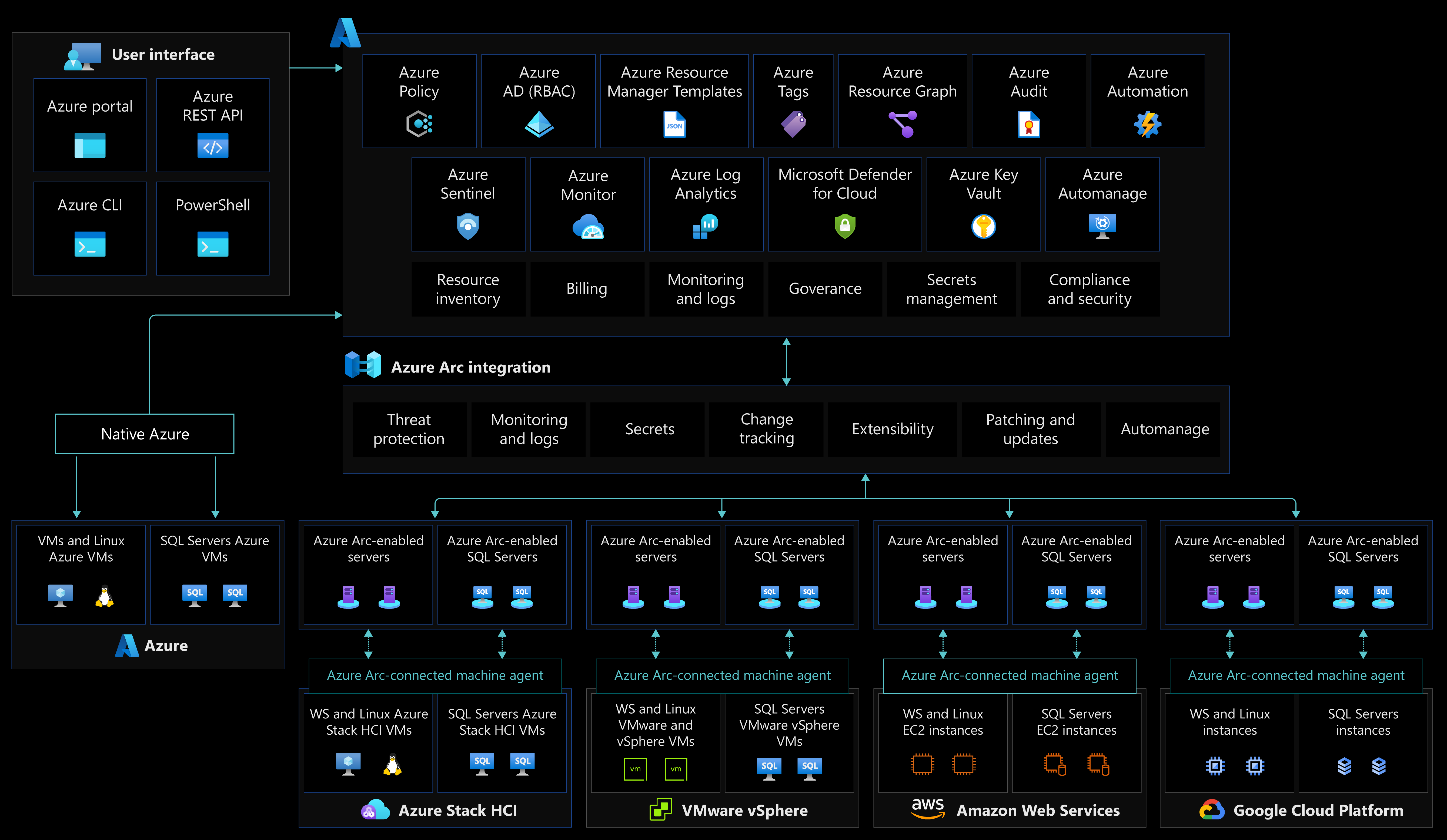

Mimari

Aşağıdaki görüntüde, Azure Arc özellikli sunucular için güvenlik, uyumluluk ve idare tasarım alanlarını gösteren kavramsal başvuru mimarisi görüntülenir:

Tasarımla ilgili dikkat edilecek noktalar

Hibrit ve çoklu bulut kaynaklarınız Azure Resource Manager'ın bir parçası haline geldikçe azure araçlarıyla yönetilebilir ve azure yerel VM'leri gibi yönetilebilir.

Kimlik ve erişim yönetimi

- Aracı güvenlik izinleri: Sunucuda yerel yönetici ayrıcalıklarına sahip kullanıcıları gözden geçirerek Azure bağlı makine aracısına güvenli erişim.

- Yönetilen kimlik: Azure Arc özellikli sunucularla yönetilen kimlikleri kullanın. Azure Arc özellikli sunucularda çalışan hangi uygulamaların Microsoft Entra belirtecini kullanabileceğini belirlemek için bir strateji tanımlayın.

- Azure rol tabanlı erişim denetimi (RBAC): Kuruluş içindeki yönetim, operasyon ve mühendislik rollerini tanımlayın. Bu, karma ortamda günlük işlemleri ayırmaya yardımcı olur. Her ekibi eylemler ve sorumluluklara eşlemek, Azure RBAC rollerini ve yapılandırmasını belirler. Kaynak tutarlılığı ve envanter yönetimi yönergelerini takip ederken bu çabayı desteklemek ve tanımladığınız yönetim kapsamı hiyerarşisinde denetimler oluşturmak için BIR RACI matrisi kullanmayı göz önünde bulundurun. Daha fazla bilgi için Azure Arc özellikli sunucular için kimlik ve erişim yönetimini gözden geçirin.

Kaynak düzenleme

- Değişiklik İzleme ve Envanter: Şirket içi ve diğer bulut ortamlarınızdaki işletim ve güvenlik sorunlarını belirlemek için işletim sistemi, uygulama dosyaları ve kayıt defterindeki değişiklikleri izleyin.

İdare disiplinleri

- Tehdit koruması ve bulut güvenliği duruş yönetimi: Güvenlik yanlış yapılandırmalarını algılamak ve uyumluluğu izlemek için denetimler ekleyin. Ayrıca hibrit iş yüklerinizi tehditlere karşı korumak için Azure'ın zekasını kullanın. Güvenlik temeli izleme, güvenlik duruşu yönetimi ve tehdit koruması için Azure Arc özellikli sunucuları içeren tüm abonelikler için sunucular için Microsoft Defender'ı etkinleştirin.

- Gizli dizi ve sertifika yönetimi: Hizmet sorumlusu kimlik bilgilerini korumak için Azure Key Vault'un etkinleştirilmesini sağlayın. Azure Arc özellikli sunucularınızda sertifika yönetimi için Azure Key Vault kullanmayı göz önünde bulundurun.

- İlke yönetimi ve raporlama: Hibrit sunucularınız ve makineleriniz için Azure ilkelerine ve düzeltme görevlerine dönüşen bir idare planı tanımlayın.

- Veri yerleşimi: Azure Arc özellikli sunucularınızın hangi Azure bölgesinde sağlanmasını istediğinizi düşünün ve bu makinelerden toplanan meta verileri anlayın.

- Güvenli ortak anahtar: Azure hizmetiyle iletişim kurmak için Azure bağlı makine aracısı ortak anahtar kimlik doğrulamasının güvenliğini sağlayın.

- İş sürekliliği ve olağanüstü durum kurtarma: Kurumsal gereksinimlerinizin karşılanıp karşılanmadığını belirlemek için kurumsal ölçekli giriş bölgeleri için iş sürekliliği ve olağanüstü durum kurtarma kılavuzunu gözden geçirin.

- Azure Arc özellikli sunucuların genel güvenlik ve idare modelinizdeki etkisini değerlendirmek için Azure giriş bölgesi kurumsal ölçeğinin güvenlik, idare ve uyumluluk tasarım alanını gözden geçirin.

Yönetim disiplinleri

- Aracı yönetimi: Azure bağlı makine aracısı karma işlemlerinizde kritik bir rol oynar. Azure dışında barındırılan Windows ve Linux makinelerinizi yönetmenize ve idare ilkelerini zorunlu kılmanıza olanak tanır. Yanıt vermeyen aracıları takip eden çözümler uygulamak önemlidir.

- Günlük yönetimi stratejisi: Daha fazla analiz ve denetim için ölçümleri planlayın ve karma kaynaklarınızın Log Analytics çalışma alanında günlük toplamasını planlayın.

Platform otomasyonu

- Aracı sağlama: Azure Arc özellikli sunucuları sağlamak ve ekleme kimlik bilgilerine erişimi korumak için bir strateji tanımlayın. Toplu kayıt için otomasyon düzeyini ve yöntemini göz önünde bulundurun. Pilot ve üretim dağıtımlarını yapılandırmayı ve resmi bir plan oluşturmayı düşünün. Bir dağıtımın kapsamı ve planı hedefleri, seçim ölçütlerini, başarı ölçütlerini, eğitim planlarını, geri alma ve riskleri dikkate almalıdır.

- Yazılım güncelleştirmeleri:

- İşletim sistemlerinizin kritik ve güvenlik güncelleştirmeleriyle güvenlik uyumluluğunu korumak için kullanılabilir güncelleştirmelerin durumunu değerlendirmek için bir strateji tanımlayın.

- Windows işletim sistemi sürümlerinin envanterini oluşturmak ve destek sonu son tarihlerini izlemek için bir strateji tanımlayın. Azure'a geçirilemeyen veya yükseltilemeyen sunucular için Azure Arc aracılığıyla Genişletilmiş Güvenlik Güncelleştirmeleri (ESU) planı yapın.

Tasarım önerileri

Aracı sağlama

Azure Arc özellikli sunucular sağlamak için hizmet sorumlusu kullanıyorsanız hizmet sorumlusu parolasını güvenli bir şekilde depolamayı ve dağıtmayı göz önünde bulundurun.

Aracı yönetimi

Azure bağlı makine aracısı, Azure Arc özellikli sunucuların anahtar parçasıdır. Güvenlik, idare ve yönetim işlemlerinde rol oynayan birkaç mantıksal bileşen içerir. Azure bağlı makine aracısı Azure'a sinyal göndermeyi durdurursa veya çevrimdışı olursa, bu aracı üzerinde işlem görevlerini gerçekleştiremezsiniz. Bu nedenle, bildirimler ve yanıtlar için bir plan geliştirmek gerekir.

Azure etkinlik günlüğü, kaynak durumu bildirimlerini ayarlamak için kullanılabilir. Sorgu uygulayarak Azure bağlı makine aracısının geçerli ve geçmiş sistem durumu hakkında bilgi sahibi olmaya devam edin.

Aracı güvenlik izinleri

Azure Arc özellikli sunucularda Azure bağlı makine aracısına kimlerin erişimi olduğunu denetleyin. Bu aracıyı oluşturan hizmetler, Azure Arc özellikli sunucuların Azure ile tüm iletişimini ve etkileşimini denetler. Windows'daki yerel yönetici grubunun üyeleri ve Linux'ta kök ayrıcalıkları olan kullanıcıların aracıyı yönetme izinleri vardır.

Özellikle kilitli veya hassas makineler için yalnızca gerekli yönetim eylemlerine izin vermek için yerel aracı güvenlik denetimleriyle uzantıları ve makine yapılandırma özelliklerini kısıtlamayı değerlendirin.

Yönetilen kimlik

Oluşturma sırasında, Microsoft Entra sistem tarafından atanan kimlik yalnızca Azure Arc özellikli sunucuların durumunu güncelleştirmek için kullanılabilir (örneğin, 'son görülen' sinyal). Bu sistem tarafından atanan kimliğe Azure kaynaklarına ek erişim vermek için, sunucunuzdaki bir uygulamanın Azure kaynaklarına erişmek için sistem tarafından atanan kimliği kullanmasına izin vermek (örneğin, bir Key Vault'tan gizli dizi istemek için) mümkün hale gelir. Şunu yapmalısınız:

- Sunucu uygulamalarının erişim belirteçleri alması ve Azure kaynaklarına erişmesi için hangi yasal kullanım durumlarının mevcut olduğunu göz önünde bulundurun ve bu kaynakların erişim denetimini de planlayın.

- Azure kaynaklarına yetkisiz erişim elde etmek için sistem tarafından yönetilen kimliklerin kötüye kullanılmasını önlemek için Azure Arc özellikli sunucularda ayrıcalıklı kullanıcı rollerini (Windows'daki yerel yöneticiler veya Karma Aracı Uzantıları Uygulamaları grubunun üyeleri ve Linux'ta himds grubunun üyeleri) denetleyin.

- Azure Arc özellikli sunucular tarafından yönetilen kimliklerin iznini denetlemek ve yönetmek ve bu kimlikler için düzenli erişim gözden geçirmeleri gerçekleştirmek için Azure RBAC'yi kullanın.

Gizli dizi ve sertifika yönetimi

Azure Arc özellikli sunucularınızdaki sertifikaları yönetmek için Azure Key Vault kullanmayı göz önünde bulundurun. Azure Arc özellikli sunucular, bağlı makine ve diğer Azure aracıları tarafından ilgili hizmetlerinde kimlik doğrulaması yapmak için kullanılan yönetilen kimliğe sahiptir. Anahtar kasası VM uzantısı, Windows ve Linux makinelerinde sertifika yaşam döngüsünü yönetmenize olanak tanır.

Aşağıdaki görüntüde, Azure Arc özellikli sunucular için Azure Key Vault tümleştirmesini gösteren kavramsal başvuru mimarisi gösterilmektedir:

İpucu

Azure Arc Jumpstart projesinde Azure Arc özellikli Linux sunucularıyla Key Vault yönetilen sertifikalarını kullanmayı öğrenin.

İlke yönetimi ve raporlama

İlke temelli idare, bulutta yerel operasyonların ve Bulut Benimseme Çerçevesi temel bir ilkesidir. Azure İlkesi, kurumsal standartları zorunlu kılmaya ve uygun ölçekte uyumluluğu değerlendirmeye yönelik mekanizmayı sağlar. Dağıtımların tutarlılığı, uyumluluk, maliyetleri denetleme ve güvenlik duruşunuzu geliştirme için idare uygulayabilirsiniz. Uyumluluk panosuyla, genel durumun ve düzeltme özelliklerinin toplu bir görünümünü elde edersiniz.

Azure Arc özellikli sunucular, Hem Azure kaynak yönetimi katmanında hem de makine yapılandırma ilkelerini kullanarak makine işletim sisteminde Azure İlkesi destekler.

Azure İlkesi kapsamını ve uygulanabileceği yeri (yönetim grubu, abonelik, kaynak grubu veya tek tek kaynak düzeyi) anlayın. Kurumsal ölçekte Bulut Benimseme Çerçevesi belirtilen önerilen uygulamalara uygun bir yönetim grubu tasarımı oluşturma

- Azure Arc özellikli sunucular için iş, mevzuat ve güvenlik gereksinimlerini tanımlayarak hangi Azure ilkelerinin gerekli olduğunu belirleyin.

- Etiketlemeyi zorunlu kılma ve düzeltme görevlerini uygulama.

- Azure Arc özellikli sunucular için Azure İlkesi yerleşik tanımlarını anlayın ve değerlendirin.

- Yerleşik makine yapılandırma ilkelerini ve girişimlerini anlayın ve değerlendirin.

- Özel makine yapılandırma ilkeleri oluşturma gereksinimini değerlendirin.

- İyi durumda olmayan Azure Arc özellikli sunucuları tanımlayan bir izleme ve uyarı ilkesi tanımlayın.

- Eski aracıların yüklü olduğu Azure Arc özellikli sunucuları tanımlamak için Azure Danışmanı uyarılarını etkinleştirin.

- Kuruluş standartlarını zorunlu kılma ve uygun ölçekte uyumluluğu değerlendirme.

- Uzantı yönetimi özelliği aracılığıyla yönetim hizmeti aracılarını eklemek için Azure İlkesi ve düzeltme görevlerini kullanın.

- Azure Arc özellikli sunucuların uyumluluk ve operasyonel izlemesi için Azure İzleyici'yi etkinleştirin.

Aşağıdaki görüntüde, Azure Arc özellikli sunucular için ilke ve uyumluluk raporlama tasarım alanlarını gösteren kavramsal başvuru mimarisi görüntülenir:

Günlük yönetimi stratejisi

Log Analytics çalışma alanı dağıtımınızı tasarlayın ve planlayın. Verilerin toplandığı, toplandığı ve daha sonra analiz edildiği kapsayıcı olacaktır. Log Analytics çalışma alanı verilerinizin coğrafi konumunu, veri yalıtımını ve veri saklama gibi yapılandırmaların kapsamını temsil eder. Gereken çalışma alanlarının sayısını ve kuruluş yapınızla nasıl eşlenebli olduğunu belirlemeniz gerekir. Bulut Benimseme Çerçevesi yönetim ve izleme en iyi uygulamalarında açıklandığı gibi RBAC'yi merkezi olarak yönetmek, görünürlük ve raporlama için tek bir Azure İzleyici Log Analytics çalışma alanı kullanmanız önerilir.

Azure İzleyici Günlükleri dağıtımınızı tasarlama konusunda en iyi yöntemleri gözden geçirin.

Tehdit koruması ve bulut güvenliği duruş yönetimi

Bulut için Microsoft Defender, bulut güvenliği duruş yönetimi (CSPM) ve bulut iş yükü koruma platformu (CWPP) olarak segmentlere ayrılmış birleşik bir güvenlik yönetimi platformu sağlar. Karma giriş bölgenizde güvenliği artırmak için Azure'da ve başka bir yerde barındırılan verileri ve varlıkları korumak önemlidir. Sunucular için Microsoft Defender bu özellikleri Azure Arc özellikli sunuculara genişletir ve Uç Nokta için Microsoft Defender uç noktada algılama ve yanıtlama (EDR) sağlar. Karma giriş bölgenizin güvenliğini güçlendirmek için aşağıdakileri göz önünde bulundurun:

- Karma kaynakları Bulut için Microsoft Defender eklemek için Azure Arc özellikli sunucuları kullanın.

- Tüm kaynakların uyumlu olduğundan ve güvenlik verilerinin Log Analytics çalışma alanlarında toplandığından emin olmak için bir Azure İlkesi makine yapılandırması uygulayın.

- Microsoft Defender'ı tüm abonelikler için etkinleştirin ve uyumluluğu sağlamak için Azure İlkesi kullanın.

- Bulut için Microsoft Defender ve Microsoft Sentinel ile güvenlik bilgilerini ve olay yönetimi tümleştirmesini kullanın.

- Uç Nokta için Microsoft Defender ile Bulut için Microsoft Defender tümleştirmesiyle uç noktalarınızı koruyun.

- Azure Arc özellikli sunucular ile Azure arasındaki bağlantının güvenliğini sağlamak için bu kılavuzun Azure Arc özellikli sunucular için ağ bağlantısı bölümünü gözden geçirin.

Değişiklik İzleme ve Stok

Günlüklerin merkezileştirilmesi ek güvenlik katmanları olarak kullanılabilecek raporları yönlendirir ve gözlemlenebilirlik boşluklarının olasılığını azaltır. Değişiklik İzleme ve Envanter Azure Otomasyonu iletir ve log analytics çalışma alanında verileri toplar. Sunucular için Microsoft Defender kullanırken, Azure Arc özellikli sunucularınızdaki Windows hizmetleri ve Linux daemon'ları için yazılım değişikliklerini incelemek ve izlemek için Dosya Bütünlüğünü İzleme (FIM) elde edersiniz.

Yazılım güncelleştirmeleri

Azure Arc özellikli sunucularla kurumsal varlıklarınızı büyük ölçekte merkezi yönetim ve izleme ile yönetebilirsiniz. Daha açık belirtmek gerekirse, Windows ve Linux VM'lerinizin güncelleştirmelerini yönetmeyi içeren tam operasyonel görünürlük ile BT ekiplerine uyarılar ve öneriler sağlar.

İşletim sistemlerinizi değerlendirmek ve güncelleştirmek, kritik güncelleştirmelerle ve güvenlik güncelleştirmeleriyle güvenlik uyumluluğunu yayımlanana kadar korumak için genel yönetim stratejinizin bir parçası olmalıdır. Hem Azure hem de karma kaynaklar için uzun vadeli bir düzeltme eki uygulama mekanizması olarak Azure Update Manager'ı kullanın. Azure Arc özellikli sunucularınız ve Destek sonuna ulaşmış Windows sürümlerine sahip Azure Arc özellikli sunuculara Genişletilmiş Güvenlik Güncelleştirmeleri (ESU) dağıtımı dahil olmak üzere tüm VM'lerin bakım yapılandırmalarını sağlamak ve zorunlu kılmak için Azure İlkesi kullanın. Daha fazla bilgi için bkz . Azure Update Manager'a genel bakış.

Rol tabanlı erişim denetimi (RBAC)

En düşük ayrıcalık ilkesine uygun olarak, "katkıda bulunan" veya "sahip" veya "Azure Bağlı Makine Kaynak Yöneticisi" gibi rollerle atanan kullanıcılar, gruplar veya uygulamalar, temelde Azure Arc özellikli sunucularda kök erişimi olan uzantıları dağıtma gibi işlemleri yürütür. Bu roller, olası patlama yarıçapını sınırlamak veya sonunda özel rollerle değiştirmek için dikkatli bir şekilde kullanılmalıdır.

Bir kullanıcının ayrıcalığını sınırlamak ve yalnızca Azure'a sunucu eklemesine izin vermek için Azure Bağlı Makine Ekleme rolü uygundur. Bu rol yalnızca sunucuları eklemek için kullanılabilir ve sunucu kaynağını yeniden ekleyemez veya silemez. Erişim denetimleri hakkında daha fazla bilgi için Azure Arc özellikli sunucular güvenliğine genel bakış'ı gözden geçirmeyi unutmayın.

Daha fazla kimlik ve erişimle ilgili içerik için bu kılavuzun Azure Arc özellikli sunucular için kimlik ve erişim yönetimi bölümünü gözden geçirin.

Ayrıca Azure İzleyici Log Analytics çalışma alanına gönderilen hassas verileri de göz önünde bulundurun. Aynı RBAC ilkesi verilerin kendisine de uygulanmalıdır. Azure Arc özellikli sunucular, makinenin kayıtlı olduğu Log Analytics çalışma alanında depolanan Log Analytics aracısı tarafından toplanan günlük verilerine RBAC erişimi sağlar. Azure İzleyici Günlükleri dağıtım belgelerinizi tasarlarken ayrıntılı Log Analytics çalışma alanı erişimini uygulamayı gözden geçirin.

Güvenli ortak anahtar

Azure bağlı makine aracısı, Azure hizmetiyle iletişim kurmak için ortak anahtar kimlik doğrulamasını kullanır. Azure Arc'a bir sunucu eklediğinizde, diske özel bir anahtar kaydedilir ve aracı Azure ile iletişim kurarken kullanılır.

Çalınırsa, özel anahtar hizmetle iletişim kurmak ve özgün sunucu gibi davranabilmek için başka bir sunucuda kullanılabilir. Bu, sistem tarafından atanan kimliğe ve kimliğin erişimi olan tüm kaynaklara erişim sağlamayı içerir.

Özel anahtar dosyası yalnızca Karma Örnek Meta Veri Hizmeti (himds) hesabı erişiminin okumasına izin verecek şekilde korunur. Çevrimdışı saldırıları önlemek için, tam disk şifrelemesi (örneğin, BitLocker, dm-crypt vb.) kullanılmasını kesinlikle öneririz. Sunucunuzun işletim sistemi biriminde. Belirtilen uygulamaların yüklü olduğu Windows veya Linux makinelerini denetlemek için belirtilenler gibi Azure İlkesi makine yapılandırması kullanmanızı öneririz.

Sonraki adımlar

Hibrit bulut benimseme yolculuğunuzla ilgili daha fazla rehberlik için aşağıdakileri gözden geçirin:

- Azure Arc Jumpstart senaryolarını gözden geçirme

- Azure Arc özellikli sunucular için önkoşulları gözden geçirin

- Azure Arc özellikli sunucuların ölçeğinde dağıtımını planlama

- Karma ve çoklu bulut ortamlarını yönetmeyi anlama

- Azure Arc öğrenme yolu aracılığıyla Azure Arc hakkında daha fazla bilgi edinin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin