Standart sanal ağ ekleme yöntemi

UYGULANANLAR:  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

İpucu

Kuruluşlar için hepsi bir arada analiz çözümü olan Microsoft Fabric'te Data Factory'yi deneyin. Microsoft Fabric , veri taşımadan veri bilimine, gerçek zamanlı analize, iş zekasına ve raporlamaya kadar her şeyi kapsar. Yeni bir deneme sürümünü ücretsiz olarak başlatmayı öğrenin!

Azure Veri Fabrikası (ADF) veya Synpase Pipelines'da SQL Server Integration Services (SSIS) kullanırken, Azure-SSIS tümleştirme çalışma zamanınızı (IR) bir sanal ağa eklemek için iki yöntem bulunur: standart ve hızlı. Standart yöntemi kullanıyorsanız, sanal ağınızı şu gereksinimleri karşılayacak şekilde yapılandırmanız gerekir:

Microsoft.Batch'in Azure aboneliğinde Azure-SSIS IR'nizin katılması için sanal ağa sahip kayıtlı bir kaynak sağlayıcısı olduğundan emin olun. Ayrıntılı yönergeler için Azure Batch'i kaynak sağlayıcısı olarak kaydetme bölümüne bakın.

Azure-SSIS IR oluşturan kullanıcıya sanal ağa/alt ağa katılmak için gerekli rol tabanlı erişim denetimi (RBAC) izinlerinin verildiğinden emin olun. Daha fazla bilgi için aşağıdaki Sanal ağ izinlerini seçme bölümüne bakın.

Azure-SSIS IR'nizin katılması için sanal ağda uygun bir alt ağ seçin. Daha fazla bilgi için aşağıdaki Alt ağ seçme bölümüne bakın.

Senaryonuza bağlı olarak, isteğe bağlı olarak aşağıdakileri yapılandırabilirsiniz:

Azure-SSIS IR'nizin giden trafiği için kendi statik genel IP (BYOIP) adreslerinizi getirmek istiyorsanız aşağıdaki Statik genel IP adreslerini yapılandırma bölümüne bakın.

Sanal ağda kendi etki alanı adı sistemi (DNS) sunucunuzu kullanmak istiyorsanız, aşağıdaki Özel DNS sunucusu yapılandırma bölümüne bakın.

Alt ağda gelen/giden trafiği sınırlamak için bir ağ güvenlik grubu (NSG) kullanmak istiyorsanız, aşağıdaki NSG yapılandırma bölümüne bakın.

Giden trafiği denetlemek/incelemek için kullanıcı tanımlı yolları (UDR) kullanmak istiyorsanız, aşağıdaki UDR'leri yapılandırma bölümüne bakın.

Sanal ağın kaynak grubunun (veya kendi genel IP adreslerinizi getirirseniz genel IP adreslerinin kaynak grubunun) belirli Azure ağ kaynaklarını oluştura ve sildiğinden emin olun. Daha fazla bilgi için bkz . İlgili kaynak grubunu yapılandırma.

Azure-SSIS IR'nizi Azure-SSIS IR için özel kurulum makalesinde açıklandığı gibi özelleştirirseniz, düğümlerini yönetmeye yönelik iç işlemimiz önceden tanımlanmış 172.16.0.0 ile 172.31.255.255 aralığındaki özel IP adreslerini kullanır. Sonuç olarak, lütfen sanal ve veya şirket içi ağlarınızın özel IP adresi aralıklarının bu aralıkla çarpışmadığından emin olun.

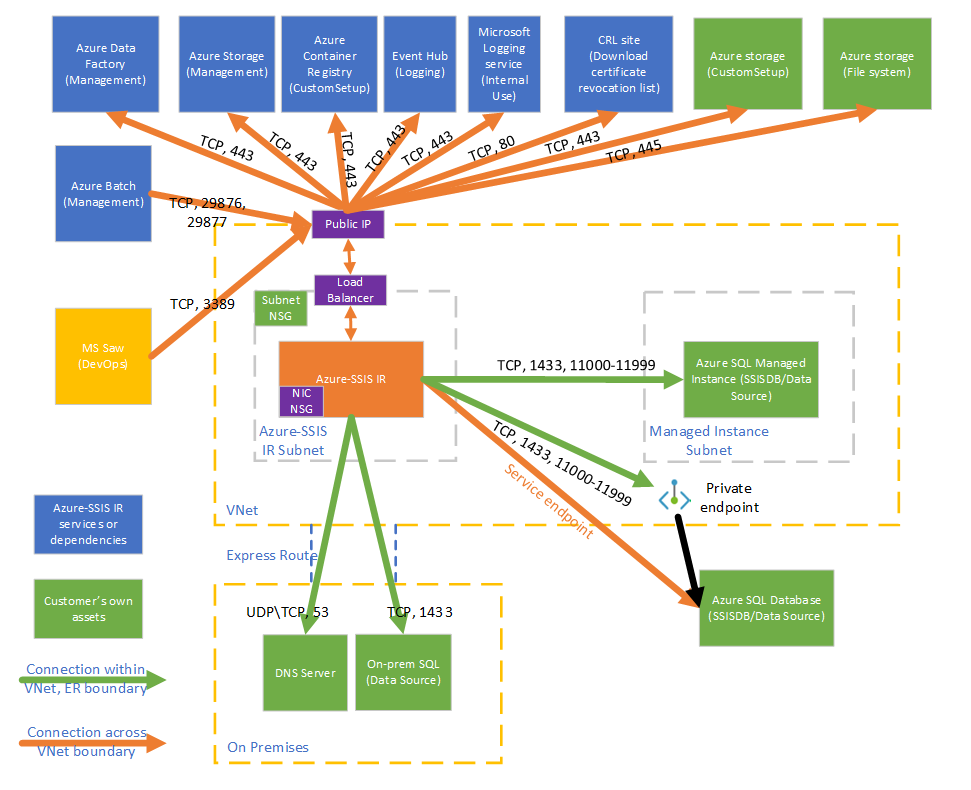

Bu diyagramda Azure-SSIS IR'niz için gerekli bağlantılar gösterilmektedir:

Sanal ağ izinlerini seçme

Standart sanal ağ ekleme özelliğini etkinleştirmek için Azure-SSIS IR oluşturan kullanıcıya sanal ağa/alt ağa katılmak için gerekli RBAC izinlerinin verilmesi gerekir.

Azure-SSIS IR'nizi bir Azure Resource Manager sanal ağına katıyorsanız iki seçeneğiniz vardır:

Yerleşik Ağ Katkıda Bulunanı rolünü kullanın. Bu rol, gerektiğinden çok daha büyük bir kapsama sahip olan Microsoft.Network/* izniyle birlikte gelir.

Yalnızca gerekli Microsoft.Network/virtualNetworks/*/join/action iznini içeren özel bir rol oluşturun. Azure Resource Manager sanal ağına eklerken Azure-SSIS IR için kendi statik genel IP adreslerinizi de getirmek istiyorsanız, lütfen role Microsoft.Network/publicIPAddresses/*/join/action iznini de ekleyin.

Ayrıntılı yönergeler için Sanal ağ izinleri verme bölümüne bakın.

Azure-SSIS IR'nizi klasik bir sanal ağa katıyorsanız, yerleşik Klasik Sanal Makine Katılımcısı rolünü kullanmanızı öneririz. Aksi takdirde, sanal ağa katılma iznini içeren özel bir rol oluşturmanız gerekir. Ayrıca bu yerleşik/özel role MicrosoftAzureBatch atamanız gerekir.

Alt ağ seçme

Standart sanal ağ ekleme özelliğini etkinleştirmek için Azure-SSIS IR'nizin katılması için uygun bir alt ağ seçmelisiniz:

Sanal ağ geçitleri için ayrılmış olduğundan GatewaySubnet'i seçmeyin.

Seçili alt ağın Azure-SSIS IR düğüm numaranızın en az iki katı için kullanılabilir IP adresleri olduğundan emin olun. Bunlar, Azure-SSIS IR'niz için düzeltme eklerini/yükseltmeleri kullanıma sunarken kesinti yaşamamak için gereklidir. Azure, her alt ağda kullanılamayabilecek bazı IP adreslerini de ayırır. İlk ve son IP adresleri protokol uyumluluğu için ayrılırken, Azure hizmetleri için üç adres daha ayrılmıştır. Daha fazla bilgi için Alt ağ IP adresi kısıtlamaları bölümüne bakın.

Yalnızca diğer Azure hizmetleri (örneğin, Azure SQL Yönetilen Örneği, App Service vb.) tarafından kullanılan bir alt ağ kullanmayın.

Statik genel IP adreslerini yapılandırma

Azure-SSIS IR'nin sanal ağa katılırken giden trafiği için kendi statik genel IP adreslerinizi getirmek istiyorsanız, güvenlik duvarlarınızda bunlara izin verirseniz aşağıdaki gereksinimleri karşıladığından emin olun:

Diğer Azure kaynaklarıyla henüz ilişkilendirilmemiş tam olarak iki kullanılmayan kaynak sağlanmalıdır. Azure-SSIS IR'nizi düzenli aralıklarla yükselttiğimizde ek bir tane kullanılır. Etkin Azure-SSIS IR'leriniz arasında tek bir genel IP adresinin paylaşılmayabileceğini unutmayın.

Her ikisi de standart türde statik olanlar olmalıdır. Daha fazla ayrıntı için genel IP adresinin SKU'ları bölümüne bakın.

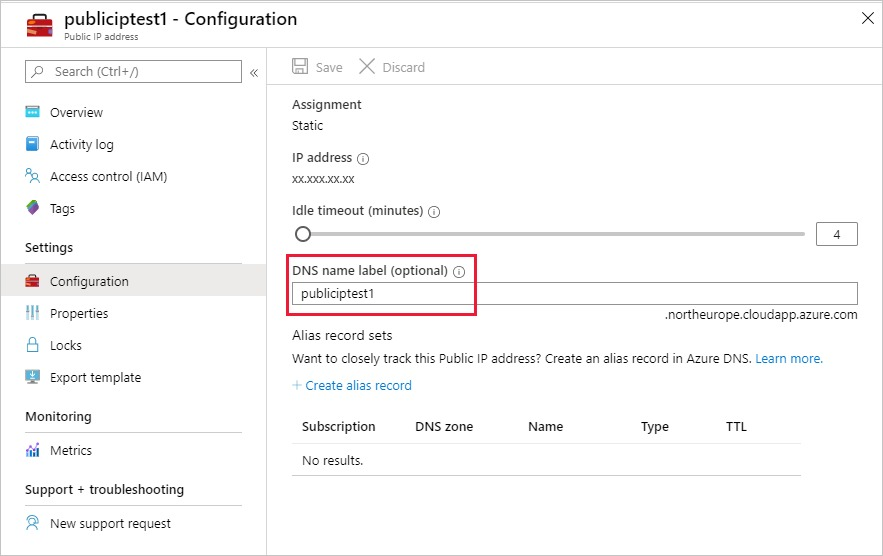

Her ikisinin de dns adı olmalıdır. Oluştururken BIR DNS adı sağlamadıysanız, bunu Azure portalında yapabilirsiniz.

Bunlar ve sanal ağ aynı abonelik altında ve aynı bölgede olmalıdır.

Özel DNS sunucusu yapılandırma

Özel ana bilgisayar adlarınızı çözümlemek için sanal ağda kendi DNS sunucunuzu kullanmak istiyorsanız, genel Azure ana bilgisayar adlarını (örneğin, adlı <your storage account>.blob.core.windowsAzure Blob Depolama) çözümleyebildiğinden emin olun.

Çözümlenmemiş DNS isteklerini Azure özyinelemeli çözümleyicilerinin (168.63.129.16) IP adresine iletmek için kendi DNS sunucunuzu yapılandırmanızı öneririz.

Daha fazla bilgi için DNS sunucusu ad çözümleme bölümüne bakın.

Not

Lütfen özel ana bilgisayar adınız için Tam Etki Alanı Adı (FQDN) kullanın (örneğin, yerine <your_private_server>kullanın<your_private_server>.contoso.com). Alternatif olarak, Azure-SSIS IR'nizde standart bir özel kurulum kullanarak kendi DNS son ekinizi (örneğincontoso.com) nitelenmemiş tek etiketli herhangi bir etki alanı adına otomatik olarak ekleyebilir ve DNS sorgularında kullanmadan önce FQDN'ye dönüştürebilirsiniz. Standart özel kurulum örnekleri bölümüne bakın.

NSG yapılandırma

Azure-SSIS IR'nizin katılmış olduğu alt ağda bir NSG kullanmak istiyorsanız, aşağıdaki gelen ve giden trafiğe izin verin:

| Yön | Aktarım protokolü | Kaynak | Kaynak bağlantı noktaları | Hedef | Hedef bağlantı noktaları | Açıklamalar |

|---|---|---|---|---|---|---|

| Gelen | TCP | BatchNodeManagement | * | VirtualNetwork | 29876, 29877 (SSIS IR'nizi bir Azure Resource Manager sanal ağına dahil ederseniz) 10100, 20100, 30100 (SSIS IR'nizi klasik bir sanal ağa katacaksanız) |

Data Factory hizmeti, sanal ağdaki Azure-SSIS IR düğümlerinizle iletişim kurmak için bu bağlantı noktalarını kullanır. Alt ağda NSG oluştursanız da oluşturmasanız da Data Factory her zaman Azure-SSIS IR'nizi barındıran sanal makinelere bağlı ağ arabirim kartında (NIC) bir NSG yapılandırıyor. Yalnızca belirtilen bağlantı noktalarındaki Data Factory IP adreslerinden gelen trafiğe NIC düzeyinde NSG tarafından izin verilir. Bu bağlantı noktalarını alt ağ düzeyinde İnternet trafiğine açsanız bile, Data Factory IP adresleri olmayan IP adreslerinden gelen trafik yine de NIC düzeyinde engellenir. |

| Gelen | TCP | CorpNetSaw | * | VirtualNetwork | 3389 | (İsteğe bağlı) Yalnızca bir Microsoft destek mühendisi gelişmiş sorun giderme için 3389 numaralı bağlantı noktasını açmanızı istediğinde gereklidir ve sorun giderme sonrasında kapatılabilir. CorpNetSaw hizmet etiketi yalnızca Microsoft kurumsal ağındaki güvenli erişim iş istasyonu (SAW) makinelerinin uzak masaüstü protokolü (RDP) aracılığıyla Azure-SSIS IR'nize erişmesine izin verir. Bu hizmet etiketi Azure portalından seçilemiyor ve yalnızca Azure PowerShell/CLI üzerinden kullanılabilir. NIC düzeyi NSG'de 3389 numaralı bağlantı noktası varsayılan olarak açıktır, ancak windows güvenlik duvarı kuralını kullanan Azure-SSIS IR düğümlerinizde giden trafiğe varsayılan olarak izin verilmezken, bunu alt ağ düzeyinde bir NSG ile denetleyebilirsiniz. |

| Yön | Aktarım protokolü | Kaynak | Kaynak bağlantı noktaları | Hedef | Hedef bağlantı noktaları | Açıklamalar |

|---|---|---|---|---|---|---|

| Giden | TCP | VirtualNetwork | * | AzureCloud | 443 | Azure-SSIS IR'nizin Azure Depolama ve Azure Event Hubs gibi Azure hizmetlerine erişmesi için gereklidir. |

| Giden | TCP | VirtualNetwork | * | Internet | 80 | (İsteğe bağlı) Azure-SSIS IR'niz bu bağlantı noktasını İnternet'ten bir sertifika iptal listesi (CRL) indirmek için kullanır. Bu trafiği engellerseniz, Azure-SSIS IR'nizi başlatırken performans düşüşü yaşayabilir ve sertifika kullanırken CRL'leri denetleme özelliğini kaybedebilirsiniz. Bu, güvenlik açısından önerilmez. Hedefleri belirli FQDN'lere daraltmak istiyorsanız aşağıdaki UDR'leri yapılandırma bölümüne bakın |

| Giden | TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (İsteğe bağlı) Yalnızca SSIS kataloğunu (SSISDB) barındırmak için Azure SQL Veritabanı sunucu/Yönetilen Örnek kullanıyorsanız gereklidir. Azure SQL Veritabanı sunucunuz/Yönetilen Örneğiniz genel uç nokta/sanal ağ hizmet uç noktası ile yapılandırılmışsa, hedef olarak Sql hizmet etiketini kullanın. Azure SQL Veritabanı sunucunuz/Yönetilen Örneğiniz özel bir uç noktayla yapılandırılmışsa, virtualNetwork hizmet etiketini hedef olarak kullanın. Sunucu bağlantı ilkeniz Yeniden Yönlendirme yerine Proxy olarak ayarlandıysa yalnızca 1433 numaralı bağlantı noktası gereklidir. |

| Giden | TCP | VirtualNetwork | * | Depolama/VirtualNetwork | 443 | (İsteğe bağlı) Yalnızca standart özel kurulum betiğinizi/dosyalarınızı depolamak için Azure Depolama blob kapsayıcısı kullanıyorsanız gereklidir. Azure Depolama'nız bir genel uç nokta/sanal ağ hizmet uç noktası ile yapılandırılmışsa, hedef olarak Depolama hizmeti etiketini kullanın. Azure Depolama'nız özel bir uç noktayla yapılandırılmışsa virtualNetwork hizmet etiketini hedef olarak kullanın. |

| Giden | TCP | VirtualNetwork | * | Depolama/VirtualNetwork | 445 | (İsteğe bağlı) Yalnızca Azure Dosyalar erişmeniz gerekiyorsa gereklidir. Azure Depolama'nız bir genel uç nokta/sanal ağ hizmet uç noktası ile yapılandırılmışsa, hedef olarak Depolama hizmeti etiketini kullanın. Azure Depolama'nız özel bir uç noktayla yapılandırılmışsa virtualNetwork hizmet etiketini hedef olarak kullanın. |

UDR'leri yapılandırma

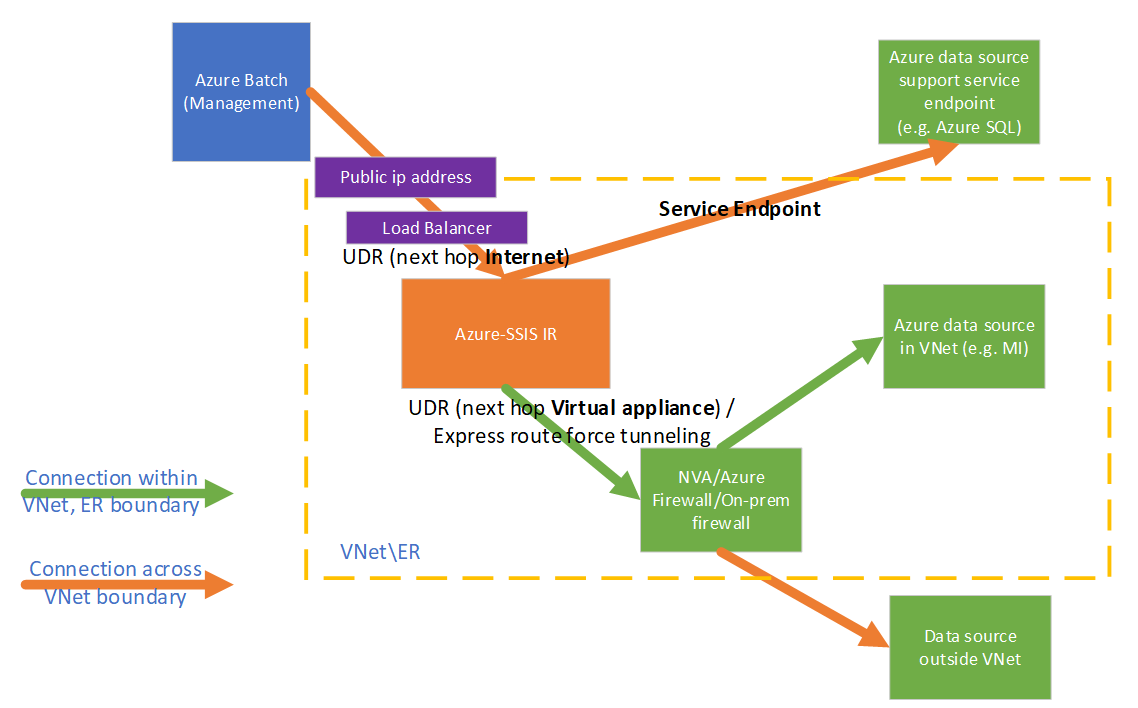

Azure-SSIS IR'nizden giden trafiği denetlemek/denetlemek istiyorsanız, 0.0.0.0/0 sınır ağ geçidi protokolü (BGP) yolunu sanal ağa, güvenlik duvarı olarak yapılandırılmış bir ağ sanal gerecine (NVA) veya Azure Güvenlik Duvarı hizmetine tanıtan Azure ExpressRoute zorlamalı tüneli aracılığıyla bunu şirket içi güvenlik duvarı gerecine yönlendirmek için kullanıcı tanımlı yolları (UDR) kullanabilirsiniz.

Çalışmasını sağlamak için aşağıdakilerden emin olmanız gerekir:

Azure Batch yönetim hizmeti ile Azure-SSIS IR'niz arasındaki trafik bir güvenlik duvarı gerecine/hizmetine yönlendirilmemelidir.

Güvenlik duvarı gereci/hizmeti, Azure-SSIS IR için gereken giden trafiğe izin vermelidir.

Azure Batch yönetim hizmeti ile Azure-SSIS IR'niz arasındaki trafik bir güvenlik duvarı gerecine/hizmetine yönlendirilirse, asimetrik yönlendirme nedeniyle bozulur. Bu trafik için UDR'ler tanımlanmalı, böylece geldiği yollardan geçilebilir. UDR'leri, Azure Batch yönetim hizmeti ile Azure-SSIS IR'niz arasındaki trafiği bir sonraki atlama türü İnternet olarak yönlendirecek şekilde yapılandırabilirsiniz.

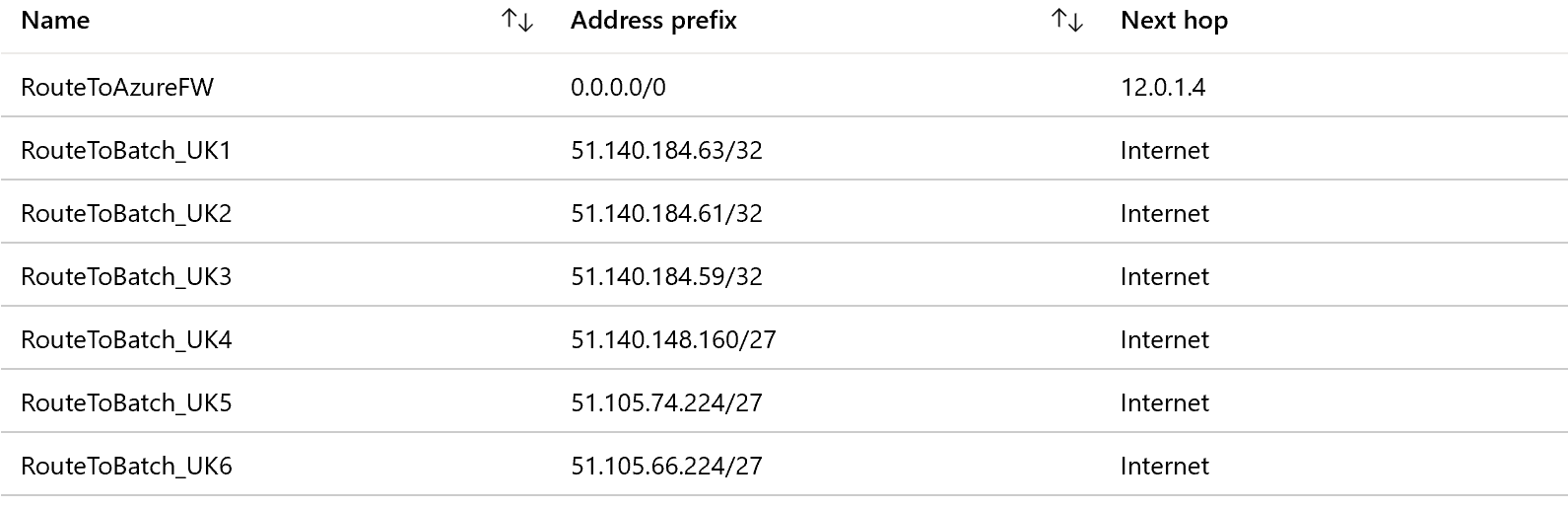

Örneğin, Azure-SSIS IR'niz Güney Birleşik Krallık'ta bulunuyorsa ve Azure Güvenlik Duvarı kullanarak giden trafiği incelemek istiyorsanız, önce Hizmet etiketi IP aralığı indirme bağlantısından veya Hizmet etiketi bulma API'sinden BatchNodeManagement.UKSouth hizmet etiketinin IP aralıklarını alabilirsiniz. Ardından, sonraki atlama türü İnternet ve sonraki atlama türü Sanal gereç olan 0.0.0.0/0 yolu olan ilgili IP aralığı yolları için aşağıdaki UDR'leri yapılandırabilirsiniz.

Not

Azure-SSIS IR'nizin bozulmasını önlemek için ilgili IP aralıklarını düzenli olarak denetlemeniz ve yeni ip aralıkları için UDR eklemeniz gerektiğinden bu yaklaşım ek bir bakım maliyetine neden olur. İlgili hizmet etiketi için yeni bir IP aralığı göründüğünde geçerliliklerinin tamamlanması bir ay daha süreceğinden bunları aylık olarak denetlemenizi öneririz.

Azure Batch yönetim hizmeti için UDR eklemek için aşağıdaki PowerShell betiğini çalıştırabilirsiniz:

$Location = "[location of your Azure-SSIS IR]"

$RouteTableResourceGroupName = "[name of Azure resource group that contains your route table]"

$RouteTableResourceName = "[resource name of your route table]"

$RouteTable = Get-AzRouteTable -ResourceGroupName $RouteTableResourceGroupName -Name $RouteTableResourceName

$ServiceTags = Get-AzNetworkServiceTag -Location $Location

$BatchServiceTagName = "BatchNodeManagement." + $Location

$UdrRulePrefixForBatch = $BatchServiceTagName

if ($ServiceTags -ne $null)

{

$BatchIPRanges = $ServiceTags.Values | Where-Object { $_.Name -ieq $BatchServiceTagName }

if ($BatchIPRanges -ne $null)

{

Write-Host "Start adding UDRs to your route table..."

for ($i = 0; $i -lt $BatchIPRanges.Properties.AddressPrefixes.Count; $i++)

{

$UdrRuleName = "$($UdrRulePrefixForBatch)_$($i)"

Add-AzRouteConfig -Name $UdrRuleName `

-AddressPrefix $BatchIPRanges.Properties.AddressPrefixes[$i] `

-NextHopType "Internet" `

-RouteTable $RouteTable `

| Out-Null

Write-Host "Add $UdrRuleName to your route table..."

}

Set-AzRouteTable -RouteTable $RouteTable

}

}

else

{

Write-Host "Failed to fetch Azure service tag, please confirm that your location is valid."

}

Yukarıdaki NSG yapılandırma bölümündeki yönergelerimizi izleyerek, Azure-SSIS IR'nizden giden trafiğe izin vermek için güvenlik duvarı aletinde/hizmetinde benzer kurallar uygulamanız gerekir:

Azure Güvenlik Duvarı kullanıyorsanız:

AzureCloud hizmet etiketiyle giden TCP trafiği için 443 numaralı bağlantı noktasını hedef olarak açmanız gerekir.

SSISDB'yi barındırmak için Azure SQL Veritabanı sunucu/Yönetilen Örnek kullanıyorsanız, sql/VirtualNetwork hizmet etiketi hedef olarak giden TCP trafiği için 1433, 11000-11999 bağlantı noktalarını açmanız gerekir.

Standart özel kurulum betiğinizi/dosyalarınızı depolamak için Azure Depolama blob kapsayıcısını kullanıyorsanız, giden TCP trafiği için 443 numaralı bağlantı noktasını Depolama/VirtualNetwork hizmet etiketiyle hedef olarak açmanız gerekir.

Azure Dosyalar erişmeniz gerekiyorsa, giden TCP trafiği için 445 numaralı bağlantı noktasını Depolama/VirtualNetwork hizmet etiketiyle hedef olarak açmanız gerekir.

Başka bir güvenlik duvarı gereci/hizmeti kullanıyorsanız:

0.0.0.0/0 ile giden TCP trafiği için 443 numaralı bağlantı noktasını veya hedef olarak aşağıdaki Azure ortamına özgü FQDN'leri açmanız gerekir.

Azure ortamı FQDN Azure Genel - Azure Data Factory (Yönetim)

- *.frontend.clouddatahub.net

- Azure Depolama (Yönetim)

- *.blob.core.windows.net

- *.table.core.windows.net

- Azure Container Registry (Özel Kurulum)

- *.azurecr.io

- Event Hubs (Günlük)

- *.servicebus.windows.net

- Microsoft Günlük hizmeti (dahili kullanım)

- gcs.prod.monitoring.core.windows.net

- prod.warmpath.msftcloudes.com

- azurewatsonanalysis-prod.core.windows.net

Azure Devlet Kurumları - Azure Data Factory (Yönetim)

- *.frontend.datamovement.azure.us

- Azure Depolama (Yönetim)

- *.blob.core.usgovcloudapi.net

- *.table.core.usgovcloudapi.net

- Azure Container Registry (Özel Kurulum)

- *.azurecr.us

- Event Hubs (Günlük)

- *.servicebus.usgovcloudapi.net

- Microsoft Günlük hizmeti (dahili kullanım)

- fairfax.warmpath.usgovcloudapi.net

- azurewatsonanalysis.usgovcloudapp.net

21Vianet tarafından sağlanan Microsoft Azure - Azure Data Factory (Yönetim)

- *.frontend.datamovement.azure.cn

- Azure Depolama (Yönetim)

- *.blob.core.chinacloudapi.cn

- *.table.core.chinacloudapi.cn

- Azure Container Registry (Özel Kurulum)

- *.azurecr.cn

- Event Hubs (Günlük)

- *.servicebus.chinacloudapi.cn

- Microsoft Günlük hizmeti (dahili kullanım)

- mooncake.warmpath.chinacloudapi.cn

- azurewatsonanalysis.chinacloudapp.cn

- Azure Data Factory (Yönetim)

SSISDB'yi barındırmak için Azure SQL Veritabanı sunucu/Yönetilen Örnek kullanıyorsanız, 0.0.0.0/0 olan giden TCP trafiği için 1433, 11000-11999 numaralı bağlantı noktalarını veya hedef olarak Azure SQL Veritabanı sunucunuzu/Yönetilen Örneği FQDN'nizi açmanız gerekir.

Standart özel kurulum betiğinizi/dosyalarınızı depolamak için Azure Depolama blob kapsayıcısını kullanıyorsanız, 0.0.0.0/0 ile giden TCP trafiği için 443 numaralı bağlantı noktasını veya hedef olarak Azure Blob Depolama FQDN'nizi açmanız gerekir.

Azure Dosyalar erişmeniz gerekiyorsa, 0.0.0.0/0 ile giden TCP trafiği için 445 numaralı bağlantı noktasını veya hedef olarak Azure Dosyalar FQDN'nizi açmanız gerekir.

Azure Depolama/Container Registry/Event Hubs/SQL için sanal ağ hizmet uç noktasını, alt ağınızda sırasıyla Microsoft.Storage Microsoft.ContainerRegistry/Microsoft.EventHub/Microsoft.Sql kaynaklarını etkinleştirerek yapılandırırsanız, Azure-SSIS IR'niz ile aynı/eşleştirilmiş bölgelerdeki bu hizmetler arasındaki tüm trafik güvenlik duvarı gereciniz/hizmetiniz yerine Azure omurga ağına yönlendirilir./

Giden TCP trafiği için 80 numaralı bağlantı noktasını aşağıdaki sertifika iptal listesi (CRL) indirme siteleriyle hedef olarak açmalısınız:

- crl.microsoft.com:80

- mscrl.microsoft.com:80

- crl3.digicert.com:80

- crl4.digicert.com:80

- ocsp.digicert.com:80

- cacerts.digicert.com:80

Farklı CRL'lere sahip sertifikalar kullanıyorsanız, indirme sitelerini de hedef olarak eklemeniz gerekir. Daha fazla bilgi için Sertifika iptal listesi makalesine bakın.

Bu trafiği engellerseniz, Azure-SSIS IR'nizi başlatırken performans düşüşü yaşayabilir ve sertifika kullanırken CRL'leri denetleme özelliğini kaybedebilirsiniz. Bu, güvenlik açısından önerilmez.

Azure-SSIS IR'nizden giden trafiği denetlemeniz/denetlemeniz gerekmiyorsa, sonraki atlama türü İnternet olan tüm trafiği zorlamak için UDR'leri kullanabilirsiniz:

Azure ExpressRoute kullanırken, alt ağınızda bir sonraki atlama türü İnternet olan 0.0.0.0/0 yolu için bir UDR yapılandırabilirsiniz.

NVA kullanırken alt ağınızdaki 0.0.0.0/0 yolu için mevcut UDR'yi değiştirerek bir sonraki atlama türünü Sanal gereçten İnternet'e geçirebilirsiniz.

Not

UDR'leri bir sonraki atlama türüyle İnternet olarak yapılandırmak, tüm trafiğin İnternet üzerinden gideceği anlamına gelmez. Hedef adres Azure hizmetlerinden birine ait olduğu sürece, Azure tüm trafiği İnternet yerine Azure omurga ağı üzerinden bu adrese yönlendirir.

İlgili kaynak grubunu yapılandırma

Standart sanal ağ ekleme özelliğini etkinleştirmek için Azure-SSIS IR'nizin sanal ağ ile aynı kaynak grubunda belirli ağ kaynakları oluşturması gerekir. Bu kaynaklar şunlardır:

- Guid-azurebatch-cloudserviceloadbalancer> adlı <bir Azure yük dengeleyici.

- Guid-azurebatch-cloudservicepublicip> adlı <bir Azure genel IP adresi.

- Guid-azurebatch-cloudservicenetworksecuritygroup> adlı <bir NSG.

Not

Artık Azure-SSIS IR için kendi statik genel IP adreslerinizi getirebilirsiniz. Bu senaryoda Azure yük dengeleyiciyi ve NSG'yi sanal ağ yerine statik genel IP adresleriniz ile aynı kaynak grubunda oluşturacağız.

Bu kaynaklar, Azure-SSIS IR'niz başlatıldığında oluşturulur. Azure-SSIS IR'niz durduğunda silinirler. Azure-SSIS IR için kendi statik genel IP adreslerinizi getirirseniz, Azure-SSIS IR'niz durduğunda bunlar silinmez. Azure-SSIS IR'nizin durmasını engellemek için bu kaynakları başka amaçlarla yeniden kullanmayın.

Sanal ağın/statik genel IP adreslerinizin ait olduğu kaynak grubunda/aboneliğinde kaynak kilidi olmadığından emin olun. Salt okunur/silme kilidi yapılandırdığınızda, Azure-SSIS IR'nizi başlatma ve durdurma başarısız olur veya yanıt vermeyi durdurur.

Sanal ağın/statik genel IP adreslerinizin ait olduğu kaynak grubunda/abonelikte aşağıdaki kaynakların oluşturulmasını engelleyen Azure İlkesi atamanız olmadığından emin olun:

- Microsoft.Network/LoadBalancers

- Microsoft.Network/NetworkSecurityGroups

- Microsoft.Network/PublicIPAddresses

Aboneliğinizin kaynak kotasının bu kaynaklar için yeterli olduğundan emin olun. Özellikle, bir sanal ağda oluşturulan her Azure-SSIS IR için, Azure-SSIS IR'nizi düzenli aralıklarla yükselttiğimizde ek kaynaklar kullanılacağından, bu kaynakların iki katını ayırmanız gerekir.

SSS

Gelen bağlantı için Azure-SSIS IR'de kullanıma sunulan genel IP adresini nasıl koruyabilirim? Genel IP adresini kaldırmak mümkün mü?

Şu anda, Azure-SSIS IR'niz bir sanal ağa katıldığında otomatik olarak bir genel IP adresi oluşturulur. Yalnızca Azure Batch yönetim hizmetinin Azure-SSIS IR'nize gelen-bağlanmasını sağlayan NIC düzeyinde bir NSG'miz var. Gelen koruma için alt ağ düzeyinde bir NSG de belirtebilirsiniz.

Herhangi bir genel IP adresinin kullanıma sunulmamasını istiyorsanız, Azure-SSIS IR'nizi bir sanal ağa eklemek yerine Azure-SSIS IR'niz için şirket içinde barındırılan bir IR'yi ara sunucu olarak yapılandırmayı düşünün.

Azure-SSIS IR'min genel IP adresini veri kaynaklarım için güvenlik duvarının izin verilenler listesine ekleyebilir miyim?

Artık Azure-SSIS IR için kendi statik genel IP adreslerinizi getirebilirsiniz. Bu durumda, IP adreslerinizi veri kaynaklarınız için güvenlik duvarının izin verilenler listesine ekleyebilirsiniz. Alternatif olarak, senaryonuza bağlı olarak Azure-SSIS IR'nizden veri erişiminin güvenliğini sağlamak için aşağıdaki diğer seçenekleri de göz önünde bulundurabilirsiniz:

Veri kaynağınız şirket içindeyse, bir sanal ağı şirket içi ağınıza bağladıktan ve Azure-SSIS IR'nizi sanal ağ alt ağına ekledikten sonra bu alt ağın özel IP adresi aralığını veri kaynağınız için güvenlik duvarının izin verilenler listesine ekleyebilirsiniz.

Veri kaynağınız sanal ağ hizmet uç noktalarını destekleyen bir Azure hizmetiyse, sanal ağ alt ağınızda bir sanal ağ hizmet uç noktası yapılandırabilir ve Azure-SSIS IR'nizi bu alt ağa birleştirebilirsiniz. Ardından, veri kaynağınızın güvenlik duvarına bu alt ağa sahip bir sanal ağ kuralı ekleyebilirsiniz.

Veri kaynağınız Azure dışı bir bulut hizmetiyse, Azure-SSIS IR'nizden giden trafiği NVA/Azure Güvenlik Duvarı aracılığıyla statik genel IP adresine yönlendirmek için UDR kullanabilirsiniz. Daha sonra NVA/Azure Güvenlik Duvarı statik genel IP adresini veri kaynağınız için güvenlik duvarının izin verilenler listesine ekleyebilirsiniz.

Yukarıdaki seçeneklerden hiçbiri gereksinimlerinizi karşılıyorsa Azure-SSIS IR'niz için şirket içinde barındırılan bir IR'yi ara sunucu olarak yapılandırmayı göz önünde bulundurun. Ardından, şirket içinde barındırılan IR'nizi barındıran makinenin statik genel IP adresini veri kaynağınız için güvenlik duvarının izin verilenler listesine ekleyebilirsiniz.

Azure-SSIS IR için kendi adresimi getirmek istersem neden iki statik genel adres sağlamam gerekiyor?

Azure-SSIS IR düzenli olarak otomatik olarak güncelleştirilir. Yükseltme sırasında yeni düğümler oluşturulur ve eski düğümler silinir. Ancak kapalı kalma süresini önlemek için, yeni düğümler hazır olana kadar eski düğümler silinmez. Bu nedenle, eski düğümler tarafından kullanılan ilk statik genel IP adresiniz hemen serbest bırakılamaz ve yeni düğümleri oluşturmak için ikinci statik genel IP adresinize ihtiyacımız vardır.

Azure-SSIS IR için kendi statik genel IP adreslerimi getirdim, ancak neden hala veri kaynaklarıma erişemiyor?

Lütfen iki statik genel IP adresinin de veri kaynaklarınız için güvenlik duvarının izin verilenler listesine eklendiğini onaylayın. Azure-SSIS IR'niz her yükseltildiğinde, statik genel IP adresi sizin getirdiğiniz ikisi arasında değiştirilir. İzin verilenler listesine bunlardan yalnızca birini eklerseniz Azure-SSIS IR'niz için veri erişimi yükseltildikten sonra bozulur.

Veri kaynağınız bir Azure hizmetiyse lütfen bunu sanal ağ hizmet uç noktalarıyla yapılandırıp yapılandırmadığınızdan emin olun. Bu durumda Azure-SSIS IR'den veri kaynağınıza giden trafik, Azure hizmetleri tarafından yönetilen özel IP adreslerini kullanmaya geçer ve veri kaynağınız için güvenlik duvarının izin verilenler listesine kendi statik genel IP adreslerinizi ekler.

İlgili içerik

- Azure-SSIS IR'yi ADF kullanıcı arabirimi aracılığıyla bir sanal ağa ekleme

- Azure PowerShell aracılığıyla Azure-SSIS IR'yi bir sanal ağa ekleme

Azure-SSIS IR hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

- Azure-SSIS IR. Bu makalede, Azure-SSIS IR dahil olmak üzere IR'ler hakkında genel kavramsal bilgiler sağlanır.

- Öğretici: SSIS paketlerini Azure'a dağıtma. Bu öğretici, Azure-SSIS IR'nizi oluşturmaya yönelik adım adım yönergeler sağlar. SSISDB'yi barındırmak için Azure SQL Veritabanı sunucu kullanır.

- Azure-SSIS IR oluşturun. Bu makale öğreticide genişler. Sanal ağ hizmet uç noktası/IP güvenlik duvarı kuralı/özel uç nokta veya SSISDB'yi barındırmak için bir sanal ağı birleştiren Azure SQL Yönetilen Örneği ile yapılandırılmış Azure SQL Veritabanı sunucusunu kullanma yönergeleri sağlar. Azure-SSIS IR'nizi bir sanal ağa nasıl katabileceğinizi gösterir.

- Azure-SSIS IR’yi izleme. Bu makalede, Azure-SSIS IR’ınız hakkındaki bilgileri nasıl alacağınız ve anlayacağınız açıklanmıştır.

- Azure-SSIS IR’yi yönetme. Bu makalede, Azure-SSIS IR’ınızı nasıl durduracağınız, başlatacağınız veya sileceğiniz açıklanmıştır. Ayrıca, daha fazla düğüm ekleyerek Azure-SSIS IR’ınızı ölçeklendirme işlemini gösterir.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin