Standart dağıtım olarak Azure Özel Bağlantı etkinleştirme

Bu makalede, kullanıcılarla Databricks çalışma alanları arasında ve ayrıca klasik işlem düzlemi üzerindeki kümeler ile Databricks çalışma alanı altyapısı içindeki denetim düzlemi üzerindeki temel hizmetler arasında özel bağlantı sağlamak için Azure Özel Bağlantı nasıl kullanılacağı açıklanmaktadır.

Not

- Gereksinimler ve Özel Bağlantı genel bakış için bkz. Arka uç ve ön uç bağlantılarını Azure Özel Bağlantı etkinleştirme.

- İki dağıtım türü vardır: standart ve basitleştirilmiş. Bu makalede standart dağıtım açıklanmaktadır. Bu dağıtım türlerini karşılaştırmak için bkz . Standart veya basitleştirilmiş dağıtım seçme.

Standart dağıtımda ön uç bağlantılarına giriş

Genel İnternet bağlantısı olmayan istemciler için Azure Databricks web uygulamasına özel ön uç bağlantılarını desteklemek için, Azure Databricks web uygulamasına çoklu oturum açma (SSO) oturum açma geri çağrılarını desteklemek üzere bir tarayıcı kimlik doğrulaması özel uç noktası eklemeniz gerekir. Bu kullanıcı bağlantıları genellikle şirket içi ağ ve VPN bağlantılarını işleyen bir sanal ağ üzerinden gelir ve buna geçiş sanal ağı adı verilir.

İpucu

Yalnızca arka uç Özel Bağlantı bağlantıları uyguluyorsanız, geçiş sanal ağı veya tarayıcı kimlik doğrulaması özel uç noktasına ihtiyacınız yoktur ve bu bölümün geri kalanını atlayabilirsiniz.

Tarayıcı kimlik doğrulaması özel uç noktası, alt kaynak türüne browser_authenticationsahip özel bir bağlantıdır. Microsoft Entra Id'nin doğru Azure Databricks denetim düzlemi örneğinde oturum açmasından sonra kullanıcıları yeniden yönlendirmesine olanak tanıyan bir geçiş sanal ağından özel bir bağlantı barındırıyor.

- Kullanıcı istemci aktarım ağınızdan genel İnternet'e bağlantılara izin vermek istiyorsanız, tarayıcı kimlik doğrulaması özel uç noktası eklenmesi önerilir ancak gerekli değildir.

- İstemci aktarım ağınızdan genel İnternet'e bağlantılara izin vermemeye çalışırsanız, tarayıcı kimlik doğrulaması özel uç noktası eklemek gerekir.

Tarayıcı kimlik doğrulaması özel uç noktası , bölgedeki aynı özel DNS bölgesini paylaşan tüm çalışma alanları arasında paylaşılır. Ayrıca bazı kurumsal DNS çözümlerinin tarayıcı kimlik doğrulaması için sizi tek bir bölgesel özel uç noktayla etkili bir şekilde sınırladığını unutmayın.

Önemli

Databricks, web kimlik doğrulaması özel ağ ayarlarını barındırmak için her bölge için özel web kimlik doğrulama çalışma alanı olarak adlandırılan bir çalışma alanı oluşturulmasını kesinlikle önerir. Bu, söz konusu bölgedeki diğer çalışma alanlarını etkileyebilecek bir çalışma alanını silme sorununu çözer. Daha fazla bağlam ve ayrıntı için bkz . 4. Adım: Web tarayıcısı erişimini desteklemek için özel uç nokta oluşturma.

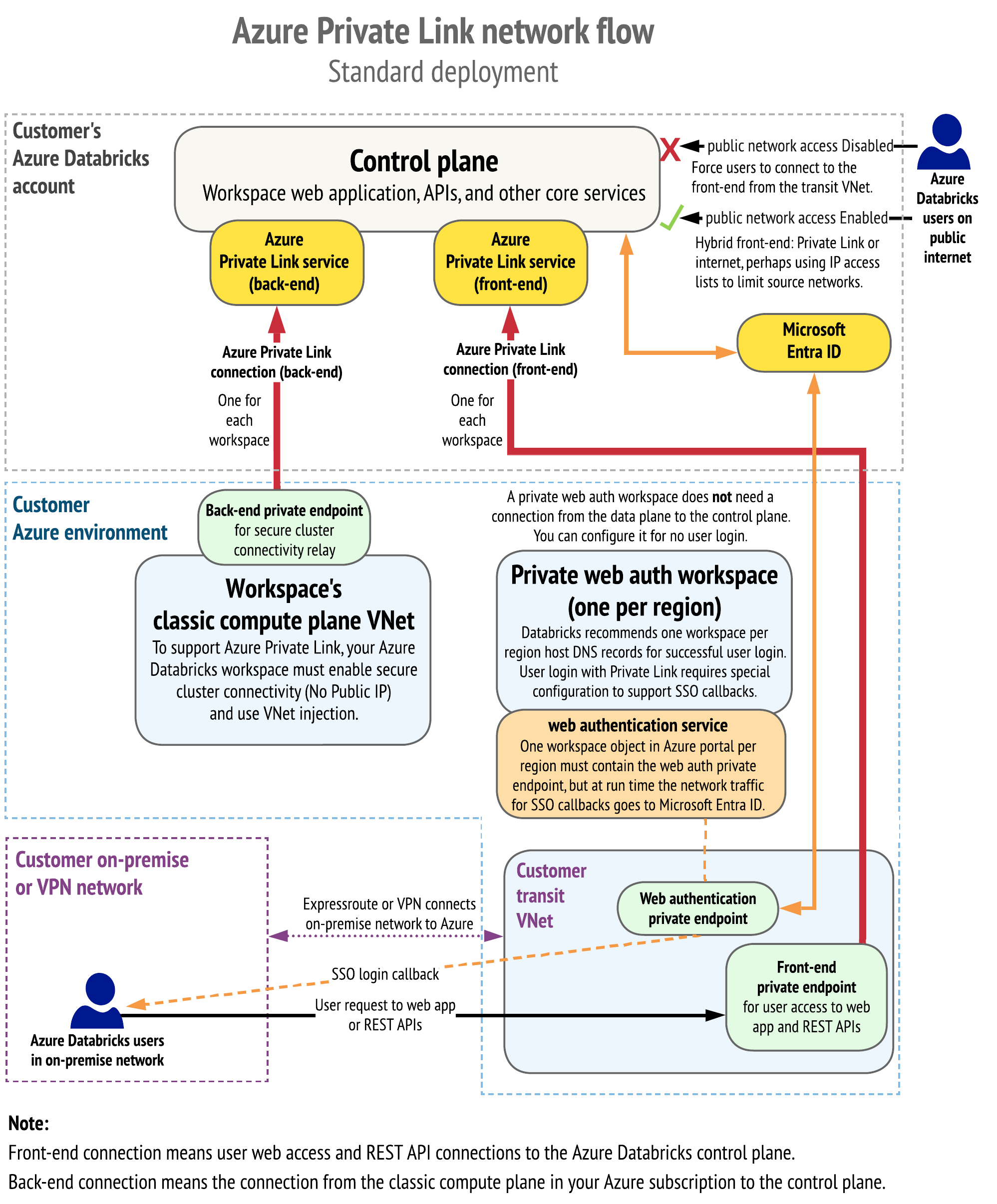

Ağ akışı ve ağ nesnesi diyagramları

Aşağıdaki diyagramda, Özel Bağlantı standart dağıtımının tipik bir uygulamasında ağ akışı gösterilmektedir:

Aşağıdaki diyagramda ağ nesnesi mimarisi gösterilmektedir:

Bunu basitleştirilmiş Özel Bağlantı dağıtımla karşılaştırmak için bkz. Ağ akışı ve ağ nesnesi diyagramları

1. Adım: Kaynak grupları oluşturma

- Azure portalında kaynak grupları dikey penceresine gidin.

- Çalışma alanınız için bir kaynak grubu oluşturmak için Kaynak grubu oluştur'a tıklayın. Azure aboneliğini, bölgesini ve kaynak grubunun adını ayarlayın. Gözden Geçir ve Oluştur'a ve ardından Oluştur'a tıklayın.

- Özel Bağlantı uç noktanız ve bölgeniz gibi Özel Bağlantı kaynaklarınız için bir kaynak grubu oluşturmak için önceki adımı yineleyin. Bölgenin çalışma alanı bölgesiyle eşleşmesi gerekmez. Geçiş sanal ağınız için kullanmayı planladığınız bölgeyle eşleşen Azure bölgesini kullanın. Çalışma alanı bölgesi ve geçiş sanal ağ bölgesi eşleşmiyorsa, bölgeler arasında veri aktarımının ek maliyetleri vardır.

2. Adım: Çalışma alanı sanal asını oluşturma veya hazırlama

Kullanacağınız bir sanal ağınız zaten olabilir veya özel olarak Azure Databricks için yeni bir sanal ağ oluşturabilirsiniz.

Sanal ağın IP aralıkları ve çalışma alanı için gerekli iki alt ağ gereksinimleri için Azure sanal ağınızda Azure Databricks'i dağıtma (VNet ekleme) makalesine bakın.

Azure Databricks için kullandığınız sanal ağ ve alt ağ IP aralıkları, bir kerede kullanabileceğiniz en fazla küme düğümü sayısını tanımlar. Kendi kuruluşunuzun ağ gereksinimlerini ve Azure Databricks ile aynı anda kullanmayı beklediğiniz en yüksek küme düğümlerini eşleştirmek için bu değerleri dikkatle seçin. Bkz. Adres alanı ve en büyük küme düğümleri.

Örneğin, şu değerlerle bir sanal ağ oluşturabilirsiniz:

- IP aralığı: Önce varsayılan IP aralığını kaldırın ve ardından IP aralığı

10.28.0.0/23ekleyin. - aralığına

10.28.0.0/25sahip alt ağpublic-subnetoluşturun. - aralığına

10.28.0.128/25sahip alt ağprivate-subnetoluşturun. - aralığına

10.28.1.0/27sahip alt ağprivate-linkoluşturun.

3. Adım: Azure Databricks çalışma alanı ve özel uç noktaları sağlama

Aşağıdaki ayarlarla yeni bir Azure Databricks çalışma alanı dağıtın:

- İşlem kaynakları ağı için Azure Databricks çalışma alanınızı kendi sanal ağınıza dağıtın. Bu özellik, Azure sanal ağınızda Azure Databricks dağıtma (sanal ağ ekleme) olarak bilinir.

- Güvenli küme bağlantısı (No-Public-IP/NPIP olarak da bilinir).

- Özel Bağlantı desteği.

Bu ayarlarla bir çalışma alanı dağıtmak için, Azure portalında kullanıcı arabirimi, özel bir şablon (kullanıcı arabiriminde, Azure CLI veya PowerShell ile uygulayabileceğiniz) veya Terraform gibi çeşitli seçenekleriniz vardır. Özel Bağlantı etkin bir çalışma alanı oluşturmak üzere özel bir şablon kullanmak için bu şablonu kullanın.

Hangi yaklaşımı seçerseniz seçin, yeni çalışma alanınızı oluştururken şu değerleri ayarlayın:

- Genel ağ erişimi (ön uç Özel Bağlantı için) (şablonda olarak

publicNetworkAccess): Özel Bağlantı ön uç kullanım örneği için ayarlarınızı denetler.- Bunu

Enabled(varsayılan) olarak ayarlarsanız, genel İnternet'te kullanıcılar ve REST API istemcileri Azure Databricks'e erişebilir, ancak çalışma alanları için IP erişim listelerini yapılandırma'yı kullanarak onaylı kaynak ağlardan belirli IP aralıklarına erişimi sınırlayabilirsiniz. - Bunu olarak

Disabledayarlarsanız, genel İnternet'ten kullanıcı erişimine izin verilmez. Devre dışı olarak ayarlanırsa, ön uç bağlantısına genel İnternet'ten değil yalnızca Özel Bağlantı bağlantı kullanılarak erişilebilir. IP erişim listeleri Özel Bağlantı bağlantılarda etkili değildir. - Yalnızca arka uç Özel Bağlantı (ön uç Özel Bağlantı yok) kullanmak istiyorsanız, genel ağ erişimini olarak

Enabledayarlamanız gerekir.

- Bunu

- Gerekli NSG kuralları (arka uç Özel Bağlantı için) (şablonda şu şekilde

requiredNsgRules): Olası değerler:- Tüm Kurallar (varsayılan): Bu değer şablonda olarak

AllRulesbulunur. Bu, çalışma alanı işlem düzleminizin işlem düzleminden denetim düzlemine genel İnternet'te bağlantılara izin veren Azure Databricks kurallarını içeren bir ağ güvenlik grubuna ihtiyacı olduğunu gösterir. Arka uç Özel Bağlantı kullanmıyorsanız bu ayarı kullanın. - Azure Databricks Kuralları Yok: Bu değer şablonda şu şekildedir

NoAzureDatabricksRules: Arka uç Özel Bağlantı kullanıyorsanız bu değeri kullanın; bu da çalışma alanı işlem düzleminizin Azure Databricks denetim düzlemine bağlanmak için ağ güvenlik grubu kurallarına ihtiyacı olmadığı anlamına gelir. Arka uç Özel Bağlantı kullanıyorsanız bu ayarı kullanın.

- Tüm Kurallar (varsayılan): Bu değer şablonda olarak

- Güvenli küme kümesi bağlantısını etkinleştirin (Genel IP Yok) (şablonda şu şekilde

Disable Public Ip): Her zaman Evet (trueolarak ayarlanır), bu da güvenli küme bağlantısını etkinleştirir.

Genel ağ erişimi (şablondapublicNetworkAccess) ve Gerekli NSG kurallarının (şablonda) birleşimi, requiredNsgRuleshangi tür Özel Bağlantı desteklendiği tanımlar.

Aşağıdaki tabloda, ön uç ve arka uç olan iki ana Özel Bağlantı kullanım örneği için desteklenen senaryolar gösterilmektedir.

| Senaryo | Genel ağ erişimini bu değere ayarla | Gerekli NSG kurallarını bu değere ayarlayın | Bu uç noktaları oluşturma |

|---|---|---|---|

| Ön uç veya arka uç için Özel Bağlantı yok | Etkin | Tüm Kurallar | yok |

| Önerilen yapılandırma: Hem ön uç hem de arka uç Özel Bağlantı. Ön uç bağlantısı, Özel Bağlantı gerektirecek şekilde kilitlendi. | Devre dışı | NoAzureDatabricksRules | Arka uç için bir tane (gerekli). Ön uç için bir tane (gerekli). Ayrıca, bir tarayıcı bölge başına özel uç nokta kimlik doğrulaması uygular. |

| Hem ön uç hem de arka uç Özel Bağlantı. Karma ön uç bağlantısı, genellikle çalışma alanları için IP erişim listelerini yapılandırma özelliğini kullanarak Özel Bağlantı veya genel İnternet'e izin verir. Şirket içi kullanıcı erişimi için Özel Bağlantı kullanıyorsanız ancak belirli İnternet CIDR aralıklarına izin vermeniz gerekiyorsa bu karma yaklaşımı kullanın. Ek aralıklar SCIM veya Azure Machine Learning gibi Azure hizmetleri için veya JDBC, bulut otomasyonu veya yönetici araçları için dış erişim sağlamak için kullanılabilir. | Etkin | NoAzureDatabricksRules | Arka uç için bir tane (gerekli). Ön uç için bir uç nokta (isteğe bağlı). Ayrıca, bir tarayıcı bölge başına özel uç nokta kimlik doğrulaması uygular. |

| Yalnızca ön uç Özel Bağlantı. Ön uç bağlantısı Özel Bağlantı gerektirecek şekilde kilitlendi (genel ağ erişimi devre dışı bırakıldı). Arka uç için Özel Bağlantı yok. | Bu desteklenmeyen bir senaryodur. | Bu desteklenmeyen bir senaryodur. | Bu desteklenmeyen bir senaryodur. |

| Yalnızca ön uç Özel Bağlantı. Karma ön uç bağlantısı, çalışma alanları için IP erişim listelerini yapılandırma özelliğini kullanarak Özel Bağlantı veya genel İnternet'e izin verir. Arka uç için Özel Bağlantı yok. | Etkin | Tüm Kurallar | Ön uç için bir uç nokta (isteğe bağlı). Ayrıca, bir tarayıcı bölge başına özel uç nokta kimlik doğrulaması uygular. |

| Yalnızca arka uç Özel Bağlantı. Ön uç, belki de çalışma alanları için IP erişim listelerini yapılandır seçeneğini kullanarak genel İnternet kullanır. Ön uç için Özel Bağlantı yok. | Etkin | NoAzureDatabricksRules | Arka uç için bir uç nokta (gerekli). |

Şu çalışma alanı yapılandırma ayarlarını yapın:

- Fiyatlandırma katmanını Premium olarak ayarlayın (şablonda bu değer )

premium - Herhangi bir arka uç bağlantısını etkinleştiriyorsanız, Genel Ip'yi Devre Dışı Bırak (güvenli küme bağlantısı) ayarını Evet olarak ayarlayın (şablonda bu değer olur

true). - Ağ Oluşturma > Azure Databricks çalışma alanını kendi Sanal Ağ (VNet) içinde Evet olarak ayarlayın (bir şablonda bu değer )

true

Not

Genel olarak, yeni bir çalışma alanı oluştururken Özel Bağlantı etkinleştirmeniz gerekir. Ancak, hiçbir zaman ön uç veya arka uç erişimi Özel Bağlantı olmayan bir çalışma alanınız varsa veya Genel ağ erişimi (Etkin) ve Gerekli NSG kuralları (Tüm Kurallar) için varsayılan değerleri kullandıysanız, ön uç Özel Bağlantı daha sonra eklemeyi seçebilirsiniz. Ancak, Genel ağ erişimi etkin kalacaktır, bu nedenle yalnızca bazı yapılandırma seçenekleri kullanılabilir.

Çalışma alanını oluşturmanın iki yolu vardır:

Azure portalı kullanıcı arabiriminde çalışma alanı ve özel uç noktalar oluşturma

Azure portalı, yeni bir Azure Databricks çalışma alanı oluştururken otomatik olarak iki Özel Bağlantı alanı (Genel ağ erişimi ve Gerekli NSG kuralları) içerir.

Çalışma alanını kendi sanal ağınızla (sanal ağ ekleme) oluşturmak için. Alt ağlarınızı yapılandırmak ve boyutlandırmak için Azure sanal ağınızda Azure Databricks'i dağıtma (VNet ekleme) bölümündeki çalışma alanı yordamını izleyin, ancak henüz Oluştur'a basmayın.

Aşağıdaki alanları ayarlayın:

- Fiyatlandırma Katmanı'nı olarak

premiumayarlayın veya kullanıcı arabiriminde Özel Bağlantı alanlarını görmezsiniz. - Ağ Dağıtımı > Azure Databricks çalışma alanını Güvenli Küme Bağlantısı (Genel IP Yok) ile Evet olarak ayarlayın.

- Ağ Dağıtımı > Azure Databricks çalışma alanını kendi Sanal Ağ (VNet) olarak Evet olarak ayarlayın.

- Alt ağları önceki adımda oluşturduğunuz sanal ağa göre ayarlayın. Ayrıntılar için sanal ağ ekleme makalesine bakın.

- Özel Bağlantı çalışma alanı alanlarını 3. Adım: Azure Databricks çalışma alanı ve özel uç noktaları sağlama bölümündeki senaryolar tablosuna göre Genel Ağ Erişimi ve Gerekli Nsg Kuralları'nı ayarlayın.

Aşağıdaki ekran görüntüsünde Özel Bağlantı bağlantısı için en önemli dört alan gösterilmektedir.

- Fiyatlandırma Katmanı'nı olarak

Arka uç bağlantısı için özel bir uç nokta oluşturun:

Önceki ekran görüntüsünde gösterilen alanların altındaki Özel uç noktalar bölümünü arayın. Bunları görmüyorsanız Muhtemelen Fiyatlandırma Katmanı'nı Premium olarak ayarlamamışsınızdır.

+ Ekle’ye tıklayın.

Azure portalı, çalışma alanı oluşturma içinde Özel uç nokta oluştur dikey penceresini gösterir.

Çalışma alanının içinden özel uç nokta oluşturduğunuzda, bu nesne türü için bazı Azure alanları otomatik olarak doldurulduğundan ve düzenlenemediğinden gösterilmez. Bazı alanlar görünür durumdadır ancak düzenlenmesi gerekmez:

Azure Databricks alt kaynak alanı görünür ve databricks_ui_api değeriyle otomatik olarak doldurulur. Bu alt kaynak değeri, çalışma alanınız için geçerli Azure Databricks denetim düzlemini temsil eder. Bu alt kaynak adı değeri hem arka uç hem de ön uç bağlantısı için özel uç noktalar için kullanılır.

Kaynak grubunuzu, sanal ağınızı ve alt ağınızı ayarladıktan sonra, özel DNS yerine Azure tarafından oluşturulan yerleşik DNS'yi kullanırsanız Özel DNS Bölgesi otomatik olarak bir değerle doldurulur.

Önemli

Azure, kullanmak istediğiniz Özel DNS bölgesini otomatik olarak seçmeyebilir. Özel DNS Bölgesi alanının değerini gözden geçirin ve gerektiği gibi değiştirin.

Konum'u çalışma alanı bölgenizle eşleşecek şekilde ayarlayın. Arka uç özel uç bölgesi ve çalışma alanı bölgesi eşleşmelidir, ancak ön uç özel uç uç bağlantıları için bölgelerin eşleşmesi gerekmez.

Sanal ağı çalışma alanı sanal ağınıza ayarlayın.

Alt ağı çalışma alanınızda belirli Özel Bağlantı alt ağ olarak ayarlayın. İlgili bilgiler için bkz . ağ gereksinimleri.

Yerleşik Azure DNS ile tipik kullanım için Özel DNS bölgesiyle tümleştir seçeneğini Evet olarak ayarlayın. Bu yönergelerin geri kalanında Evet'i seçtiğiniz varsayılır.

Kuruluşunuz kendi özel DNS'sini koruyorsa, bunu Hayır olarak ayarlamak isteyebilirsiniz, ancak devam etmeden önce DNS yapılandırmasıyla ilgili bu Microsoft makalesini gözden geçirin. Sorularınız varsa Azure Databricks hesap ekibinize başvurun.

Özel uç nokta oluşturmak ve çalışma alanı oluşturma dikey penceresine dönmek için Tamam'a tıklayın.

Doğrudan çalışma alanı oluşturma akışı içinden yalnızca bir özel uç nokta oluşturulabilir. Aktarım sanal ağınızdan ayrı bir ön uç özel uç uç noktası oluşturmak için ek bir özel uç nokta oluşturmanız gerekir, ancak çalışma alanı dağıtıldıktan sonra bunu yapmanız gerekir.

Çalışma alanının oluşturulmasını sonlandırmak için Gözden Geçir + oluştur'a ve ardından Oluştur'a tıklayın.

Çalışma alanı dağıtılana kadar bekleyin, ardından Kaynağa git'e tıklayın. Bu, Azure Databricks çalışma alanınızın Azure portalı nesnesidir. Kolay erişim için bu kaynağı Azure panonuza sabitlemeyi göz önünde bulundurun.

Geçiş sanal ağınızı Azure Databricks denetim düzlemine bağlamak için ek bir ön uç özel uç noktası oluşturun:

- Azure portalındaki çalışma alanı nesnesinden Ağ'a tıklayın.

- Özel uç nokta bağlantıları sekmesine tıklayın.

- + Özel uç nokta'ya tıklayın.

- Ön uç bağlantınız için kaynak grubunu kaynak grubunuz olarak ayarlayın.

- Bölge için ön uç özel uç uç noktasının geçiş sanal ağınızla aynı bölgede olması gerekir, ancak çalışma alanınızdan veya denetim düzleminden farklı bir bölgede olabilir.

Özel şablon kullanarak çalışma alanı oluşturma ve isteğe bağlı olarak ön uç özel uç uç noktaları ekleme

Çalışma alanını oluşturmak için standart Azure portalı kullanıcı arabirimini kullanmak istemiyorsanız, çalışma alanınızı dağıtmak için bir şablon kullanabilirsiniz. Şablonu şu şekilde kullanabilirsiniz:

Özel Bağlantı için hepsi bir arada dağıtım ARM şablonu aşağıdaki kaynakları oluşturur:

Ağ güvenlik grupları

Kaynak grupları

Çalışma alanı alt ağları (standart iki alt ağ) ve Özel Bağlantı (ek alt ağ) içeren sanal ağ

Azure Databricks çalışma alanı

Özel DNS bölgesi olan arka uç Özel Bağlantı uç noktası

Not

Şablon, geçiş sanal ağınızdan bir ön uç uç noktası oluşturmaz. Çalışma alanı oluşturulduktan sonra bu uç noktayı el ile ekleyebilirsiniz.

Şablonu doğrudan şablonun ana sayfasından dağıtabilirsiniz.

Doğrudan dağıtmak için Azure'da dağıt'a tıklayın. Kaynağı görüntülemek için GitHub'da Gözat'a tıklayın.

Her iki durumda da şablon için aşağıdaki parametre değerlerini ayarlayın:

pricingTierseçeneğinipremiumolarak ayarlayın. Bunu olarakstandardbırakırsanız, Azure portalı Özel Bağlantı özgü yapılandırma alanlarını gizler.- Genel Ip'yi olarak ayarla

enableNoPublicIp(Devre Dışı Bırak)true requiredNsgRules3. Adım: Azure Databricks çalışma alanı ve özel uç noktaları sağlama içindeki tabloya göre ve ayarlamapublicNetworkAccessnetworkSecurityGroupdeğerini çalışma alanı NSG'nizin kimliği olarak ayarlayın.

Çalışma alanının dağıtılması için bekleyin.

Çalışma alanınızı temsil eden yeni **Azure Databricks Service kaynağına gidin. Bu, Azure Databricks çalışma alanınızın Azure portalı nesnesidir. Kolay erişim için bu kaynağı Azure panonuza sabitlemeyi göz önünde bulundurun.

(Yalnızca ön uç Özel Bağlantı) Geçiş sanal ağınıza ön uç bağlantısını oluşturun:

- Sol gezinti bölmesinde Ayarlar>Ağ'a tıklayın.

- Özel uç nokta bağlantıları sekmesine tıklayın.

- + Özel uç nokta'ya tıklayın.

- Ön uç bağlantınız için kaynak grubunu kaynak grubunuz olarak ayarlayın.

- Bölge için, ön uç özel uç uç noktanız aktarım sanal ağınızla aynı bölgede olmalıdır, ancak çalışma alanınızdan veya denetim düzleminden farklı bir bölgede olabilir.

4. Adım: Web tarayıcısı erişimi için SSO'ya destek olmak üzere özel bir uç nokta oluşturma

Önemli

Ön uç Özel Bağlantı uygulamazsanız bu adımı atlayın. Ayrıca, bölgedeki tüm çalışma alanlarınız Özel Bağlantı ön uç bağlantılarını destekliyorsa ve istemci ağı (geçiş sanal ağı) genel İnternet erişimine izin veriyorsa, bu adımın açıklandığı yapılandırma önerilir ancak isteğe bağlıdır.

Azure Databricks web uygulamasında kullanıcı kimlik doğrulaması, Microsoft Entra Id SSO uygulamasının bir parçası olarak OAuth kullanır. Kimlik doğrulaması sırasında kullanıcı tarayıcısı Azure Databricks denetim düzlemine bağlanır. Buna ek olarak, OAuth akışı için Microsoft Entra Id'den bir ağ geri çağırma yeniden yönlendirmesi gerekir. Ön uç Özel Bağlantı yapılandırdıysanız, ek yapılandırma olmadan SSO ağ yeniden yönlendirmesi başarısız olur. Bu, aktarım sanal ağındaki kullanıcıların Azure Databricks'te kimlik doğrulaması yapamayacakları anlamına gelir. Bu sorunun, ön uç bağlantısı üzerinden web uygulaması kullanıcı arabiriminde oturum açan kullanıcılar için geçerli olduğunu ancak REST API kimlik doğrulaması SSO geri çağırmaları kullanmadığından REST API bağlantılarına uygulanmadığını unutmayın.

Web tarayıcısı kimlik doğrulamasını desteklemek için, istemci ağınız (aktarım sanal ağı) genel İnternet'e erişime izin vermiyorsa, çoklu oturum açma (SSO) kimlik doğrulaması geri çağrılarını desteklemek için bir tarayıcı kimlik doğrulaması özel uç noktası oluşturmanız gerekir. Tarayıcı kimlik doğrulaması özel uç noktası, adlı browser_authenticationalt kaynağa sahip özel bir uç noktadır. Tarayıcı kimlik doğrulaması özel uç noktası oluşturmak, Azure Databricks'in SSO oturum açma sırasında Microsoft Entra Id'den geri çağırma için DNS kayıtlarını otomatik olarak yapılandırmasına neden olur. DNS değişiklikleri varsayılan olarak çalışma alanı sanal ağıyla ilişkili özel DNS bölgesinde yapılır.

Birden çok çalışma alanı olan bir kuruluş için, düzgün yapılandırılmış bir ağ yapılandırmasının her özel DNS bölgesi için her Azure Databricks bölgesi için tam olarak bir tarayıcı kimlik doğrulaması özel uç noktası olduğunu anlamak önemlidir. Tarayıcı kimlik doğrulaması özel uç noktası, aynı özel DNS bölgesini paylaşan bölgedeki tüm Özel Bağlantı çalışma alanları için özel web kimlik doğrulamasını yapılandırıyor.

Örneğin, Batı ABD bölgesinde aynı özel DNS bölgesini paylaşan 10 üretim çalışma alanınız varsa, bu çalışma alanlarını desteklemek için bir tarayıcı kimlik doğrulaması özel uç noktanız olur.

Önemli

- Birisi bu bölge için tarayıcı kimlik doğrulaması özel uç noktasını barındıran çalışma alanını silerse, bu bölgede o tarayıcı kimlik doğrulaması özel uç noktasına ve SSO geri çağırmaları için ilgili DNS yapılandırmasına bağlı olan diğer çalışma alanları için kullanıcı web kimlik doğrulamasını kesintiye uğratır.

- Çalışma alanı silme risklerini azaltmak ve üretim çalışma alanlarınızda standart çalışma alanı yapılandırmasını teşvik etmek için Databricks, her bölge için özel bir web kimlik doğrulaması çalışma alanı oluşturmanızı kesinlikle önerir.

- Üretim dışı dağıtımlar için ek özel web kimlik doğrulaması çalışma alanını atlayarak uygulamayı basitleştirebilirsiniz. Bu durumda, web kimlik doğrulama uç noktanız bu bölgedeki diğer çalışma alanlarınızdan birine bağlanır.

Özel web kimlik doğrulaması çalışma alanı, Azure Databricks çalışma alanlarınızla aynı bölgede oluşturduğunuz bir çalışma alanıdır ve tek amacı, belirli bir aktarım sanal ağından gerçek üretim Azure Databricks çalışma alanlarınıza tarayıcı kimlik doğrulaması özel uç nokta bağlantısını barındırmaktır. Diğer tüm yönlerden özel web kimlik doğrulaması çalışma alanı hiçbir şey için kullanılmaz, örneğin işleri veya diğer iş yüklerini çalıştırmak için kullanmayın. Tarayıcı kimlik doğrulaması özel uç noktası dışında gerçek kullanıcı verilerine veya gelen ağ bağlantısına gerek yoktur. Kullanıcı erişimi olmayacak şekilde yapılandırabilirsiniz. Genel ağ erişimi çalışma alanı ayarını Devre Dışı olarak ayarlayarak ve çalışma alanında herhangi bir ön uç özel uç uç noktası oluşturmadığından, kullanıcıların çalışma alanında kullanıcı oturum açma erişimi yoktur.

Özel web kimlik doğrulaması çalışma alanının Özel Bağlantı bağlantı için diğer nesnelerle nasıl çalıştığını görselleştirmek için bu makalenin önceki bölümlerindeki diyagrama bakın.

Özel web kimlik doğrulaması çalışma alanı, oturum açma sırasında kullanıcı SSO'sunun bölgedeki tüm çalışma alanları için bir geri çağırma hizmeti işlevi görür. Normal çalışma alanlarınızda oturum açma işlemi tamamlandıktan sonra, bir sonraki oturum açıncaya kadar özel web kimlik doğrulaması çalışma alanı kullanılmaz.

Özel web kimlik doğrulama çalışma alanı oluşturmayı seçseniz de seçmeseniz de, tarayıcıda kimlik doğrulaması özel uç nokta hedefini barındıracak bölgede bir çalışma alanı seçmeniz gerekir. Azure portalında tarayıcı kimlik doğrulaması özel uç noktasını içeren bir Azure Databricks çalışma alanı nesnesi seçin. Çalışma zamanında gerçek ağ erişimi, aktarım sanal ağınızdan Microsoft Entra Kimliği'ne kadardır. Microsoft Entra Id kullanarak başarılı bir şekilde oturum açıldıktan sonra kullanıcının web tarayıcısı doğru kontrol düzlemi örneğine yönlendirilir.

İpucu

Databricks, özel bir DNS yapılandırmasını paylaşan birden çok çalışma alanınız varsa özel web kimlik doğrulaması çalışma alanı yapılandırmasını kesinlikle önerir. Aşağıdaki koşullardan herhangi biri için özel web kimlik doğrulaması çalışma alanını atlayabilirsiniz:

- Bölgede yalnızca bir çalışma alanınız var ve daha sonra başka çalışma alanı eklemeyeceğinden eminsiniz.

- Herhangi bir çalışma alanını silmenize gerek olmayacağına eminsiniz.

- Üretim dışı dağıtımlar.

Bu durumlarda, özel web kimlik doğrulama çalışma alanını atlayıp bunun yerine tarayıcı kimlik doğrulaması özel uç noktasını barındırmak için üretim çalışma alanlarınızdan birini seçin. Ancak, bu çalışma alanının sonunda silinmesinin, ön uç Özel Bağlantı desteğiyle bölgedeki diğer çalışma alanları için kullanıcı kimlik doğrulamasını hemen engelleyebilecek risklere dikkat edin.

SSO'yi destekleyecek özel bir uç nokta oluşturmak için:

Önerilen ancak isteğe bağlı adım: Web kimlik doğrulama hizmetini barındırmak için özel bir web kimlik doğrulama çalışma alanı oluşturun.

Özel web kimlik doğrulaması çalışma alanını barındırmak için bir kaynak grubu oluşturun. Azure Databricks çalışma alanlarını dağıtmış olduğunuz her bölge için bir tane oluşturun.

Azure Databricks çalışma alanlarını dağıtmış olduğunuz her bölge için bir özel web kimlik doğrulaması çalışma alanı oluşturun.

- Yeni bir Azure Databricks çalışma alanı oluşturmak için Azure portalı, Azure CLI, PowerShell veya Terraform'u kullanabilirsiniz.

- Katmanı Premium olarak ayarlayın.

- Silinmediğinden emin olmak için çalışma alanı adını

WEB_AUTH_DO_NOT_DELETE_<region>olarak ayarlayın. - Gerekli NSG Kurallarını (

requiredNsgRules) değerineNoAzureDatabricksRulesayarlayın. - Güvenli küme bağlantısı (NPIP) (

disablePublicIp) seçeneğini Etkin olarak ayarlayın. - Çalışma alanını diğer üretim çalışma alanlarınızla aynı bölgede oluşturun.

- Sanal ağ ekleme özelliğini kullanın. Ana çalışma alanı sanal ağınız için kullandığınız sanal ağdan ayrı bir sanal ağ oluşturun veya kullanın.

- Genel ağ erişimini (

publicNetworkAccess) Devre Dışı olarak ayarlayın. - Bu çalışma alanına Azure Databricks iş yükü koymayın.

- Tarayıcı kimlik doğrulaması özel uç noktası dışında hiçbir özel uç nokta eklemeyin. Örneğin, çalışma alanına ön uç veya arka uç bağlantılarını etkinleştirecek olan ve gerekli olmayan alt kaynakla

databricks_ui_apiherhangi bir özel uç nokta oluşturmayın.

Sanal ağ ekleme kullanarak çalışma alanı dağıtma hakkında ayrıntılı bilgi için bkz . Azure sanal ağınızda Azure Databricks'i dağıtma (VNet ekleme).

Çalışma alanını oluşturmak için standart hepsi bir arada ARM şablonunu kullanabilir ve çalışma alanı yapılandırması için yukarıda listelenen gereksinimleri izleyebilirsiniz.

Özel web kimlik doğrulaması çalışma alanını oluşturduktan sonra, çalışma alanının silinmesini önlemek için üzerinde bir kilit ayarlayın. Azure portalında Azure Databricks hizmet örneğine gidin. Sol gezinti bölmesinde Kilitler'e tıklayın. +Ekle'ye tıklayın. Kilit türü'nü Sil olarak ayarlayın. Kilide bir ad verin. Tamam'a tıklayın.

Azure portalında, çalışma alanınızı temsil eden Azure Databricks Hizmeti örneğine gidin.

- Özel bir web kimlik doğrulama çalışma alanı kullanıyorsanız, özel web kimlik doğrulaması çalışma alanı için Azure Databricks Service örnek nesnesine gidin.

- Özel web kimlik doğrulaması çalışma alanı kullanmıyorsanız, web kimlik doğrulaması özel uç noktasını barındıracak bir çalışma alanı seçin. Bu çalışma alanının silinmesinin, Özel Bağlantı ön uç bağlantılarını kullanan o bölgedeki diğer tüm çalışma alanlarınız için gereken DNS kayıtlarını sileceğini unutmayın. Azure portalında bu çalışma alanının Azure Databricks Hizmeti örneği dikey penceresini açın.

Ayarlar>Ağ>Özel uç nokta bağlantıları'na gidin.

Bu çalışma alanı için özel bir uç nokta oluşturmak için + Ekle düğmesine tıklayın.

Azure portalı, çalışma alanı oluşturma akışı içinde Özel uç nokta oluştur dikey penceresini gösterir.

Kaynak adımında Hedef alt kaynak alanını browser_authentication olarak ayarlayın.

Kaynak türü ve Kaynak alanlarının, düzenlediğiniz Azure Databricks Service çalışma alanı örneğine otomatik olarak başvurduğunu unutmayın.

Sanal Ağ adımında:

- Sanal ağı geçiş sanal ağınıza ayarlayın.

- Alt ağı aktarım sanal ağınızdaki belirli Özel Bağlantı alt ağa ayarlayın. Bu alt ağ, sanal ağ ekleme için kullanılan standart alt ağlardan biri olmamalıdır. Bu alt ağı henüz oluşturmadıysanız, bunu şimdi başka bir tarayıcı penceresinde yapın. İlgili bilgiler için ağ gereksinimlerine bakın.

DNS adımında:

Yerleşik Azure DNS ile tipik kullanım için Özel DNS bölgesiyle tümleştir seçeneğini Evet olarak ayarlayın.

Kuruluşunuz kendi özel DNS'sini koruyorsa Özel DNS bölgesiyle tümleştir seçeneğini Hayır olarak ayarlayabilirsiniz, ancak devam etmeden önce DNS yapılandırmasıyla ilgili bu Microsoft makalesini okuyun. Sorularınız varsa Azure Databricks hesap ekibinize başvurun.

Bu makaledeki diğer yönergelerde Evet'i seçtiğiniz varsayılır.

Kaynak grubu alanının doğru kaynak grubuna ayarlandığını doğrulayın. Doğru kaynak grubuna önceden doldurulmuş olabilir, ancak bunun yapılması garanti değildir. Ön uç özel uç uç ile aynı sanal ağa ayarlayın.

Önemli

Bu, yanlış yapılandırma için yaygın bir adımdır, bu nedenle bu adımı dikkatli bir şekilde uygulayın.

Özel uç noktayı oluşturmak için Tamam'a tıklayın.

Yerleşik Azure DNS ile tümleştirirseniz, artık OLUŞTURDUĞUNUZ tarayıcı kimlik doğrulaması özel uç noktası tarafından DNS'nizin otomatik olarak yapılandırıldığını onaylayabilirsiniz. Örneğin, özel DNS bölgenize bakarsanız, ile biten

.pl-authadlara sahip bir veya daha fazla yeniAkayıt görürsünüz. Bunlar, bölgedeki her denetim düzlemi örneği için SSO geri çağırmalarını temsil eden kayıtlardır. Bu bölgede birden fazla Azure Databricks denetim düzlemi örneği varsa, birdenAfazla kayıt olacaktır.

Özel DNS

Özel DNS kullanıyorsanız, SSO kimlik doğrulaması geri çağırmalarını desteklemek için uygun DNS yapılandırmasının yapılandırıldığından emin olmanız gerekir. Rehberlik için Azure Databricks hesap ekibinize başvurun.

Ön uç özel uç uç noktası kullanıyorsanız ve kullanıcılar özel DNS'yi etkinleştirdiğiniz bir aktarım sanal ağından Azure Databricks çalışma alanına erişiyorsa, çalışma alanı URL'sini kullanarak çalışma alanının erişilebilir olması için özel uç nokta IP adresini etkinleştirmeniz gerekir.

Azure'a koşullu iletme yapılandırmanız veya özel DNS'de (şirket içi veya iç DNS A ) çalışma alanı URL'si için bir DNS kaydı oluşturmanız gerekebilir. Etkinleştirilmiş Özel Bağlantı hizmetlere erişimi etkinleştirme hakkında ayrıntılı yönergeler için bkz. Azure Özel Uç Nokta DNS yapılandırması.

Örneğin, kaynak URL'lerini doğrudan iç DNS'nizdeki ön uç özel uç IP adresleriyle eşlerseniz iki giriş gerekir:

Bir DNS

Akaydı, çalışma alanı başına URL'yi (adb-1111111111111.15.azuredatabricks.net) ön uç özel uç uç IP adresiyle eşler.Bir veya daha fazla DNS

Akaydı, Microsoft Entra Id OAuth akışı yanıt URL'sini ön uç özel uç uç IP adresiyle eşler, örneğinwestus.pl-auth.azuredatabricks.net. Bir bölgede birden fazla denetim düzlemi örneği olabileceğinden, her denetim düzlemi örneği için bir tane olmak üzere birden çokAkayıt eklemeniz gerekebilir.Not

Özel DNS kullanıyorsanız, kullanmak istediğiniz bölgelerde kullanmanız gereken denetim düzlemi örnek etki alanları kümesini almak için Azure Databricks hesap ekibinize başvurun. Bazı bölgelerin birden fazla denetim düzlemi örneği vardır.

Çalışma alanı özel uç noktası erişimi için gereken tek tek A kayıtlara ek olarak, bölge başına en az bir OAuth (browser_authentication) DNS kaydı kümesi yapılandırmanız gerekir. Bu, denetim düzleminin özel uç noktası o bölgedeki çalışma alanları arasında paylaşıldığından browser_authentication , OAuth üzerinden bölgedeki tüm çalışma alanlarına özel istemci erişimi sağlar.

Alternatif olarak, genel İnternet erişimine izin veriliyorsa OAuth trafiğinin genel ağ üzerinden çıkışına izin verirseniz ve tüm iş birimleri için tek bir kullanıcıdan çalışma alanına özel uç nokta IP adresinin paylaşılması yaygın DNS'den kaynaklanan bir sorun olabilir.

Bu yapılandırmalar hazırlandıktan sonra Azure Databricks çalışma alanına erişebilmeli ve iş yükleriniz için kümeleri başlatabilmelisiniz.

5. Adım: Çalışma alanınızda kullanıcı SSO kimlik doğrulamasını test etme

Yeni çalışma alanınızda kimlik doğrulamasını test etmeniz gerekir. İlk kimlik doğrulama girişimi için Azure portalından çalışma alanını başlatın. Çalışma alanı nesnesinde Çalışma Alanını Başlat düğmesi vardır ve bu önemli bir düğmedir. Buna tıkladığınızda Azure Databricks çalışma alanında oturum açmayı ve ilk çalışma alanı yönetici kullanıcı hesabınızı sağlamayı dener. Çalışma alanınızın doğru çalıştığından emin olmak için kimlik doğrulamasını test etmek önemlidir.

Çalışma Alanını Başlat düğmesine tıklayın.

Aktarım sanal ağınızdan veya ağ konumuyla eşleyen bir ağ konumundan ağ erişimini test edin. Örneğin, şirket içi ağınızın aktarım sanal ağına erişimi varsa, şirket içi ağınızdan kullanıcı SSO'sunu denetleyebilirsiniz. Test ağınızdan aktarım alt ağınıza ağ erişimini onaylayın.

- Ön uç Özel Bağlantı etkinleştirdiyseniz, geçiş sanal ağınızdan kimlik doğrulamasının başarıyla gerçekleştiğini test etmeniz gerekir. Şirket içi ağınızı transit sanal ağınıza bağlamak için ExpressRoute veya VPN kullandıysanız ve kullanıcı olarak aktarım sanal ağına bağlanabilen yönlendirilebilir bir konumdaysanız geçerli ağınızdan oturum açarak Azure Databricks kimlik doğrulamasını test edebilirsiniz.

Aktarım alt ağınıza erişebilecek bir ağ konumunda değilseniz, aktarım alt ağınızda bir sanal makine veya ona ulaşabilecek bir ağ konumu oluşturarak bağlantıyı test edebilirsiniz. Örneğin, bir Windows 10 sanal makinesi kullanın:

VM'nin veya başka bir test bilgisayarının içinden bir web tarayıcısı kullanarak Azure portalına bağlanın ve çalışma alanını başlatın.

- Azure portalında Azure Databricks çalışma alanı nesnesini bulun.

- Azure portalda oturum açmak için kullandığınız kullanıcı kimliğinizi kullanarak Azure Databricks'te oturum açmanızı sağlayan bir pencere sekmesi başlatmak için Çalışma Alanını Başlat'a tıklayın.

- Oturum açma işleminin başarılı olduğunu onaylayın.

Kimlik doğrulaması sorunlarını giderme

Hata: "Yapılandırılan gizlilik ayarları geçerli ağınız üzerinden çalışma alanına <your-workspace-id> erişime izin verme" iletisini görürseniz. Daha fazla bilgi için lütfen yöneticinize başvurun."

Bu hata büyük olasılıkla şu anlama gelir:

- Çalışma alanına genel İnternet üzerinden bağlanıyorsunuz (Özel Bağlantı bağlantısından değil).

- Çalışma alanını genel ağ erişimini destekleyecek şekilde yapılandırmışsınız.

Bu bölümdeki önceki adımları gözden geçirin.

Hata: "DNS_PROBE_FINISHED_NXDOMAIN hata koduyla tarayıcı hatası

Bu hata, kullanıcının Azure Databricks web uygulamasında oturum açmasının hedef bölgedeki Azure Databricks denetim düzlemi örneği için uygun DNS yapılandırmasını bulamadığından başarısız olduğu anlamına gelir. Ada işaret <control-plane-instance-short-name>.pl-auth eden DNS kaydı bulunamadı. Tarayıcı kimlik doğrulaması özel uç noktasını yanlış yapılandırmış olabilirsiniz. 4. Adım: Web tarayıcısı erişimini desteklemek için özel uç nokta oluşturma bölümündeki bölümü yeniden dikkatle gözden geçirin. Sorularınız varsa Azure Databricks hesap ekibinize başvurun.

6. Adım: Arka uç Özel Bağlantı bağlantısını test edin (arka uç bağlantısı için gereklidir)

Arka uç Özel Bağlantı bağlantısı eklediyseniz doğru çalışıp çalışmadığını test etmek önemlidir. Yalnızca Azure Databricks web uygulamasında oturum açmak arka uç bağlantısını test etmez.

Azure Databricks çalışma alanınızda henüz oturum açmadıysanız, çalışma alanı URL'nizi kullanarak veya Azure portalındaki Azure Databricks Hizmeti örneğindeki Çalışma Alanını Başlat düğmesinden yeniden oturum açın.

Sol gezinti bölmesinde İşlem'e tıklayın

Küme Oluştur'a tıklayın, bir küme adı yazın ve Küme Oluştur'a tıklayın. Küme oluşturma hakkında daha fazla bilgi için bkz . İşlem yapılandırma başvurusu.

Kümenin başarıyla başlatılabilmesi için bekleyin. Birkaç dakika sürebilir. En son durumu almak için sayfayı yenileyin.

Başlatılamazsa, küme sayfasında Olay Günlüğü'ne tıklayın ve en son girişleri gözden geçirin. Tipik Özel Bağlantı yanlış yapılandırma için, Olay Günlüğü 10-15 dakika bekledikten sonra aşağıdakine benzer bir hata içerir:

Cluster terminated. Reason: Control Plane Request FailureBu hatayı alırsanız, bu makaledeki yönergeleri dikkatle yeniden gözden geçirin. Sorularınız varsa Azure Databricks hesap ekibinize başvurun.

Özel uç noktaları olan bir Azure Databricks çalışma alanını silme

Önemli

Özel bir web kimlik doğrulaması çalışma alanı kullanan önerilen ancak isteğe bağlı dağıtım stilini kullanıyorsanız, çalışma alanını veya çalışma alanıyla ilişkili tarayıcı kimlik doğrulaması özel uç noktasını hiçbir zaman silmemeniz önemlidir. Bkz . 4. Adım: Web tarayıcısı erişimini desteklemek için özel uç nokta oluşturma.

Azure, herhangi bir özel uç noktası varsa Azure Databricks çalışma alanının silinmesini engeller.

Önemli

Azure Databricks çalışma alanını silmeye çalışmadan önce özel uç noktaları silmeniz gerekir.

- Azure portalında, çalışma alanınızı temsil eden Azure Databricks Hizmeti örneğini açın.

- Sol gezinti bölmesinde Ayarlar > Ağ'a tıklayın.

- Özel uç nokta bağlantıları sekmesine tıklayın.

- Özel bir web kimlik doğrulama çalışma alanı kullanmıyorsanız, kuruluşunuzun bu çalışma alanını OAuth CNAME bağlantısı olarak kullanıp kullanmadığını ve aynı denetim düzlemi örneğini kullanan diğer çalışma alanlarıyla paylaşılıp paylaşılmadığını denetleyin. Bu durumda, bu çalışma alanından CNAME'ye bağlı olabilecek özel uç noktaları silmeden önce, CNAME'nin başka bir çalışma alanındaki geçerli bir bölge

Akaydını işaret etmesini sağlamak için diğer çalışma alanının ağ nesnelerini yapılandırın. Bkz . 4. Adım: Web tarayıcısı erişimini desteklemek için özel uç nokta oluşturma. - Her özel uç nokta için satırı seçin ve Kaldır simgesine tıklayın. Kaldırmayı onaylamak için Evet'e tıklayın.

İşiniz bittiğinde çalışma alanını Azure portalından silebilirsiniz.

Bekleyen onay olup olmadığını denetleyin veya bekleyen özel uç noktaları onaylayın

Aktarım sanal ağı için özel uç noktayı oluşturan Azure kullanıcısının çalışma alanı için sahip/katkıda bulunan izinleri yoksa, çalışma alanı için sahip/katkıda bulunan izinlerine sahip ayrı bir kullanıcının etkinleştirilmeden önce özel uç nokta oluşturma isteğini el ile onaylaması gerekir.

Bağlantı durumları şunlardır:

- Onaylandı: Uç nokta onaylanır ve başka bir işlem yapılması gerekmez.

- Beklemede: Uç nokta, çalışma alanı için sahip/katkıda bulunan izinlerine sahip bir kullanıcıdan onay gerektirir.

- Bağlantısı kesildi: Bu bağlantıyla ilgili bir nesne silindiğinden uç nokta.

- Reddedildi: Uç nokta reddedildi.

Bağlantı durumunu denetlemek için:

Azure portalında, yakın zamanda oluşturduğunuz bir veya daha fazla özel uç nokta içeren çalışma alanınıza gidin.

Ağ'a tıklayın.

Özel uç nokta bağlantıları sekmesine tıklayın.

Uç noktalar listesinde Bağlantı durumu sütununa bakın.

- Hepsinin değeri bağlantı durumu değeri Onaylandı ise, özel uç noktayı onaylamak için herhangi bir eylem gerekmez.

- Herhangi birinin değeri Beklemede ise, çalışma alanı için sahip/katkıda bulunan izinleri olan birinin onayı gerekir.

Çalışma alanı için sahip/katkıda bulunan izinleriniz varsa:

Bekleyen bir veya daha fazla uç nokta satırı seçin.

Bağlantıyı onaylarsanız Onayla düğmesine tıklayın.

Bağlantıyı onaylamazsanız Reddet düğmesine tıklayın.

Çalışma alanı için sahip/katkıda bulunan izinleriniz yoksa, bağlantıyı onaylamak için çalışma alanı yöneticinize başvurun.