Depolama için Defender'da kötü amaçlı yazılım taraması

Depolama için Defender'da Kötü Amaçlı Yazılım Taraması, Microsoft Defender Virüsten Koruma özelliklerini kullanarak karşıya yüklenen içerikte neredeyse gerçek zamanlı olarak tam bir kötü amaçlı yazılım taraması gerçekleştirerek Azure Blob Depolama kötü amaçlı içeriklerden korunmasına yardımcı olur. Güvenilmeyen içeriği işlemeye yönelik güvenlik ve uyumluluk gereksinimlerini karşılamaya yardımcı olmak için tasarlanmıştır.

Kötü Amaçlı Yazılım Tarama özelliği, büyük ölçekte, sıfır bakımla basit kuruluma olanak tanıyan ve uygun ölçekte yanıtı otomatikleştirmeyi destekleyen aracısız bir SaaS çözümüdür.

Kötü amaçlı yazılım yükleme bulut depolamada en önemli tehdittir

Bulut depolama alanına yüklenen içerik kötü amaçlı yazılım olabilir. Depolama hesapları kuruluşa kötü amaçlı yazılım giriş noktası ve kötü amaçlı yazılım dağıtım noktası olabilir. Kuruluşları bu tehditten korumak için bulut depolama alanındaki içeriğin erişilmeden önce kötü amaçlı yazılımlara karşı taranması gerekir.

Depolama için Defender'da kötü amaçlı yazılım taraması, depolama hesaplarının kötü amaçlı içerikten korunmasına yardımcı olur

- Sıfır bakımla büyük ölçekte basit etkinleştirmeye olanak tanıyan yerleşik bir SaaS çözümü.

- Microsoft Defender Virüsten Koruma (MDAV) kullanan, polimorfik ve metamorfik kötü amaçlı yazılımları yakalayan kapsamlı kötü amaçlı yazılımdan koruma özellikleri.

- Her dosya türü taranır (zip dosyaları gibi arşivler dahil) ve her tarama için bir sonuç döndürülür. Dosya boyutu sınırı 2 GB'tır.

- Blobların dizin etiketlerine veya Event Grid olaylarına göre şüpheli dosyaları silme veya değiştirme gibi büyük ölçekte yanıtı destekler.

- Kötü amaçlı yazılım taraması kötü amaçlı bir dosya tanımladığında, ayrıntılı Bulut için Microsoft Defender güvenlik uyarıları oluşturulur.

- Her tarama sonucunu günlüğe kaydetme seçeneği de dahil olmak üzere depolama alanına yüklenen güvenilmeyen içeriği taramak için güvenlik ve uyumluluk gereksinimlerini karşılamaya yardımcı olmak için tasarlanmıştır.

Yaygın kullanım örnekleri ve senaryolar

Depolama için Defender'da kötü amaçlı yazılım taramasına yönelik bazı yaygın kullanım örnekleri ve senaryolar şunlardır:

Web uygulamaları: Birçok bulut web uygulaması kullanıcıların depolama alanına içerik yüklemesine olanak tanır. Bu, vergi uygulamaları, CV yükleme İk siteleri ve makbuz yükleme gibi uygulamalar için düşük bakım ve ölçeklenebilir depolama sağlar.

İçerik koruması: Videolar ve fotoğraflar gibi varlıklar yaygın olarak hem şirket içinde hem de dış taraflara büyük ölçekte paylaşılır ve dağıtılır. CDN'ler (Content Delivery Network) ve içerik hub'ları klasik bir kötü amaçlı yazılım dağıtım fırsatıdır.

Uyumluluk gereksinimleri: NIST, SWIFT, GDPR ve diğerleri gibi uyumluluk standartlarına uyan kaynaklar, kötü amaçlı yazılım taraması da dahil olmak üzere sağlam güvenlik uygulamaları gerektirir. Düzenlemeye tabi sektörlerde veya bölgelerde çalışan kuruluşlar için kritik öneme sahiptir.

Üçüncü taraf tümleştirmesi: Üçüncü taraf verileri çok çeşitli kaynaklardan gelebilir ve bunların tümünün iş ortakları, geliştiriciler ve yükleniciler gibi sağlam güvenlik uygulamaları olmayabilir. Kötü amaçlı yazılım taraması, bu verilerin sisteminizde güvenlik risklerine neden olmamasını sağlamaya yardımcı olur.

İşbirliğine dayalı platformlar: Dosya paylaşımına benzer şekilde, ekipler sürekli içerik paylaşmak ve ekipler ve kuruluşlar arasında işbirliği yapmak için bulut depolamayı kullanır. Kötü amaçlı yazılım taraması güvenli işbirliği sağlar.

Veri işlem hatları: ETL (Ayıklama, Aktarma, Yükleme) işlemleri arasında hareket eden veriler birden çok kaynaktan gelebilir ve kötü amaçlı yazılım içerebilir. Kötü amaçlı yazılım taraması, bu işlem hatlarının bütünlüğünü sağlamaya yardımcı olabilir.

Makine öğrenmesi eğitim verileri: Etkili makine öğrenmesi modelleri için eğitim verilerinin kalitesi ve güvenliği kritik öneme sahiptir. Özellikle kullanıcı tarafından oluşturulan içerik veya dış kaynaklardan gelen verileri içeren bu veri kümelerinin temiz ve güvenli olduğundan emin olmak önemlidir.

Not

Kötü amaçlı yazılım taraması neredeyse gerçek zamanlı bir hizmettir. Tarama süreleri, taranan dosya boyutuna veya dosya türüne ve hizmet üzerindeki veya depolama hesabındaki yüke bağlı olarak farklılık gösterebilir. Microsoft, genel tarama süresini kısaltmak için sürekli çalışmaktadır, ancak hizmeti temel alan bir kullanıcı deneyimi tasarlarken tarama sürelerindeki bu değişkenliği dikkate almanız gerekir.

Önkoşullar

Kötü Amaçlı Yazılım Taramayı etkinleştirmek ve yapılandırmak için Sahip rollerine (Abonelik Sahibi veya Depolama Hesap Sahibi gibi) veya gerekli veri eylemlerine sahip belirli rollere sahip olmanız gerekir. Gerekli izinler hakkında daha fazla bilgi edinin.

Tek tek depolama hesapları için özelliği yapılandırma üzerinde ayrıntılı denetim sağlarken abonelikleriniz için uygun ölçekte Kötü Amaçlı Yazılım Taramasını etkinleştirebilir ve yapılandırabilirsiniz. Kötü Amaçlı Yazılım Tarama'yı etkinleştirmenin ve yapılandırmanın çeşitli yolları vardır: Azure yerleşik ilkesi (önerilen yöntem), Terraform, Bicep ve ARM şablonları dahil olmak üzere Kod Olarak Altyapı şablonlarını program aracılığıyla kullanarak, Azure portalını kullanarak veya doğrudan REST API ile.

Kötü amaçlı yazılım taraması nasıl çalışır?

Karşıya yüklenen kötü amaçlı yazılım taraması

Karşıya yükleme tetikleyicileri

Kötü amaçlı yazılım taramaları, Azure Blob Depolama event Grid kaynak sayfasında belirtildiği gibi bir olaya neden olan herhangi bir BlobCreated işlem tarafından korumalı bir depolama hesabında tetiklenir. Bu işlemler yeni blobların ilk karşıya yüklenmesini, mevcut blobların üzerine yazılmasını ve belirli işlemler aracılığıyla bloblarda yapılan değişiklikleri sonlandırmayı içerir. İşlemlerin sonlandırılması, birden çok bloktaki blok bloblarını birleştiren veya FlushWithCloseAzure Data Lake Storage 2. Nesil bir bloba eklenen verileri işleyen öğesini içerebilirPutBlockList.

Not

Azure Data Lake Storage 2. Nesil ve PutBlock Azure BlockBlob gibi AppendFile verilerin hemen sonlandırılmadan eklenmesine izin veren artımlı işlemler, kendi başına bir kötü amaçlı yazılım taraması tetiklemez. Kötü amaçlı yazılım taraması yalnızca bu eklemeler resmi olarak işlendiğinde başlatılır: FlushWithClose işlemler işlenir ve sonlandırılır AppendFile , tarama tetiklenir ve BlockBlob'da bloklar işlenir ve PutBlockList tarama başlatılır. Her işleme yeni bir taramaya neden olabileceği ve artımlı olarak güncelleştirilen verilerin birden çok taraması nedeniyle giderleri artırabileceği için bu ayrımı anlamak tarama maliyetlerini etkili bir şekilde yönetmek için kritik önem taşır.

Bölgeleri ve veri saklamayı tarama

Microsoft Defender Virüsten Koruma teknolojileri kullanan kötü amaçlı yazılım tarama hizmeti blobu okur. Kötü Amaçlı Yazılım Taraması, "bellek içi" içeriği tarar ve taramadan hemen sonra taranan dosyaları siler. İçerik korunmaz. Tarama, depolama hesabının aynı bölgesinde gerçekleşir. Bazı durumlarda, bir dosya şüpheli olduğunda ve daha fazla veri gerektiğinde Kötü Amaçlı Yazılım Taraması, müşteri verileri (örneğin SHA-256 karması) olarak sınıflandırılan meta veriler de dahil olmak üzere tarama bölgesi dışında dosya meta verilerini Uç Nokta için Microsoft Defender ile paylaşabilir.

Müşteri verilerine erişme

Kötü Amaçlı Yazılım Tarama hizmeti, verilerinizi kötü amaçlı yazılımlara karşı taramak için verilerinize erişim gerektirir. Hizmet etkinleştirme sırasında Azure aboneliğinizde Depolama DataScanner adlı yeni bir Veri Tarayıcısı kaynağı oluşturulur. Bu kaynağa kötü amaçlı yazılım taraması ve hassas veri bulma amacıyla verilerinize erişmek ve bunları değiştirmek için Depolama Blob Veri Sahibi rol ataması verilir.

Özel Uç Nokta kullanıma sunulan şekilde desteklenir

Depolama için Defender'da kötü amaçlı yazılım taraması, veri gizliliğini korurken özel uç noktaları kullanan depolama hesaplarında desteklenir.

Özel uç noktalar Azure depolama hizmetlerinize güvenli bağlantı sağlayarak genel İnternet'te kullanıma sunulmasını ortadan kaldırır ve en iyi uygulama olarak kabul edilir.

Kötü amaçlı yazılım taraması ayarlama

Kötü amaçlı yazılım taraması etkinleştirildiğinde, aşağıdaki eylemler ortamınızda otomatik olarak gerçekleşir:

Kötü amaçlı yazılım taramasını etkinleştirdiğiniz her depolama hesabı için, blob karşıya yükleme tetikleyicilerini dinlemek için kötü amaçlı yazılım tarama hizmeti tarafından kullanılan depolama hesabının aynı kaynak grubunda bir Event Grid Sistem Konusu kaynağı oluşturulur. Bu kaynağın kaldırılması kötü amaçlı yazılım tarama işlevini bozar.

Verilerinizi taramak için Kötü Amaçlı Yazılım Tarama hizmeti verilerinize erişim gerektirir. Hizmet etkinleştirme sırasında, Azure aboneliğinizde adlı

StorageDataScanneryeni bir Veri Tarayıcısı kaynağı oluşturulur ve sistem tarafından atanan yönetilen kimlik atanır. Bu kaynak, Kötü Amaçlı Yazılım Tarama ve Hassas Veri Bulma amacıyla verilerinize erişmesine izin Depolama Blob Veri Sahibi rol ataması ile verilir.

Depolama hesabınız Ağ yapılandırması Seçili sanal ağlardan genel ağ erişimini etkinleştir ve IP adresi belirtilmiş olarak ayarlandıysa, StorageDataScanner verilerinizi taramak için erişime izin vermek için depolama hesabı Ağ yapılandırması altındaki Kaynak örnekleri bölümüne kaynak eklenir.

Kötü amaçlı yazılım taramasını abonelik düzeyinde etkinleştiriyorsanız, Azure aboneliğinizde adlı StorageAccounts/securityOperators/DefenderForStorageSecurityOperator yeni bir Güvenlik operatörü kaynağı oluşturulur ve sistem tarafından yönetilen bir kimlik atanır. Bu kaynak, mevcut depolama hesaplarında Depolama ve Kötü Amaçlı Yazılım Tarama yapılandırması için Defender'ı etkinleştirmek ve onarmak ve abonelikte oluşturulan yeni depolama hesaplarının etkinleştirilmesini denetlemek için kullanılır. Bu kaynak, kötü amaçlı yazılım taramasını etkinleştirmek için gereken belirli izinleri içeren rol atamalarına sahiptir.

Not

Kötü amaçlı yazılım taraması, düzgün çalışması için belirli kaynaklara, kimliklere ve ağ ayarlarına bağlıdır. Bunlardan herhangi birini değiştirir veya silerseniz kötü amaçlı yazılım taraması çalışmayı durdurur. Normal çalışmasını geri yüklemek için kapatıp yeniden açabilirsiniz.

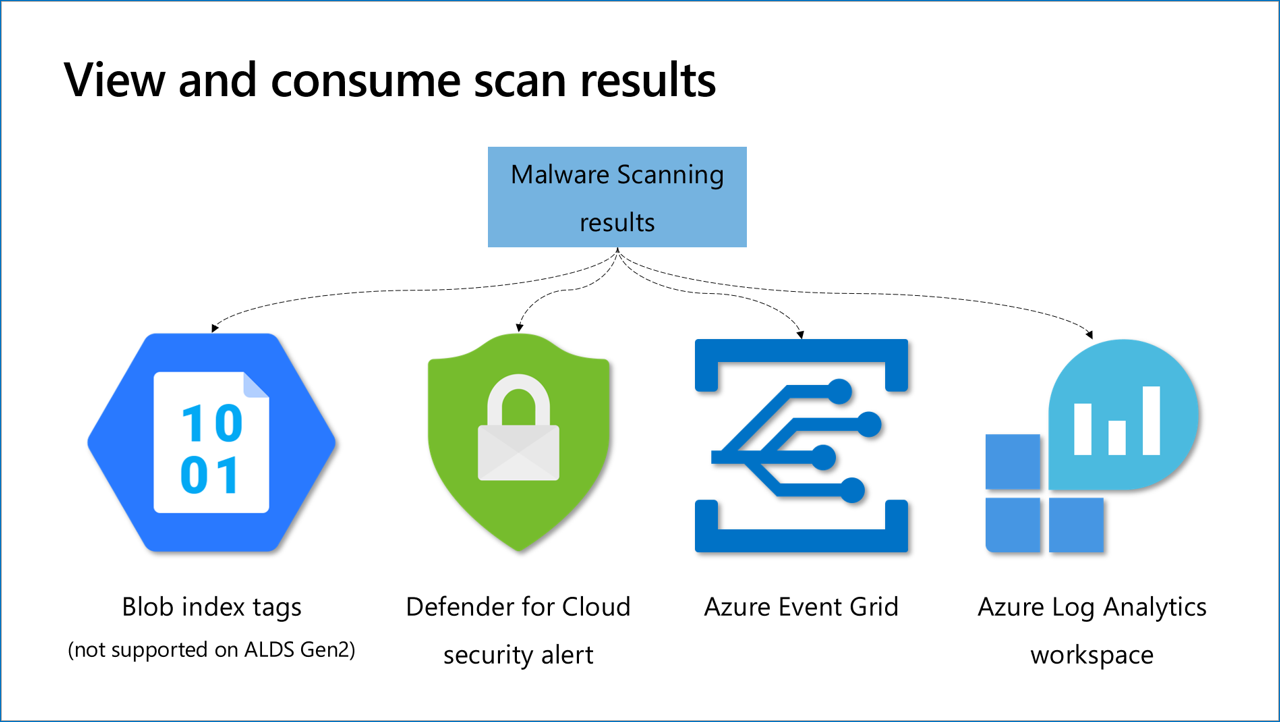

Tarama sonuçları sağlama

Kötü amaçlı yazılım tarama tarama sonuçları dört yöntemle kullanılabilir. Kurulumdan sonra, tarama sonuçlarını depolama hesabında karşıya yüklenen ve taranan her dosya için blob dizin etiketleri olarak ve bir dosya kötü amaçlı olarak tanımlandığında Bulut için Microsoft Defender güvenlik uyarıları olarak görürsünüz.

Event Grid ve Log Analytics gibi ek tarama sonucu yöntemlerini yapılandırmayı seçebilirsiniz; bu yöntemler fazladan yapılandırma gerektirir. Sonraki bölümde farklı tarama sonucu yöntemleri hakkında bilgi edineceksiniz.

Tarama sonuçları

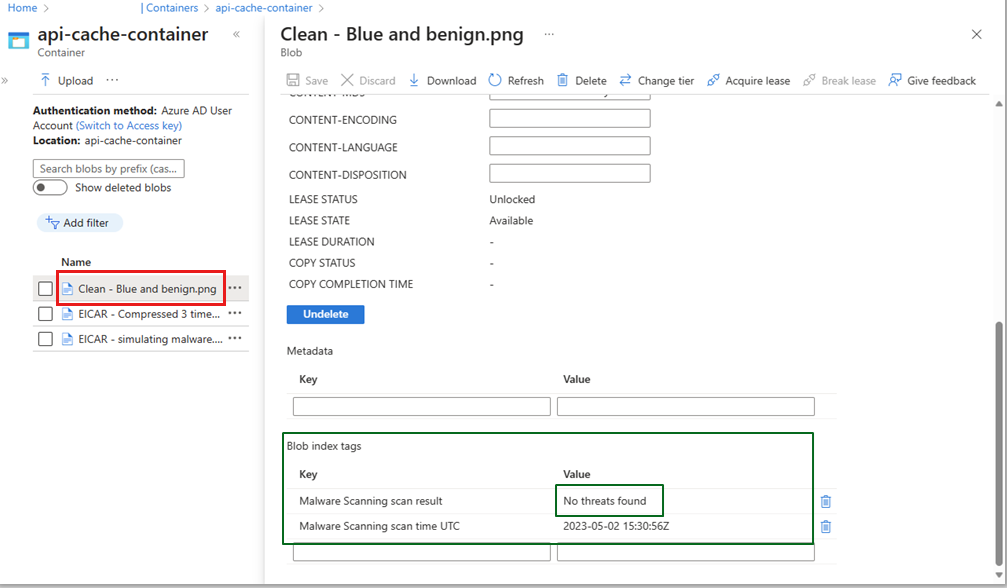

Blob dizin etiketleri

Blob dizini etiketleri , blob üzerindeki meta veri alanlarıdır. Anahtar-değer etiketi özniteliklerini kullanarak depolama hesabınızdaki verileri kategorilere ayırır. Bu etiketler otomatik olarak dizinlenir ve verileri kolayca bulmak için aranabilir çok boyutlu bir dizin olarak kullanıma sunulur. Tarama sonuçları kısadır ve blob meta verilerinde Kötü Amaçlı Yazılım Tarama tarama sonucu ve kötü amaçlı yazılım tarama tarama zamanı UTC görüntülenir. Diğer sonuç türleri (uyarılar, olaylar, günlükler) kötü amaçlı yazılım türü ve dosya yükleme işlemi hakkında daha fazla bilgi sağlar.

Blob dizini etiketleri, uygulamalar tarafından iş akışlarını otomatikleştirmek için kullanılabilir, ancak kurcalamaya karşı dayanıklı değildir. Yanıtı ayarlama hakkında daha fazla bilgi edinin.

Not

Dizin etiketlerine erişim için izinler gerekir. Daha fazla bilgi için bkz. Blob dizini etiketlerini alma, ayarlama ve güncelleştirme.

Güvenlik uyarılarını Bulut için Defender

Kötü amaçlı bir dosya algılandığında, Bulut için Microsoft Defender bir Bulut için Microsoft Defender güvenlik uyarısı oluşturur. Uyarıyı görmek için Bulut için Microsoft Defender güvenlik uyarılarına gidin. Güvenlik uyarısı dosyayla ilgili ayrıntıları ve bağlamı, kötü amaçlı yazılım türünü ve önerilen araştırma ve düzeltme adımlarını içerir. Düzeltme için bu uyarıları kullanmak için şunları yapabilirsiniz:

- Bulut için Microsoft Defender> Güvenlik uyarıları'nagiderek Azure portalında güvenlik uyarılarını görüntüleyin.

- Otomasyonları bu uyarılara göre yapılandırın.

- Güvenlik uyarılarını SIEM'ye aktarın. Microsoft Sentinel bağlayıcısını veya tercih ettiğiniz başka bir SIEM'yi kullanarak Microsoft Sentinel (Microsoft'un SIEM'si) güvenlik uyarılarını sürekli olarak dışarı aktarabilirsiniz.

Güvenlik uyarılarını yanıtlama hakkında daha fazla bilgi edinin.

Event Grid olayı

Event Grid, olay odaklı otomasyon için kullanışlıdır. Yanıtı otomatikleştirmek için kullanabileceğiniz bir olay biçiminde minimum gecikme süresiyle sonuç almak için en hızlı yöntemdir.

Event Grid özel konu başlıklarındaki olaylar birden çok uç nokta türü tarafından kullanılabilir. Kötü amaçlı yazılım tarama senaryoları için en kullanışlı olan şunlardır:

- İşlev Uygulaması (daha önce Azure İşlevi olarak adlandırılıyor), taşıma, silme veya karantina gibi otomatik yanıt için kod çalıştırmak için sunucusuz bir işlev kullanın.

- Web kancası – bir uygulamayı bağlamak için.

- Aşağı akış tüketicilerini bilgilendirmek için Event Hubs ve Service Bus Kuyruğu .

Her tarama sonucunun otomasyon amacıyla bir Event Grid konusuna otomatik olarak gönderilmesi için Kötü Amaçlı Yazılım Tarama'nın nasıl yapılandırıldığını öğrenin.

Günlük analizi

Uyumluluk kanıtı veya tarama sonuçlarını araştırmak için tarama sonuçlarınızı günlüğe kaydetmek isteyebilirsiniz. Log Analytics Çalışma Alanı hedefi ayarlayarak her tarama sonucunu kolayca sorgulayabileceğiniz merkezi bir günlük deposunda depolayabilirsiniz. Log Analytics hedef çalışma alanına gidip tabloyu arayarak StorageMalwareScanningResults sonuçları görüntüleyebilirsiniz.

Kötü amaçlı yazılım taraması için günlüğe kaydetmeyi ayarlama hakkında daha fazla bilgi edinin.

İpucu

Sizi uygulamalı laboratuvarımız aracılığıyla Depolama için Defender'daki Kötü Amaçlı Yazılım Tarama özelliğini keşfetmeye davet ediyoruz. Tarama sonuçlarına yanıtları yapılandırma da dahil olmak üzere Kötü Amaçlı Yazılım Taramayı uçtan uca ayarlama ve test etme hakkında ayrıntılı, adım adım kılavuz için Ninja eğitim yönergelerini izleyin. Bu, müşterilerin Bulut için Microsoft Defender geliştirmelerine ve özellikleriyle uygulamalı pratik deneyim sağlamalarına yardımcı olan 'laboratuvarlar' projesinin bir parçasıdır.

Maliyet kontrolü

Kötü amaçlı yazılım taraması, taranan GB başına faturalandırılır. Maliyet öngörülebilirliği sağlamak için Kötü Amaçlı Yazılım Tarama, depolama hesabı başına tek bir ayda taranan GB miktarına yönelik bir üst sınır ayarlamayı destekler.

Önemli

Depolama için Defender'da kötü amaçlı yazılım taraması ilk 30 günlük deneme sürümüne ücretsiz olarak dahil değildir ve Bulut için Defender fiyatlandırma sayfasında bulunan fiyatlandırma şemasına uygun olarak ilk günden itibaren ücretlendirilir.

"Sınırlama" mekanizması, her depolama hesabı için gigabayt (GB) cinsinden ölçülen aylık bir tarama sınırı ayarlamak üzere tasarlanmıştır ve etkili bir maliyet denetimi görevi görür. Tek bir takvim ayında depolama hesabı için önceden tanımlanmış bir tarama sınırı oluşturulursa, bu eşiğe ulaşıldığında (20 GB'a kadar sapmayla) tarama işlemi otomatik olarak durur ve dosyalar kötü amaçlı yazılım için taranmazdı. Üst sınır her ayın sonunda utc gece yarısı sıfırlanır. Üst sınırın güncelleştirilmesi genellikle bir saat kadar sürer.

Varsayılan olarak, belirli bir sınırlama mekanizması tanımlanmadıysa 5 TB (5.000 GB) sınırı oluşturulur.

İpucu

Tek tek depolama hesaplarında veya aboneliğin tamamında sınırlama mekanizmasını ayarlayabilirsiniz (abonelik üzerindeki her depolama hesabına abonelik düzeyinde tanımlanan sınır ayrılır).

Sınırlama mekanizmasını yapılandırmak için bu adımları izleyin.

Kötü amaçlı yazılım taramasının ek maliyetleri

Kötü amaçlı yazılım taraması, temeli olarak diğer Azure hizmetlerini kullanır. Bu, Kötü amaçlı yazılım taramasını etkinleştirdiğinizde, gereken Azure hizmetleri için de ücretlendirileceği anlamına gelir. Bu hizmetler Azure Depolama okuma işlemleri, Azure Depolama blob dizin oluşturma ve Azure Event Grid bildirimlerini içerir.

Olası hatalı pozitifleri ve hatalı negatifleri işleme

Kötü amaçlı yazılım olabileceğinden şüphelendiğiniz ancak algılanmadığından (hatalı negatif) veya yanlış algılanan (hatalı pozitif) bir dosyanız varsa, örnek gönderim portalı aracılığıyla analiz için bize gönderebilirsiniz. Kaynak olarak "Depolama için Microsoft Defender" seçeneğini belirleyin.

Bulut için Defender hatalı pozitif uyarıları gizlemenize olanak tanır. Kötü amaçlı yazılım adını veya dosya karmasını kullanarak gizleme kuralını sınırlandırmaya özen gösterin.

Kötü Amaçlı Yazılım Taraması, kötü amaçlı olsa bile karşıya yüklenen bloba erişimi otomatik olarak engellemez veya izinleri değiştirmez.

Sınırlamalar

Desteklenmeyen özellikler ve hizmetler

Desteklenmeyen depolama hesapları: Eski v1 depolama hesapları kötü amaçlı yazılım taraması tarafından desteklenmez.

Desteklenmeyen hizmet: Azure Dosyalar kötü amaçlı yazılım taraması tarafından desteklenmez.

Desteklenmeyen bölgeler: Jio Hindistan Batı, Güney Kore, Güney Afrika Batı.

Depolama için Defender tarafından desteklenen ancak kötü amaçlı yazılım taramasıyla desteklenmeyen bölgeler. Depolama için Defender'ın kullanılabilirliği hakkında daha fazla bilgi edinin.

Desteklenmeyen blob türleri: Ekleme ve Sayfa blobları Kötü Amaçlı Yazılım Tarama için desteklenmez.

Desteklenmeyen şifreleme: İstemci tarafı şifrelenmiş blobları desteklenmez çünkü hizmet tarafından taramadan önce şifreleri çözülemez. Ancak bekleyen veriler Müşteri Tarafından Yönetilen Anahtar (CMK) tarafından şifrelenir.

Desteklenmeyen dizin etiketi sonuçları: Hiyerarşik ad alanı etkin (Azure Data Lake Storage 2. Nesil) depolama hesaplarında dizin etiketi tarama sonucu desteklenmez.

Event Grid: Genel ağ erişimi etkin olmayan Event Grid konuları (özel uç nokta bağlantıları gibi) Depolama için Defender'da kötü amaçlı yazılım taraması tarafından desteklenmez.

Aktarım hızı kapasitesi ve blob boyutu sınırı

- Tarama aktarım hızı sınırı: Kötü Amaçlı Yazılım Taraması her depolama hesabı için dakikada 2 GB'a kadar işlem yapabilir. Dosya yükleme hızı bir depolama hesabı için bu eşiği bir an için aşıyorsa, sistem hız sınırını aşan dosyaları taramaya çalışır. Dosya yükleme hızı tutarlı olarak bu eşiği aşarsa bazı bloblar taranamaz.

- Blob tarama sınırı: Kötü Amaçlı Yazılım Tarama, her depolama hesabı için dakikada en fazla 2.000 dosya işleyebilir. Dosya yükleme hızı bir depolama hesabı için bu eşiği bir an için aşıyorsa, sistem hız sınırını aşan dosyaları taramaya çalışır. Dosya yükleme hızı tutarlı olarak bu eşiği aşarsa bazı bloblar taranamaz.

- Blob boyutu sınırı: Taranacak tek bir blob için boyut sınırı üst sınırı 2 GB'tır. Sınırdan büyük bloblar taranmayacak.

Blob karşıya yüklemeleri ve dizin etiketi güncelleştirmeleri

Depolama hesabına bir blob yüklendikten sonra kötü amaçlı yazılım taraması ek bir okuma işlemi başlatır ve dizin etiketini güncelleştirir. Çoğu durumda, bu işlemler önemli bir yük oluşturmaz.

Erişim ve depolama IOPS üzerindeki etki

Tarama işlemine rağmen karşıya yüklenen verilere erişim etkilenmez ve depolama Giriş/Çıkış İşlemleri (IOPS) üzerindeki etkisi en düşük düzeydedir.

Uç Nokta için Microsoft Defender ile karşılaştırıldığında sınırlamalar

Depolama için Defender, kötü amaçlı yazılım taraması yapmak için Uç Nokta için Defender ile aynı kötü amaçlı yazılımdan koruma altyapısını ve güncel imzaları kullanır. Ancak dosyalar Azure Depolama'a yüklendiğinde kötü amaçlı yazılımdan koruma altyapısının bağımlı olduğu belirli meta veriler eksiktir. Bu meta veri eksikliği, Azure Depolama'da Uç Nokta için Defender tarafından algılananlara kıyasla 'hatalı negatifler' olarak bilinen yanıtsız algılama oranının daha yüksek olmasına neden olabilir.

Eksik meta verilerin bazı örnekleri aşağıda verilmiştir:

Web İşareti (MOTW): MOTW, internetten indirilen dosyaları izleyen bir Windows güvenlik özelliğidir. Ancak dosyalar Azure Depolama'a yüklendiğinde bu meta veriler korunmaz.

Dosya yolu bağlamı: Standart işletim sistemlerinde, dosya yolu tehdit algılama için ek bağlam sağlayabilir. Örneğin, sistem konumlarını değiştirmeye çalışan bir dosya (örneğin, C:\Windows\System32) şüpheli olarak işaretlenir ve daha fazla analize tabi olabilir. Azure Depolama'da, blob içindeki belirli dosya yollarının bağlamı aynı şekilde kullanılamaz.

Davranış verileri: Depolama için Defender, dosyaların içeriğini çalıştırmadan analiz eder. Dosyaları inceler ve kötü amaçlı yazılımları denetlemek için bunların yürütülmesine öykünebilir. Ancak, bu yaklaşım yalnızca yürütme sırasında kötü amaçlı doğalarını ortaya koyan belirli kötü amaçlı yazılım türlerini algılamayabilir.

Sonraki adımlar

Kötü amaçlı yazılım tarama sonuçları için yanıtı ayarlama hakkında daha fazla bilgi edinin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin