Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

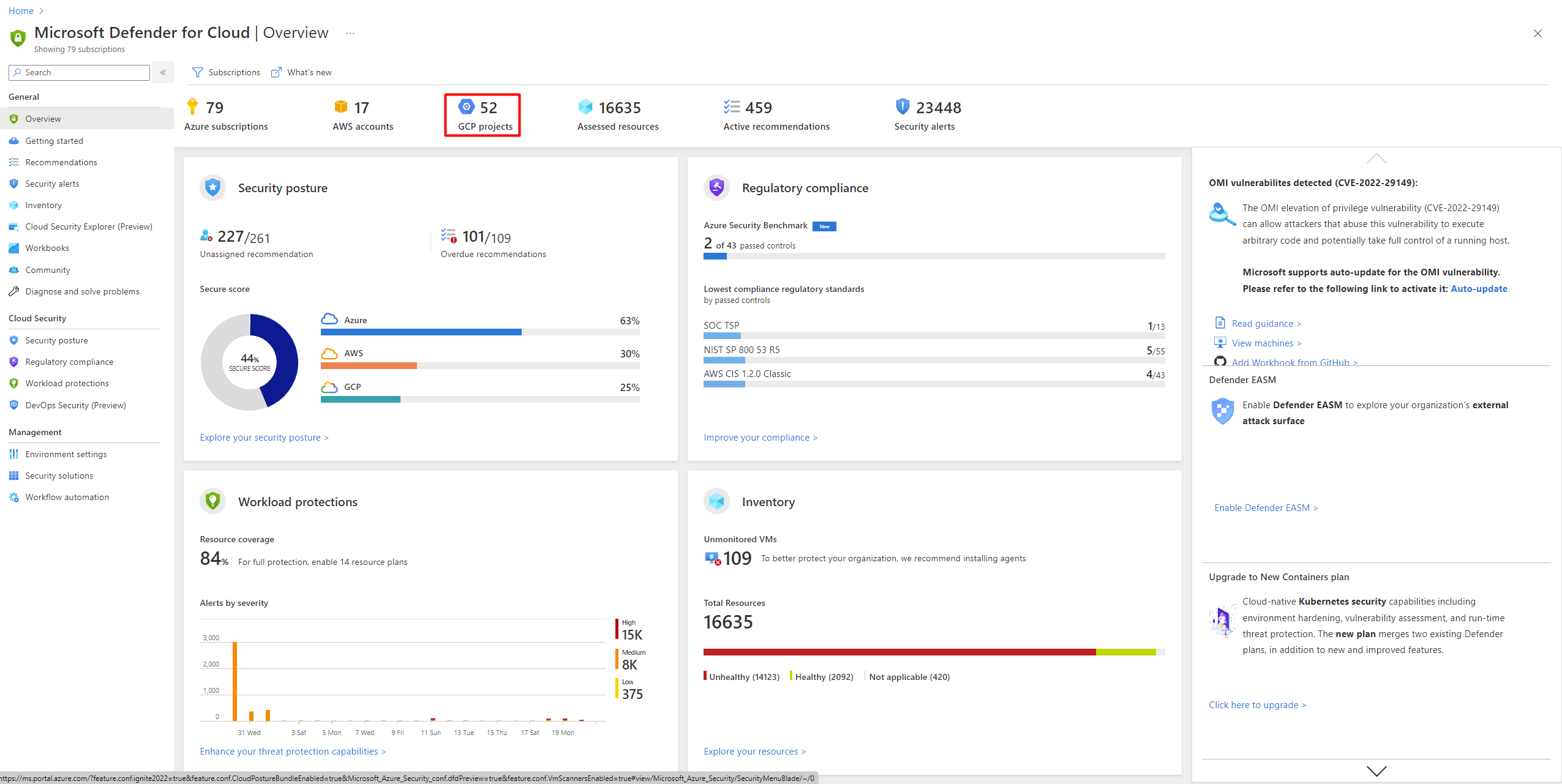

İş yükleri genellikle birden çok bulut platformuna yayılıyor. Bulut güvenlik hizmetleri de aynı işlemi yapmalıdır. Bulut için Microsoft Defender, Google Cloud Platform'da (GCP) iş yüklerinin korunmasına yardımcı olur, ancak bunlarla Bulut için Defender arasında bağlantı kurmanız gerekir.

Bu ekran görüntüsü, Bulut için Defender genel bakış panosunda görüntülenen GCP hesaplarını gösterir.

GCP yetkilendirme tasarımı

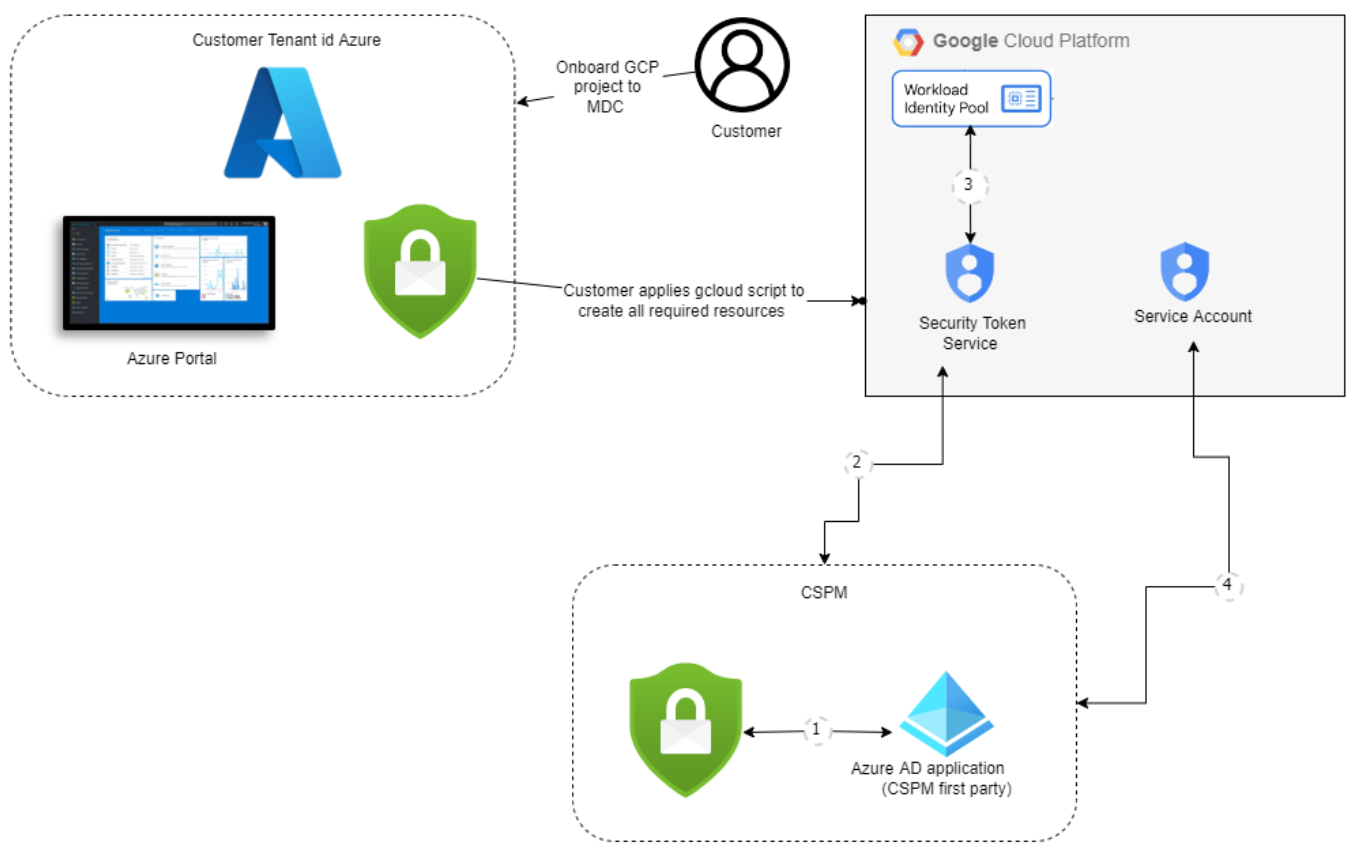

Bulut için Microsoft Defender ile GCP arasındaki kimlik doğrulama işlemi, federasyon kimlik doğrulama işlemidir.

Bulut için Defender eklediğinizde, kimlik doğrulama işleminin bir parçası olarak aşağıdaki kaynakları oluşturmak için GCloud şablonu kullanılır:

İş yükü kimlik havuzu ve sağlayıcıları

Hizmet hesapları ve ilke bağlamaları

Kimlik doğrulama işlemi aşağıdaki gibi çalışır:

Bulut için Microsoft Defender CSPM hizmeti bir Microsoft Entra belirteci alır. Microsoft Entra ID, RS256 algoritmasını kullanarak token'ı imzalar ve 1 saat geçerlidir.

Microsoft Entra belirteci Google'ın STS belirteci ile değiştirilir.

Google STS, belirteci iş yükü kimlik sağlayıcısıyla doğrular. Microsoft Entra belirteci, belirteci iş yükü kimlik sağlayıcısıyla doğrulayan Google STS'sine gönderilir. Ardından izleyici doğrulaması gerçekleşir ve belirteç imzalanır. Daha sonra Bulut için Defender CSPM hizmetine bir Google STS belirteci döndürülür.

Bulut için Defender CSPM hizmeti, hizmet hesabının kimliğine bürünmek için Google STS belirtecini kullanır. Bulut için Defender CSPM,projeyi taramak için kullanılan hizmet hesabı kimlik bilgilerini alır.

Önkoşullar

Bu makaledeki yordamları tamamlamak için şunlar gerekir:

Microsoft Azure aboneliği. Azure aboneliğiniz yoksa ücretsiz bir abonelik için kaydolabilirsiniz.

Bulut için Microsoft Defender Azure aboneliğinizde ayarlayın.

GCP projesine erişim.

İlgili Azure aboneliği için katkıda bulunan düzeyi izni.

CIEM CSPM için Defender'ın bir parçası olarak etkinleştirildiyse bağlayıcıyı etkinleştiren kullanıcının kiracınız için Güvenlik Yöneticisi rolüne ve Application.ReadWrite.All iznine de sahip olması gerekir.

Fiyatlandırma sayfasından Bulut için Defender fiyatlandırma hakkında daha fazla bilgi edinebilirsiniz. Bulut için Defender maliyet hesaplayıcısı ile de maliyetleri tahmin edebilirsiniz.

GCP projelerini belirli Azure aboneliklerine bağlarken Google Cloud kaynak hiyerarşisini ve şu yönergeleri göz önünde bulundurun:

- GCP projelerinizi proje düzeyindeki Bulut için Microsoft Defender bağlayabilirsiniz.

- Bir Azure aboneliğine birden çok proje bağlayabilirsiniz.

- Birden çok azure aboneliğine birden çok proje bağlayabilirsiniz.

GCP projenizi bağlama

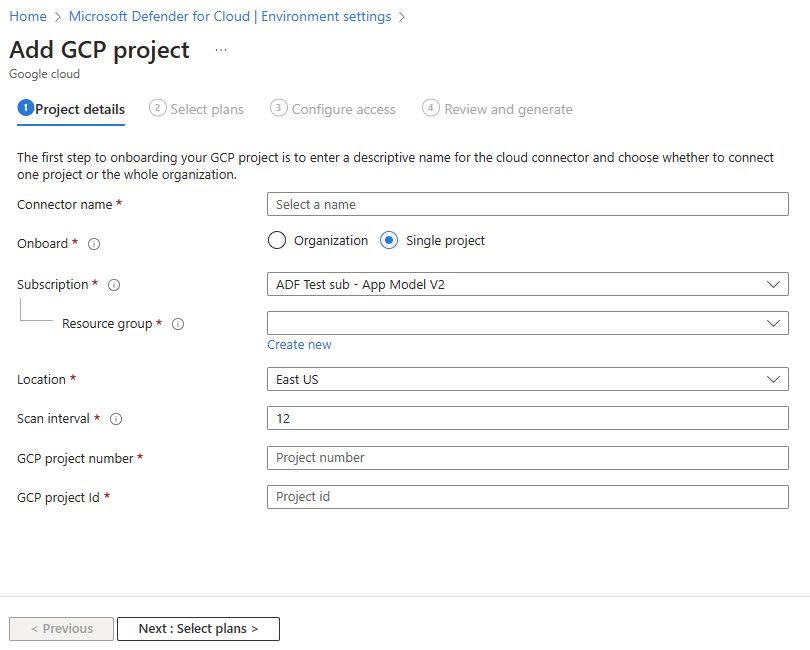

GCP projeniz ile Bulut için Microsoft Defender arasında güvenlik bağlantısı oluşturduğunuzda, ekleme işleminin dört bölümü vardır.

Proje ayrıntıları

İlk bölümde, GCP projeniz ile Bulut için Defender arasındaki bağlantının temel özelliklerini eklemeniz gerekir.

Burada bağlayıcınızı adlandıracak, güvenlik bağlayıcısı olarak adlandırılan bir ARM şablonu kaynağı oluşturmak için kullanılan bir abonelik ve kaynak grubu seçin. Güvenlik bağlayıcısı, proje ayarlarını tutan bir yapılandırma kaynağını temsil eder.

Ayrıca bir konum seçip projeniz için kuruluş kimliğini de eklersiniz.

GcP ortamını her 4, 6, 12 veya 24 saatte bir taramak için bir aralık da ayarlayabilirsiniz.

Bazı veri toplayıcılar sabit tarama aralıklarıyla çalışır ve özel aralık yapılandırmalarından etkilenmez. Aşağıdaki tabloda, dışlanan her veri toplayıcı için sabit tarama aralıkları gösterilmektedir:

| Veri toplayıcı adı | Tarama aralığı |

|---|---|

| ComputeInstance Artifact Kayıt Deposu Politikası Artifact Kayıt Görüntüsü Konteyner Kümeleri ComputeInstanceGroup Bölgesel Hesaplama Örnek Grubu Örneği Compute Bölgesel Örnek Grubu Yöneticisi ComputeZonalInstanceGroupManager (Bölgesel Örnek Grup Yöneticisi) ComputeGlobalInstanceTemplate |

1 saat |

Bir kuruluşu eklerken, proje numaralarını ve klasör kimliklerini dışlama seçeneğini de belirleyebilirsiniz.

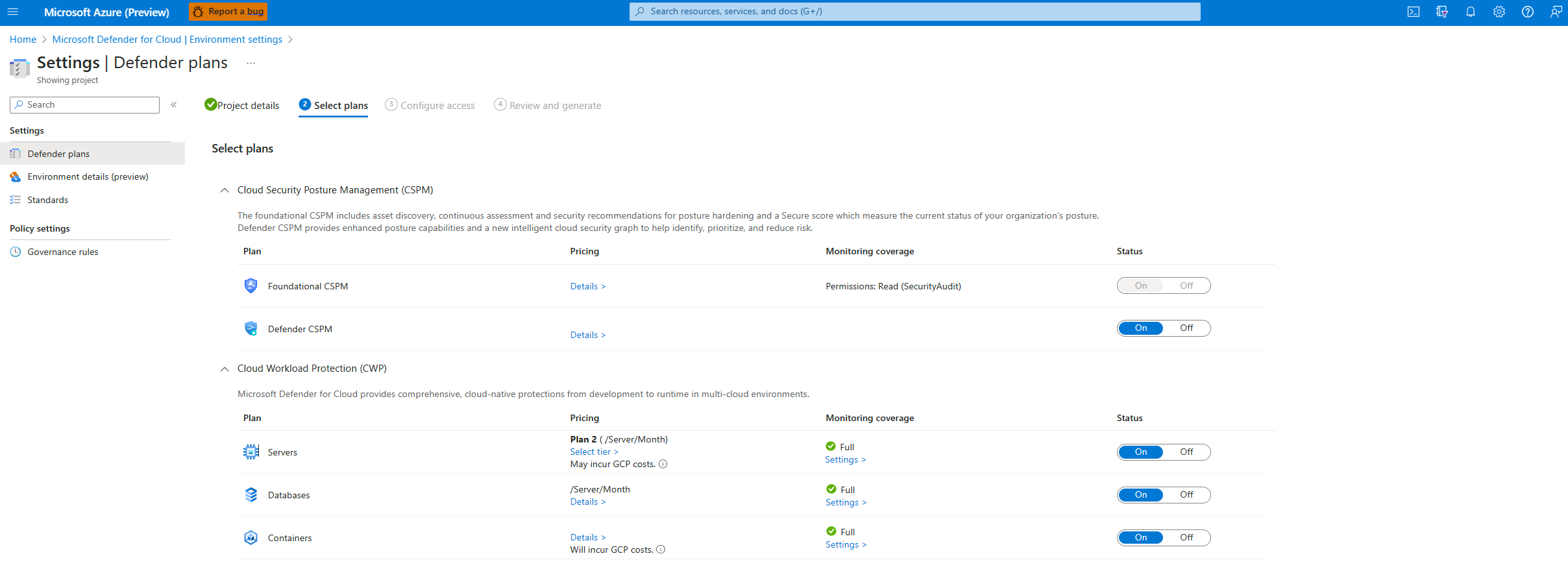

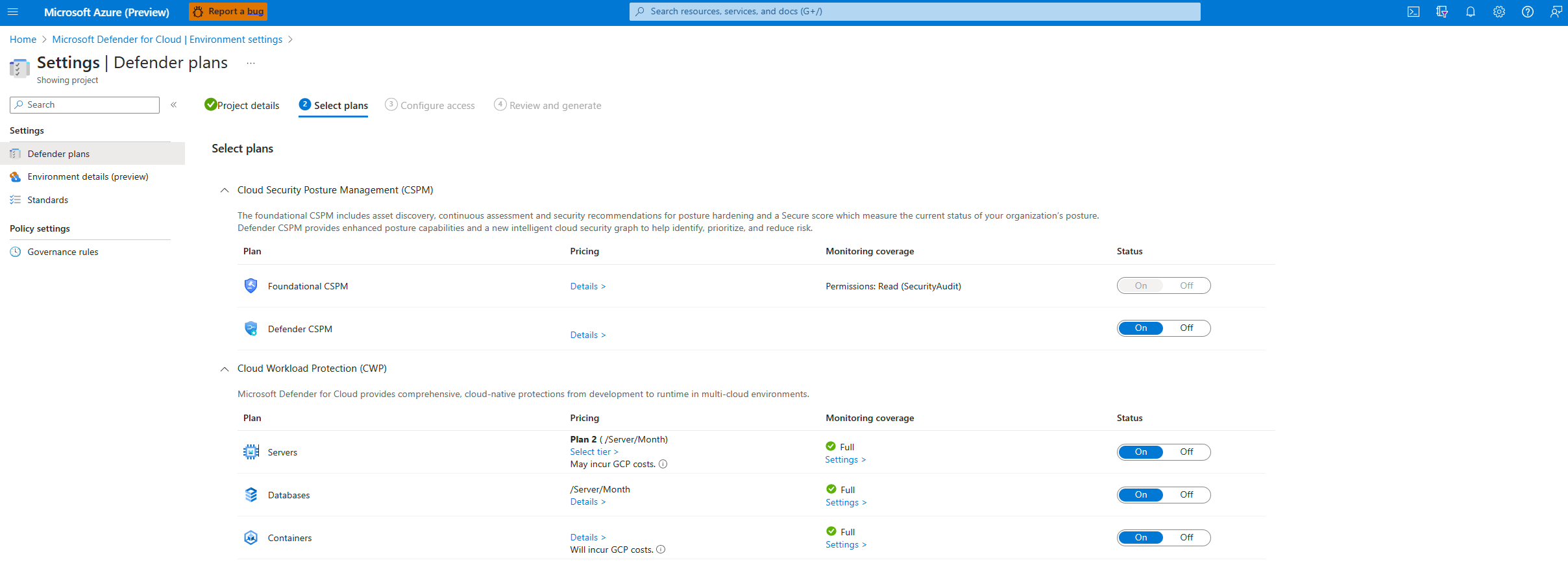

Projeniz için planları seçme

Kuruluşunuzun ayrıntılarını girdikten sonra hangi planları etkinleştirebileceğinizi seçebilirsiniz.

Buradan, hangi kaynakları korumak istediğinize, almak istediğiniz güvenlik değerine göre karar vekleyebilirsiniz.

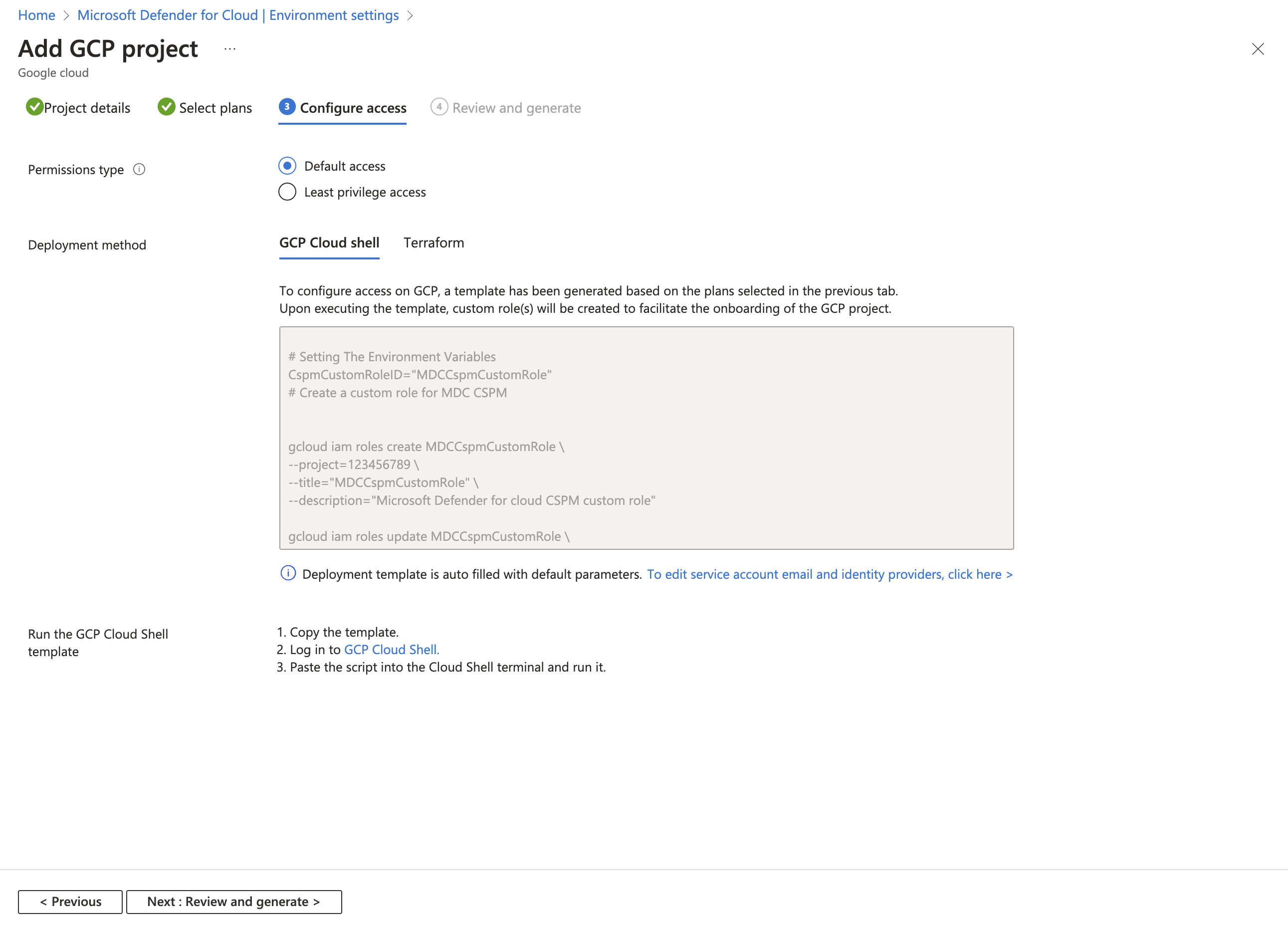

Projeniz için erişimi yapılandırma

Planları seçtikten sonra etkinleştirmek istiyorsunuz ve korumak istediğiniz kaynaklar Bulut için Defender ile GCP projeniz arasında erişimi yapılandırmanız gerekiyor.

Bu adımda, eklenecek GCP projesinde çalıştırılması gereken GCloud betiğini bulabilirsiniz. GCloud betiği, eklemeyi seçtiğiniz planlara göre oluşturulur.

GCloud betiği, GCP ortamınızda gerekli tüm kaynakları oluşturur, böylece Bulut için Defender çalışabilir ve aşağıdaki güvenlik değerlerini sağlayabilir:

- İş yükü kimlik havuzu

- İş yükü kimlik sağlayıcısı (plan başına)

- Hizmet hesapları

- Proje düzeyi ilke bağlamaları (hizmet hesabının yalnızca belirli projeye erişimi vardır)

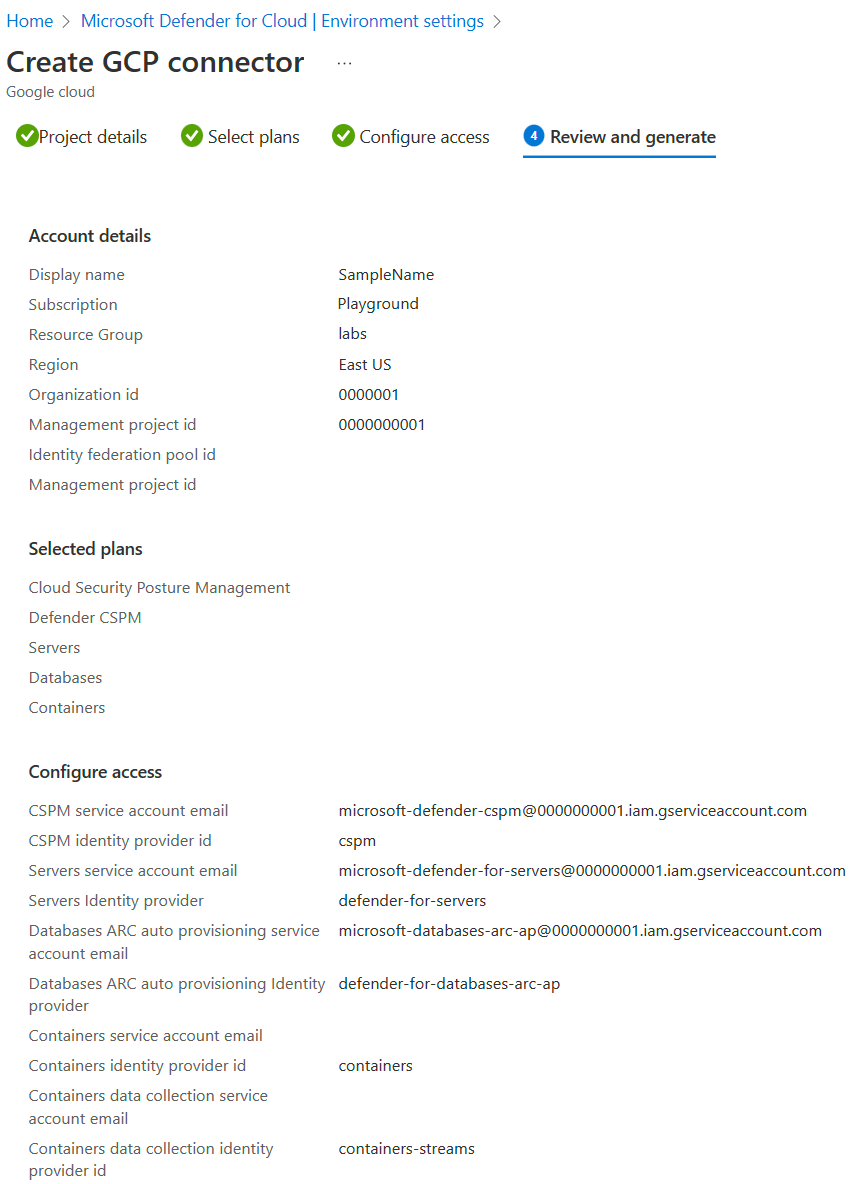

Projeniz için bağlayıcıyı gözden geçirin ve oluşturun

Eklemenin son adımı, tüm seçimlerinizi gözden geçirmek ve bağlayıcıyı oluşturmaktır.

Not

GCP kaynaklarınızı bulmak ve kimlik doğrulama işleminin gerçekleşmesine izin vermek için aşağıdaki API'lerin etkinleştirilmesi gerekir:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.com-

compute.googleapis.comBu API'leri şu anda etkinleştirmezseniz, GCloud betiğini çalıştırarak bunları ekleme işlemi sırasında etkinleştirebilirsiniz.

Bağlayıcıyı oluşturduktan sonra GCP ortamınızda bir tarama başlatılır. 6 saate kadar Bulut için Defender yeni öneriler görüntülenir. Otomatik sağlamayı etkinleştirdiyseniz Azure Arc ve etkinleştirilmiş uzantılar yeni algılanan her kaynak için otomatik olarak yüklenir.

GCP kuruluşunuzu bağlama

Tek bir proje eklemeye benzer şekilde, GCP kuruluşunu eklerken Bulut için Defender kuruluş kapsamındaki her proje için bir güvenlik bağlayıcısı oluşturur (belirli projeler hariç tutulmadığı sürece).

Kuruluş ayrıntıları

İlk bölümde, GCP kuruluşunuzla Bulut için Defender arasındaki bağlantının temel özelliklerini eklemeniz gerekir.

Burada bağlayıcınızı adlandıracak, güvenlik bağlayıcısı olarak adlandırılan bir ARM şablonu kaynağı oluşturmak için kullanılan bir abonelik ve kaynak grubu seçin. Güvenlik bağlayıcısı, proje ayarlarını tutan bir yapılandırma kaynağını temsil eder.

Ayrıca bir konum seçip projeniz için kuruluş kimliğini de eklersiniz.

Bir kuruluşu eklerken, proje numaralarını ve klasör kimliklerini dışlama seçeneğini de belirleyebilirsiniz.

Kuruluşunuz için planları seçme

Kuruluşunuzun ayrıntılarını girdikten sonra hangi planları etkinleştirebileceğinizi seçebilirsiniz.

Buradan, hangi kaynakları korumak istediğinize, almak istediğiniz güvenlik değerine göre karar vekleyebilirsiniz.

Kuruluşunuz için erişimi yapılandırma

Planları seçtikten sonra etkinleştirmek istersiniz ve korumak istediğiniz kaynaklar Bulut için Defender ile GCP kuruluşunuz arasında erişimi yapılandırmanız gerekir.

Bir kuruluş eklediğinizde, yönetim projesi ayrıntılarını içeren bir bölüm vardır. Diğer GCP projelerine benzer şekilde kuruluş da bir proje olarak kabul edilir ve Bulut için Defender tarafından kuruluşu Bulut için Defender bağlamak için gereken tüm kaynakları oluşturmak için kullanılır.

Yönetim projesi ayrıntıları bölümünde şunları tercih edebilirsiniz:

- GCloud betiğine eklenecek Bulut için Defender için bir yönetim projesi ayırma.

- Bulut için Defender ile yönetim projesi olarak kullanılacak zaten var olan bir projenin ayrıntılarını sağlayın.

Kuruluşunuzun mimarisi için en iyi seçeneğin ne olduğuna karar vermeniz gerekir. Bulut için Defender için ayrılmış bir proje oluşturmanızı öneririz.

GCloud betiği, eklemeyi seçtiğiniz planlara göre oluşturulur. Betik, GCP ortamınızda gerekli tüm kaynakları oluşturur, böylece Bulut için Defender çalışabilir ve aşağıdaki güvenlik avantajlarını sağlayabilir:

- İş yükü kimlik havuzu

- Her plan için iş yükü kimlik sağlayıcısı

- Projeyi keşfetmek ve eklenen kuruluş altına almak için Bulut için Defender erişim vermek için özel rol

- Her plan için bir hizmet hesabı

- Otomatik sağlama hizmeti için bir hizmet hesabı

- Her hizmet hesabı için kuruluş düzeyi ilke bağlamaları

- Yönetim projesi düzeyinde API etkinleştirmeleri

BAZı API'ler yönetim projesiyle doğrudan kullanımda değildir. Bunun yerine API'ler bu proje aracılığıyla kimlik doğrulaması yapar ve başka bir projedeki API'lerden birini kullanır. API, yönetim projesinde etkinleştirilmelidir.

Kuruluşunuz için bağlayıcıyı gözden geçirin ve oluşturun

Eklemenin son adımı, tüm seçimlerinizi gözden geçirmek ve bağlayıcıyı oluşturmaktır.

Not

GCP kaynaklarınızı bulmak ve kimlik doğrulama işleminin gerçekleşmesine izin vermek için aşağıdaki API'lerin etkinleştirilmesi gerekir:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.com-

compute.googleapis.comBu API'leri şu anda etkinleştirmezseniz, GCloud betiğini çalıştırarak bunları ekleme işlemi sırasında etkinleştirebilirsiniz.

Bağlayıcıyı oluşturduktan sonra GCP ortamınızda bir tarama başlatılır. 6 saate kadar Bulut için Defender yeni öneriler görüntülenir. Otomatik sağlamayı etkinleştirdiyseniz Azure Arc ve etkinleştirilmiş uzantılar yeni algılanan her kaynak için otomatik olarak yüklenir.

İsteğe bağlı: Seçili planları yapılandırma

Varsayılan olarak tüm planlar Açık'tır. İhtiyacınız olmayan planları kapatabilirsiniz.

Sunucular için Defender planını yapılandırma

Sunucular için Microsoft Defender, GCP sanal makine (VM) örneklerinize tehdit algılama ve gelişmiş savunmalar getirir. Sunucular için Microsoft Defender güvenlik içeriğine tam görünürlük sağlamak için GCP VM örneklerinizi Azure Arc'a bağlayın. Sunucular için Microsoft Defender planını seçerseniz şunları yapmanız gerekir:

Aboneliğinizde sunucular için Microsoft Defender etkinleştirildi. Gelişmiş güvenlik özelliklerini etkinleştirme bölümünde planları etkinleştirmeyi öğrenin.

VM örneklerinizde yüklü sunucular için Azure Arc.

Vm örneklerinize Azure Arc yüklemek için otomatik sağlama işlemini kullanmanızı öneririz. Otomatik sağlama, ekleme işleminde varsayılan olarak etkindir ve abonelik üzerinde Sahip izinleri gerektirir. Azure Arc otomatik sağlama işlemi GCP ucundaki işletim sistemi Yapılandırma aracısını kullanır. GCP makinelerinde işletim sistemi yapılandırma aracısının kullanılabilirliği hakkında daha fazla bilgi edinin.

Azure Arc otomatik sağlama işlemi, işletim sistemi Yapılandırma aracısı aracılığıyla VM'lerinizde ilkeleri zorlamak için GCP'de VM yöneticisini kullanır. Etkin bir işletim sistemi yapılandırma aracısına sahip bir VM, GCP'ye göre bir maliyete neden olur. Bu maliyetin hesabınızı nasıl etkileyebileceğini görmek için GCP teknik belgelerine bakın.

Sunucular için Microsoft Defender, işletim sistemi yapılandırma aracısını yüklü olmayan bir VM'ye yüklemez. Ancak Sunucular için Microsoft Defender, aracı zaten yüklüyse ancak hizmetle iletişim kurmuyorsa işletim sistemi Yapılandırma aracısı ile işletim sistemi Yapılandırma hizmeti arasında iletişim kurulmasını sağlar. Bu iletişim, işletim sistemi yapılandırma aracısını olarak inactiveactive değiştirebilir ve daha fazla maliyete yol açabilir.

Alternatif olarak, vm örneklerinizi sunucular için Azure Arc'a el ile bağlayabilirsiniz. Sunucular için Defender planının etkinleştirildiği ve Azure Arc'a bağlı olmayan projelerdeki örnekler, GCP VM örneklerinin Azure Arc'a bağlanması gerektiği önerisiyle ortaya çıkar. Azure Arc'ı seçili makinelere yükleme önerisinde Düzelt seçeneğini belirleyin.

GcP sanal makineleri için artık mevcut olmayan ilgili Azure Arc sunucuları (ve Bağlantısı Kesildi veya Süresi Doldu durumuna sahip ilgili Azure Arc sunucuları) yedi gün sonra kaldırılır. Bu işlem, yalnızca mevcut örneklerle ilgili Azure Arc sunucularının görüntülendiğinden emin olmak için ilgisiz Azure Arc varlıklarını kaldırır.

Azure Arc için ağ gereksinimlerini karşıladığınızdan emin olun.

Azure Arc'a bağlı makinelerde bu diğer uzantıları etkinleştirin:

- Uç nokta için Microsoft Defender

- Güvenlik açığı değerlendirme çözümü (Microsoft Defender Güvenlik Açığı Yönetimi veya Qualys)

Sunucular için Defender, otomatik sağlama işlemini yönetmek için Azure Arc GCP kaynaklarınıza etiketler atar. Sunucular için Defender'ın kaynaklarınızı yönetebilmesi için bu etiketleri kaynaklarınıza düzgün bir şekilde atamış olmanız gerekir: Cloud, InstanceName, MDFCSecurityConnector, MachineId, ProjectIdve ProjectNumber.

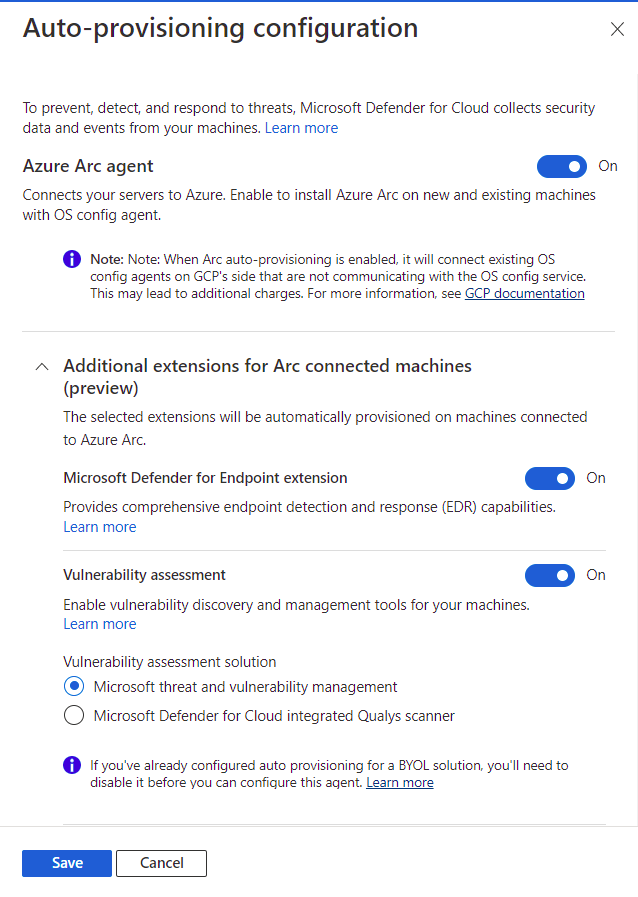

Sunucular için Defender planını yapılandırmak için:

GCP projenizi bağlamak için adımları izleyin.

Plan seçin sekmesinde Yapılandır'ı seçin.

Otomatik sağlama yapılandırma bölmesinde, ihtiyacınıza bağlı olarak iki durumlu düğmeyi Açık veya Kapalı olarak ayarlayın.

Azure Arc aracısı Kapalı ise, daha önce bahsedilen el ile yükleme işlemini izlemeniz gerekir.

Kaydet'i seçin.

GCP projenizi bağlama yönergelerinin 8. adımından devam edin.

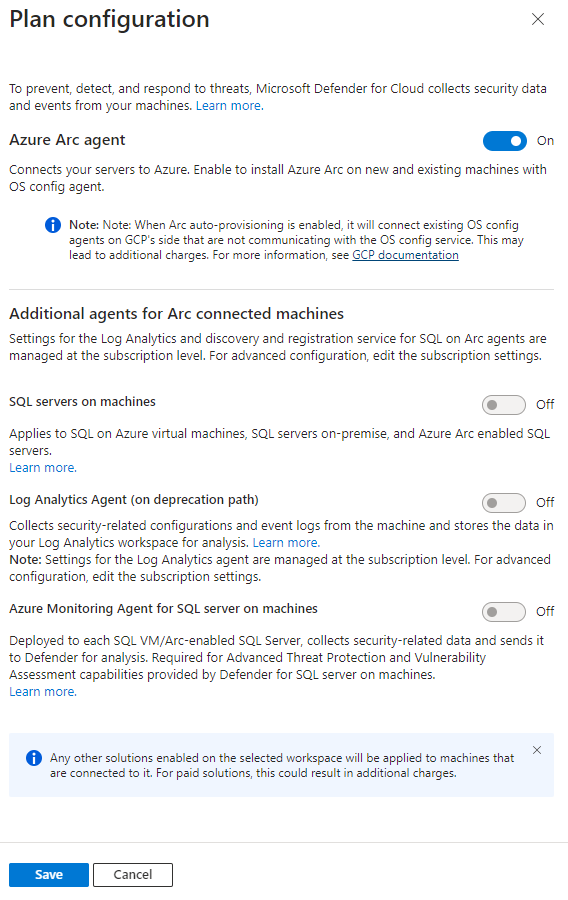

Veritabanları için Defender planını yapılandırma

Veritabanları için Microsoft Defender güvenlik içeriğine tam görünürlük sağlamak için GCP VM örneklerinizi Azure Arc'a bağlayın.

Veritabanları için Defender planını yapılandırmak için:

GCP projenizi bağlamak için adımları izleyin.

Plan seç sekmesindeki Veritabanları'nda Ayarlar'ı seçin.

Yapılandırmayı planla bölmesinde, ihtiyacınıza bağlı olarak iki durumlu düğmeyi Açık veya Kapalı olarak ayarlayın.

Azure Arc iki durumlu düğmesi Kapalıysa, daha önce bahsedilen el ile yükleme işlemini izlemeniz gerekir.

Kaydet'i seçin.

GCP projenizi bağlama yönergelerinin 8. adımından devam edin.

Kapsayıcılar için Defender planını yapılandırma

Kapsayıcılar için Microsoft Defender, GCP Google Kubernetes Engine (GKE) Standart kümelerinize tehdit algılama ve gelişmiş savunmalar getirir. Kapsayıcılar için Defender'ın tüm güvenlik değerini almak ve GCP kümelerini tam olarak korumak için aşağıdaki gereksinimleri karşıladığınızdan emin olun.

Not

- Kullanılabilir yapılandırma seçeneklerini devre dışı bırakmayı seçerseniz, kümelerinize hiçbir aracı veya bileşen dağıtılmaz. Özellik kullanılabilirliği hakkında daha fazla bilgi edinin.

- GCP'ye dağıtıldığında Kapsayıcılar için Defender günlüğe kaydetme maliyetleri, pub/alt maliyetler ve çıkış maliyetleri gibi dış maliyetlere neden olabilir.

Kubernetes denetim günlüklerini Bulut için Defender: Varsayılan olarak etkindir. Bu yapılandırma yalnızca GCP proje düzeyinde kullanılabilir. Daha fazla analiz için GCP Bulut Günlüğü aracılığıyla Bulut için Microsoft Defender arka uca denetim günlüğü verilerinin aracısız bir şekilde toplanmasına olanak sağlar. Kapsayıcılar için Defender, çalışma zamanı tehdit koruması sağlamak için denetim düzlemi denetim günlüklerini gerektirir. Kubernetes denetim günlüklerini Microsoft Defender'a göndermek için ayarı Açık olarak değiştirin.

Not

Bu yapılandırmayı

Threat detection (control plane)devre dışı bırakırsanız özellik devre dışı bırakılır. Özelliklerin kullanılabilirliği hakkında daha fazla bilgi edinin.Azure Arc için Defender algılayıcısını otomatik sağlama ve Azure Arc için otomatik sağlama Azure İlkesi uzantısı: Varsayılan olarak etkindir. Azure Arc özellikli Kubernetes'i ve uzantılarını GKE kümelerinize üç şekilde yükleyebilirsiniz:

- Bu bölümdeki yönergelerde açıklandığı gibi, Kapsayıcılar için Defender'ı proje düzeyinde otomatik sağlamayı etkinleştirin. Bu yöntemi öneririz.

- Küme başına yükleme için Bulut için Defender önerileri kullanın. Bunlar Bulut için Microsoft Defender öneriler sayfasında görünür. Çözümü belirli kümelere dağıtmayı öğrenin.

- Arc özellikli Kubernetes'i ve uzantıları el ile yükleyin.

K8S API erişim özelliği, Kubernetes kümelerinizin API tabanlı keşfini sağlar. Etkinleştirmek için K8S API erişimi anahtarını Açık olarak ayarlayın.

Kayıt defteri erişimi özelliği, Google Container Registry (GCR) ve Google Artifact Registry'de (GAR) depolanan görüntüler ve GKE kümelerinizde çalışan görüntüler için güvenlik açığı yönetimi sağlar. Kayıt defteri erişimi anahtarını Açık konumuna ayarlayarak etkinleştirin.

Kapsayıcılar için Defender planını yapılandırmak için:

GCP projenizi bağlamak için adımları izleyin.

Plan seçin sekmesinde Yapılandır'ı seçin. Ardından Kapsayıcılar için Defender yapılandırma bölmesinde iki durumlu düğmeyi Açık duruma getirin.

Kaydet'i seçin.

GCP projenizi bağlama yönergelerinin 8. adımından devam edin.

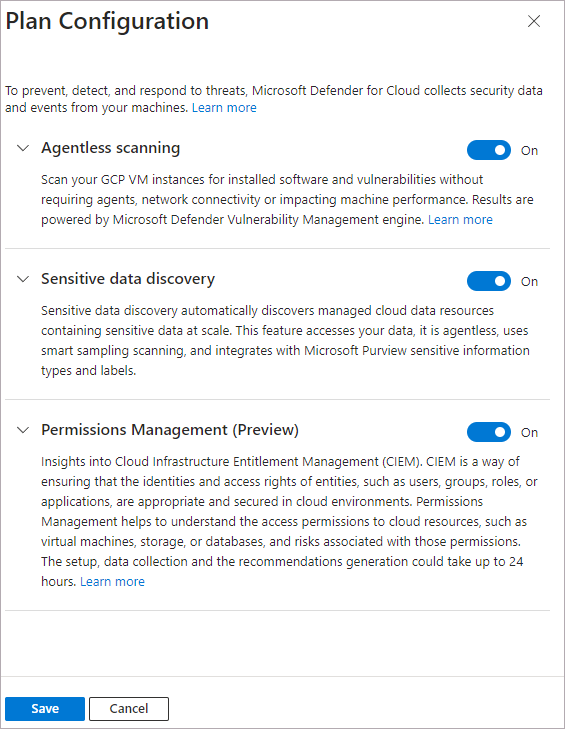

Defender CSPM planını yapılandırma

Microsoft Defender CSPM planını seçerseniz şunları yapmanız gerekir:

- Microsoft Azure aboneliği. Azure aboneliğiniz yoksa ücretsiz aboneliğe kaydolabilirsiniz.

- Azure aboneliğinizde Bulut için Microsoft Defender etkinleştirmeniz gerekir.

- CSPM planından sağlanan tüm özelliklere erişim elde etmek için planın Abonelik Sahibi tarafından etkinleştirilmesi gerekir.

- CIEM (Bulut Altyapısı Yetkilendirme Yönetimi) özelliklerini etkinleştirmek için, ekleme işlemi için kullanılan Entra Id hesabının kiracınız için Uygulama Yöneticisi veya Bulut Uygulama Yöneticisi dizin rolüne (veya uygulama kayıtları oluşturmak için eşdeğer yönetici haklarına) sahip olması gerekir. Bu gereksinim yalnızca ekleme işlemi sırasında gereklidir.

Defender CSPM'yi etkinleştirme hakkında daha fazla bilgi edinin.

Defender CSPM planını yapılandırmak için:

GCP projenizi bağlamak için adımları izleyin.

Plan seçin sekmesinde Yapılandır'ı seçin.

Yapılandırmayı planla bölmesinde iki durumlu düğmeleri Açık veya Kapalı konuma getirin. Defender CSPM'nin tam değerini almak için tüm geçişleri Açık duruma dönüştürmenizi öneririz.

Kaydet'i seçin.

GCP projenizi bağlama yönergelerinin 8. adımından devam edin.

GCP kaynaklarınızı izleme

Bulut için Defender'daki güvenlik önerileri sayfası, gerçek bir çoklu bulut görünümü için GCP kaynaklarınızı Azure ve AWS kaynaklarınız ile birlikte görüntüler.

Kaynak türüne göre kaynaklarınız için tüm etkin önerileri görüntülemek için Bulut için Defender'daki varlık envanteri sayfasını kullanın ve ilgilendiğiniz GCP kaynak türüne göre filtreleyin.

Not

Log Analytics aracısı (MMA olarak da bilinir) Ağustos 2024'te kullanımdan kaldırıldığı için, bu sayfada açıklananlar da dahil olmak üzere şu anda buna bağlı olan tüm Sunucular için Defender özellikleri ve güvenlik özellikleri, kullanımdan kaldırma tarihinden önce Uç Nokta için Microsoft Defender tümleştirmesi veya aracısız tarama aracılığıyla kullanılabilir. Şu anda Log Analytics Aracısı'na bağlı olan özelliklerin her biri için yol haritası hakkında daha fazla bilgi için bu duyuruya bakın.

Microsoft Defender XDR ile tümleştirme

Bulut için Defender etkinleştirdiğinizde, Bulut için Defender uyarılar otomatik olarak Microsoft Defender Portalı ile tümleştirilir.

Bulut için Microsoft Defender ile Microsoft Defender XDR arasındaki tümleştirme, bulut ortamlarınızı Microsoft Defender XDR'ye getirir. Bulut için Defender uyarıları ve Microsoft Defender XDR ile tümleştirilmiş bulut bağıntıları sayesinde SOC ekipleri artık tüm güvenlik bilgilerine tek bir arabirimden erişebilir.

Microsoft Defender XDR'de Bulut için Defender uyarıları hakkında daha fazla bilgi edinin.

Sonraki adımlar

GCP projenizi bağlamak, Bulut için Microsoft Defender'de kullanılabilen çoklu bulut deneyiminin bir parçasıdır:

- İş yükü sahiplerine erişim atama.

- Bulut için Defender ile tüm kaynaklarınızı koruyun.

- Şirket içi makinelerinizi ve AWS hesabınızı ayarlayın.

- Çoklu bulut bağlayıcılarınızın sorunlarını giderin.

- Etki Alanı Kısıtlı Paylaşım ilkesini çözün.

- GCP projenizi bağlama hakkında sık sorulan soruların yanıtlarını alın.