Bir müşteriyi Azure Lighthouse’a ekleme

Bu makalede, hizmet sağlayıcısı olarak bir müşteriyi Azure Lighthouse'a nasıl ekleyebileceğiniz açıklanmaktadır. Bunu yaptığınızda, müşterinin Microsoft Entra kiracısında temsilci olarak atanan kaynaklar (abonelikler ve/veya kaynak grupları) Azure temsilcili kaynak yönetimi aracılığıyla kiracınızdaki kullanıcılar tarafından yönetilebilir.

İpucu

Bu konu başlığında hizmet sağlayıcılarına ve müşterilere başvursak da, birden çok kiracıyı yöneten kuruluşlar, Azure Lighthouse'ı ayarlamak ve yönetim deneyimlerini birleştirmek için aynı işlemi kullanabilir.

Ekleme işlemini birden çok müşteri için tekrarlayabilirsiniz. Uygun izinlere sahip bir kullanıcı yönetim kiracınızda oturum açtığında, bu kullanıcı her bir müşteri kiracısında oturum açmak zorunda kalmadan müşteri kiracısı kapsamları genelinde yönetim işlemleri gerçekleştirme yetkisine sahiptir.

Not

Müşteriler, Azure Market yayımladığınız bir Yönetilen Hizmet teklifi (genel veya özel) satın aldıklarında alternatif olarak Azure Lighthouse'a eklenebilir. Burada açıklanan ekleme işlemini, Azure Market yayımlanan tekliflerle birlikte de kullanabilirsiniz.

Ekleme işlemi, hem hizmet sağlayıcısının kiracısından hem de müşterinin kiracısından eylem yapılmasını gerektirir. Bu adımların tümü bu makalede açıklanmıştır.

Kiracı ve abonelik ayrıntılarını toplama

Müşterinin kiracısını eklemek için etkin bir Azure aboneliğine sahip olması gerekir. El ile şablon oluşturduğunuzda aşağıdakileri bilmeniz gerekir:

- Hizmet sağlayıcısı kiracısının kiracı kimliği (müşterinin kaynaklarını yönettiğiniz kiracı).

- Müşterinin kiracısının kiracı kimliği (kaynakları hizmet sağlayıcısı tarafından yönetilecek kiracı).

- Müşterinin hizmet sağlayıcısı tarafından yönetilecek olan (veya hizmet sağlayıcısı tarafından yönetilecek kaynak gruplarını içeren) kiracısındaki her abonelik için abonelik kimlikleri.

Kiracının kimliğini bilmiyorsanız, Azure portal, Azure PowerShell veya Azure CLI kullanarak bu kimliği alabilirsiniz.

Şablonunuzu Azure portalında oluşturursanız kiracı kimliğiniz otomatik olarak sağlanır. Şablonunuzu Azure portalında oluşturmak için müşterinin kiracısını veya abonelik ayrıntılarını bilmeniz gerekmez. Ancak, müşterinin kiracısına (aboneliğin tamamı yerine) bir veya daha fazla kaynak grubu eklemeyi planlıyorsanız, her kaynak grubunun adlarını bilmeniz gerekir.

Rolleri ve izinleri tanımlama

Hizmet sağlayıcısı olarak, farklı kapsamlar için farklı erişim gerektiren tek bir müşteri için birden çok görev gerçekleştirmek isteyebilirsiniz. Uygun Azure yerleşik rollerini atayabilmek için gereken sayıda yetkilendirme tanımlayabilirsiniz. Her yetkilendirme, yönetici kiracıdaki Bir Microsoft Entra kullanıcısına, grubuna veya hizmet sorumlusuna başvuran bir principalId içerir.

Not

Açıkça belirtilmediği sürece, Azure Lighthouse belgelerindeki bir "kullanıcıya" yapılan başvurular, yetkilendirmedeki bir Microsoft Entra kullanıcısı, grubu veya hizmet sorumlusu için geçerli olabilir.

Şablonunuzda yetkilendirmeleri tanımlamak için, erişim vermek istediğiniz yönetim kiracısına her kullanıcı, kullanıcı grubu veya hizmet sorumlusu için kimlik değerlerini eklemeniz gerekir. Ayrıca atamak istediğiniz her yerleşik rol için rol tanımı kimliğini de eklemeniz gerekir. Şablonunuzu Azure portalında oluşturduğunuzda kullanıcı hesabını ve rolünü seçebilirsiniz ve bu kimlik değerleri otomatik olarak eklenir. Şablonu el ile oluşturuyorsanız, yönetici kiracının içinden Azure portalını, Azure PowerShell'i veya Azure CLI'yı kullanarak kullanıcı kimliklerini alabilirsiniz.

İpucu

Kiracınızdaki kullanıcıların daha sonra gerekirse temsilciye erişimi kaldırabilmesi için müşteri eklerken Yönetilen Hizmetler Kayıt Ataması Silme Rolü atamanızı öneririz. Bu rol atanmamışsa, temsilci olarak atanan kaynaklar yalnızca müşterinin kiracısında bulunan bir kullanıcı tarafından kaldırılabilir.

Mümkün olduğunda, mümkün olduğunda tek tek kullanıcılar yerine her atama için Microsoft Entra kullanıcı gruplarını kullanmanızı öneririz. Bu sayede erişimi olan grupta tek tek kullanıcıları ekleme veya kaldırma esnekliği elde edersiniz; böylelikle kullanıcı değişiklikleri yapmak için ekleme işlemini yinelemeniz gerekmez. Ayrıca hizmet sorumlusuna roller atayabilirsiniz ve otomasyon senaryolarında bu yararlı olabilir.

Önemli

Bir Microsoft Entra grubuna izin eklemek için Grup türü Güvenlik olarak ayarlanmalıdır. Grup oluşturulduğunda bu seçenek belirlenir. Daha fazla bilgi için bkz . Microsoft Entra Id'de gruplar ve erişim hakları hakkında bilgi edinin.

Yetkilendirmelerinizi tanımlarken, kullanıcıların yalnızca işlerini tamamlamak için gereken izinlere sahip olacağı şekilde en düşük ayrıcalık ilkesine uyduğunuzdan emin olun. Desteklenen roller ve en iyi yöntemler hakkında bilgi için bkz. Azure Lighthouse senaryolarında kiracılar, kullanıcılar ve roller.

İpucu

Ayrıca, yönetici kiracınızdaki kullanıcıların rollerini geçici olarak yükseltmesine olanak sağlayan uygun yetkilendirmeler de oluşturabilirsiniz. Bu özelliğin belirli lisans gereksinimleri vardır. Daha fazla bilgi için bkz . Uygun yetkilendirmeler oluşturma.

Müşteri etkileşimleri arasındaki etkinizi izlemek ve tanımayı almak için Microsoft Bulut İş Ortağı Programı Kimliğinizi, eklenen aboneliklerinizin her birine erişimi olan en az bir kullanıcı hesabıyla ilişkilendirin. Bu ilişkilendirmeyi hizmet sağlayıcınızın kiracısında gerçekleştirmelisiniz. Kiracınızda iş ortağı kimliğiniz ile ilişkili bir hizmet sorumlusu hesabı oluşturmanızı ve ardından her müşteri eklediğinizde bu hizmet sorumlusunu da eklemenizi öneririz. Daha fazla bilgi için bkz . İş ortağı kimliğini bağlama.

Azure Resource Manager şablonu oluşturma

Müşterinizi eklemek için aşağıdaki bilgileri ekleyerek teklifinize ait bir Azure Resource Manager şablonu oluşturmanız gerekir. mspOfferName Ve mspOfferDescription değerleri, şablon müşterinin kiracısına dağıtıldıktan sonra Azure portalının Hizmet sağlayıcıları sayfasında müşteriye görünür.

| Alan | Tanım |

|---|---|

mspOfferName |

Bu tanımı açıklayan bir ad. Bu değer müşteriye teklifin başlığı olarak görüntülenir ve benzersiz olmalıdır. |

mspOfferDescription |

Teklifinizin kısa açıklaması (örneğin, "Contoso VM yönetim teklifi"). Bu alan isteğe bağlıdır ama müşterilerin teklifinizi net bir şekilde anlayabilmesi için önerilir. |

managedByTenantId |

Kiracı kimliğiniz. |

authorizations |

principalId Kiracınızdaki kullanıcıların/grupların/SPN'lerin değerleri, her biri müşterinizin yetkilendirmenin amacını anlamasına yardımcı olmak için ile principalIdDisplayName birlikte ve erişim düzeyini belirtmek için yerleşik roleDefinitionId bir değerle eşlenir. |

Bu şablonu Azure portalda oluşturabileceğiniz gibi, örnek depomuzda sağlanan şablonları el ile değiştirerek de oluşturabilirsiniz.

Önemli

Burada açıklanan işlem, abonelikleri aynı müşteri kiracısında ekliyor olsanız bile eklenen her abonelik için ayrı bir dağıtım gerektirir. Aynı müşteri kiracısında farklı abonelikler içinde birden çok kaynak grubu ekliyorsanız, ayrı dağıtımlar da gereklidir. Ancak, tek bir abonelikte birden çok kaynak grubu ekleme işlemi tek bir dağıtımda gerçekleştirilebilir.

Aynı aboneliğe (veya abonelik içindeki kaynak gruplarına) uygulanan birden çok teklif için de ayrı dağıtımlar gerekir. Uygulanan her teklif farklı mspOfferNamebir kullanmalıdır.

Azure portalında şablonunuzu oluşturma

Azure portalında şablonunuzu oluşturmak için Müşterilerim'e gidin ve genel bakış sayfasında ARM Şablonu Oluştur'u seçin.

ARM Şablonu Oluştur teklifi Sayfasında Adınızı ve isteğe bağlı bir Açıklama girin. Bu değerler şablonunuzda ve mspOfferDescription için mspOfferName kullanılır ve müşteriniz tarafından görülebilir. Değer managedByTenantId , oturum açtığınız Microsoft Entra kiracısına göre otomatik olarak sağlanır.

Ardından, eklemek istediğiniz müşteri kapsamına bağlı olarak Abonelik veya Kaynak grubu'nu seçin. Kaynak grubu'nı seçerseniz, eklenecek kaynak grubunun adını sağlamanız gerekir. Gerekirse simgeyi + seçerek aynı aboneliğe ek kaynak grupları ekleyebilirsiniz. (Farklı bir aboneliğe ek kaynak grupları eklemek için, bu abonelik için ayrı bir şablon oluşturup dağıtmanız gerekir.)

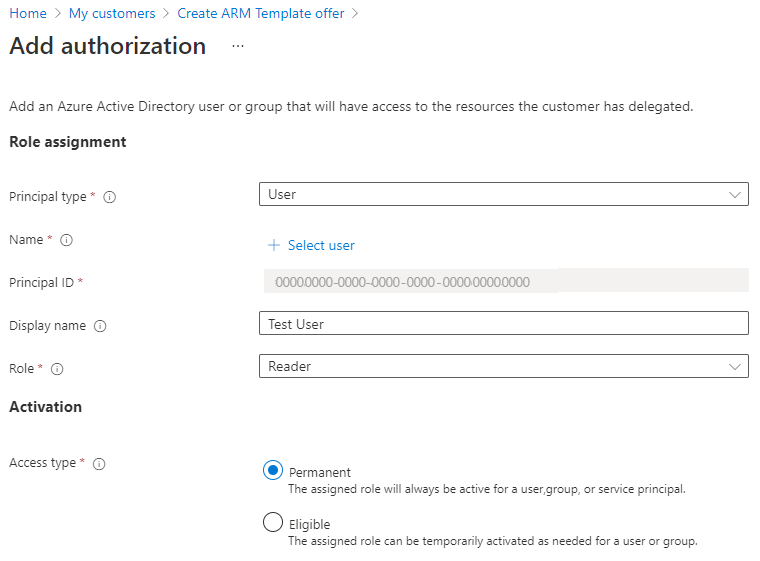

Son olarak , + Yetkilendirme ekle'yi seçerek yetkilendirmelerinizi oluşturun. Yetkilendirmelerinizin her biri için aşağıdaki ayrıntıları sağlayın:

- Yetkilendirmeye eklemek istediğiniz hesabın türüne bağlı olarak Sorumlu türünü seçin. Bu Kullanıcı, Grup veya Hizmet sorumlusu olabilir. Bu örnekte Kullanıcı'yı seçeceğiz.

- Seçim bölmesini açmak için + Kullanıcı seç bağlantısını seçin. Eklemek istediğiniz kullanıcıyı bulmak için arama alanını kullanabilirsiniz. Bunu yaptıktan sonra Seç'e tıklayın. Kullanıcının Asıl Kimliği otomatik olarak doldurulur.

- Görünen ad alanını (seçtiğiniz kullanıcıya göre doldurulur) gözden geçirin ve isterseniz değişiklikler yapın.

- Bu kullanıcıya atanacak rolü seçin.

- Erişim türü için Kalıcı veya Uygun'a tıklayın. Uygun'u seçerseniz en uzun süre, çok faktörlü kimlik doğrulaması ve onay gerekip gerekmediğine ilişkin seçenekleri belirtmeniz gerekir. Bu seçenekler hakkında daha fazla bilgi için bkz . Uygun yetkilendirmeler oluşturma. Uygun yetkilendirmeler özelliği hizmet sorumlularıyla kullanılamaz.

- Yetkilendirmenizi oluşturmak için Ekle'yi seçin.

Ekle'yi seçtikten sonra ARM Şablonu Oluştur teklifi ekranına dönersiniz. Gerektiği kadar yetkilendirme eklemek için + Yetkilendirme ekle'yi yeniden seçebilirsiniz.

Tüm yetkilendirmelerinizi ekledikten sonra Şablonu görüntüle'yi seçin. Bu ekranda, girdiğiniz değerlere karşılık gelen bir .json dosyası görürsünüz. Bu .json dosyasının bir kopyasını kaydetmek için İndir'i seçin. Bu şablon daha sonra müşterinin kiracısında dağıtılabilir. Herhangi bir değişiklik yapmanız gerekirse el ile de düzenleyebilirsiniz.

Önemli

Oluşturulan şablon dosyası Azure portalında depolanmaz. Şablonu göster ekranından uzaklaşmadan önce bir kopyasını indirdiğinizden emin olun.

Şablonunuzu el ile oluşturma

Şablonunuzu oluşturmak için bir Azure Resource Manager şablonu (örnek depomuzda sağlanır) ve yapılandırmanızla eşleşecek şekilde değiştirdiğiniz ve yetkilendirmelerinizi tanımladığınız ilgili parametre dosyasını kullanabilirsiniz. İsterseniz, tüm bilgileri ayrı bir parametre dosyası kullanmak yerine doğrudan şablona ekleyebilirsiniz.

Seçtiğiniz şablon, aboneliğin tamamını mı, kaynak grubunu mu yoksa abonelik içinde birden çok kaynak grubunu mu eklediğinize bağlıdır. Ayrıca, aboneliklerini bu şekilde eklemeyi tercih ederseniz, Azure Market'da yayımladığınız bir yönetilen hizmet teklifi satın alan müşteriler için kullanılabilecek bir şablon sağlıyoruz.

| Bunu eklemek için | Bu Azure Resource Manager şablonunu kullan | Ve bu parametre dosyasını değiştirin |

|---|---|---|

| Abonelik | subscription.json | subscription.parameters.json |

| Kaynak grubu | rg.json | rg.parameters.json |

| Bir abonelikte birden fazla kaynak grubu | multi-rg.json | multiple-rg.parameters.json |

| Abonelik (Azure Market yayımlanan bir teklif kullanılırken) | marketplaceDelegatedResourceManagement.json | marketplaceDelegatedResourceManagement.parameters.json |

Uygun yetkilendirmeler eklemek istiyorsanız, örnek depomuzun delegated-resource-management-eligible-authorizations bölümünden ilgili şablonu seçin.

İpucu

Bir yönetim grubunun tamamını tek bir dağıtımda ekleyemezseniz, her aboneliği bir yönetim grubuna eklemek için bir ilke dağıtabilirsiniz. Ardından yönetim grubundaki tüm aboneliklere erişebilirsiniz, ancak bu abonelikler üzerinde tek tek abonelikler olarak çalışmanız gerekir (doğrudan yönetim grubu kaynağında işlem yapmak yerine).

Aşağıdaki örnekte, aboneliği eklemek için kullanılabilecek değiştirilmiş bir subscription.parameters.json dosyası gösterilmektedir. Kaynak grubu parametre dosyaları (rg-delegated-resource-management klasöründe bulunur) benzer bir biçime sahiptir, ancak eklenecek belirli kaynak gruplarını tanımlamak için bir rgName parametre de içerir.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Fabrikam Managed Services - Interstellar"

},

"mspOfferDescription": {

"value": "Fabrikam Managed Services - Interstellar"

},

"managedByTenantId": {

"value": "00000000-0000-0000-0000-000000000000"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "36243c78-bf99-498c-9df9-86d9f8d28608"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Service Automation Account",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Policy Automation Account",

"roleDefinitionId": "18d7d88d-d35e-4fb5-a5c3-7773c20a72d9",

"delegatedRoleDefinitionIds": [

"b24988ac-6180-42a0-ab88-20f7382dd24c",

"92aaf0da-9dab-42b6-94a3-d43ce8d16293"

]

}

]

}

}

}

Yukarıdaki örnekteki son yetkilendirme, Kullanıcı Erişimi Yöneticisi rolüyle bir principalId ekler (18d7d88d-d35e-4fb5-a5c3-7773c20a72d9). Bu rolü atarken özelliğini ve desteklenen bir veya daha fazla Azure yerleşik rolünü eklemeniz delegatedRoleDefinitionIds gerekir. Bu yetkilendirmede oluşturulan kullanıcı, bu rolleri müşteri kiracısında yönetilen kimliklere atayabilir ve bu da düzeltilebilen ilkeleri dağıtmak için gereklidir. Kullanıcı ayrıca destek olayları da oluşturabilir. Normalde Kullanıcı Erişimi Yöneticisi rolüyle ilişkilendirilmiş başka hiçbir izin bu principalIdöğesine uygulanmaz.

Azure Resource Manager şablonunu dağıtma

Şablonunuzu oluşturduktan sonra, müşterinin kiracısında bulunan bir kullanıcının şablonu kendi kiracısı içinde dağıtması gerekir. Eklemek istediğiniz her abonelik (veya eklemek istediğiniz kaynak gruplarını içeren her abonelik) için ayrı bir dağıtım gerekir.

Burada açıklanan işlemi kullanarak aboneliği (veya aboneliğin içindeki bir veya birden fazla kaynak grubunu) eklerken, söz konusu abonelik için Microsoft.ManagedServices kaynak sağlayıcısı kaydedilmelidir.

Önemli

Bu dağıtım, müşterinin kiracısında, eklenen abonelik için Sahip gibi bir role Microsoft.Authorization/roleAssignments/write sahip olan (veya eklenen kaynak gruplarını içeren) konuk olmayan bir hesap tarafından yapılmalıdır. Aboneliği temsilci olarak atayabilen kullanıcıları bulmak için müşterinin kiracısında yer alan bir kullanıcı Azure portalında aboneliği seçebilir, Erişim denetimini (IAM) açabilir ve Sahip rolüne sahip tüm kullanıcıları görüntüleyebilir.

Abonelik Bulut Çözümü Sağlayıcısı (CSP) programı aracılığıyla oluşturulduysa, hizmet sağlayıcısı kiracınızda Yönetici Aracısı rolüne sahip olan tüm kullanıcılar dağıtımı gerçekleştirebilir.

Dağıtım, aşağıda gösterildiği gibi PowerShell kullanılarak, Azure CLI kullanılarak veya Azure portalında gerçekleştirilebilir.

PowerShell kullanarak dağıtma

Tek bir şablon dağıtmak için:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-Verbose

Ayrı bir parametre dosyasıyla şablon dağıtmak için:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-TemplateParameterFile <pathToParameterFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-TemplateParameterUri <parameterUri> `

-Verbose

Azure CLI'yi kullanarak dağıtma

Tek bir şablon dağıtmak için:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--verbose

Ayrı bir parametre dosyasıyla şablon dağıtmak için:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--parameters <parameters/parameterFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--parameters <parameterFile> \

--verbose

Azure portalında dağıtma

Azure portalında şablon dağıtmak için aşağıda açıklanan işlemi izleyin. Bu adımlar, müşteri kiracısında Sahip rolüne (veya izni olan başka bir role) sahip Microsoft.Authorization/roleAssignments/write bir kullanıcı tarafından yapılmalıdır.

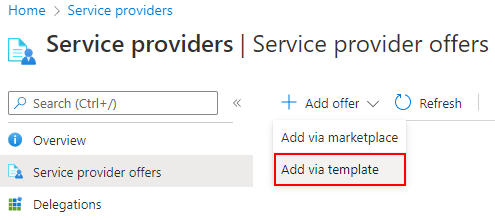

Azure portalındaki Hizmet sağlayıcıları sayfasında Sunucu sağlayıcısı teklifleri'ni seçin.

Ekranın üst kısmında Teklif ekle'nin yanındaki oku ve ardından Şablon aracılığıyla ekle'yi seçin.

Şablonu sürükleyip bırakarak karşıya yükleyin veya şablonu bulup karşıya yüklemek için Dosyalara gözat'ı seçin.

Varsa Ayrı bir parametre dosyam var kutusunu seçin ve parametre dosyanızı karşıya yükleyin.

Şablonunuzu (ve gerekirse parametre dosyasını) karşıya yükledikten sonra Karşıya Yükle'yi seçin.

Özel dağıtım ekranında görüntülenen ayrıntıları gözden geçirin. Gerekirse, bu ekranda veya Parametreleri düzenle'yi seçerek bu değerlerde değişiklik yapabilirsiniz.

Gözden geçir ve oluştur'u ve ardından Oluştur'u seçin.

Birkaç dakika sonra dağıtımın tamamlandığını belirten bir bildirim görmeniz gerekir.

İpucu

Alternatif olarak, GitHub depomuzda kullanmak istediğiniz şablonun yanında (Otomatik dağıtım sütununda) gösterilen Azure'aDağıt düğmesini seçin. Örnek şablon Azure portalında açılır. Bu işlemi kullanırsanız, Gözden Geçir ve oluştur'u seçmeden önce Msp Teklif Adı, Msp Teklif Açıklaması, Kiracı Kimliğiyle Yönetilen ve Yetkilendirmeler değerlerini güncelleştirmeniz gerekir.

Ekleme işleminin başarılı olduğunu onaylayın

Bir müşteri aboneliği Azure Lighthouse'a başarıyla eklendiğinde, hizmet sağlayıcısının kiracısında yer alan kullanıcılar aboneliği ve kaynaklarını görebilir (yukarıdaki işlem aracılığıyla bu aboneliğe tek tek veya uygun izinlere sahip bir Microsoft Entra grubunun üyesi olarak erişim verilmişse). Bunu onaylamak için aboneliğin aşağıdaki yollardan biriyle görüntülendiğinden emin olun.

Azure portalında onaylayın

Hizmet sağlayıcısının kiracısında:

- Müşterilerim sayfasına gidin.

- Müşteriler’i seçin.

- Resource Manager şablonunda sağladığınız teklif adıyla abonelikleri görebildiğinizi onaylayın.

Önemli

Müşterilerim'de temsilci aboneliğini görmek için, abonelik eklendiğinde hizmet sağlayıcısının kiracısında yer alan kullanıcılara Okuyucu rolü (veya Okuyucu erişimi içeren başka bir yerleşik rol) verilmiş olmalıdır.

Müşterinin kiracısında:

- Hizmet sağlayıcıları sayfasına gidin.

- Hizmet sağlayıcısı teklifleri’ni seçin.

- Resource Manager şablonunda sağladığınız teklif adıyla abonelikleri görebildiğinizi onaylayın.

Not

Güncelleştirmelerin Azure portalına yansıtılabilmesi için dağıtımınızın tamamlanması 15 dakika kadar sürebilir. Tarayıcıyı yenileyerek, oturum açıp kapatarak veya yeni bir belirteç isteyerek Azure Resource Manager belirtecinizi güncelleştirirseniz güncelleştirmeleri daha erken görebilirsiniz.

PowerShell kullanarak onaylayın

# Log in first with Connect-AzAccount if you're not using Cloud Shell

Get-AzContext

# Confirm successful onboarding for Azure Lighthouse

Get-AzManagedServicesDefinition

Get-AzManagedServicesAssignment

Azure CLI kullanarak onaylayın

# Log in first with az login if you're not using Cloud Shell

az account list

# Confirm successful onboarding for Azure Lighthouse

az managedservices definition list

az managedservices assignment list

Müşteri eklendikten sonra değişiklik yapmanız gerekiyorsa temsilci seçmeyi güncelleştirebilirsiniz. Temsilci seçme erişimini de tamamen kaldırabilirsiniz.

Sorun giderme

Müşterinizi başarıyla ekleyemezseniz veya kullanıcılarınız temsilci olarak atanan kaynaklara erişirken sorun yaşıyorsa aşağıdaki ipuçlarına ve gereksinimlere göz atın ve yeniden deneyin.

- Azure portalında müşteri kaynaklarını görüntülemesi gereken kullanıcılara, ekleme işlemi sırasında Okuyucu rolü (veya Okuyucu erişimi içeren başka bir yerleşik rol) verilmiş olmalıdır.

- Değer,

managedbyTenantIdeklenen aboneliğin kiracı kimliğiyle aynı olmamalıdır. - Aynı kapsamda aynı olan

mspOfferNamebirden çok atamaya sahip olamazsınız. - Temsilci aboneliği için Microsoft.ManagedServices kaynak sağlayıcısının kayıtlı olması gerekir. Bu, dağıtım sırasında otomatik olarak gerçekleşmelidir, ancak aksi takdirde el ile kaydedebilirsiniz.

- Yetkilendirmeler Sahip rolüne sahip kullanıcıları, DataActions'ı olan rolleri veya kısıtlanmış eylemleri içeren rolleri içermemelidir.

- Gruplar, Microsoft 365 değil, Güvenlik olarak ayarlanmış Grup türüyleoluşturulmalıdır.

- Gruba erişim verildiyse, kullanıcının bu grubun üyesi olduğundan emin olun. Aksi takdirde, başka bir dağıtım gerçekleştirmek zorunda kalmadan Microsoft Entra Id kullanarak bunları gruba ekleyebilirsiniz. Grup sahipleri yönettikleri grupların üyesi olmayabilir ve erişime sahip olmak için eklenmeleri gerekebilir.

- İç içe gruplar için erişim etkinleştirilmeden önce ek bir gecikme olabilir.

- Yetkilendirmelere eklediğiniz Azure yerleşik rolleri, kullanım dışı bırakılan rolleri içermemelidir. Azure'ın yerleşik rollerinden biri kullanım dışı bırakılırsa, bu rolle eklenmiş olan tüm kullanıcılar erişimi kaybeder ve ek temsilci ekleyemezsiniz. Bunu düzeltmek için, yalnızca desteklenen yerleşik rolleri kullanacak şekilde şablonunuzu güncelleştirin ve ardından yeni bir dağıtım yapın.

Sonraki adımlar

- Kiracılar arası yönetim deneyimleri hakkında bilgi edinin.

- Azure portalında Müşterilerim'e giderek müşterileri görüntüleyin ve yönetin.

- Temsilci seçmeyi güncelleştirmeyi veya kaldırmayı öğrenin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin