Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Azure rolünün nasıl çalıştığını anlamaya çalışıyorsanız veya kendi Azure özel rolünüzü oluşturuyorsanız rollerin nasıl tanımlandığını anlamanız yararlı olur. Bu makalede rol tanımlarının ayrıntıları açıklanır ve bazı örnekler sağlanır.

Rol tanımı

Rol tanımı, izinlerden oluşan bir koleksiyondur. Bazen yalnızca rol olarak da adlandırılır. Rol tanımı okuma, yazma ve silme gibi gerçekleştirilebilecek eylemleri listeler. Ayrıca, izin verilen eylemlerden hariç tutulan veya temel alınan veriyle ilgili eylemleri de listeleyebilir.

Aşağıda, Azure PowerShell kullanılarak görüntülendiğinde rol tanımındaki özelliklerin bir örneği gösterilmektedir:

Name

Id

IsCustom

Description

Actions []

NotActions []

DataActions []

NotDataActions []

AssignableScopes []

Condition

ConditionVersion

Aşağıda, Azure CLI veya REST API kullanılarak görüntülendiğinde rol tanımındaki özelliklerin bir örneği gösterilmektedir:

roleName

name

id

roleType

type

description

actions []

notActions []

dataActions []

notDataActions []

assignableScopes []

condition

conditionVersion

createdOn

updatedOn

createdBy

updatedBy

Aşağıdaki tabloda rol özelliklerinin anlamı açıklanmaktadır.

| Mülk | Açıklama |

|---|---|

NameroleName |

Rolün görüntülenen adı. |

Idname |

Rolün benzersiz kimliği. Yerleşik roller, bulutlar arasında aynı rol kimliğine sahiptir. |

id |

Rolün tam nitelikli benzersiz kimliği. Rol yeniden adlandırılsa bile rol kimliği değişmez. Betiklerinizde rol kimliğini kullanmak iyi bir uygulamadır. |

IsCustomroleType |

Bu rolün özel bir rol olup olmadığını gösterir. Özel roller için true veya CustomRole olarak ayarlayın.

false veya BuiltInRole olarak ayarlayın yerleşik roller için. |

type |

Nesne türü.

Microsoft.Authorization/roleDefinitions olarak ayarlayın. |

Descriptiondescription |

Rolün açıklaması. |

Actionsactions |

Rolün gerçekleştirilmeye izin verdiği denetim düzlemi eylemlerini belirten dize dizisi. |

NotActionsnotActions |

İzin verilen Actionsdışında tutulan denetim düzlemi eylemlerini belirten dize dizisi. |

DataActionsdataActions |

Rolün bu nesnedeki verilerinize gerçekleştirilmesini sağladığı veri düzlemi eylemlerini belirten dize dizisi. |

NotDataActionsnotDataActions |

İzin verilen DataActionsdışında tutulan veri düzlemi eylemlerini belirten dize dizisi. |

AssignableScopesassignableScopes |

Rolün atama için kullanılabilir olduğu kapsamları belirten dize dizisi. |

Conditioncondition |

Yerleşik roller için, rol tanımındaki bir veya daha fazla eyleme dayalı koşul deyimi. |

ConditionVersionconditionVersion |

Koşul sürüm numarası. Varsayılan olarak 2.0'dır ve desteklenen tek sürümdür. |

createdOn |

Tarih ve saat rolü oluşturuldu. |

updatedOn |

Tarih ve saat rolü son güncelleştirildi. |

createdBy |

Özel roller için, rolü oluşturan principal. |

updatedBy |

Özel roller için, rolü güncelleştiren sorumlu. |

Eylemler biçimi

Eylemler aşağıdaki biçime sahip dizelerle belirtilir:

{Company}.{ProviderName}/{resourceType}/{action}

Eylem {action} dizesinin bölümü, kaynak türünde gerçekleştirebileceğiniz eylemlerin türünü belirtir. Örneğin, içinde {action}aşağıdaki alt dizeleri görürsünüz:

| Eylem alt dizesi | Açıklama |

|---|---|

* |

Joker karakter, dizeyle eşleşen tüm eylemlere erişim verir. |

read |

Okuma eylemlerini (GET) etkinleştirir. |

write |

Yazma eylemlerini (PUT veya PATCH) etkinleştirir. |

action |

Sanal makineleri yeniden başlatma (POST) gibi özel eylemleri etkinleştirir. |

delete |

Silme eylemlerini (DELETE) etkinleştirir. |

Rol tanımı örneği

Azure PowerShell ve Azure CLI'da gösterildiği gibi Katkıda Bulunan rol tanımı aşağıda verilmiştir.

Actions altında joker karakter (*) eylemleri, bu role atanan yetkilinin tüm eylemleri gerçekleştirebileceğini veya başka bir deyişle her şeyi yönetebileceğini gösterir. Bu, Azure yeni kaynak türleri ekledikçe gelecekte tanımlanacak eylemleri de içerir.

NotActions altındaki eylemler, Actions'den çıkarılır. Katkıda Bulunan rolü söz konusu olduğunda, NotActions bu rolün kaynaklara erişimi yönetme ve Azure Blueprints atamalarını yönetme yeteneğini kaldırır.

Azure PowerShell'de görüntülenen katkıda bulunan rolü:

{

"Name": "Contributor",

"Id": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"IsCustom": false,

"Description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"Actions": [

"*"

],

"NotActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

Azure CLI'de şu şekilde görüntülenen katkıda bulunan rolü:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2015-02-02T21:55:09.880642+00:00",

"description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"condition": null,

"conditionVersion": null,

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2023-07-10T15:10:53.947865+00:00"

}

]

Denetim ve veri eylemleri

Denetim düzlemi eylemleri için rol tabanlı erişim denetimi, rol tanımının Actions ve NotActions özelliklerinde belirtilir. Azure'daki denetim düzlemi eylemlerine bazı örnekler aşağıda verilmiştir:

- Depolama hesabına erişimi yönetme

- Blob kapsayıcısı oluşturma, güncelleştirme veya silme

- Kaynak grubunu ve tüm kaynaklarını silme

Kapsayıcı kimlik doğrulama yönteminin Erişim Anahtarı değil Microsoft Entra Kullanıcı Hesabı olarak ayarlanması koşuluyla, denetim düzlemi erişimi veri düzleminize devralınmıyor. Bu ayrım, joker karakterleri (*) olan rollerin verilerinize sınırsız erişime sahip olmasını engeller. Örneğin, bir kullanıcının abonelikte Okuyucu rolü varsa depolama hesabını görüntüleyebilir, ancak varsayılan olarak temel alınan verileri görüntüleyemez.

Daha önce rol tabanlı erişim denetimi veri eylemleri için kullanılmıyordu. Veri eylemleri için yetkilendirme, kaynak sağlayıcılar arasında farklılık gösterir. Denetim düzlemi eylemleri için kullanılan rol tabanlı erişim denetimi yetkilendirme modeli, veri düzlemi eylemlerine genişletildi.

Veri düzlemi eylemlerini desteklemek için rol tanımına yeni veri özellikleri eklendi. Veri düzlemi eylemleri DataActions ve NotDataActions özelliklerinde belirtilir. Bu veri özellikleri eklendiğinde, denetim düzlemi ile veri düzlemi arasındaki ayrım korunur. Ayrıca joker karakter (*) içeren geçerli rol atamalarının aniden verilere erişim almasını da önler. İşte DataActions ve NotDataActions içinde belirtilebilecek bu bazı veri düzlemi eylemleri:

- Bir kapsayıcıdaki blob listesini oku

- Bir kapsayıcıya depolama blobu yaz.

- Kuyruktaki iletiyi silme

İşte hem Actions hem DataActions özelliklerindeki eylemleri içeren Depolama Blobu Veri Okuyucusu rol tanımı. Bu rol, blob kapsayıcısını ve temel alınan blob verilerini okumanızı sağlar.

Azure PowerShell'de gösterildiği gibi Depolama Blobu Veri Okuyucusu rolü:

{

"Name": "Storage Blob Data Reader",

"Id": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"IsCustom": false,

"Description": "Allows for read access to Azure Storage blob containers and data",

"Actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"NotActions": [],

"DataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

Azure CLI'da gösterildiği gibi Depolama Blobu Veri Okuyucusu rolü:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2017-12-21T00:01:24.797231+00:00",

"description": "Allows for read access to Azure Storage blob containers and data",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"name": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"permissions": [

{

"actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"condition": null,

"conditionVersion": null,

"dataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"notActions": [],

"notDataActions": []

}

],

"roleName": "Storage Blob Data Reader",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2021-11-11T20:13:55.297507+00:00"

}

]

ve DataActions özelliklerine yalnızca veri düzlemi NotDataActions eylemleri eklenebilir. Kaynak sağlayıcıları, özelliğini isDataActionolarak ayarlayarak hangi eylemlerin true veri eylemleri olduğunu belirler. Eylemlerin listesini görmek için, isDataAction ve true olan eylemlerin Kaynak sağlayıcısı işlemleri sayfasına bakın. Veri eylemleri olmayan rollerin rol tanımında DataActions ve NotDataActions özelliklerine sahip olması gerekmez.

Tüm denetim düzlemi API çağrıları için yetkilendirme, Azure Resource Manager tarafından işlenir. Veri düzlemi API çağrıları için yetkilendirme, bir kaynak sağlayıcısı veya Azure Resource Manager tarafından işlenir.

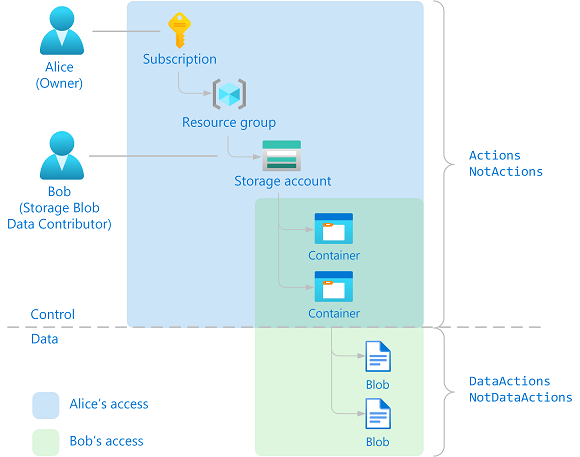

Veri eylemleri örneği

Denetim düzlemi ve veri düzlemi eylemlerinin nasıl çalıştığını daha iyi anlamak için belirli bir örneği ele alalım. Alice'a abonelik kapsamında Sahip rolü atanmıştır. Bob'a depolama hesabı kapsamında Depolama Blobu Veri Katkıda Bulunanı rolü atanmıştır. Aşağıdaki diyagramda bu örnek gösterilmektedir.

Alice için Sahip rolü ve Bob için Depolama Blob Verileri Katkıda Bulunan rolü aşağıdaki gibi eylemlere sahiptir:

Sahip

Eylemler

*

Depolama Blobu Veri Katılımcısı

Eylemler

Microsoft.Storage/storageAccounts/blobServices/containers/delete

Microsoft.Storage/storageAccounts/blobServices/containers/read

Microsoft.Storage/storageAccounts/blobServices/containers/write

Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action

DataActions

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action

Alice abonelik kapsamındaki joker karakter (*) eylemine sahip olduğundan, izinleri aşağıya doğru devralınır ve tüm denetim düzlemi eylemlerini gerçekleştirmelerini sağlar. Alice kapsayıcıları okuyabilir, yazabilir ve silebilir. Ancak, Alice ek adımlar atmadan veri düzlemi eylemleri gerçekleştiremez. Örneğin, Alice varsayılan olarak kapsayıcı içindeki blobları okuyamaz. Blobları okumak için Alice'in depolama erişim anahtarlarını alması ve bloblara erişmek için bunları kullanması gerekir.

Bob'un izinleri, yalnızca Actions ve DataActions, Depolama Blob Verileri Katkıda Bulunanı rolünde belirtilenlerle sınırlıdır. Rol temelinde Bob hem denetim düzlemi hem de veri düzlemi eylemleri gerçekleştirebilir. Örneğin, Bob belirtilen depolama hesabında kapsayıcıları okuyabilir, yazabilir ve silebilir ve blobları okuyabilir, yazabilir ve silebilir.

Depolama için denetim ve veri düzlemi güvenliği hakkında daha fazla bilgi için bkz . Azure Depolama güvenlik kılavuzu.

Veri eylemleri için Azure rollerini kullanmayı destekleyen araçlar hangileridir?

Veri eylemlerini görüntülemek ve bunlarla çalışmak için araçların veya SDK'ların doğru sürümlerine sahip olmanız gerekir:

| Araç | Sürüm |

|---|---|

| Azure PowerShell | 1.1.0 veya üzeri |

| Azure CLI | 2.0.30 veya üzeri |

| .NET için Azure | 2.8.0 - önizleme veya üzeri |

| Go için Azure SDK | 15.0.0 veya üzeri |

| Java için Azure | 1.9.0 veya üzeri |

| Python için Azure | 0.40.0 veya üzeri |

| Ruby için Azure SDK | 0.17.1 veya üzeri |

REST API'deki veri eylemlerini görüntülemek ve kullanmak için api-version parametresini aşağıdaki sürüme veya sonraki bir sürüme ayarlamanız gerekir:

- 2018-07-01

Eylemler

Actions izni, rolün gerçekleştirilmesine izin verdiği denetim düzlemi eylemlerini belirtir. Azure kaynak sağlayıcılarının güvenli hale getirilebilir eylemlerini tanımlayan dizelerden oluşan bir koleksiyondur. Burada Actions içinde kullanılabilecek denetim düzlemi eylemlerine bazı örnekler verilmiştir.

| Eylem dizisi | Açıklama |

|---|---|

*/read |

Tüm Azure kaynak sağlayıcılarının tüm kaynak türleri için okuma eylemlerine erişim verir. |

Microsoft.Compute/* |

Microsoft.Compute kaynak sağlayıcısındaki tüm kaynak türleri için tüm eylemlere erişim verir. |

Microsoft.Network/*/read |

Microsoft.Network kaynak sağlayıcısındaki tüm kaynak türleri için okuma eylemlerine erişim verir. |

Microsoft.Compute/virtualMachines/* |

Sanal makinelerin ve bunların alt kaynak türlerinin tüm eylemlerine erişim sağlar. |

microsoft.web/sites/restart/Action |

Bir web uygulamasını yeniden başlatmak için erişim verir. |

NotActions

NotActions izni, * joker karakteri olan ve izin verilen Actions den çıkarılan veya hariç tutulan denetim düzlemi işlemlerini belirtir. Belirli bir izin kümesinin joker karakter (*) içeren Actions öğesinden çıkarılarak daha kolay tanımlanması gerekiyorsa, NotActions iznini kullanın. Bir rol tarafından verilen erişim (etkin izinler), NotActions eylemlerinin Actions eylemlerinden çıkarılmasıyla hesaplanır.

Actions - NotActions = Effective control plane permissions

Aşağıdaki tabloda, Microsoft.CostManagement joker karakteri eylemi için etkili kontrol düzlemi izinlerinin iki örneği gösterilmektedir.

| Eylemler | NotActions | Etkili kontrol düzlemi izinleri |

|---|---|---|

Microsoft.CostManagement/exports/* |

none | Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/deleteMicrosoft.CostManagement/exports/run/action |

Microsoft.CostManagement/exports/* |

Microsoft.CostManagement/exports/delete |

Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/run/action |

Not

Kullanıcıya içinde NotActionsbir eylemi dışlayan bir rol atanırsa ve aynı eyleme erişim veren ikinci bir rol atanırsa, kullanıcının bu eylemi gerçekleştirmesine izin verilir.

NotActions reddetme kuralı değildir; belirli eylemlerin dışlanması gerektiğinde bir dizi izin verilen eylem oluşturmanın kolay bir yoludur.

NotActions ve reddetme atamaları arasındaki farklar

NotActions ve reddetme atamaları aynı değildir ve farklı amaçlara hizmet eder.

NotActions, bir joker karakter (*) eyleminden belirli eylemleri çıkarmak için kullanışlı bir yoldur.

Atamaları reddetme, bir rol ataması erişim izni verse bile kullanıcıların belirli eylemleri gerçekleştirmesini engeller. Daha fazla bilgi için bkz. Azure reddetme atamaları hakkında bilgi.

DataActions

İzin, DataActions rolün bu nesnedeki verilerinize gerçekleştirilmesini sağladığı veri düzlemi eylemlerini belirtir. Örneğin, bir kullanıcının bir depolama hesabına blob verilerine okuma erişimi varsa, o depolama hesabındaki blobları okuyabilir. burada, içinde kullanılabilecek veri eylemlerinin bazı örnekleri verilmiştir DataActions.

| Veri işlem stringi | Açıklama |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Bir blob veya blob listesi döndürür. |

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

Blob yazmanın sonucunu döndürür. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/read |

Bir mesaj döndürür. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

İletiyi veya iletinin yazilmesinin veya silinmesinin sonucunu döndürür. |

NotDataActions

NotDataActions izni, bir joker karakteri (*) içeren ve izin verilen DataActions öğesinden çıkarılan veya dışlanan veri düzlemi eylemlerini belirtir.

NotDataActions İzin vermek istediğiniz eylem kümesinin joker karakteri (DataActions içeren) * çıkarılarak daha kolay tanımlanıyorsa, izni kullanın. Bir rol tarafından verilen erişim (etkin izinler), NotDataActions eylemlerinin DataActions eylemlerinden çıkarılmasıyla hesaplanır. Her kaynak sağlayıcısı, veri eylemlerini gerçekleştirmek için ilgili API kümesini sağlar.

DataActions - NotDataActions = Effective data plane permissions

Aşağıdaki tabloda, Bir Microsoft.Storage joker karakteri eylemi için geçerlilik tarihi düzlemi izinlerinin iki örneği gösterilmektedir:

| DataActions | NotDataActions | Etkin veri düzlemi izinleri |

|---|---|---|

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

none | Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/deleteMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/delete |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Not

Kullanıcıya içinde bir veri eylemini dışlayan bir rol atanırsa ve aynı veri eylemine NotDataActionserişim veren ikinci bir rol atanırsa, kullanıcının bu veri eylemini gerçekleştirmesine izin verilir.

NotDataActions reddetme kuralı değildir; belirli veri eylemlerinin dışlanması gerektiğinde izin verilen veri eylemleri kümesi oluşturmanın kolay bir yoludur.

AssignableScopes

AssignableScopes özelliği, rol tanımının atanabileceği kapsamları (kök, yönetim grubu, abonelikler veya kaynak grupları) belirtir. Özel bir rolü yalnızca bunu gerektiren yönetim grubunda, aboneliklerde veya kaynak gruplarında atama için kullanılabilir hale getirebilirsiniz. En az bir yönetim grubu, abonelik veya kaynak grubu kullanmanız gerekir.

Örneğin, bir aboneliğe ayarlanırsa AssignableScopes , bu, özel rolün belirtilen abonelik için abonelik kapsamında, abonelikteki herhangi bir kaynak grubu için kaynak grubu kapsamında veya abonelikteki herhangi bir kaynak için kaynak kapsamında atanabilir olduğu anlamına gelir.

Yerleşik roller AssignableScopes kök kapsamına ("/" ayarlanır). Kök kapsam, rolün tüm kapsamlarda atama için kullanılabilir olduğunu gösterir.

Geçerli atanabilir kapsamlara örnek olarak şunlar verilebilir:

| Rol atama için kullanılabilir | Örnek |

|---|---|

| Bir abonelik | "/subscriptions/{subscriptionId1}" |

| İki abonelik | "/subscriptions/{subscriptionId1}", "/subscriptions/{subscriptionId2}" |

| Ağ kaynak grubu | "/subscriptions/{subscriptionId1}/resourceGroups/Network" |

| Bir yönetim grubu | "/providers/Microsoft.Management/managementGroups/{groupId1}" |

| Yönetim grubu ve abonelik | "/providers/Microsoft.Management/managementGroups/{groupId1}", "/subscriptions/{subscriptionId1}", |

| Tüm kapsamlar (yalnızca yerleşik roller için geçerlidir) | "/" |

Özel rolün AssignableScopes özelliğinde tek bir yönetim grubu tanımlayabilirsiniz.

komut satırını kullanarak içinde bir kaynak örneğiyle özel bir rol oluşturmak mümkün olsa da AssignableScopes önerilmez. Her kiracı en fazla 5.000 özel rolü destekler. Bu stratejiyi kullanmak, kullanılabilir özel rollerinizi tüketebilir. Sonuç olarak, erişim düzeyi, özel rolde listelenen AssignableScopes değil, özel rol ataması (kapsam + rol izinleri + güvenlik sorumlusu) tarafından belirlenir. Bu yüzden, yönetim grubu, abonelik veya kaynak grubundaki AssignableScopes ile özel rollerinizi oluşturun, ancak bu özel rolleri kaynak veya kaynak grubu gibi dar bir kapsamla atayın.

Özel roller hakkında AssignableScopes daha fazla bilgi için bkz . Azure özel rolleri.

Ayrıcalıklı yönetici rolü tanımı

Ayrıcalıklı yönetici rolleri, Azure kaynaklarını yönetme veya diğer kullanıcılara rol atama gibi ayrıcalıklı yönetici erişimi veren rollerdir. Yerleşik veya özel bir rol aşağıdaki eylemlerden herhangi birini içeriyorsa, ayrıcalıklı olarak kabul edilir. Daha fazla bilgi için Ayrıcalıklı yönetici rolü atamalarını listeleme veya yönetme kısmına bakın.

| Eylem dizesi | Açıklama |

|---|---|

* |

Her türden kaynağı oluşturun ve yönetin. |

*/delete |

Tüm türlerdeki kaynakları silin. |

*/write |

Tüm türlerdeki kaynakları yazın. |

Microsoft.Authorization/denyAssignments/delete |

Belirtilen kapsamdaki reddetme atamasını silin. |

Microsoft.Authorization/denyAssignments/write |

Belirtilen kapsamda bir reddetme ataması oluşturun. |

Microsoft.Authorization/roleAssignments/delete |

Belirtilen kapsamdaki bir rol atamasını silin. |

Microsoft.Authorization/roleAssignments/write |

Belirtilen kapsamda bir rol ataması oluşturun. |

Microsoft.Authorization/roleDefinitions/delete |

Belirtilen özel rol tanımını silin. |

Microsoft.Authorization/roleDefinitions/write |

Belirtilen izinlere ve atanabilir kapsamlara sahip özel bir rol tanımı oluşturun veya güncelleştirin. |