Ağ güvenlik grupları için akış günlük kaydı

Ağ güvenlik grubu (NSG) akış günlüğü, Azure Ağ İzleyicisi'nin bir ağ güvenlik grubu üzerinden akan IP trafiği hakkındaki bilgileri günlüğe kaydetmenize olanak tanıyan bir özelliğidir. Akış verileri Azure Depolama'a gönderilir; buradan bu verilere erişebilir ve dilediğiniz görselleştirme aracına, güvenlik bilgilerine ve olay yönetimi (SIEM) çözümüne veya yetkisiz erişim algılama sistemine (IDS) aktarabilirsiniz.

Akış günlüklerini neden kullanmalısınız?

Ağınızı koruyabilmeniz ve iyileştirebilmeniz için kendi ağınızı izlemeniz, yönetmeniz ve bilmeniz çok önemlidir. Ağın geçerli durumunu, kimin bağlandığı ve kullanıcıların nereden bağlandığı konusunda bilgi sahibi olmanız gerekir. Ayrıca hangi bağlantı noktalarının İnternet'e açık olduğunu, hangi ağ davranışının beklendiğini, hangi ağ davranışının düzensiz olduğunu ve trafikte ani artışlar olduğunda bilmeniz gerekir.

Akış günlükleri, bulut ortamınızdaki tüm ağ etkinliklerinin gerçek kaynağıdır. kaynakları iyileştirmeye çalışan bir başlangıçta veya izinsiz girişi algılamaya çalışan büyük bir kuruluşta olmanız fark etmeksizin akış günlükleri size yardımcı olabilir. Bunları ağ akışlarını iyileştirmek, aktarım hızını izlemek, uyumluluğu doğrulamak, yetkisiz girişleri algılamak ve daha fazlası için kullanabilirsiniz.

Yaygın kullanım örnekleri

Ağ izleme

- Bilinmeyen veya istenmeyen trafiği belirleyin.

- Trafik düzeylerini ve bant genişliği tüketimini izleyin.

- Uygulama davranışını anlamak için akış günlüklerini IP ve bağlantı noktasına göre filtreleyin.

- İzleme panolarını ayarlamak için akış günlüklerini istediğiniz analiz ve görselleştirme araçlarına aktarın.

Kullanım izleme ve iyileştirme

- Ağınızdaki en çok konuşanları belirleyin.

- Bölgeler arası trafiği tanımlamak için GeoIP verileriyle birleştirin.

- Kapasite tahmini için trafik artışlarını anlama.

- Aşırı kısıtlayıcı trafik kurallarını kaldırmak için verileri kullanın.

Uyumluluk

- Ağ yalıtımını ve kurumsal erişim kurallarıyla uyumluluğu doğrulamak için akış verilerini kullanın.

Ağ adli tıp ve güvenlik analizi

- Güvenliği aşılmış IP'lerden ve ağ arabirimlerinden gelen ağ akışlarını analiz edin.

- Akış günlüklerini istediğiniz herhangi bir SIEM veya IDS aracına aktarın.

NSG akış günlükleri nasıl çalışır?

NSG akış günlüklerinin temel özellikleri şunlardır:

- Akış günlükleri, Açık Sistemler Arası Bağlantı (OSI) modelinin 4. Katmanında çalışır ve ağ güvenlik grubuna girip çıkan tüm IP akışlarını kaydeder.

- Günlükler, Azure platformu aracılığıyla 1 dakikalık aralıklarla toplanır. Bunlar Azure kaynaklarınızı veya ağ performansınızı hiçbir şekilde etkilemez.

- Günlükler JSON biçiminde yazılır ve ağ güvenlik grubu kuralı başına giden ve gelen akışları gösterir.

- Her günlük kaydı, akışın geçerli olduğu ağ arabirimini (NIC), 5 tanımlama grubu bilgilerini, trafik kararını ve (yalnızca sürüm 2 için) aktarım hızı bilgilerini içerir.

- NSG akış günlükleri, günlüklerin oluşturulduktan en fazla bir yıl sonra otomatik olarak silinmesine olanak tanıyan bir bekletme özelliğine sahiptir.

Not

Bekletme yalnızca genel amaçlı v2 depolama hesaplarını kullanıyorsanız kullanılabilir.

Akış günlükleri için temel kavramlar şunlardır:

- Yazılım tanımlı ağlar, sanal ağlar ve alt ağlar etrafında düzenlenir. Ağ güvenlik gruplarını kullanarak bu sanal ağların ve alt ağların güvenliğini yönetebilirsiniz.

- Ağ güvenlik grubu, ağ güvenlik grubunun bağlı olduğu Azure kaynaklarına gelen veya bu kaynaklardan gelen ağ trafiğine izin veren veya trafiği reddeden güvenlik kuralları içerir. Ağ güvenlik grubu bir alt ağ veya sanal makinenin (VM) ağ arabirimiyle ilişkilendirilebilir. Daha fazla bilgi için bkz . Ağ güvenlik grubuna genel bakış.

- Ağınızdaki tüm trafik akışları, geçerli ağ güvenlik grubundaki kurallar aracılığıyla değerlendirilir. Bu değerlendirmelerin sonucu NSG akış günlükleridir.

- NSG akış günlükleri Azure platformu üzerinden toplanır ve Azure kaynaklarınızda herhangi bir değişiklik yapılmasını gerektirmez.

- İki tür ağ güvenlik grubu kuralı vardır: sonlandırma ve sonlandırma değil. Her birinin farklı günlüğe kaydetme davranışları vardır:

- Reddetme kuralları sonlandırılıyor. Trafiği reddeden ağ güvenlik grubu bunu akış günlüklerine kaydeder. Bu durumda, herhangi bir NSG trafiği reddettikten sonra işleme durdurulur.

- İzin verme kuralları sonlandırıcı değildir. Ağ güvenlik grubu trafiğe izin veriyorsa, işleme sonraki ağ güvenlik grubuna devam eder. Trafiğe izin veren son ağ güvenlik grubu, trafiği akış günlüklerine kaydeder.

- NSG akış günlükleri depolama hesaplarına yazılır. Ağ İzleyicisi trafik analizi, Splunk, Grafana ve Stealthwatch gibi araçları kullanarak NSG akış günlüklerini dışarı aktarabilir, işleyebilir, analiz edebilir ve görselleştirebilirsiniz.

Günlük biçimi

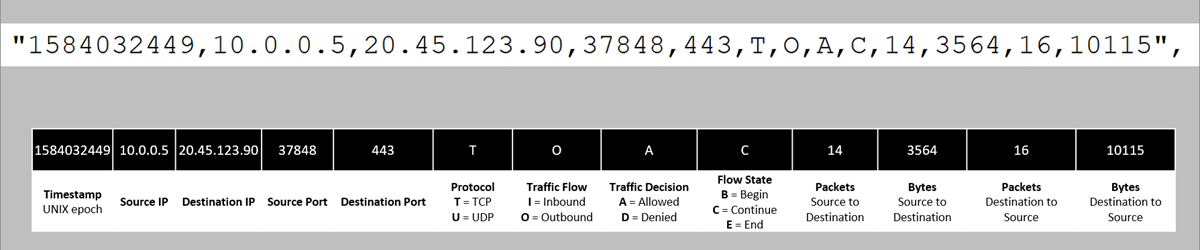

NSG akış günlükleri aşağıdaki özellikleri içerir:

time: Olayın günlüğe kaydedilildiği UTC saati.systemId: Ağ güvenlik grubunun sistem kimliği.category: Olayın kategorisi. Kategori her zamanNetworkSecurityGroupFlowEventşeklindedir.resourceid: Ağ güvenlik grubunun kaynak kimliği.operationName: Her zamanNetworkSecurityGroupFlowEvents.properties: Akışın özellikleri koleksiyonu:Version: Akış günlüğünün olay şemasının sürüm numarası.flows: Akış koleksiyonu. Bu özelliğin farklı kurallar için birden çok girdisi vardır.rule: Akışların listelendiği kural.flows: Akış koleksiyonu.mac: Akışın toplandığı VM için NIC'nin MAC adresi.flowTuples: Akış tanımlama grubu için virgülle ayrılmış biçimde birden çok özellik içeren dize:Time stamp: Akışın UNIX dönem biçiminde gerçekleştiği zamanın zaman damgası.Source IP: Kaynak IP adresi.Destination IP: Hedef IP adresi.Source port: Kaynak bağlantı noktası.Destination port: Hedef bağlantı noktası.Protocol: Akışın protokolü. Geçerli değerlerTTCP veUUDP içindir.Traffic flow: Trafik akışının yönü. Geçerli değerlerIgelen veOgiden değerler içindir.Traffic decision: Trafiğe izin verilip verilmediği. Geçerli değerler izin verilen veDreddedilen değerlerAiçindir.Flow State - Version 2 Only: Akışın durumu. Olası durumlar şunlardır:B: Bir akış oluşturulduğunda başlayın. İstatistikler sağlanmamıştır.C: Devam eden bir akış için devam ediyor. İstatistikler 5 dakikalık aralıklarla sağlanır.E: Bir akış sonlandırıldığında sona erer. İstatistikler sağlanır.

Packets sent - Version 2 Only: Son güncelleştirmeden bu yana kaynaktan hedefe gönderilen toplam TCP paketi sayısı.Bytes sent - Version 2 Only: Son güncelleştirmeden bu yana kaynaktan hedefe gönderilen toplam TCP paket bayt sayısı. Paket baytları paket üst bilgisini ve yükünü içerir.Packets received - Version 2 Only: Son güncelleştirmeden bu yana hedeften kaynağa gönderilen toplam TCP paketi sayısı.Bytes received - Version 2 Only: Son güncelleştirmeden bu yana hedeften kaynağa gönderilen toplam TCP paket bayt sayısı. Paket baytları paket üst bilgisini ve yükü içerir.

NSG akış günlüklerinin 2. sürümü akış durumu kavramını tanıtır. Akış günlüklerinin hangi sürümünü aldığınızı yapılandırabilirsiniz.

Akış başlatıldığında akış durumu B kaydedilir. Akış durumu C ve akış durumu E , sırasıyla bir akışın devamını ve akış sonlandırmayı işaret eden durumlardır. Hem hem de CE eyaletler trafik bant genişliği bilgilerini içerir.

Örnek günlük kayıtları

Aşağıdaki NSG akış günlüğü örneklerinde, birden çok kayıt daha önce açıklanan özellik listesini izler.

Not

özelliğindeki flowTuples değerler virgülle ayrılmış bir listedir.

Sürüm 1

Sürüm 1 NSG akış günlüğünün örnek biçimi aşağıda verilmiştir:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,175.182.69.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,71.6.216.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,91.224.160.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Sürüm 2

Sürüm 2 NSG akış günlüğünün örnek biçimi aşağıda verilmiştir:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,94.102.49.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,176.119.4.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,167.99.86.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,13.67.143.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,13.67.143.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,13.67.143.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,40.71.12.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

Günlük tanımlama grubu ve bant genişliği hesaplaması

185.170.185.105:35370 ile 10.2.0.4:23 arasındaki tcp konuşmasından gelen akış demetleri için örnek bir bant genişliği hesaplaması aşağıda verilmiştir:

1493763938,185.170.185.105,10.2.0.4,35370,23,T,I,A,B,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,T,I,A,C,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,T,I,A,E,52,29952,47,27072

Devam (C) ve bitiş (E) akış durumları için bayt ve paket sayıları, önceki akışın tanımlama grubu kaydının zamanındaki toplam sayılardır. Örnek konuşmada aktarılan toplam paket sayısı 1021+52+8005+47 = 9125'tir. Aktarılan toplam bayt sayısı 588096+29952+4610880+27072 = 5256000'dir.

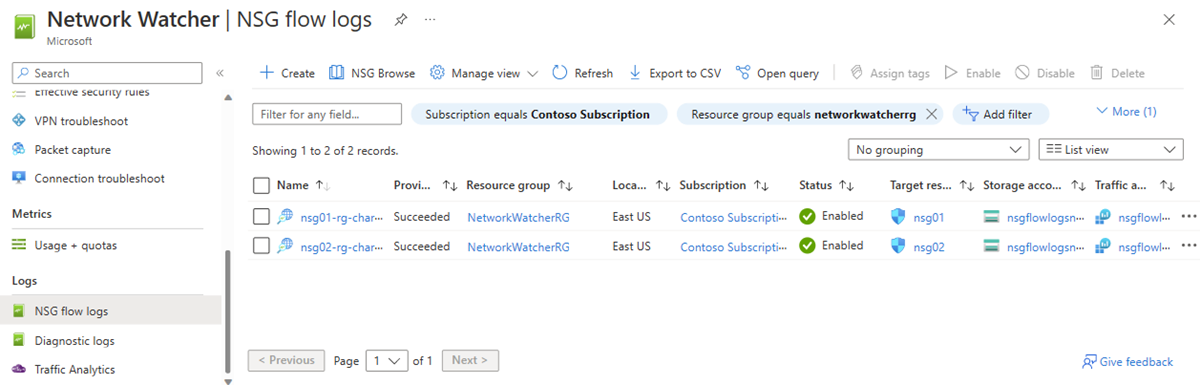

NSG akış günlüklerini yönetme

NSG akış günlüklerini oluşturmayı, değiştirmeyi, devre dışı bırakmayı veya silmeyi öğrenmek için aşağıdaki kılavuzlardan birine bakın:

Akış günlükleriyle çalışma

Akış günlüklerini okuma ve dışarı aktarma

NSG akış günlüklerini okumayı ve dışarı aktarmayı öğrenmek için aşağıdaki kılavuzlardan birine bakın:

- Portaldan akış günlüklerini indirme ve görüntüleme

- PowerShell işlevlerini kullanarak akış günlüklerini okuma

- NSG akış günlüklerini Splunk'a aktarma

NSG akış günlüğü dosyaları aşağıdaki yolda bir depolama hesabında depolanır:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Akış günlüklerini görselleştirme

NSG akış günlüklerini görselleştirmeyi öğrenmek için aşağıdaki kılavuzlardan birine bakın:

- Ağ İzleyicisi trafik analizini kullanarak NSG akış günlüklerini görselleştirme

- Power BI kullanarak NSG akış günlüklerini görselleştirme

- Elastik Yığın kullanarak NSG akış günlüklerini görselleştirme

- Grafana kullanarak NSG akış günlüklerini yönetme ve analiz etme

- Graylog kullanarak NSG akış günlüklerini yönetme ve analiz etme

NSG akış günlükleri için dikkat edilmesi gerekenler

Storage account

- Konum: Depolama hesabının ağ güvenlik grubuyla aynı bölgede olması gerekir.

- Abonelik: Depolama hesabı, ağ güvenlik grubunun aboneliğinin aynı aboneliğinde veya ağ güvenlik grubunun aboneliğinin aynı Microsoft Entra kiracısıyla ilişkilendirilmiş bir abonelikte olmalıdır.

- Performans katmanı: Depolama hesabı standart olmalıdır. Premium depolama hesapları desteklenmez.

- Kendi kendine yönetilen anahtar döndürme: Erişim anahtarlarını depolama hesabınıza değiştirir veya döndürürseniz, NSG akış günlükleri çalışmayı durdurur. Bu sorunu çözmek için NSG akış günlüklerini devre dışı bırakmanız ve yeniden etkinleştirmeniz gerekir.

Maliyet

NSG akış günlüğü, üretilen günlüklerin hacmine faturalandırılır. Yüksek trafik hacmi büyük akış günlüğü hacmine neden olabilir ve bu da ilişkili maliyetleri artırır.

NSG akış günlüğü fiyatlandırması, depolamanın temel maliyetlerini içermez. NSG akışı günlük verilerini sonsuza kadar tutmak veya bekletme ilkesi özelliğini kullanmak, uzun süreler boyunca depolama maliyetlerinin yansıtılması anlamına gelir.

Varsayılan olmayan gelen TCP kuralları

Ağ güvenlik grupları durum bilgisi olan bir güvenlik duvarı olarak uygulanır. Ancak geçerli platform sınırlamaları nedeniyle, gelen TCP akışlarını etkileyen ağ güvenlik grubu varsayılan olmayan güvenlik kuralları durum bilgisi olmayan bir şekilde uygulanır.

Varsayılan olmayan gelen kurallardan etkilenen akışlar sonlandırıcı olmaz. Ayrıca, bu akışlar için bayt ve paket sayıları kaydedilmez. Bu faktörler nedeniyle NSG akış günlüklerinde bildirilen bayt ve paket sayısı (ve trafik analizi Ağ İzleyicisi) gerçek sayılardan farklı olabilir.

İlişkili sanal ağlardaki özelliği null olmayan bir değere ayarlayarak FlowTimeoutInMinutes bu farkı çözebilirsiniz. 4 dakika olarak ayarlayarak FlowTimeoutInMinutes varsayılan durum bilgisi olan davranışı elde edebilirsiniz. Akışların bir hizmet veya hedefle bağlantısını kesmesini istemediğiniz uzun süre çalışan bağlantılar için 30 dakikaya kadar bir değere ayarlayabilirsiniz FlowTimeoutInMinutes . Özelliği ayarlamak FlowTimeoutInMinutes için Set-AzVirtualNetwork komutunu kullanın:

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

İnternet IP'lerinden genel IP'leri olmayan VM'lere günlüğe kaydedilen gelen akışlar

Örnek düzeyinde genel IP olarak NIC ile ilişkilendirilmiş genel IP adresine sahip olmayan veya temel yük dengeleyici arka uç havuzunun parçası olan sanal makineler (VM'ler) varsayılan SNAT'yi kullanır. Azure, giden bağlantıyı kolaylaştırmak için bu VM'lere bir IP adresi atar. Sonuç olarak, akış SNAT için atanan bağlantı noktası aralığındaki bir bağlantı noktasına yönlendiriliyorsa, İnternet IP adreslerinden gelen akışlar için akış günlüğü girdileri görebilirsiniz.

Azure vm'ye bu akışlara izin vermese de, deneme günlüğe kaydedilir ve tasarım gereği Ağ İzleyicisi NSG akış günlüğünde görünür. İstenmeyen gelen İnternet trafiğini bir ağ güvenlik grubuyla açıkça engellemenizi öneririz.

ExpressRoute ağ geçidi alt ağında ağ güvenlik grubu

Azure ExpressRoute ağ geçidi alt ağından akışları günlüğe kaydetmenizi önermiyoruz çünkü trafik bu tür bir ağ geçidini (örneğin, FastPath) atlayabilir. NSG bir ExpressRoute ağ geçidi alt ağına bağlıysa ve NSG akış günlükleri etkinleştirilirse sanal makinelere giden akışlar yakalanamayabilir. Bu tür akışlar VM'nin alt akında veya NIC'sinde yakalanmalıdır.

Özel uç noktaya trafik

Özel uç noktalara yönelik trafik yalnızca kaynak VM'de yakalanabilir. Trafik, VM'nin kaynak IP adresi ve özel uç noktanın hedef IP adresi ile kaydedilir. Platform sınırlamaları nedeniyle trafik özel uç noktaya kaydedilemez.

Application Gateway v2 alt ağıyla ilişkili ağ güvenlik grupları desteği

Azure Uygulaması lication Gateway V2 alt ağıyla ilişkili ağ güvenlik grupları için NSG akış günlükleri şu anda desteklenmemektedir. Application Gateway V1 alt ağıyla ilişkili ağ güvenlik grupları için NSG akış günlükleri desteklenir.

Uyumsuz hizmetler

Şu anda bu Azure hizmetleri NSG akış günlüklerini desteklememektedir:

- Azure Container Instances

- Azure Logic Apps

- Azure Functions

- Azure DNS Private Resolver

- App Service

- MariaDB için Azure Veritabanı

- MySQL için Azure Veritabanı

- PostgreSQL için Azure Veritabanı

Not

Azure Uygulaması Hizmeti planı altında dağıtılan uygulama hizmetleri NSG akış günlüklerini desteklemez. Daha fazla bilgi edinmek için bkz . Sanal ağ tümleştirmesi nasıl çalışır?

En iyi yöntemler

Kritik alt ağlarda NSG akış günlüklerini etkinleştirme: Akış günlükleri, denetim ve güvenlik için en iyi yöntem olarak aboneliğinizdeki tüm kritik alt ağlarda etkinleştirilmelidir.

Bir kaynağa bağlı tüm ağ güvenlik gruplarında NSG akış günlüklerini etkinleştirin: NSG akış günlükleri ağ güvenlik gruplarında yapılandırılır. Akış yalnızca bir ağ güvenlik grubu kuralıyla ilişkilendirilir. Birden çok ağ güvenlik grubu kullandığınız senaryolarda, tüm trafiğin kaydedildiğinden emin olmak için kaynağın alt ağına ve ağ arabirimine (NIC) uygulanan tüm ağ güvenlik gruplarında NSG akış günlüklerini etkinleştirmenizi öneririz. Daha fazla bilgi için bkz . Ağ güvenlik gruplarının ağ trafiğini filtreleme.

Aşağıda birkaç yaygın senaryo yer alır:

- Bir sanal makinede birden çok NIC: Bir sanal makineye birden çok NIC bağlıysa, bunların hepsinde akış günlüklerini etkinleştirmeniz gerekir.

- Hem NIC hem de alt ağ düzeyinde ağ güvenlik grubu: Bir ağ güvenlik grubu NIC düzeyinde ve alt ağ düzeyinde yapılandırılmışsa, her iki ağ güvenlik grubunda da akış günlüklerini etkinleştirmeniz gerekir. Ağ güvenlik grupları tarafından NIC ve alt ağ düzeylerinde kural işlemenin tam sırası platforma bağlıdır ve büyük/küçük harfe göre değişir. Trafik akışları, en son işlenen ağ güvenlik grubuna göre günlüğe kaydedilir. Platform durumu işlem sırasını değiştirir. Akış günlüklerinin her ikisini de denetlemeniz gerekir.

- Azure Kubernetes Service (AKS) küme alt ağı: AKS, küme alt ağına varsayılan bir ağ güvenlik grubu ekler. Bu ağ güvenlik grubunda NSG akış günlüklerini etkinleştirmeniz gerekir.

Depolama sağlama: Depolamayı beklenen akış günlükleri hacmiyle uyumlu olarak sağlayın.

Adlandırma: Ağ güvenlik grubu adı en çok 80 karakter ve ağ güvenlik grubu kural adı en fazla 65 karakter olmalıdır. Adlar karakter sınırlarını aşarsa, günlük kaydı sırasında kesilebilir.

Yaygın sorunları giderme

NSG akış günlüklerini etkinleştiremiyorum

NSG akış günlüklerini etkinleştirmeye çalışmadan önce aboneliğinizde Microsoft.Analizler kaynak sağlayıcısını etkinleştirmediyseniz AuthorizationFailed veya GatewayAuthenticationFailed hatası alabilirsiniz. Daha fazla bilgi için bkz. Analizler sağlayıcısını kaydetme.

NSG akış günlüklerini etkinleştirdim ancak depolama hesabımda veri görmüyorum

Bu sorun aşağıdakiler ile ilgili olabilir:

Kurulum süresi: NSG akış günlüklerinin depolama hesabınızda görünmesi 5 dakika kadar sürebilir (doğru yapılandırıldıysa). bir PT1H.json dosyası görüntülenir. Daha fazla bilgi için bkz . Akış günlüğünü indirme.

Ağ güvenlik gruplarınızda trafik olmaması: Bazen sanal makineleriniz etkin olmadığından veya Application Gateway'deki veya diğer cihazlardaki yukarı akış filtreleri ağ güvenlik gruplarınıza gelen trafiği engellediğinden günlükleri görmezsiniz.

Fiyatlandırma

NSG akış günlükleri toplanan gigabayt ağ akışı günlükleri başına ücretlendirilir ve abonelik başına aylık 5 GB ücretsiz katmanla birlikte gelir.

Trafik analizi NSG akış günlükleriyle etkinleştirildiyse, trafik analizi fiyatlandırması gigabayt başına işleme hızlarına göre uygulanır. Trafik analizi ücretsiz fiyatlandırma katmanıyla sunulmaz. Daha fazla bilgi için bkz. fiyatlandırma Ağ İzleyicisi.

Günlüklerin Depolama ayrı ücretlendirilir. Daha fazla bilgi için bkz. fiyatlandırma Azure Blob Depolama.

İlgili içerik

- NSG akış günlüklerini yönetmeyi öğrenmek için bkz . Azure portalını kullanarak NSG akış günlüklerini oluşturma, değiştirme, devre dışı bırakma veya silme.

- NSG akış günlükleri hakkında en sık sorulan sorulardan bazılarının yanıtlarını bulmak için bkz . Akış günlükleri hakkında SSS.

- Trafik analizi hakkında bilgi edinmek için bkz . Trafik analizine genel bakış.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin