PostgreSQL için Azure Veritabanı-Tek sunucu için Özel Bağlantı

ŞUNLAR IÇIN GEÇERLIDIR:  PostgreSQL için Azure Veritabanı - Tek Sunucu

PostgreSQL için Azure Veritabanı - Tek Sunucu

Önemli

PostgreSQL için Azure Veritabanı - Tek Sunucu kullanımdan kaldırma yolundadır. PostgreSQL için Azure Veritabanı - Esnek Sunucu'ya yükseltmenizi kesinlikle öneririz. PostgreSQL için Azure Veritabanı - Esnek Sunucu'ya geçiş hakkında daha fazla bilgi için bkz. PostgreSQL için Azure Veritabanı Tek Sunucuya ne oluyor?.

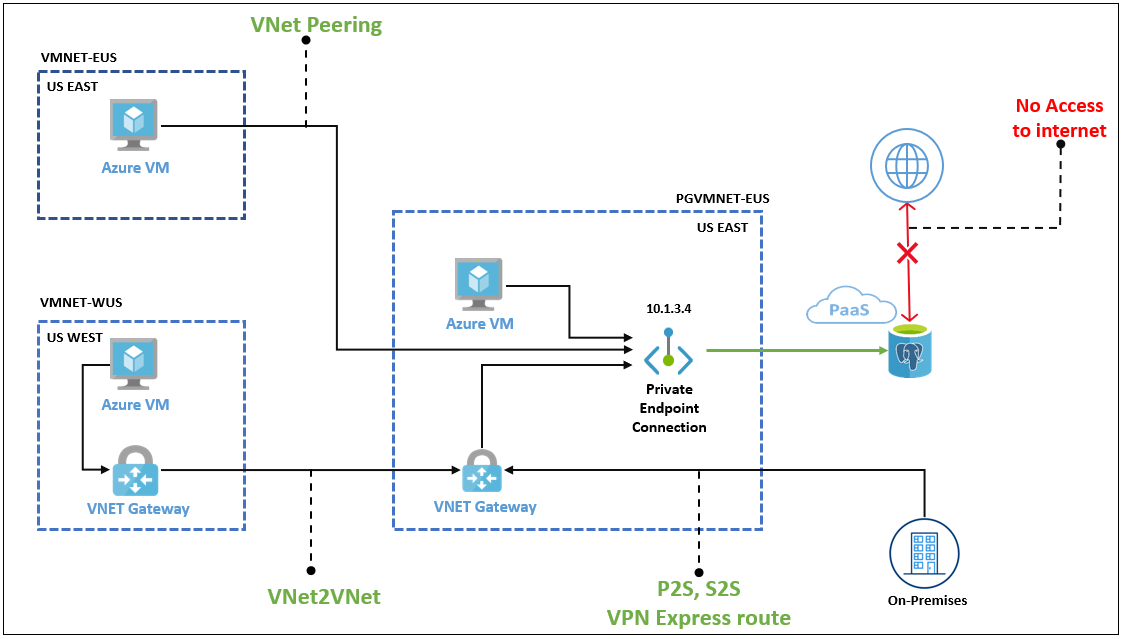

Özel Bağlantı, PostgreSQL için Azure Veritabanı - Tek sunucuyu Sanal Ağınıza (VNet) getirmek amacıyla sunucu için özel uç noktalar oluşturmanıza olanak tanır. Özel uç nokta alt ağ içinde bir özel IP'yi kullanıma sunar; bu IP'yi kullanarak, sanal ağdaki diğer herhangi bir kaynak gibi veritabanı sunucunuza bağlanabilirsiniz.

Özel Bağlantı işlevselliği destekleyen PaaS hizmetlerinin listesi için Özel Bağlantı belgelerini gözden geçirin. Özel uç nokta, belirli bir Sanal Ağ veya Alt Ağ içinde yer alan özel IP adresidir.

Not

Özel bağlantı özelliği yalnızca Genel Amaçlı veya Bellek için İyileştirilmiş fiyatlandırma katmanlarındaki PostgreSQL için Azure Veritabanı sunucularda kullanılabilir. Veritabanı sunucusunun bu fiyatlandırma katmanlarından birinde olduğundan emin olun.

Veri sızdırmayı önleme

PostgreSQL için Azure Veritabanı Tek sunucuda veri filtreleme, veritabanı yöneticisi gibi yetkili bir kullanıcının verileri bir sistemden ayıklayıp kuruluş dışındaki başka bir konuma veya sisteme taşıyabilmesidir. Örneğin, kullanıcı verileri üçüncü bir tarafa ait bir depolama hesabına taşır.

Batı ABD'de sağlanan PostgreSQL için Azure Veritabanı Tek sunucuya bağlanan bir Azure Sanal Makinesi(VM) içinde PGAdmin çalıştıran bir kullanıcıyla ilgili bir senaryo düşünün. Aşağıdaki örnekte, ağ erişim denetimlerini kullanarak PostgreSQL için Azure Veritabanı Tek sunucuda genel uç noktalarla erişimin nasıl sınırlandırılması gösterilmektedir.

Azure Hizmetlerine İzin Ver'i KAPALI olarak ayarlayarak genel uç nokta üzerinden tek sunucu PostgreSQL için Azure Veritabanı tüm Azure hizmet trafiğini devre dışı bırakın. Güvenlik duvarı kuralları veya sanal ağ hizmet uç noktaları aracılığıyla sunucuya hiçbir IP adresinin veya aralığın erişmesine izin verilmediğinden emin olun.

Yalnızca VM'nin Özel IP adresini kullanarak PostgreSQL için Azure Veritabanı Tek sunucuya giden trafiğe izin verin. Daha fazla bilgi için Hizmet Uç Noktası ve sanal ağ güvenlik duvarı kuralları makalelerine bakın.

Azure VM'de, Ağ Güvenlik Grupları (NSG) ve Hizmet Etiketleri'ni kullanarak giden bağlantı kapsamını aşağıda gösterildiği gibi daraltın

- Hizmet Etiketi = SQL trafiğine izin vermek için bir NSG kuralı belirtin. WestUS - Yalnızca Batı ABD'deki PostgreSQL için Azure Veritabanı Tek sunucuya bağlantı izni verme

- Hizmet Etiketi = SQL - Tüm bölgelerde Postgre SQL Veritabanı bağlantılarını reddetme trafiğini reddetmek için bir NSG kuralı (daha yüksek öncelikli) belirtin

Bu kurulumun sonunda Azure VM yalnızca Batı ABD bölgesindeki PostgreSQL için Azure Veritabanı Tek sunucuya bağlanabilir. Ancak, bağlantı tek bir PostgreSQL için Azure Veritabanı Tek sunucuyla sınırlı değildir. VM, aboneliğin parçası olmayan veritabanları da dahil olmak üzere Batı ABD bölgesindeki herhangi bir PostgreSQL için Azure Veritabanı Tek sunucuya bağlanmaya devam edebilir. Yukarıdaki senaryoda veri sızdırma kapsamını belirli bir bölgeye indirgemiş olsak da, bunu tamamen ortadan kaldırmadık.

Özel Bağlantı ile artık özel uç noktaya erişimi kısıtlamak için NSG'ler gibi ağ erişim denetimleri ayarlayabilirsiniz. Tek tek Azure PaaS kaynakları daha sonra belirli özel uç noktalara eşlenir. Kötü amaçlı bir insider yalnızca eşlenen PaaS kaynağına (örneğin, PostgreSQL için Azure Veritabanı Tek sunucu) erişebilir ve başka bir kaynağa erişemez.

Özel eşleme üzerinde şirket içi bağlantısı

Şirket içi makinelerden genel uç noktaya bağlandığınızda, IP adresinizin Sunucu düzeyinde güvenlik duvarı kuralı kullanılarak IP tabanlı güvenlik duvarına eklenmesi gerekir. Bu model geliştirme veya test iş yükleri için tek tek makinelere erişime izin vermek için iyi çalışsa da, üretim ortamında yönetmek zordur.

Özel Bağlantı ile Express Route (ER), özel eşleme veya VPN tüneli kullanarak özel uç noktaya şirket içi çapraz erişimi etkinleştirebilirsiniz. Daha sonra genel uç nokta üzerinden tüm erişimi devre dışı bırakabilir ve IP tabanlı güvenlik duvarını kullanamazlar.

Not

Bazı durumlarda PostgreSQL için Azure Veritabanı ve sanal ağ alt ağı farklı aboneliklerdedir. Bu durumlarda aşağıdaki yapılandırmalardan emin olmanız gerekir:

- Her iki abonelikte de Microsoft.DBforPostgreSQL kaynak sağlayıcısının kayıtlı olduğundan emin olun.

PostgreSQL için Azure Veritabanı Tek sunucu için Özel Bağlantı yapılandırma

Oluşturma İşlemi

Özel Bağlantı etkinleştirmek için özel uç noktalar gereklidir. Bu, aşağıdaki nasıl yapılır kılavuzları kullanılarak yapılabilir.

Onay İşlemi

Ağ yöneticisi özel uç noktayı (PE) oluşturduktan sonra PostgreSQL yöneticisi PostgreSQL için Azure Veritabanı için özel uç nokta Bağlantısını (PEC) yönetebilir. Ağ yöneticisi ile DBA arasındaki bu görev ayrımı, PostgreSQL için Azure Veritabanı bağlantısının yönetimine yardımcı olur.

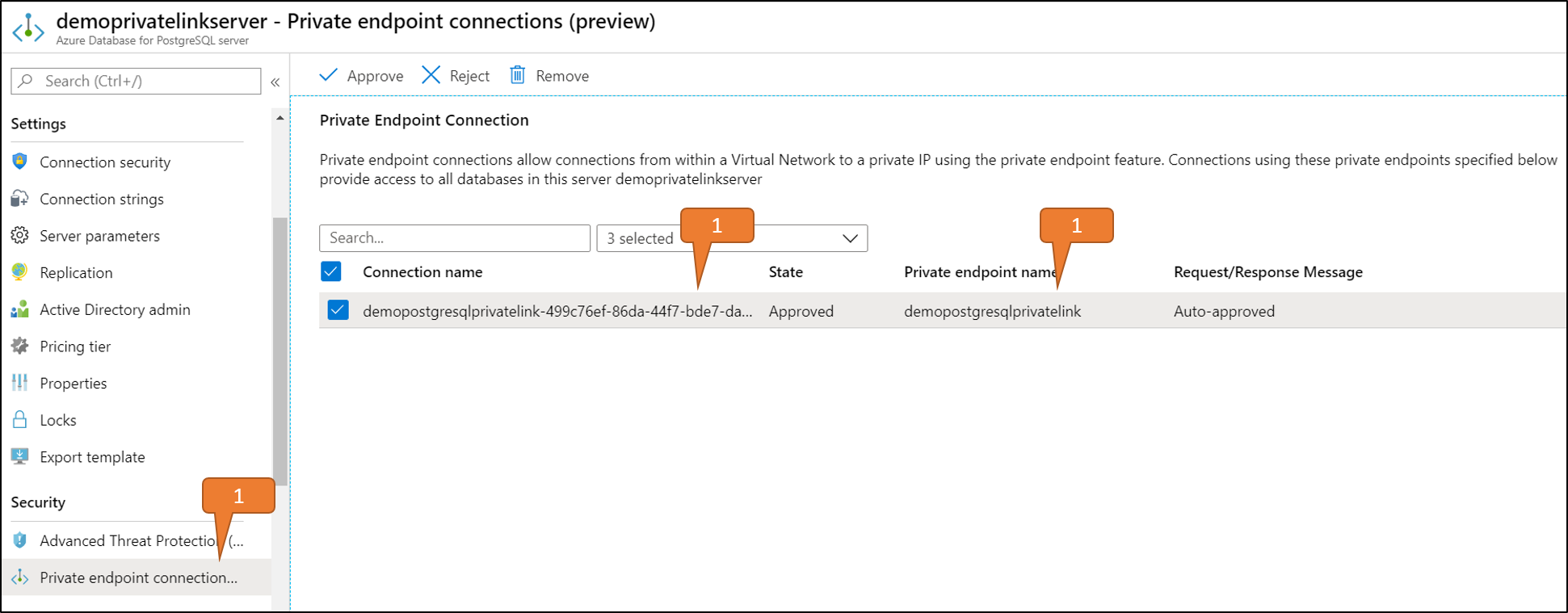

- Azure portalında PostgreSQL için Azure Veritabanı sunucu kaynağına gidin.

- Sol bölmede özel uç nokta bağlantılarını seçin

- Tüm özel uç nokta Bağlantılarının (PEC) listesini gösterir

- Karşılık gelen özel uç nokta (PE) oluşturuldu

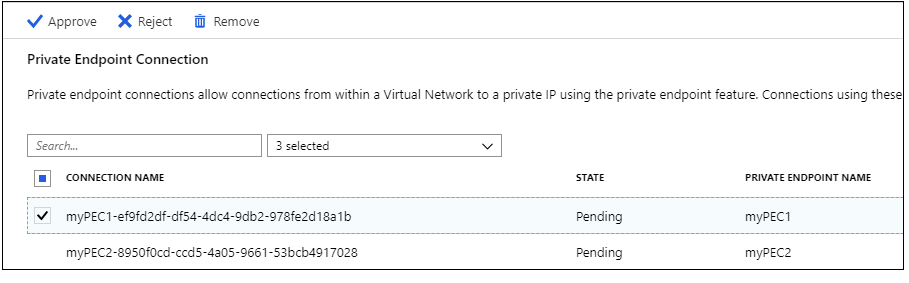

- Listeden tek bir PEC'yi seçerek seçin.

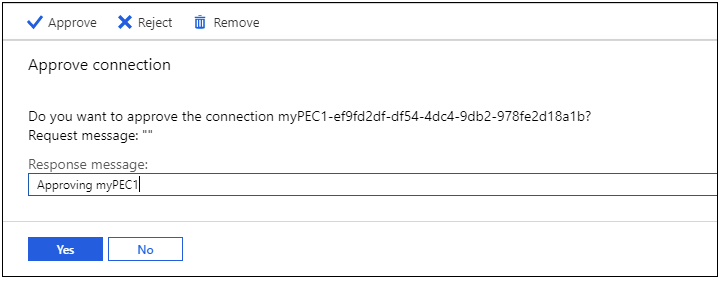

- PostgreSQL sunucu yöneticisi PEC'yi onaylamayı veya reddetmeyi seçebilir ve isteğe bağlı olarak kısa metin yanıtı ekleyebilir.

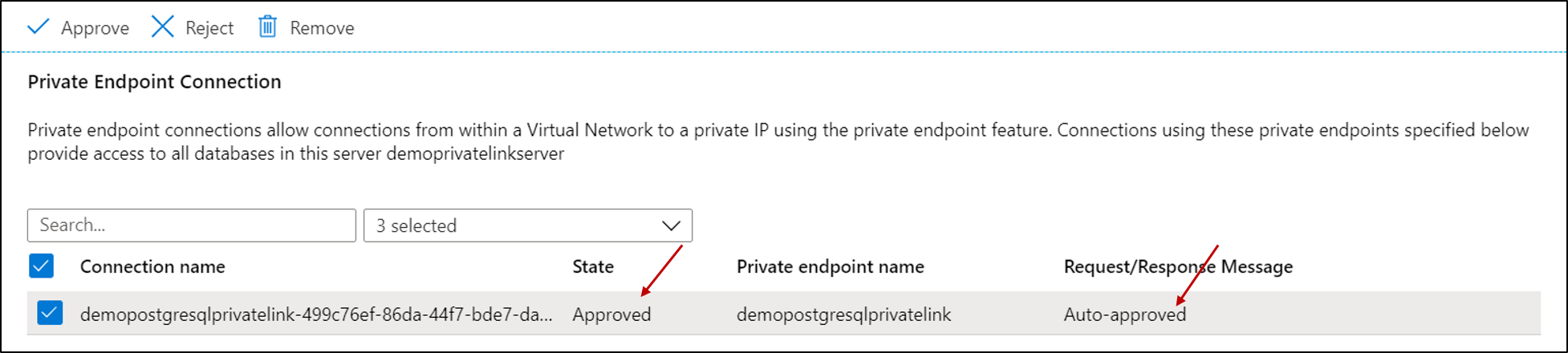

- Onay veya reddedildikten sonra, liste yanıt metniyle birlikte uygun durumu yansıtır

PostgreSQL için Azure Veritabanı için Özel Bağlantı kullanım örnekleri

İstemciler aynı sanal ağdan, aynı bölgedeki eşlenmiş sanal ağdan veya bölgeler arasında sanal ağdan sanal ağa bağlantı yoluyla özel uç noktaya bağlanabilir. Ayrıca, istemciler ExpressRoute, özel eşleme veya VPN tüneli kullanarak şirket içinden bağlanabilir. Aşağıda yaygın kullanım örneklerini gösteren basitleştirilmiş bir diyagram yer almaktadır.

Eşlenmiş Sanal Ağ(VNet) içindeki bir Azure VM'den bağlanma

Eşlenmiş bir VNet'teki Bir Azure VM'sinden PostgreSQL için Azure Veritabanı - Tek sunucuya bağlantı kurmak için sanal ağ eşlemesini yapılandırın.

Sanal ağdan sanal ağa ortamda bir Azure VM'den bağlanma

Farklı bir bölgedeki veya abonelikteki bir Azure VM'sinden bir PostgreSQL için Azure Veritabanı - Tek sunucuya bağlantı kurmak için Sanal Ağdan Sanal Ağa VPN ağ geçidi bağlantısını yapılandırın.

VPN üzerinden şirket içi ortamdan Bağlanma

Şirket içi ortamdan PostgreSQL için Azure Veritabanı - Tek sunucuya bağlantı kurmak için seçeneklerden birini seçin ve uygulayın:

Güvenlik duvarı kurallarıyla birlikte Özel Bağlantı

Güvenlik duvarı kurallarıyla birlikte Özel Bağlantı kullandığınızda aşağıdaki durumlar ve sonuçlar mümkündür:

Herhangi bir güvenlik duvarı kuralı yapılandırmazsanız, varsayılan olarak hiçbir trafik PostgreSQL için Azure Veritabanı Tek sunucuya erişemez.

Genel trafiği veya bir hizmet uç noktasını yapılandırıp özel uç noktalar oluşturursanız, ilgili güvenlik duvarı kuralı türüne göre farklı gelen trafik türleri yetkilendirilmiş olur.

Genel trafik veya hizmet uç noktası yapılandırmazsanız ve özel uç noktalar oluşturursanız tek PostgreSQL için Azure Veritabanı sunucuya yalnızca özel uç noktalar üzerinden erişilebilir. Genel trafiği veya hizmet uç noktasını yapılandırmazsanız, onaylanan tüm özel uç noktalar reddedildikten veya silindikten sonra PostgreSQL için Azure Veritabanı Tek sunucuya hiçbir trafik erişemez.

PostgreSQL için Azure Veritabanı Tek sunucu için genel erişimi reddetme

PostgreSQL için Azure Veritabanı Tek sunucularına erişmek için yalnızca özel uç noktalara güvenmek istiyorsanız, veritabanı sunucusunda Genel Ağ Erişimini Reddet yapılandırmasını ayarlayarak tüm genel uç noktaları (güvenlik duvarı kuralları ve sanal ağ hizmet uç noktaları) ayarlamayı devre dışı bırakabilirsiniz.

Bu ayar EVET olarak ayarlandığında, PostgreSQL için Azure Veritabanı yalnızca özel uç noktalar aracılığıyla bağlantılara izin verilir. Bu ayar HIÇBIR istemci güvenlik duvarı veya sanal ağ hizmet uç noktası ayarınıza bağlı olarak PostgreSQL için Azure Veritabanı bağlanamıyor olarak ayarlandığında. Ayrıca, Özel ağ erişiminin değeri ayarlandıktan sonra müşteriler mevcut 'Güvenlik duvarı kuralları' ve 'VNet hizmet uç noktası kuralları' ekleyemez ve/veya güncelleştiremez.

Not

Bu özellik, PostgreSQL için Azure Veritabanı - Tek sunucunun Genel Amaçlı ve Bellek için İyileştirilmiş fiyatlandırma katmanlarını desteklediği tüm Azure bölgelerinde kullanılabilir.

Bu ayarın, PostgreSQL için Azure Veritabanı Tek sunucunuz için SSL ve TLS yapılandırmaları üzerinde herhangi bir etkisi yoktur.

Azure portalından PostgreSQL için Azure Veritabanı Tek sunucunuz için Genel Ağ Erişimini Reddet'i ayarlamayı öğrenmek için Bkz. Genel Ağ Erişimini Reddet'i yapılandırma.

İlgili içerik

PostgreSQL için Azure Veritabanı Tek sunucu güvenlik özellikleri hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

PostgreSQL için Azure Veritabanı Tek sunucu için bir güvenlik duvarı yapılandırmak için bkz. Güvenlik duvarı desteği.

PostgreSQL için Azure Veritabanı Tek sunucunuz için sanal ağ hizmet uç noktasını yapılandırmayı öğrenmek için bkz. Sanal ağlardan erişimi yapılandırma.

PostgreSQL için Azure Veritabanı Tek sunucu bağlantısına genel bakış için bkz. PostgreSQL için Azure Veritabanı Bağlantı Mimarisi

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin