P2S VPN Gateway sertifika kimlik doğrulaması için sunucu ayarlarını yapılandırma - PowerShell

Bu makale, Windows, Linux veya macOS çalıştıran istemcileri Azure PowerShell kullanarak bir Azure sanal ağına (VNet) güvenli bir şekilde bağlamak için noktadan siteye (P2S) VPN yapılandırmanıza yardımcı olur. Bu makale temel PowerShell yapılandırma adımlarını içerir. Bu tür P2S VPN oluşturma hakkında daha kapsamlı bilgi için Azure portalını kullanarak noktadan siteye VPN yapılandırma başlıklı Azure portalı makalesine bakın.

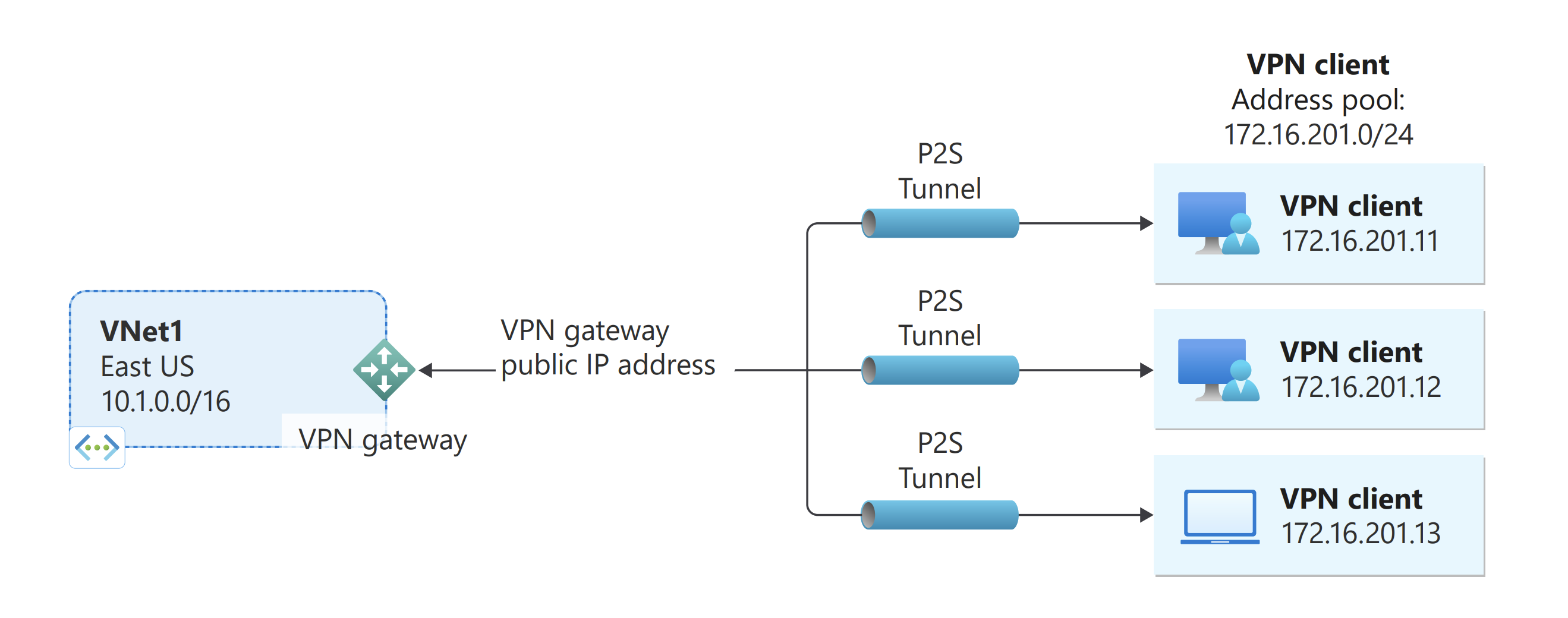

P2S VPN bağlantıları, sanal ağınıza evden veya konferanstan uzak bir konumdan bağlanmak istediğinizde kullanışlıdır. Bir sanal ağa bağlanması gereken yalnızca birkaç istemciniz olduğunda Siteden Siteye VPN yerine P2S’yi de kullanabilirsiniz. P2S bağlantıları için VPN cihazı veya genel kullanıma yönelik IP adresi gerekmez. P2S, VPN bağlantısını SSTP (Güvenli Yuva Tünel Protokolü) veya IKEv2 üzerinden oluşturur.

P2S VPN hakkında daha fazla bilgi için bkz . P2S VPN hakkında.

P2S Azure sertifika kimlik doğrulaması bağlantıları, bu alıştırmada yapılandırabileceğiniz aşağıdaki öğeleri kullanır:

- Rota tabanlı VPN ağ geçidi (ilke tabanlı değil). VPN türü hakkında daha fazla bilgi için bkz . VPN Gateway ayarları.

- Azure’a yüklenmiş bir kök sertifikanın ortak anahtarı (.cer dosyası). Sertifika karşıya yüklendikten sonra güvenilir bir sertifika olarak kabul edilir ve kimlik doğrulaması için kullanılır.

- Kök sertifikasından oluşturulan bir istemci sertifikası. Sanal ağa bağlanacak her istemci bilgisayarda yüklü olan istemci sertifikası. Bu sertifika, istemci kimlik doğrulaması için kullanılır.

- VPN istemcisi yapılandırma dosyaları. VPN istemcisi, VPN istemcisi yapılandırma dosyaları kullanılarak yapılandırılır. Bu dosyalar, istemcinin sanal ağa bağlanması için gerekli bilgileri içerir. Bağlanan her istemcinin yapılandırma dosyalarındaki ayarlar kullanılarak yapılandırılması gerekir.

Önkoşullar

Azure aboneliğiniz olduğunu doğrulayın. Henüz Azure aboneliğiniz yoksa MSDN abonelik avantajlarınızı etkinleştirebilir veya ücretsiz bir hesap için kaydolabilirsiniz.

Azure PowerShell

Azure Cloud Shell'i kullanabilir veya PowerShell'i yerel olarak çalıştırabilirsiniz. Daha fazla bilgi için bkz. Azure PowerShell’i yükleme ve yapılandırma.

Bu makaledeki adımların çoğu Azure Cloud Shell'i kullanabilir. Ancak, sertifika oluşturmak için Cloud Shell'i kullanamazsınız. Ayrıca kök sertifika ortak anahtarını karşıya yüklemek için Azure PowerShell'i yerel olarak veya Azure portalını kullanmanız gerekir.

"Bu cmdlet'in çıkış nesnesi türü gelecek bir sürümde değiştirilecek" uyarılarını görebilirsiniz. Bu beklenen bir davranıştır ve bu uyarıları güvenle yoksayabilirsiniz.

Oturum açın

Azure Cloud Shell kullanıyorsanız CloudShell'i açtıktan sonra otomatik olarak hesabınızda oturum açmaya yönlendirilirsiniz. komutunu çalıştırmanız Connect-AzAccountgerekmez. Oturum açtıktan sonra ve Select-AzSubscriptionkullanarak Get-AzSubscription gerekirse abonelikleri değiştirebilirsiniz.

PowerShell'i yerel olarak çalıştırıyorsanız yükseltilmiş ayrıcalıklara sahip PowerShell konsolunu açın ve Azure hesabınıza bağlanın. Connect-AzAccount Cmdlet sizden kimlik bilgilerini ister. Kimlik doğrulaması yaptıktan sonra hesap ayarlarınızı indirerek Azure PowerShell'in kullanımına sunulmasını sağlar. ve Select-AzSubscription -SubscriptionName "Name of subscription"kullanarak Get-AzSubscription aboneliği değiştirebilirsiniz.

Sanal ağ oluşturma

New-AzResourceGroup kullanarak bir kaynak grubu oluşturun.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"New-AzVirtualNetwork komutunu kullanarak sanal ağı oluşturun.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16New-AzVirtualNetworkSubnetConfig kullanarak aşağıdaki adlarla alt ağlar oluşturun: FrontEnd ve GatewaySubnet (ağ geçidi alt ağı GatewaySubnet olarak adlandırılmalıdır).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetAlt ağ yapılandırmalarını, sanal ağda alt ağları oluşturan Set-AzVirtualNetwork ile sanal ağa yazın:

$vnet | Set-AzVirtualNetwork

VPN ağ geçidini oluşturma

Genel bir IP adresi talep etme

Bir VPN ağ geçidinin genel bir IP adresi olmalıdır. İlk olarak IP adresi kaynağını istemeniz, sonra sanal ağ geçidinizi oluştururken bu kaynağa başvurmanız gerekir. VPN ağ geçidi oluşturulduğunda IP adresi statik olarak kaynağa atanır. Genel IP adresi, yalnızca ağ geçidi silinip yeniden oluşturulduğunda değişir. VPN ağ geçidiniz üzerinde gerçekleştirilen yeniden boyutlandırma, sıfırlama veya diğer iç bakım/yükseltme işlemleri sırasında değişmez.

New-AzPublicIpAddress komutunu kullanarak VPN ağ geçidiniz için bir genel IP adresi isteyin.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardNew-AzVirtualNetworkGatewayIpConfig komutunu kullanarak ağ geçidi IP adresi yapılandırmasını oluşturun. VPN ağ geçidini oluşturduğunuzda bu yapılandırmaya başvurulur.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

VPN ağ geçidini oluşturma

Bu adımda, sanal ağınız için sanal ağ geçidini yapılandırıp oluşturursunuz. Kimlik doğrulaması ve tünel türü hakkında daha fazla bilgi için bu makalenin Azure portalı sürümünde tünel ve kimlik doğrulama türünü belirtme bölümüne bakın.

- -GatewayType değeri Vpn ve -VpnType değeri RouteBased olmalıdır.

- -VpnClientProtocol, etkinleştirmek istediğiniz tünel türlerini belirtmek için kullanılır. Tünel seçenekleri OpenVPN, SSTP ve IKEv2'dir. Bunlardan birini veya desteklenen herhangi bir bileşimi etkinleştirmeyi seçebilirsiniz. Birden çok türü etkinleştirmek istiyorsanız, adları virgülle ayırarak belirtin. OpenVPN ve SSTP birlikte etkinleştirilemiyor. Android ve Linux üzerinde strongSwan istemcisi ve iOS ve macOS'ta yerel IKEv2 VPN istemcisi bağlanmak için yalnızca IKEv2 tünelini kullanır. Windows istemcileri önce IKEv2’yi dener ve bağlanamazsa SSTP’ye döner. OpenVPN tünel türüne bağlanmak için OpenVPN istemcisini kullanabilirsiniz.

- 'Basic' sanal ağ geçidi SKU'su IKEv2, OpenVPN veya RADIUS kimlik doğrulamasını desteklemez. Mac istemcilerinin sanal ağınıza bağlanmasını planlıyorsanız Temel SKU'yu kullanmayın.

- Vpn ağ geçidinin oluşturulması, seçtiğiniz Ağ Geçidi SKU'sunun bağlı olarak 45 dakika veya daha uzun sürebilir.

New-AzVirtualNetworkGateway komutunu kullanarak "Vpn" ağ geçidi türüyle sanal ağ geçidi oluşturun.

Bu örnekte VpnGw2, 2. Nesil SKU'su kullanılır. GatewaySKU değeriyle ilgili ValidateSet hataları görürseniz ve bu komutları yerel olarak çalıştırıyorsanız, PowerShell cmdlet'lerinin en son sürümünü yüklediğinizi doğrulayın. En son sürüm, en son Ağ Geçidi SKU'ları için yeni doğrulanmış değerleri içerir.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" ` -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn ` -VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2" -VpnClientProtocol IkeV2,OpenVPNAğ geçidiniz oluşturulduktan sonra aşağıdaki örneği kullanarak görüntüleyebilirsiniz.

Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroup TestRG1

VPN istemcisi adres havuzunu ekleme

VPN ağ geçidi oluşturduktan sonra VPN istemcisi adres havuzunu ekleyebilirsiniz. VPN istemcisi adres havuzu, VPN istemcilerinin bağlanırken bir IP adresi aldığı aralıktır. Bağlandığınız şirket içi konumla veya bağlanmak istediğiniz sanal ağ ile çakışmayan bir özel IP adresi aralığı kullanın.

Aşağıdaki değişkenleri bildirin:

$VNetName = "VNet1" $VPNClientAddressPool = "172.16.201.0/24" $RG = "TestRG1" $Location = "EastUS" $GWName = "VNet1GW"VPN istemcisi adres havuzunu ekleyin:

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName $RG -Name $GWName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientAddressPool $VPNClientAddressPool

İstemci sertifikaları oluşturma

Önemli

Azure Cloud Shell kullanarak sertifika oluşturamazsınız. Bu bölümde özetlenen yöntemlerden birini kullanmanız gerekir. PowerShell'i kullanmak istiyorsanız yerel olarak yüklemeniz gerekir.

Sertifikalar Azure tarafından P2S VPN'leri için VPN istemcilerinin kimliğini doğrulamak için kullanılır. Kök sertifikanın ortak anahtar bilgilerini Azure'a yükleyin. Daha sonra ortak anahtar güvenilir olarak kabul edilir. Güvenilir kök sertifikadan istemci sertifikaları oluşturulmalı ve sonra Sertifikalar-Geçerli Kullanıcı/Kişisel sertifika deposundaki her bir istemci bilgisayara yüklenmelidir. Sertifika, sanal ağ ile bağlantı başlattığında istemcinin kimliğini doğrulamak için kullanılır.

Otomatik olarak imzalanan sertifikalar kullanıyorsanız bu sertifikaların belirli parametreler kullanılarak oluşturulması gerekir. Windows 10 veya üzerini çalıştıran Windows bilgisayarlar için PowerShell yönergelerini kullanarak otomatik olarak imzalanan bir sertifika oluşturabilirsiniz. Windows 10 veya üzerini kullanmıyorsanız bunun yerine MakeCert kullanın.

Otomatik olarak imzalanan kök sertifika ve istemci sertifikası oluştururken yönergelerdeki adımları uygulamanız önemlidir. Aksi takdirde, oluşturduğunuz sertifikalar P2S bağlantılarıyla uyumlu olmaz ve bağlantı hatası alırsınız.

Kök sertifika

-

Kök sertifika için .cer dosyasını alın. Kurumsal çözümle oluşturulmuş bir kök sertifika kullanabilir (önerilir) veya otomatik olarak imzalanan bir sertifika oluşturabilirsiniz. Kök sertifikayı oluşturduktan sonra, genel sertifika verilerini (özel anahtar değil) Base64 kodlanmış X.509 .cer dosyası olarak dışarı aktarın. Bu dosyayı daha sonra Azure'a yüklersiniz.

Kurumsal sertifika: Kurumsal bir çözüm kullanıyorsanız mevcut sertifika zincirinizi kullanabilirsiniz. Kullanmak istediğiniz kök sertifika için .cer dosyasını alın.

Otomatik olarak imzalanan kök sertifika: Kurumsal sertifika çözümü kullanmıyorsanız, otomatik olarak imzalanan bir kök sertifika oluşturun. Aksi takdirde, oluşturduğunuz sertifikalar P2S bağlantılarınızla uyumlu olmaz ve istemciler bağlanmaya çalıştıklarında bir bağlantı hatası alır. Azure PowerShell, MakeCert veya OpenSSL kullanabilirsiniz. Aşağıdaki makalelerdeki adımlar, uyumlu bir otomatik olarak imzalanan kök sertifikanın nasıl oluşturulacağı açıklanmaktadır:

- Windows 10 veya üzeri için PowerShell yönergeleri: Bu yönergeler, Windows 10 veya üzeri çalıştıran bir bilgisayarda PowerShell gerektirir. Kök sertifikadan oluşturulan istemci sertifikaları tüm desteklenen P2S istemcilere yüklenebilir.

- MakeCert yönergeleri: Windows 10 veya üzerini çalıştıran bir bilgisayara erişiminiz yoksa sertifika oluşturmak için MakeCert kullanın. MakeCert kullanımdan kaldırılmış olsa da sertifika oluşturmak için bunu kullanmaya devam edebilirsiniz. Kök sertifikadan oluşturduğunuz istemci sertifikaları desteklenen herhangi bir P2S istemcisine yüklenebilir.

- Linux - OpenSSL yönergeleri

- Linux - strongSwan yönergeleri

Kök sertifikayı oluşturduktan sonra, genel sertifika verilerini (özel anahtar değil) Base64 kodlanmış X.509 .cer dosyası olarak dışarı aktarın .

İstemci sertifikası

-

Noktadan siteye bağlantısı olan bir sanal ağa bağladığınız her istemci bilgisayarda bir istemci sertifikası yüklü olmalıdır. Kök sertifikadan oluşturur ve her istemci bilgisayara yüklersiniz. Geçerli bir istemci sertifikası yüklemezseniz, istemci sanal ağa bağlanmaya çalıştığında kimlik doğrulaması başarısız olur.

Her istemci için benzersiz bir sertifika oluşturabileceğiniz gibi, birden çok istemci için aynı sertifikayı da kullanabilirsiniz. Benzersiz istemci sertifikaları oluşturmanın avantajı, tek bir sertifikayı iptal edebiliyor olmanızdır. Aksi takdirde, birden çok istemci kimlik doğrulaması yapmak için aynı istemci sertifikasını kullanır ve bunu iptal ederseniz, bu sertifikayı kullanan her istemci için yeni sertifikalar oluşturmanız ve yüklemeniz gerekir.

aşağıdaki yöntemleri kullanarak istemci sertifikaları oluşturabilirsiniz:

Kurumsal sertifika:

Kurumsal sertifika çözümü kullanıyorsanız ortak ad değeri biçiminde name@yourdomain.combir istemci sertifikası oluşturun. Etki alanı adı\kullanıcı adı biçimi yerine bu biçimi kullanın.

İstemci sertifikasının, kullanıcı listesindeki ilk öğe olarak İstemci Kimlik Doğrulaması'nın listelendiği bir kullanıcı sertifikası şablonunu temel aldığından emin olun. Sertifikaya çift tıklayıp Ayrıntılar sekmesinde Gelişmiş Anahtar Kullanımı'nı görüntüleyerek sertifikayı denetleyin.

Otomatik olarak imzalanan kök sertifika: Oluşturduğunuz istemci sertifikalarının P2S bağlantılarınızla uyumlu olması için aşağıdaki P2S sertifika makalelerinden birinde yer alan adımları izleyin.

Otomatik olarak imzalanan bir kök sertifikadan bir istemci sertifikası oluşturduğunuzda, otomatik olarak bunu oluşturmak için kullandığınız bilgisayara yüklenir. Başka bir istemci bilgisayara bir istemci sertifikası yüklemek istiyorsanız, sertifika zincirinin tamamıyla birlikte .pfx dosyası olarak dışarı aktarın. Bunu yaptığınızda, istemcinin kimlik doğrulaması için gereken kök sertifika bilgilerini içeren bir .pfx dosyası oluşturulur.

Bu makalelerdeki adımlar, daha sonra dışarı aktarabileceğiniz ve dağıtabileceğiniz uyumlu bir istemci sertifikası oluşturur.

Windows 10 veya üzeri PowerShell yönergeleri: Bu yönergeler, sertifika oluşturmak için Windows 10 veya üzerini ve PowerShell'i gerektirir. Oluşturulan sertifikalar desteklenen herhangi bir P2S istemcisine yüklenebilir.

MakeCert yönergeleri: Sertifika oluşturmak için Windows 10 veya sonraki bir bilgisayara erişiminiz yoksa MakeCert kullanın. MakeCert kullanımdan kaldırılmış olsa da sertifika oluşturmak için bunu kullanmaya devam edebilirsiniz. Oluşturulan sertifikaları desteklenen herhangi bir P2S istemcisine yükleyebilirsiniz.

Linux: Bkz . strongSwan veya OpenSSL yönergeleri.

İstemci sertifikası oluşturduktan sonra dışarı aktarın . Her istemci bilgisayar, bağlanmak ve kimlik doğrulaması yapmak için bir istemci sertifikası gerektirir.

Kök sertifika ortak anahtar bilgilerini karşıya yükleme

VPN ağ geçidini oluşturma işleminin tamamlandığını doğrulayın. İşlem tamamlandıktan sonra, güvenilen kök sertifikanın .cer dosyasını (ortak anahtar bilgilerini içerir) Azure’a yükleyebilirsiniz. bir .cer dosyası karşıya yüklendikten sonra Azure, güvenilen kök sertifikadan oluşturulan bir istemci sertifikası yüklemiş olan istemcilerin kimliğini doğrulamak için bu dosyayı kullanabilir. Daha sonra gerekirse, toplam 20 adede kadar güvenilir kök sertifika dosyasını karşıya yükleyebilirsiniz.

Not

Azure Cloud Shell kullanarak .cer dosyasını karşıya yükleyemezsiniz. PowerShell'i bilgisayarınızda yerel olarak veya Azure portalı adımlarını kullanabilirsiniz.

Sertifika adınızın değişkenini tanımlamak için değeri kendi değerinizle değiştirin.

$P2SRootCertName = "P2SRootCert.cer"Dosya yolunu kendi dosya yolunuzla değiştirin ve ardından cmdlet'leri çalıştırın.

$filePathForCert = "C:\cert\P2SRootCert.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64 = [system.convert]::ToBase64String($cert.RawData)Ortak anahtar bilgilerini Azure'a yükleyin. Sertifika bilgileri karşıya yüklendikten sonra Azure bunu güvenilir bir kök sertifika olarak kabul eder. Karşıya yüklerken PowerShell'i bilgisayarınızda yerel olarak çalıştırdığınızdan emin olun veya bunun yerine Azure portalı adımlarını kullanabilirsiniz. Karşıya yükleme tamamlandığında PublicCertData'yı gösteren bir PowerShell dönüşü görürsünüz. Sertifika karşıya yükleme işleminin tamamlanması yaklaşık 10 dakika sürer.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64

Dışarı aktarılan bir istemci sertifikasını yükleme

Aşağıdaki adımlar bir Windows istemcisine yüklemenize yardımcı olur. Ek istemciler ve daha fazla bilgi için bkz . İstemci sertifikası yükleme.

- İstemci sertifikası dışarı aktarıldıktan sonra .pfx dosyasını bulun ve istemci bilgisayara kopyalayın.

- İstemci bilgisayarda .pfx dosyasına çift tıklayarak yükleme işlemini gerçekleştirin. Mağaza Konumu'nı Geçerli Kullanıcı olarak bırakın ve İleri'yi seçin.

- İçeri aktarılacak Dosya sayfasında herhangi bir değişiklik yapmayın. İleri'yi seçin.

- Özel anahtar koruması sayfasında sertifikanın parolasını girin veya güvenlik sorumlusunun doğru olduğundan emin olun ve İleri'yi seçin.

- Sertifika Deposu sayfasında varsayılan konumu bırakın ve İleri'yi seçin.

- Bitir'i seçin. Sertifika yüklemesinin Güvenlik Uyarısı'nda Evet'i seçin. Sertifikayı oluşturduğunuz için bu güvenlik uyarısı için rahatça 'Evet' seçeneğini belirleyebilirsiniz.

- Sertifika başarıyla içeri aktarılır.

İstemci sertifikasının tüm sertifika zinciriyle birlikte .pfx dosyası olarak (varsayılan seçenek) dışarı aktarılmadığından emin olun. Aksi takdirde kök sertifika bilgileri istemci bilgisayarda bulunmaz ve istemci, kimliğini düzgün bir biçimde doğrulayamaz.

VPN istemci profili yapılandırma paketini oluşturma ve indirme

Her VPN istemcisi, oluşturup indirdiğiniz bir VPN istemci profili yapılandırma paketindeki dosyalar kullanılarak yapılandırılır. Yapılandırma paketi, oluşturduğunuz VPN ağ geçidine özgü ayarları içerir. Ağ geçidinde tünel türünü, sertifikayı veya kimlik doğrulama türünü değiştirme gibi değişiklikler yaparsanız, başka bir VPN istemci profili yapılandırma paketi oluşturmanız ve her istemciye yüklemeniz gerekir. Aksi takdirde VPN istemcileriniz bağlanamayabilir.

VPN istemcisi yapılandırma dosyaları oluşturduğunuzda, '-AuthenticationMethod' değeri 'EapTls' olur. Aşağıdaki komutu kullanarak VPN istemcisi yapılandırma dosyalarını oluşturun:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

Zip dosyasını indirmek için URL'yi tarayıcınıza kopyalayın.

VPN istemcilerini yapılandırma ve Azure'a bağlanma

VPN istemcilerinizi yapılandırma ve Azure'a bağlanma adımları için aşağıdaki makalelere bakın:

| Kimlik Doğrulaması | Tünel türü | İstemci İşletim Sistemi | VPN istemcisi |

|---|---|---|---|

| Sertifika | |||

| IKEv2, SSTP | Windows | Yerel VPN istemcisi | |

| IKEv2 | macOS | Yerel VPN istemcisi | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN istemcisi OpenVPN istemcisi |

|

| OpenVPN | macOS | OpenVPN istemcisi | |

| OpenVPN | iOS | OpenVPN istemcisi | |

| OpenVPN | Linux | Azure VPN İstemcisi OpenVPN istemcisi |

|

| Microsoft Entra Kimlik | |||

| OpenVPN | Windows | Azure VPN istemcisi | |

| OpenVPN | macOS | Azure VPN İstemcisi | |

| OpenVPN | Linux | Azure VPN İstemcisi |

Bağlantıyı doğrulamak için

Bu yönergeler, Windows istemcileri için geçerlidir.

VPN bağlantınızın etkin olduğunu doğrulamak için, yükseltilmiş bir komut istemi açın ve ipconfig/all komutunu çalıştırın.

Sonuçlara bakın. Aldığınız IP adresinin, yapılandırmanızda belirttiğiniz P2S VPN İstemci Adres Havuzu içindeki adreslerden biri olduğuna dikkat edin. Sonuçları şu örneğe benzer:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.13(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Sanal makineye bağlanma

Bu yönergeler, Windows istemcileri için geçerlidir.

SANAL makinenize uzak masaüstü bağlantısı oluşturarak sanal ağınıza dağıtılan bir VM'ye bağlanabilirsiniz. Sanal makinenize bağlanabildiğinizi doğrulamanın en iyi yolu, bilgisayar yerine özel IP adresini kullanarak bağlantı kurmaktır. Bu şekilde, ad çözümlemenin düzgün yapılandırılıp yapılandırılmadığını değil bağlanıp bağlanamayacağınızı test edersiniz.

Özel IP adresini bulun. Azure portalında VM'nin özelliklerine bakarak veya PowerShell kullanarak vm'nin özel IP adresini bulabilirsiniz.

Azure portalı: Azure portalında VM'nizi bulun. VM’nin özelliklerini görüntüleyin. Özel IP adresi listelenir.

PowerShell: Örneği kullanarak kaynak gruplarınızdaki VM'lerin ve özel IP adreslerinin listesini görüntüleyin. Bu örneği kullanmadan önce değiştirmeniz gerekmez.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Sanal ağınıza bağlı olduğunuzu doğrulayın.

Görev çubuğundaki arama kutusuna RDP veya Uzak Masaüstü Bağlantısı girerek Uzak Masaüstü Bağlantısı'nı açın. Ardından Uzak Masaüstü Bağlantısı'nı seçin. PowerShell'de komutunu kullanarak Uzak Masaüstü Bağlantısı'nı

mstscda açabilirsiniz.Uzak Masaüstü Bağlantısı'nda VM'nin özel IP adresini girin. Diğer ayarları yapmak ve ardından bağlanmak için Seçenekleri Göster'i seçebilirsiniz.

VPN bağlantınız üzerinden bir VM'ye bağlanırken sorun yaşıyorsanız aşağıdaki noktaları denetleyin:

- VPN bağlantınızın başarılı olduğunu doğrulayın.

- VM'nin özel IP adresine bağlandığınızı doğrulayın.

- Sanal makineye bilgisayar adını değil özel IP adresini kullanarak bağlanabiliyorsanız, DNS'yi doğru yapılandırdığınızdan emin olun. VM'lerde ad çözümlemenin nasıl çalıştığı hakkında daha fazla bilgi için bkz . VM'ler için ad çözümlemesi.

RDP bağlantıları hakkında daha fazla bilgi için bkz. Bir VM ile Uzak Masaüstü bağlantılarında sorun giderme.

Sanal ağ için DNS sunucusu IP adresleri belirtildikten sonra VPN istemci yapılandırma paketinin oluşturulduğunu doğrulayın. DNS sunucusu IP adreslerini güncelleştirdiyseniz, yeni bir VPN istemci yapılandırma paketi oluşturup yükleyin.

Bağlanmakta olduğunuz bilgisayardaki Ethernet bağdaştırıcısına atanan IPv4 adresini denetlemek için 'ipconfig' kullanın. IP adresi, bağlandığınız sanal ağın adres aralığında veya VPNClientAddressPool adres aralığı içindeyse, bu, çakışan adres alanı olarak adlandırılır. Adres alanınız bu şekilde çakıştığında, ağ trafiği Azure’a ulaşmaz ve yerel ağda kalır.

Kök sertifika eklemek veya kaldırmak için

Azure’da güvenilen kök sertifikayı ekleyebilir veya kaldırabilirsiniz. Bir kök sertifikayı kaldırdığınızda, o kökten oluşturulmuş bir sertifikaya sahip istemciler kimlik doğrulaması yapamaz ve bağlantı kuramaz. Bir istemcinin kimlik doğrulaması yapmasını ve bağlanmasını istiyorsanız, Azure’da güvenilen (karşıya yüklenmiş) bir kök sertifikadan oluşturulmuş yeni bir istemci sertifikası yüklemeniz gerekir. Bu adımlar, Azure PowerShell cmdlet'lerinin bilgisayarınızda (Azure Cloud Shell değil) yerel olarak yüklenmesini gerektirir. Kök sertifikaları eklemek için Azure portalını da kullanabilirsiniz.

Eklemek için:

Azure'a en fazla 20 kök sertifika .cer dosyası ekleyebilirsiniz. Aşağıdaki adımlar kök sertifika eklemenize yardımcı olur.

Karşıya yüklenecek .cer dosyasını hazırlayın:

$filePathForCert = "C:\cert\P2SRootCert3.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64_3 = [system.convert]::ToBase64String($cert.RawData)dosyasını yükleme. Aynı anda yalnızca bir dosya yükleyebilirsiniz.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64_3Sertifika dosyasının karşıya yüklendiğini doğrulamak için:

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Kaldırmak için:

Değişkenleri bildirin. Örnekteki değişkenleri kaldırmak istediğiniz sertifikayla eşleşecek şekilde değiştirin.

$GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group" $P2SRootCertName2 = "ARMP2SRootCert2.cer" $MyP2SCertPubKeyBase64_2 = "MIIC/zCCAeugAwIBAgIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAMBgxFjAUBgNVBAMTDU15UDJTUm9vdENlcnQwHhcNMTUxMjE5MDI1MTIxWhcNMzkxMjMxMjM1OTU5WjAYMRYwFAYDVQQDEw1NeVAyU1Jvb3RDZXJ0MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyjIXoWy8xE/GF1OSIvUaA0bxBjZ1PJfcXkMWsHPzvhWc2esOKrVQtgFgDz4ggAnOUFEkFaszjiHdnXv3mjzE2SpmAVIZPf2/yPWqkoHwkmrp6BpOvNVOpKxaGPOuK8+dql1xcL0eCkt69g4lxy0FGRFkBcSIgVTViS9wjuuS7LPo5+OXgyFkAY3pSDiMzQCkRGNFgw5WGMHRDAiruDQF1ciLNojAQCsDdLnI3pDYsvRW73HZEhmOqRRnJQe6VekvBYKLvnKaxUTKhFIYwuymHBB96nMFdRUKCZIiWRIy8Hc8+sQEsAML2EItAjQv4+fqgYiFdSWqnQCPf/7IZbotgQIDAQABo00wSzBJBgNVHQEEQjBAgBAkuVrWvFsCJAdK5pb/eoCNoRowGDEWMBQGA1UEAxMNTXlQMlNSb290Q2VydIIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAA4IBAQA223veAZEIar9N12ubNH2+HwZASNzDVNqspkPKD97TXfKHlPlIcS43TaYkTz38eVrwI6E0yDk4jAuPaKnPuPYFRj9w540SvY6PdOUwDoEqpIcAVp+b4VYwxPL6oyEQ8wnOYuoAK1hhh20lCbo8h9mMy9ofU+RP6HJ7lTqupLfXdID/XevI8tW6Dm+C/wCeV3EmIlO9KUoblD/e24zlo3YzOtbyXwTIh34T0fO/zQvUuBqZMcIPfM1cDvqcqiEFLWvWKoAnxbzckye2uk1gHO52d8AVL3mGiX8wBJkjc/pMdxrEvvCzJkltBmqxTM6XjDJALuVh16qFlqgTWCIcb7ju"Sertifikayı kaldırın.

Remove-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -PublicCertData $MyP2SCertPubKeyBase64_2Sertifikanın başarıyla kaldırıldığını doğrulamak için aşağıdaki örneği kullanın.

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

İstemci sertifikasını iptal etmek veya yeniden devreye almak için

İstemci sertifikalarını iptal edebilirsiniz. Sertifika iptal listesi, tek tek istemci sertifikalarını temel alarak P2S bağlantısını seçmeli olarak reddetmenizi sağlar. Bu, güvenilen kök sertifika kaldırma işleminden farklıdır. Azure’dan güvenilen kök sertifika .cer dosyasını kaldırırsanız iptal edilen kök sertifika tarafından oluşturulan/imzalanan tüm istemci sertifikaları reddedilir. Kök sertifika yerine istemci sertifikasını iptal etmek, kök sertifikadan oluşturulan diğer sertifikaların kimlik doğrulaması amacıyla kullanılmaya devam edilmesine olanak sağlar.

Genellikle ekip ve kuruluş düzeylerinde erişimi yönetmek için kök sertifika kullanılırken ayrı kullanıcılar üzerinde ayrıntılı erişim denetimi için iptal edilen istemci sertifikaları kullanılır.

İptal etmek için:

İstemci sertifikasının parmak izini alın. Daha fazla bilgi için bkz. Bir Sertifikanın Parmak İzini alma.

Bilgileri bir metin düzenleyicisine kopyalayın ve sürekli bir dize olması için tüm boşlukları kaldırın. Bu dize sonraki adımda bir değişken olarak bildirilir.

Değişkenleri bildirin. Önceki adımda alınan parmak izini bildirdiğinizden emin olun.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Parmak izini, iptal edilen sertifika listesine ekleyin. Parmak izi eklendiğinde “Başarılı” ifadesini görürsünüz.

Add-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG ` -Thumbprint $RevokedThumbprint1Parmak izinin, sertifika iptal listesine eklendiğini doğrulayın.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RGParmak izi eklendikten sonra sertifika artık bağlanmak için kullanılamaz. Bu sertifikayı kullanarak bağlanmaya çalışan istemciler sertifikanın artık geçerli olmadığını belirten bir ileti alır.

Yeniden devreye almak için:

Parmak izini, iptal edilen istemci sertifikaları listesinden kaldırarak bir istemci sertifikasını yeniden devreye sokabilirsiniz.

Değişkenleri bildirin. Yeniden devreye sokmak istediğiniz sertifika için doğru parmak izini bildirdiğinizden emin olun.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Sertifika parmak izini sertifika iptal listesinden kaldırın.

Remove-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -Thumbprint $RevokedThumbprint1Parmak izinin, iptal edilen parmak izi listesinden kaldırılıp kaldırılmadığını kontrol edin.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG

P2S SSS

Ek P2S bilgileri için bkz . VPN Gateway P2S SSS

Sonraki adımlar

Bağlantınız tamamlandıktan sonra sanal ağlarınıza sanal makineler ekleyebilirsiniz. Daha fazla bilgi için bkz. Sanal Makineler. Ağ ve sanal makineler hakkında daha fazla bilgi edinmek için, bkz. Azure ve Linux VM ağına genel bakış.

P2S sorun giderme bilgileri için Sorun giderme: Azure P2S bağlantı sorunları.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin