Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

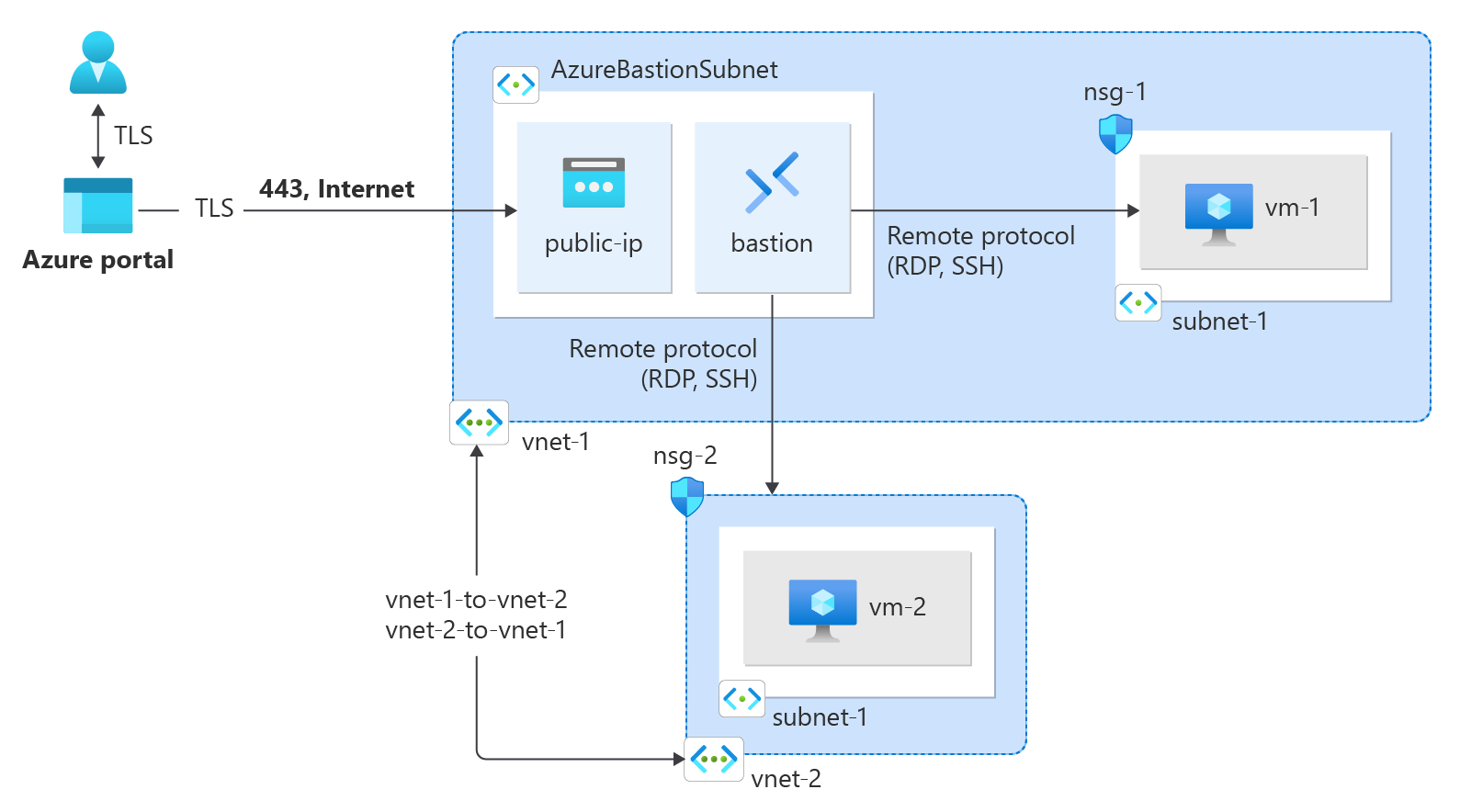

Sanal ağ eşlemesi ile sanal ağları birbirine bağlayabilirsiniz. Bu sanal ağlar aynı bölgede veya farklı bölgelerde (genel sanal ağ eşlemesi olarak da bilinir) olabilir. Sanal ağlar eşlendikten sonra, her iki sanal ağdaki kaynaklar Microsoft omurga ağını kullanarak düşük gecikme süreli ve yüksek bant genişliğine sahip bir bağlantı üzerinden birbirleriyle iletişim kurabilir.

Bu eğitimde şunları öğreniyorsunuz:

- Sanal ağlar oluşturma

- Sanal ağ eşlemesi ile iki sanal ağı bağlama

- Her sanal ağa bir sanal makine (VM) dağıtma

- Sanal makineler arasında iletişim kurma

Önkoşullar

- Aktif bir aboneliğe sahip bir Azure hesabı. Ücretsiz bir hesap oluşturabilirsiniz.

Sanal ağ ve Azure Bastion konağı oluşturma

Aşağıdaki işlem, bir kaynak alt ağı, Azure Bastion alt ağı ve Bastion ana bilgisayarı içeren bir sanal ağ oluşturur:

Portalda Sanal ağlar'ı arayın ve seçin.

Sanal ağlar sayfasında + Oluştur'u seçin.

Sanal ağ oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayarlar Değer Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu Yeni Oluştur'u seçin.

Ad olarak test-rg girin.

Tamam'ı seçin.Örnek ayrıntıları İsim vnet-1 girin. Bölge Doğu ABD 2’yi seçin.

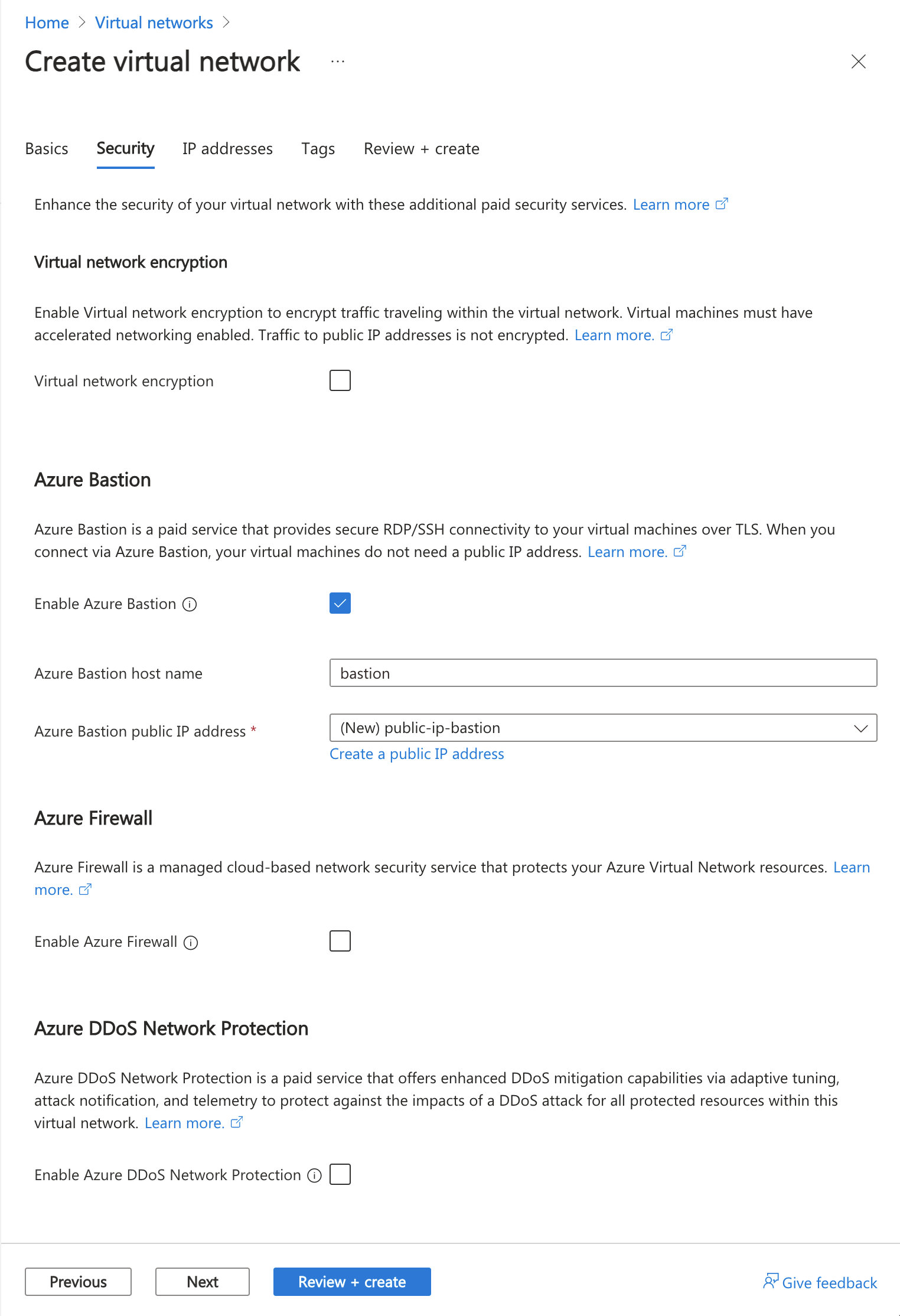

Güvenlik sekmesine gitmek için İleri'yi seçin.

Azure Bastion bölümünde Azure Bastion'ı Etkinleştir'i seçin.

Bastion, özel IP adreslerini kullanarak Secure Shell (SSH) veya Uzak Masaüstü Protokolü (RDP) üzerinden sanal ağınızdaki VM'lere bağlanmak için tarayıcınızı kullanır. VM'lerin genel IP adreslerine, istemci yazılımına veya özel yapılandırmaya ihtiyacı yoktur. Daha fazla bilgi için bkz. Azure Bastion nedir?.

Uyarı

Saatlik fiyatlandırma, giden veri kullanımına bakılmaksızın Bastion dağıtıldığından itibaren başlar. Daha fazla bilgi için bkz . Fiyatlandırma ve SKU'lar. Bastion'ı bir öğretici veya test kapsamında dağıtıyorsanız, kullanmayı bitirdikten sonra bu kaynağı silmenizi öneririz.

Azure Bastion'da aşağıdaki bilgileri girin veya seçin:

Ayarlar Değer Azure Bastion sunucu adı Bastion yazın. Azure Bastion genel IP adresi Genel IP adresi oluştur seçeneğini belirleyin.

Ad alanına public-ip-bastion yazın.

Tamam'ı seçin.

IP Adresleri sekmesine gitmek için İleri'yi seçin.

Alt ağlar'daki adres alanı kutusunda varsayılan alt ağı seçin.

Alt ağı düzenle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayarlar Değer Alt ağ amacı Varsayılan ayarını Default olarak bırakın. İsim subnet-1'i girin. IPv4 IPv4 adres aralığı Varsayılan değeri 10.0.0.0/16 olarak bırakın. Başlangıç adresi Varsayılan değeri 10.0.0.0 olarak bırakın. Boyut Varsayılan değeri /24 (256 adres) olarak bırakın. Kaydetseçeneğini seçin.

Pencerenin alt kısmındaki Gözden geçir + oluştur'u seçin. Doğrulama başarılı olduğunda Oluştur'u seçin.

Aşağıdaki değerlerle ikinci bir sanal ağ oluşturmak için önceki adımları yineleyin:

Uyarı

İkinci sanal ağ, ilk sanal ağ ile aynı bölgede veya farklı bir bölgede olabilir. İkinci sanal ağ için Güvenlik sekmesini ve Bastion dağıtımını atlayabilirsiniz. Sanal ağ eşlemesi oluşturulduktan sonra, aynı Bastion dağıtımıyla her iki sanal makineye de bağlanabilirsiniz.

| Ayarlar | Değer |

|---|---|

| İsim | vnet-2 |

| Adres alanı | 10.1.0.0/16 |

| Kaynak grubu | test-rg |

| Alt ağ adı | alt ağ-1 |

| Alt ağ adres aralığı | 10.1.0.0/24 |

Sanal ağ eşlemesi oluştur

vnet1 ile vnet2 arasında iki yönlü bir ağ eşlemesi oluşturmak için aşağıdaki adımları kullanın.

Portalın üst kısmındaki arama kutusuna Sanal ağ yazın. Arama sonuçlarında Sanal ağlar'ı seçin.

vnet-1'i seçin.

Ayarlar'da Eşlemeler'i seçin.

+ Ekle'yi seçin.

Peering ekle bölümüne aşağıdaki bilgileri girin veya seçin:

Ayarlar Değer Uzak sanal ağ özeti Eşleme bağlantısı adı vnet-2-vnet-1'i girin. Sanal ağ dağıtım modeli Resource Manager'ın varsayılan değerini değiştirmeyin. Abonelik Aboneliğinizi seçin. Sanal ağ vnet-2'yi seçin. Uzak sanal ağ eşleme ayarları 'vnet-2' öğesinin 'vnet-1' erişimine izin ver Varsayılan değeri seçili olarak bırakın. 'vnet-2' öğesinin 'vnet-1' içinden iletilen trafiği almasına izin ver Onay kutusunu seçin. 'vnet-2' içindeki ağ geçidi veya yönlendirme sunucusunun trafiği 'vnet-1' adresine iletmesine izin ver varsayılanını temizlenmiş olarak bırakın. 'vnet-2' öğesini 'vnet-1' uzak ağ geçidini veya yol sunucusunu kullanmak için etkinleştirin varsayılanını temizlenmiş olarak bırakın. Yerel sanal ağ eşleme özeti Eşleme bağlantısı adı vnet-1-to-vnet-2 ifadesini girin. Yerel sanal ağ eşleme ayarları 'vnet-1' öğesinin 'vnet-2' erişimine izin ver Varsayılan değeri seçili olarak bırakın. 'vnet-1' öğesinin 'vnet-2' içinden iletilen trafiği almasına izin ver Onay kutusunu seçin. 'vnet-1' içindeki ağ geçidi veya yönlendirme sunucusunun trafiği 'vnet-2' adresine iletmesine izin ver varsayılanını temizlenmiş olarak bırakın. 'vnet-1'i, 'vnet-2'nin uzak ağ geçidini veya yol sunucusunu kullanacak şekilde etkinleştirin varsayılanını temizlenmiş olarak bırakın.

Add (Ekle) seçeneğini belirleyin.

Sanal makine oluşturma

Her sanal ağda bir sanal makine oluşturarak sanal makineler arasındaki iletişimi test edin. Sanal makineler, yeni oluşturduğunuz sanal ağ eşlemesi üzerinden birbirleriyle iletişim kurabilir.

Test sanal makinesi oluşturma

Aşağıdaki yordam, sanal ağda vm-1 adlı bir test sanal makinesi (VM) oluşturur.

Portalda Sanal makineler'i arayın ve seçin.

Sanal makineler seçeneğinde, + Oluştur'u seçin, ardından Azure sanal makinesi oluşturun.

Sanal makine oluşturmanın Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayarlar Değer Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Sanal makine ismi vm-1'i girin. Bölge Doğu ABD 2’yi seçin. Kullanılabilirlik seçenekleri Altyapı yedekliliği gerekmiyor seçeneğini seçin. Güvenlik türü Standart varsayılanını değiştirmeyin. Resim Ubuntu Server 22.04 LTS - x64 Gen2'yi seçin. VM mimarisi Varsayılan ayar olarak x64'ü bırakın. Boyut Bir boyut seçin. Yönetici hesabı Doğrulama türü Parola'ya tıklayın. Kullanıcı adı azureuser yazın. Şifre Bir parola girin. Parolayı onaylayın Parolayı yeniden girin. Giriş bağlantı noktası kuralları Genel Erişime Açık Gelen Bağlantı Noktaları Yok'a tıklayın. Sayfanın üst kısmındaki Ağ sekmesini seçin.

Ağ sekmesine aşağıdaki bilgileri girin veya seçin:

Ayarlar Değer Ağ arabirimi Sanal ağ vnet-1'i seçin. Alt ağ (subnet) subnet-1 (10.0.0.0/24) öğesini seçin. Halka Açık IP Yok'a tıklayın. NIC ağ güvenlik grubu Gelişmiş'i seçin. Ağ güvenlik grubunu yapılandırma Yeni Oluştur'u seçin.

Ad olarak nsg-1 girin.

Gerisini varsayılan değerlerde bırakın ve Tamam'ı seçin.Ayarların geri kalanını varsayılan ayarlarda bırakın ve Gözden geçir ve oluştur'u seçin.

Ayarları gözden geçirin ve Oluştur'u seçin.

Uyarı

Savunma konağı olan bir sanal ağdaki sanal makinelerin genel IP adreslerine ihtiyacı yoktur. Bastion genel IP'yi sağlar ve VM'ler ağ içinde iletişim kurmak için özel IP'ler kullanır. Bastion tarafından barındırılan sanal ağlardaki herhangi bir VM'den genel IP'leri kaldırabilirsiniz. Daha fazla bilgi için Azure VM'den genel bir IP adresini ayırma konusuna bakın.

Uyarı

Azure, ya genel bir IP adresi atanmamış olan ya da iç Azure temel yük dengeleyicisinin arka uç havuzunda bulunan VM'ler için varsayılan bir dışa giden erişim IP'si sağlar. Varsayılan giden erişim IP mekanizması, yapılandırılamayan bir giden IP adresi sağlar.

Aşağıdaki olaylardan biri gerçekleştiğinde varsayılan giden erişim IP'si devre dışı bırakılır:

- VM'ye bir genel IP adresi atanır.

- VM, çıkış kuralları bulunan veya bulunmayan standart bir yük dengeleyicinin arka uç havuzuna yerleştirilir.

- Azure NAT Gateway adındaki bir kaynak, VM'nin alt ağına atanır.

Sanal makine ölçek kümelerini esnek düzenleme modunda kullanarak oluşturduğunuz VM'lerin varsayılan giden erişimi yoktur.

Azure'daki giden bağlantılar hakkında daha fazla bilgi için bkz . Azure'da varsayılan giden erişim ve giden bağlantılar için Kaynak Ağ Adresi Çevirisi'ni (SNAT) kullanma.

Aşağıdaki değerlerle ikinci sanal ağda ikinci bir sanal makine oluşturmak için önceki adımları yineleyin:

| Ayarlar | Değer |

|---|---|

| Sanal makine ismi | vm-2 |

| Bölge | Doğu ABD 2 veya vnet-2 ile aynı bölge. |

| Sanal ağ | vnet-2'yi seçin. |

| Alt ağ (subnet) | subnet-1 (10.1.0.0/24) öğesini seçin. |

| Halka Açık IP | Hiçbiri |

| Ağ güvenlik grubu adı | nsg-2 |

Sonraki adımlara devam etmeden önce sanal makinelerin oluşturulmasını bekleyin.

Sanal makineye bağlanma

Sanal makineler arasındaki iletişimi test etmek için kullanın ping . Aşağıdaki adımları tamamlamak için Azure portalında oturum açın.

Portalda Sanal makineler'i arayın ve seçin.

Sanal makineler sayfasında vm-1'i seçin.

Genel bakış bölümünde vm-1'eBağlan'ı seçin.

Sanal makineye bağlan sayfasında Bastion sekmesini seçin.

Bastion'u Kullan seçin.

Sanal makineyi oluştururken oluşturduğunuz kullanıcı adını ve parolayı girin, ardından Bağlan'ı seçin.

Sanal makineler arasında iletişim kurma

vm-1 için bash isteminde

ping -c 4 10.1.0.4girin.Aşağıdaki iletiye benzer bir yanıt alırsınız:

azureuser@vm-1:~$ ping -c 4 10.1.0.4 PING 10.1.0.4 (10.1.0.4) 56(84) bytes of data. 64 bytes from 10.1.0.4: icmp_seq=1 ttl=64 time=2.29 ms 64 bytes from 10.1.0.4: icmp_seq=2 ttl=64 time=1.06 ms 64 bytes from 10.1.0.4: icmp_seq=3 ttl=64 time=1.30 ms 64 bytes from 10.1.0.4: icmp_seq=4 ttl=64 time=0.998 ms --- 10.1.0.4 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3004ms rtt min/avg/max/mdev = 0.998/1.411/2.292/0.520 msVm-1 ile Bastion bağlantısını kapatın.

Vm-2'ye bağlanmak için Sanal makineye bağlanma'daki adımları yineleyin.

vm-2 bash isteminde

ping -c 4 10.0.0.4giriniz.Aşağıdaki iletiye benzer bir yanıt alırsınız:

azureuser@vm-2:~$ ping -c 4 10.0.0.4 PING 10.0.0.4 (10.0.0.4) 56(84) bytes of data. 64 bytes from 10.0.0.4: icmp_seq=1 ttl=64 time=1.81 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=64 time=3.35 ms 64 bytes from 10.0.0.4: icmp_seq=3 ttl=64 time=0.811 ms 64 bytes from 10.0.0.4: icmp_seq=4 ttl=64 time=1.28 msVm-2 ile Bastion bağlantısını kapatın.

Oluşturduğunuz kaynakları kullanmayı bitirdiğinizde, kaynak grubunu ve tüm kaynaklarını silebilirsiniz.

Azure portalında Kaynak grupları'nı arayın ve seçin.

Kaynak grupları sayfasında test-rg kaynak grubunu seçin.

test-rg sayfasında Kaynak grubunu sil'i seçin.

Silme işlemini onaylamak için Kaynak grubu adını girin alanına test-rg yazın ve ardından Sil'i seçin.

Sonraki Adımlar

Bu eğitimde, siz:

İki sanal ağ arasında sanal ağ eşlemesi oluşturuldu.

ile

pingsanal ağ eşlemesi üzerinden iki sanal makine arasındaki iletişimi test etti.

Sanal ağ eşlemesi hakkında daha fazla bilgi edinmek için: