Öğretici: Azure Güvenlik Duvarı ile özel uç nokta trafiğini inceleme

Azure Özel Uç Noktası, Azure Özel Bağlantı için temel yapı taşıdır. Özel uç noktalar, sanal ağda dağıtılan Azure kaynaklarının özel bağlantı kaynaklarıyla özel olarak iletişim kurmasını sağlar.

Özel uç noktalar, kaynakların sanal ağda dağıtılan özel bağlantı hizmetine erişmesine izin verir. Sanal ağ eşlemesi ve şirket içi ağ bağlantıları aracılığıyla özel uç noktaya erişim, bağlantıyı genişletir.

İstemcilerden özel uç noktalar aracılığıyla kullanıma sunulan hizmetlere gelen trafiği incelemeniz veya engellemeniz gerekebilir. Azure Güvenlik Duvarı veya üçüncü taraf ağ sanal gereci kullanarak bu incelemeyi tamamlayın.

Özel uç noktaları ve Azure Güvenlik Duvarı içeren daha fazla bilgi ve senaryo için bkz. Özel uç noktaya yönelik trafiği incelemek için Azure Güvenlik Duvarı senaryolar.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Test sanal makinesi için bir sanal ağ ve savunma konağı oluşturun.

- Özel uç nokta sanal ağını oluşturun.

- Test sanal makinesi oluşturma.

- Azure Güvenlik Duvarı dağıtın.

- Bir Azure SQL veritabanı oluşturun.

- Azure SQL için özel bir uç nokta oluşturun.

- Özel uç nokta sanal ağı ile test sanal makinesi sanal ağı arasında bir ağ eşlemesi oluşturun.

- Sanal ağları özel bir DNS bölgesine bağlayın.

- Azure SQL için Azure Güvenlik Duvarı'de uygulama kurallarını yapılandırın.

- Test sanal makinesi ile Azure SQL arasındaki trafiği Azure Güvenlik Duvarı aracılığıyla yönlendirin.

- Azure SQL bağlantısını test edin ve Azure Güvenlik Duvarı günlüklerde doğrulayın.

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Önkoşullar

Etkin aboneliği olan bir Azure hesabı.

Bir Log Analytics çalışma alanı. Log Analytics çalışma alanı oluşturma hakkında daha fazla bilgi için bkz . Azure portalında Log Analytics çalışma alanı oluşturma.

Azure portalda oturum açma

Azure Portal’ında oturum açın.

Sanal ağ ve Azure Bastion konağı oluşturma

Aşağıdaki yordam kaynak alt ağı, Azure Bastion alt ağı ve Bastion konağı ile bir sanal ağ oluşturur:

Portalda Sanal ağlar'ı arayın ve seçin.

Sanal ağlar sayfasında + Oluştur'u seçin.

Sanal ağ oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu Yeni oluştur’u seçin.

Ad olarak test-rg girin.

Tamam'ı seçin.Örnek ayrıntıları Veri Akışı Adı vnet-1 girin. Bölge Doğu ABD 2’yi seçin.

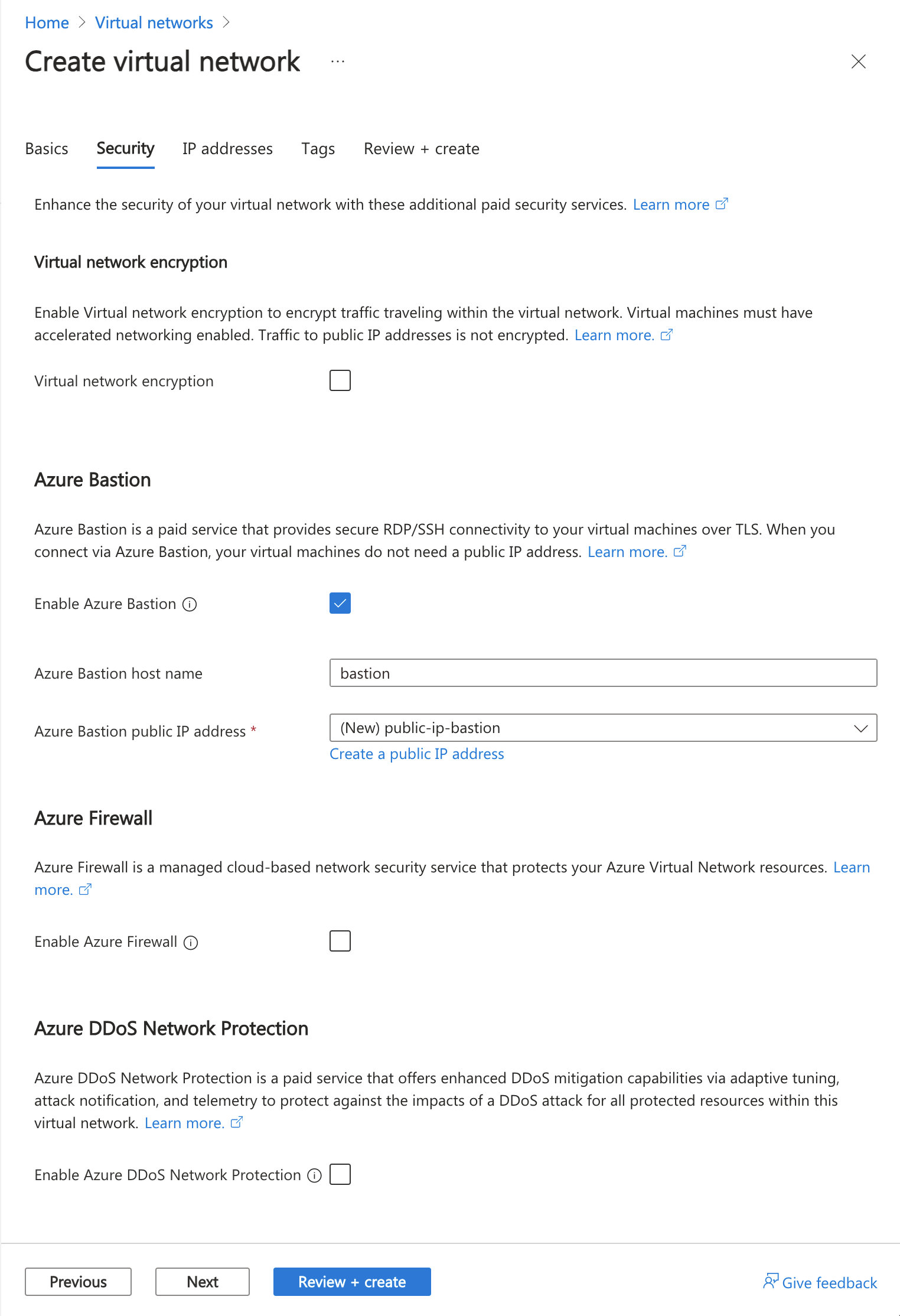

Güvenlik sekmesine gitmek için İleri'yi seçin.

Azure Bastion bölümünde Azure Bastion'ı Etkinleştir'i seçin.

Bastion, özel IP adreslerini kullanarak Secure Shell (SSH) veya Uzak Masaüstü Protokolü (RDP) üzerinden sanal ağınızdaki VM'lere bağlanmak için tarayıcınızı kullanır. VM'lerin genel IP adreslerine, istemci yazılımına veya özel yapılandırmaya ihtiyacı yoktur. Daha fazla bilgi için bkz . Azure Bastion nedir?.

Not

Saatlik fiyatlandırma, giden veri kullanımına bakılmaksızın Bastion dağıtıldığından itibaren başlar. Daha fazla bilgi için bkz . Fiyatlandırma ve SKU'lar. Bastion'ı bir öğretici veya test kapsamında dağıtıyorsanız, kullanmayı bitirdikten sonra bu kaynağı silmenizi öneririz.

Azure Bastion'da aşağıdaki bilgileri girin veya seçin:

Ayar Value Azure Bastion ana bilgisayar adı Bastion yazın. Azure Bastion genel IP adresi Genel IP adresi oluştur'u seçin.

Ad alanına public-ip-bastion yazın.

Tamam'ı seçin.

IP Adresleri sekmesine gitmek için İleri'yi seçin.

Alt ağlar'daki adres alanı kutusunda varsayılan alt ağı seçin.

Alt ağı düzenle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Alt ağ amacı Varsayılan olarak bırakın. Veri Akışı Adı subnet-1 girin. IPv4 IPv4 adres aralığı Varsayılan değeri 10.0.0.0/16 olarak bırakın. Başlangıç adresi Varsayılan değeri 10.0.0.0 olarak bırakın. Size Varsayılan değeri /24 (256 adres) olarak bırakın. Kaydet'i seçin.

Pencerenin alt kısmındaki Gözden geçir + oluştur'u seçin. Doğrulama başarılı olduğunda Oluştur'u seçin.

Özel uç nokta için sanal ağ oluşturma

Aşağıdaki yordam, alt ağa sahip bir sanal ağ oluşturur.

Portalda Sanal ağlar'ı arayın ve seçin.

Sanal ağlar sayfasında + Oluştur'u seçin.

Sanal ağ oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu Test-rg'yi seçin Örnek ayrıntıları Veri Akışı Adı vnet-private-endpoint girin. Bölge Doğu ABD 2’yi seçin. Güvenlik sekmesine gitmek için İleri'yi seçin.

IP Adresleri sekmesine gitmek için İleri'yi seçin.

Varsayılan adres alanını kaldırmak için Çöp kutusu simgesiyle Adres alanını sil'i seçin.

IPv4 adres alanı ekle'yi seçin.

10.1.0.0 girin ve açılan kutuyu varsayılan olarak /16 (65.536 adres) olarak bırakın.

+ Alt ağ ekle'yi seçin.

Alt ağ ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Alt ağ ayrıntıları Alt ağ şablonu Varsayılan Varsayılan değeri değiştirmeyin. Veri Akışı Adı Alt ağ-özel girin. Başlangıç adresi Varsayılan değeri 10.1.0.0 olarak bırakın. Alt ağ boyutu Varsayılan /24(256 adres) olarak bırakın. Ekle'yi seçin.

Ekranın alt kısmındaki Gözden geçir + oluştur'u seçin ve doğrulama başarılı olduğunda Oluştur'u seçin.

Test sanal makinesi oluşturma

Aşağıdaki yordam, sanal ağda vm-1 adlı bir test sanal makinesi (VM) oluşturur.

Portalda Sanal makineler'i arayın ve seçin.

Sanal makineler'de + Oluştur'u ve ardından Azure sanal makinesi'ne tıklayın.

Sanal makine oluşturmanın Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Virtual machine name vm-1 girin. Bölge Doğu ABD 2’yi seçin. Kullanılabilirlik seçenekleri Altyapı yedekliliği gerekli değil'i seçin. Güvenlik türü Standart varsayılanını değiştirmeyin. Görsel Ubuntu Server 22.04 LTS - x64 2. Nesil'i seçin. VM mimarisi Varsayılan x64'leri değiştirmeyin. Size Bir boyut seçin. Yönetici hesabı Authentication type Parola'ya tıklayın. Username azureuser girin. Parola Bir parola girin. Parolayı onaylayın Parolayı yeniden girin. Gelen bağlantı noktası kuralları Genel gelen bağlantı noktaları Hiçbiri seçeneğini belirtin. Sayfanın üst kısmındaki Ağ sekmesini seçin.

Ağ sekmesine aşağıdaki bilgileri girin veya seçin:

Ayar Value Ağ arabirimi Sanal ağ vnet-1'i seçin. Alt ağ subnet-1 (10.0.0.0/24) öğesini seçin. Genel IP Hiçbiri seçeneğini belirtin. NIC ağ güvenlik grubu Gelişmiş'i seçin. Ağ güvenlik grubunu yapılandırma Yeni oluştur’u seçin.

Ad olarak nsg-1 girin.

Gerisini varsayılan değerlerde bırakın ve Tamam'ı seçin.Ayarların geri kalanını varsayılan ayarlarda bırakın ve Gözden geçir ve oluştur'u seçin.

Ayarları gözden geçirin ve Oluştur'u seçin.

Not

Savunma konağı olan bir sanal ağdaki sanal makinelerin genel IP adreslerine ihtiyacı yoktur. Bastion genel IP'yi sağlar ve VM'ler ağ içinde iletişim kurmak için özel IP'ler kullanır. Savunma tarafından barındırılan sanal ağlardaki tüm VM'lerden genel IP'leri kaldırabilirsiniz. Daha fazla bilgi için bkz . Azure VM'den genel IP adresini ilişkilendirme.

Not

Azure, genel IP adresi atanmamış veya bir iç temel Azure yük dengeleyicinin arka uç havuzunda yer alan VM'ler için varsayılan bir giden erişim IP'si sağlar. Varsayılan giden erişim IP mekanizması, yapılandırılamayan bir giden IP adresi sağlar.

Aşağıdaki olaylardan biri gerçekleştiğinde varsayılan giden erişim IP'si devre dışı bırakılır:

- VM'ye bir genel IP adresi atanır.

- VM, giden kuralları olan veya olmayan standart bir yük dengeleyicinin arka uç havuzuna yerleştirilir.

- VM'nin alt a bilgisayarına bir Azure NAT Gateway kaynağı atanır.

Sanal makine ölçek kümelerini esnek düzenleme modunda kullanarak oluşturduğunuz VM'lerin varsayılan giden erişimi yoktur.

Azure'daki giden bağlantılar hakkında daha fazla bilgi için bkz . Azure'da varsayılan giden erişim ve giden bağlantılar için Kaynak Ağ Adresi Çevirisi'ni (SNAT) kullanma.

Azure Güvenlik Duvarı’nı dağıtma

Portalın üst kısmındaki arama kutusuna Güvenlik Duvarı yazın. Arama sonuçlarında Güvenlik Duvarları'nı seçin.

Güvenlik Duvarları'nda + Oluştur'u seçin.

Güvenlik duvarı oluşturmanın Temel bilgiler sekmesine aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Veri Akışı Adı Güvenlik duvarı girin. Bölge Doğu ABD 2’yi seçin. Availability zone Hiçbiri seçeneğini belirtin. Güvenlik Duvarı SKU'su Standart'ı seçin. Güvenlik duvarı yönetimi Bu güvenlik duvarını yönetmek için Güvenlik Duvarı İlkesi kullan'ı seçin. Güvenlik duvarı ilkesi Yeni ekle'yi seçin.

İlke adına güvenlik duvarı ilkesi girin.

Bölgede Doğu ABD 2'yi seçin.

Tamam'ı seçin.Bir sanal ağ seçin Yeni oluştur’u seçin. Sanal ağın adı vnet-firewall girin. Adres alanı 10.2.0.0/16 girin. Alt ağ adres alanı 10.2.1.0/26 girin. Genel IP adresi Yeni ekle'yi seçin.

Ad alanına public-ip-firewall girin.

Tamam'ı seçin.Gözden geçir ve oluştur’u seçin.

Oluştur'u belirleyin.

Devam etmeden önce güvenlik duvarı dağıtımının tamamlanmasını bekleyin.

Güvenlik duvarı günlüklerini etkinleştirme

Bu bölümde güvenlik duvarı günlüklerini etkinleştirecek ve log analytics çalışma alanına göndereceksiniz.

Not

Güvenlik duvarı günlüklerini etkinleştirebilmeniz için önce aboneliğinizde log analytics çalışma alanınızın olması gerekir. Daha fazla bilgi için bkz. Önkoşullar.

Portalın üst kısmındaki arama kutusuna Güvenlik Duvarı yazın. Arama sonuçlarında Güvenlik Duvarları'nı seçin.

Güvenlik duvarı'nı seçin.

İzleme'de Tanılama ayarları'nı seçin.

+ Tanılama ayarı ekle’yi seçin.

Tanılama ayarı alanına aşağıdaki bilgileri girin veya seçin:

Ayar Value Tanılama ayarı adı Tanılama-ayar-güvenlik duvarı girin. Günlükler Kategoriler Azure Güvenlik Duvarı Uygulama Kuralı (Eski Azure Tanılama) ve Azure Güvenlik Duvarı Ağ Kuralı (Eski Azure Tanılama) seçeneğini belirleyin. Hedef ayrıntıları Hedef Log Analytics çalışma alanına gönder'i seçin. Abonelik Aboneliğinizi seçin. Log Analytics çalışma alanı Log Analytics çalışma alanınızı seçin. Kaydet'i seçin.

Azure SQL veritabanı oluşturma

Portalın üst kısmındaki arama kutusuna SQL yazın. Arama sonuçlarında SQL veritabanları'nı seçin.

SQL veritabanlarında + Oluştur'u seçin.

SQL Veritabanı Oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Veritabanı ayrıntıları Veritabanı adı sql-db girin. Sunucu Yeni oluştur’u seçin.

Sunucu adı alanına sunucu adı girin (Sunucu adları benzersiz olmalı, sunucu adını benzersiz bir değerle değiştirmelidir).

Konum'da (ABD) Doğu ABD 2'yi seçin.

SQL kimlik doğrulaması kullan'ı seçin.

Bir sunucu yöneticisi oturum açma ve parola girin.

Tamam'ı seçin.SQL esnek havuzu kullanmak ister misiniz? Hayır'ı seçin. İş yükü ortamı Üretim varsayılanını değiştirmeyin. Yedekleme alanı yedekliliği Yedekleme alanı yedekliliği Yerel olarak yedekli yedekleme depolamayı seçin. İleri: Ağ'ı seçin.

SQL Veritabanı Oluştur'un Ağ sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Ağ bağlantısı Bağlantı yöntemi Özel uç nokta'ya tıklayın. Özel uç noktalar +Özel uç nokta ekle'yi seçin. Özel uç nokta oluşturma Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Konum Doğu ABD 2’yi seçin. Veri Akışı Adı private-endpoint-sql girin. Hedef alt kaynak SqlServer'ı seçin. Ağ Sanal ağ vnet-private-endpoint öğesini seçin. Alt ağ Alt ağ-özel-uç nokta'ı seçin. Özel DNS tümleştirmesi Özel DNS bölgesi ile tümleştirme Evet'i seçin. Özel DNS bölgesi varsayılan privatelink.database.windows.net bırakın. Tamam'ı seçin.

Gözden geçir ve oluştur’u seçin.

Oluştur'u belirleyin.

Sanal ağ eşlemesi ile sanal ağları bağlama

Bu bölümde, sanal ağları sanal ağ eşlemesine bağlarsınız. vnet-1 ve vnet-private-endpoint ağları vnet-güvenlik duvarına bağlanır. vnet-1 ile vnet-private-endpoint arasında doğrudan bağlantı yoktur.

Portalın üst kısmındaki arama kutusuna Sanal ağlar yazın. Arama sonuçlarında Sanal ağlar'ı seçin.

Sanal ağ güvenlik duvarı'nı seçin.

Ayarlar'da Eşlemeler'i seçin.

Eşlemeler'de + Ekle'yi seçin.

Eşleme ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Bu sanal ağ Eşleme bağlantı adı vnet-firewall-to-vnet-1 girin. Uzak sanal ağa trafik İzin Ver (varsayılan) seçeneğini belirleyin. Uzak sanal ağdan iletilen trafik İzin Ver (varsayılan) seçeneğini belirleyin. Sanal ağ geçidi veya Yönlendirme Sunucusu Yok (varsayılan) seçeneğini belirleyin. Uzak sanal ağ Eşleme bağlantı adı vnet-1-vnet-firewall girin. Sanal ağ dağıtım modeli Kaynak yöneticisi'ne tıklayın. Abonelik Aboneliğinizi seçin. Sanal ağ vnet-1'i seçin. Uzak sanal ağa trafik İzin Ver (varsayılan) seçeneğini belirleyin. Uzak sanal ağdan iletilen trafik İzin Ver (varsayılan) seçeneğini belirleyin. Sanal ağ geçidi veya Yönlendirme Sunucusu Yok (varsayılan) seçeneğini belirleyin. Ekle'yi seçin.

Eşlemeler'de + Ekle'yi seçin.

Eşleme ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Bu sanal ağ Eşleme bağlantı adı vnet-firewall-to-vnet-private-endpoint girin. 'vnet-1' öğesinin 'vnet-private-endpoint' erişimine izin ver Varsayılan değeri seçili olarak bırakın. 'vnet-1' öğesinin 'vnet-private-endpoint' içinden iletilen trafiği almasına izin ver Onay kutusunu seçin. 'vnet-1' içindeki ağ geçidinin trafiği 'vnet-private-endpoint' adresine iletmesine izin ver varsayılanını temizlenmiş olarak bırakın. 'vnet-1' öğesini 'vnet-private-endpoint' uzak ağ geçidini kullanacak şekilde etkinleştirme varsayılanını temizlenmiş olarak bırakın. Uzak sanal ağ Eşleme bağlantı adı vnet-private-endpoint-to-vnet-firewall girin. Sanal ağ dağıtım modeli Kaynak yöneticisi'ne tıklayın. Abonelik Aboneliğinizi seçin. Sanal ağ vnet-private-endpoint öğesini seçin. 'vnet-private-endpoint' öğesinin 'vnet-1' erişimine izin ver Varsayılan değeri seçili olarak bırakın. 'vnet-private-endpoint' öğesinin 'vnet-1' içinden iletilen trafiği almasına izin ver Onay kutusunu seçin. 'vnet-private-endpoint' içindeki ağ geçidinin trafiği 'vnet-1' adresine iletmesine izin ver varsayılanını temizlenmiş olarak bırakın. 'vnet-1' uzak ağ geçidini kullanmak için 'vnet-private-endpoint' seçeneğini etkinleştirin varsayılanını temizlenmiş olarak bırakın. Ekle'yi seçin.

Eşleme durumunun her iki ağ eşleri için de Bağlı olarak görüntülendiğini doğrulayın.

Sanal ağları özel DNS bölgesine bağlama

Önceki bölümde özel uç nokta oluşturma sırasında oluşturulan özel DNS bölgesi, vnet-1 ve vnet-firewall sanal ağlarına bağlanmalıdır.

Portalın üst kısmındaki arama kutusuna Özel DNS bölge girin. Arama sonuçlarında Özel DNS bölgeleri seçin.

privatelink.database.windows.net'ı seçin.

Ayarlar'da Sanal ağ bağlantıları'nı seçin.

+ Ekle'yi seçin.

Sanal ağ bağlantısı ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Sanal ağ bağlantısı Sanal ağ bağlantı adı Vnet-1 bağlantısı girin. Abonelik Aboneliğinizi seçin. Sanal ağ vnet-1 (test-rg) öğesini seçin. Yapılandırma Otomatik kaydı etkinleştir için varsayılan olarak işaretlenmemiş olarak bırakın. Tamam'ı seçin.

+ Ekle'yi seçin.

Sanal ağ bağlantısı ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Sanal ağ bağlantısı Sanal ağ bağlantı adı Vnet güvenlik duvarına bağlantı girin. Abonelik Aboneliğinizi seçin. Sanal ağ vnet-firewall (test-rg) öğesini seçin. Yapılandırma Otomatik kaydı etkinleştir için varsayılan olarak işaretlenmemiş olarak bırakın. Tamam'ı seçin.

vnet-1 ile vnet-private-endpoint arasında yol oluşturma

vnet-1 ile vnet-private-endpoint arasında bir ağ bağlantısı yoktur. Sanal ağlar arasında trafiğin Azure Güvenlik Duvarı üzerinden akmasına izin vermek için bir yol oluşturmanız gerekir.

Yol, Azure Güvenlik Duvarı aracılığıyla vnet-1'den sanal ağ vnet-private-endpoint adresinin adres alanına trafik gönderir.

Portalın üst kısmındaki arama kutusuna Rota tabloları yazın. Arama sonuçlarında Rota tabloları'nı seçin.

+Oluştur'u seçin.

Yol Oluştur tablosunun Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Bölge Doğu ABD 2’yi seçin. Veri Akışı Adı vnet-1-vnet-firewall girin. Ağ geçidi yollarını yay Varsayılan değeri Evet olarak bırakın. Gözden geçir ve oluştur’u seçin.

Oluştur'u belirleyin.

Portalın üst kısmındaki arama kutusuna Rota tabloları yazın. Arama sonuçlarında Rota tabloları'nı seçin.

vnet-1-vnet-firewall'ı seçin.

Ayarlar'da Yollar'ı seçin.

+ Ekle'yi seçin.

Yol ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Yönlendirme adı Alt ağ-1-alt ağa-özel-uç nokta girin. Hedef türü IP Adresleri'ne tıklayın. Hedef IP adresleri/CIDR aralıkları 10.1.0.0/16 girin. Sonraki atlama türü Sanal gereç’i seçin. Sonraki atlama adresi 10.2.1.4 girin. Ekle'yi seçin.

Ayarlar'da Alt ağlar'ı seçin.

+ İlişkili'yi seçin.

Alt ağı ilişkilendir bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Sanal ağ vnet-1(test-rg) öğesini seçin. Alt ağ alt ağ-1'i seçin. Tamam'ı seçin.

Azure Güvenlik Duvarı'de uygulama kuralı yapılandırma

vnet-1'den Azure SQL Server server-name.database.windows.net'nin özel uç noktasına iletişime izin vermek için bir uygulama kuralı oluşturun. sunucu adını Azure SQL sunucunuzun adıyla değiştirin.

Portalın üst kısmındaki arama kutusuna Güvenlik Duvarı yazın. Arama sonuçlarında Güvenlik Duvarı İlkeleri'ni seçin.

Güvenlik Duvarı İlkeleri'nde güvenlik duvarı ilkesi'ni seçin.

Ayarlar'da Uygulama kuralları'nı seçin.

+ Kural koleksiyonu ekle'yi seçin.

Kural koleksiyonu ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Değer Veri Akışı Adı rule-collection-sql girin. Kural koleksiyonu türü Uygulama seçimini bırakın. Öncelik 100 değerini girin. Kural koleksiyonu eylemi İzin ver'i seçin. Kural koleksiyonu grubu DefaultApplicationRuleCollectionGroup varsayılan değerini değiştirmeyin. Kurallar Kural 1 Veri Akışı Adı SQLPrivateEndpoint girin. Source type IP Adresi'ne tıklayın. Kaynak 10.0.0.0/16 girin Protokol mssql:1433 girin Hedef türü FQDN'yi seçin. Hedef server-name.database.windows.net girin. Ekle'yi seçin.

Sanal makineden Azure SQL bağlantısını test etme

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

vm-1'i seçin.

İşlemler'de Bastion'ı seçin.

Sanal makinenin kullanıcı adını ve parolasını girin.

Bağlan'ı seçin.

Özel uç noktanın ad çözümlemesini doğrulamak için terminal penceresine aşağıdaki komutu girin:

nslookup server-name.database.windows.netAşağıdaki örneğe benzer bir ileti alırsınız. Döndürülen IP adresi, özel uç noktanın özel IP adresidir.

Server: 127.0.0.53 Address: 127.0.0.53#53 Non-authoritative answer: sql-server-8675.database.windows.netcanonical name = sql-server-8675.privatelink.database.windows.net. Name:sql-server-8675.privatelink.database.windows.net Address: 10.1.0.4SQL Server komut satırı araçlarını Linux'ta SQL Server komut satırı araçları sqlcmd ve bcp yükleme sayfasından yükleyin. Yükleme tamamlandıktan sonra sonraki adımlarla devam edin.

Önceki adımlarda oluşturduğunuz SQL sunucusuna bağlanmak için aşağıdaki komutları kullanın.

sunucu yöneticisini SQL sunucusu oluşturma sırasında girdiğiniz yönetici kullanıcı adıyla değiştirin<.>

admin-password yerine SQL server oluşturma sırasında girdiğiniz yönetici parolasını yazın<.>

sunucu adını SQL sunucunuzun adıyla değiştirin.

sqlcmd -S server-name.database.windows.net -U '<server-admin>' -P '<admin-password>'Başarılı oturum açmada bir SQL komut istemi görüntülenir. sqlcmd aracından çıkmak için exit girin.

Azure Güvenlik Duvarı günlüklerindeki trafiği doğrulama

Portalın üst kısmındaki arama kutusuna Log Analytics yazın. Arama sonuçlarında Log Analytics'i seçin.

Log Analytics çalışma alanınızı seçin. Bu örnekte çalışma alanı log-analytics-workspace olarak adlandırılmıştır.

Genel ayarlar'da Günlükler'i seçin.

Arama kutusundaki örnek Sorgular'a Uygulama kuralı yazın. Ağ'da döndürülen sonuçlarda, Uygulama kuralı günlük verileri için Çalıştır düğmesini seçin.

Günlük sorgusu çıkışında, FQDN altında server-name.database.windows.net ve Kural altında SQLPrivateEndpoint'in listelendiğini doğrulayın.

Oluşturduğunuz kaynakları kullanmayı bitirdiğinizde, kaynak grubunu ve tüm kaynaklarını silebilirsiniz.

Azure portalında Kaynak grupları'nı arayın ve seçin.

Kaynak grupları sayfasında test-rg kaynak grubunu seçin.

test-rg sayfasında Kaynak grubunu sil'i seçin.

Silme işlemini onaylamak için Kaynak grubu adını girin alanına test-rg yazın ve ardından Sil'i seçin.

Sonraki adımlar

Azure Özel Çözümleyici ile özel uç nokta kullanmayı öğrenmek için sonraki makaleye geçin: