Azure AI Search için güvenliğe genel bakış

Bu makalede, Azure AI Search'te verileri ve işlemleri koruyan güvenlik özellikleri açıklanmaktadır.

Veri akışı (ağ trafiği desenleri)

Azure'da barındırılan bir Azure yapay zeka Arama hizmeti genellikle istemci uygulamaları tarafından genel ağ bağlantıları üzerinden erişilir. Bu desen baskın olsa da, ilgilenmeniz gereken tek trafik düzeni bu değildir. Geliştirme ve üretim ortamlarınızın güvenliğini sağlamak için tüm giriş noktalarının yanı sıra giden trafiği anlamak için arka plan gereklidir.

Azure AI Search üç temel ağ trafiği düzenine sahiptir:

- Kullanıcı veya istemci tarafından arama hizmetine yapılan gelen istekler (baskın desen)

- Arama hizmeti tarafından Azure'da ve başka bir yerdeki diğer hizmetlere gönderilen giden istekler

- Güvenli Microsoft omurga ağı üzerinden hizmet içi istekler

Gelen trafik

Arama hizmeti uç noktasını hedefleyen gelen istekler şunlardır:

- Arama hizmetinde dizinleri ve diğer nesneleri oluşturma, okuma, güncelleştirme veya silme

- Arama belgeleriyle dizin yükleme

- Dizini sorgulama

- Dizin oluşturucu veya beceri kümesi yürütmeyi tetikleme

REST API'leri, bir arama hizmeti tarafından işlenen tüm gelen istek aralığını açıklar.

En azından tüm gelen isteklerin kimlik doğrulaması şu seçeneklerden biri kullanılarak yapılmalıdır:

- Anahtar tabanlı kimlik doğrulaması (varsayılan). Gelen istekler geçerli bir API anahtarı sağlar.

- Rol tabanlı erişim denetimi. Yetkilendirme, arama hizmetinizdeki Microsoft Entra kimlikleri ve rol atamaları aracılığıyla yapılır.

Ayrıca, uç noktaya erişimi daha fazla kısıtlamak için ağ güvenlik özellikleri ekleyebilirsiniz. Bir IP güvenlik duvarında gelen kuralları oluşturabilir veya arama hizmetinizi genel İnternet'ten tam olarak korumaya alan özel uç noktalar oluşturabilirsiniz.

İç trafik

İç isteklerin güvenliği sağlanır ve Microsoft tarafından yönetilir. Bu bağlantıları yapılandıramaz veya denetleyemezsiniz. Ağ erişimini kilitliyorsanız, iç trafik müşteri tarafından yapılandırılabilir olmadığından sizin için herhangi bir eylem gerekmez.

İç trafik şunlardan oluşur:

- Hizmetten hizmete, Microsoft Entra Kimliği aracılığıyla kimlik doğrulaması ve yetkilendirme, Azure İzleyici'ye gönderilen kaynak günlüğü ve Azure Özel Bağlantı kullanan özel uç nokta bağlantıları gibi görevleri çağırır.

- Yerleşik beceriler için Azure AI hizmetleri API'lerine yapılan istekler

- Anlam sıralamasını destekleyen makine öğrenmesi modellerine yapılan istekler.

Giden trafik

Giden isteklerin güvenliği sağlanabilir ve sizin tarafınızdan yönetilebilir. Giden istekler bir arama hizmetinden diğer uygulamalara kaynaklanır. Bu istekler genellikle metin tabanlı dizin oluşturma, özel beceri tabanlı yapay zeka zenginleştirme ve sorgu zamanında vektörleştirme için dizin oluşturucular tarafından yapılır. Giden istekler hem okuma hem de yazma işlemlerini içerir.

Aşağıdaki liste, güvenli bağlantıları yapılandırabileceğiniz giden isteklerin tam bir numaralandırmasıdır. Arama hizmeti, kendi adına ve dizin oluşturucu veya özel beceri adına isteklerde bulunur.

| İşlem | Senaryo |

|---|---|

| Dizin Oluşturucular | Verileri almak için dış veri kaynaklarına bağlanın. Daha fazla bilgi için bkz . Azure ağ güvenliği tarafından korunan içeriğe dizin oluşturucu erişimi. |

| Dizin Oluşturucular | Bilgi depolarını, önbelleğe alınmış zenginleştirmeleri ve hata ayıklama oturumlarını kalıcı hale getirmek için Azure Depolama'ya bağlanın. |

| Özel beceriler | Azure işlevlerine, Azure web uygulamalarına veya hizmet dışında barındırılan dış kod çalıştıran diğer uygulamalara bağlanın. Dış işleme isteği beceri kümesi yürütmesi sırasında gönderilir. |

| Dizin oluşturucular ve tümleşik vektörleştirme | Azure OpenAI'ye ve dağıtılmış bir ekleme modeline bağlanın veya sağladığınız bir ekleme modeline bağlanmak için özel bir beceriden geçer. Arama hizmeti, dizin oluşturma sırasında vektörleştirme için ekleme modellerine metin gönderir. |

| Vektörleştiriciler | Kullanıcı metin dizelerini vektör arama için vektörlere dönüştürmek için sorgu zamanında Azure OpenAI'ye veya diğer ekleme modellerine bağlanın. |

| Arama hizmeti | Hassas verileri şifrelemek ve şifresini çözmek için kullanılan müşteri tarafından yönetilen şifreleme anahtarları için Azure Key Vault'a bağlanın. |

Giden bağlantılar, bir kaynağın anahtar veya veritabanı oturum açma bilgilerini içeren tam erişim bağlantı dizesi ya da Microsoft Entra Kimliği ve rol tabanlı erişim kullanıyorsanız yönetilen kimlik kullanılarak yapılabilir.

Güvenlik duvarının arkasındaki Azure kaynaklarına ulaşmak için, arama hizmeti isteklerini kabul eden diğer Azure kaynaklarında gelen kuralları oluşturun.

Azure Özel Bağlantı tarafından korunan Azure kaynaklarına ulaşmak için, dizin oluşturucu tarafından bağlantı kurmak için kullanılan paylaşılan bir özel bağlantı oluşturun.

Aynı bölge arama ve depolama hizmetleri için özel durum

Azure Depolama ve Azure AI Search aynı bölgedeyse, ağ trafiği özel bir IP adresi üzerinden yönlendirilir ve Microsoft omurga ağı üzerinden gerçekleşir. Özel IP adresleri kullanıldığından, ip güvenlik duvarlarını veya ağ güvenliği için özel uç noktayı yapılandıramazsınız.

Aşağıdaki yaklaşımlardan birini kullanarak aynı bölge bağlantılarını yapılandırın:

Ağ güvenliği

Ağ güvenliği , ağ trafiğine denetimler uygulayarak kaynakları yetkisiz erişime veya saldırılara karşı korur. Azure AI Search, yetkisiz erişime karşı savunma hattınız olabilecek ağ özelliklerini destekler.

IP güvenlik duvarları aracılığıyla gelen bağlantı

Arama hizmeti, genel IP adresi kullanılarak erişime izin veren bir genel uç nokta ile sağlanır. Genel uç noktadan gelen trafiği kısıtlamak için, belirli bir IP adresinden veya bir IP adresi aralığından gelen istekleri kabul eden bir gelen güvenlik duvarı kuralı oluşturun. Tüm istemci bağlantıları izin verilen bir IP adresi üzerinden yapılmalıdır, aksi durumda bağlantı reddedilir.

Güvenlik duvarı erişimini yapılandırmak için portalı kullanabilirsiniz.

Alternatif olarak, yönetim REST API'lerini kullanabilirsiniz. IPRule parametresiyle API 2020-03-13 sürümünden başlayarak, arama hizmetinize erişim vermek istediğiniz IP adreslerini tek tek veya aralıkta tanımlayarak hizmetinize erişimi kısıtlayabilirsiniz.

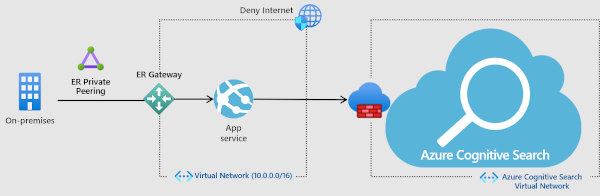

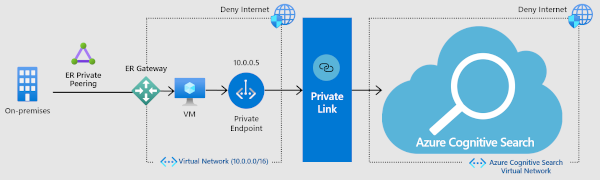

Özel uç noktaya gelen bağlantı (ağ yalıtımı, İnternet trafiği yok)

Daha sıkı güvenlik için Azure AI Search için özel bir uç nokta oluşturabilir ve sanal ağdaki bir istemcinin arama dizinindeki verilere Özel Bağlantı üzerinden güvenli bir şekilde erişmesini sağlayabilirsiniz.

Özel uç nokta, arama hizmetinize bağlantılar için sanal ağ adres alanından bir IP adresi kullanır. İstemci ile arama hizmeti arasındaki ağ trafiği, sanal ağ üzerinden ve Microsoft omurga ağındaki özel bir bağlantı üzerinden geçiş yaparak genel İnternet'ten etkilenmeyi ortadan kaldırır. Sanal ağ, hem şirket içi ağınızla hem de İnternet ile kaynaklar arasında güvenli iletişim sağlar.

Bu çözüm en güvenli çözüm olsa da, daha fazla hizmet kullanmak ek bir maliyettir, bu nedenle dalmadan önce avantajları net bir şekilde anladığınızdan emin olun. Maliyetler hakkında daha fazla bilgi için fiyatlandırma sayfasına bakın. Bu bileşenlerin birlikte nasıl çalıştığı hakkında daha fazla bilgi için bu videoyu izleyin. Özel uç nokta seçeneğinin kapsamı videoya 5:48'de başlar. Uç noktayı ayarlama yönergeleri için bkz . Azure AI Search için Özel Uç Nokta Oluşturma.

Kimlik Doğrulaması

Bir istek arama hizmetine kabul edildikten sonra, isteğin izin verilip verilmeyeceğini belirleyen kimlik doğrulaması ve yetkilendirmeden geçmesi gerekir. Azure AI Search iki yaklaşımı destekler:

Microsoft Entra kimlik doğrulaması , kimliği doğrulanmış kimlik olarak çağıranı (isteği değil) oluşturur. Azure rol ataması yetkilendirmeyi belirler.

Anahtar tabanlı kimlik doğrulaması , isteğin güvenilir bir kaynaktan geldiğini kanıtlayan rastgele oluşturulan numaralardan ve harflerden oluşan bir dize olan api anahtarı aracılığıyla istekte (çağıran uygulama veya kullanıcı değil) gerçekleştirilir. Anahtarlar her istekte gereklidir. Geçerli bir anahtarın gönderilmesi, isteğin güvenilir bir varlıktan geldiğinin kanıtı olarak kabul edilir.

Her iki kimlik doğrulama yöntemini de kullanabilir veya arama hizmetinizde kullanılabilir olmasını istemediğiniz bir yaklaşımı devre dışı bırakabilirsiniz.

Yetkilendirme

Azure AI Search, hizmet yönetimi ve içerik yönetimi için yetkilendirme modelleri sağlar.

Hizmet yönetimini yetkilendirme

Kaynak yönetimi, Microsoft Entra kiracınızdaki rol tabanlı erişim denetimi aracılığıyla yetkilendirilmiştir.

Azure AI Search'te Resource Manager hizmeti oluşturmak veya silmek, API anahtarlarını yönetmek, hizmeti ölçeklendirmek ve güvenliği yapılandırmak için kullanılır. Bu nedenle Azure rol atamaları, portalı, PowerShell'i veya Yönetim REST API'lerini kullanmalarına bakılmaksızın bu görevleri kimlerin gerçekleştirebileceğini belirler.

Arama hizmeti yönetimine üç temel rol (Sahip, Katkıda Bulunan, Okuyucu) uygulanır. Rol atamaları desteklenen herhangi bir metodoloji (portal, PowerShell vb.) kullanılarak yapılabilir ve hizmet genelinde kabul edilir.

Not

Azure genelindeki mekanizmaları kullanarak, yönetici haklarına sahip kullanıcılar tarafından arama hizmetinizin yanlışlıkla veya yetkisiz silinmesini önlemek için bir aboneliği veya kaynağı kilitleyebilirsiniz. Daha fazla bilgi için bkz . Beklenmeyen silmeyi önlemek için kaynakları kilitleme.

İçeriğe erişimi yetkilendirme

İçerik yönetimi, bir arama hizmetinde oluşturulan ve barındırılan nesneleri ifade eder.

Rol tabanlı yetkilendirme için Azure rol atamalarını kullanarak işlemlere okuma-yazma erişimi oluşturun.

Anahtar tabanlı yetkilendirme için bir API anahtarı ve uygun bir uç nokta erişimi belirler. Uç nokta hizmetin kendisi, dizin koleksiyonu, belirli bir dizin, belge koleksiyonu veya belirli bir belge olabilir. Birlikte zincirleme yapıldığında uç nokta, işlem (örneğin, oluşturma isteği) ve anahtar türü (yönetici veya sorgu) içerik ve işlemlere erişimi yetkilendir.

Dizinlere erişimi kısıtlama

Azure rollerini kullanarak, program aracılığıyla yapıldığı sürece tek tek dizinlerde izinler ayarlayabilirsiniz.

Anahtarları kullanarak, hizmetinizde yönetici anahtarı olan herkes aynı hizmetteki herhangi bir dizini okuyabilir, değiştirebilir veya silebilir. Dizinlerin yanlışlıkla veya kötü amaçlı silinmesine karşı koruma için, kod varlıkları için şirket içi kaynak denetiminiz, istenmeyen dizin silme veya değiştirme işlemlerini tersine çevirmeye yönelik çözümdür. Azure AI Search kullanılabilirliği sağlamak için küme içinde yük devretmeye sahiptir, ancak dizinleri oluşturmak veya yüklemek için kullanılan özel kodunuzu depolamaz veya yürütmez.

Dizin düzeyinde güvenlik sınırları gerektiren çok kiracılı çözümler için, uygulama kodunuzda orta katmanda dizin yalıtımını işlemek yaygın bir durumdur. Çok kiracılı kullanım örneği hakkında daha fazla bilgi için bkz . Çok kiracılı SaaS uygulamaları için tasarım desenleri ve Azure AI Search.

Belgelere erişimi kısıtlama

Satır düzeyi güvenlik olarak da bilinen belge düzeyindeki kullanıcı izinleri Azure AI Search'te yerel olarak desteklenmez. Azure Cosmos DB gibi satır düzeyi güvenlik sağlayan bir dış sistemden verileri içeri aktarırsanız, bu izinler Azure AI Search tarafından dizine alınan verilerle birlikte aktarılamaz.

Arama sonuçlarında içerik üzerinde izinli erişime ihtiyacınız varsa, kullanıcı kimliğine göre belgeleri içeren veya dışlayan filtreler uygulamak için bir teknik vardır. Bu geçici çözüm, veri kaynağına, dizininizde filtrelenebilir hale getirebileceğiniz bir grup veya kullanıcı kimliğini temsil eden bir dize alanı ekler. Bu düzen hakkında daha fazla bilgi için bkz . Kimlik filtrelerini temel alan güvenlik kırpması.

Veri yerleşimi

Bir arama hizmeti ayarladığınızda, müşteri verilerinin nerede depolandığını ve işleneceğini belirleyen bir bölge seçersiniz. Her bölge genellikle birden çok bölge içeren bir coğrafyada (Coğrafi) bulunur (örneğin, İsviçre Kuzey İsviçre ve Batı İsviçre'yi içeren bir Coğrafi Bölgedir). Azure AI Search, dayanıklılık ve yüksek kullanılabilirlik için verilerinizi aynı Coğrafi Bölge içindeki başka bir bölgeye çoğaltabilir. Hizmet, başka bir Azure kaynağına bağımlılığı olan bir özellik yapılandırmadığınız ve bu kaynak farklı bir bölgede sağlanmadığı sürece müşteri verilerini belirtilen Coğrafi bölgenizin dışında depolamaz veya işlemez.

Şu anda, arama hizmetinin yazdığı tek dış kaynak Azure Depolama'dır. Depolama hesabı, sağladığınız hesaptır ve herhangi bir bölgede olabilir. Aşağıdaki özelliklerden herhangi birini kullanırsanız arama hizmeti Azure Depolama'ya yazar:

Veri yerleşimi hakkında daha fazla bilgi için bkz . Azure'da veri yerleşimi.

Veri yerleşimi taahhütleri için özel durumlar

Nesne adları, Microsoft tarafından hizmet için destek sağlamak için kullanılan telemetri günlüklerinde görünür. Nesne adları, seçtiğiniz bölge veya konumun dışında depolanır ve işlenir. Nesne adları dizinlerin ve dizin alanlarının, diğer adların, dizin oluşturucuların, veri kaynaklarının, beceri kümelerinin, eş anlamlı eşlemelerin, kaynakların, kapsayıcıların ve anahtar kasası deposunun adlarını içerir. Müşteriler ad alanlarına hassas veriler yerleştirmemeli veya bu alanlarda hassas verileri depolamak için tasarlanmış uygulamalar oluşturmamalıdır.

Telemetri günlükleri bir buçuk yıl boyunca saklanır. Bu süre boyunca, Microsoft aşağıdaki koşullar altında nesne adlara erişebilir ve bunlara başvurabilir:

Bir sorunu tanılayın, bir özelliği geliştirin veya bir hatayı düzeltin. Bu senaryoda veri erişimi yalnızca dahilidir ve üçüncü taraf erişimi yoktur.

Destek sırasında, bu bilgiler sorunlara hızlı çözüm sağlamak ve gerekirse ürün ekibini ilerletmek için kullanılabilir

Veri koruması

Depolama katmanında dizinler, eş anlamlı haritalar ve dizin oluşturucuların, veri kaynaklarının ve beceri kümelerinin tanımları dahil olmak üzere diske kaydedilen tüm hizmet tarafından yönetilen içerik için veri şifreleme yerleşik olarak bulunur. Hizmet tarafından yönetilen şifreleme hem uzun vadeli veri depolama hem de geçici veri depolama için geçerlidir.

İsteğe bağlı olarak, bekleyen verilerin çift şifrelenmesi için dizinlenmiş içeriğin ek olarak şifrelenmesi için müşteri tarafından yönetilen anahtarlar (CMK) ekleyebilirsiniz. 1 Ağustos 2020'den sonra oluşturulan hizmetler için, CMK şifrelemesi geçici disklerdeki kısa vadeli verilere genişletir.

Aktarım durumundaki veriler

Genel İnternet üzerinden yapılan arama hizmeti bağlantıları için Azure AI Search, HTTPS bağlantı noktası 443'te dinler.

Azure AI Search, istemciden hizmete kanal şifrelemesi için TLS 1.2 ve 1.3'i destekler:

- TLS 1.3, daha yeni istemci işletim sistemlerinde ve .NET sürümlerinde varsayılandır.

- TLS 1.2, eski sistemlerde varsayılandır, ancak bir istemci isteğinde TLS 1.3'i açıkça ayarlayabilirsiniz.

TLS'nin önceki sürümleri (1.0 veya 1.1) desteklenmez.

Daha fazla bilgi için bkz . .NET Framework'te TLS desteği.

Bekleme durumundaki veriler

Arama hizmeti tarafından dahili olarak işlenen veriler için aşağıdaki tabloda veri şifreleme modelleri açıklanmaktadır. Bilgi deposu, artımlı zenginleştirme ve dizin oluşturucu tabanlı dizin oluşturma gibi bazı özellikler, diğer Azure Hizmetlerindeki veri yapılarından okuma veya veri yapılarına yazma. Azure Depolama'ya bağımlılığı olan hizmetler bu teknolojinin şifreleme özelliklerini kullanabilir.

| Model | Anahtar | Gereksinim -leri | Kısıtlamalar | Şunlara uygulanır |

|---|---|---|---|---|

| sunucu tarafı şifrelemesi | Microsoft tarafından yönetilen anahtarlar | Hiçbiri (yerleşik) | Hiçbiri, 24 Ocak 2018'de oluşturulan içerik için tüm katmanlarda, tüm bölgelerde kullanılabilir. | Veri diskleri ve geçici diskler üzerindeki içerik (dizinler ve eş anlamlı eşlemeleri) ve tanımlar (dizin oluşturucular, veri kaynakları, beceri kümeleri), |

| sunucu tarafı şifrelemesi | müşteri tarafından yönetilen anahtarlar | Azure Key Vault | 1 Ağustos 2020'den sonra oluşturulan içerik için belirli bölgelerdeki faturalanabilir katmanlarda kullanılabilir. | Veri disklerindeki içerik (dizinler ve eş anlamlı eşlemeler) |

| sunucu tarafı tam şifreleme | müşteri tarafından yönetilen anahtarlar | Azure Key Vault | 13 Mayıs 2021'in ardından tüm bölgelerdeki faturalanabilir katmanlarda arama hizmetlerinde kullanılabilir. | Veri diskleri ve geçici diskler üzerindeki içerik (dizinler ve eş anlamlı eşlemeler) |

Hizmet tarafından yönetilen anahtarlar

Hizmet tarafından yönetilen şifreleme, 256 bit AES şifrelemesi kullanan bir Microsoft iç işlemidir. Tam olarak şifrelenmemiş dizinlere yönelik artımlı güncelleştirmeler de dahil olmak üzere tüm dizin oluşturma işlemlerinde otomatik olarak gerçekleşir (Ocak 2018'de oluşturulmuştur).

Hizmet tarafından yönetilen şifreleme, uzun süreli ve kısa vadeli depolamadaki tüm içerikler için geçerlidir.

Müşteri tarafından yönetilen anahtarlar (CMK)

Müşteri tarafından yönetilen anahtarlar, Azure AI Search ile farklı bir bölgede ancak aynı abonelik altında olabilecek başka bir faturalanabilir hizmet olan Azure Key Vault'a ihtiyaç duyar.

CMK desteği iki aşamada kullanıma alındı. Arama hizmetinizi ilk aşamada oluşturduysanız, CMK şifrelemesi uzun süreli depolama ve belirli bölgeler ile kısıtlanmıştır. Mayıs 2021'in ardından ikinci aşamada oluşturulan hizmetler herhangi bir bölgede CMK şifrelemesi kullanabilir. İkinci dalga dağıtımının bir parçası olarak, içerik hem uzun vadeli hem de kısa vadeli depolamada CMK ile şifrelenir. CMK desteği hakkında daha fazla bilgi için bkz . tam çift şifreleme.

CMK şifrelemesini etkinleştirmek dizin boyutunu artırır ve sorgu performansını düşürür. Bugüne kadarki gözlemlere bağlı olarak, sorgu sürelerinde yüzde 30-60'lık bir artış görmeyi bekleyebilirsiniz, ancak gerçek performans dizin tanımına ve sorgu türlerine bağlı olarak değişir. Olumsuz performans etkisi nedeniyle, bu özelliği yalnızca gerçekten gerektiren dizinlerde etkinleştirmenizi öneririz. Daha fazla bilgi için bkz . Azure AI Search'te müşteri tarafından yönetilen şifreleme anahtarlarını yapılandırma.

Güvenlik yönetimi

API anahtarlarını yönetme

API anahtar tabanlı kimlik doğrulamasına güvenilmesi, Azure güvenlik için en iyi yöntemlere göre düzenli aralıklarla yönetici anahtarını yeniden oluşturmak için bir planınız olması gerektiği anlamına gelir. Arama hizmeti başına en fazla iki yönetici anahtarı vardır. API anahtarlarının güvenliğini sağlama ve yönetme hakkında daha fazla bilgi için bkz . API anahtarlarını oluşturma ve yönetme.

Etkinlik ve kaynak günlükleri

Azure AI Search kullanıcı kimliklerini günlüğe kaydetmediğinden, belirli bir kullanıcı hakkında bilgi için günlüklere başvuramazsınız. Ancak, hizmet create-read-update-delete işlemlerini günlüğe kaydeder ve belirli eylemlerin ajansını anlamak için diğer günlüklerle bağıntı kurabilirsiniz.

Azure'daki uyarıları ve günlük altyapısını kullanarak, sorgu hacmindeki ani artışları veya beklenen iş yüklerinden sapan diğer eylemleri alabilirsiniz. Günlükleri ayarlama hakkında daha fazla bilgi için bkz . Günlük verilerini toplama ve analiz etme ve Sorgu isteklerini izleme.

Sertifikalar ve uyumluluk

Azure AI Search düzenli denetimlere katılır ve hem genel bulut hem de Azure Kamu için küresel, bölgesel ve sektöre özgü birçok standart için sertifika almıştır. Listenin tamamı için resmi Denetim raporları sayfasından Microsoft Azure Uyumluluk Teklifleri teknik incelemesini indirin.

Uyumluluk için Azure İlkesi kullanarak Microsoft bulut güvenliği karşılaştırmasının en iyi yüksek güvenlik uygulamalarını uygulayabilirsiniz. Microsoft bulut güvenliği karşılaştırması, hizmetlere ve verilere yönelik tehditleri azaltmak için gerçekleştirmeniz gereken önemli eylemlerle eşlenen güvenlik denetimleriyle birleştirilmiş bir güvenlik önerileri koleksiyonudur. Şu anda Ağ Güvenliği, Günlüğe Kaydetme ve İzleme ve Veri Koruması dahil olmak üzere 12 güvenlik denetimi vardır.

Azure İlkesi, Azure'da yerleşik olarak bulunan ve Microsoft bulut güvenliği karşılaştırması dahil olmak üzere birden çok standart için uyumluluğu yönetmenize yardımcı olan bir özelliktir. İyi bilinen karşılaştırmalar için Azure İlkesi, hem ölçütleri hem de uyumsuzluğu gideren eyleme dönüştürülebilir bir yanıt sağlayan yerleşik tanımlar sağlar.

Azure AI Search için şu anda yerleşik bir tanım vardır. Kaynak günlüğü için. Kaynak günlüğü eksik olan arama hizmetlerini tanımlayan bir ilke atayabilir ve ardından bu ilkeyi açabilirsiniz. Daha fazla bilgi için bkz. Azure İlkesi Azure AI Search için Mevzuat Uyumluluğu denetimleri.

Bu videoyu izleyin

Güvenlik mimarisine ve her özellik kategorisine genel bir bakış için bu hızlı tempolu videoyu izleyin.

Ayrıca bkz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin