[Kullanım dışı] Syslog kullanarak Linux tabanlı kaynaklardan veri toplama

Önemli

Birçok gereç ve cihazdan günlük toplama artık Ortak Olay Biçimi (CEF), AMA aracılığıyla Syslog veya Microsoft Sentinel'de AMA veri bağlayıcısı aracılığıyla Özel Günlükler tarafından desteklenmektedir. Daha fazla bilgi için bkz. Microsoft Sentinel veri bağlayıcınızı bulma.

Dikkat

Bu makalede Kullanım Süresi Sonu (EOL) durumuna ulaşmış bir Linux dağıtımı olan CentOS'a başvuruda bulunur. Lütfen kullanımınızı ve buna uygun planlamayı göz önünde bulundurun. Daha fazla bilgi için bkz . CentOS Kullanım Süresi Sonu kılavuzu.

Not

ABD Kamu bulutlarındaki özellik kullanılabilirliği hakkında bilgi için bkz. MICROSOFT Sentinel tablolarında ABD Kamu müşterileri için Bulut özellik kullanılabilirliği.

Syslog , Linux için ortak olan bir olay günlüğü protokolüdür. Linux cihaz ve gereçlerinde yerleşik olarak bulunan Syslog daemon'ını kullanarak belirttiğiniz türlerdeki yerel olayları toplayabilir ve Linux için Log Analytics aracısını (eski adıyla OMS aracısı) kullanarak bu olayları Microsoft Sentinel'e göndermesini sağlayabilirsiniz.

Bu makalede, Syslog kullanarak veri kaynaklarınızı Microsoft Sentinel'e nasıl bağlayacağınız açıklanmaktadır. Bu yöntem için desteklenen bağlayıcılar hakkında daha fazla bilgi için bkz . Veri bağlayıcıları başvurusu.

Syslog'u yapılandırma ve DCR oluşturma dahil olmak üzere Azure İzleyici Aracısı ile Syslog'u toplamayı öğrenin.

Önemli

Log Analytics aracısı 31 Ağustos 2024'te kullanımdan kaldırılacaktır. Microsoft Sentinel dağıtımınızda Log Analytics aracısını kullanıyorsanız AMA'ya geçişinizi planlamaya başlamanızı öneririz. Daha fazla bilgi için bkz . Microsoft Sentinel için AMA geçişi.

Azure İzleyici Aracısı ile Syslog günlüklerini dağıtma hakkında bilgi için CEF ve Syslog biçimindeki günlükleri Microsoft Sentinel'e akışla aktarma seçeneklerini gözden geçirin.

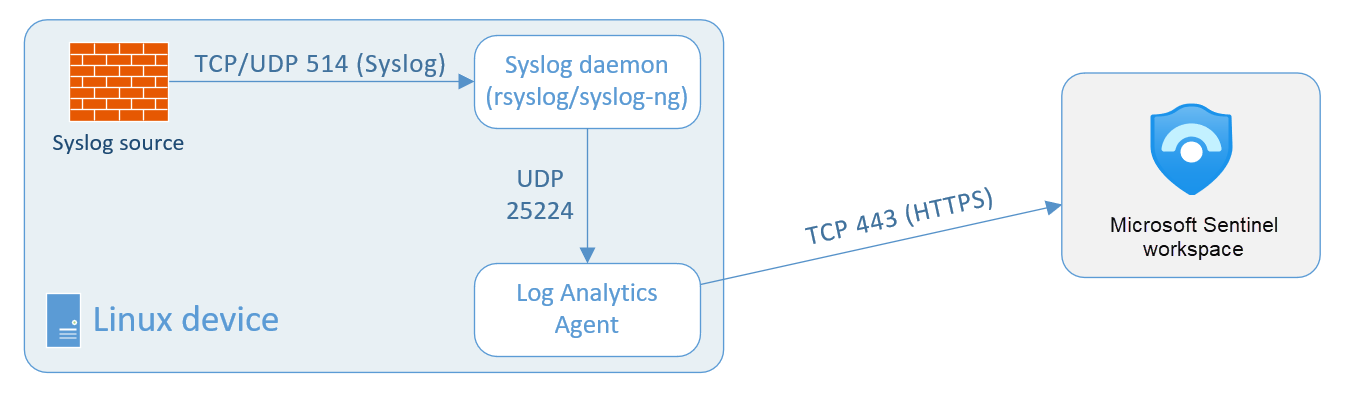

Mimari

Log Analytics aracısı VM'nize veya gerecinize yüklendiğinde, yükleme betiği yerel Syslog daemon'ını UDP bağlantı noktası 25224'te aracıya iletilecek şekilde yapılandırıyor. aracı, iletileri aldıktan sonra HTTPS üzerinden Log Analytics çalışma alanınıza gönderir ve burada Microsoft Sentinel > Günlükleri'ndeki Syslog tablosuna alınır.

Daha fazla bilgi için bkz . Azure İzleyici'de Syslog veri kaynakları.

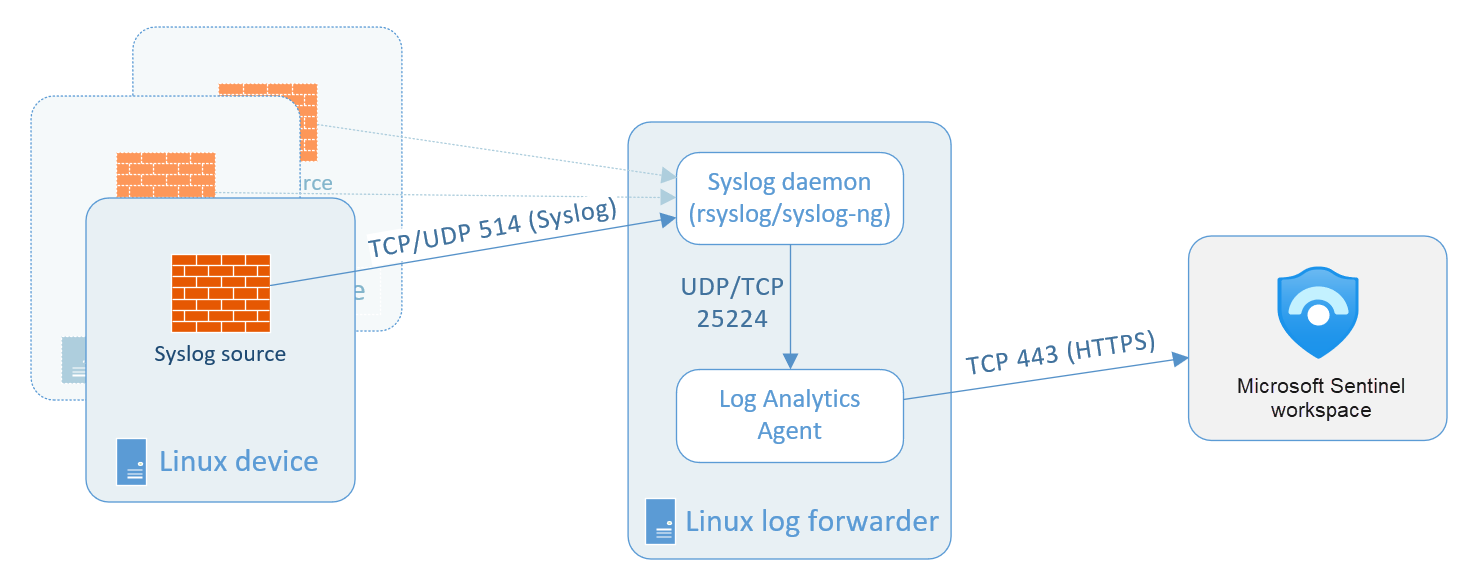

Log Analytics aracısının yerel olarak yüklenmesine izin vermeyen bazı cihaz türleri için aracı, bunun yerine ayrılmış linux tabanlı bir günlük ileticisine yüklenebilir. Kaynak cihaz, yerel daemon yerine bu ileticideki Syslog daemon'larına Syslog olayları gönderecek şekilde yapılandırılmalıdır. İleticideki Syslog daemon, olayları UDP üzerinden Log Analytics aracısına gönderir. Bu Linux ileticisinin yüksek hacimli Syslog olayları toplaması bekleniyorsa, Syslog daemon'ı bunun yerine aracıya TCP üzerinden olaylar gönderir. Her iki durumda da aracı olayları buradan Microsoft Sentinel'deki Log Analytics çalışma alanınıza gönderir.

Not

Aletiniz Syslog üzerinden Ortak Olay Biçimi'ni (CEF) destekliyorsa, daha eksiksiz bir veri kümesi toplanır ve veriler toplama sırasında ayrıştırılır. Bu seçeneği belirlemeniz ve Cihazınızdan veya gerecinizden Microsoft Sentinel'e CEF biçimli günlükleri alma başlığındaki yönergeleri izlemeniz gerekir.

Log Analytics, rsyslog veya syslog-ng daemons tarafından gönderilen iletilerin toplanmasını destekler; burada rsyslog varsayılandır. Red Hat Enterprise Linux (RHEL), CentOS ve Oracle Linux sürümünün (sysklog) 5. sürümündeki varsayılan syslog daemon'ı syslog olay koleksiyonu için desteklenmez . Bu dağıtımların bu sürümünden syslog verileri toplamak için rsyslog daemon'ının yüklenmesi ve sysklog'un yerini alacak şekilde yapılandırılması gerekir.

Syslog koleksiyonunu yapılandırmanın üç adımı vardır:

Linux cihazınızı veya gerecinizi yapılandırın. Bu, Log Analytics aracısının yükleneceği cihazı(olayları oluşturan cihaz veya bunları iletecek bir günlük toplayıcı) belirtir.

Uygulamanızın aracıya olay gönderecek Syslog daemon'unun konumuna karşılık gelen günlük ayarlarını yapılandırın.

Log Analytics aracısının kendisini yapılandırın. Bu işlem Microsoft Sentinel'in içinden yapılır ve yapılandırma tüm yüklü aracılara gönderilir.

Önkoşullar

Başlamadan önce, Microsoft Sentinel'deki İçerik Hub'ından Syslog çözümünü yükleyin. Daha fazla bilgi için bkz . Microsoft Sentinel'in kullanıma hazır içeriğini bulma ve yönetme.

Linux makinenizi veya gerecinizi yapılandırma

Microsoft Sentinel gezinti menüsünden Veri bağlayıcıları'nı seçin.

Bağlayıcılar galerisinden Syslog'ı ve ardından Bağlayıcı sayfasını aç'ı seçin.

Cihaz türünüz Microsoft Sentinel Veri bağlayıcıları galerisinde listeleniyorsa, genel Syslog bağlayıcısı yerine cihazınız için bağlayıcıyı seçin. Cihaz türünüz için ek veya özel yönergeler varsa, bunları, çalışma kitapları ve analiz kuralı şablonları gibi özel içeriklerle birlikte cihazınızın bağlayıcı sayfasında görürsünüz.

Linux aracısını yükleyin. Aracının yükleneceği yeri seçin altında:

Makine türü Yönergeler Azure Linux VM için 1. Azure Linux sanal makinesine aracı yükle'yi genişletin.

2. Azure Linux Sanal makineleri > için aracıyı indir ve yükle bağlantısını seçin.

3. Sanal makineler dikey penceresinde aracıyı yüklemek için bir sanal makine seçin ve ardından Bağlan'ı seçin. Bağlanmak istediğiniz her VM için bu adımı yineleyin.Diğer tüm Linux makineleri için 1. Azure linux olmayan bir makineye aracı yükle'yi genişletin

2. Azure linux olmayan makineler > için aracıyı indir ve yükle bağlantısını seçin.

3. Aracılar yönetimi dikey penceresinde Linux sunucuları sekmesini seçin, ardından Linux için aracı indirme ve ekleme komutunu kopyalayın ve Linux makinenizde çalıştırın.

Linux aracısı yükleme dosyasının yerel bir kopyasını tutmak istiyorsanız, "Aracıyı indir ve ekle" komutunun üzerindeki Linux Aracısını İndir bağlantısını seçin.Not

Bu cihazlar için güvenlik ayarlarını kuruluşunuzun güvenlik ilkesine göre yapılandırdığınızdan emin olun. Örneğin, ağ ayarlarını kuruluşunuzun ağ güvenlik ilkesiyle uyumlu olacak şekilde yapılandırabilir ve daemon'daki bağlantı noktalarını ve protokolleri güvenlik gereksinimleriyle uyumlu olacak şekilde değiştirebilirsiniz.

Hem düz Syslog hem de CEF iletilerini iletmek için aynı makineyi kullanma

Mevcut CEF günlük ileticisi makinenizi kullanarak günlükleri düz Syslog kaynaklarından da toplayabilir ve iletebilirsiniz. Ancak, her iki biçimdeki olayların Microsoft Sentinel'e gönderilmesini önlemek için aşağıdaki adımları gerçekleştirmeniz gerekir, bu da olayların çoğaltılmasıyla sonuçlanır.

CEF kaynaklarınızdan veri toplamayı zaten ayarlamış ve Log Analytics aracısını yapılandırmış olmak:

Günlükleri CEF biçiminde gönderen her makinede, CEF iletileri göndermek için kullanılan özellikleri kaldırmak için Syslog yapılandırma dosyasını düzenlemeniz gerekir. Bu şekilde, CEF'de gönderilen tesisler syslog'a da gönderilmez. Bunun nasıl yapılacağını gösteren ayrıntılı yönergeler için bkz . Linux aracıda Syslog'ı yapılandırma.

Aracının Microsoft Sentinel'deki Syslog yapılandırmasıyla eşitlenmesini devre dışı bırakmak için bu makinelerde aşağıdaki komutu çalıştırmanız gerekir. Bu, önceki adımda yaptığınız yapılandırma değişikliğinin üzerine yazılmamasını sağlar.

sudo -u omsagent python /opt/microsoft/omsconfig/Scripts/OMS_MetaConfigHelper.py --disable

Cihazınızın günlük ayarlarını yapılandırma

Birçok cihaz türünün Veri bağlayıcıları galerisinde görünen kendi veri bağlayıcıları vardır . Bu bağlayıcılardan bazıları, Microsoft Sentinel'de günlük toplamayı düzgün ayarlamak için özel ek yönergeler gerektirir. Bu yönergeler kusto işlevini temel alan bir ayrıştırıcının uygulanmasını içerebilir.

Galeride listelenen tüm bağlayıcılar, portaldaki ilgili bağlayıcı sayfalarında ve Microsoft Sentinel veri bağlayıcıları başvuru sayfasının bölümlerinde belirli yönergeleri görüntüler.

Veri bağlayıcınızın Microsoft Sentinel sayfasındaki yönergeler Kusto işlevlerinin Gelişmiş Güvenlik Bilgi Modeli (ASIM) ayrıştırıcıları olarak dağıtıldığını gösteriyorsa, ASIM ayrıştırıcılarının çalışma alanınıza dağıtıldığından emin olun.

Ayrıştırıcılarınızı dağıtmak için veri bağlayıcısı sayfasındaki bağlantıyı kullanın veya Microsoft Sentinel GitHub deposundaki yönergeleri izleyin.

Daha fazla bilgi için bkz . Gelişmiş Güvenlik Bilgi Modeli (ASIM) ayrıştırıcıları.

Log Analytics aracısını yapılandırma

Syslog bağlayıcısı dikey penceresinin en altında Çalışma alanı aracılarınızı açın yapılandırma > bağlantısını seçin.

Eski aracı yönetimi sayfasında, bağlayıcının toplayabileceği olanakları ekleyin. Tesis ekle'yi seçin ve tesislerin açılan listesinden seçim yapın.

Syslog gerecinizin günlük üst bilgilerine dahil ettiği özellikleri ekleyin.

Topladığınız verilerle anormal SSH oturum açma algılaması kullanmak istiyorsanız, kimlik doğrulaması ve authpriv ekleyin. Ek ayrıntılar için aşağıdaki bölüme bakın.

İzlemek istediğiniz tüm olanakları eklediğinizde, toplamak istemediğiniz önem derecelerinin onay kutularını temizleyin. Varsayılan olarak hepsi işaretlenir.

Uygula’yı seçin.

VM'nizde veya gerecinizde, belirttiğiniz tesisleri gönderdiğinizden emin olun.

Verilerinizi bulma

Syslog günlük verilerini Günlükler'de sorgulamak için sorgu penceresine yazın

Syslog.(Syslog mekanizmasını kullanan bazı bağlayıcılar verilerini dışındaki

Syslogtablolarda depolayabilir. Microsoft Sentinel veri bağlayıcıları başvuru sayfasındaki bağlayıcınızın bölümüne bakın.)Syslog iletilerinizi ayrıştırmak için Azure İzleyici günlük sorgularında işlevleri kullanma bölümünde açıklanan sorgu parametrelerini kullanabilirsiniz. Ardından sorguyu yeni bir Log Analytics işlevi olarak kaydedebilir ve yeni bir veri türü olarak kullanabilirsiniz.

Syslog bağlayıcısını anormal SSH oturum açma algılaması için yapılandırma

Önemli

Anormal SSH oturum açma algılaması şu anda ÖNİzLEME aşamasındadır. Beta, önizleme veya başka bir şekilde genel kullanıma sunulmamış Azure özellikleri için geçerli olan ek yasal koşullar için Bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Microsoft Sentinel, anormal Secure Shell (SSH) oturum açma etkinliğini tanımlamak için syslog verilerine makine öğrenmesi (ML) uygulayabilir. Senaryolar şunlardır:

İmkansız seyahat – iki oturum açma olayının zaman çerçevesi içinde ulaşılamaması mümkün olmayan iki konumdan iki başarılı oturum açma olayı gerçekleştiğinde.

Beklenmeyen konum – başarılı bir oturum açma olayının gerçekleştiği konum şüphelidir. Örneğin, konum yakın zamanda görülmedi.

Bu algılama, Syslog veri bağlayıcısının belirli bir yapılandırmasını gerektirir:

Yukarıdaki Log Analytics aracısını yapılandırma altında 2. adım için, hem kimlik doğrulama hem de kimlik doğrulamanın izlenecek olanaklar olarak seçildiğinden ve tüm önem derecelerinin seçildiğinden emin olun.

Syslog bilgilerinin toplanması için yeterli süreye izin verin. Ardından Microsoft Sentinel - Günlükler'e gidin ve aşağıdaki sorguyu kopyalayıp yapıştırın:

Syslog | where Facility in ("authpriv","auth") | extend c = extract( "Accepted\\s(publickey|password|keyboard-interactive/pam)\\sfor ([^\\s]+)",1,SyslogMessage) | where isnotempty(c) | countGerekirse Zaman aralığını değiştirin ve Çalıştır'ı seçin.

Sonuçta elde edilen sayı sıfırsa, bağlayıcının yapılandırmasını ve izlenen bilgisayarların sorgunuz için belirttiğiniz süre boyunca başarılı oturum açma etkinliğine sahip olduğunu onaylayın.

Sonuçta elde edilen sayı sıfırdan büyükse syslog verileriniz anormal SSH oturum açma algılaması için uygundur. Bu algılamayı Analiz>Kuralı şablonlarından> (Önizleme) Anormal SSH Oturum Açma Algılaması'ndan etkinleştirirsiniz.

Sonraki adımlar

Bu belgede, Syslog şirket içi gereçlerini Microsoft Sentinel'e bağlamayı öğrendiniz. Microsoft Sentinel hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

- Verilerinize ve olası tehditlere nasıl görünürlük elde etmeyi öğrenin.

- Microsoft Sentinel ile tehditleri algılamaya başlayın.

- Verilerinizi izlemek için çalışma kitaplarını kullanın.