Azure Dosyalar üzerinde Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirme

Azure Dosyalar, aşağıdaki yöntemlerle Kerberos kimlik doğrulama protokolunu kullanarak Sunucu İleti Bloğu (SMB) üzerinden Windows dosya paylaşımları için kimlik tabanlı kimlik doğrulamasını destekler:

- Şirket içi Active Directory Etki Alanı Hizmetleri (AD DS)

- Microsoft Entra Domain Services

- Karma kullanıcı kimlikleri için Microsoft Entra Kerberos

Bu makale, Azure dosya paylaşımlarıyla kimlik tabanlı kimlik doğrulaması için Microsoft Entra Domain Services'ı (eski adıyla Azure Active Directory Etki Alanı Services) etkinleştirmeye ve yapılandırmaya odaklanır. Bu kimlik doğrulama senaryosunda, Microsoft Entra kimlik bilgileri ve Microsoft Entra Domain Services kimlik bilgileri aynıdır ve birbirinin yerine kullanılabilir.

Kimlik doğrulaması için doğru AD kaynağını seçmek için Nasıl çalışır? bölümünü gözden geçirmenizi kesinlikle öneririz. Kurulum, seçtiğiniz AD kaynağına bağlı olarak farklıdır.

Azure Dosyalar yeniyseniz, bu makaleyi okumadan önce planlama kılavuzumuzu okumanızı öneririz.

Not

Azure Dosyalar, RC4-HMAC ve AES-256 şifrelemesi ile Microsoft Entra Domain Services ile Kerberos kimlik doğrulamayı destekler. AES-256 kullanmanızı öneririz.

Azure Dosyalar, Microsoft Entra Id ile tam veya kısmi (kapsamlı) eşitleme ile Microsoft Entra Domain Services için kimlik doğrulamasını destekler. Kapsamlı eşitlemenin mevcut olduğu ortamlar için yöneticiler, Azure Dosyalar yalnızca eşitlenen sorumlulara verilen Azure RBAC rol atamalarına uyduğunu bilmeli. Microsoft Entra Id'den Microsoft Entra Domain Services'e eşitlenmemiş kimliklere verilen rol atamaları Azure Dosyalar hizmeti tarafından yoksayılır.

Şunlara uygulanır

| Dosya paylaşımı türü | SMB | NFS |

|---|---|---|

| Standart dosya paylaşımları (GPv2), LRS/ZRS | ||

| Standart dosya paylaşımları (GPv2), GRS/GZRS | ||

| Premium dosya paylaşımları (filestorage), LRS/ZRS |

Önkoşullar

Azure dosya paylaşımları için SMB üzerinden Microsoft Entra Domain Services'ı etkinleştirmeden önce aşağıdaki önkoşulları tamamladığınızdan emin olun:

Microsoft Entra kiracısı seçin veya oluşturun.

Yeni veya var olan bir kiracıyı kullanabilirsiniz. Erişmek istediğiniz kiracı ve dosya paylaşımı aynı abonelikle ilişkilendirilmelidir.

Yeni bir Microsoft Entra kiracısı oluşturmak için Microsoft Entra kiracısı ve Microsoft Entra aboneliği ekleyebilirsiniz. Mevcut bir Microsoft Entra kiracınız varsa ancak Azure dosya paylaşımlarıyla kullanmak üzere yeni bir kiracı oluşturmak istiyorsanız bkz . Microsoft Entra kiracısı oluşturma.

Microsoft Entra kiracısı üzerinde Microsoft Entra Domain Services'i etkinleştirin.

Microsoft Entra kimlik bilgileriyle kimlik doğrulamasını desteklemek için, Microsoft Entra kiracınız için Microsoft Entra Domain Services'i etkinleştirmeniz gerekir. Microsoft Entra kiracısının yöneticisi değilseniz yöneticiye başvurun ve Azure portalını kullanarak Microsoft Entra Domain Services'ı etkinleştirme adım adım yönergeleri izleyin.

Microsoft Entra Domain Services dağıtımının tamamlanması genellikle yaklaşık 15 dakika sürer. Sonraki adıma geçmeden önce Microsoft Entra Domain Services'ın sistem durumu durumunun Çalışıyor, parola karması eşitlemesi etkin olarak gösterildiğini doğrulayın.

Microsoft Entra Domain Services ile Bir Azure VM'ye etki alanına katılma.

Bir VM'den Microsoft Entra kimlik bilgilerini kullanarak Azure dosya paylaşımına erişmek için VM'nizin etki alanına Microsoft Entra Etki Alanı Hizmetleri'ne katılmış olması gerekir. Sanal makineyi etki alanına ekleme hakkında daha fazla bilgi için Windows Server sanal makinesini yönetilen bir etki alanına ekleme makalesine bakın. Azure dosya paylaşımları ile SMB üzerinden Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulaması yalnızca Windows 7 veya Windows Server 2008 R2'nin üzerindeki işletim sistemi sürümlerinde çalışan Azure sanal makinelerinde desteklenir.

Not

Etki alanına katılmamış VM'ler, Yalnızca VM'nin Microsoft Entra Domain Services etki alanı denetleyicilerine ağ bağlantısının engellenmediği durumda Microsoft Entra Domain Services kimlik doğrulamasını kullanarak Azure dosya paylaşımlarına erişebilir. Bu genellikle siteden siteye veya noktadan siteye VPN gerektirir.

Azure dosya paylaşımını seçin veya oluşturun.

Microsoft Entra kiracınızla aynı abonelikle ilişkili yeni veya mevcut bir dosya paylaşımı seçin. Yeni dosya paylaşımı oluşturma hakkında bilgi için bkz. Azure Dosyalar'de dosya paylaşımı oluşturma. En iyi performans için, dosya paylaşımınızın paylaşıma erişmeyi planladığınız VM ile aynı bölgede olmasını öneririz.

Depolama hesabı anahtarınızı kullanarak Azure dosya paylaşımlarını takarak Azure Dosyalar bağlantıyı doğrulayın.

VM'nizin ve dosya paylaşımınızın düzgün yapılandırıldığını doğrulamak için depolama hesabı anahtarınızı kullanarak dosya paylaşımını bağlamayı deneyin. Daha fazla bilgi için bkz . Azure dosya paylaşımını bağlama ve Windows'ta paylaşıma erişme.

Bölgesel kullanılabilirlik

Microsoft Entra Domain Services ile Azure Dosyalar kimlik doğrulaması tüm Azure Genel, Gov ve Çin bölgelerinde kullanılabilir.

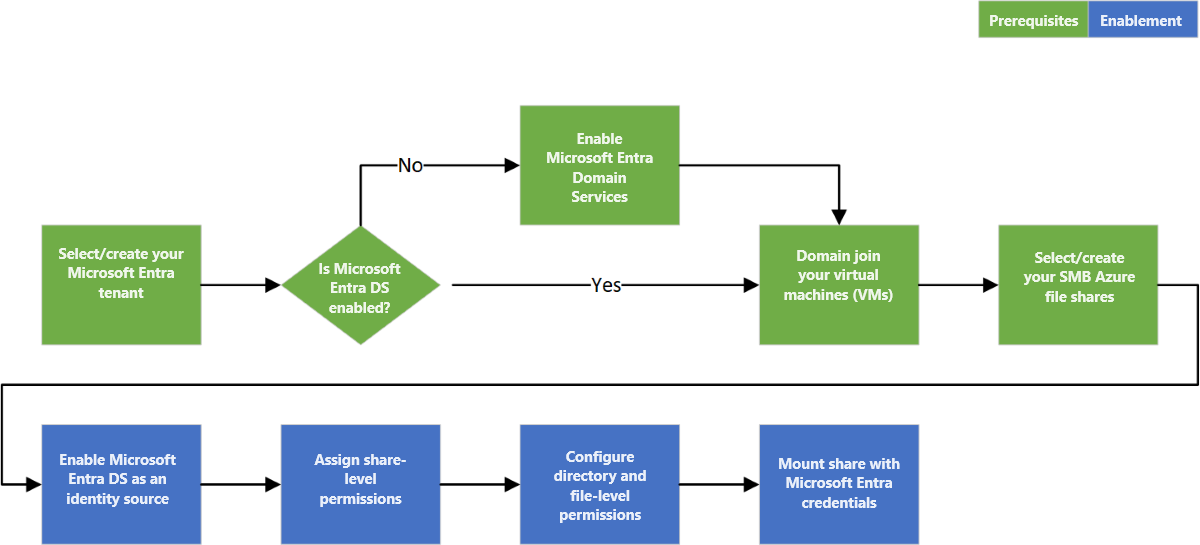

İş akışına genel bakış

Azure dosya paylaşımları için SMB üzerinden Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirmeden önce Microsoft Entra Id ve Azure Depolama ortamlarınızın düzgün yapılandırıldığını doğrulayın. Gerekli tüm adımları tamamladığınızdan emin olmak için önkoşulları gözden geçirmenizi öneririz.

Microsoft Entra kimlik bilgileriyle Azure Dosyalar kaynaklara erişim vermek için şu adımları izleyin:

- Depolama hesabını ilişkili Microsoft Entra Domain Services dağıtımına kaydetmek için depolama hesabınız için SMB üzerinden Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirin.

- Microsoft Entra kimliğine (kullanıcı, grup veya hizmet sorumlusu) paylaşım düzeyi izinleri atayın.

- Depolama hesabı anahtarı kullanarak Azure dosya paylaşımınıza Bağlan ve dizinler ve dosyalar için Windows erişim denetim listelerini (ACL) yapılandırın.

- Etki alanına katılmış bir VM'den Azure dosya paylaşımını bağlama.

Aşağıdaki diyagramda, Azure Dosyalar için SMB üzerinden Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirmeye yönelik uçtan uca iş akışı gösterilmektedir.

Hesabınız için Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulamasını etkinleştirme

Azure Dosyalar için SMB üzerinden Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulamasını etkinleştirmek isterseniz Azure portalı, Azure PowerShell'i veya Azure CLI'yı kullanarak depolama hesaplarında bir özellik ayarlayabilirsiniz. Bu özelliğin ayarlanması, depolama hesabını ilişkili Microsoft Entra Etki Alanı Hizmetleri dağıtımıyla örtük olarak "etki alanına ekler". SMB üzerinden Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulaması, depolama hesabındaki tüm yeni ve mevcut dosya paylaşımları için etkinleştirilir.

SMB üzerinden Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulamasını yalnızca Microsoft Entra Etki Alanı Hizmetleri'ni Microsoft Entra kiracınıza başarıyla dağıttıktan sonra etkinleştirebileceğinizi unutmayın. Daha fazla bilgi için önkoşullara bakın.

Azure portalı ile SMB üzerinden Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirmek için şu adımları izleyin:

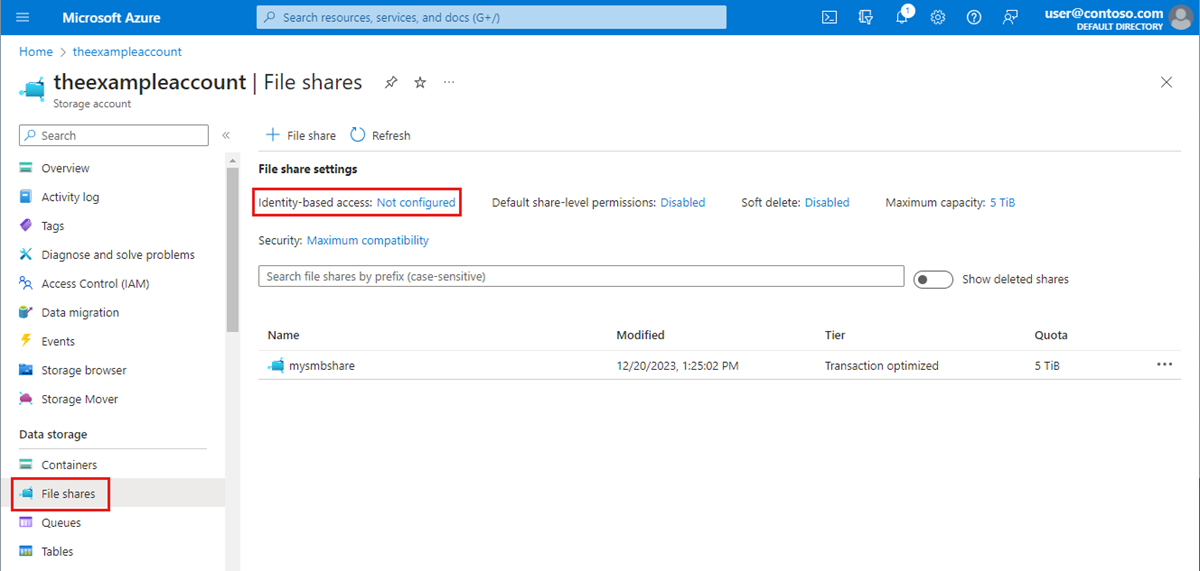

Azure portalında mevcut depolama hesabınıza gidin veya bir depolama hesabı oluşturun.

Veri depolama>Dosya paylaşımları'ı seçin.

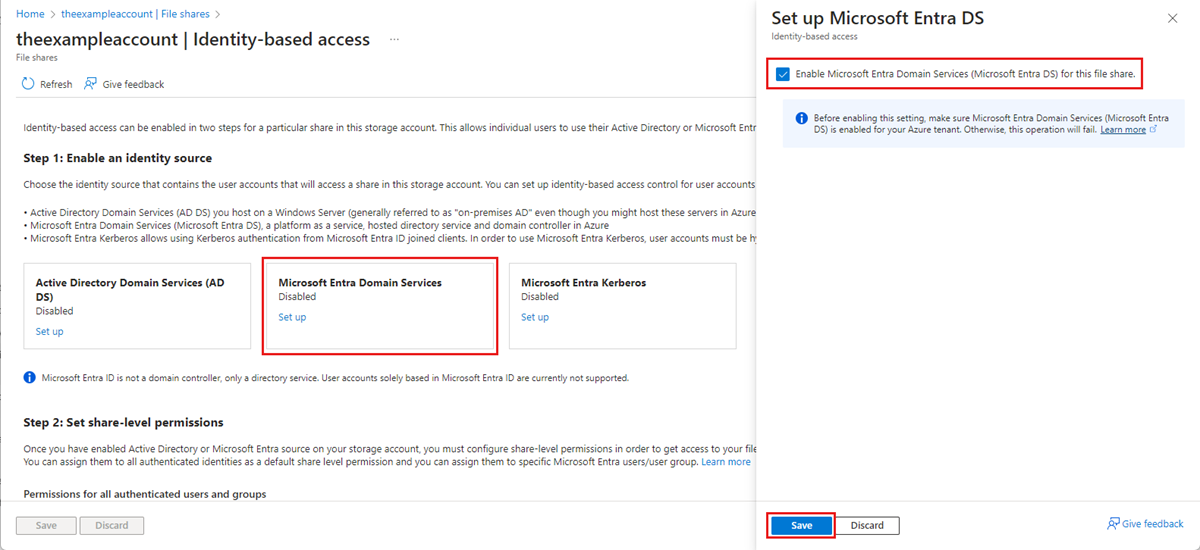

Dosya paylaşımı ayarları bölümünde Kimlik tabanlı erişim: Yapılandırılmadı'yı seçin.

Microsoft Entra Domain Services altında Ayarla'yı seçin, ardından onay kutusunu işaretleyerek özelliği etkinleştirin.

Kaydet'i seçin.

Önerilen: AES-256 şifrelemesi kullanma

Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulaması, varsayılan olarak Kerberos RC4 şifrelemesini kullanır. Bu yönergeleri izleyerek bunun yerine Kerberos AES-256 şifrelemesini kullanacak şekilde yapılandırmanızı öneririz.

Eylem, etki alanı nesnesinde özellik değişikliği istemek üzere bir etki alanı denetleyicisine ulaşmak için Microsoft Entra Domain Services tarafından yönetilen Active Directory etki alanında bir işlem çalıştırılmasını gerektirir. Aşağıdaki cmdlet'ler Azure PowerShell cmdlet'leri değil Windows Server Active Directory PowerShell cmdlet'leridir. Bu nedenle, bu PowerShell komutları Microsoft Entra Domain Services etki alanına katılmış bir istemci makinesinden çalıştırılmalıdır.

Önemli

Bu bölümdeki Windows Server Active Directory PowerShell cmdlet'leri, Microsoft Entra Domain Services etki alanına katılmış bir istemci makinesinden Windows PowerShell 5.1'de çalıştırılmalıdır. PowerShell 7.x ve Azure Cloud Shell bu senaryoda çalışmaz.

Etki alanına katılmış istemci makinesinde gerekli izinlere sahip bir Microsoft Entra Domain Services kullanıcısı olarak oturum açın. Etki alanı nesnesinin msDS-SupportedEncryptionTypes özniteliğine yazma erişiminiz olmalıdır. Genellikle, AAD DC Yönetici istrators grubunun üyeleri gerekli izinlere sahip olur. Normal (yükseltilmiş olmayan) bir PowerShell oturumu açın ve aşağıdaki komutları yürütün.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Önemli

Daha önce RC4 şifrelemesi kullandıysanız ve depolama hesabını AES-256 kullanacak şekilde güncelleştirdiyseniz, istemcide çalıştırıp klist purge AES-256 ile yeni Kerberos biletleri almak için dosya paylaşımını yeniden bağlamanız gerekir.

Paylaşım düzeyinde izinler atama

Kimlik tabanlı kimlik doğrulamasıyla Azure Dosyalar kaynaklarına erişmek için, kimliğin (kullanıcı, grup veya hizmet sorumlusu) paylaşım düzeyinde gerekli izinlere sahip olması gerekir. Bu işlem, belirli bir kullanıcının dosya paylaşımına erişim türünü belirttiğiniz Windows paylaşım izinlerini belirtmeye benzer. Bu bölümdeki kılavuzda, bir kimliğe dosya paylaşımı için okuma, yazma veya silme izinlerinin nasıl atandığı gösterilmektedir. Joker karakter (*) kullanmak yerine eylemleri ve veri eylemlerini açıkça bildirerek izin atamanızı kesinlikle öneririz.

Kullanıcıların çoğu belirli Microsoft Entra kullanıcılarına veya gruplarına paylaşım düzeyi izinleri atamalı ve ardından dizin ve dosya düzeyinde ayrıntılı erişim denetimi için Windows ACL'lerini yapılandırmalıdır. Ancak alternatif olarak, tüm yetkilendirilmiş kimliklere katkıda bulunan, yükseltilmiş katkıda bulunan veya okuyucu erişimi vermek için bir varsayılan paylaşım düzeyi izni ayarlayabilirsiniz.

Azure Dosyalar için beş Azure yerleşik rolü bulunmaktadır ve bazıları kullanıcılara ve gruplara paylaşım düzeyinde izinler verilmesine olanak tanır:

- Depolama Dosyası Verileri Ayrıcalıklı Katkıda Bulunanı, mevcut Windows ACL'lerini geçersiz kılarak SMB üzerinden Azure dosya paylaşımlarında Windows ACL'lerinin okunmasına, yazılmasına, silinmesine ve değiştirilmesine izin verir.

- Depolama Dosyası Verileri Ayrıcalıklı Okuyucusu, mevcut Windows ACL'lerini geçersiz kılarak SMB üzerinden Azure dosya paylaşımlarında okuma erişimine izin verir.

- Depolama Dosya Verileri SMB Paylaşımı Katkıda Bulunanı, SMB üzerinden Azure dosya paylaşımlarında okuma, yazma ve silme erişimine izin verir.

- Depolama Dosya Verileri SMB Paylaşımı Yükseltilmiş Katkıda Bulunanı, SMB üzerinden Azure dosya paylaşımlarında Windows ACL'lerinin okunmasına, yazılmasına, silinmesine ve değiştirilmesine izin verir.

- Depolama Dosya Verileri SMB Paylaşım Okuyucusu, SMB üzerinden Azure dosya paylaşımlarında okuma erişimine izin verir.

Önemli

Bir dosyanın sahipliğini alma özelliği de dahil olmak üzere dosya paylaşımının tam yönetim denetimi için depolama hesabı anahtarının kullanılması gerekir. Yönetici istrative denetimi Microsoft Entra kimlik bilgileriyle desteklenmez.

Azure portalı, PowerShell'i veya Azure CLI'yı kullanarak paylaşım düzeyinde izinler vermek üzere kullanıcının Microsoft Entra kimliğine yerleşik roller atayabilirsiniz. Paylaşım düzeyi Azure rol atamasının etkili olması biraz zaman alabilir. Bir kullanıcı ve kimlik grubunu temsil eden bir AD grubuna üst düzey erişim yönetimi için paylaşım düzeyi izni kullanmanızı ve ardından dizin/dosya düzeyinde ayrıntılı erişim denetimi için Windows ACL'lerinden yararlanmanızı öneririz.

Microsoft Entra kimliğine Azure rolü atama

Önemli

Joker karakter (*) kullanmak yerine eylemleri ve veri eylemlerini açıkça bildirerek izinleri atayın. Bir veri eyleminin özel rol tanımı joker karakter içeriyorsa, bu role atanan tüm kimliklere tüm olası veri eylemleri için erişim verilir. Bunun sonucunda bu türdeki tüm kimliklere, platforma eklenen yeni veri eylemleri de verilir. Yeni eylemler veya veri eylemleri aracılığıyla verilen ek erişimler ile izinler, joker karakter kullanan müşteriler için istenmeyen bir davranış olabilir.

Azure portalını kullanarak bir Microsoft Entra kimliğine Azure rolü atamak için şu adımları izleyin:

- Azure portalında dosya paylaşımınıza veya Dosya paylaşımı oluştur'a gidin.

- Erişim Denetimi (IAM) öğesini seçin.

- Rol ataması ekle'yi seçin

- Rol ataması ekle dikey penceresinde, Rol listesinden uygun yerleşik rolü (örneğin, Dosya Verileri SMB Paylaşım Okuyucusu'Depolama veya Dosya Verileri SMB Paylaşımı Katkıda Bulunanı Depolama) seçin. Erişim ata seçeneğini varsayılan ayarda bırakın: Microsoft Entra kullanıcısı, grubu veya hizmet sorumlusu. Ada veya e-posta adresine göre hedef Microsoft Entra kimliğini seçin.

- Rol atamasını tamamlamak için Gözden geçir ve ata'yı seçin.

Windows ACL'lerini yapılandırma

RBAC ile paylaşım düzeyi izinleri atadıktan sonra Windows ACL'lerini kök, dizin veya dosya düzeyinde atayabilirsiniz. Paylaşım düzeyinde izinleri, kullanıcının paylaşıma erişip erişemeyeceğini belirleyen üst düzey ağ geçidi denetleyicisi olarak düşünün. Windows ACL'leri ise kullanıcının dizin veya dosya düzeyinde hangi işlemleri yapabileceğini belirlemek için daha ayrıntılı bir düzeyde hareket eder.

Azure Dosyalar, temel ve gelişmiş izinler kümesinin tamamını destekler. Bir Azure dosya paylaşımındaki dizinlerde ve dosyalarda Windows ACL'lerini görüntüleyip yapılandırmak için Windows Dosya Gezgini kullanın veya Windows icacls ya da Set-ACL komutunu çalıştırın.

Bir dosya paylaşımının kök dizininde aşağıdaki izin kümeleri desteklenir:

- BUILTIN\Administrators:(OI)(CI)(F)

- NT AUTHORITY\SYSTEM:(OI)(CI)(F)

- BUILTIN\Users:(RX)

- BUILTIN\Users:(OI)(CI)(IO)(GR,GE)

- NT AUTHORITY\Authenticated Users:(OI)(CI)(M)

- NT AUTHORITY\SYSTEM:(F)

- CREATOR OWNER:(OI)(CI)(IO)(F)

Daha fazla bilgi için SMB üzerinden dizin ve dosya düzeyinde izinleri yapılandırma.

Depolama hesabı anahtarınızı kullanarak dosya paylaşımını bağlama

Windows ACL'lerini yapılandırmadan önce depolama hesabı anahtarınızı kullanarak dosya paylaşımını etki alanına katılmış sanal makinenize bağlamanız gerekir. Bunu yapmak için, etki alanına katılmış sanal makinede Microsoft Entra kullanıcısı olarak oturum açın, bir Windows komut istemi açın ve aşağıdaki komutu çalıştırın. , <FileShareName>ve <YourStorageAccountKey> değerlerini kendi değerlerinizle değiştirmeyi <YourStorageAccountName>unutmayın. Z ise: zaten kullanımdaysa bunu kullanılabilir bir sürücü harfiyle değiştirin. Depolama hesabına gidip Güvenlik + ağ>Erişim anahtarları'nı seçerek Depolama hesabı anahtarınızı Azure portalında bulabilir veya PowerShell cmdlet'ini Get-AzStorageAccountKey kullanabilirsiniz.

Paylaşımı PowerShell'e değil bu aşamada bağlamak için Windows komutunu kullanmanız net use önemlidir. Paylaşımı bağlamak için PowerShell kullanırsanız paylaşım Windows Dosya Gezgini veya cmd.exe tarafından görünmez ve Windows ACL'lerini yapılandıramazsınız.

Not

Bir role zaten Tam Denetim ACL'sinin uygulandığını görebilirsiniz. Genellikle bu seçenek izin atama olanağı sunar. Ancak, iki düzeyde (paylaşım düzeyi ve dosya/dizin düzeyi) erişim denetimleri olduğundan bu olanak kısıtlanır. Yalnızca SMB Yükseltilmiş Katkıda Bulunan rolüne sahip olan ve yeni bir dosya ya da dizin oluşturan kullanıcılar, depolama hesabı anahtarını kullanmadan bu yeni dosya veya dizinler üzerinde izin atayabilir. Diğer tüm dosya/dizin izin atamaları için önce depolama hesabı anahtarını kullanarak paylaşıma bağlanmak gerekir.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Windows ACL'lerini Windows Dosya Gezgini ile yapılandırma

Azure dosya paylaşımınızı bağladıktan sonra Windows ACL'lerini yapılandırmanız gerekir. Bunu Windows Dosya Gezgini veya icacls kullanarak yapabilirsiniz.

Kök dizin de dahil olmak üzere dosya paylaşımı altındaki tüm dizinlere ve dosyalara tam izin vermek üzere Windows Dosya Gezgini kullanmak için bu adımları izleyin.

- Windows Dosya Gezgini açın ve dosya/dizine sağ tıklayın ve Özellikler'i seçin.

- Güvenlik sekmesini seçin.

- İzinleri değiştirmek için Düzenle'yi seçin.

- Mevcut kullanıcıların izinlerini değiştirebilir veya yeni kullanıcılara izin vermek için Ekle'yi seçebilirsiniz.

- Yeni kullanıcı ekleme istemi penceresinde, Seçecek nesne adlarını girin kutusuna izin vermek istediğiniz hedef kullanıcı adını girin ve hedef kullanıcının tam UPN adını bulmak için Adları Denetle'yi seçin.

- Tamam'ı seçin.

- Güvenlik sekmesinde, yeni kullanıcınıza vermek istediğiniz tüm izinleri seçin.

- Uygula’yı seçin.

Windows ACL'lerini icacl'lerle yapılandırma

Kök dizin de dahil olmak üzere dosya paylaşımı altındaki tüm dizinlere ve dosyalara tam izinler vermek için aşağıdaki Windows komutunu kullanın. Örnekteki yer tutucu değerlerini kendi değerlerinizle değiştirmeyi unutmayın.

icacls <mounted-drive-letter>: /grant <user-email>:(f)

Windows ACL'lerini ve desteklenen farklı izin türlerini ayarlamak için icacl'lerin nasıl kullanılacağı hakkında daha fazla bilgi için bkz . icacl'ler için komut satırı başvurusu.

Dosya paylaşımını etki alanına katılmış bir VM'den bağlama

Aşağıdaki işlem, dosya paylaşımınızın ve erişim izinlerinizin doğru ayarlandığını ve bir Azure dosya paylaşımına etki alanına katılmış bir VM'den erişebileceğinizi doğrular. Paylaşım düzeyi Azure rol atamasının etkili olması biraz zaman alabilir.

İzinler vermiş olduğunuz Microsoft Entra kimliğini kullanarak etki alanına katılmış VM'de oturum açın. Microsoft Entra kimlik bilgileriyle oturum açtığınızdan emin olun. Sürücü zaten depolama hesabı anahtarıyla bağlıysa, sürücünün bağlantısını kesmeniz veya yeniden oturum açmanız gerekir.

Aşağıda PowerShell betiğini çalıştırın veya Azure portalını kullanarak Azure dosya paylaşımını kalıcı olarak bağlayın ve Windows'da Z: sürücüsüne eşleyin. Z ise: zaten kullanımdaysa bunu kullanılabilir bir sürücü harfiyle değiştirin. Kimliğiniz doğrulanmış olduğundan depolama hesabı anahtarını sağlamanız gerekmez. Betik, bu depolama hesabına SMB'nin kullandığı 445 numaralı TCP bağlantı noktası üzerinden erişilip erişilmediğini denetler. ve <file-share-name> değerlerini kendi değerlerinizle değiştirmeyi <storage-account-name> unutmayın. Daha fazla bilgi için bkz . Windows ile Azure dosya paylaşımı kullanma.

Özel etki alanı adları kullanmıyorsanız, paylaşımınız için özel bir uç nokta ayarlamış olsanız bile son ekini file.core.windows.netkullanarak Azure dosya paylaşımlarını bağlamanız gerekir.

$connectTestResult = Test-NetConnection -ComputerName <storage-account-name>.file.core.windows.net -Port 445

if ($connectTestResult.TcpTestSucceeded) {

cmd.exe /C "cmdkey /add:`"<storage-account-name>.file.core.windows.net`" /user:`"localhost\<storage-account-name>`""

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\<file-share-name>" -Persist -Scope global

} else {

Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port."

}

Dosya paylaşımını net-use bağlamak için windows isteminden komutunu da kullanabilirsiniz. ve <FileShareName> değerlerini kendi değerlerinizle değiştirmeyi <YourStorageAccountName> unutmayın.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Dosya paylaşımını etki alanına katılmamış bir VM'den veya farklı bir AD etki alanına katılmış bir VM'den bağlama

Etki alanına katılmamış VM'ler veya depolama hesabından farklı bir etki alanına katılmış VM'ler, yalnızca VM'nin Azure'da bulunan Microsoft Entra Domain Services etki alanı denetleyicilerine ağ bağlantısını engellediği durumlarda Microsoft Entra Domain Services kimlik doğrulamasını kullanarak Azure dosya paylaşımlarına erişebilir. Bunun için genellikle siteden siteye veya noktadan siteye VPN'in ayarlanması gerekir. Dosya paylaşımına erişen kullanıcının, Microsoft Entra Domain Services yönetilen etki alanında bir kimliği (Microsoft Entra Kimliği'nden Microsoft Entra Etki Alanı Hizmetleri'ne eşitlenmiş bir Microsoft Entra kimliği) olması ve açık kimlik bilgileri (kullanıcı adı ve parola) sağlaması gerekir.

Etki alanına katılmamış bir VM'den dosya paylaşımını bağlamak için kullanıcının şunları yapması gerekir:

- ETKİALANIADı\kullanıcıadı gibi kimlik bilgilerini sağlayın; burada DOMAINNAME, Microsoft Entra Domain Services etki alanıdır ve kullanıcı adı Microsoft Entra Domain Services'da kimliğin kullanıcı adıdır veya

- Gösterimi username@domainFQDN kullanın. Burada domainFQDN tam etki alanı adıdır.

Bu yaklaşımlardan birini kullanmak, istemcinin Kerberos biletlerini istemek ve almak için Microsoft Entra Domain Services etki alanındaki etki alanı denetleyicisine başvurmasına olanak sağlar.

Örneğin:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

veya

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

Sonraki adımlar

Dosya paylaşımınıza ek kullanıcılara erişim vermek için Paylaşım düzeyi izinleri atama ve Windows ACL'lerini yapılandırma başlığındaki yönergeleri izleyin.

Azure Dosyalar kimlik tabanlı kimlik doğrulaması hakkında daha fazla bilgi için şu kaynaklara bakın: