Koşullu Erişim kullanarak Azure Sanal Masaüstü için Microsoft Entra çok faktörlü kimlik doğrulamasını zorunlu kılma

Önemli

Bu sayfayı Azure Sanal Masaüstü (klasik) belgelerinden ziyaret ediyorsanız, işiniz bittiğinde Azure Sanal Masaüstü (klasik) belgelerine geri döndüğünüzden emin olun.

Kullanıcılar farklı cihazları ve istemcileri kullanarak Azure Sanal Masaüstü'nde her yerden oturum açabilir. Ancak, ortamınızı ve kullanıcılarınızı güvende tutmaya yardımcı olmak için almanız gereken bazı önlemler vardır. Azure Sanal Masaüstü ile Microsoft Entra çok faktörlü kimlik doğrulamasının (MFA) kullanılması, oturum açma işlemi sırasında kullanıcılara kullanıcı adı ve parolalarına ek olarak başka bir kimlik belirleme biçimi ister. Koşullu Erişim kullanarak Azure Sanal Masaüstü için MFA'yı zorunlu kılabilir ve bunun web istemcisi, mobil uygulamalar, masaüstü istemcileri veya tüm istemciler için geçerli olup olmadığını yapılandırabilirsiniz.

Bir kullanıcı uzak oturuma bağlandığında Azure Sanal Masaüstü hizmetinde ve oturum konaklarında kimlik doğrulamasından geçirmesi gerekir. MFA etkinse, Azure Sanal Masaüstü hizmetine bağlanırken kullanılır ve kullanıcıdan diğer hizmetlere erişirken olduğu gibi kullanıcı hesabı ve ikinci bir kimlik doğrulama biçimi istenir. Bir kullanıcı uzak oturum başlattığında, oturum konağı için bir kullanıcı adı ve parola gerekir, ancak çoklu oturum açma (SSO) etkinleştirilirse bu kullanıcı için sorunsuz olur. Daha fazla bilgi için bkz . Kimlik doğrulama yöntemleri.

Bir kullanıcının yeniden kimlik doğrulaması isteme sıklığı, Microsoft Entra oturum ömrü yapılandırma ayarlarına bağlıdır. Örneğin, Windows istemci cihazı Microsoft Entra Id ile kayıtlıysa, uygulamalar arasında çoklu oturum açma (SSO) için kullanılacak bir Birincil Yenileme Belirteci (PRT) alır. PrT verildikten sonra 14 gün geçerlidir ve kullanıcı cihazı etkin bir şekilde kullandığı sürece sürekli yenilenir.

Kimlik bilgilerini hatırlamak kullanışlı olsa da, kişisel cihazları kullanarak Kurumsal senaryolar için dağıtımları daha az güvenli hale getirir. Kullanıcılarınızı korumak için istemcinin Microsoft Entra çok faktörlü kimlik doğrulaması kimlik bilgilerini daha sık istemeye devam etmelerini sağlayabilirsiniz. Bu davranışı yapılandırmak için Koşullu Erişim'i kullanabilirsiniz.

Aşağıdaki bölümlerde Azure Sanal Masaüstü için MFA'yı zorunlu kılmayı ve isteğe bağlı olarak oturum açma sıklığını yapılandırmayı öğrenin.

Başlamak için yapmanız gerekenler şunlardır:

- Kullanıcılara Microsoft Entra ID P1 veya P2 içeren bir lisans atayın.

- Azure Sanal Masaüstü kullanıcılarınızın grup üyesi olarak atandığı bir Microsoft Entra grubu.

- Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirin.

Azure Sanal Masaüstü'ne bağlanırken çok faktörlü kimlik doğrulaması gerektiren bir Koşullu Erişim ilkesi şu şekilde oluşturulur:

En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

Koruma>Koşullu Erişim>İlkeleri'ne göz atın.

Yeni ilke'yi seçin.

İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

Atama Kullanıcıları'nın> altında 0 kullanıcı ve grup seçildi'yi seçin.

Ekle sekmesinin altında Kullanıcıları ve grupları seç'i seçin ve Kullanıcılar ve gruplar'ı işaretleyin, ardından Seç'in altında 0 kullanıcı ve grup seçildi'yi seçin.

Açılan yeni bölmede, Azure Sanal Masaüstü kullanıcılarınızı grup üyesi olarak içeren grubu arayın ve seçin, ardından Seç'i seçin.

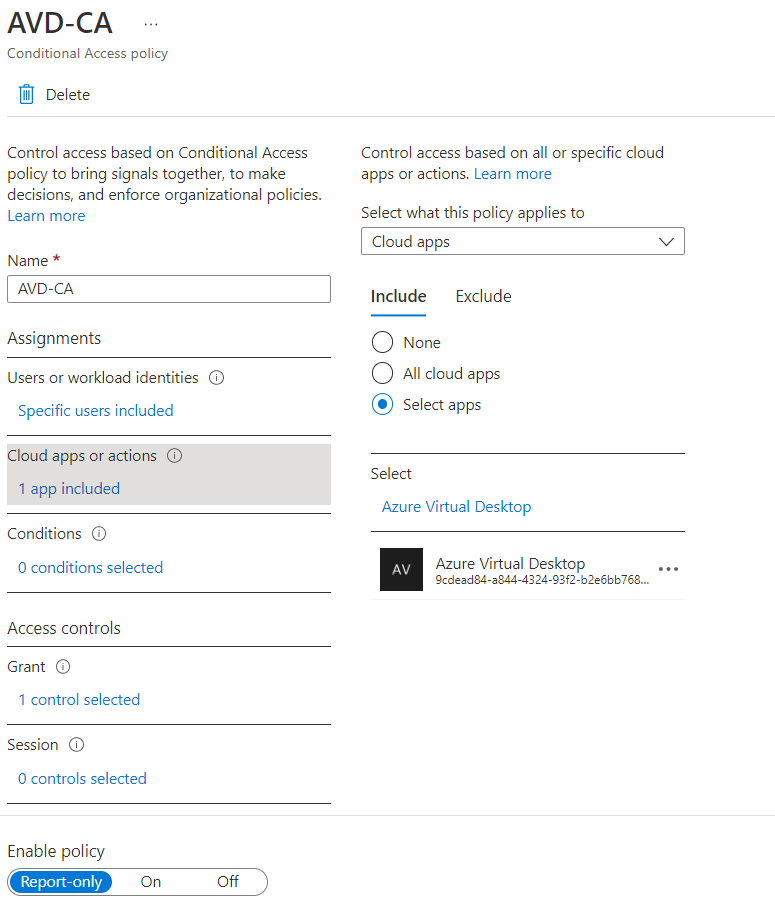

Atama hedefi kaynakları'nın> altında Hedef kaynak seçilmedi'yi seçin.

Açılan liste için Bu ilkenin ne için geçerli olduğunu seçin, Varsayılan Kaynaklar (eski adıyla bulut uygulamaları) seçeneğini değiştirmeyin. Ekle sekmesinin altında Kaynakları seç'i ve ardından Seç'in altında Yok'a tıklayın.

Açılan yeni bölmede, korumaya çalıştığınız kaynaklara göre gerekli uygulamaları arayın ve seçin. Senaryonuz için ilgili sekmeyi seçin. Azure'da bir uygulama adı ararken, uygulama adının içerdiği anahtar sözcükler yerine sırasıyla uygulama adıyla başlayan arama terimlerini kullanın. Örneğin, Azure Sanal Masaüstü'nü kullanmak istediğinizde bu sırayla 'Azure Sanal' girmeniz gerekir. Tek başına 'sanal' girerseniz, arama istenen uygulamayı döndürmez.

Azure Sanal Masaüstü için (Azure Resource Manager'ı temel alarak) MFA'yi şu farklı uygulamalarda yapılandırabilirsiniz:

Azure Sanal Masaüstü (uygulama kimliği

9cdead84-a844-4324-93f2-b2e6bb768d07), kullanıcı Azure Sanal Masaüstü'ne abone olduğunda, bağlantı sırasında Azure Sanal Masaüstü Ağ Geçidi'nde kimlik doğrulaması yaparken ve kullanıcının yerel cihazından hizmete tanılama bilgileri gönderildiğinde geçerlidir.İpucu

Uygulama adı daha önce Windows Sanal Masaüstü idi. Görünen ad değiştirilmeden önce Microsoft.DesktopVirtualization kaynak sağlayıcısını kaydettiyseniz, uygulama Azure Sanal Masaüstü ile aynı uygulama kimliğine sahip Windows Sanal Masaüstü olarak adlandırılır.

Microsoft Uzak Masaüstü (uygulama kimliği

a4a365df-50f1-4397-bc59-1a1564b8bb9c) ve Windows Bulut Oturumu Açma (uygulama kimliği270efc09-cd0d-444b-a71f-39af4910ec45). Bunlar, çoklu oturum açma etkinleştirildiğinde kullanıcı oturum ana bilgisayarında kimlik doğrulaması gerçekleştirdiğinde geçerlidir. Oturum açma sıklığı dışında bu uygulamalarla Azure Sanal Masaüstü uygulaması arasındaki koşullu erişim ilkelerini eşleştirmenizi öneririz.Önemli

Azure Sanal Masaüstü'ne erişmek için kullanılan istemciler, oturum ana bilgisayarında bugün kimlik doğrulaması yapmak için Microsoft Uzak Masaüstü Entra Id uygulamasını kullanır. Yaklaşan bir değişiklik, kimlik doğrulamasını Windows Cloud Login Entra ID uygulamasına geçirecektir. Sorunsuz bir geçiş sağlamak için CA ilkelerinize her iki Entra ID uygulamasını da eklemeniz gerekir.

Azure Sanal Masaüstü Azure Resource Manager Sağlayıcısı (uygulama kimliği

50e95039-b200-4007-bc97-8d5790743a63) adlı uygulamayı seçmeyin. Bu uygulama yalnızca kullanıcı akışını almak için kullanılır ve çok faktörlü kimlik doğrulamasına sahip olmamalıdır.

Uygulamalarınızı seçtikten sonra Seç'i seçin.

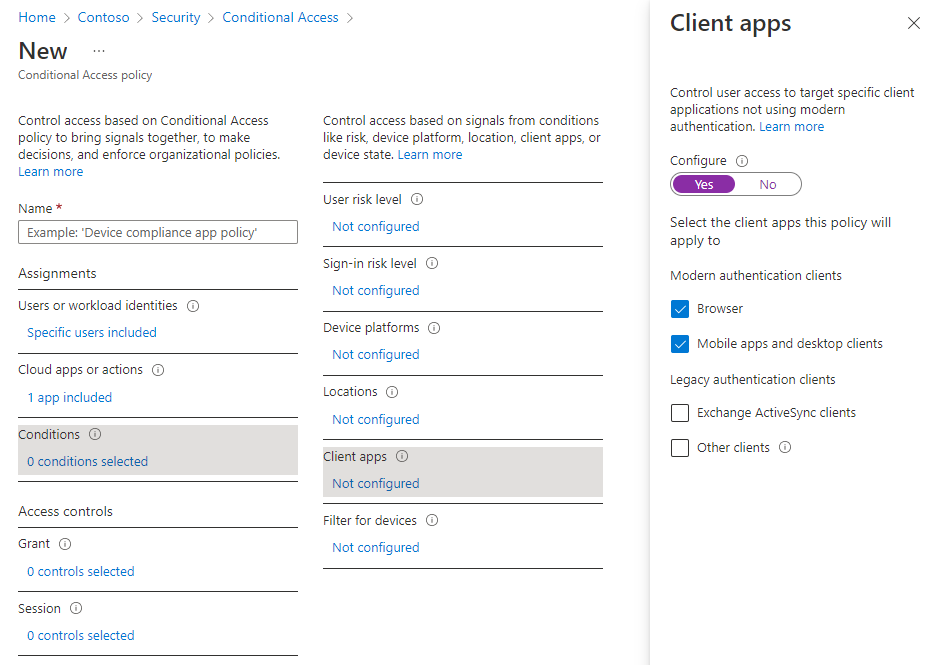

Atama Koşulları'nın> altında 0 koşul seçin.

İstemci uygulamaları'nın altında Yapılandırılmadı'yı seçin.

Açılan yeni bölmede Yapılandır için Evet'i seçin.

Bu ilkenin geçerli olduğu istemci uygulamalarını seçin:

- İlkenin web istemcisine uygulanmasını istiyorsanız Tarayıcı'yı seçin.

- İlkeyi diğer istemcilere uygulamak istiyorsanız Mobil uygulamalar ve masaüstü istemcileri'ni seçin.

- İlkeyi tüm istemcilere uygulamak istiyorsanız her iki onay kutusunu da seçin.

- Eski kimlik doğrulama istemcileri için değerlerin seçimini kaldırın.

Bu ilkenin geçerli olduğu istemci uygulamalarını seçtikten sonra Bitti'yi seçin.

Erişim denetimleri>Ver'in altında seçili 0 denetim'i seçin.

Açılan yeni bölmede Erişim ver'i seçin.

Çok faktörlü kimlik doğrulaması gerektir'i işaretleyin ve seç'i seçin.

Sayfanın en altında İlkeyi etkinleştir'i Açık olarak ayarlayın ve Oluştur'u seçin.

Not

Tarayıcınız aracılığıyla Azure Sanal Masaüstü'nde oturum açmak için web istemcisini kullandığınızda günlük, istemci uygulama kimliğini a85cf173-4192-42f8-81fa-777a763e6e2c (Azure Sanal Masaüstü istemcisi) olarak listeler. Bunun nedeni, istemci uygulamasının koşullu erişim ilkesinin ayarlandığı sunucu uygulaması kimliğine dahili olarak bağlı olmasıdır.

İpucu

Kullandıkları Windows cihazı Microsoft Entra Id ile kayıtlı değilse bazı kullanıcılar Tüm uygulamalarınızda oturumunuz açık kalsın başlıklı bir istem görebilir. Kuruluşumun cihazımı yönetmesine izin ver'in seçimini kaldırır ve Hayır, yalnızca bu uygulamada oturum açarsa, daha sık kimlik doğrulaması istenebilir.

Oturum açma sıklığı ilkeleri, Kullanıcıların Microsoft Entra tabanlı kaynaklara erişirken ne sıklıkta oturum açması gerektiğini yapılandırmanıza olanak sağlar. Bu, ortamınızın güvenliğini sağlamaya yardımcı olabilir ve yerel işletim sisteminin MFA gerektirmeyebileceği veya işlem yapılmadığında otomatik olarak kilitlenmediği kişisel cihazlar için özellikle önemlidir. Kullanıcılardan yalnızca bir kaynağa erişirken Microsoft Entra Id'den yeni bir erişim belirteci istendiğinde kimlik doğrulaması istenir.

Oturum açma sıklığı ilkeleri, seçilen Microsoft Entra uygulamasına göre farklı davranışlarla sonuçlanır:

| Uygulama adı | Uygulama Kimliği | Davranış |

|---|---|---|

| Azure Sanal Masaüstü | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Kullanıcı Azure Sanal Masaüstü'ne abone olduğunda yeniden kimlik doğrulamasını zorlar, kaynak listesini el ile yeniler ve bağlantı sırasında Azure Sanal Masaüstü Ağ Geçidi'nde kimlik doğrulaması yapar. Yeniden kimlik doğrulama süresi sona erdikten sonra, kullanıcı Microsoft Entra'da bir sonraki etkileşimli oturum açma işlemini tamamlayana kadar arka plan akışı yenilemesi ve tanılama karşıya yüklemesi sessizce başarısız olur. |

|

Microsoft Uzak Masaüstü Windows Bulut Oturumu Açma |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Çoklu oturum açma etkinleştirildiğinde bir kullanıcı oturum ana bilgisayarında oturum açtığında yeniden kimlik doğrulamayı zorlar. Azure Sanal Masaüstü istemcileri yakında oturum konağından kimlik doğrulaması yapmak için Microsoft Uzak Masaüstü uygulamasını kullanmaktan Windows Bulut Oturum Açma uygulamasına geçiş yapacağından her iki uygulama da birlikte yapılandırılmalıdır. |

Bir kullanıcıdan yeniden oturum açmasının istendiği süreyi yapılandırmak için:

- Daha önce oluşturduğunuz ilkeyi açın.

- Erişim denetimleri>Oturum'un altında 0 denetim seçildi'yi seçin.

- Oturum bölmesinde Oturum açma sıklığı'nı seçin.

- Düzenli olarak yeniden kimlik doğrulama veya Her seferinde'yi seçin.

- Düzenli olarak yeniden kimlik doğrulama'yı seçerseniz, yeni erişim belirteci gerektiren bir eylem gerçekleştirirken kullanıcıdan yeniden oturum açmasının istendiği sürenin değerini ayarlayın ve ardından Seç'i seçin. Örneğin, değeri 1 ve birimi Saat olarak ayarlamak, son kullanıcı kimlik doğrulamasından bir saatten fazla bir süre sonra bir bağlantı başlatılırsa çok faktörlü kimlik doğrulaması gerektirir.

- Her zaman seçeneği şu anda önizleme aşamasındadır ve yalnızca konak havuzunuz için çoklu oturum açma etkinleştirildiğinde Microsoft Uzak Masaüstü ve Windows Bulut Oturumu Açma uygulamalarına uygulandığında desteklenir. Her seferinde öğesini seçerseniz, son kimlik doğrulamasından sonraki 5-10 dakika sonra kullanıcılardan yeni bir bağlantı başlatırken yeniden kimlik doğrulamaları istenir.

- Sayfanın en altında Kaydet'i seçin.

Not

- Yeniden kimlik doğrulaması yalnızca kullanıcının bir kaynakta kimlik doğrulaması yapması gerektiğinde ve yeni bir erişim belirteci gerektiğinde gerçekleşir. Bağlantı kurulduktan sonra, bağlantı yapılandırdığınız oturum açma sıklığından daha uzun sürse bile kullanıcılardan bilgi istenmez.

- Yapılandırdığınız oturum açma sıklığından sonra oturumu yeniden kurmaya zorlayan bir ağ kesintisi varsa, kullanıcıların yeniden kimlik doğrulaması yapması gerekir. Bu, kararsız ağlarda daha sık kimlik doğrulama isteklerine yol açabilir.

Bağlantıların başarılı olması için eski kullanıcı başına çok faktörlü kimlik doğrulaması oturum açma yöntemini devre dışı bırakmanız gerekir. oturum açmayı İş İçin Windows Hello gibi güçlü kimlik doğrulama yöntemleriyle kısıtlamak istemiyorsanız, Azure Windows VM Oturum Açma uygulamasını Koşullu Erişim ilkenizin dışında tutmanız gerekir.