Parolasız da dahil olmak üzere Microsoft Entra Id kullanarak Azure'da bir Windows sanal makinesinde oturum açın

Kuruluşlar, Microsoft Entra kimlik doğrulaması ile tümleştirerek Azure'daki Windows sanal makinelerinin (VM) güvenliğini geliştirebilir. Artık Microsoft Entra ID'yi Windows Server 2019 Datacenter sürümüne veya Windows 10 1809 ve sonraki sürümlerine Uzak Masaüstü Protokolü'ne (RDP) çekirdek kimlik doğrulama platformu olarak kullanabilirsiniz. Ardından VM'lere erişime izin veren veya erişimi reddeden Azure rol tabanlı erişim denetimi (RBAC) ve Koşullu Erişim ilkelerini merkezi olarak denetleyebilir ve zorunlu kılabilirsiniz.

Bu makalede, Bir Windows VM oluşturma ve yapılandırma ve Microsoft Entra ID tabanlı kimlik doğrulaması kullanarak oturum açma hakkında bilgi verilmektedir.

Azure'da Windows VM'lerinde oturum açmak için Microsoft Entra ID tabanlı kimlik doğrulamasını kullanmanın birçok güvenlik avantajı vardır. Bu ölçümler şunlardır:

Azure'da Windows VM'lerinde oturum açmak için parolasız da dahil olmak üzere Microsoft Entra kimlik doğrulamasını kullanın.

Yerel yönetici hesaplarına olan dayanıklılığı azaltın.

Microsoft Entra Id için yapılandırdığınız parola karmaşıklığı ve parola ömrü ilkeleri, Windows VM'lerinin güvenliğini sağlamaya da yardımcı olur.

Azure RBAC ile:

- Vm'de kimlerin normal kullanıcı olarak veya yönetici ayrıcalıklarıyla oturum açabileceğini belirtin.

- Kullanıcılar ekibinize katıldığında veya ekibinizden ayrıldığında, VM'nin uygun şekilde erişim vermesi için Azure RBAC ilkesini güncelleştirebilirsiniz.

- Çalışanlar kuruluşunuzdan ayrıldığında ve kullanıcı hesapları Microsoft Entra Id'den devre dışı bırakıldığında veya kaldırıldığında, artık kaynaklarınıza erişemeyeceklerdir.

Windows VM'lerinde RDP oluşturmadan önce kimlik doğrulama gücü (önizleme) izni denetimi gerektir veya çok faktörlü kimlik doğrulaması ve kullanıcı oturum açma riski gibi diğer sinyalleri zorunlu kılarak Koşullu Erişim ilkelerini "kimlik avına dayanıklı MFA" olarak yapılandırın.

Azure İlkesi kullanarak Windows VM'leri için Microsoft Entra oturum açma bilgilerini zorunlu kılacak ve VM'lerde onaylanmamış yerel hesapların kullanımına bayrak eklemek üzere ilkeleri dağıtıp denetleyebilirsiniz.

Sanal masaüstü altyapısı (VDI) dağıtımlarınızın parçası olan Azure Windows VM'lerinin mobil cihaz yönetimi (MDM) otomatik kaydıyla Microsoft Entra katılımını otomatikleştirmek ve ölçeklendirmek için Intune'u kullanın.

MDM otomatik kaydı için Microsoft Entra Id P1 lisansları gerekir. Windows Server VM'leri MDM kaydını desteklemez.

Not

Bu özelliği etkinleştirdikten sonra Azure'daki Windows VM'leriniz Microsoft Entra'ya katılır. Bunları şirket içi Active Directory veya Microsoft Entra Domain Services gibi başka bir etki alanına ekleyemezsiniz. Bunu yapmanız gerekiyorsa uzantıyı kaldırarak VM'nin Microsoft Entra ID bağlantısını kesin.

Gereksinimler

Desteklenen Azure bölgeleri ve Windows dağıtımları

Bu özellik şu anda aşağıdaki Windows dağıtımlarını destekler:

- Windows Server 2019 Datacenter ve üzeri

- Windows 10 1809 ve üzeri

- Windows 11 21H2 ve üzeri

Bu özellik artık aşağıdaki Azure bulutlarında kullanılabilir:

- Azure Global

- Azure Kamu

- 21Vianet tarafından çalıştırılan Microsoft Azure

Ağ gereksinimleri

Azure'daki Windows VM'leriniz için Microsoft Entra kimlik doğrulamasını etkinleştirmek için, VM'nizin ağ yapılandırmasının TCP bağlantı noktası 443 üzerinden aşağıdaki uç noktalara giden erişime izin sağladığından emin olmanız gerekir.

Azure Global:

https://enterpriseregistration.windows.net: Cihaz kaydı için.http://169.254.169.254: Azure Örneği Meta Veri Hizmeti uç noktası.https://login.microsoftonline.com: Kimlik doğrulama akışları için.https://pas.windows.net: Azure RBAC akışları için.

Azure Kamu:

https://enterpriseregistration.microsoftonline.us: Cihaz kaydı için.http://169.254.169.254: Azure Örneği Meta Veri Hizmeti uç noktası.https://login.microsoftonline.us: Kimlik doğrulama akışları için.https://pasff.usgovcloudapi.net: Azure RBAC akışları için.

21Vianet tarafından sağlanan Microsoft Azure:

https://enterpriseregistration.partner.microsoftonline.cn: Cihaz kaydı için.http://169.254.169.254: Azure Örneği Meta Veri Hizmeti uç noktası.https://login.chinacloudapi.cn: Kimlik doğrulama akışları için.https://pas.chinacloudapi.cn: Azure RBAC akışları için.

Kimlik doğrulama gereksinimleri

Microsoft Entra Konuk hesapları , Microsoft Entra kimlik doğrulaması aracılığıyla Azure VM'lerine veya Azure Bastion özellikli VM'lere bağlanamaz.

Azure'da bir Windows VM için Microsoft Entra oturum açma özelliğini etkinleştirme

Azure'da bir Windows VM için Microsoft Entra oturum açma bilgilerini kullanmak için şunları yapmalısınız:

- VM için Microsoft Entra oturum açma seçeneğini etkinleştirin.

- VM'de oturum açma yetkisi olan kullanıcılar için Azure rol atamalarını yapılandırın.

Windows VM'niz için Microsoft Entra oturum açma bilgilerini etkinleştirmenin iki yolu vardır:

- Windows VM oluştururken Azure portalı.

- Windows VM oluştururken veya mevcut bir Windows VM'sini kullanırken Azure Cloud Shell.

Not

Uzantının yüklendiği vm'nin ana bilgisayar adıyla aynı displayName'e sahip bir cihaz nesnesi varsa, VM bir ana bilgisayar adı yineleme hatasıyla Microsoft Entra Id'ye katılamaz. Ana bilgisayar adını değiştirerek yinelemekten kaçının.

Azure portal

Windows Server 2019 Datacenter veya Windows 10 1809 ve sonraki sürümlerde VM görüntüleri için Microsoft Entra oturum açma bilgilerini etkinleştirebilirsiniz.

Microsoft Entra oturum açma bilgileriyle Azure'da bir Windows Server 2019 Datacenter VM oluşturmak için:

VM oluşturma erişimi olan bir hesabı kullanarak Azure portalında oturum açın ve + Kaynak oluştur'u seçin.

Markette Ara arama çubuğuna Windows Server yazın.

Windows Server'ı seçin ve ardından Yazılım planı seçin açılan listesinden Windows Server 2019 Veri Merkezi'niseçin.

Oluştur'u belirleyin.

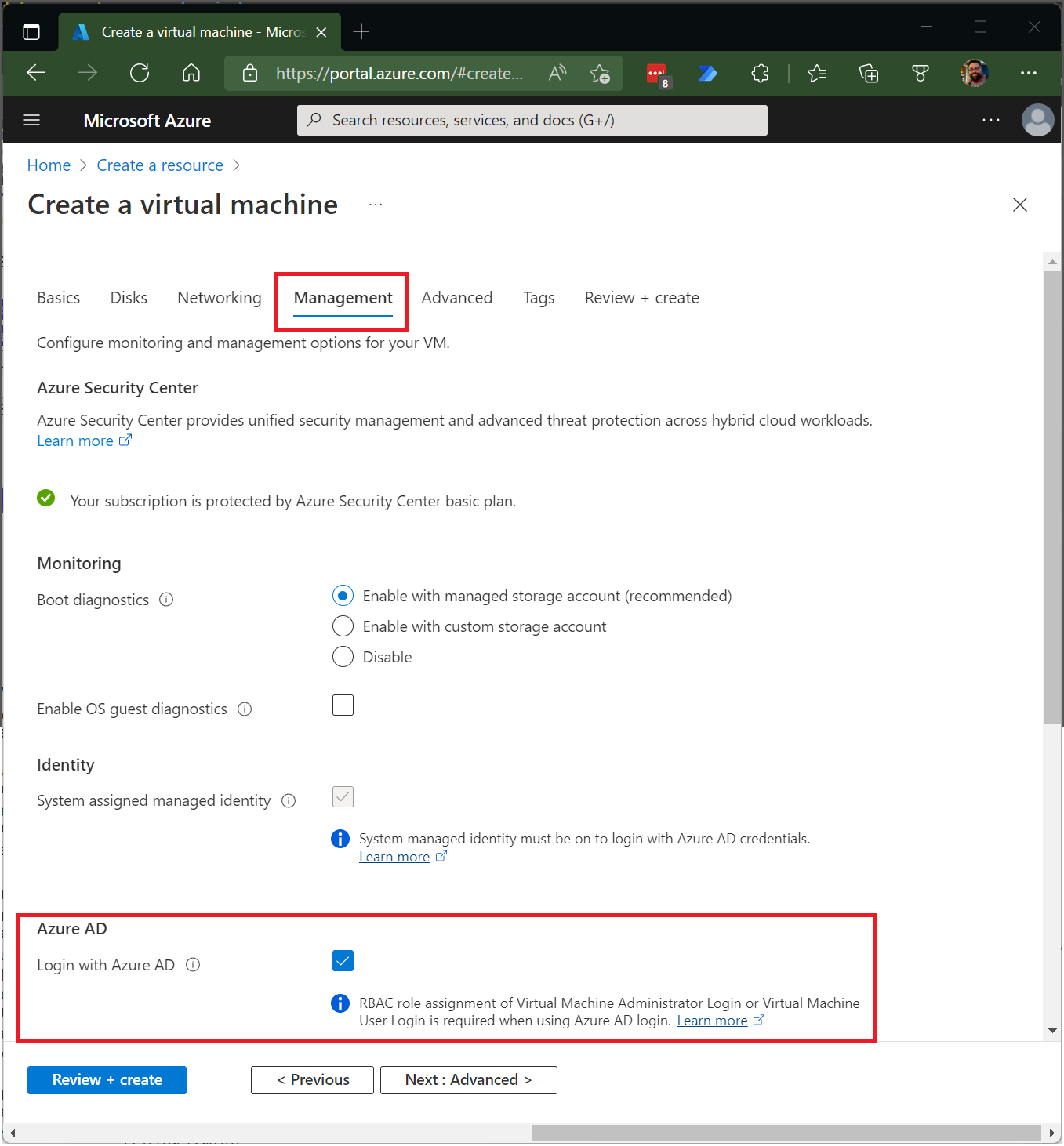

Yönetim sekmesinde, Microsoft Entra Id bölümündeki Microsoft Entra Id ile oturum aç onay kutusunu seçin.

Kimlik bölümünde Sistem tarafından atanan yönetilen kimliğinseçili olduğundan emin olun. Bu eylem, Microsoft Entra Id ile oturum açmayı etkinleştirdikten sonra otomatik olarak gerçekleşmelidir.

Sanal makine oluşturma deneyiminin geri kalanını gözden geçir. VM için bir yönetici kullanıcı adı ve parolası oluşturmanız gerekir.

Not

Microsoft Entra kimlik bilgilerinizi kullanarak VM'de oturum açmak için öncelikle VM için rol atamalarını yapılandırmanız gerekir.

Azure Cloud Shell

Azure Cloud Shell, bu makaledeki adımları çalıştırmak için kullanabileceğiniz ücretsiz bir etkileşimli kabuktur. Yaygın kullanılan Azure araçları hesabınızla kullanmanız için Cloud Shell'de önceden yüklenir ve yapılandırılır. Kodu kopyalamak için Kopyala düğmesini seçmeniz, Cloud Shell'e yapıştırmanız ve ardından çalıştırmak için Enter tuşunu seçmeniz yeterlidir. Cloud Shell’i açmanın birkaç yolu vardır:

- Kod bloğunun sağ üst köşesindeki Deneyin’i seçin.

- Cloud Shell’i tarayıcınızda açın.

- Azure portalının sağ üst köşesindeki menüden Cloud Shell düğmesini seçin.

Bu makale, Azure CLI 2.0.31 veya sonraki bir sürümünü çalıştırmanızı gerektirir. Sürümü bulmak için az --version komutunu çalıştırın. Yüklemeniz veya yükseltmeniz gerekiyorsa Azure CLI'yı yükleme makalesine bakın.

- az group create komutunu çalıştırarak bir kaynak grubu oluşturun.

- az vm create komutunu çalıştırarak vm oluşturun. Desteklenen bir bölgede desteklenen bir dağıtım kullanın.

- Microsoft Entra oturum açma VM uzantısını yükleyin.

Aşağıdaki örnek, adlı myVM (kullanan Win2019Datacenter) bir VM'yi bölgedeki adlı myResourceGroupkaynak grubuna southcentralus dağıtır. Bu örnekte ve sonraki örnekte, gerektiğinde kendi kaynak grubunuzu ve VM adlarınızı sağlayabilirsiniz.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

Not

Microsoft Entra oturum açma VM uzantısını yüklemeden önce sanal makinenizde sistem tarafından atanan yönetilen kimliği etkinleştirmeniz gerekir. Yönetilen Kimlikler tek bir Microsoft Entra kiracısında depolanır ve şu anda dizinler arası senaryoları desteklemez.

VM’yi ve destekleyici kaynakları oluşturmak birkaç dakika sürer.

Son olarak, Windows VM'lerinde Microsoft Entra oturum açma özelliğini etkinleştirmek için Microsoft Entra oturum açma VM uzantısını yükleyin. VM uzantıları, Azure Sanal Makineler dağıtım sonrası yapılandırma ve otomasyon görevleri sağlayan küçük uygulamalardır. Kaynak grubundaki adlı myVM VM'ye AADLoginForWindows uzantısını yüklemek için az vm extension set komutunu myResourceGroup kullanın.

AADLoginForWindows uzantısını mevcut bir Windows Server 2019 veya Windows 10 1809 ve sonraki bir VM'ye yükleyip Microsoft Entra kimlik doğrulaması için etkinleştirebilirsiniz. Aşağıdaki örnekte uzantıyı yüklemek için Azure CLI kullanılmaktadır:

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

Uzantı VM'ye yüklendikten sonra öğesini provisioningState gösterir Succeeded.

VM için rol atamalarını yapılandırma

VM'yi oluşturduğunuza göre, vm'de kimlerin oturum açabileceğini belirlemek için aşağıdaki Azure rollerinden birini atamanız gerekir. Bu rolleri atamak için Sanal Makine Veri Erişimi Yönetici istrator rolüne veya Rol Tabanlı Erişim Denetimi Yönetici istrator rolü gibi eylemi içeren Microsoft.Authorization/roleAssignments/write herhangi bir role sahip olmanız gerekir. Ancak, Sanal Makine Veri Erişimi Yönetici istrator'dan farklı bir rol kullanıyorsanız rol atamaları oluşturma iznini azaltmak için bir koşul eklemenizi öneririz.

- Sanal Makine Yönetici istrator Oturum Açma: Bu role atanmış kullanıcılar yönetici ayrıcalıklarıyla bir Azure sanal makinesinde oturum açabilir.

- Sanal Makine Kullanıcı Oturumu Açma: Bu role atanmış kullanıcılar, normal kullanıcı ayrıcalıklarıyla bir Azure sanal makinesinde oturum açabilir.

Bir kullanıcının RDP üzerinden VM'de oturum açmasına izin vermek için Sanal Makine kaynağına Sanal Makine Yönetici istrator Oturum Açma veya Sanal Makine Kullanıcısı Oturum Açma rolünü atamanız gerekir.

Not

Kullanıcıyı yerel yöneticiler grubunun bir üyesine ekleyerek veya komutu çalıştırarak net localgroup administrators /add "AzureAD\UserUpn" vm'de yerel yönetici olmak için el ile yükseltme desteklenmez. VM oturum açma yetkisi vermek için yukarıdaki Azure rollerini kullanmanız gerekir.

Vm için Sahip veya Katkıda Bulunan rolü atanmış bir Azure kullanıcısının OTOMATIK olarak RDP üzerinden VM'de oturum açma ayrıcalıkları yoktur. Bunun nedeni, sanal makineleri denetleyen kişi kümesi ile sanal makinelere erişebilen kişiler kümesi arasında denetimli ayrım sağlamaktır.

Vm için rol atamalarını yapılandırmanın iki yolu vardır:

- Microsoft Entra yönetim merkezi deneyimi

- Azure Cloud Shell deneyimi

Not

Sanal Makine Yönetici istrator Oturum Açma ve Sanal Makine Kullanıcı Oturum Açma rolleri kullanırdataActions, bu nedenle yönetim grubu kapsamında atanamaz. Şu anda bu rolleri yalnızca abonelik, kaynak grubu veya kaynak kapsamında atayabilirsiniz.

Microsoft Entra yönetim merkezi

Microsoft Entra ID özellikli Windows Server 2019 Datacenter VM'leriniz için rol atamalarını yapılandırmak için:

Kaynak Grubu için VM'yi ve ilgili sanal ağı, ağ arabirimini, genel IP adresini veya yük dengeleyici kaynağını içeren kaynak grubunu seçin.

Erişim denetimi (IAM) öğesini seçin.

Rol ataması ekle sayfasını açmak için Rol ataması ekle'yi> seçin.

Aşağıdaki rolü atayın. Ayrıntılı adımlar için bkz . Azure portalını kullanarak Azure rolleri atama.

Ayar Value Role Sanal Makine Yönetici Istrator Oturum Açma veya Sanal Makine Kullanıcı Oturumu Açma Şu kişiye erişim ata: Kullanıcı, grup, hizmet sorumlusu veya yönetilen kimlik

Azure Cloud Shell

Aşağıdaki örnek, geçerli Azure kullanıcınız için sanal makineye Sanal Makine Yönetici istrator Oturum Açma rolü atamak için az role assignment create komutunu kullanır. Az account show komutunu kullanarak geçerli Azure hesabınızın kullanıcı adını alırsınız ve az vm show kullanarak kapsamı önceki bir adımda oluşturulan VM olarak ayarlarsınız.

Kapsamı bir kaynak grubu veya abonelik düzeyinde de atayabilirsiniz. Normal Azure RBAC devralma izinleri geçerlidir.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

Not

Microsoft Entra etki alanınız ve oturum açma kullanıcı adı etki alanınız eşleşmiyorsa, kullanıcı hesabınızın nesne kimliğini yalnızca kullanıcı adıyla --assigneedeğil kullanarak --assignee-object-idbelirtmeniz gerekir. Az ad user list komutunu kullanarak kullanıcı hesabınızın nesne kimliğini alabilirsiniz.

Azure abonelik kaynaklarınıza erişimi yönetmek için Azure RBAC'yi kullanma hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

- Azure CLI kullanarak Azure rolleri atama

- Azure portalını kullanarak Azure rolleri atama

- Azure PowerShell kullanarak Azure rolleri atama

Windows VM'de Microsoft Entra kimlik bilgilerini kullanarak oturum açın

RDP üzerinden oturum açmak için iki yöntemden birini kullanabilirsiniz:

- Desteklenen Microsoft Entra kimlik bilgilerinden herhangi birini kullanarak parolasız (önerilir)

- Sertifika güven modeli kullanılarak dağıtılan İş İçin Windows Hello kullanılarak parola/sınırlı parolasız

Microsoft Entra Id ile parolasız kimlik doğrulaması kullanarak oturum açın

Azure'daki Windows VM'leriniz için parolasız kimlik doğrulamasını kullanmak için aşağıdaki işletim sistemlerinde Windows istemci makinesine ve oturum konağına (VM) ihtiyacınız vardır:

- Windows 11 ve 2022-10 toplu Güncelleştirmeler Windows 11 (KB5018418) veya üzeri yüklü.

- Windows 10 için Toplu Güncelleştirmeler 2022-10 (KB5018410) veya üzeri yüklü Windows 10, sürüm 20H2 veya üzeri.

- Microsoft server işletim sistemi (KB5018421) veya üzeri için 2022-10 Toplu Güncelleştirmesi yüklü Windows Server 2022.

Önemli

Windows istemci makinesinin Microsoft Entra kayıtlı veya Microsoft Entra'ya katılmış veya Microsoft Entra karmasının VM ile aynı dizine katılmış olması gerekir. Buna ek olarak, Microsoft Entra kimlik bilgilerini kullanarak RDP'de kullanıcıların sanal makine Yönetici istrator Oturum Açma veya Sanal Makine Kullanıcı Oturumu açma olmak üzere iki Azure rolünden birine ait olması gerekir. Parolasız oturum açma için bu gereksinim yoktur.

Uzak bilgisayara bağlanmak için:

- Windows Search'ten veya komutunu çalıştırarak

mstsc.exeUzak Masaüstü Bağlan başlatma. - Gelişmiş sekmesindeki Uzak bilgisayarda oturum açmak için web hesabı kullan'ı seçin. Bu seçenek RDP özelliğine

enablerdsaadautheşdeğerdir. Daha fazla bilgi için bkz . Uzak Masaüstü Hizmetleri ile desteklenen RDP özellikleri. - Uzak bilgisayarın adını belirtin ve Bağlan'ı seçin.

Not

Uzak bilgisayarda oturum açmak için bir web hesabı kullan seçeneği kullanıldığında IP adresi kullanılamaz. Ad, Microsoft Entra Id'deki uzak cihazın ana bilgisayar adıyla eşleşmeli ve uzak cihazın IP adresiyle çözülerek ağ adreslenebilir olmalıdır.

- Kimlik bilgileri istendiğinde, kullanıcı adınızı

user@domain.combiçiminde belirtin. - Ardından, yeni bir bilgisayara bağlanırken uzak masaüstü bağlantısına izin vermeniz istenir. Microsoft Entra, yeniden sormadan önce 30 gün boyunca en fazla 15 ana bilgisayar hatırlar. Bu iletişim kutusu görüyorsanız bağlanmak için Evet'i seçin.

Önemli

Kuruluşunuz Microsoft Entra Koşullu Erişim'i yapılandırdıysa ve kullanıyorsa, cihazınızın uzak bilgisayara bağlanmaya izin vermek için Koşullu Erişim gereksinimlerini karşılaması gerekir. Koşullu Erişim ilkeleri, denetimli erişim için uygulama Microsoft Uzak Masaüstü (a4a365df-50f1-4397-bc59-1a1564b8bb9c) uygulanabilir.

Not

Uzak oturumdaki Windows kilit ekranı, Microsoft Entra kimlik doğrulama belirteçlerini veya FIDO anahtarları gibi parolasız kimlik doğrulama yöntemlerini desteklemez. Bu kimlik doğrulama yöntemleri için destek olmaması, kullanıcıların uzak oturumda ekranlarının kilidini açamaması anlamına gelir. Kullanıcı eylemi veya sistem ilkesi aracılığıyla uzak bir oturumu kilitlemeye çalıştığınızda, bunun yerine oturumun bağlantısı kesilir ve hizmet kullanıcıya bağlantısının kesildiğini açıklayan bir ileti gönderir. Oturumun bağlantısının kesilmesi, bir süre etkinlik dışı kaldıktan sonra bağlantı yeniden başlatıldığında Microsoft Entra Id'nin geçerli Koşullu Erişim ilkelerini yeniden değerlendirmesini de sağlar.

Microsoft Entra Id ile parola/sınırlı parolasız kimlik doğrulaması kullanarak oturum açın

Önemli

Microsoft Entra ID'ye katılmış VM'lere uzaktan bağlantıya yalnızca Microsoft Entra kayıtlı (en düşük gerekli derleme 20H1) ya da Microsoft Entra'ya katılmış veya Microsoft Entra karması VM ile aynı dizine katılmış Windows 10 veya üzeri bilgisayarlardan izin verilir. Buna ek olarak, Microsoft Entra kimlik bilgilerini kullanarak RDP'de kullanıcıların sanal makine Yönetici istrator Oturum Açma veya Sanal Makine Kullanıcı Oturumu açma olmak üzere iki Azure rolünden birine ait olması gerekir.

Microsoft Entra kayıtlı bir Windows 10 veya sonraki bir bilgisayar kullanıyorsanız, kimlik bilgilerini AzureAD\UPN biçiminde girmeniz gerekir (örneğin, AzureAD\john@contoso.com). Şu anda Azure Bastion'ı kullanarak Azure CLI ve yerel RDP istemcisi mstsc aracılığıyla Microsoft Entra kimlik doğrulamasıyla oturum açabilirsiniz.

Microsoft Entra Id kullanarak Windows Server 2019 sanal makinenizde oturum açmak için:

- Microsoft Entra oturum açma özelliği etkinleştirilmiş sanal makinenin genel bakış sayfasına gidin.

- sanal makineye Bağlan bölmesini açmak için Bağlan seçin.

- RDP Dosyasını İndir’i seçin.

- Uzak Masaüstü Bağlan ion istemcisini açmak için Aç'ı seçin.

- Windows oturum açma iletişim kutusunu açmak için Bağlan seçin.

- Microsoft Entra kimlik bilgilerinizi kullanarak oturum açın.

Artık VM Kullanıcısı veya VM Yönetici istrator gibi atanmış rol izinleriyle Windows Server 2019 Azure sanal makinesinde oturum açtınız.

Not

dosyasını kaydedebilirsiniz. RdP dosyası, Azure portalında sanal makineye genel bakış sayfasına gidip bağlan seçeneğini kullanmak yerine sanal makinenize gelecekteki uzak masaüstü bağlantılarını başlatmak için bilgisayarınızda yerel olarak.

Koşullu Erişim ilkelerini zorunlu kılma

Microsoft Entra oturum açma özelliğiyle etkinleştirilen Azure'daki Windows VM'lerine erişim yetkisi vermeden önce kimlik doğrulama gücü (önizleme) verme denetimi veya çok faktörlü kimlik doğrulaması veya kullanıcı oturum açma risk denetimi gerektir seçeneğini kullanarak "kimlik avına dayanıklı MFA" gibi Koşullu Erişim ilkelerini zorunlu kılabilirsiniz. Koşullu Erişim ilkesi uygulamak için bulut uygulamaları veya eylemler atama seçeneğinden Microsoft Azure Windows Sanal Makine Oturum Açma uygulamasını seçmeniz gerekir. Ardından kimlik doğrulama gücü (önizleme) verme denetimi gerektir veya erişim izni vermek için MFA'nın denetim olarak kullanılmasını kullanarak oturum açma riskini bir koşul olarak veya "kimlik avına dayanıklı MFA" olarak kullanın.

Not

Microsoft Azure Windows Sanal Makinesi Oturum Açma uygulamasına erişim izni vermek için denetim olarak MFA'ya ihtiyacınız varsa, Azure'daki hedef Windows VM'sine RDP oturumunu başlatan istemcinin bir parçası olarak bir MFA talebi sağlamanız gerekir. Bu, Koşullu Erişim ilkelerini karşılayan RDP için parolasız kimlik doğrulama yöntemi kullanılarak gerçekleştirilebilir, ancak RDP için sınırlı parolasız yöntem kullanıyorsanız, Windows 10 veya sonraki bir istemcide bunu başarmak için tek yol RDP istemcisiyle İş İçin Windows Hello PIN veya biyometrik kimlik doğrulaması kullanmaktır. Windows 10 sürüm 1809'da RDP istemcisine biyometrik kimlik doğrulaması desteği eklendi. İş İçin Windows Hello kimlik doğrulaması kullanan uzak masaüstü yalnızca sertifika güven modeli kullanan dağıtımlar için kullanılabilir. Şu anda bir anahtar güven modeli için kullanılamıyor.

Standartları karşılamak ve uyumluluğu değerlendirmek için Azure İlkesi kullanma

Aşağıdakileri yapmak için Azure İlkesi’ni kullanabilirsiniz:

- Yeni ve mevcut Windows sanal makineleriniz için Microsoft Entra oturum açma özelliğinin etkinleştirildiğinden emin olun.

- Uyumluluk panosunda ortamınızın uygun ölçekte uyumluluğunu değerlendirin.

Bu özellik sayesinde birçok zorlama düzeyi kullanabilirsiniz. Ortamınızda Microsoft Entra oturum açma özelliğinin etkinleştirilmemiş olduğu yeni ve mevcut Windows VM'lerine bayrak ekleyebilirsiniz. Microsoft Entra uzantısını, Microsoft Entra oturum açma özelliği etkin olmayan yeni Windows VM'lerine dağıtmak ve mevcut Windows VM'lerini aynı standarda düzeltmek için de Azure İlkesi kullanabilirsiniz.

Bu özelliklere ek olarak, Azure İlkesi kullanarak makinelerinde onaylanmamış yerel hesapları olan Windows VM'lerini algılayabilir ve bayrak ekleyebilirsiniz. Daha fazla bilgi edinmek için Azure İlkesi gözden geçirin.

Dağıtım sorunlarını giderme

VM'nin Microsoft Entra katılım işlemini tamamlaması için AADLoginForWindows uzantısının başarıyla yüklenmesi gerekir. VM uzantısı doğru yüklenemezse aşağıdaki adımları gerçekleştirin:

Yerel yönetici hesabını kullanarak VM'ye RDP yapın ve C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1 altındaki CommandExecution.log dosyasını inceleyin.

Not

uzantı ilk hatadan sonra yeniden başlatılırsa dağıtım hatası içeren günlük CommandExecution_YYYYMMDDHHMMSSSSS.log olarak kaydedilir.

VM'de bir PowerShell penceresi açın. Azure ana bilgisayarında çalıştırılan Azure Instance Metadata Service uç noktasına yönelik aşağıdaki sorguların beklenen çıkışı döndürdüğünü doğrulayın:

Çalıştırılacak komut Beklenen çıkış curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Azure VM hakkında doğru bilgiler curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Azure aboneliğiyle ilişkili geçerli kiracı kimliği curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Bu VM'ye atanan yönetilen kimlik için Microsoft Entra Id tarafından verilen geçerli erişim belirteci Not

gibi https://jwt.ms/bir araç kullanarak erişim belirtecinin kodunu çözebilirsiniz. Erişim belirtecindeki değerin

oidVM'ye atanan yönetilen kimlikle eşleşdiğini doğrulayın.Gerekli uç noktaların PowerShell aracılığıyla VM'den erişilebilir olduğundan emin olun:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Not

değerini Azure aboneliğiyle ilişkili Microsoft Entra kiracı kimliğiyle değiştirin

<TenantID>.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netvepas.windows.net404 Bulunamadı değerini döndürmelidir. Bu beklenen davranıştır.komutunu çalıştırarak

dsregcmd /statuscihaz durumunu görüntüleyin. Amaç, cihaz durumunun olarakAzureAdJoined : YESgösterilmesidir.Not

Microsoft Entra katılım etkinliği, Olay Görüntüleyicisi kullanıcı cihaz kaydı\Yönetici günlüğü altında Olay Görüntüleyicisi (yerel)\Uygulamalar ve Hizmetler Günlükleri\Microsoft\Windows\User Device Registration\Yönetici altında yakalanır.

AADLoginForWindows uzantısı bir hata koduyla başarısız olursa aşağıdaki adımları gerçekleştirebilirsiniz.

Terminal hata kodu 1007 ve çıkış kodu -2145648574.

Terminal hata kodu 1007 ve çıkış kodu -2145648574 olarak çevrilir DSREG_E_MSI_TENANTID_UNAVAILABLE. Uzantı, Microsoft Entra kiracı bilgilerini sorgulayamaz.

Vm'ye yerel yönetici olarak Bağlan ve uç noktanın Azure Örnek Meta Veri Hizmeti'nden geçerli bir kiracı kimliği döndürdüğünü doğrulayın. VM'de yükseltilmiş bir PowerShell penceresinden aşağıdaki komutu çalıştırın:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Bu sorun, VM yöneticisi AADLoginForWindows uzantısını yüklemeye çalıştığında ancak sistem tarafından atanan yönetilen kimlik vm'yi ilk kez etkinleştirmediğinde de oluşabilir. Bu durumda VM'nin Kimlik bölmesine gidin. Sistem tarafından atanan sekmesinde Durum iki durumlu düğmesinin Açık olarak ayarlandığını doğrulayın.

Çıkış kodu -2145648607

-2145648607 çıkış kodu olarak DSREG_AUTOJOIN_DISC_FAILEDçevrilir. Uzantı uç noktaya ulaşamıyor https://enterpriseregistration.windows.net .

Gerekli uç noktaların PowerShell aracılığıyla VM'den erişilebilir olduğunu doğrulayın:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Not

değerini Azure aboneliğiyle ilişkili Microsoft Entra kiracı kimliğiyle değiştirin

<TenantID>. Kiracı kimliğini bulmanız gerekiyorsa hesap adınızın üzerine gelebilir veya Kimlik>Genel Bakış>Özellikleri Kiracı Kimliği'ni> seçebilirsiniz.Bağlanma

enterpriseregistration.windows.netgirişimleri, beklenen davranış olan 404 Bulunamadı değerini döndürebilir. Bağlanmapas.windows.netgirişimleri PIN kimlik bilgilerini isteyebilir veya 404 Bulunamadı değerini döndürebilir. (PIN'i girmeniz gerekmez.) Bunlardan biri URL'ye ulaşılabilir olduğunu doğrulamak için yeterlidir.Komutlardan herhangi biri "Ana bilgisayar

<URL>çözümlenemedi" ile başarısız olursa, VM'nin hangi DNS sunucusunu kullandığını belirlemek için şu komutu çalıştırmayı deneyin:nslookup <URL>Not

değerini, uç noktaların kullandığı tam etki alanı adlarıyla (gibi)

login.microsoftonline.comdeğiştirin<URL>.Genel DNS sunucusu belirtmenin komutun başarılı olmasına izin verip vermediğini görün:

nslookup <URL> 208.67.222.222Gerekirse, Azure VM'nin ait olduğu ağ güvenlik grubuna atanan DNS sunucusunu değiştirin.

Çıkış kodu 51

51 çıkış kodu "Bu uzantı VM'nin işletim sisteminde desteklenmiyor" anlamına gelir.

AADLoginForWindows uzantısı yalnızca Windows Server 2019 veya Windows 10'a (Derleme 1809 veya üzeri) yüklenmek üzere tasarlanmıştır. Windows sürümünüzün veya derlemenizin desteklendiğinden emin olun. Desteklenmiyorsa uzantıyı kaldırın.

Oturum açma sorunlarını giderme

Oturum açma sorunlarını düzeltmek için aşağıdaki bilgileri kullanın.

komutunu çalıştırarak dsregcmd /statuscihaz ve çoklu oturum açma (SSO) durumunu görüntüleyebilirsiniz. Amaç, cihaz durumunun olarak AzureAdJoined : YES gösterilmesini ve SSO durumunun gösterilmesini sağlamaktır AzureAdPrt : YES.

Microsoft Entra hesapları aracılığıyla RDP oturum açma işlemi, Uygulamalar ve Hizmetler Günlükleri\Microsoft\Windows\AAD\Operasyonel olay günlükleri altında Olay Görüntüleyicisi yakalanır.

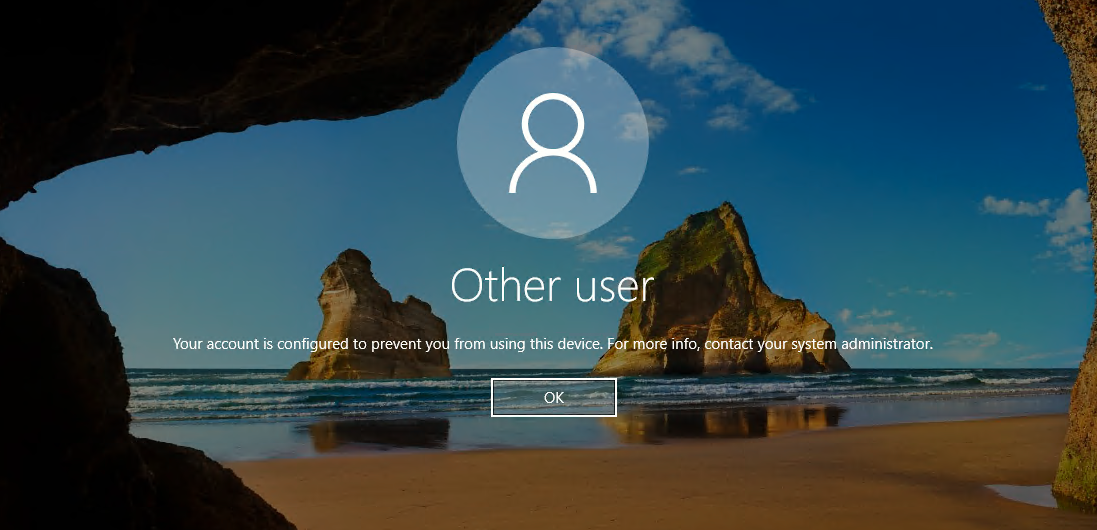

Azure rolü atanmadı

VM'nize uzak masaüstü bağlantısı başlattığınızda şu hata iletisini alabilirsiniz: "Hesabınız bu cihazı kullanmanızı engelleyecek şekilde yapılandırıldı. Daha fazla bilgi için sistem yöneticinize başvurun."

Kullanıcıya Sanal Makine Yönetici istrator Oturum Açma veya Sanal Makine Kullanıcı Oturumu Açma rolü veren VM için Azure RBAC ilkelerini yapılandırdığınızdan emin olun.

Not

Azure rol atamalarıyla ilgili sorun yaşıyorsanız bkz . Azure RBAC sorunlarını giderme.

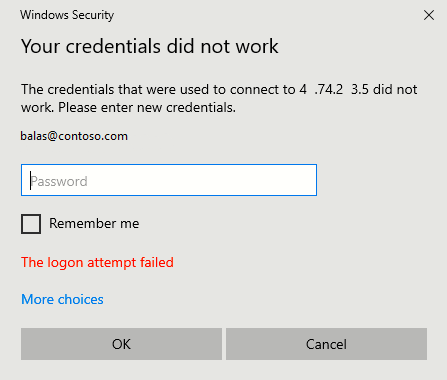

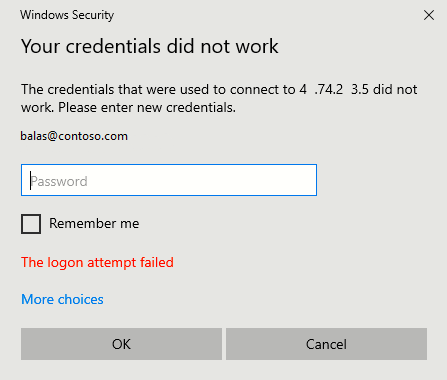

Yetkisiz istemci veya parola değişikliği gerekiyor

VM'nize uzak masaüstü bağlantısı başlattığınızda şu hata iletisini alabilirsiniz: "Kimlik bilgileriniz çalışmadı."

Şu çözümleri deneyin:

Uzak masaüstü bağlantısını başlatmak için kullandığınız Windows 10 veya sonraki bir bilgisayar Microsoft Entra'ya katılmış veya Microsoft Entra karması aynı Microsoft Entra dizinine katılmış olmalıdır. Cihaz kimliği hakkında daha fazla bilgi için Cihaz kimliği nedir? makalesine bakın.

Not

Windows 10 Derleme 20H1, VM'nize RDP bağlantısı başlatmak için Microsoft Entra kayıtlı bir bilgisayara yönelik destek ekledi. VM'nize bağlantı başlatmak için RDP istemcisi olarak Microsoft Entra kayıtlı (Microsoft Entra'ya katılmış veya Microsoft Entra karma katılmış değil) bir bilgisayar kullanıyorsanız, kimlik bilgilerini biçiminde

AzureAD\UPNgirmeniz gerekir (örneğin,AzureAD\john@contoso.com).Microsoft Entra katılımı tamamlandıktan sonra AADLoginForWindows uzantısının kaldırılmadığını doğrulayın.

Ayrıca, ağ güvenliği: Bu bilgisayara çevrimiçi kimlikleri kullanmak için PKU2U kimlik doğrulama isteklerine izin ver güvenlik ilkesinin hem sunucuda hem de istemcide etkinleştirildiğinden emin olun.

Kullanıcının geçici bir parolası olmadığını doğrulayın. Uzak masaüstü bağlantısında oturum açmak için geçici parolalar kullanılamaz.

Web tarayıcısında kullanıcı hesabıyla oturum açın. Örneğin, azure portalında özel gözatma penceresinde oturum açın. Parolayı değiştirmeniz istenirse yeni bir parola ayarlayın. Ardından yeniden bağlanmayı deneyin.

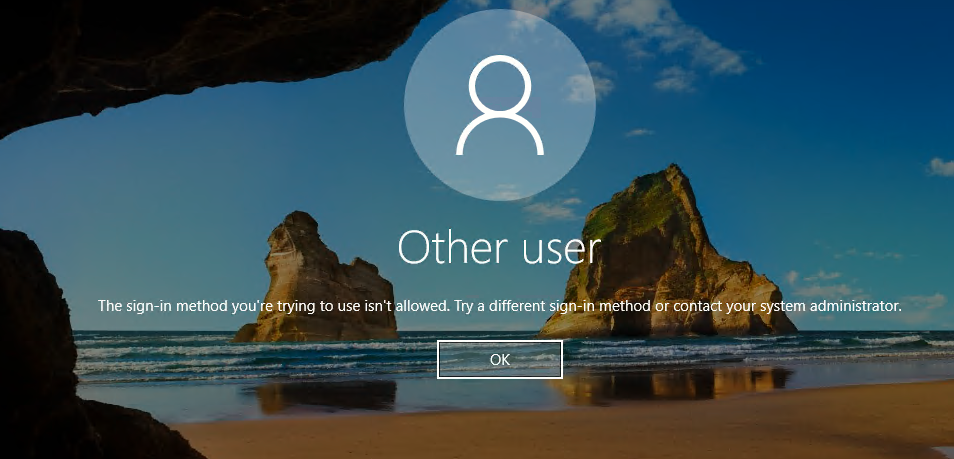

MFA oturum açma yöntemi gerekli

VM'nize uzak masaüstü bağlantısı başlattığınızda şu hata iletisini görebilirsiniz: "Kullanmaya çalıştığınız oturum açma yöntemine izin verilmiyor. Farklı bir oturum açma yöntemi deneyin veya sistem yöneticinize başvurun."

Kaynağa erişebilmeniz için önce MFA veya kullanıcı başına eski Etkin/Zorlanmış Microsoft Entra çok faktörlü kimlik doğrulaması gerektiren bir Koşullu Erişim ilkesi yapılandırdıysanız, VM'nize uzak masaüstü bağlantısını başlatan Windows 10 veya üzeri bilgisayarın Windows Hello gibi güçlü bir kimlik doğrulama yöntemi kullanarak oturum açtığından emin olmanız gerekir. Uzak masaüstü bağlantınız için güçlü bir kimlik doğrulama yöntemi kullanmıyorsanız hatayı görürsünüz.

MFA ile ilgili başka bir hata iletisi daha önce açıklanan hata iletisidir: "Kimlik bilgileriniz çalışmadı."

Kullanıcı başına eski bir Etkin/Zorunlu Microsoft Entra çok faktörlü kimlik doğrulama ayarını yapılandırdıysanız ve yukarıdaki hatayı görüyorsanız, kullanıcı başına MFA ayarını kaldırarak sorunu çözebilirsiniz. Daha fazla bilgi için, Oturum açma olaylarının güvenliğini sağlamak için kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirme makalesine bakın.

İş İçin Windows Hello dağıtmadıysanız ve bu şimdilik bir seçenek değilse, Microsoft Azure Windows Sanal Makine Oturum Açma uygulamasını MFA gerektiren bulut uygulamaları listesinden dışlayan bir Koşullu Erişim ilkesi yapılandırabilirsiniz. İş İçin Windows Hello hakkında daha fazla bilgi edinmek için bkz. İş İçin Windows Hello genel bakış.

Not

RDP ile İş İçin Windows Hello PIN kimlik doğrulaması, Windows 10'un çeşitli sürümlerinde desteklenmektedir. Windows 10 sürüm 1809'da RDP ile biyometrik kimlik doğrulaması desteği eklendi. RDP sırasında İş İçin Windows Hello kimlik doğrulaması kullanmak, sertifika güven modeli veya anahtar güven modeli kullanan dağıtımlar için kullanılabilir.

Bu özellik hakkındaki geri bildiriminizi paylaşın veya microsoft Entra geri bildirim forumunu kullanarak ilgili sorunları bildirin.

Eksik uygulama

Koşullu Erişim'de Microsoft Azure Windows Sanal Makine Oturum Açma uygulaması eksikse, uygulamanın kiracıda olduğundan emin olun:

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

- Tüm uygulamaları görmek için filtreleri kaldırın ve VM'yi arayın. Sonuç olarak Microsoft Azure Windows Sanal Makine Oturum Açma'yı görmüyorsanız, hizmet sorumlusu kiracıda eksiktir.

İpucu

Bazı kiracılar, Microsoft Azure Windows Sanal Makinesi Oturum Açma yerine Azure Windows VM Oturum Açma adlı uygulamayı görebilir. Uygulama aynı 372140e0-b3b7-4226-8ef9-d57986796201 Uygulama Kimliğine sahip olacaktır.

Sonraki adımlar

Microsoft Entra Id hakkında daha fazla bilgi için bkz . Microsoft Entra Id nedir?.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin