Öğretici: Azure portalını kullanarak sanal ağ hizmet uç noktaları ile PaaS kaynaklarına ağ erişimini kısıtlama

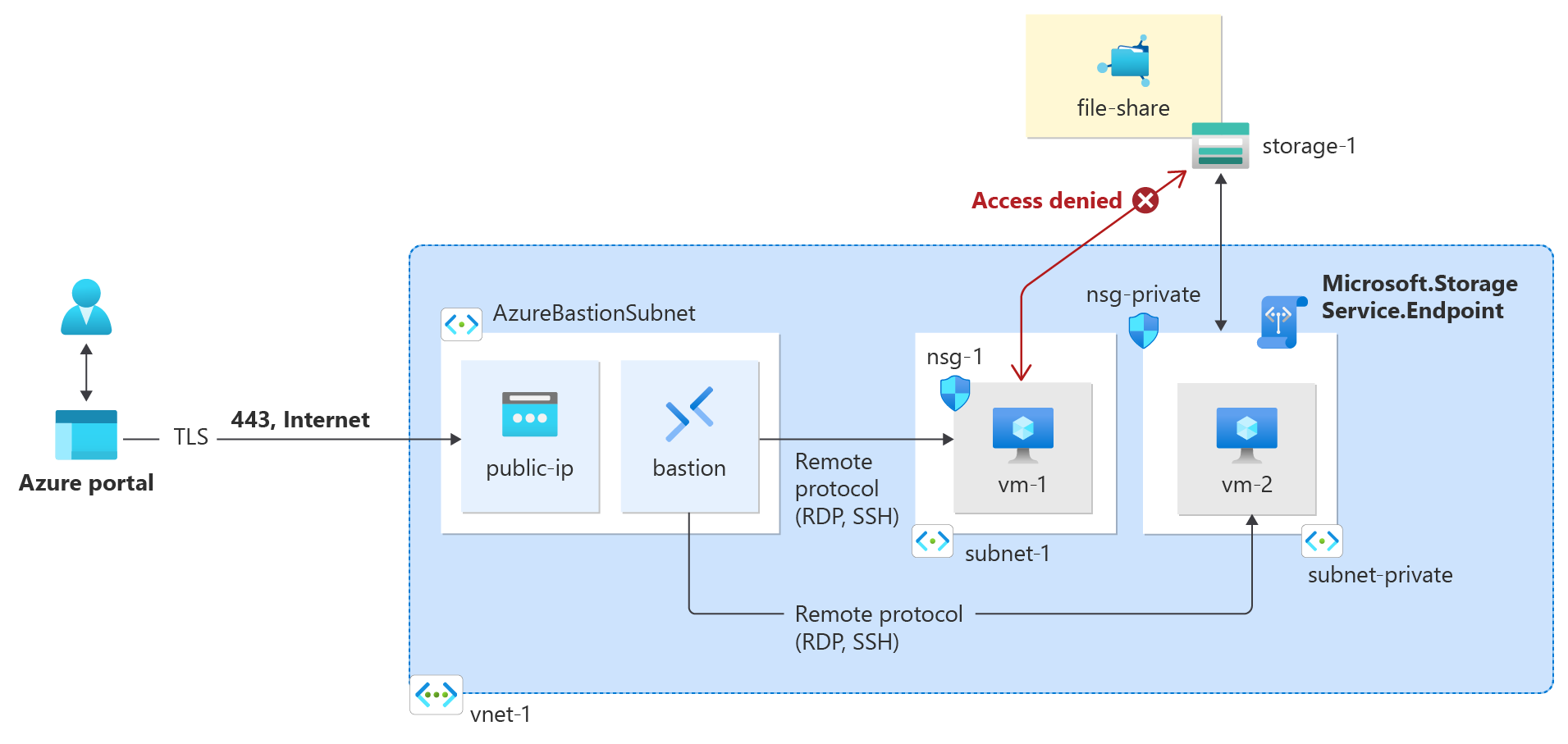

Sanal ağ hizmet uç noktaları bazı Azure hizmet uç noktalarına ağ erişimini bir sanal ağ alt ağı ile sınırlamanıza olanak tanır. Ayrıca, kaynaklara internet erişimini de kaldırabilirsiniz. Hizmet uç noktaları, sanal ağınızdan desteklenen Azure hizmetlerine doğrudan bağlantı sağlar, böylece Azure hizmetlerine erişmek için sanal ağınızın özel adres alanını kullanabilirsiniz. Hizmet uç noktaları aracılığıyla Azure kaynaklarına gönderilen trafik her zaman Microsoft Azure omurga ağı üzerinde kalır.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Alt ağ ile sanal ağ oluşturma

- Alt ağ ekleme ve hizmet uç noktasını etkinleştirme

- Azure kaynağı oluşturma ve yalnızca bir alt ağdan ağ erişimine izin verme

- Her alt ağa bir sanal makine (VM) dağıtma

- Bir alt ağdan kaynağa erişimi onaylama

- Bir alt ağdan ve internetten kaynağa erişimin reddedildiğini onaylama

Bu öğreticide Azure portalı kullanılmaktadır. Azure CLI veya PowerShell kullanarak da tamamlayabilirsiniz.

Önkoşullar

- Etkin aboneliği olan bir Azure hesabı. Ücretsiz bir tane oluşturun.

Azure'da oturum açma

Azure Portal’ında oturum açın.

Sanal ağ ve Azure Bastion konağı oluşturma

Aşağıdaki yordam kaynak alt ağı, Azure Bastion alt ağı ve Bastion konağı ile bir sanal ağ oluşturur:

Portalda Sanal ağlar'ı arayın ve seçin.

Sanal ağlar sayfasında + Oluştur'u seçin.

Sanal ağ oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu Yeni oluştur’u seçin.

Ad olarak test-rg girin.

Tamam'ı seçin.Örnek ayrıntıları Veri Akışı Adı vnet-1 girin. Bölge Doğu ABD 2’yi seçin.

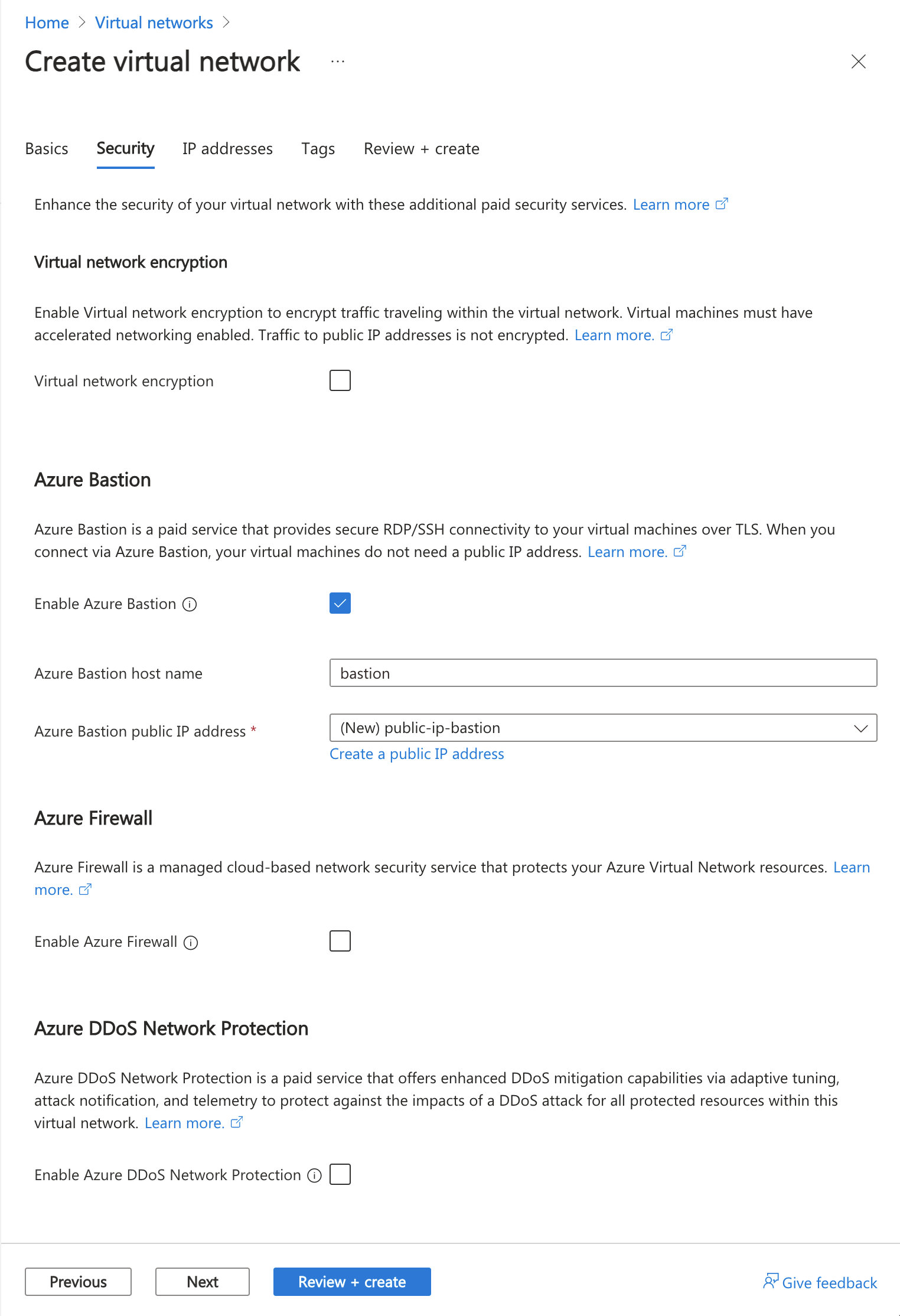

Güvenlik sekmesine gitmek için İleri'yi seçin.

Azure Bastion bölümünde Bastion'ı Etkinleştir'i seçin.

Bastion, özel IP adreslerini kullanarak Secure Shell (SSH) veya Uzak Masaüstü Protokolü (RDP) üzerinden sanal ağınızdaki VM'lere bağlanmak için tarayıcınızı kullanır. VM'lerin genel IP adreslerine, istemci yazılımına veya özel yapılandırmaya ihtiyacı yoktur. Daha fazla bilgi için bkz . Azure Bastion nedir?.

Not

Saatlik fiyatlandırma, giden veri kullanımına bakılmaksızın Bastion dağıtıldığından itibaren başlar. Daha fazla bilgi için bkz . Fiyatlandırma ve SKU'lar. Bastion'ı bir öğretici veya test kapsamında dağıtıyorsanız, kullanmayı bitirdikten sonra bu kaynağı silmenizi öneririz.

Azure Bastion'da aşağıdaki bilgileri girin veya seçin:

Ayar Value Azure Bastion ana bilgisayar adı Bastion yazın. Azure Bastion genel IP adresi Genel IP adresi oluştur'u seçin.

Ad alanına public-ip-bastion yazın.

Tamam'ı seçin.

IP Adresleri sekmesine gitmek için İleri'yi seçin.

Alt ağlar'daki adres alanı kutusunda varsayılan alt ağı seçin.

Alt ağı düzenle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Alt ağ amacı Varsayılan olarak bırakın. Veri Akışı Adı subnet-1 girin. IPv4 IPv4 adres aralığı Varsayılan değeri 10.0.0.0/16 olarak bırakın. Başlangıç adresi Varsayılan değeri 10.0.0.0 olarak bırakın. Size Varsayılan değeri /24 (256 adres) olarak bırakın. Kaydet'i seçin.

Pencerenin alt kısmındaki Gözden geçir + oluştur'u seçin. Doğrulama başarılı olduğunda Oluştur'u seçin.

Hizmet uç noktasını girin

Hizmet uç noktaları her hizmet ve her alt ağ için etkinleştirilir.

Portal sayfasının üst kısmındaki arama kutusunda Sanal ağ'ı arayın. Arama sonuçlarında Sanal ağlar'ı seçin.

Sanal ağlar'da vnet-1'i seçin.

vnet-1'in Ayarlar bölümünde Alt ağlar'ı seçin.

+ Alt Ağ'ı seçin.

Alt ağ ekle sayfasında aşağıdaki bilgileri girin veya seçin:

Ayar Değer Veri Akışı Adı alt ağ-özel Alt ağ adres aralığı Varsayılan değeri 10.0.2.0/24 olarak bırakın. HİzMET UÇ NOKTALARI Hizmetler Microsoft.Storage'ı seçin Kaydet'i seçin.

Dikkat

İçinde kaynaklar bulunan mevcut alt ağ için hizmet uç noktasını etkinleştirmeden önce, bkz. Alt ağ ayarlarını değiştirme.

Bir kaynak için ağ erişimini kısıtlama

Varsayılan olarak, alt ağdaki tüm sanal makine örnekleri herhangi bir kaynakla iletişim kurabilir. Bir ağ güvenlik grubu oluşturup bunu alt ağ ile ilişkilendirerek, alt ağdaki tüm kaynaklara giden ve gelen iletişimi sınırlandırabilirsiniz.

Portal sayfasının üst kısmındaki arama kutusunda Ağ güvenlik grubu için arama yapın. Arama sonuçlarında Ağ güvenlik grupları'nı seçin.

Ağ güvenlik grupları'nda + Oluştur'u seçin.

Ağ güvenlik grubu oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Veri Akışı Adı nsg-storage girin. Bölge Doğu ABD 2’yi seçin. Gözden Geçir + oluştur’u ve sonra da Oluştur’u seçin.

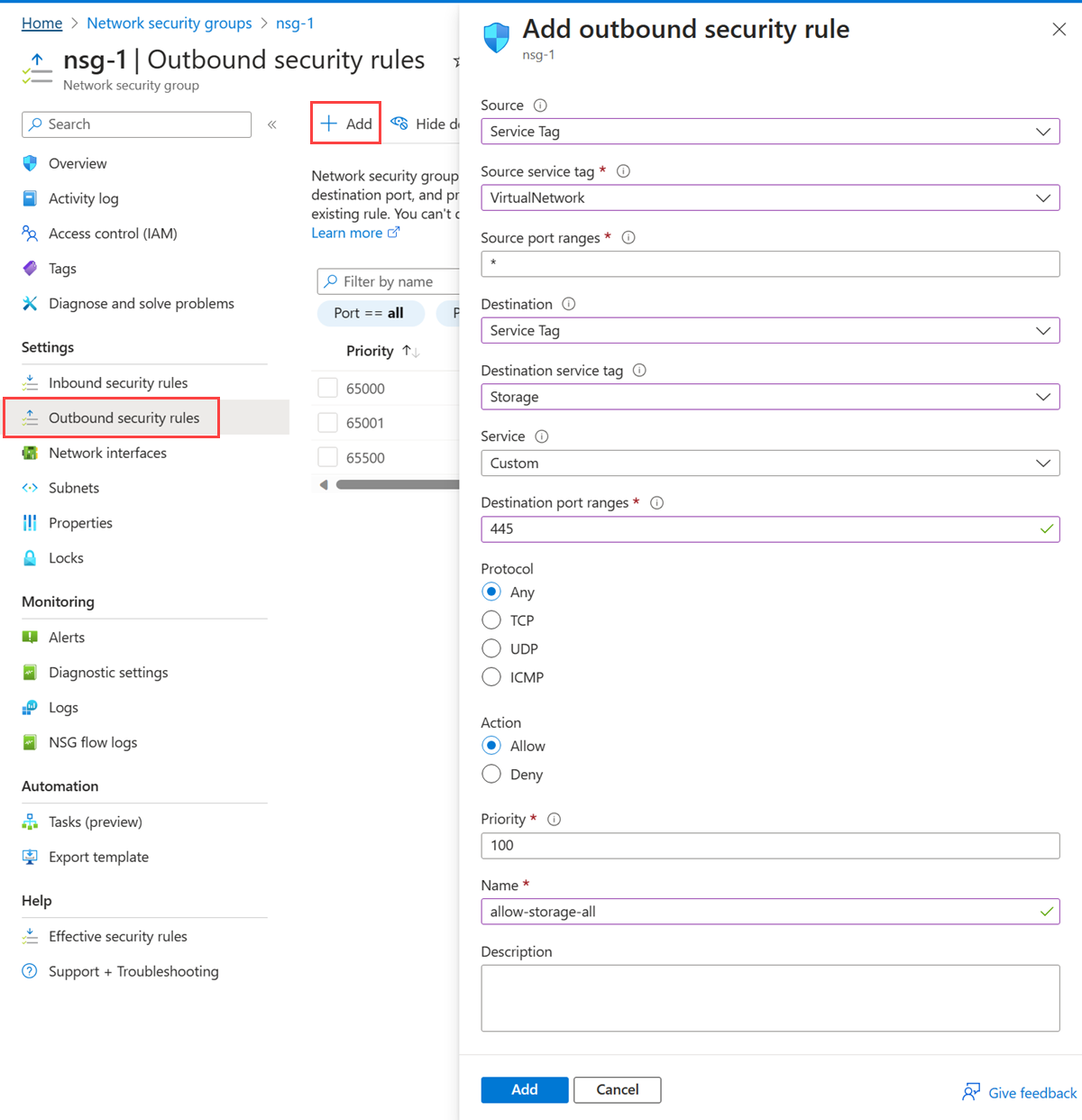

Giden NSG kuralları oluşturma

Portal sayfasının üst kısmındaki arama kutusunda Ağ güvenlik grubu için arama yapın. Arama sonuçlarında Ağ güvenlik grupları'nı seçin.

nsg-storage'ı seçin.

Ayarlar'da Giden güvenlik kuralları'nı seçin.

+ Ekle'yi seçin.

Azure Depolama hizmetine giden iletişime izin veren bir kural oluşturun. Giden güvenlik kuralı ekle bölümüne aşağıdaki bilgileri girin veya seçin:

Ayar Değer Source Hizmet Etiketi'ne tıklayın. Kaynak hizmeti etiketi VirtualNetwork'i seçin. Kaynak bağlantı noktası aralıkları varsayılanını değiştirmeyin *. Hedef Hizmet Etiketi'ne tıklayın. Hedef hizmet etiketi Depolama’yı seçin. Hizmet Varsayılan olarak Özel'i bırakın. Hedef bağlantı noktası aralıkları 445 girin.

SMB protokolü, sonraki bir adımda oluşturulan bir dosya paylaşımına bağlanmak için kullanılır.Protokol Herhangi birini seçin. Eylem İzin ver'i seçin. Öncelik Varsayılan değeri 100 olarak bırakın. Veri Akışı Adı Tümünü depolamaya izin ver yazın.

+ Ekle'yi seçin.

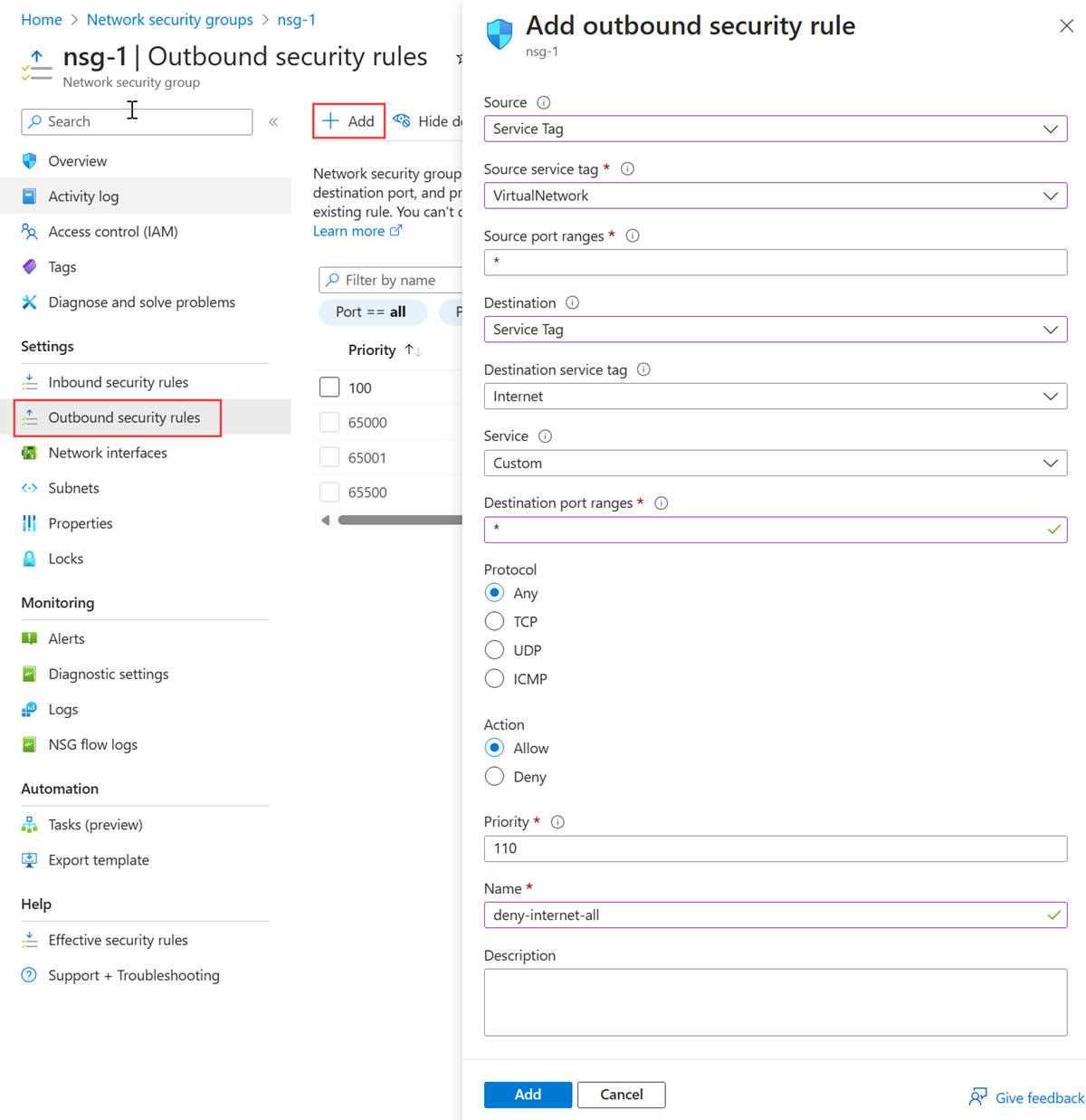

İnternet bağlantısını reddeden başka bir giden güvenlik kuralı oluşturun. Bu kural, giden İnternet iletişimine izin veren tüm ağ güvenlik gruplarında varsayılan kuralı geçersiz kılar. Giden güvenlik kuralı ekleme bölümünde aşağıdaki değerlerle önceki adımları tamamlayın:

Ayar Değer Source Hizmet Etiketi'ne tıklayın. Kaynak hizmeti etiketi VirtualNetwork'i seçin. Kaynak bağlantı noktası aralıkları varsayılanını değiştirmeyin *. Hedef Hizmet Etiketi'ne tıklayın. Hedef hizmet etiketi İnternet'i seçin. Hizmet Varsayılan olarak Özel'i bırakın. Hedef bağlantı noktası aralıkları * girin. Protokol Herhangi birini seçin. Eylem Reddet'i seçin. Öncelik Varsayılan 110'da bırakın. Veri Akışı Adı Deny-internet-all girin.

Ekle'yi seçin.

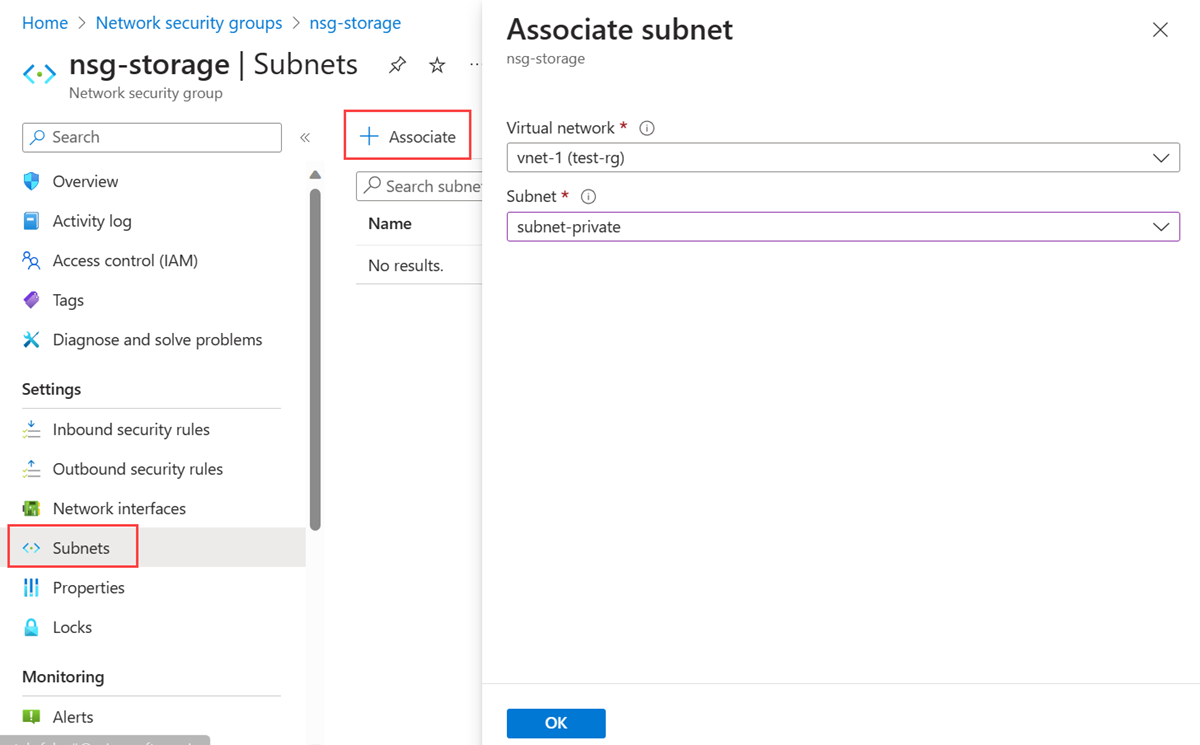

Ağ güvenlik grubunu bir alt ağ ile ilişkilendirme

Portal sayfasının üst kısmındaki arama kutusunda Ağ güvenlik grubu için arama yapın. Arama sonuçlarında Ağ güvenlik grupları'nı seçin.

nsg-storage'ı seçin.

Ayarlar'da Alt Ağlar'ı seçin.

+ İlişkili'yi seçin.

Alt ağı ilişkilendir bölümünde Sanal ağ'da vnet-1'i seçin. Alt ağda alt ağ-özel'i seçin.

Tamam'ı seçin.

Bir kaynağa ağ erişimini kısıtlama

Hizmet uç noktaları için etkinleştirilen Azure hizmetleri aracılığıyla oluşturulan kaynaklara ağ erişimini kısıtlamak için gereken adımlar hizmetler arasında farklılık gösterir. Bir hizmete yönelik belirli adımlar için ilgili hizmetin belgelerine bakın. Bu öğreticinin geri kalanı, örnek olarak Azure Depolama hesabı için ağ erişimini kısıtlama adımlarını içerir.

Depolama hesabı oluşturma

Bu makaledeki adımlar için bir Azure Depolama hesabı oluşturun. Zaten bir depolama hesabınız varsa, bunun yerine bunu kullanabilirsiniz.

Portalın üst kısmındaki arama kutusuna Depolama hesabı girin. Arama sonuçlarında Depolama hesapları'nı seçin.

+Oluştur'u seçin.

Depolama hesabı oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje Ayrıntıları Abonelik Azure aboneliği seçin. Kaynak Grubu test-rg öğesini seçin. Örnek ayrıntıları Depolama hesabı adı storage1 girin. Ad kullanılamıyorsa, benzersiz bir ad girin. Konum (ABD) Doğu ABD 2'yi seçin. Performans Varsayılan Standart'ta bırakın. Yedeklilik Yerel olarak yedekli depolama (LRS) seçeneğini belirleyin. İncele'yi seçin.

Oluştur'u belirleyin.

Depolama hesabında dosya paylaşımı oluşturma

Portalın üst kısmındaki arama kutusuna Depolama hesabı girin. Arama sonuçlarında Depolama hesapları'nı seçin.

Depolama hesapları bölümünde, önceki adımda oluşturduğunuz depolama hesabını seçin.

Veri depolama alanında Dosya paylaşımları'yı seçin.

+ Dosya paylaşımı’nı seçin.

Yeni dosya paylaşımına aşağıdaki bilgileri girin veya seçin:

Ayar Değer Veri Akışı Adı Dosya paylaşımı girin. Katman İşlem için iyileştirilmiş varsayılan değeri değiştirmeyin. İleri: Yedekle'yi seçin.

Yedeklemeyi etkinleştir'in seçimini kaldırın.

Gözden Geçir + oluştur’u ve sonra da Oluştur’u seçin.

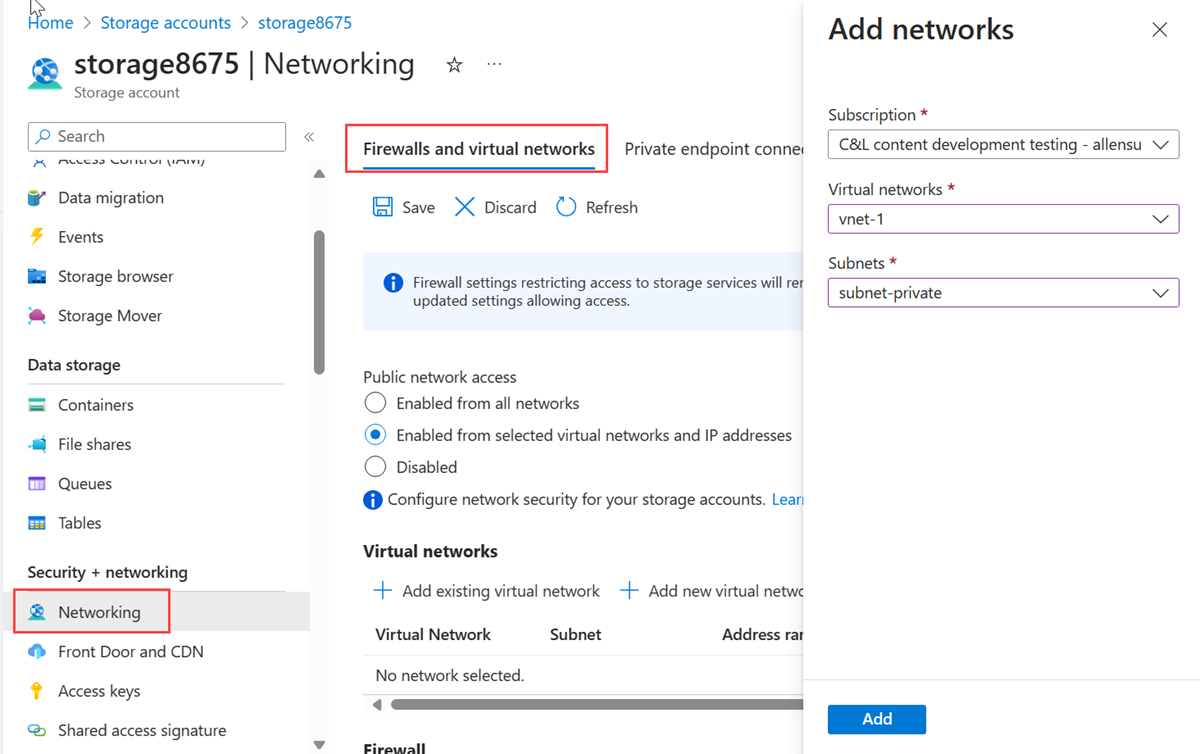

Bir alt ağa erişimi kısıtlama

Varsayılan olarak, depolama hesapları İnternet de dahil olmak üzere herhangi bir ağdaki istemcilerden gelen ağ bağlantılarını kabul eder. İnternet'ten ağ erişimini ve tüm sanal ağlardaki diğer tüm alt ağları kısıtlayabilirsiniz (vnet-1 sanal ağındaki alt ağ-özel alt ağ hariç).)

Bir alt ağa ağ erişimini kısıtlamak için:

Portalın üst kısmındaki arama kutusuna Depolama hesabı girin. Arama sonuçlarında Depolama hesapları'nı seçin.

Depolama hesabınızı seçin.

Güvenlik + ağ bölümünde Ağ'ı seçin.

Güvenlik duvarları ve sanal ağlar sekmesinde, Genel ağ erişiminde seçili sanal ağlardan ve IP adreslerinden etkinleştirildi'yi seçin.

Sanal ağlar'da + Var olan sanal ağı ekle'yi seçin.

Ağ ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Abonelik Aboneliğinizi seçin. Sanal ağlar vnet-1'i seçin. Alt ağlar Alt ağ-özel'i seçin.

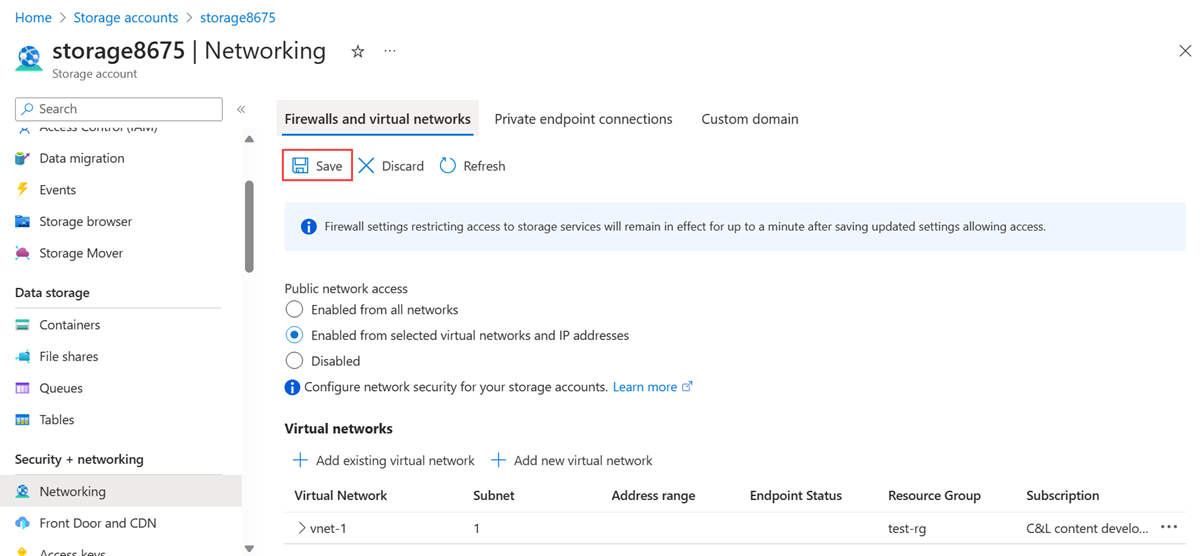

Ekle'yi seçin.

Sanal ağ yapılandırmalarını kaydetmek için Kaydet'i seçin.

Sanal makineleri oluşturma

Bir depolama hesabına ağ erişimini test etmek için her alt ağa bir sanal makine dağıtın.

Test sanal makinesi oluşturma

Aşağıdaki yordam, sanal ağda vm-1 adlı bir test sanal makinesi (VM) oluşturur.

Portalda Sanal makineler'i arayın ve seçin.

Sanal makineler'de + Oluştur'u ve ardından Azure sanal makinesi'ne tıklayın.

Sanal makine oluşturmanın Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Virtual machine name vm-1 girin. Bölge Doğu ABD 2’yi seçin. Kullanılabilirlik seçenekleri Altyapı yedekliliği gerekli değil'i seçin. Güvenlik türü Standart varsayılanını değiştirmeyin. Görsel Windows Server 2022 Datacenter - x64 2. Nesil'i seçin. VM mimarisi Varsayılan x64'leri değiştirmeyin. Size Bir boyut seçin. Yönetici hesabı Authentication type Parola'ya tıklayın. Username azureuser girin. Parola Bir parola girin. Parolayı onaylayın Parolayı yeniden girin. Gelen bağlantı noktası kuralları Genel gelen bağlantı noktaları Hiçbiri seçeneğini belirtin. Sayfanın üst kısmındaki Ağ sekmesini seçin.

Ağ sekmesine aşağıdaki bilgileri girin veya seçin:

Ayar Value Ağ arabirimi Sanal ağ vnet-1'i seçin. Alt ağ subnet-1 (10.0.0.0/24) öğesini seçin. Genel IP Hiçbiri seçeneğini belirtin. NIC ağ güvenlik grubu Gelişmiş'i seçin. Ağ güvenlik grubunu yapılandırma Yeni oluştur’u seçin.

Ad olarak nsg-1 girin.

Gerisini varsayılan değerlerde bırakın ve Tamam'ı seçin.Ayarların geri kalanını varsayılan ayarlarda bırakın ve Gözden geçir ve oluştur'u seçin.

Ayarları gözden geçirin ve Oluştur'u seçin.

Not

Savunma konağı olan bir sanal ağdaki sanal makinelerin genel IP adreslerine ihtiyacı yoktur. Bastion genel IP'yi sağlar ve VM'ler ağ içinde iletişim kurmak için özel IP'ler kullanır. Savunma tarafından barındırılan sanal ağlardaki tüm VM'lerden genel IP'leri kaldırabilirsiniz. Daha fazla bilgi için bkz . Azure VM'den genel IP adresini ilişkilendirme.

Not

Azure, genel IP adresi atanmamış veya bir iç temel Azure yük dengeleyicinin arka uç havuzunda yer alan VM'ler için varsayılan bir giden erişim IP'si sağlar. Varsayılan giden erişim IP mekanizması, yapılandırılamayan bir giden IP adresi sağlar.

Aşağıdaki olaylardan biri gerçekleştiğinde varsayılan giden erişim IP'si devre dışı bırakılır:

- VM'ye bir genel IP adresi atanır.

- VM, giden kuralları olan veya olmayan standart bir yük dengeleyicinin arka uç havuzuna yerleştirilir.

- VM'nin alt a bilgisayarına bir Azure NAT Gateway kaynağı atanır.

Sanal makine ölçek kümelerini esnek düzenleme modunda kullanarak oluşturduğunuz VM'lerin varsayılan giden erişimi yoktur.

Azure'daki giden bağlantılar hakkında daha fazla bilgi için bkz . Azure'da varsayılan giden erişim ve giden bağlantılar için Kaynak Ağ Adresi Çevirisi'ni (SNAT) kullanma.

İkinci sanal makineyi oluşturma

İkinci bir sanal makine oluşturmak için önceki bölümdeki adımları yineleyin. Sanal makine oluşturma bölümünde aşağıdaki değerleri değiştirin:

Ayar Value Virtual machine name vm-private girin. Alt ağ Alt ağ-özel'i seçin. Genel IP Hiçbiri seçeneğini belirtin. NIC ağ güvenlik grubu Hiçbiri seçeneğini belirtin. Uyarı

Dağıtım tamamlanana kadar sonraki adıma devam etmeyin.

Depolama hesabına erişimi onaylama

Daha önce oluşturduğunuz ve alt ağa özel alt ağa atanan sanal makine, depolama hesabına erişimi onaylamak için kullanılır. Önceki bölümde oluşturduğunuz ve subnet-1 alt asına atanan sanal makine, depolama hesabına erişimin engellendiğini onaylamak için kullanılır.

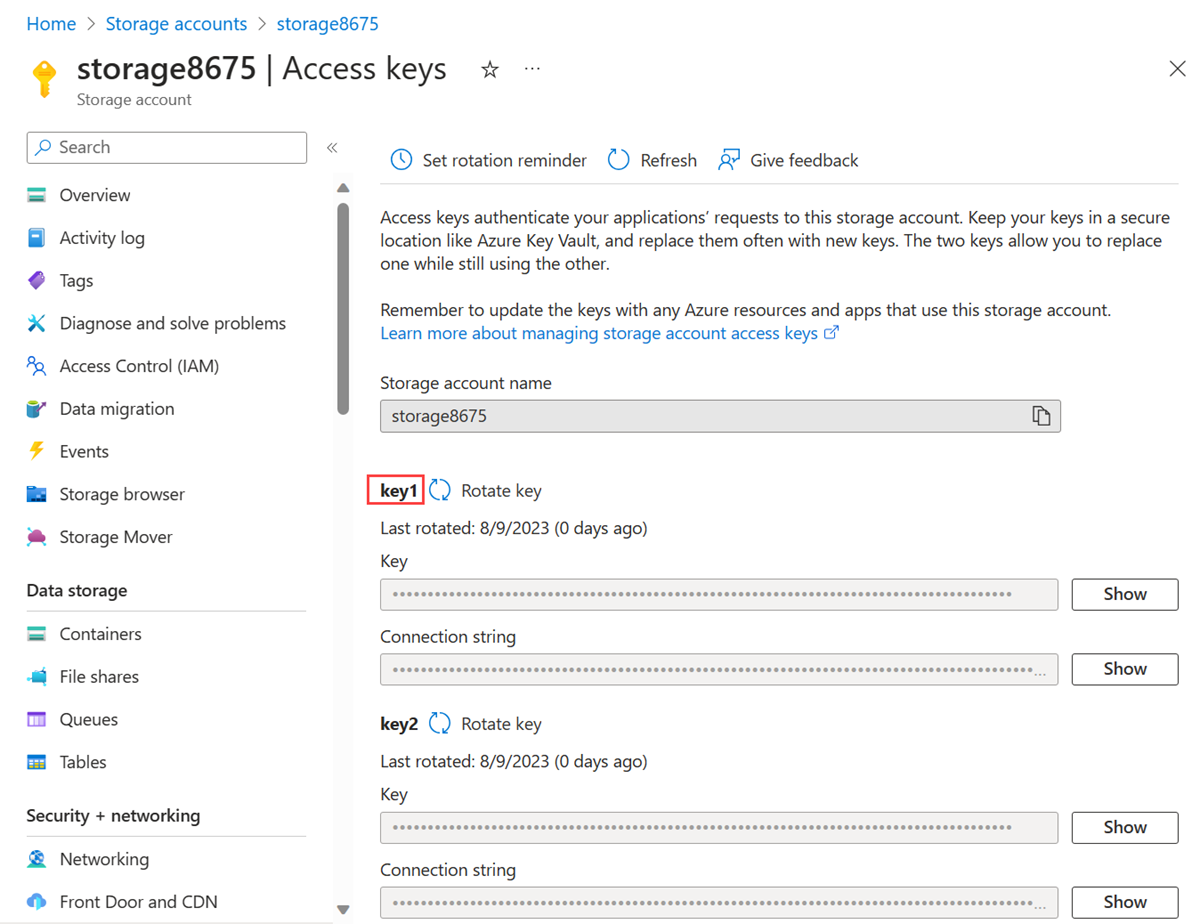

Depolama hesabı erişim anahtarını alma

Portalın üst kısmındaki arama kutusuna Depolama hesabı girin. Arama sonuçlarında Depolama hesapları'nı seçin.

Depolama hesapları'nda depolama hesabınızı seçin.

Güvenlik + ağ bölümünde Erişim anahtarları'nı seçin.

key1 değerini kopyalayın. Anahtarı görüntülemek için Göster düğmesini seçmeniz gerekebilir.

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

vm-private seçeneğini belirleyin.

İşlemler'de Bastion'ı seçin.

Sanal makineyi oluştururken belirttiğiniz kullanıcı adını ve parolayı girin. Bağlan'ı seçin.

Windows PowerShell'i açın. Azure dosya paylaşımını Z sürücüsüne eşlemek için aşağıdaki betiği kullanın.

değerini önceki adımda kopyaladığınız anahtarla değiştirin

<storage-account-key>.<storage-account-name>değerini depolama hesabınızın adıyla değiştirin. Bu örnekte storage8675'tir.

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapPowerShell aşağıdaki örnek çıktıya benzer bir çıktı döndürür:

Name Used (GB) Free (GB) Provider Root ---- --------- --------- -------- ---- Z FileSystem \\storage8675.file.core.windows.net\f...Z sürücüsüne başarıyla eşlenen Azure dosya paylaşımı.

Vm-private ile Bastion bağlantısını kapatın.

Depolama hesabına erişimin reddedildiğini onaylama

Vm-1'den

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

vm-1'i seçin.

İşlemler'de Bastion'ı seçin.

Sanal makineyi oluştururken belirttiğiniz kullanıcı adını ve parolayı girin. Bağlan'ı seçin.

Sürücüyü depolama hesabındaki dosya paylaşımına eşlemeye çalışmak için önceki komutu yineleyin. Bu yordam için depolama hesabı erişim anahtarını yeniden kopyalamanız gerekebilir:

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapAşağıdaki hata iletisini almanız gerekir:

New-PSDrive : Access is denied At line:1 char:5 + New-PSDrive @map + ~~~~~~~~~~~~~~~~ + CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception + FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommandVm-1 ile Bastion bağlantısını kapatın.

Yerel makineden:

Portalın üst kısmındaki arama kutusuna Depolama hesabı girin. Arama sonuçlarında Depolama hesapları'nı seçin.

Depolama hesapları'nda depolama hesabınızı seçin.

Veri depolama alanında Dosya paylaşımları'yı seçin.

Dosya paylaşımı'nı seçin.

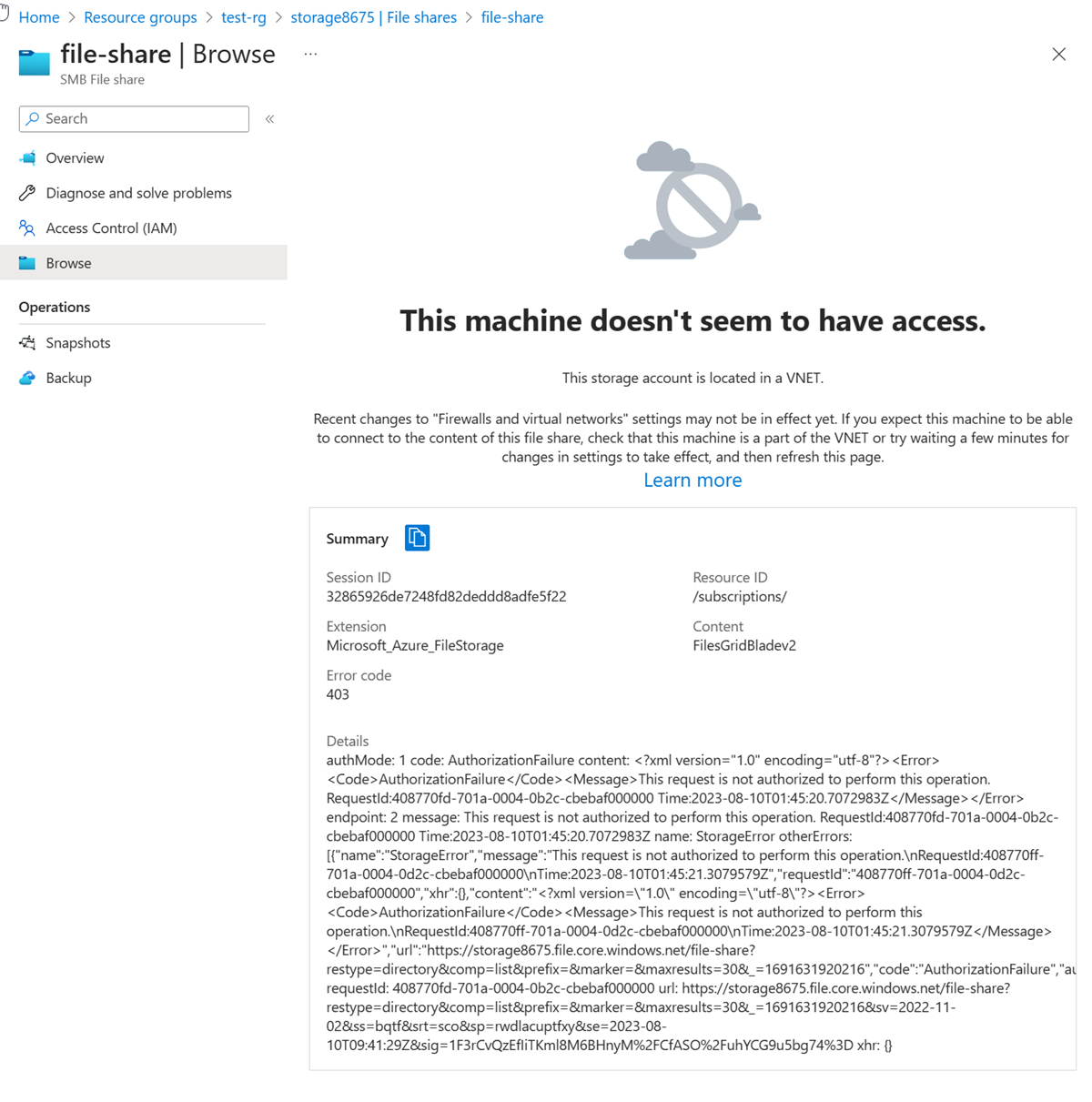

Sol taraftaki menüden Gözat'ı seçin.

Aşağıdaki hata iletisini almanız gerekir:

Not

Bilgisayarınız vnet-1 sanal ağının alt ağ-özel alt ağında olmadığından erişim reddedilir.

Kaynakları temizleme

Oluşturduğunuz kaynakları kullanmayı bitirdiğinizde, kaynak grubunu ve tüm kaynaklarını silebilirsiniz:

Azure portalında Kaynak grupları'nı arayın ve seçin.

Kaynak grupları sayfasında test-rg kaynak grubunu seçin.

test-rg sayfasında Kaynak grubunu sil'i seçin.

Silme işlemini onaylamak için Kaynak grubu adını girin alanına test-rg yazın ve ardından Sil'i seçin.

Sonraki adımlar

Bu öğreticide:

Sanal ağ alt ağı için bir hizmet uç noktasını etkinleştirmişsiniz.

Hizmet uç noktalarını birden fazla Azure hizmetinden dağıtılmış kaynaklar için etkinleştirebileceğinizi öğrendiniz.

Bir Azure Depolama hesabı oluşturdunuz ve depolama hesabına ağ erişimini yalnızca bir sanal ağ alt ağındaki kaynakla kısıtlamıştınız.

Hizmet uç noktaları hakkında daha fazla bilgi için bkz. Hizmet uç noktalarına genel bakış ve Alt ağları yönetme.

Hesabınızda birden çok sanal ağ varsa, kaynakların birbirleriyle iletişim kurabilmesi için bunlar arasında bağlantı kurmak isteyebilirsiniz. Sanal ağları bağlama hakkında bilgi almak için sonraki öğreticiye ilerleyin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin