Azure Sanal WAN izleme

Bu makalede şunlar açıklanmaktadır:

- Bu hizmet için toplayabileceğiniz izleme verilerinin türleri.

- Bu verileri analiz etmenin yolları.

Not

Bu hizmeti ve/veya Azure İzleyici'yi zaten biliyorsanız ve yalnızca izleme verilerinin nasıl çözümleneceğini öğrenmek istiyorsanız, bu makalenin sonundaki Çözümle bölümüne bakın.

Azure kaynaklarını kullanan kritik uygulamalarınız ve iş süreçleriniz varsa sisteminiz için uyarıları izlemeniz ve almanız gerekir. Azure İzleyici hizmeti, sisteminizin her bileşeninden ölçümleri ve günlükleri toplar ve toplar. Azure İzleyici kullanılabilirlik, performans ve dayanıklılığın bir görünümünü sağlar ve sorunları size bildirir. İzleme verilerini ayarlamak ve görüntülemek için Azure portalı, PowerShell, Azure CLI, REST API veya istemci kitaplıklarını kullanabilirsiniz.

- Azure İzleyici hakkında daha fazla bilgi için bkz. Azure İzleyici'ye genel bakış.

- Azure kaynaklarını genel olarak izleme hakkında daha fazla bilgi için bkz . Azure İzleyici ile Azure kaynaklarını izleme.

İçgörüler

Azure'daki bazı hizmetler, Azure portalında hizmetinizi izlemek için bir başlangıç noktası sağlayan yerleşik bir izleme panosuna sahiptir. Bu panolara içgörü adı verilir ve bunları Azure portalındaki Azure İzleyici İçgörüler Merkezi'nde bulabilirsiniz.

Sanal WAN, kullanıcılara ve operatörlere otomatik olarak keşfedilmemiş bir topolojik harita aracılığıyla sunulan bir Sanal WAN durumunu görüntüleme olanağı sağlamak için Ağ İçgörüleri'ni kullanır. Haritadaki kaynak durumu ve durum katmanlarında, Sanal WAN genel durumunun anlık görüntüsü görüntülenir. Sanal WAN portalının kaynak yapılandırma sayfalarına tek tıklamayla erişimi kullanarak haritadaki kaynaklarda gezinebilirsiniz. Daha fazla bilgi için bkz. Sanal WAN için Azure İzleyici Ağ İçgörüleri.

Kaynak türleri

Azure, abonelikteki her şeyi tanımlamak için kaynak türleri ve kimlikler kavramını kullanır. Kaynak türleri, Azure'da çalışan her kaynağın kaynak kimliklerinin de bir parçasıdır. Örneğin, bir sanal makine için kaynak türünden biri olur Microsoft.Compute/virtualMachines. Hizmetlerin ve ilişkili kaynak türlerinin listesi için bkz . Kaynak sağlayıcıları.

Azure İzleyici, çekirdek izleme verilerini benzer şekilde, ad alanları olarak da adlandırılan kaynak türlerine göre ölçümler ve günlükler halinde düzenler. Farklı kaynak türleri için farklı ölçümler ve günlükler kullanılabilir. Hizmetiniz birden fazla kaynak türüyle ilişkilendirilebilir.

Sanal WAN kaynak türleri hakkında daha fazla bilgi için bkz. Azure Sanal WAN izleme verileri başvurusu.

Veri depolama

Azure İzleyici için:

- Ölçüm verileri Azure İzleyici ölçüm veritabanında depolanır.

- Günlük verileri Azure İzleyici günlükleri deposunda depolanır. Log Analytics, Azure portalında bu depoyu sorgulayan bir araçtır.

- Azure etkinlik günlüğü, Azure portalında kendi arabirimine sahip ayrı bir depodur.

İsteğe bağlı olarak ölçüm ve etkinlik günlüğü verilerini Azure İzleyici günlük deposuna yönlendirebilirsiniz. Ardından Log Analytics'i kullanarak verileri sorgulayabilir ve diğer günlük verileriyle ilişkilendirebilirsiniz.

Birçok hizmet, ölçüm ve günlük verilerini Azure İzleyici dışındaki diğer depolama konumlarına göndermek için tanılama ayarlarını kullanabilir. Örnek olarak Event Hubs kullanarak Azure Depolama, barındırılan iş ortağı sistemleri ve Azure dışı iş ortağı sistemleri verilebilir.

Azure İzleyici'nin verileri nasıl depolandığı hakkında ayrıntılı bilgi için bkz . Azure İzleyici veri platformu.

Azure İzleyici platform ölçümleri

Azure İzleyici çoğu hizmet için platform ölçümleri sağlar. Bu ölçümler şunlardır:

- Her ad alanı için ayrı ayrı tanımlanır.

- Azure İzleyici zaman serisi ölçüm veritabanında depolanır.

- Hafif ve neredeyse gerçek zamanlı uyarıyı destekleyebilecek.

- Bir kaynağın zaman içindeki performansını izlemek için kullanılır.

Koleksiyon: Azure İzleyici, platform ölçümlerini otomatik olarak toplar. Yapılandırma gerekmez.

Yönlendirme: Ayrıca bazı platform ölçümlerini Azure İzleyici Günlüklerine / Log Analytics'e yönlendirerek bunları diğer günlük verileriyle sorgulayabilirsiniz. Ölçümü Azure İzleyici Günlükleri/Log Analytics'e yönlendirmek için bir tanılama ayarı kullanıp kullanamadığını görmek için her ölçümün DS dışarı aktarma ayarını denetleyin.

- Daha fazla bilgi için Ölçüm tanılama ayarına bakın.

- Bir hizmetin tanılama ayarlarını yapılandırmak için bkz . Azure İzleyici'de tanılama ayarları oluşturma.

Azure İzleyici'deki tüm kaynaklar için toplamanın mümkün olduğu tüm ölçümlerin listesi için bkz . Azure İzleyici'de desteklenen ölçümler.

Sanal WAN için kullanılabilir ölçümlerin listesi için bkz. Azure Sanal WAN izleme verileri başvurusu.

Azure portalını kullanarak Sanal WAN ölçümlerini görüntüleyebilirsiniz. Aşağıdaki adımlar ölçümleri bulmanıza ve görüntülemenize yardımcı olur:

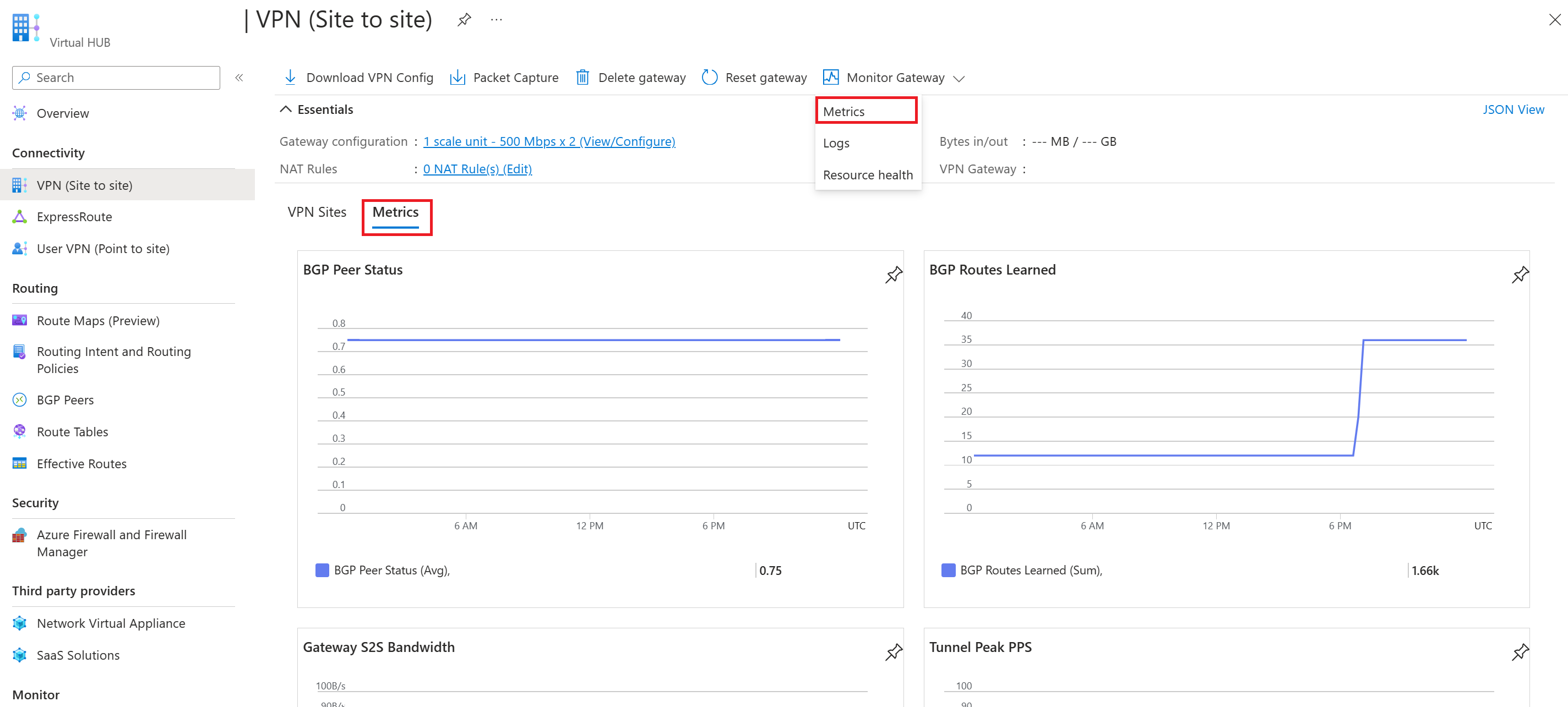

Ağ Geçidini İzle'yi ve ardından Ölçümler'i seçin. Siteden siteye ve noktadan siteye VPN için en önemli ölçümlerin bir panosunu görüntülemek için alttaki Ölçümler'i de seçebilirsiniz.

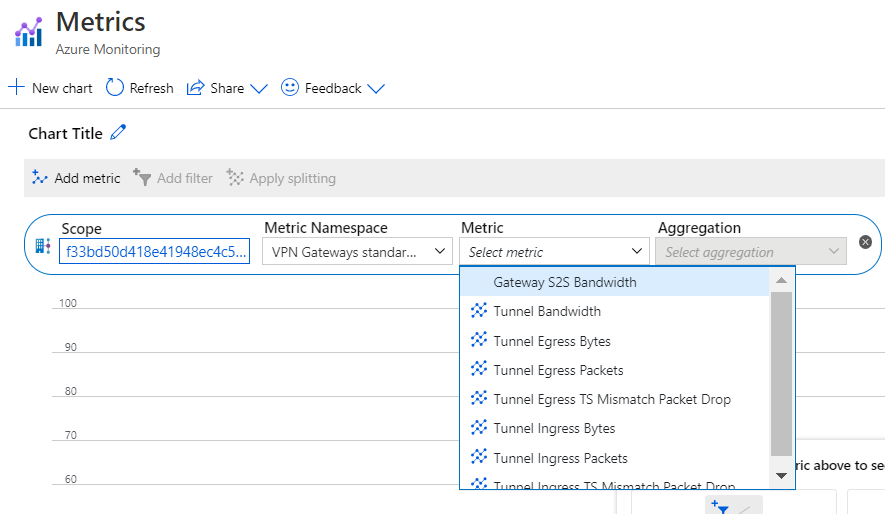

Ölçümler sayfasında ölçümleri görüntüleyebilirsiniz.

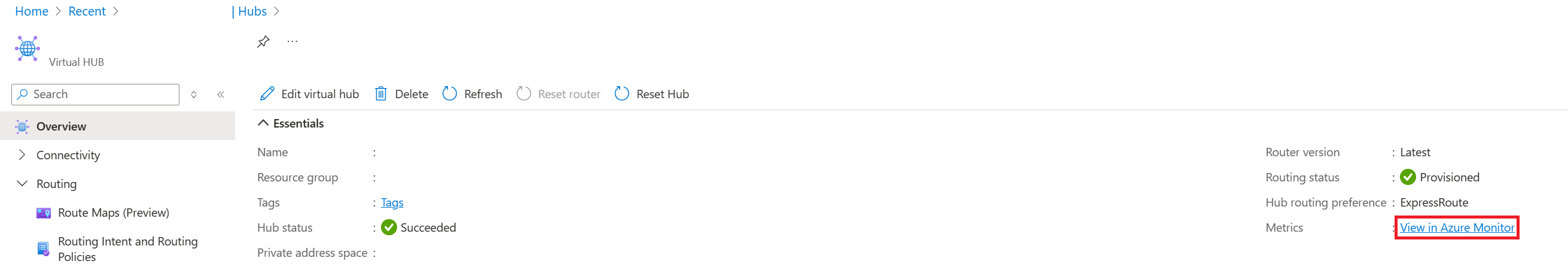

Sanal hub yönlendiricisinin ölçümlerini görmek için sanal hub'a Genel Bakış sayfasından Ölçümler'i seçebilirsiniz.

Daha fazla bilgi için bkz . Azure kaynağı için ölçümleri analiz etme.

PowerShell adımları

PowerShell kullanarak Sanal WAN ölçümlerini görüntüleyebilirsiniz. Sorgulamak için aşağıdaki örnek PowerShell komutlarını kullanın.

$MetricInformation = Get-AzMetric -ResourceId "/subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Network/VirtualHubs/<VirtualHubName>" -MetricName "VirtualHubDataProcessed" -TimeGrain 00:05:00 -StartTime 2022-2-20T01:00:00Z -EndTime 2022-2-20T01:30:00Z -AggregationType Sum

$MetricInformation.Data

- Kaynak Kimliği. Sanal hub'ınızın Kaynak Kimliği Azure portalında bulunabilir. vWAN içindeki sanal hub sayfasına gidin ve Temel Parçalar'ın altında JSON Görünümü'nü seçin.

- Ölçüm Adı. Sorguladığınız ölçümün adını ifade eder ve bu örnekte adı olarak adlandırılır

VirtualHubDataProcessed. Bu ölçüm, sanal hub yönlendiricisinin hub'ın seçili zaman aralığında işlediği tüm verileri gösterir. - Zaman Dilimi. Toplamayı görmek istediğiniz sıklığı ifade eder. Geçerli komutta, 5 dakikada bir seçili bir toplu birim görürsünüz. Şunu seçebilirsiniz: 5M/15M/30M/1H/6H/12H ve 1D.

- Başlangıç Saati ve Bitiş Saati. Bu süre UTC'ye göre yapılır. Bu parametreleri girerken UTC değerleri girdiğinizden emin olun. Bu parametreler kullanılmıyorsa, son bir saatlik veriler varsayılan olarak gösterilir.

- Toplam Toplama Türü. Toplam toplama türü, seçilen bir süre boyunca sanal hub yönlendiricisinde geçiş yapılan toplam bayt sayısını gösterir. Örneğin, Zaman ayrıntı düzeyini 5 dakika olarak ayarlarsanız, her veri noktası bu beş dakikalık aralıkta gönderilen bayt sayısına karşılık gelir. Bu değeri Gb/sn'ye dönüştürmek için bu sayıyı 37500000000'a bölebilirsiniz. Sanal hub'ın kapasitesine bağlı olarak hub yönlendiricisi 3 Gb/sn ile 50 Gb/sn arasında destek sağlayabilir. Max ve Min toplama türleri şu anda anlamlı değildir.

Azure İzleyici kaynak günlükleri

Kaynak günlükleri, bir Azure kaynağı tarafından yapılan işlemler hakkında içgörü sağlar. Günlükler otomatik olarak oluşturulur, ancak bunları kaydetmek veya sorgulamak için Azure İzleyici günlüklerine yönlendirmeniz gerekir. Günlükler kategoriler halinde düzenlenir. Belirli bir ad alanının birden çok kaynak günlüğü kategorisi olabilir.

Koleksiyon: Bir tanılama ayarı oluşturup günlükleri bir veya daha fazla konuma yönlendirene kadar kaynak günlükleri toplanmaz ve depolanmaz. Tanılama ayarı oluşturduğunuzda hangi günlük kategorilerinin toplanacağını belirtirsiniz. Azure portalı, program aracılığıyla ve ancak Azure İlkesi dahil olmak üzere tanılama ayarlarını oluşturmanın ve korumanın birden çok yolu vardır.

Yönlendirme: Önerilen varsayılan ayar, kaynak günlüklerini diğer günlük verileriyle sorgulayabileceğiniz Azure İzleyici Günlüklerine yönlendirmektir. Azure Depolama, Azure Event Hubs ve belirli Microsoft izleme iş ortakları gibi diğer konumlar da kullanılabilir. Daha fazla bilgi için bkz . Azure kaynak günlükleri ve Kaynak günlüğü hedefleri.

Kaynak günlüklerini toplama, depolama ve yönlendirme hakkında ayrıntılı bilgi için bkz . Azure İzleyici'de tanılama ayarları.

Azure İzleyici'deki tüm kullanılabilir kaynak günlüğü kategorilerinin listesi için bkz . Azure İzleyici'de desteklenen kaynak günlükleri.

Azure İzleyici'deki tüm kaynak günlükleri aynı üst bilgi alanlarına ve ardından hizmete özgü alanlara sahiptir. Ortak şema, Azure İzleyici kaynak günlüğü şemasında özetlenmiştir.

Kullanılabilir kaynak günlüğü kategorileri, ilişkili Log Analytics tabloları ve Sanal WAN için günlük şemaları için bkz. Azure Sanal WAN izleme verileri başvurusu.

Şemalar

Üst düzey tanılama günlükleri şemasının ayrıntılı açıklaması için bkz . Azure Tanılama Günlükleri için desteklenen hizmetler, şemalar ve kategoriler.

Log Analytics aracılığıyla herhangi bir ölçümü gözden geçirdiğinizde çıkış aşağıdaki sütunları içerir:

| Sütun | Türü | Açıklama |

|---|---|---|

| ZamanBirimi | Dize | PT1M (ölçüm değerleri dakikada bir gönderiliyor) |

| Sayı | real | Genellikle 2'ye eşittir (her MSEE dakikada bir tek bir ölçüm değeri iletir) |

| Minimum | real | İki MSEE tarafından gönderilen iki ölçüm değerinin en küçük değeri |

| En Büyük | real | İki MSEE tarafından gönderilen iki ölçüm değerinin üst sınırı |

| Ortalama | real | Eşittir (Minimum + Maksimum)/2 |

| Toplam | real | her iki MSEE'den iki ölçüm değerinin toplamı (sorgulanan ölçüm için odaklanılan ana değer) |

Günlükleri görüntülemek için tanılama ayarı oluşturma

Aşağıdaki adımlar tanılama ayarlarını oluşturmanıza, düzenlemenize ve görüntülemenize yardımcı olur:

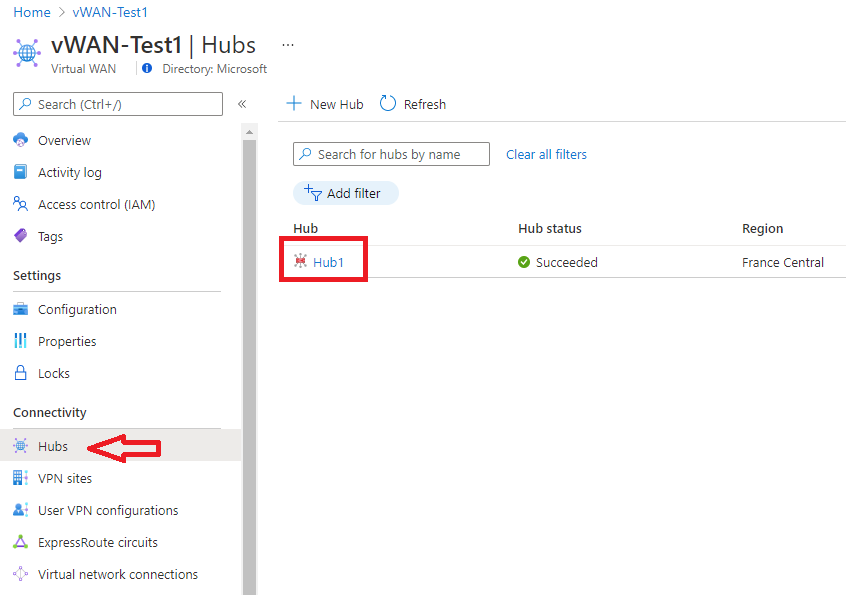

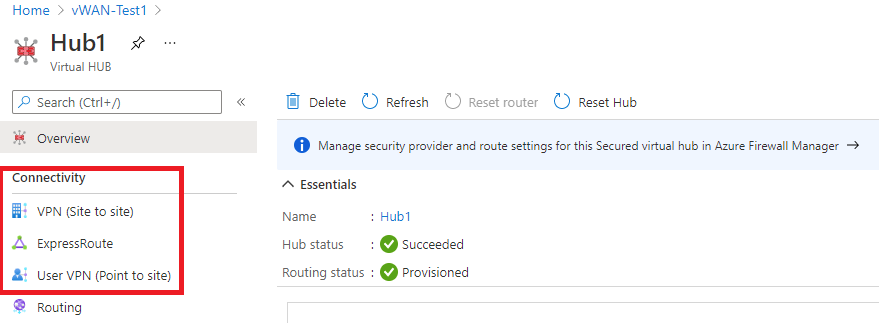

Portalda Sanal WAN kaynağınıza gidin, ardından Bağlantı grubunda Hubs'ı seçin.

Soldaki Bağlantı grubunun altında tanılamayı incelemek istediğiniz ağ geçidini seçin:

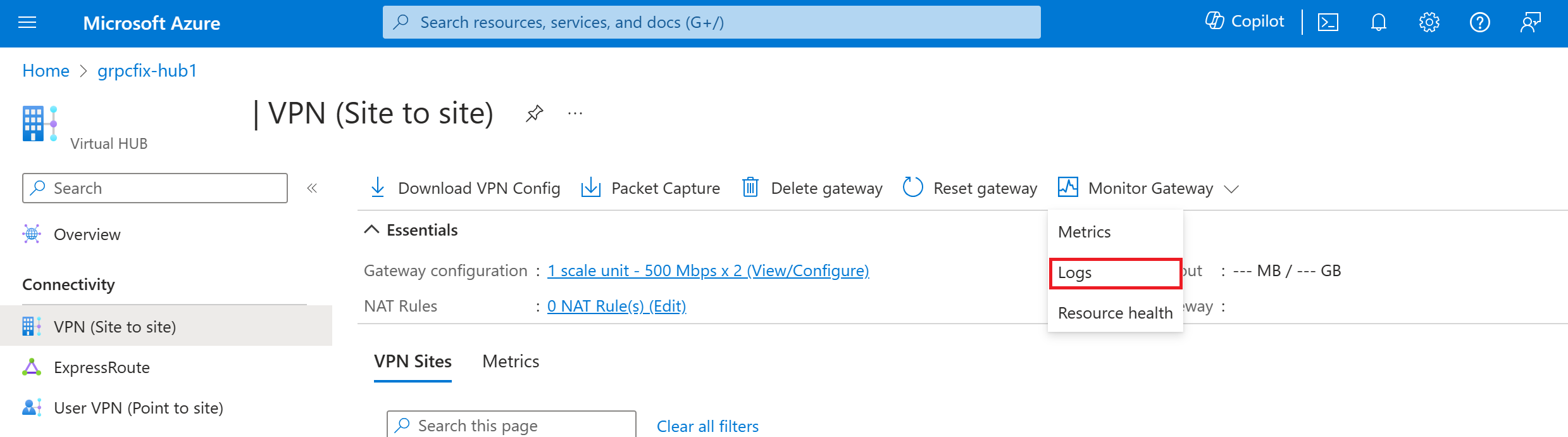

Sayfanın sağ tarafında Ağ Geçidini İzle'yi ve ardından Günlükler'i seçin.

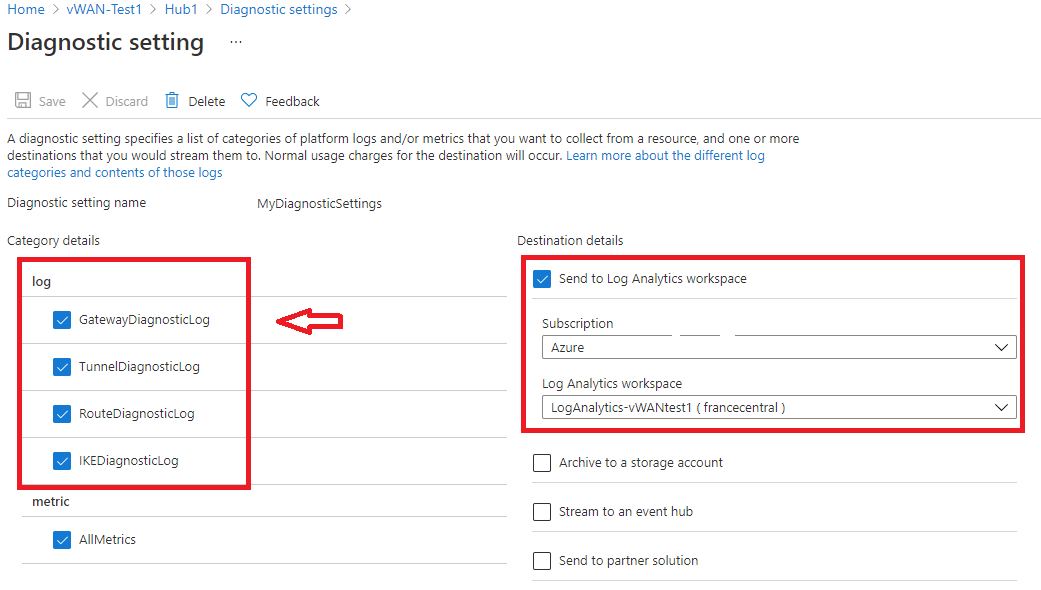

Bu sayfada, yeni bir tanılama ayarı oluşturabilir (+Tanılama ayarı ekle) veya var olan bir ayarı düzenleyebilirsiniz (Ayarı düzenle). Tanılama günlüklerini Log Analytics'e göndermeyi (aşağıdaki örnekte gösterildiği gibi), bir olay hub'ına akış yapmayı, üçüncü taraf bir çözüme göndermeyi veya depolama hesabına arşivlemeyi seçebilirsiniz.

Kaydet'e tıkladıktan sonra birkaç saat içinde günlüklerin bu log analytics çalışma alanında görünmeye başlamanız gerekir.

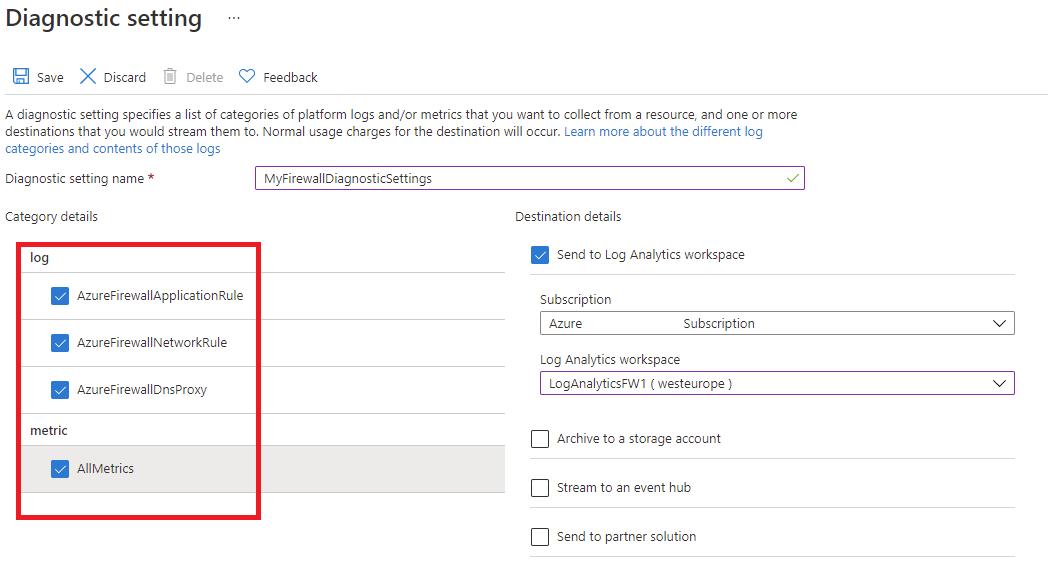

Güvenli bir hub'ı izlemek için (Azure Güvenlik Duvarı ile) tanılama ve günlüğe kaydetme yapılandırmasının Tanılama Ayarı sekmesine erişerek yapılması gerekir:

Önemli

Bu ayarların etkinleştirilmesi için ek Azure hizmetleri (depolama hesabı, olay hub'ı veya Log Analytics) gerekir ve bu da maliyetinizi artırabilir. Tahmini maliyeti hesaplamak için Azure fiyatlandırma hesaplayıcısına gidin.

Güvenli hub'ı izleme (Azure Güvenlik Duvarı)

Azure Güvenlik Duvarı kullanarak sanal hub'ınızın güvenliğini sağlamayı seçtiyseniz ilgili günlüklere ve ölçümlere buradan ulaşabilirsiniz: Azure Güvenlik Duvarı günlükler ve ölçümler.

Azure Güvenlik Duvarı günlüklerini ve ölçümlerini kullanarak Güvenli Hub'ı izleyebilirsiniz. Ayrıca etkinlik günlüklerini kullanarak Azure Güvenlik Duvarı kaynaklarıyla ilgili işlemleri denetleyebilirsiniz. Güvenliğini sağladığınız ve Güvenli Hub'a dönüştürdüğünüz her Azure Sanal WAN için Azure Güvenlik Duvarı açık bir güvenlik duvarı kaynak nesnesi oluşturur. nesnesi, hub'ın bulunduğu kaynak grubunda yer alır.

Azure etkinlik günlüğü

Etkinlik günlüğü, bu kaynağın dışından görüldüğü gibi her Azure kaynağı için işlemleri izleyen abonelik düzeyinde olaylar içerir; örneğin, yeni bir kaynak oluşturma veya sanal makine başlatma.

Koleksiyon: Etkinlik günlüğü olayları otomatik olarak oluşturulur ve Azure portalında görüntülemek üzere ayrı bir depoda toplanır.

Yönlendirme: Etkinlik günlüğü verilerini Azure İzleyici Günlüklerine göndererek diğer günlük verileriyle birlikte analiz edebilirsiniz. Azure Depolama, Azure Event Hubs ve belirli Microsoft izleme iş ortakları gibi diğer konumlar da kullanılabilir. Etkinlik günlüğünü yönlendirme hakkında daha fazla bilgi için bkz . Azure etkinlik günlüğüne genel bakış.

İzleme verilerini analiz etme

İzleme verilerini analiz etmek için birçok araç vardır.

Azure İzleyici araçları

Azure İzleyici aşağıdaki temel araçları destekler:

Azure portalında Azure kaynaklarına yönelik ölçümleri görüntülemenize ve analiz etmenizi sağlayan bir araç olan Ölçüm gezgini. Daha fazla bilgi için bkz . Azure İzleyici ölçüm gezginiyle ölçümleri analiz etme.

Azure portalında Kusto sorgu dilini (KQL) kullanarak günlük verilerini sorgulamanıza ve analiz etmenizi sağlayan bir araç olan Log Analytics. Daha fazla bilgi için bkz . Azure İzleyici'de günlük sorgularını kullanmaya başlama.

Azure portalında görüntülemeye ve temel aramalara yönelik bir kullanıcı arabirimine sahip olan etkinlik günlüğü. Daha ayrıntılı analiz yapmak için verileri Azure İzleyici günlüklerine yönlendirmeniz ve Log Analytics'te daha karmaşık sorgular çalıştırmanız gerekir.

Daha karmaşık görselleştirmelere olanak sağlayan araçlar şunlardır:

- Farklı veri türlerini Azure portalında tek bir bölmede birleştirmenize olanak sağlayan panolar .

- Çalışma kitapları, Azure portalında oluşturabileceğiniz özelleştirilebilir raporlar. Çalışma kitapları metin, ölçüm ve günlük sorguları içerebilir.

- Grafana, işletimsel panolarda üstünlük sağlayan açık bir platform aracıdır. Azure İzleyici dışındaki birden çok kaynaktan veri içeren panolar oluşturmak için Grafana'yı kullanabilirsiniz.

- Çeşitli veri kaynakları genelinde etkileşimli görselleştirmeler sağlayan bir iş analizi hizmeti olan Power BI. Bu görselleştirmelerden yararlanmak için Power BI'ı günlük verilerini Azure İzleyici'den otomatik olarak içeri aktaracak şekilde yapılandırabilirsiniz.

Azure İzleyici dışarı aktarma araçları

Aşağıdaki yöntemleri kullanarak Azure İzleyici'nin verilerini diğer araçlara alabilirsiniz:

Ölçümler: Azure İzleyici ölçüm veritabanından ölçüm verilerini ayıklamak için ölçümler için REST API'sini kullanın. API, alınan verileri iyileştirmek için filtre ifadelerini destekler. Daha fazla bilgi için bkz . Azure İzleyici REST API başvurusu.

Günlükler: REST API'sini veya ilişkili istemci kitaplıklarını kullanın.

Bir diğer seçenek de çalışma alanı verilerini dışarı aktarmadır.

Azure İzleyici için REST API'yi kullanmaya başlamak için bkz . Azure izleme REST API'sini izleme kılavuzu.

Kusto sorguları

Kusto sorgu dilini (KQL) kullanarak Azure İzleyici Günlükleri/Log Analytics deposundaki izleme verilerini analiz edebilirsiniz.

Önemli

Portaldaki hizmetin menüsünden Günlükler'i seçtiğinizde Log Analytics açılır ve sorgu kapsamı geçerli hizmete ayarlanır. Bu kapsam, günlük sorgularının yalnızca bu kaynak türündeki verileri içereceği anlamına gelir. Diğer Azure hizmetlerinden veri içeren bir sorgu çalıştırmak istiyorsanız Azure İzleyici menüsünden Günlükler'i seçin. Ayrıntılar için bkz . Azure İzleyici Log Analytics'te günlük sorgusu kapsamı ve zaman aralığı.

Herhangi bir hizmet için yaygın sorguların listesi için bkz . Log Analytics sorguları arabirimi.

Uyarılar

Azure İzleyici uyarıları, izleme verilerinizde belirli koşullar bulunduğunda sizi proaktif olarak bilgilendirir. Uyarılar, müşterileriniz fark etmeden önce sisteminizdeki sorunları tanımlamanıza ve çözmenize olanak sağlar. Daha fazla bilgi için bkz . Azure İzleyici uyarıları.

Azure kaynakları için birçok yaygın uyarı kaynağı vardır. Azure kaynaklarına yönelik yaygın uyarı örnekleri için bkz . Örnek günlük uyarısı sorguları. Azure İzleyici Temel Uyarıları (AMBA) sitesi, önemli platform ölçüm uyarılarını, panolarını ve yönergelerini uygulamak için yarı otomatik bir yöntem sağlar. Site, Azure Giriş Bölgesi'nin (ALZ) parçası olan tüm hizmetler de dahil olmak üzere Azure hizmetlerinin sürekli olarak genişleyen bir alt kümesi için geçerlidir.

Ortak uyarı şeması, Azure İzleyici uyarı bildirimlerinin kullanımını standartlaştırır. Daha fazla bilgi için bkz . Ortak uyarı şeması.

Uyarı türleri

Azure İzleyici veri platformundaki herhangi bir ölçüm veya günlük veri kaynağı hakkında uyarı alabilirsiniz. İzlediğiniz hizmetlere ve topladığınız izleme verilerine bağlı olarak birçok farklı uyarı türü vardır. Farklı uyarı türlerinin çeşitli avantajları ve dezavantajları vardır. Daha fazla bilgi için bkz . Doğru izleme uyarı türünü seçme.

Aşağıdaki listede oluşturabileceğiniz Azure İzleyici uyarılarının türleri açıklanmaktadır:

- Ölçüm uyarıları , kaynak ölçümlerini düzenli aralıklarla değerlendirir. Ölçümler platform ölçümleri, özel ölçümler, Azure İzleyici'den ölçümlere dönüştürülen günlükler veya Application Insights ölçümleri olabilir. Ölçüm uyarıları birden çok koşul ve dinamik eşik de uygulayabilir.

- Günlük uyarıları , kullanıcıların önceden tanımlanmış bir sıklıkta kaynak günlüklerini değerlendirmek için Log Analytics sorgusu kullanmasına olanak sağlar.

- Etkinlik günlüğü uyarıları , tanımlı koşullarla eşleşen yeni bir etkinlik günlüğü olayı oluştuğunda tetikler. Kaynak Durumu uyarıları ve Hizmet Durumu uyarıları, hizmetiniz ve kaynak durumunuz hakkında rapor veren etkinlik günlüğü uyarılarıdır.

Bazı Azure hizmetleri akıllı algılama uyarılarını, Prometheus uyarılarını veya önerilen uyarı kurallarını da destekler.

Bazı hizmetler için, aynı Azure bölgesinde bulunan aynı türdeki birden çok kaynağa aynı ölçüm uyarı kuralını uygulayarak büyük ölçekte izleyebilirsiniz. İzlenen her kaynak için tek tek bildirimler gönderilir. Desteklenen Azure hizmetleri ve bulutları için bkz . Tek bir uyarı kuralıyla birden çok kaynağı izleme.

Not

Hizmetinizde çalışan bir uygulama oluşturuyor veya çalıştırıyorsanız Azure İzleyici uygulama içgörüleri daha fazla uyarı türü sunabilir.

uyarı kurallarını Sanal WAN

Azure Sanal WAN izleme veri başvurusunda listelenen herhangi bir ölçüm, günlük girişi veya etkinlik günlüğü girişi için uyarılar ayarlayabilirsiniz.

Azure Sanal WAN izleme - En iyi yöntemler

Bu makalede, Sanal WAN ve onunla dağıtılabilir farklı bileşenleri izlemek için yapılandırma en iyi yöntemleri sağlanır. Bu makalede sunulan öneriler çoğunlukla Azure Sanal WAN tarafından oluşturulan mevcut Azure İzleyici ölçümlerini ve günlüklerini temel alır. Sanal WAN için toplanan ölçümlerin ve günlüklerin listesi için bkz. İzleme Sanal WAN veri başvurusu.

Bu makaledeki önerilerin çoğu Azure İzleyici uyarıları oluşturmayı önerir. Azure İzleyici uyarıları, izleme verilerinde önemli bir olay olduğunda sizi proaktif olarak bilgilendirir. Bu bilgiler, kök nedeni daha hızlı gidermenize ve sonuçta kapalı kalma süresini azaltmanıza yardımcı olur. Ölçüm uyarısı oluşturmayı öğrenmek için bkz . Öğretici: Azure kaynağı için ölçüm uyarısı oluşturma. Günlük sorgusu uyarısı oluşturmayı öğrenmek için bkz . Öğretici: Azure kaynağı için günlük sorgusu uyarısı oluşturma.

ağ geçitlerini Sanal WAN

Bu bölümde Sanal WAN ağ geçitleri için en iyi yöntemler açıklanmaktadır.

Siteden siteye VPN ağ geçidi

Tasarım denetim listesi – ölçüm uyarıları

- Tünel Çıkışı ve/veya Giriş paket sayısı bırakmada artış için uyarı kuralı oluşturun.

- BGP eş durumunu izlemek için uyarı kuralı oluşturun.

- Tanıtılan ve öğrenilen BGP yollarının sayısını izlemek için uyarı kuralı oluşturun.

- VPN ağ geçidi aşırı kullanımı için uyarı kuralı oluşturun.

- Tünel aşırı kullanımı için uyarı kuralı oluşturun.

| Öneri | Açıklama |

|---|---|

| Tünel Çıkışı ve/veya Giriş paketi bırakma sayısında artış için uyarı kuralı oluşturun. | Tünel çıkışı ve/veya giriş paketi bırakma sayısındaki artış, Azure VPN ağ geçidiyle veya uzak VPN cihazıyla ilgili bir sorunu gösterebilir. Uyarı kuralları oluştururken Tünel Çıkış/Giriş Paketi bırakma sayısı ölçümünü seçin. Uyarı mantığını yapılandırırken 0'dan büyük bir statik Eşik değeri ve Toplam toplama türü tanımlayın. Tek tek tünellerle ilgili sorunlar için uyarı almak için Bağlantı'yı bir bütün olarak izlemeyi veya uyarı kuralını Örneğe ve Uzak IP'ye göre bölmeyi seçebilirsiniz. Sanal WAN'da VPN bağlantısı, bağlantı ve tünel kavramı arasındaki farkı öğrenmek için Sanal WAN SSS bölümüne bakın. |

| BGP eş durumunu izlemek için uyarı kuralı oluşturun. | Siteden siteye bağlantılarınızda BGP kullanırken, yinelenen hatalar bağlantıyı kesintiye uğrataa kadar ağ geçidi örnekleriyle uzak cihazlar arasındaki BGP eşlemelerinin durumunu izlemek önemlidir. Uyarı kuralını oluştururken BGP Eş Durumu ölçümünü seçin. Statik eşik kullanarak Ortalama toplama türünü seçin ve değer 1'den küçük olduğunda uyarıyı tetiklenecek şekilde yapılandırın. Ayrı ayrı eşlemelerle ilgili sorunları algılamak için uyarıyı Örnek ve BGP Eş Adresi'ne bölmenizi öneririz. Ağ geçidi örneği IP'lerini BGP Eş Adresi olarak seçmekten kaçının çünkü bu ölçüm, örneğin kendisi de dahil olmak üzere her olası birleşim için BGP durumunu izler (her zaman 0'dır). |

| Tanıtılan ve öğrenilen BGP yollarının sayısını izlemek için uyarı kuralı oluşturun. | BGP Yolları Tanıtıldı ve BGP Yolları Öğrenildi , sırasıyla VPN ağ geçidi tarafından eşlere tanıtılan ve bu yollardan öğrenilen yolların sayısını izler. Bu ölçümler beklenmedik şekilde sıfıra düşerse, bunun nedeni ağ geçidinde veya şirket içinde bir sorun olması olabilir. Bu ölçümlerin her ikisi için de değerleri sıfır olduğunda tetiklenecek bir uyarı yapılandırmanızı öneririz. Toplam toplama türünü seçin. Tek tek ağ geçidi örneklerini izlemek için Örneğe göre bölün. |

| VPN ağ geçidi aşırı kullanımı için uyarı kuralı oluşturun. | Örnek başına ölçek birimi sayısı, VPN ağ geçidinin toplam aktarım hızını belirler. Aynı ağ geçidi örneğinde sonlandıran tüm tüneller toplam aktarım hızını paylaşır. Bir örnek uzun bir süre boyunca kapasitesinde çalışıyorsa tünel kararlılığı büyük olasılıkla etkilenecektir. Uyarı kuralını oluştururken Ağ Geçidi S2S Bant Genişliği'ni seçin. Ortalama aktarım hızı her iki örneğin toplam aktarım hızı üst sınırına yakın bir değerden büyük olduğunda uyarıyı tetiklenecek şekilde yapılandırın. Alternatif olarak, uyarıyı örneğe göre bölün ve başvuru olarak örnek başına en yüksek aktarım hızını kullanın. Uygun ölçek birimi sayısını seçmek için tünel başına aktarım hızı gereksinimlerini önceden belirlemek iyi bir uygulamadır. Siteden siteye VPN ağ geçitleri için desteklenen ölçek birimi değerleri hakkında daha fazla bilgi edinmek için bkz. Sanal WAN SSS. |

| Tünel aşırı kullanımı için uyarı kuralı oluşturun. | Sonlandırıldığı ağ geçidi örneğinin ölçek birimleri, tünel başına izin verilen en yüksek aktarım hızını belirler. Bir tünel, performans ve bağlantı sorunlarına yol açabilecek maksimum aktarım hızına yaklaşma riski altındaysa uyarı almak isteyebilirsiniz. Artan tünel kullanımının kök nedenini araştırarak veya ağ geçidinin ölçek birimlerini artırarak proaktif hareket edin. Uyarı kuralını oluştururken Tünel Bant Genişliği'ni seçin. Tüm tek tek tünelleri izlemek veya bunun yerine belirli tünelleri seçmek için Örneğe ve Uzak IP'ye göre bölün. Ortalama aktarım hızı tünel başına izin verilen en yüksek aktarım hızına yakın bir değerden büyük olduğunda uyarıyı tetiklenecek şekilde yapılandırın. Ağ geçidinin ölçek birimlerinin tünelin maksimum aktarım hızını nasıl etkilediğini öğrenmek için bkz. Sanal WAN SSS. |

Tasarım denetim listesi - günlük sorgusu uyarıları

Günlük tabanlı uyarıları yapılandırmak için önce siteden siteye/noktadan siteye VPN ağ geçidiniz için bir tanılama ayarı oluşturmanız gerekir. Tanılama ayarı, hangi günlükleri ve/veya ölçümleri toplamak istediğinizi ve daha sonra analiz edilecek verileri nasıl depolamak istediğinizi tanımladığınız yerdir. Ağ geçidi ölçümlerinden farklı olarak, yapılandırılmış bir tanılama ayarı yoksa ağ geçidi günlükleri kullanılamaz. Tanılama ayarı oluşturmayı öğrenmek için bkz . Günlükleri görüntülemek için tanılama ayarı oluşturma.

- Tünel bağlantısı kesme uyarı kuralı oluşturun.

- BGP bağlantısını kesme uyarı kuralı oluşturun.

| Öneri | Açıklama |

|---|---|

| Tünel bağlantısı kesme uyarı kuralı oluşturun. | Siteden siteye bağlantılarınızdaki bağlantı kesme olaylarını izlemek için Tünel Tanılama Günlüklerini kullanın. Bağlantı kesme olayı, SA'ları anlaşma hatasından, uzak VPN cihazının yanıt vermemesinden ve diğer nedenlerden kaynaklanıyor olabilir. Tünel Tanılama Günlükleri bağlantı kesilme nedenini de sağlar. Uyarı kuralını oluştururken bağlantı kesme olaylarını seçmek için bu tablonun altındaki Tünel bağlantısı kesme uyarı kuralı oluşturma - günlük sorgusuna bakın. Sorgunun çalıştırılmasından kaynaklanan satır sayısı 0'dan büyük olduğunda uyarıyı tetiklenecek şekilde yapılandırın. Bu uyarının etkili olması için Toplama Ayrıntı Düzeyi'ni 1 ile 5 dakika arasında, değerlendirme sıklığı'nı da 1 ile 5 dakika arasında olacak şekilde seçin. Bu şekilde, Toplama Tanecikliği aralığı geçtikten sonra, yeni bir aralık için satır sayısı yeniden 0 olur. Tünel Tanılama Günlüklerini analiz ederken sorun giderme ipuçları için bkz . Tanılama günlüklerini kullanarak Azure VPN ağ geçidi sorunlarını giderme. Ayrıca, bu günlükler IKE'ye özgü ayrıntılı tanılamalar içerdiği için sorun giderme işleminizi tamamlamak için IKE Tanılama Günlüklerini kullanın. |

| BGP bağlantısını kesme uyarı kuralı oluşturun. | Yol güncelleştirmelerini ve BGP oturumlarıyla ilgili sorunları izlemek için Yol Tanılama Günlüklerini kullanın. Yinelenen BGP bağlantısı kesme olayları bağlantıyı etkileyebilir ve kapalı kalma süresine neden olabilir. Uyarı kuralını oluştururken bağlantı kesme olaylarını seçmek için bu tablonun altındaki BGP bağlantı kesme kuralı oluşturma uyarı- günlük sorgusuna bakın. Sorgunun çalıştırılmasından kaynaklanan satır sayısı 0'dan büyük olduğunda uyarıyı tetiklenecek şekilde yapılandırın. Bu uyarının etkili olması için Toplama Ayrıntı Düzeyi'ni 1 ile 5 dakika arasında, değerlendirme sıklığı'nı da 1 ile 5 dakika arasında olacak şekilde seçin. Bu şekilde, Toplama Ayrıntı Düzeyi aralığı geçtikten sonra BGP oturumları geri yüklenirse satır sayısı yeni bir aralık için yeniden 0 olur. Yönlendirme Tanılama Günlükleri tarafından toplanan veriler hakkında daha fazla bilgi için bkz . Tanılama günlüklerini kullanarak Azure VPN Gateway sorunlarını giderme. |

Günlük sorguları

Tünel bağlantısı kesme uyarı kuralı oluşturma - günlük sorgusu: Uyarı kuralını oluştururken tünel bağlantısı kesme olaylarını seçmek için aşağıdaki günlük sorgusu kullanılabilir:

AzureDiagnostics | where Category == "TunnelDiagnosticLog" | where OperationName == "TunnelDisconnected"BGP bağlantı kesme kuralı uyarısı- günlük sorgusu oluşturma: Uyarı kuralı oluşturulurken BGP bağlantı kesme olaylarını seçmek için aşağıdaki günlük sorgusu kullanılabilir:

AzureDiagnostics | where Category == "RouteDiagnosticLog" | where OperationName == "BgpDisconnectedEvent"

Noktadan siteye VPN ağ geçidi

Aşağıdaki bölümde yalnızca ölçüm tabanlı uyarıların yapılandırması ayrıntılı olarak anlatmaktadır. Ancak noktadan siteye ağ geçitleri Sanal WAN tanılama günlüklerini de destekler. Noktadan siteye ağ geçitleri için kullanılabilir tanılama günlükleri hakkında daha fazla bilgi edinmek için bkz. noktadan siteye VPN ağ geçidi tanılama Sanal WAN.

Tasarım denetim listesi - ölçüm uyarıları

- Ağ geçidi aşırı kullanımı için uyarı kuralı oluşturun.

- Sınıra yakın P2S bağlantı sayısı için uyarı oluşturun.

- Sınıra yakın Kullanıcı VPN rota sayısı için uyarı oluşturun.

| Öneri | Açıklama |

|---|---|

| Ağ geçidi aşırı kullanımı için uyarı kuralı oluşturun. | Yapılandırılan ölçek birimi sayısı, noktadan siteye ağ geçidinin bant genişliğini belirler. Noktadan siteye ağ geçidi ölçek birimleri hakkında daha fazla bilgi edinmek için bkz. Noktadan siteye (Kullanıcı VPN). Ağ geçidinin kullanımını izlemek ve ağ geçidinin bant genişliği toplama aktarım hızına yakın bir değerden büyük olduğunda tetiklenen bir uyarı kuralı yapılandırmak için Ağ Geçidi P2S Bant Genişliği ölçümünü kullanın; örneğin, ağ geçidi 2 ölçek birimiyle yapılandırıldıysa toplam aktarım hızı 1 Gb/sn'dir. Bu durumda, 950 Mb/sn eşik değeri tanımlayabilirsiniz. Artan kullanımın kök nedenini proaktif olarak araştırmak ve gerekirse ölçek birimi sayısını artırmak için bu uyarıyı kullanın. Uyarı kuralını yapılandırırken Ortalama toplama türünü seçin. |

| Sınıra yakın P2S bağlantı sayısı için uyarı oluşturma | İzin verilen noktadan siteye bağlantı sayısı üst sınırı, ağ geçidinde yapılandırılan ölçek birimi sayısına göre de belirlenir. Noktadan siteye ağ geçidi ölçek birimleri hakkında daha fazla bilgi edinmek için Noktadan siteye (Kullanıcı VPN) hakkında SSS bölümüne bakın. Bağlantı sayısını izlemek için P2S Bağlantı Sayısı ölçümünü kullanın. Bağlantı sayısı izin verilen maksimum değere yaklaştığında tetiklenen bir uyarı kuralı yapılandırmak için bu ölçümü seçin. Örneğin, 1 ölçekli birim ağ geçidi en fazla 500 eşzamanlı bağlantıyı destekler. Bu durumda, bağlantı sayısı 450'den büyük olduğunda uyarıyı tetiklenecek şekilde yapılandırabilirsiniz. Ölçek birimi sayısında bir artış gerekip gerekmediğini belirlemek için bu uyarıyı kullanın. Uyarı kuralını yapılandırırken Toplam toplama türünü seçin. |

| Sınıra yakın Kullanıcı VPN yolları sayısı için uyarı kuralı oluşturun. | Kullanılan protokol, Kullanıcı VPN yolu sayısı üst sınırını belirler. IKEv2'nin protokol düzeyi sınırı 255, OpenVPN'in ise 1.000 rota sınırı vardır. Bu olgu hakkında daha fazla bilgi edinmek için bkz . VPN sunucusu yapılandırma kavramları. Maksimum Kullanıcı VPN rotası sayısına yaklaşmak üzereyseniz ve kapalı kalma süresini önlemek için proaktif bir şekilde işlem yapmaya yaklaştığınızda uyarı almak isteyebilirsiniz. Bu durumu izlemek için Kullanıcı VPN Rota Sayısı'nı kullanın ve yol sayısı sınıra yakın bir değeri aşıyorsa tetiklenen bir uyarı kuralı yapılandırın. Örneğin, sınır 255 yolsa, uygun bir Eşik değeri 230 olabilir. Uyarı kuralını yapılandırırken Toplam toplama türünü seçin. |

ExpressRoute ağ geçidi

Aşağıdaki bölümde ölçüm tabanlı uyarılar ele alınmaktadır. Burada açıklanan ve ağ geçidi bileşenine odaklanan uyarılara ek olarak, ExpressRoute bağlantı hattını izlemek için kullanılabilir ölçümleri, günlükleri ve araçları kullanmanızı öneririz. ExpressRoute izleme hakkında daha fazla bilgi edinmek için bkz . ExpressRoute izleme, ölçümler ve uyarılar. ExpressRoute Trafik Toplayıcı aracını nasıl kullanabileceğiniz hakkında bilgi edinmek için bkz . ExpressRoute Traffic Collector'ı ExpressRoute Direct için yapılandırma.

Tasarım denetim listesi - ölçüm uyarıları

- Saniye başına alınan bitler için uyarı kuralı oluşturun.

- CPU aşırı kullanımı için uyarı kuralı oluşturun.

- Saniye başına paket sayısı için uyarı kuralı oluşturun.

- Eşe tanıtılan yol sayısı için uyarı kuralı oluşturun.

- Eşten öğrenilen yol sayısı için uyarı kuralını sayma.

- Rota değişikliklerinde yüksek sıklık için uyarı kuralı oluşturun.

| Öneri | Açıklama |

|---|---|

| Saniye Başına Alınan Bitler için uyarı kuralı oluşturun. | Saniye Başına Alınan Bit sayısı, ağ geçidi tarafından MSEE'lerden alınan toplam trafik miktarını izler. Ağ geçidi tarafından alınan trafik miktarı en yüksek aktarım hızına ulaştıktan sonra risk altındaysa uyarı almak isteyebilirsiniz. Bu durum performans ve bağlantı sorunlarına yol açabilir. Bu yaklaşım, artan ağ geçidi kullanımının kök nedenini araştırarak veya ağ geçidinin izin verilen maksimum aktarım hızını artırarak proaktif hareket etmenizi sağlar. Uyarı kuralını yapılandırırken ağ geçidi için sağlanan aktarım hızı üst sınırına yakın ortalama toplama türünü ve Eşik değerini seçin. Ayrıca, ağ geçidi veya MSEE'lerle ilgili bir sorun olduğunu gösterebileceğinden Saniye Başına Alınan Bit sayısı sıfıra yaklaştığında bir uyarı ayarlamanızı öneririz. Sağlanan ölçek birimi sayısı, ExpressRoute ağ geçidinin en yüksek aktarım hızını belirler. ExpressRoute ağ geçidi performansı hakkında daha fazla bilgi edinmek için bkz. Azure Sanal WAN'de ExpressRoute bağlantıları hakkında. |

| CPU aşırı kullanımı için uyarı kuralı oluşturun. | ExpressRoute ağ geçitlerini kullanırken CPU kullanımını izlemek önemlidir. Uzun süreli yüksek kullanım performansı ve bağlantıyı etkileyebilir. Cpu kullanımı ölçümünü kullanarak kullanımı izleyin ve CPU kullanımı %80'in üzerinde olduğunda bir uyarı oluşturun; böylece kök nedeni araştırabilir ve gerekirse ölçek birimi sayısını artırabilirsiniz. Uyarı kuralını yapılandırırken Ortalama toplama türünü seçin. ExpressRoute ağ geçidi performansı hakkında daha fazla bilgi edinmek için bkz. Azure Sanal WAN'de ExpressRoute bağlantıları hakkında. |

| Saniye başına alınan paketler için uyarı kuralı oluşturun. | Saniyedeki paketler, Sanal WAN ExpressRoute ağ geçidinden geçen gelen paketlerin sayısını izler. Saniyedeki paket sayısı ağ geçidinde yapılandırılan ölçek birimi sayısı için izin verilen sınıra yaklaşıyorsa uyarı almak isteyebilirsiniz. Uyarı kuralını yapılandırırken Ortalama toplama türünü seçin. Ağ geçidinin ölçek birimi sayısına bağlı olarak saniye başına izin verilen paket sayısı üst sınırına yakın bir Eşik değeri seçin. ExpressRoute performansı hakkında daha fazla bilgi edinmek için bkz. Azure Sanal WAN'de ExpressRoute bağlantıları hakkında. Ayrıca, ağ geçidi veya MSEE'lerle ilgili bir sorun olduğunu gösterebileceğinden saniye başına paket sayısı sıfıra yaklaştığında bir uyarı ayarlamanızı öneririz. |

| Eşe tanıtılan yol sayısı için uyarı kuralı oluşturun. | Eşlere Tanıtılan Yolların Sayısı, ExpressRoute ağ geçidinden sanal hub yönlendiricisine ve Microsoft Enterprise Edge Cihazlarına tanıtılan yol sayısını izler. Yalnızca ExpressRoute Cihazı olarak görüntülenen iki BGP eşlerini seçmek için bir filtre eklemenizi ve tanıtılan yolların sayısının belgelenen 1000 sınırına ne zaman yaklaştığını belirlemek için bir uyarı oluşturmanızı öneririz. Örneğin, tanıtılan yol sayısı 950'den büyük olduğunda uyarıyı tetiklenecek şekilde yapılandırın. Ayrıca, herhangi bir bağlantı sorununu proaktif olarak algılamak için Microsoft Edge Cihazlarına tanıtılan yol sayısı sıfır olduğunda bir uyarı yapılandırmanızı öneririz. Bu uyarıları eklemek için Eşlere Tanıtılan Rota Sayısı ölçümünü ve ardından Filtre ekle seçeneğini ve ExpressRoute cihazları'nı seçin. |

| Eşten öğrenilen yol sayısı için uyarı kuralı oluşturun. | Eşlerden Öğrenilen Yolların Sayısı, ExpressRoute ağ geçidinin sanal hub yönlendiricisinden ve Microsoft Enterprise Edge Cihazı'ndan öğrendiği yolların sayısını izler. Yalnızca ExpressRoute Cihazı olarak görüntülenen iki BGP eşlerini seçmek için bir filtre eklemenizi ve öğrenilen yolların sayısının Standart SKU için 4000 ve Premium SKU devreleri için 10.000 olan belgelenen sınıra ne zaman yaklaştığını belirlemek için bir uyarı oluşturmanızı öneririz. Ayrıca, Microsoft Edge Cihazlarına tanıtılan yol sayısı sıfır olduğunda bir uyarı yapılandırmanızı öneririz. Bu yaklaşım, şirket içi reklam yollarının ne zaman durdurulduğunda algılamaya yardımcı olabilir. |

| Rota değişikliklerinde yüksek sıklık için uyarı kuralı oluşturun. | Rota sıklığı değişiklikleri , siteden siteye ve noktadan siteye VPN gibi diğer dal türleri de dahil olmak üzere, eşler arasında öğrenilen ve tanıtılan yolların değişiklik sıklığını gösterir. Bu ölçüm, yeni bir dal veya daha fazla bağlantı hattı bağlandığında/bağlantısı kesildiğinde görünürlük sağlar. Bu ölçüm, flaplings gibi BGP tanıtımlarıyla ilgili sorunları tanımlarken kullanışlı bir araçtır. Ortam statikse ve BGP değişiklikleri beklenmiyorsa bir uyarı ayarlamanızı öneririz. BGP davranışını tutarlı bir şekilde izlemek için 1'den büyük bir eşik değeri ve 15 dakikalık Bir Toplama Ayrıntı Düzeyi seçin. Ortam dinamikse ve BGP değişiklikleri sık sık bekleniyorsa, hatalı pozitif sonuçları önlemek için uyarı ayarlamamayı seçebilirsiniz. Ancak, ağınızın gözlemlenebilirliği için bu ölçümü yine de göz önünde bulundurabilirsiniz. |

Sanal hub

Aşağıdaki bölümde sanal hub'lar için ölçüm tabanlı uyarılar ele alınmaktadır.

Tasarım denetim listesi - ölçüm uyarıları

- BGP eş durumu için uyarı kuralı oluşturma

| Öneri | Açıklama |

|---|---|

| BGP eş durumunu izlemek için uyarı kuralı oluşturun. | Uyarı kuralını oluştururken BGP Eş Durumu ölçümünü seçin. Statik eşik kullanarak Ortalama toplama türünü seçin ve değer 1'den küçük olduğunda uyarıyı tetiklenecek şekilde yapılandırın. Bu yaklaşım, sanal hub yönlendiricisinin hub'da dağıtılan ExpressRoute, Siteden Siteye VPN ve Noktadan Siteye VPN ağ geçitleriyle ne zaman bağlantı sorunları yaşadığını belirlemenize olanak tanır. |

Azure Güvenlik Duvarı

Makalenin bu bölümünde ölçüm tabanlı uyarılar ele alınmaktadır. Azure Güvenlik Duvarı, izleme amacıyla kapsamlı bir ölçüm ve günlük listesi sunar. Aşağıdaki bölümde açıklanan uyarıları yapılandırmaya ek olarak, Azure Güvenlik Duvarı Çalışma Kitabının Azure Güvenlik Duvarı izlemenize nasıl yardımcı olabileceğini keşfedin. Ayrıca, Microsoft Sentinel için Azure Güvenlik Duvarı bağlayıcısını kullanarak Azure Güvenlik Duvarı günlüklerini Microsoft Sentinel'e bağlamanın avantajlarını keşfedin.

Tasarım denetim listesi - ölçüm uyarıları

- SNAT bağlantı noktası tükenme riski için uyarı kuralı oluşturun.

- Güvenlik duvarı aşırı kullanımı için uyarı kuralı oluşturun.

| Öneri | Açıklama |

|---|---|

| SNAT bağlantı noktası tükenme riski için uyarı kuralı oluşturun. | Azure Güvenlik Duvarı, arka uç sanal makine ölçek örneği başına yapılandırılan genel IP adresi başına 2.496 SNAT bağlantı noktası sağlar. İnternet'e giden trafik için kurumsal gereksinimlerinizi karşılayabilen SNAT bağlantı noktası sayısını önceden tahmin etmek önemlidir. Bunun yapılmaması, Azure Güvenlik Duvarı kullanılabilir SNAT bağlantı noktalarının sayısını tüketme riskini artırarak giden bağlantı hatalarına neden olabilir. Şu anda kullanımda olan giden SNAT bağlantı noktalarının yüzdesini izlemek için SNAT bağlantı noktası kullanım ölçümünü kullanın. Bu yüzde %95'i aştığı zaman (örneğin, öngörülemeyen trafik artışı nedeniyle) bu ölçümün tetiklenmesi için bir uyarı kuralı oluşturun; böylece Azure Güvenlik Duvarı başka bir genel IP adresi yapılandırarak veya bunun yerine bir Azure NAT Ağ Geçidi kullanarak uygun şekilde işlem yapabilirsiniz. Uyarı kuralını yapılandırırken En fazla toplama türünü kullanın. SNAT bağlantı noktası kullanım ölçümünü yorumlama hakkında daha fazla bilgi edinmek için bkz. Azure Güvenlik Duvarı günlüklerine ve ölçümlerine genel bakış. Azure Güvenlik Duvarı'da SNAT bağlantı noktalarını ölçeklendirme hakkında daha fazla bilgi edinmek için bkz. Azure NAT Gateway ile SNAT bağlantı noktalarını ölçeklendirme. |

| Güvenlik duvarı aşırı kullanımı için uyarı kuralı oluşturun. | Azure Güvenlik Duvarı maksimum aktarım hızı, etkinleştirilen SKU'ya ve özelliklere bağlı olarak farklılık gösterir. Azure Güvenlik Duvarı performansı hakkında daha fazla bilgi edinmek için bkz. Azure Güvenlik Duvarı performansı. Güvenlik duvarınız en yüksek aktarım hızına yaklaşıyorsa uyarı almak isteyebilirsiniz. Bu durum güvenlik duvarının performansını etkileyebileceğinden, temel nedenle ilgili sorunları giderebilirsiniz. Aktarım hızı ölçümü güvenlik duvarının en yüksek aktarım hızına yakın bir değeri aşıyorsa tetiklenecek bir uyarı kuralı oluşturun; maksimum aktarım hızı 30 Gb/sn ise, eşik değeri olarak 25 Gb/sn yapılandırın. Aktarım hızı ölçüm birimi bit/sn'dir. Uyarı kuralını oluştururken Ortalama toplama türünü seçin. |

uyarıları Kaynak Durumu

Aşağıdaki kaynaklar için Hizmet Durumu aracılığıyla Kaynak Durumu Uyarıları da yapılandırabilirsiniz. Bu yaklaşım, Sanal WAN ortamınızın kullanılabilirliği hakkında bilgi sahibi olmanıza güvence sağlar. Uyarılar, ağ sorunlarının şirket içi ortamınızdaki sorunlardan farklı olarak Azure kaynaklarınızın iyi durumda olmayan bir duruma girmesinden kaynaklanıp kaynaklanmadığını gidermenize olanak tanır. Kaynak durumu düzeyi düşürülmüş veya kullanılamaz duruma geldiğinde uyarıları yapılandırmanızı öneririz. Kaynak durumu düşürüldüyse/kullanılamaz duruma gelirse, bu kaynaklar tarafından işlenen trafik miktarında, bu kaynaklara tanıtılan yollarda veya oluşturulan dal/sanal ağ bağlantısı sayısında son ani artışlar olup olmadığını analiz edebilirsiniz. Sanal WAN'de desteklenen sınırlar hakkında daha fazla bilgi için bkz. Azure Sanal WAN sınırları.

- Microsoft.Network/vpnGateways

- Microsoft.Network/expressRouteGateways

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualHubs

- Microsoft.Network/p2sVpnGateways

İlgili içerik

- Sanal WAN için oluşturulan ölçümlerin, günlüklerin ve diğer önemli değerlerin başvurusu için bkz. Azure Sanal WAN izleme verileri başvurusu.

- Azure kaynaklarını izleme hakkında genel ayrıntılar için bkz . Azure İzleyici ile Azure kaynaklarını izleme.