Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makale, OpenVPN istemcisi kullanarak VPN Gateway noktadan siteye (P2S) ve Linux'tan Sertifika kimlik doğrulaması kullanarak Azure sanal ağınıza (VNet) bağlanmanıza yardımcı olur.

Başlamadan önce

Doğru makalede olduğunuzu doğrulayın. Aşağıdaki tabloda Azure VPN Gateway P2S VPN istemcileri için kullanılabilen yapılandırma makaleleri gösterilmektedir. Adımlar kimlik doğrulama türüne, tünel türüne ve istemci işletim sistemine bağlı olarak farklılık gösterir.

| Kimlik doğrulama yöntemi | Tünel türü | İstemci İşletim Sistemi | VPN istemcisi |

|---|---|---|---|

| Sertifika | |||

| IKEv2, SSTP | Windows | Yerel VPN istemcisi | |

| IKEv2 | macOS | Yerel VPN istemcisi | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN istemcisi OpenVPN istemci sürümü 2.x OpenVPN istemci sürümü 3.x |

|

| OpenVPN | macOS | OpenVPN istemcisi | |

| OpenVPN | iOS | OpenVPN istemcisi | |

| OpenVPN | Linux |

Azure VPN İstemcisi OpenVPN istemcisi |

|

| Microsoft Entra Kimlik | |||

| OpenVPN | Windows | Azure VPN istemcisi | |

| OpenVPN | macOS | Azure VPN İstemcisi | |

| OpenVPN | Linux | Azure VPN İstemcisi |

Önkoşullar

Bu makalede, aşağıdaki önkoşulları zaten gerçekleştirdiğiniz varsayılır:

- VPN ağ geçidinizi noktadan siteye sertifika kimlik doğrulaması ve OpenVPN tünel türü için oluşturup yapılandırmışsınız. Adımlar için bkz . P2S VPN Gateway bağlantıları için sunucu ayarlarını yapılandırma - sertifika kimlik doğrulaması .

- VPN istemcisi yapılandırma dosyalarını oluşturup indirdiyseniz. Adımlar için bkz . VPN istemci profili yapılandırma dosyaları oluşturma.

- İstemci sertifikaları oluşturabilir veya kimlik doğrulaması için gerekli uygun istemci sertifikalarını alabilirsiniz.

Bağlantı gereksinimleri

Sertifika kimlik doğrulaması kullanarak OpenVPN istemcisini kullanarak Azure'a bağlanmak için her bağlantı istemcisi aşağıdaki öğeleri gerektirir:

- Açık VPN İstemcisi yazılımı her istemciye yüklenip yapılandırılmalıdır.

- İstemcide yerel olarak doğru sertifikaların yüklü olması gerekir.

İş Akışı

Bu makalenin iş akışı:

- OpenVPN istemcisini yükleyin.

- Oluşturduğunuz VPN istemci profili yapılandırma paketinde bulunan VPN istemci profili yapılandırma dosyalarını görüntüleyin.

- OpenVPN istemcisini yapılandırın.

- Azure'a bağlanın.

Sertifikalar hakkında

Sertifika kimlik doğrulaması için, her istemci bilgisayara bir istemci sertifikası yüklenmelidir. Kullanmak istediğiniz istemci sertifikası özel anahtarla dışarı aktarılmalı ve sertifika yolundaki tüm sertifikaları içermelidir. Ayrıca, bazı yapılandırmalar için kök sertifika bilgilerini de yüklemeniz gerekir.

Bu makaledeki OpenVPN istemcisi .pfx biçimiyle dışarı aktarılan sertifikaları kullanır. Windows yönergelerini kullanarak bir istemci sertifikasını bu biçime kolayca aktarabilirsiniz. Bkz. İstemci sertifikalarını dışarı aktarma - pfx. Windows bilgisayarınız yoksa, geçici bir çözüm olarak, sertifikaları gerekli .pfx biçimine dışarı aktarmak için küçük bir Windows VM kullanabilirsiniz. Şu anda, sağladığımız OpenSSL Linux yönergeleri yalnızca .pem biçiminde sonuçlanır.

Yapılandırma adımları

Bu bölüm, OpenVPN tünel türünü kullanan sertifika kimlik doğrulaması için Linux istemcilerini yapılandırmanıza yardımcı olur. Azure'a bağlanmak için OpenVPN istemcisini indirin ve bağlantı profilini yapılandırın.

Not

OpenVPN İstemcisi sürüm 2.6 henüz desteklenmiyor.

Yeni bir Terminal oturumu açın. 'Ctrl + Alt + t' tuşlarına aynı anda basarak yeni bir oturum açabilirsiniz.

Gerekli bileşenleri yüklemek için aşağıdaki komutu girin:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartArdından, VPN istemci profili klasörüne gidin ve dosyaları görüntülemek için sıkıştırmayı açın.

Oluşturduğunuz ve yüklediğiniz P2S istemci sertifikasını ağ geçidindeki P2S yapılandırmanıza aktarın. Adımlar için bkz . VPN Gateway noktadan siteye.

.pfx'ten özel anahtarı ve base64 parmak izini ayıklayın. Bunu yapmanın birden çok yolu vardır. Bilgisayarınızda OpenSSL kullanmak bir yoldur.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"profileinfo.txt dosyası özel anahtarı, CA'nın parmak izini ve İstemci sertifikasını içerir. İstemci sertifikasının parmak izini kullandığınızdan emin olun.

profileinfo.txt bir metin düzenleyicisinde açın. İstemci (alt) sertifikasının parmak izini almak için, alt sertifika için "-----BEGIN CERTIFICATE-----" ile "-----END CERTIFICATE-----" arasındaki metni seçin ve kopyalayın. Konu=/ satırına bakarak alt sertifikayı tanımlayabilirsiniz.

vpnconfig.ovpn dosyasını açın ve aşağıdaki örnekteki bölümünü bulun. "cert" ile "/cert" arasındaki her şeyi değiştirin.

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>profileinfo.txt bir metin düzenleyicisinde açın. Özel anahtarı almak için , "-----BEGIN ÖZEL ANAHTAR-----" ile "-----END PRIVATE KEY-----" arasındaki metni seçin ve kopyalayın.

vpnconfig.ovpn dosyasını bir metin düzenleyicisinde açın ve bu bölümü bulun. "anahtar" ile "/key" arasındaki her şeyin yerini alan özel anahtarı yapıştırın.

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Başka hiçbir alanı değiştirmeyin. VPN’e bağlanmak için istemci girişinde doldurulmuş yapılandırmayı kullanın.

Komut satırını kullanarak bağlanmak için aşağıdaki komutu yazın:

sudo openvpn --config <name and path of your VPN profile file>&Komut satırını kullanarak bağlantıyı kesmek için aşağıdaki komutu yazın:

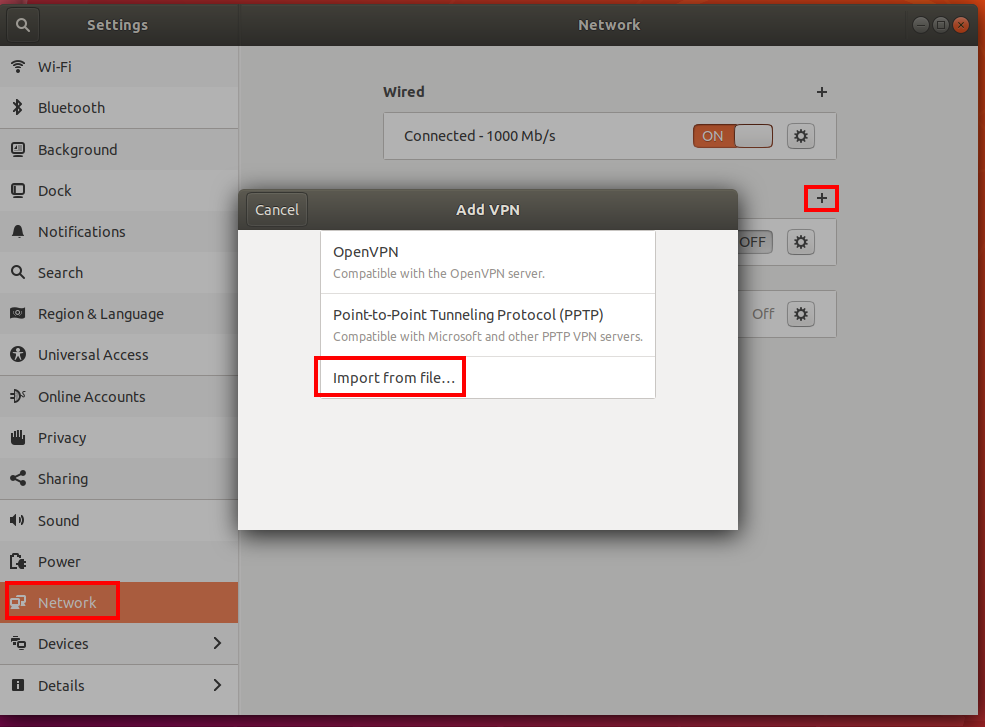

sudo pkill openvpnGUI kullanarak bağlanmak için sistem ayarlarına gidin.

Yeni bir VPN bağlantısı eklemek için seçin + .

VPN Ekle'nin altında Dosyadan içeri aktar... öğesini seçin.

Profil dosyasına göz atın ve Çift tıklayın veya Aç'ı seçin.

VPN Ekle penceresinde Ekle'yi seçin.

Vpn'i Ağ Ayarları sayfasında veya sistem tepsisindeki ağ simgesinin altında açarak bağlanabilirsiniz.

Sonraki adımlar

Ek adımlar için P2S Azure portalı makalesine dönün.