Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Google Cloud Platform, kuruluşunuzun tüm iş yüklerini bulutta barındırmasını ve yönetmesini sağlayan bir IaaS sağlayıcısıdır. Buluttaki altyapıdan yararlanmanın avantajlarının yanı sıra, kuruluşunuzun en kritik varlıkları tehditlere maruz kalabilir. Kullanıma sunulan varlıklar arasında hassas olabilecek bilgilere sahip depolama örnekleri, en kritik uygulamalarınızdan bazılarını çalıştıran işlem kaynakları, bağlantı noktaları ve kuruluşunuza erişim sağlayan sanal özel ağlar bulunur.

GCP'yi Defender for Cloud Apps'ye bağlamak, yönetim ve oturum açma etkinliklerini izleyerek, olası deneme yanılma saldırılarını, ayrıcalıklı bir kullanıcı hesabının kötü amaçlı kullanımını ve sanal makinelerin (VM) olağan dışı silmelerini bildirerek varlıklarınızın güvenliğini sağlamanıza ve olası tehditleri algılamanıza yardımcı olur.

Ana tehditler

- Bulut kaynaklarının kötüye kullanımı

- Güvenliği aşılmış hesaplar ve içeriden gelen tehditler

- Veri sızıntısı

- Kaynak yanlış yapılandırması ve yetersiz erişim denetimi

Defender for Cloud Apps ortamınızı korumaya nasıl yardımcı olur?

- Bulut tehditlerini, güvenliği aşılmış hesapları ve kötü amaçlı insider'ları algılama

- Adli araştırmalar için etkinliklerin denetim kaydını kullanma

Yerleşik ilkeler ve ilke şablonlarıyla GCP'yi denetleme

Olası tehditleri algılamak ve size bildirmek için aşağıdaki yerleşik ilke şablonlarını kullanabilirsiniz:

| Tür | Name |

|---|---|

| Yerleşik anomali algılama ilkesi |

Anonim IP adreslerinden etkinlik Seyrek görülen ülkeden etkinlik Şüpheli IP adreslerinden etkinlik İmkansız seyahat Sonlandırılan kullanıcı tarafından gerçekleştirilen etkinlik (IdP olarak Microsoft Entra ID gerektirir) Birden çok başarısız oturum açma girişimi Olağan dışı yönetim etkinlikleri Birden çok SILME VM etkinliği Olağan dışı birden çok VM oluşturma etkinliği (önizleme) |

| Etkinlik ilkesi şablonu | İşlem altyapısı kaynaklarda yapılan değişiklikler StackDriver yapılandırmasındaki değişiklikler Depolama kaynaklarındaki değişiklikler Sanal Özel Ağ değişiklikleri Riskli bir IP adresinden oturum açma |

İlke oluşturma hakkında daha fazla bilgi için bkz. İlke oluşturma.

İdare denetimlerini otomatikleştirme

Olası tehditleri izlemeye ek olarak, algılanan tehditleri düzeltmek için aşağıdaki GCP idare eylemlerini uygulayabilir ve otomatikleştirebilirsiniz:

| Tür | Eylem |

|---|---|

| Kullanıcı idaresi | - Kullanıcının Parolayı Google'a sıfırlamasını gerektir (bağlı Google Çalışma Alanı örneği gerektirir) - Kullanıcıyı askıya alma (bağlı bağlı Google Workspace örneği gerektirir) - Uyarıda kullanıcıya bildirme (Microsoft Entra ID aracılığıyla) - Kullanıcının yeniden oturum açmasını gerektir (Microsoft Entra ID aracılığıyla) - Kullanıcıyı askıya alma (Microsoft Entra ID aracılığıyla) |

Uygulamalardan gelen tehditleri düzeltme hakkında daha fazla bilgi için bkz. Bağlı uygulamaları yönetme.

GCP'i gerçek zamanlı olarak koruma

Dış kullanıcıların güvenliğini sağlamak ve bunlarla işbirliği yapmak ve hassas verilerin yönetilmeyen veya riskli cihazlara indirilmesini engellemek ve korumak için en iyi yöntemlerimizi gözden geçirin.

Google Cloud Platform'u Microsoft Defender for Cloud Apps bağlama

Bu bölümde, bağlayıcı API'lerini kullanarak Microsoft Defender for Cloud Apps mevcut Google Cloud Platform (GCP) hesabınıza bağlama yönergeleri sağlanır. Bu bağlantı GCP kullanımına ilişkin görünürlük ve denetim sağlar. Defender for Cloud Apps GCP'yi nasıl koruduğu hakkında bilgi için bkz. GCP'yi koruma.

Kararlı tümleştirmeyi korumak ve kurulum işleminin silinmesini/değiştirilmesini önlemek için tümleştirme için ayrılmış bir proje kullanmanızı ve projeye erişimi kısıtlamanızı öneririz.

Not

Denetim için GCP ortamınızı bağlama yönergeleri , Google'ın toplu günlükleri kullanma önerilerini izler. Tümleştirme, Google StackDriver'dan yararlanarak faturalamanızı etkileyebilecek ek kaynakları kullanır. Tüketilen kaynaklar şunlardır:

- Toplu dışarı aktarma havuzu – Kuruluş düzeyi

- Pub/Sub konusu – GCP proje düzeyi

- Pub/Sub aboneliği – GCP proje düzeyi

Defender for Cloud Apps denetim bağlantısı yalnızca Yönetici Etkinlik denetim günlüklerini içeri aktarır; Veri Erişimi ve Sistem Olayı denetim günlükleri içeri aktarılamaz. GCP günlükleri hakkında daha fazla bilgi için bkz. Bulut Denetim Günlükleri.

Önkoşullar

Tümleştiren GCP kullanıcısı aşağıdaki izinlere sahip olmalıdır:

- IAM ve Yönetici düzenleme – Kuruluş düzeyi

- Proje oluşturma ve düzenleme

GCP uygulama kullanımıyla ilgili görünürlük ve denetim elde etmek için GCP Güvenliği denetimini Defender for Cloud Apps bağlantılarınıza bağlayabilirsiniz.

Google Cloud Platform'ı yapılandırma

Tümleştirme yalıtımını ve kararlılığını etkinleştirmek için gcp'de kuruluşunuzun altında ayrılmış bir proje oluşturun.

Ayrılmış proje için Bulut Günlüğü API'sini ve Cloud Pub/Sub API'sini etkinleştirin.

Not

Pub/Sub Lite API'sini seçmediğinizden emin olun.

Gerekli rollere sahip ayrılmış bir hizmet hesabı oluşturma

- Ayrılmış bir hizmet hesabı oluşturun.

- Email değerini kopyalayın, daha sonra buna ihtiyacınız olacak.

- Hizmet hesabına Pub/Sub Yönetici rolünü atayın.

- Günlük Yapılandırma Yazıcısı rolünü kuruluş düzeyinde hizmet hesabına atayın.

Ayrılmış hizmet hesabı için özel anahtar oluşturma

Proje düzeyine geçin.

Hizmet hesapları'nı seçin.

Bir JSON özel anahtarı oluşturun.

Not

Daha sonra cihazınıza indirilen JSON dosyasına ihtiyacınız olacaktır.

Kuruluş Kimliğinizi alma

Kuruluş Kimliğinizi not alın, buna daha sonra ihtiyacınız olacak. Daha fazla bilgi için bkz. Kuruluşunuzun kimliğini alma.

Google Cloud Platform denetimini Defender for Cloud Apps bağlama

Bu yordamda, Google Cloud Platform denetimini Defender for Cloud Apps bağlamak için GCP bağlantı ayrıntılarının nasıl ekleneceği açıklanır.

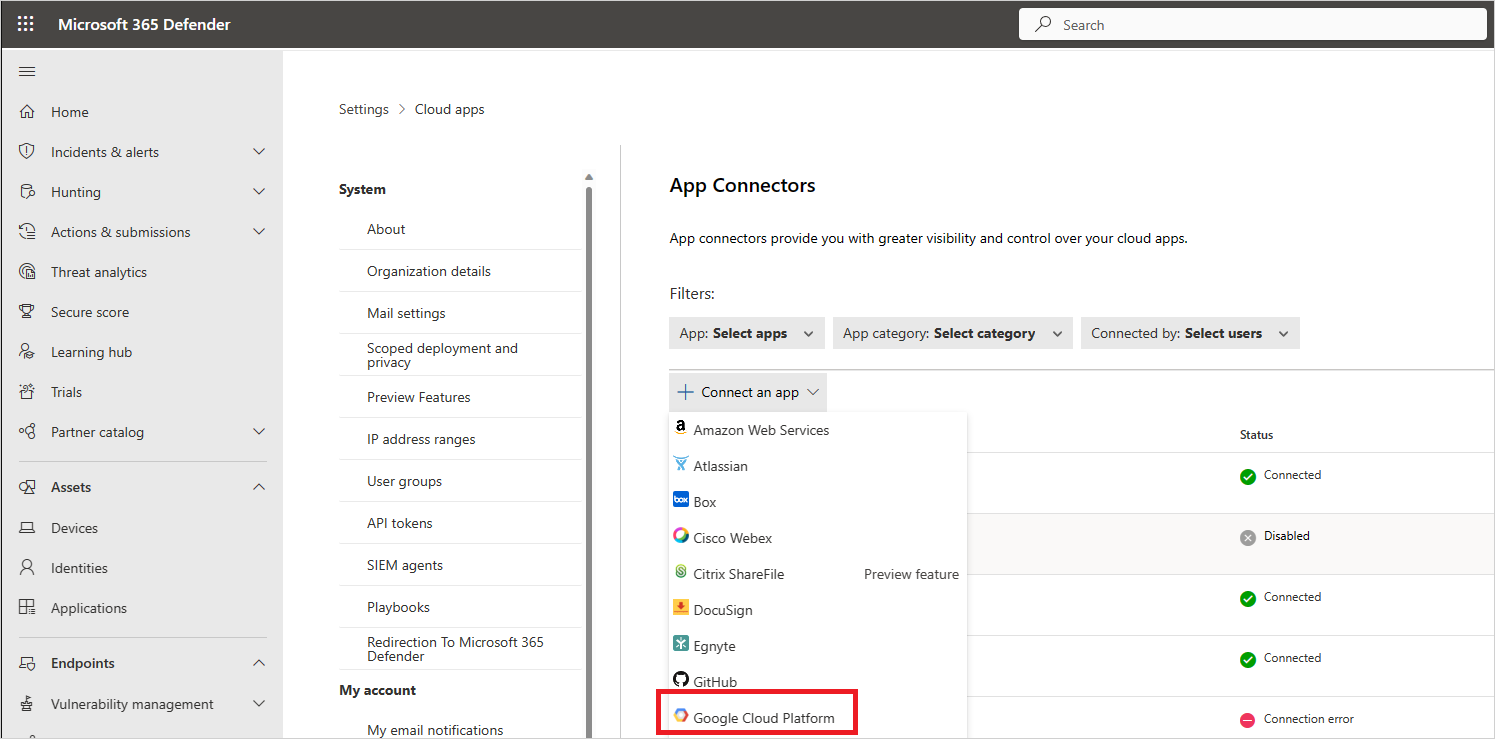

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin.

Uygulama bağlayıcıları sayfasında GCP bağlayıcısı kimlik bilgilerini sağlamak için aşağıdakilerden birini yapın:

Not

Birleşik kullanıcı yönetimi ve idaresi elde etmek için Google Çalışma Alanı örneğinizi bağlamanızı öneririz. Google Workspace ürünlerini kullanmasanız ve GCP kullanıcıları Google Workspace kullanıcı yönetim sistemi aracılığıyla yönetilse bile bu önerilir.

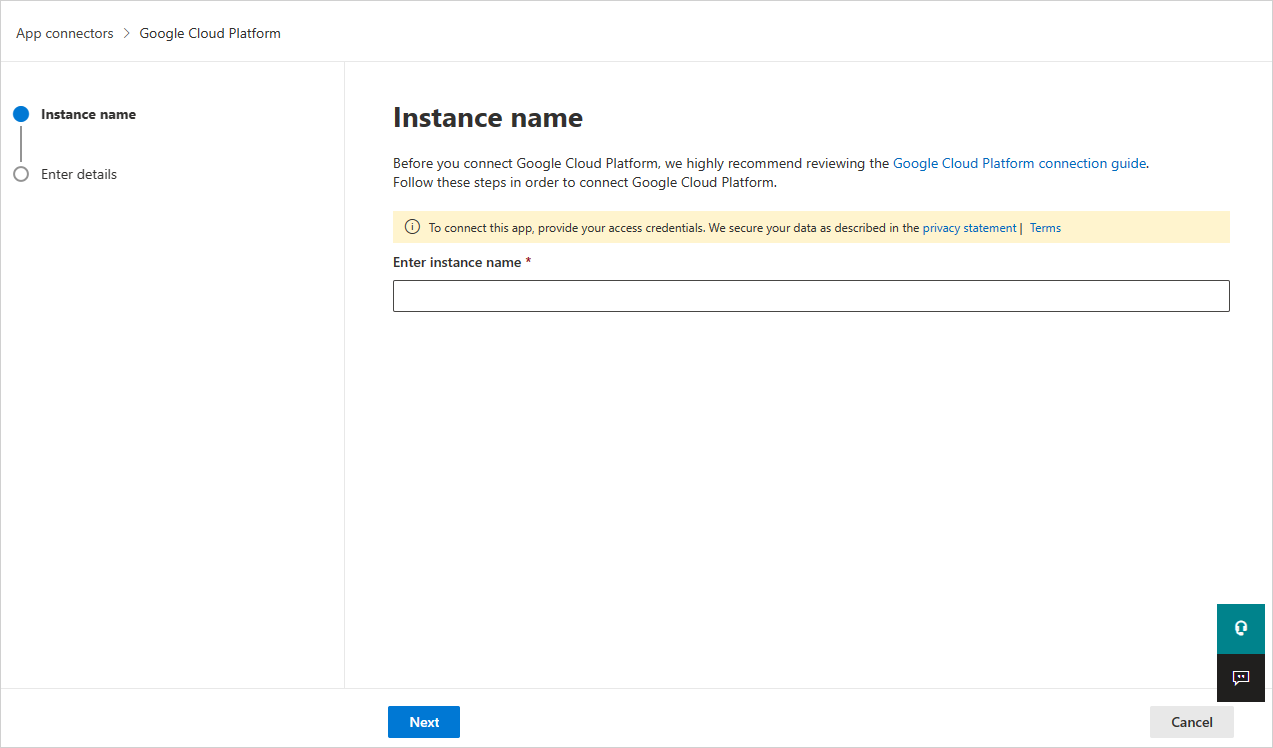

Yeni bağlayıcı için

+Bir uygulamaya bağlan'ı ve ardından Google Cloud Platform'u seçin.

Sonraki pencerede bağlayıcı için bir ad girin ve İleri'yi seçin.

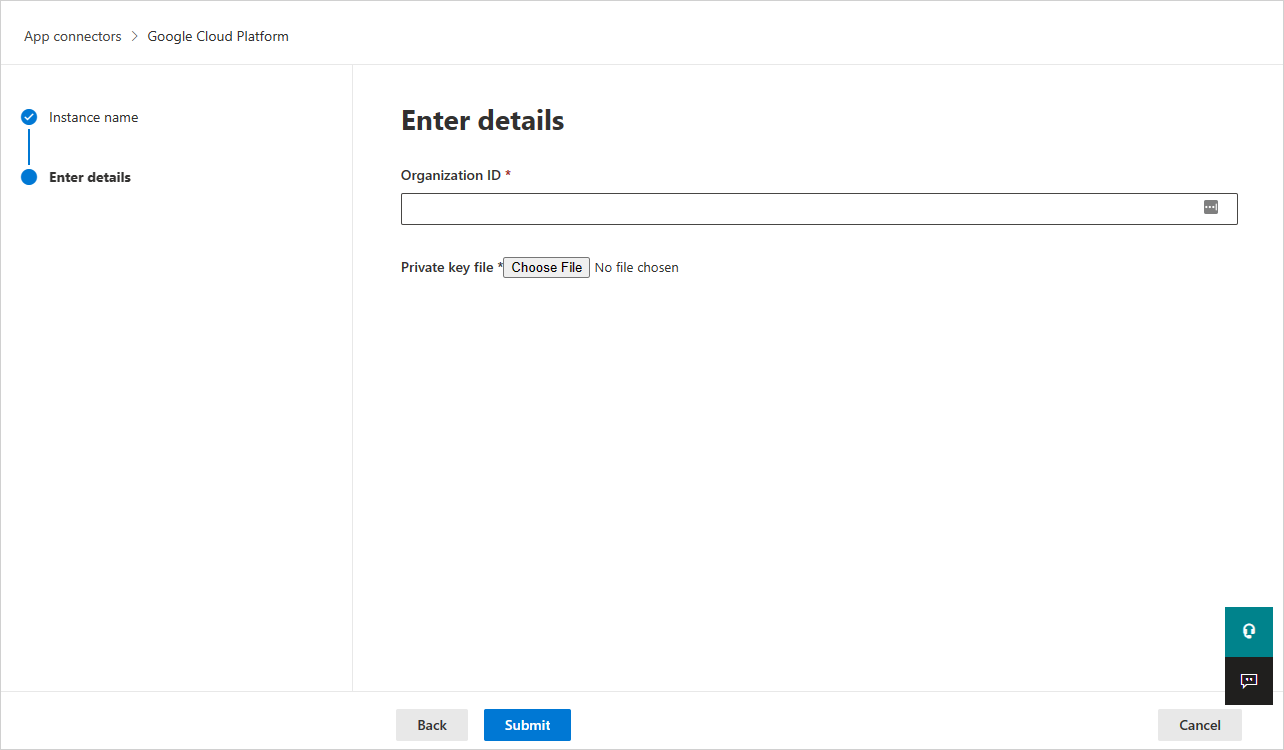

Ayrıntıları girin sayfasında aşağıdakileri yapın ve gönder'i seçin.

- Kuruluş Kimliği kutusuna, daha önce not ettiğiniz kuruluşu girin.

- Özel anahtar dosyası kutusunda, daha önce indirdiğiniz JSON dosyasına göz atın.

Mevcut bir bağlayıcı için

Bağlayıcı listesinde GCP bağlayıcısının görüntülendiği satırda Ayarları düzenle'yi seçin.

Ayrıntıları girin sayfasında aşağıdakileri yapın ve gönder'i seçin.

- Kuruluş Kimliği kutusuna, daha önce not ettiğiniz kuruluşu girin.

- Özel anahtar dosyası kutusunda, daha önce indirdiğiniz JSON dosyasına göz atın.

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin. Bağlı Uygulama Bağlayıcısı'nın durumunun Bağlı olduğundan emin olun.

Not

Defender for Cloud Apps, tümleştirme projesindeki tümleştirme hizmeti hesabını kullanarak toplu dışarı aktarma havuzu (kuruluş düzeyi), Pub/Sub konusu ve Pub/Sub aboneliği oluşturur.

Toplu dışarı aktarma havuzu GCP kuruluşu genelinde günlükleri toplamak için kullanılır ve hedef olarak oluşturulan Pub/Sub konusu kullanılır. Defender for Cloud Apps GCP kuruluşu genelinde yönetici etkinlik günlüklerini almak için oluşturulan Pub/Sub aboneliği aracılığıyla bu konuya abone olur.

Sonraki adımlar

- İlkelerle bulut uygulamalarını denetleme

- Uygulamayı bağlarken sorun yaşıyorsanız bkz. Uygulama Bağlayıcılarında Sorun Giderme.