Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Büyük bir CRM bulut sağlayıcısı olan ServiceNow, kuruluşunuzdaki müşteriler, iç süreçler, olaylar ve raporlar hakkında büyük miktarlarda hassas bilgi içerir. İş açısından kritik bir uygulama olan ServiceNow'a kuruluşunuzun içindeki ve dışındaki kişiler (iş ortakları ve yükleniciler gibi) tarafından çeşitli amaçlarla erişilir ve kullanılır. Çoğu durumda, ServiceNow'a erişen kullanıcılarınızın büyük bir bölümü güvenlik konusunda düşük bir farkındalığı vardır ve hassas bilgilerinizi istemeden paylaşarak riske atabilir. Diğer durumlarda kötü amaçlı aktörler, müşteriyle ilgili en hassas varlıklarınıza erişim sağlayabilir.

ServiceNow'u Defender for Cloud Apps bağlamak, kullanıcılarınızın etkinlikleriyle ilgili içgörüleri geliştirir. Ayrıca, hassas müşteri verilerinin ServiceNow'a ne zaman yüklendiğini belirleme gibi makine öğrenmesi anomali algılama ve bilgi koruması kullanarak tehditleri algılamaya yardımcı olur.

Microsoft Güvenli Puanı'na yansıtılan güvenlik denetimleri aracılığıyla SaaS Güvenlik Duruş Yönetimi (SSPM) özelliklerine erişmek için bu uygulama bağlayıcısını kullanın. Daha fazla bilgi edinin.

Ana tehditler

- Güvenliği aşılmış hesaplar ve içeriden gelen tehditler

- Veri sızıntısı

- Yetersiz güvenlik farkındalığı

- Yönetilmeyen kendi cihazını getir (KCG)

Defender for Cloud Apps ortamınızı korumaya nasıl yardımcı olur?

- Bulut tehditlerini, güvenliği aşılmış hesapları ve kötü amaçlı insider'ları algılama

- Bulutta depolanan düzenlenmiş ve hassas verileri bulma, sınıflandırma, etiketleme ve koruma

- Bulutta depolanan veriler için DLP ve uyumluluk ilkelerini zorunlu kılma

- Paylaşılan verilerin açığa çıkarma kapsamını sınırlandırma ve işbirliği ilkelerini zorlama

- Adli araştırmalar için etkinliklerin denetim kaydını kullanma

SaaS güvenlik duruşu yönetimi

ServiceNow'a bağlanarak Microsoft Güvenlik Puanı'nda ServiceNow için güvenlik önerilerini otomatik olarak alın.

Güvenli Puan bölümünde Önerilen eylemler'i seçin ve Product = ServiceNow'a göre filtreleyin. Örneğin, ServiceNow önerileri şunlardır:

- MFA'yı etkinleştirme

- Açık rol eklentisini etkinleştirme

- Yüksek güvenlik eklentisini etkinleştirme

- Betik isteği yetkilendirmesini etkinleştirme

Daha fazla bilgi için bkz.:

Yerleşik ilkeler ve ilke şablonlarıyla ServiceNow'u denetleme

Olası tehditleri algılamak ve size bildirmek için aşağıdaki yerleşik ilke şablonlarını kullanabilirsiniz:

| Tür | Name |

|---|---|

| Yerleşik anomali algılama ilkesi |

Anonim IP adreslerinden etkinlik Seyrek görülen ülkeden etkinlik |

|

Şüpheli IP adreslerinden etkinlik İmkansız seyahat Sonlandırılan kullanıcı tarafından gerçekleştirilen etkinlik (IdP olarak Microsoft Entra ID gerektirir) Birden çok başarısız oturum açma girişimi Fidye yazılımı algılama Olağan dışı birden çok dosya indirme etkinliği |

|

| Etkinlik ilkesi şablonu | Riskli bir IP adresinden oturum açma Tek bir kullanıcı tarafından toplu indirme |

| Dosya ilkesi şablonu | Yetkisiz etki alanıyla paylaşılan bir dosyayı algılama Kişisel e-posta adresleriyle paylaşılan bir dosyayı algılama PII/PCI/PHI ile dosyaları algılama |

İlke oluşturma hakkında daha fazla bilgi için bkz. İlke oluşturma.

İdare denetimlerini otomatikleştirme

Olası tehditleri izlemeye ek olarak, algılanan tehditleri düzeltmek için aşağıdaki ServiceNow idare eylemlerini uygulayabilir ve otomatikleştirebilirsiniz:

| Tür | Eylem |

|---|---|

| Kullanıcı idaresi | - Uyarıda kullanıcıya bildirme (Microsoft Entra ID aracılığıyla) - Kullanıcının yeniden oturum açmasını gerektir (Microsoft Entra ID aracılığıyla) - Kullanıcıyı askıya alma (Microsoft Entra ID aracılığıyla) |

Uygulamalardan gelen tehditleri düzeltme hakkında daha fazla bilgi için bkz. Bağlı uygulamaları yönetme.

ServiceNow'i gerçek zamanlı olarak koruma

Dış kullanıcıların güvenliğini sağlamak ve bunlarla işbirliği yapmak ve hassas verilerin yönetilmeyen veya riskli cihazlara indirilmesini engellemek ve korumak için en iyi yöntemlerimizi gözden geçirin.

ServiceNow'u Microsoft Defender for Cloud Apps'a bağlama

Bu makalede, uygulama bağlayıcıSı API'sini kullanarak Microsoft Defender for Cloud Apps mevcut ServiceNow hesabınıza bağlama yönergeleri sağlanır. Bu bağlantı, ServiceNow kullanımına ilişkin görünürlük ve denetim sağlar. Defender for Cloud Apps ServiceNow'ı nasıl koruduğu hakkında bilgi için bkz. ServiceNow'ı Koruma.

Microsoft Güvenli Puanı'na yansıtılan güvenlik denetimleri aracılığıyla SaaS Güvenlik Duruş Yönetimi (SSPM) özelliklerine erişmek için bu uygulama bağlayıcısını kullanın. Daha fazla bilgi edinin.

Önkoşullar

- ServiceNow'u Defender for Cloud Apps bağlamak için

- ServiceNow örneğinin API erişimini desteklemesi gerekir.

- Yönetici rolünüz olmalıdır.

- Bağlantıyı yapmak için kullanılan yönetici hesabının API'yi kullanma izinleri olmalıdır.

Defender for Cloud Apps aşağıdaki ServiceNow sürümlerini destekler:

- Eureka

- Fiji

- Cenevre

- Helsinki

- Istanbul

- Jakarta

- Kingston

- Londra

- Madrid

- New York

- Orlando

- Paris

- Quebec

- Roma

- San Diego

- Tokyo

- Utah

- Vancouver

- Washington

- Xanadu

- Yokohama

- Zürih

Daha fazla bilgi için ServiceNow ürün belgelerine bakın.

İpucu

Fuji ve sonraki sürümlerde kullanılabilen OAuth uygulama belirteçlerini kullanarak ServiceNow dağıtmanızı öneririz. Daha fazla bilgi için ilgili ServiceNow belgelerine bakın.

Önceki sürümlerde kullanıcı adları ve parolalar kullanan eski bir bağlantı modu kullanılır Sağlanan kullanıcı adı ve parola yalnızca API belirteci oluşturma için kullanılır ve ilk bağlantı işleminden sonra kaydedilmez.

ServiceNow'u OAuth kullanarak Defender for Cloud Apps bağlama

ServiceNow hesabınızda bir Yönetici hesabıyla oturum açın.

Not

Önceki sürümlerde, kullanıcı/parola temelinde eski bir bağlantı modu kullanılabilir. Sağlanan kullanıcı adı/parola yalnızca API belirteci oluşturma için kullanılır ve ilk bağlantı işleminden sonra kaydedilmez.

Yeni bir OAuth profili oluşturun ve ardından Dış istemciler için OAuth API uç noktası oluştur'u seçin.

Aşağıdaki Uygulama Kayıt Defterleri Yeni kayıt alanlarını doldurun:

OAuth profiliniz için cloudappsecurity gibi bir ad girin.

İstemci Kimliğini kopyalayın. Daha sonra gerekecektir.

İstemci Gizli Anahtarı alanına bir dize girin. Boş bırakılırsa, otomatik olarak rastgele bir gizli dizi oluşturulur. Kopyalayıp daha sonrası için kaydedin.

Erişim Belirteci Kullanım Ömrünü en az 3.600'e yükseltin.

Tanımlanan OAuth'un adını seçin ve Yenileme Belirteci Kullanım Süresi'ni7.776.000 saniye (90 gün) olarak değiştirin.

Bağlantının etkin kalmasını sağlamak için bir iç yordam oluşturun.

- Yenileme belirtecinin beklenen sona erme tarihinden önce eski yenileme belirtecini iptal etmeye özen gösterin.

- Microsoft Defender Portalı'nda, aynı istemci kimliğini ve istemci gizli anahtarını kullanarak mevcut bağlayıcıyı düzenleyin. Bu, yeni bir yenileme belirteci oluşturur.

Not

Bu, 90 günde bir yinelenen bir işlemdir. Bu olmadan ServiceNow bağlantısı çalışmayı durdurur.

ServiceNow'u Microsoft Defender for Cloud Apps'a bağlama

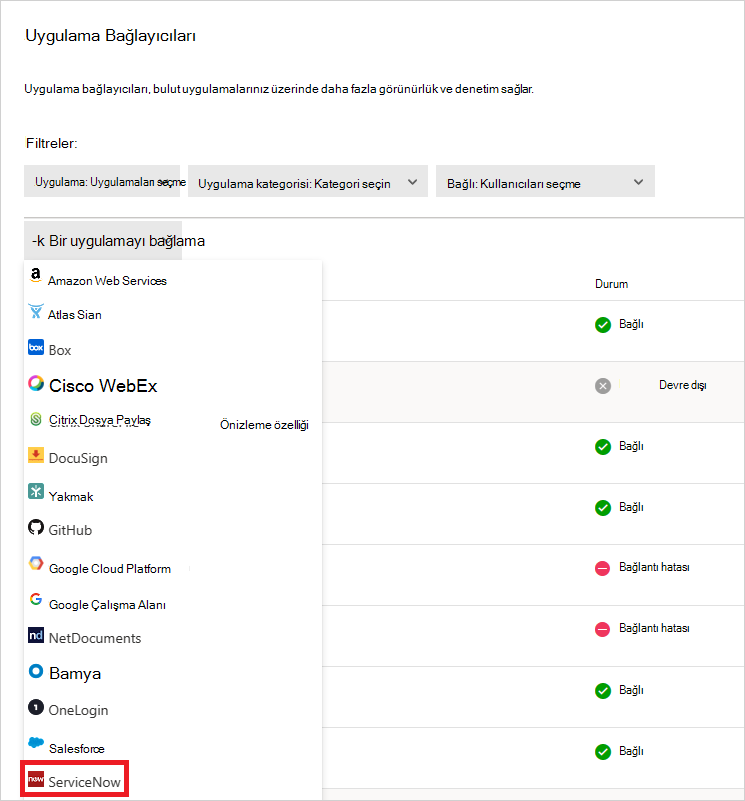

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin.

Uygulama bağlayıcıları sayfasında +Uygulamaya bağlan'ı ve ardından ServiceNow'u seçin.

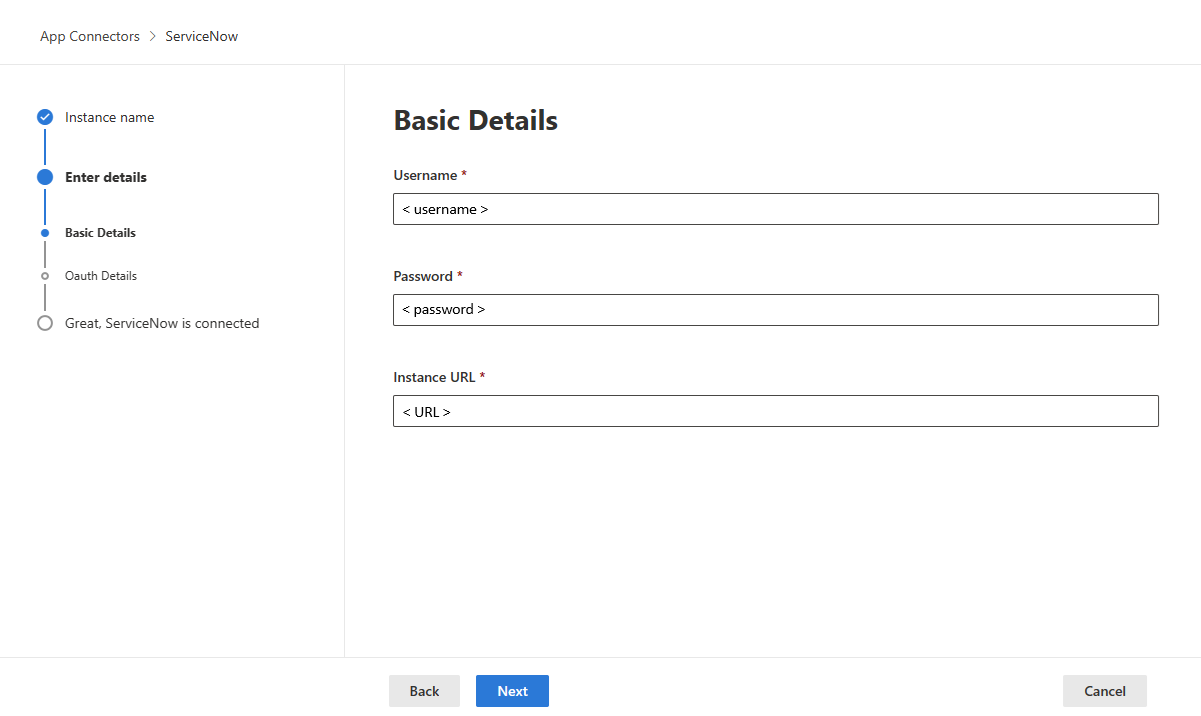

Sonraki pencerede bağlantıya bir ad verin ve İleri'yi seçin.

Ayrıntıları girin sayfasında OAuth belirtecini kullanarak bağlan (önerilen) öğesini seçin. İleri'yi seçin.

ServiceNow Kullanıcı Kimliğinizi bulmak için ServiceNow portalında Kullanıcılar'a gidin ve tabloda adınızı bulun.

OAuth Ayrıntıları sayfasında İstemci Kimliğinizi ve İstemci Gizli Anahtarınızı girin. İleri'yi seçin.

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin. Bağlı Uygulama Bağlayıcısı'nın durumunun Bağlı olduğundan emin olun.

ServiceNow'u bağladıktan sonra, bağlantıdan önce 1 saat boyunca olayları alırsınız.

Eski ServiceNow bağlantısı

ServiceNow'u Defender for Cloud Apps bağlamak için yönetici düzeyinde izinlere sahip olmanız ve ServiceNow örneğinin API erişimini desteklediğinden emin olmanız gerekir.

ServiceNow hesabınızda bir Yönetici hesabıyla oturum açın.

Defender for Cloud Apps için yeni bir hizmet hesabı oluşturun ve yeni oluşturulan hesaba Yönetici rolünü ekleyin.

REST API eklentisinin açık olduğundan emin olun.

Sonraki adımlar

Uygulamayı bağlarken sorun yaşıyorsanız bkz. Uygulama Bağlayıcılarında Sorun Giderme.